VPN Routing zwischen Sophos XGS 2100 und Draytek 2762

Hallo Zusammen,

Habe meine Draytek 3910 gegen die Sophos XGS 2100 im Hauptgebäude getauscht.

Inter V-Lan Routing geht alles über Layer 3 Switch von HP Aruba.

Der Aufbau gemäß hier im Board - Beitrag von @aqui

Alles funktioniert auch Portweiterleitung etc. die Sophos XGS 2100 rennt soweit wunderbar

Habe aber ein riesen Problem mit VPN

Standort Nr. 2 hat eine Draytek.

Ich möchte zwischen den beiden Standtorten wieder VPN aufbauen

Draytek befindet sich im Subnet: 192.168.0.0/24

IP Draytek 192.168.0.1

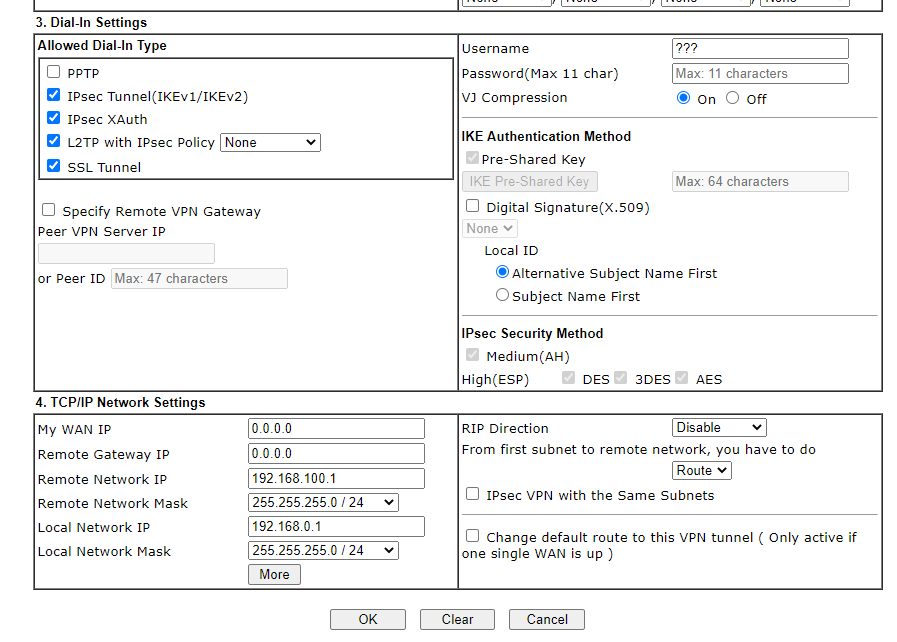

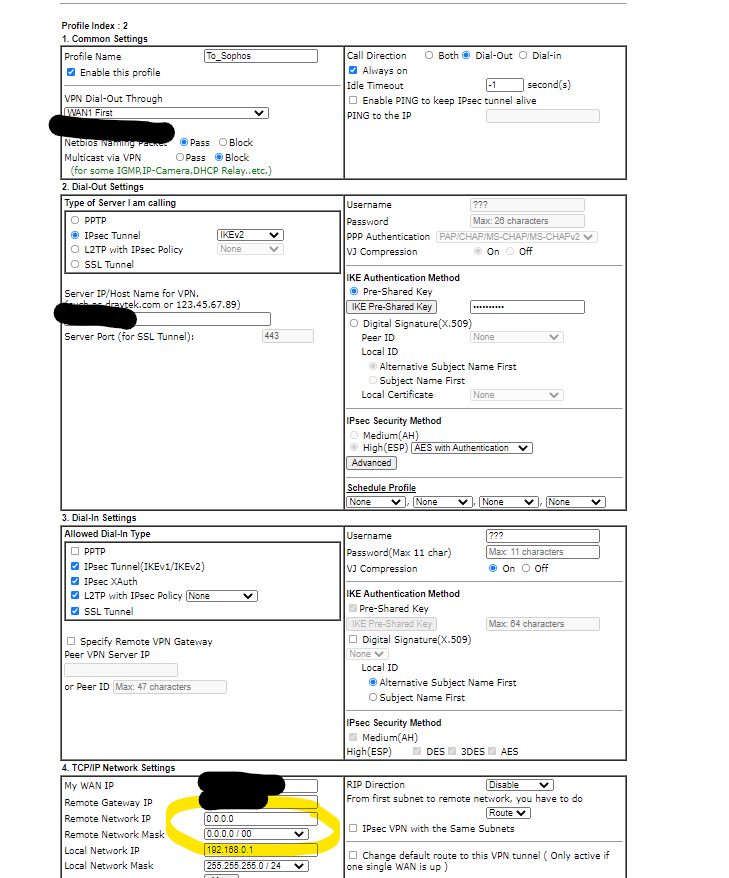

VPN Einstellung Draytek

Lokal Network IP: 192.168.0.1

Lokal Network Mask: 255.255.255.0

Remote Network IP: 192.168.100.0

Remote Network Mask: 255.255.255.0

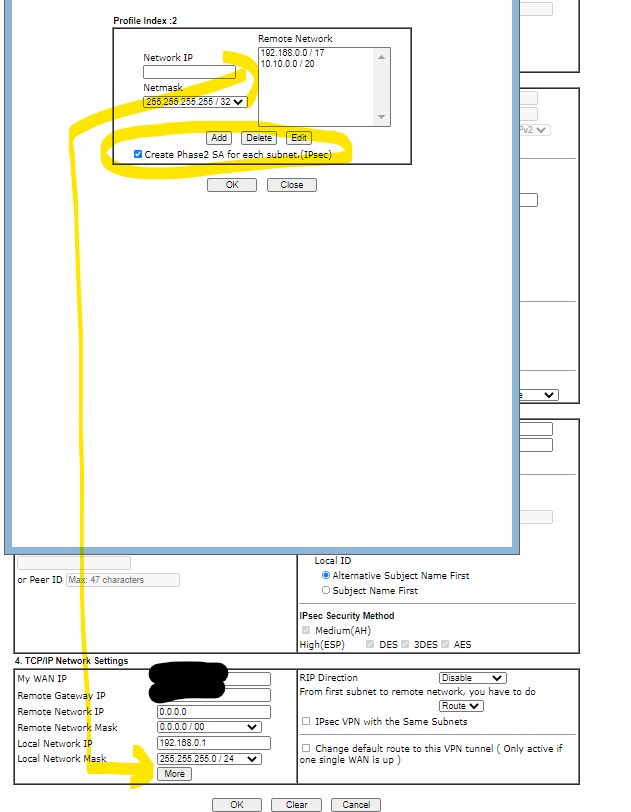

Unter More auch die Subnetze von den VLAN's eingetragen.

Sophos befindet sich im Subnet: 192.168.100.0/24

IP Sophos 192.168.100.1

IP L3 Switch: 192.168.100.254

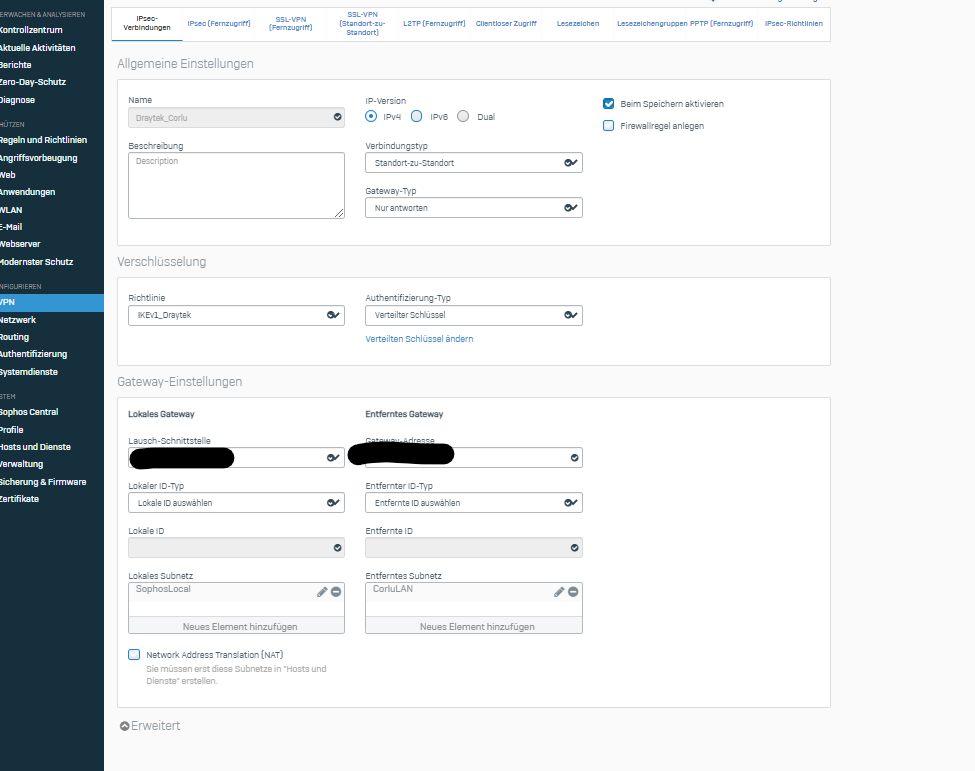

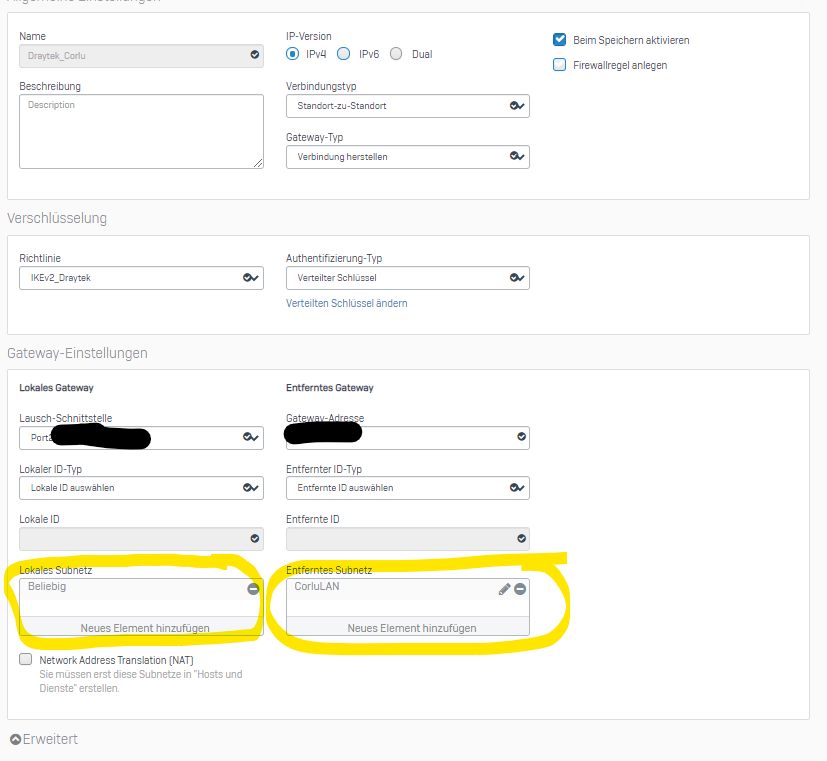

VPN Einstellungen Sophos

Lokales Subnetz: 192.168.100.0/24 sowie die Subnetze auf dem Layer 3

Entferntes Subnetz: 192.168.0.0/24

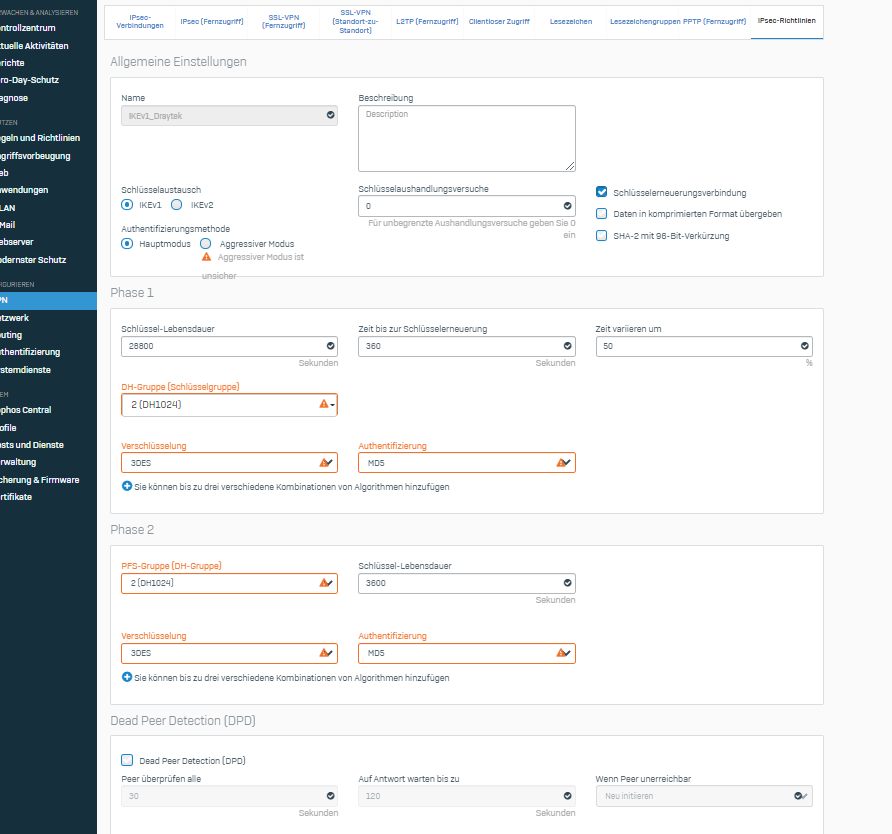

Grundeinstellungen VPN

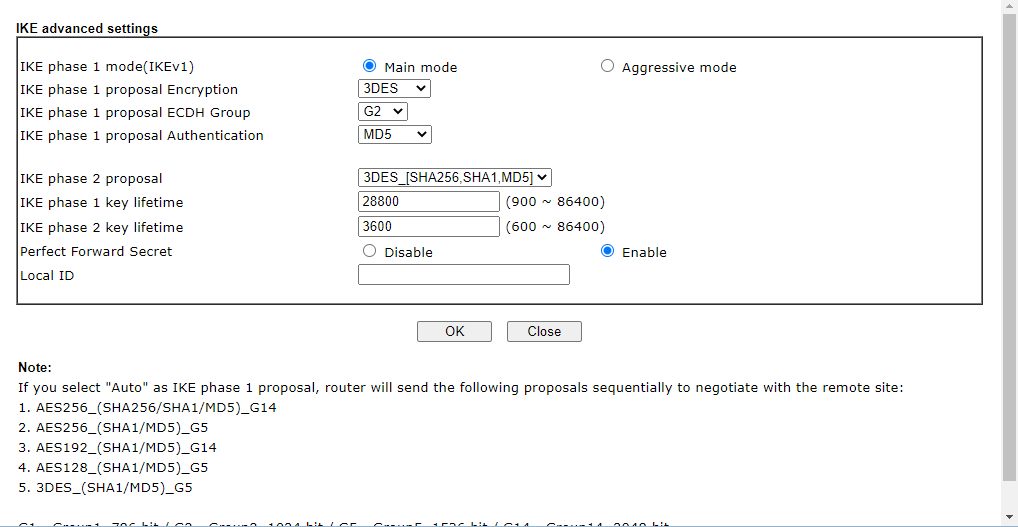

IKE Phase 1:

3DES G2 MD5

28800

IKE Phase 2:

Identisch wie Phase 1

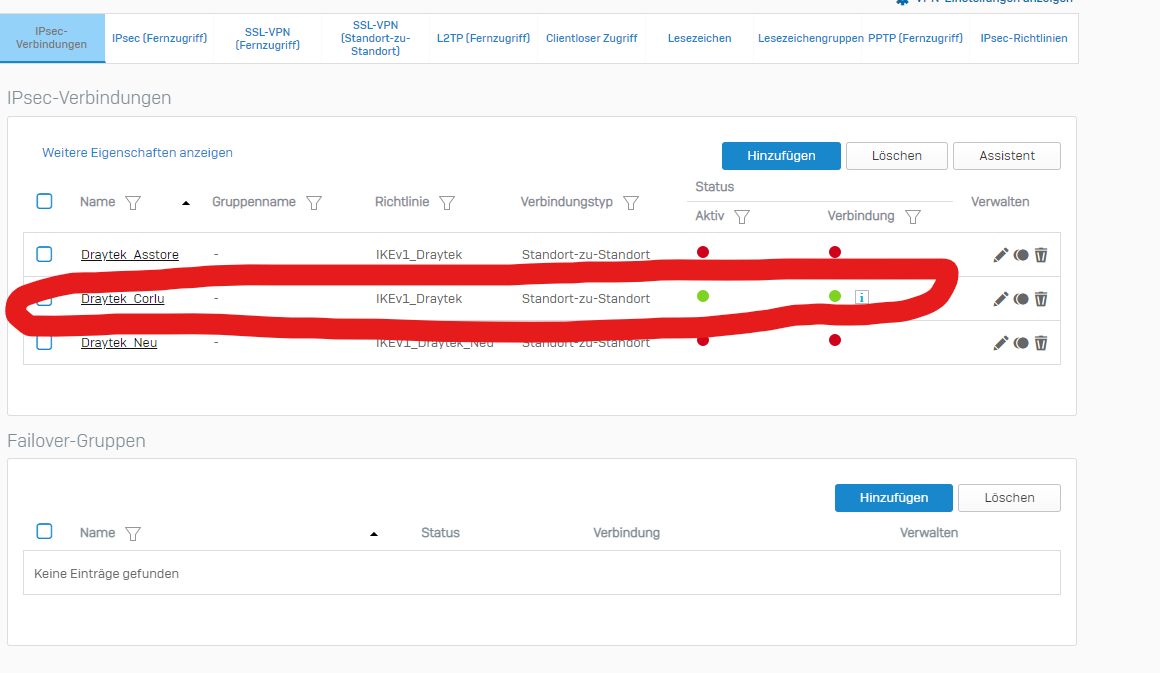

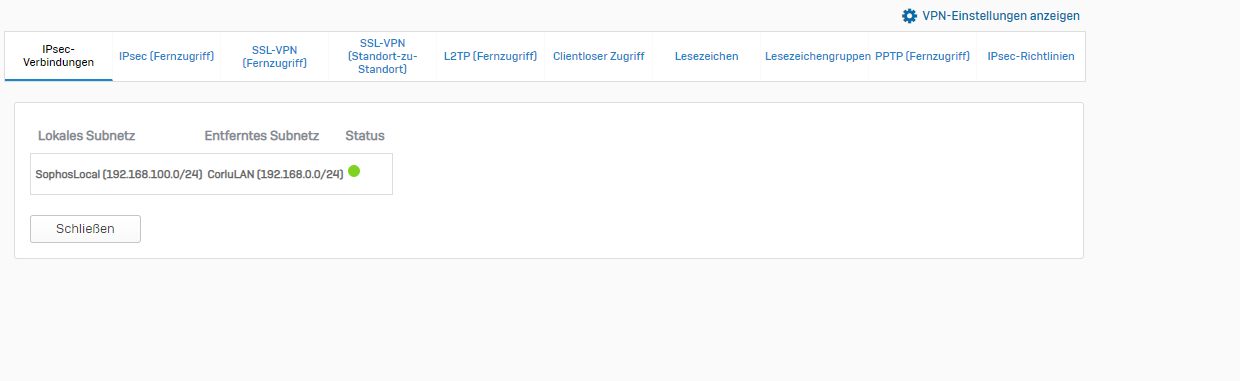

Tunnel steht mittels Ikev1 - VPN ist UP aber ab hier fängt mein Problem an:

Die Draytek kann den Sophos und den Layer 3 switch anpingen.

Subnetze hinter Layer sind nicht erreichbar

Die Sophos kann die Draytek auch nicht erreichen.

Seit eine Woche mache ich rum und werde langsam krank.

Eine einfache Angelegenheit, was die Draytek 3910 gemacht hat, bekomme ich mit der Sophos nicht hin.

Ich muss zwei Wege realisieren:

1. Mittels VPN Kommunikation zwischen beiden Standorten gewährleisten.

2. Einige Endgeräte im Hauptgebäude müssen über das VPN die Draytek als Gateway nutzen

Der örtliche Distro hat nach lange Probierphase erwähnt, dass dies nicht möglich ist, was ich eigentlich nicht recht glauben mag.

Ich denke eher dass er nicht mehr die Geduld hatte und deshalb diese aussage getroffen hat.

Ich hoffe hier im Forum einige Experten anzutreffen, welche mir vielleicht nützliche Tipps am besten sogar Hilfe anbieten können.

Vorab schonmal Dankeschön

Vg

Habe meine Draytek 3910 gegen die Sophos XGS 2100 im Hauptgebäude getauscht.

Inter V-Lan Routing geht alles über Layer 3 Switch von HP Aruba.

Der Aufbau gemäß hier im Board - Beitrag von @aqui

Alles funktioniert auch Portweiterleitung etc. die Sophos XGS 2100 rennt soweit wunderbar

Habe aber ein riesen Problem mit VPN

Standort Nr. 2 hat eine Draytek.

Ich möchte zwischen den beiden Standtorten wieder VPN aufbauen

Draytek befindet sich im Subnet: 192.168.0.0/24

IP Draytek 192.168.0.1

VPN Einstellung Draytek

Lokal Network IP: 192.168.0.1

Lokal Network Mask: 255.255.255.0

Remote Network IP: 192.168.100.0

Remote Network Mask: 255.255.255.0

Unter More auch die Subnetze von den VLAN's eingetragen.

Sophos befindet sich im Subnet: 192.168.100.0/24

IP Sophos 192.168.100.1

IP L3 Switch: 192.168.100.254

VPN Einstellungen Sophos

Lokales Subnetz: 192.168.100.0/24 sowie die Subnetze auf dem Layer 3

Entferntes Subnetz: 192.168.0.0/24

Grundeinstellungen VPN

IKE Phase 1:

3DES G2 MD5

28800

IKE Phase 2:

Identisch wie Phase 1

Tunnel steht mittels Ikev1 - VPN ist UP aber ab hier fängt mein Problem an:

Die Draytek kann den Sophos und den Layer 3 switch anpingen.

Subnetze hinter Layer sind nicht erreichbar

Die Sophos kann die Draytek auch nicht erreichen.

Seit eine Woche mache ich rum und werde langsam krank.

Eine einfache Angelegenheit, was die Draytek 3910 gemacht hat, bekomme ich mit der Sophos nicht hin.

Ich muss zwei Wege realisieren:

1. Mittels VPN Kommunikation zwischen beiden Standorten gewährleisten.

2. Einige Endgeräte im Hauptgebäude müssen über das VPN die Draytek als Gateway nutzen

Der örtliche Distro hat nach lange Probierphase erwähnt, dass dies nicht möglich ist, was ich eigentlich nicht recht glauben mag.

Ich denke eher dass er nicht mehr die Geduld hatte und deshalb diese aussage getroffen hat.

Ich hoffe hier im Forum einige Experten anzutreffen, welche mir vielleicht nützliche Tipps am besten sogar Hilfe anbieten können.

Vorab schonmal Dankeschön

Vg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1592789601

Url: https://administrator.de/forum/vpn-routing-zwischen-sophos-xgs-2100-und-draytek-2762-1592789601.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

12 Kommentare

Neuester Kommentar

Der Aufbau gemäß hier im Board

Kann gar nicht sein ! Ich distanziere mich ausdrücklich von HP !! 😉Spaß beiseite...

Äußerungen wie "Unter More auch die Subnetze von den VLAN's eingetragen." klingen erstmal kryptisch und es ist nicht ganz klar WAS du genau damit meinst ?!

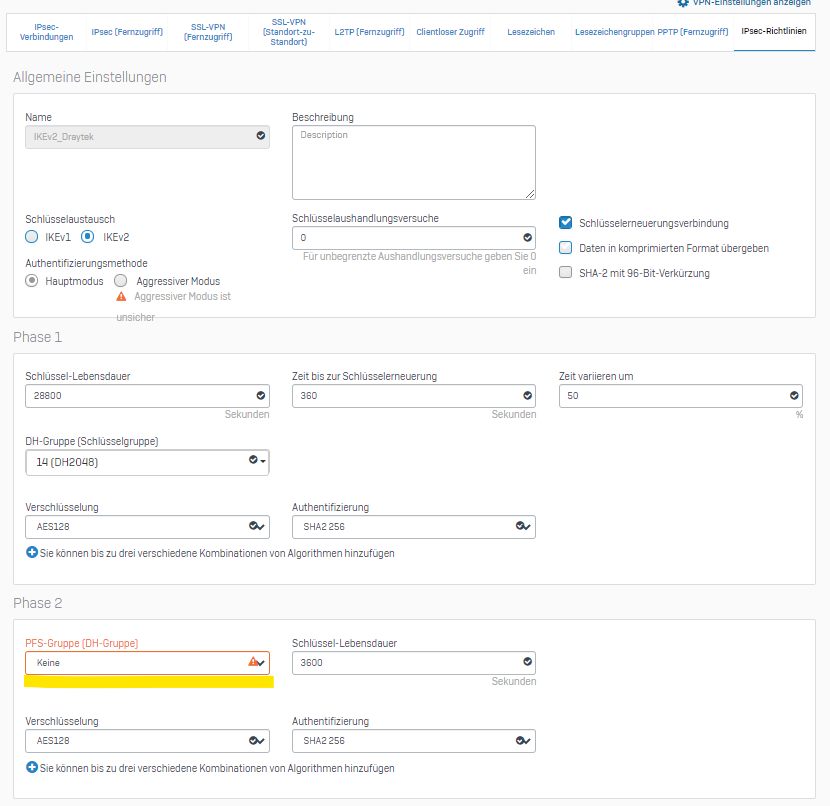

Das Erste was auffällt ist das du uralte Crypto Credentials nutzt die heute allesamt als kompromitiert gelten, also als sehr unsicher. 3DES und auch MD5 im Hashing ist heutzutage ein NoGo !

Das ist der erste kritische Punkt, denn es ist davon auszugehen das die Sophos zumindestens was 3DES anbetrifft dies gar nicht mehr supportet. Möglicherweise wird im Negotiation Verfahren 3DES gar nicht mehr angeboten so das schon die Phase 1 scheitert.

Wenn, sollte man, wenn immer möglich, das immer auf AES und Hashing auf SHA1 oder 2 setzen.

Der 2te kritische Punkt sind deine Phase 2 SAs. Im IPsec musst du alle diese Netze die in den Tunnel müssen beidseitig an beiden Tunnelenden identisch eingetragen. Sollte das nicht der Fall sein kommt der IPsec Tunnel wegen fehlerhafter Phase 2 nicht zustande. Leider fehlen hier entsprechende, detailiertere Angaben / Screenshots des Setups beider Seiten.

Es fehlen auch ebenso beide Logs von beiden Enden, sprich Sophos UND Vigor die ein Troubleshooting erleichtern würden.

Unter diesen Vorausetzungen dieser mehr als spärlichen Infos ist eine zielführende Hilfe wenig bis gar nicht möglich ohne die Kristallkugel bemühen zu müssen.

Grundlagen Infos zu mehreren Netzen in der Phase 2 findest du u.a. auch hier:

PFSense mit Fritzboxen verbinden

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

Moin,

hat die Sophos die IPs 1:1 die des alten Drayteks bekommen?

Falls ja, liegt das Problem zunächst nicht am Draytek am Standort.

Prüfe dann die Sophos:

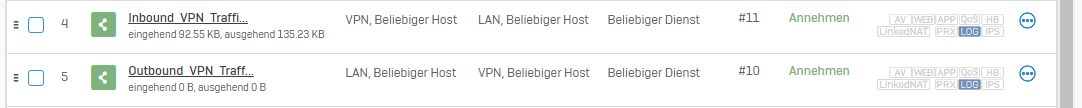

Stimmen alle Routing- und Firewall-Einträge?

Du benötigst ja eine Regel "Allow from 192.168.0.0/ 24 - Any Service - to 192.168.x.0/24" wobei x die jeweiligen Subnetze hinter dem CoreSwitch sind.

Dann prüfe auch einmal das LiveLog an der Sophos.

hat die Sophos die IPs 1:1 die des alten Drayteks bekommen?

Falls ja, liegt das Problem zunächst nicht am Draytek am Standort.

Prüfe dann die Sophos:

Stimmen alle Routing- und Firewall-Einträge?

Du benötigst ja eine Regel "Allow from 192.168.0.0/ 24 - Any Service - to 192.168.x.0/24" wobei x die jeweiligen Subnetze hinter dem CoreSwitch sind.

Dann prüfe auch einmal das LiveLog an der Sophos.