VPN-Server (Netgear) hinter Linux-Firewall

Hallo,

ich habe ein für wohl mich zu kompliziertes Problem und bräuchte dringend Hilfe.

Es geht darum eine VPN-Verbindung von einem Kollegen auf einen Server in meinem Netzwerk aufzubauen.

Ich habe an meinem Kabelmodem einen Linuxserver, der als Firewall fungiert und noch diverse andere Dienste abbildet. Dieser ist mit eth0 mit dem Modem und mit eth1 mit dem Netzwerk verbunden. Diese Konfiguration ist aus verschiedenen Gründen nicht änderbar.

Nun habe ich einen Netgear Router (FVS114) mit beiden Ports ebenfalls am Switch angeschlossen und ein entsprechendes VPN-Profil erstellt. Die LAN-Konfiguration sieht wie folgt aus:

Linux:

eth1.0 - 192.168.63.4 (Adresse im lokalen Netzwerk)

eth1.1 - 192.168.64.11 (Adresse für Labor-Netzwerks - nur DHCP) - dies ist für das VPN unwichtig

eth1.2 - 192.168.70.1 (Adresse für den WAN-Port des Routers)

In der Firewall sind die VPN-Ports entsprechend als Forward auf die WAN-IP-Adresse des Routers eingestellt

Netgear-Router:

WAN-Port - 192.168.70.2 (Adresse für den Linuxserver - Gateway: 192.168.70.1)

LAN-Port - 192.168.3.11 (Adresse für das VPN ins lokale Netzwerk)

Server auf den zugegriffen werden soll:

IP1 - 192.168.63.3 (Adresse im lokalen Netzwerk - Gateway: 192.168.63.4)

IP2 - 192.168.3.1 (Adresse für das VPN - Gateway: 192.168.3.11)

Beide IP-Adressen sind auf der gleichen Netzwerkkarte eingerichtet

Auf der Gegenseite ist ebenfalls ein Netgear Router (FVG318) vorhanden, an dem zwei Rechner hängen:

Netgear-Router:

WAN-Port - dynamisch vom DSL-Modem

LAN-Port - 192.168.0.1

Rechner:

PC1 - 192.168.0.10

PC2 - 192.168.0.11

Die Einrichtung der IKE-Profile sehen wie folgt aus:

- Direction/Type: Both

- Exchange Mode: Main

- Local Identifier: Local WAN IP (setzt sich am Standort des Servers auf die 192.168.70.2 - seine WAN-Adresse und am entfernten Standort auf die Provider-IP)

- Remote Identifier: Remote WAN IP (bleibt lokal auf 0.0.0.0, am entfernten Standort setzt es sich auf die DynDNS-Adresse des lokalen Standorts)

- Verschlüsselung: 3DES

- Authentifizierung: SHA-1

- Pre-shared Key

- DH: Group 2

- SA Life Time: 28800 sec

Die VPN-Profile sind wie folgt:

- Remote VPN Endpoint: FQDN - DynDNS-Adresse des entgegengesetzten Standorts

- SA Life Time: 28800 sec - 100000 KB

- IPSec PFS: Group 2

- NetBIOS: Enabled

- Local IP: Subnet address: 192.168.3.0/255.255.255.0 (lokal), 192.168.0.0/255.255.255.0 (entfernt)

- Remote IP: Subnet address: 192.168.0.0/255.255.255.0 (lokal), 192.168.3.0/255.255.255.0 (entfernt)

- ESP Config: Encryption (3DES), Authentification (SHA-1)

Soweit zum Aufbau. Ich kann nun einen VPN-Tunnel aufbauen, allerdings kann keinerlei Daten übertragen. Ich kann weder von einem Rechner den Server anpingen, noch umgekehrt. Auch der Test über die Diagnose des Routers einfach den anderen Router anzupingen schlägt fehl. Ich habe nun schon alles versucht und komme einfach nicht weiter.

Wo kann mein Problem liegen? Hat jemand eine Idee ... bin schon total verzweifelt.

Danke und Grüße Carsten

ich habe ein für wohl mich zu kompliziertes Problem und bräuchte dringend Hilfe.

Es geht darum eine VPN-Verbindung von einem Kollegen auf einen Server in meinem Netzwerk aufzubauen.

Ich habe an meinem Kabelmodem einen Linuxserver, der als Firewall fungiert und noch diverse andere Dienste abbildet. Dieser ist mit eth0 mit dem Modem und mit eth1 mit dem Netzwerk verbunden. Diese Konfiguration ist aus verschiedenen Gründen nicht änderbar.

Nun habe ich einen Netgear Router (FVS114) mit beiden Ports ebenfalls am Switch angeschlossen und ein entsprechendes VPN-Profil erstellt. Die LAN-Konfiguration sieht wie folgt aus:

Linux:

eth1.0 - 192.168.63.4 (Adresse im lokalen Netzwerk)

eth1.1 - 192.168.64.11 (Adresse für Labor-Netzwerks - nur DHCP) - dies ist für das VPN unwichtig

eth1.2 - 192.168.70.1 (Adresse für den WAN-Port des Routers)

In der Firewall sind die VPN-Ports entsprechend als Forward auf die WAN-IP-Adresse des Routers eingestellt

Netgear-Router:

WAN-Port - 192.168.70.2 (Adresse für den Linuxserver - Gateway: 192.168.70.1)

LAN-Port - 192.168.3.11 (Adresse für das VPN ins lokale Netzwerk)

Server auf den zugegriffen werden soll:

IP1 - 192.168.63.3 (Adresse im lokalen Netzwerk - Gateway: 192.168.63.4)

IP2 - 192.168.3.1 (Adresse für das VPN - Gateway: 192.168.3.11)

Beide IP-Adressen sind auf der gleichen Netzwerkkarte eingerichtet

Auf der Gegenseite ist ebenfalls ein Netgear Router (FVG318) vorhanden, an dem zwei Rechner hängen:

Netgear-Router:

WAN-Port - dynamisch vom DSL-Modem

LAN-Port - 192.168.0.1

Rechner:

PC1 - 192.168.0.10

PC2 - 192.168.0.11

Die Einrichtung der IKE-Profile sehen wie folgt aus:

- Direction/Type: Both

- Exchange Mode: Main

- Local Identifier: Local WAN IP (setzt sich am Standort des Servers auf die 192.168.70.2 - seine WAN-Adresse und am entfernten Standort auf die Provider-IP)

- Remote Identifier: Remote WAN IP (bleibt lokal auf 0.0.0.0, am entfernten Standort setzt es sich auf die DynDNS-Adresse des lokalen Standorts)

- Verschlüsselung: 3DES

- Authentifizierung: SHA-1

- Pre-shared Key

- DH: Group 2

- SA Life Time: 28800 sec

Die VPN-Profile sind wie folgt:

- Remote VPN Endpoint: FQDN - DynDNS-Adresse des entgegengesetzten Standorts

- SA Life Time: 28800 sec - 100000 KB

- IPSec PFS: Group 2

- NetBIOS: Enabled

- Local IP: Subnet address: 192.168.3.0/255.255.255.0 (lokal), 192.168.0.0/255.255.255.0 (entfernt)

- Remote IP: Subnet address: 192.168.0.0/255.255.255.0 (lokal), 192.168.3.0/255.255.255.0 (entfernt)

- ESP Config: Encryption (3DES), Authentification (SHA-1)

Soweit zum Aufbau. Ich kann nun einen VPN-Tunnel aufbauen, allerdings kann keinerlei Daten übertragen. Ich kann weder von einem Rechner den Server anpingen, noch umgekehrt. Auch der Test über die Diagnose des Routers einfach den anderen Router anzupingen schlägt fehl. Ich habe nun schon alles versucht und komme einfach nicht weiter.

Wo kann mein Problem liegen? Hat jemand eine Idee ... bin schon total verzweifelt.

Danke und Grüße Carsten

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 100569

Url: https://administrator.de/forum/vpn-server-netgear-hinter-linux-firewall-100569.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

5 Kommentare

Neuester Kommentar

Anhand deiner Beschreibung lässt sich erraten, das die NetGear Maschinen vermutlich IPsec im ESP Modus für die VPN Verbindung als Tunnelprotokoll nutzen.

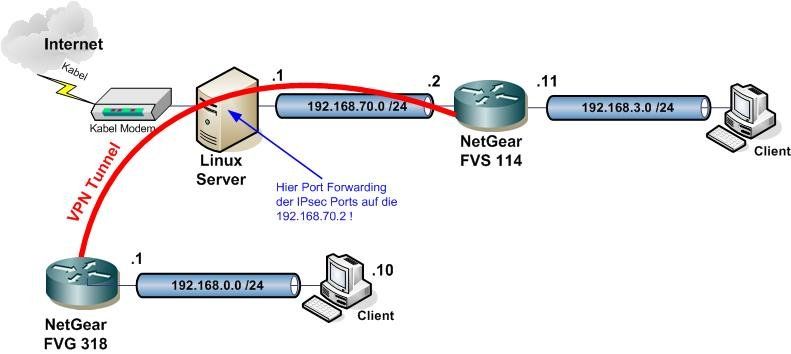

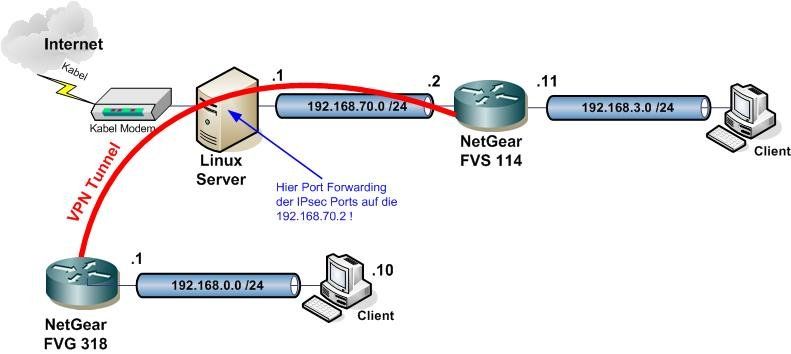

Vermutlich macht dein Linux Server der zwischen Kabelmodem und internem LAN steht NAT (Adress Translation) Richtung Internet und dein Netzwerk sieht vermutlich so aus:

Richtig ???

Um die NAT Firewall zu überwinden mit IPsec musst du aber ein Port Forwarding in die IPTABLES konfigurieren auf die lokale IP Adresse der NetGear Box und zwar für folgende Ports:

UDP 500 (IKE)

UDP 4500 (NAT -T)

ESP Protokoll (ESP hat die IP Protokoll Nummer 50, Achtung nicht TCP oder UDP 50 !!)

Damit sollte es dann klappen !

(Nebenbei: Warum du dir diese umständliche Frickelei mit den netGear Boxen antust wo doch Linux schon alles für ein VPN mit an Bord hat bleibt bei der ganzen Sache vollkommen unverständlich ??!!)

Vermutlich macht dein Linux Server der zwischen Kabelmodem und internem LAN steht NAT (Adress Translation) Richtung Internet und dein Netzwerk sieht vermutlich so aus:

Richtig ???

Um die NAT Firewall zu überwinden mit IPsec musst du aber ein Port Forwarding in die IPTABLES konfigurieren auf die lokale IP Adresse der NetGear Box und zwar für folgende Ports:

UDP 500 (IKE)

UDP 4500 (NAT -T)

ESP Protokoll (ESP hat die IP Protokoll Nummer 50, Achtung nicht TCP oder UDP 50 !!)

Damit sollte es dann klappen !

(Nebenbei: Warum du dir diese umständliche Frickelei mit den netGear Boxen antust wo doch Linux schon alles für ein VPN mit an Bord hat bleibt bei der ganzen Sache vollkommen unverständlich ??!!)

Dann kann der Fehler nur in der NetGear Konfiguration liegen !

Leider ist NetGear nicht gerade für Kompetenz im VPN Bereich bekannt, da gibt es andere Hersteller die das besser können..

Vielleicht solltest du dir das Leben auch nicht so schwer machen und den NetGear VOR den Linux Server hängen, dann hast du die Problematiken mit dem Port Forwarding nicht.

So oder so, kannst du denn wenigstens wenn der VPN Tunnel steht die beiden NetGears untereinander anpingen ?? Das wäre ja erstmal der Minimaltest um festzustellen ob der VPN Tunnel wirklich funktioniert !

Was sagt ein traceroute oder pathping auf das jeweilige Zielsystem ??

Ansonsten wenn alle Stricke reissen einen Paket Sniffer wie den Wireshark einmal vor dem Server und einmal nach dem Server einschleifen und nachsehen ob beim VPN Verbindungsaufbau doch irgendwas an der FW hängenbleibt.

So ein Sniffertrace zeigt dir meisten sofort wo das Problem liegt !!

Leider ist NetGear nicht gerade für Kompetenz im VPN Bereich bekannt, da gibt es andere Hersteller die das besser können..

Vielleicht solltest du dir das Leben auch nicht so schwer machen und den NetGear VOR den Linux Server hängen, dann hast du die Problematiken mit dem Port Forwarding nicht.

So oder so, kannst du denn wenigstens wenn der VPN Tunnel steht die beiden NetGears untereinander anpingen ?? Das wäre ja erstmal der Minimaltest um festzustellen ob der VPN Tunnel wirklich funktioniert !

Was sagt ein traceroute oder pathping auf das jeweilige Zielsystem ??

Ansonsten wenn alle Stricke reissen einen Paket Sniffer wie den Wireshark einmal vor dem Server und einmal nach dem Server einschleifen und nachsehen ob beim VPN Verbindungsaufbau doch irgendwas an der FW hängenbleibt.

So ein Sniffertrace zeigt dir meisten sofort wo das Problem liegt !!

Das ist in jedem Fall der richtige Weg, denn dein Design müsste so nicht sein den mit dem Linux Server hast du ja schon einen VPN Server im Netz !

Der VPN Tunnel zw. den NetGears kommt also gar nicht erst zustande...da kannst du dann auch probieren bis du schwarz wirst !

Vermutlich liegt es sicherlich daran das die FW noch immer was filtert aber das kannst du wie gesagt nur mit einem Sniffertrace richtig sehen.

Der VPN Tunnel zw. den NetGears kommt also gar nicht erst zustande...da kannst du dann auch probieren bis du schwarz wirst !

Vermutlich liegt es sicherlich daran das die FW noch immer was filtert aber das kannst du wie gesagt nur mit einem Sniffertrace richtig sehen.