VPN Verbindung für Mitarbeiter

Hallo,

aufgrund der aktuellen "Panik" möchten ja immer mehr von zuhause arbeiten.

Wir haben ein Büro in dem u.a. Firmen-PCs und NAS Server stehen, der MA möchte gerne auf seinen PC zugreifen, zb. mit Remote Desktop oder RAdmin

Als Anbindung ist hier eine Fritzbox, wie so oft , mit Cable von UnityMedia.

Ich muss dazu sagen, ich kenne mich recht wenig aus, routing usw. tu ich mich sehr schwer, habe das verständniss nicht so dafür, aber bin lernfähig

Folgende Lösung hätten wir gerne :

Einen Router hinter die Fritzbox , aktuell haben wir noch einen Linksys LRT214 hier , oder auch gerne einen anderen VPN-Router, es sollte nur kein kompliziertes Gerät sein.

Die MA sollen mit einer VPN Verbindung, gerne OpenVPN, eine Verbindung ins Firmennetzwerk machen un dann auf ihre eigenen PCs und den NAS zugeifen.

Ich habe schon mal etwas gespielt mit dem Linksys , bekomme aber keine Verbindung von Außen.

1. Fehler im OpenVPN Client : missing external certificate , ich habe aber nur Password eingestellt

2. Fehler ist das der client versucht aufzubauen und nach ca 1 minute sagt there was an error ..connect to the server

Einstellungen im Linksys :

WAN ist mit Fritzbox Port 3 verbunden, Port 3 ist Brigde eingestellt , FB/Linksys meldet verbindung erfolgreich

LAN1 ist an den 24 Port Switch der Firma angeschlossen in dem auch alle anderen Clients hängen

Link Router ist intern über 192.168.1.1 erreichbar, ich habe aber ein anderes Netz , 192.168.178.1 , habe in der LAN Konfig TCPIP 4 eine neue Adresse 192.168.1.2 hinzugefügt.

OpenVPN server aktiv , Split Tunnel, Auth : Password , Server Adress : steht eine mir unbekannte Adresse drin.

Port 1194 ist nicht in der Fritzbox eingegeben, vieleicht ist das der Fehler ?

OPenVPn client : einen Benutzer / pass eingetragen, das habe ich auch im Open VPN Client des Win10 PCs der ausserhalb sitz eingegeben, die conf. Datei habe ich importiert.

Es wäre schön wenn mir jemand helfen kann.

Ich hoffe ich habe alle nötigen Informationen hier reingeschrieben.

Danke

aufgrund der aktuellen "Panik" möchten ja immer mehr von zuhause arbeiten.

Wir haben ein Büro in dem u.a. Firmen-PCs und NAS Server stehen, der MA möchte gerne auf seinen PC zugreifen, zb. mit Remote Desktop oder RAdmin

Als Anbindung ist hier eine Fritzbox, wie so oft , mit Cable von UnityMedia.

Ich muss dazu sagen, ich kenne mich recht wenig aus, routing usw. tu ich mich sehr schwer, habe das verständniss nicht so dafür, aber bin lernfähig

Folgende Lösung hätten wir gerne :

Einen Router hinter die Fritzbox , aktuell haben wir noch einen Linksys LRT214 hier , oder auch gerne einen anderen VPN-Router, es sollte nur kein kompliziertes Gerät sein.

Die MA sollen mit einer VPN Verbindung, gerne OpenVPN, eine Verbindung ins Firmennetzwerk machen un dann auf ihre eigenen PCs und den NAS zugeifen.

Ich habe schon mal etwas gespielt mit dem Linksys , bekomme aber keine Verbindung von Außen.

1. Fehler im OpenVPN Client : missing external certificate , ich habe aber nur Password eingestellt

2. Fehler ist das der client versucht aufzubauen und nach ca 1 minute sagt there was an error ..connect to the server

Einstellungen im Linksys :

WAN ist mit Fritzbox Port 3 verbunden, Port 3 ist Brigde eingestellt , FB/Linksys meldet verbindung erfolgreich

LAN1 ist an den 24 Port Switch der Firma angeschlossen in dem auch alle anderen Clients hängen

Link Router ist intern über 192.168.1.1 erreichbar, ich habe aber ein anderes Netz , 192.168.178.1 , habe in der LAN Konfig TCPIP 4 eine neue Adresse 192.168.1.2 hinzugefügt.

OpenVPN server aktiv , Split Tunnel, Auth : Password , Server Adress : steht eine mir unbekannte Adresse drin.

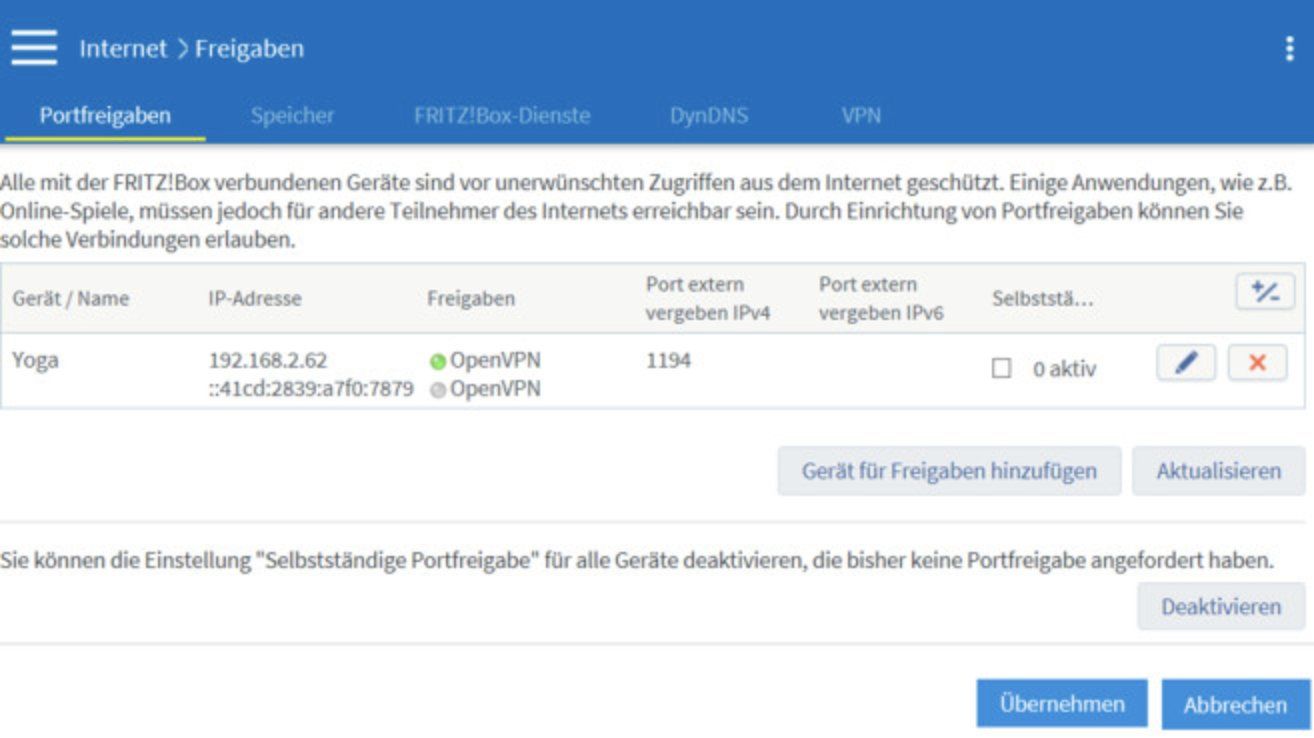

Port 1194 ist nicht in der Fritzbox eingegeben, vieleicht ist das der Fehler ?

OPenVPn client : einen Benutzer / pass eingetragen, das habe ich auch im Open VPN Client des Win10 PCs der ausserhalb sitz eingegeben, die conf. Datei habe ich importiert.

Es wäre schön wenn mir jemand helfen kann.

Ich hoffe ich habe alle nötigen Informationen hier reingeschrieben.

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 557572

Url: https://administrator.de/forum/vpn-verbindung-fuer-mitarbeiter-557572.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

6 Kommentare

Neuester Kommentar

Am einfachsten ist natürlich der VPN Zugriff auf die FritzBox:

avm.de/service/vpn/uebersicht/

FritzBox hat den gravierenden Nachteil das deren VPN Performance unterstes Niveau ist. Um die 3 Mbit/s. Das ist aber normal denn in erster Linie ist das eine billige Consumer Box die in der Regel in einem Firmennetzwerk rein gar nichts zu suchen hat.

In einer klassischen Kaskade mit dem LRT214 wo dann die VPN Terminierung auf dem Linksys passiert sind folgende Dinge zu beachten:

Deshalb: Lesen und vor allem verstehen was in Kaskaden Konfigs zu beachten ist !!

Was grundlegend beim Aufbau von OpenVPN VPNs zu beachten ist erklärt dieses Forentutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Eine alternative Lösung die keinerlei externe VPN Client Software erfordert und mit onboard Clients funktioniert aber auf IPsec als VPN Protokoll basiert findest du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

avm.de/service/vpn/uebersicht/

FritzBox hat den gravierenden Nachteil das deren VPN Performance unterstes Niveau ist. Um die 3 Mbit/s. Das ist aber normal denn in erster Linie ist das eine billige Consumer Box die in der Regel in einem Firmennetzwerk rein gar nichts zu suchen hat.

In einer klassischen Kaskade mit dem LRT214 wo dann die VPN Terminierung auf dem Linksys passiert sind folgende Dinge zu beachten:

- Kaskaden Design beachten. Detail Infos dazu wie immer HIER.

- Du musst festlegen welches VPN Protokoll du verwenden willst. Das ist sehr wichtig, denn es bestimmt welche UDP uund TCP Ports zwingend im Port Forwarding auf der davorliegenden FritzBox eingerichtet werden müssen ! Logisch, denn diese muss den VPN Traffic ja an den Linksys durch ihre Firewall durchreichen wenn der Linksys der VPN Server ist. Welche VPN Ports das abhängig vom verwendeten Protokoll im Detail sind erklärt das obige Kaskaden Tutorial.

- Bei OpenVPN ist es sehr wichtig die entsprechenden Server und Client Zertifikate vorher zu erzeugen !

Port 1194 ist nicht in der Fritzbox eingegeben, vieleicht ist das der Fehler ?

OK, das ist dann natürlich vollkommen klar und sagt auch einem Laien schon der gesunde Menschenverstand ! So bleibt dann natürlich jeglicher VPN Traffic in der FritzBox Firewall hängen !!Deshalb: Lesen und vor allem verstehen was in Kaskaden Konfigs zu beachten ist !!

Was grundlegend beim Aufbau von OpenVPN VPNs zu beachten ist erklärt dieses Forentutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Eine alternative Lösung die keinerlei externe VPN Client Software erfordert und mit onboard Clients funktioniert aber auf IPsec als VPN Protokoll basiert findest du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

muss der Port 1194 in der Fritzbox eingetragen werden ? Wenn ja wie ?

Bitte LESE die dir hier geposteten Links und Informationen. Wenn du das gemacht hättest wäre diese Frage hier vollkommen überflüssig !! Das Port Forwarding von UDP 1194 ist wie immer zwingend in einem Kaskaden Design !! Wie sollten sonst die OpenVPN Pakete durch die Firewall der FritzBox gelangen ?! Einfach mal nur etwas nachdenken !

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Bitte lesen und verstehen !!