VPN Verbindung zwischen Fritz 7590 und Reiserouter Beryl ( GL-MT1300) Netzwerksysteme erreichbar aber kein Internet

Hallo liebe Community,

Ich habe hier folgendes Szenario:

Nach dem AVM jetzt offiziell WireGuard unterstützt wollte ich dies mit meiner Fritzbox 7590 (neuste FW installiert)

und meinem Reiserouter Beryl GL-MT1300 (neuste FW installiert) testen.

Ziel sollte es sein auf Geschäftsreisen im Ausland über Hotel WLAN's etc. zugriff auf die Ressourcen zu Hause zu haben (Heizung, PV Anlage, etc.) und zusätzlich die deutschen Streaming Angebote nutzen zu können.

Mein Testaufbau sieht aktuell wie folgt aus.

Fritzbox 7590 am heimischen DSL Anschluss.

Beryl zum Test über den Hotspot vom iPhone angebunden. (iPhone stellt das fremde Wlan da)

iPad über das Wlan vom Beryl verbunden.

Aktuell gelingt es mir leider nur auf interne Systeme die Fritzbox, Heizung, NAS, etc. zuzugreifen.

Der Zugriff vom iPad aufs Internet klappt nicht.

Mein Ziel ist es das Internet der Fritzbox (also mein DSL dann zu verwenden)

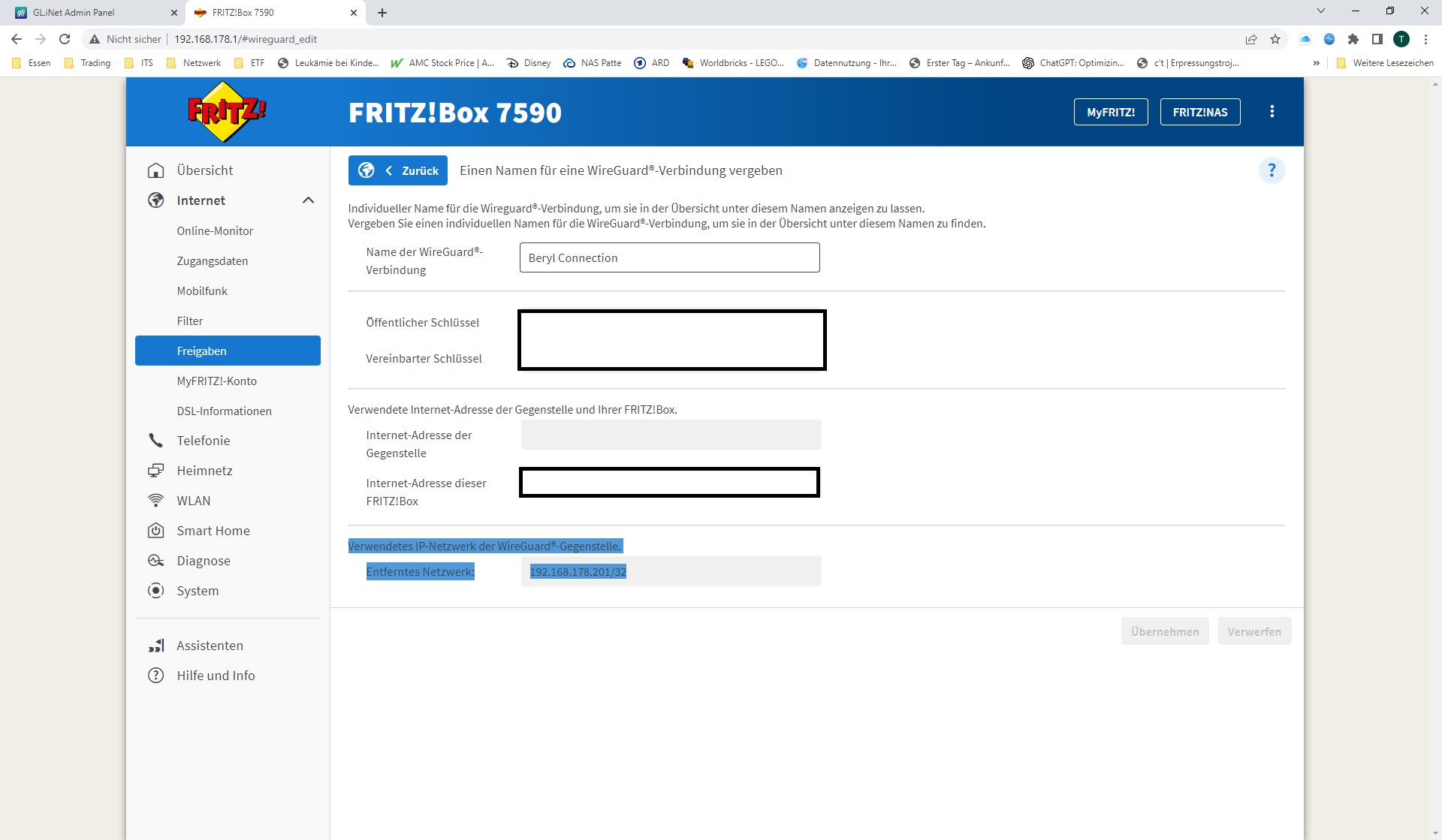

Anbei meine Konfiguration von WireGuard:

[Interface]

PrivateKey =

Address = 192.168.178.201/24

DNS = 192.168.178.1

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 192.168.178.0/24,0.0.0.0/0

Endpoint = XXXXXXXXXXXX.myfritz.net:51611

PersistentKeepalive = 25

Ich habe mit dem DNS und AllowedIPs Einstellungen diverse Test unternommen komme aber leider nicht weiter.

Hat jemand von euch einen Tipp für mich.

Besten Dank für die Mühe

Ich habe hier folgendes Szenario:

Nach dem AVM jetzt offiziell WireGuard unterstützt wollte ich dies mit meiner Fritzbox 7590 (neuste FW installiert)

und meinem Reiserouter Beryl GL-MT1300 (neuste FW installiert) testen.

Ziel sollte es sein auf Geschäftsreisen im Ausland über Hotel WLAN's etc. zugriff auf die Ressourcen zu Hause zu haben (Heizung, PV Anlage, etc.) und zusätzlich die deutschen Streaming Angebote nutzen zu können.

Mein Testaufbau sieht aktuell wie folgt aus.

Fritzbox 7590 am heimischen DSL Anschluss.

Beryl zum Test über den Hotspot vom iPhone angebunden. (iPhone stellt das fremde Wlan da)

iPad über das Wlan vom Beryl verbunden.

Aktuell gelingt es mir leider nur auf interne Systeme die Fritzbox, Heizung, NAS, etc. zuzugreifen.

Der Zugriff vom iPad aufs Internet klappt nicht.

Mein Ziel ist es das Internet der Fritzbox (also mein DSL dann zu verwenden)

Anbei meine Konfiguration von WireGuard:

[Interface]

PrivateKey =

Address = 192.168.178.201/24

DNS = 192.168.178.1

[Peer]

PublicKey =

PresharedKey =

AllowedIPs = 192.168.178.0/24,0.0.0.0/0

Endpoint = XXXXXXXXXXXX.myfritz.net:51611

PersistentKeepalive = 25

Ich habe mit dem DNS und AllowedIPs Einstellungen diverse Test unternommen komme aber leider nicht weiter.

Hat jemand von euch einen Tipp für mich.

Besten Dank für die Mühe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6636794927

Url: https://administrator.de/forum/vpn-verbindung-zwischen-fritz-7590-und-reiserouter-beryl-gl-mt1300-netzwerksysteme-erreichbar-aber-kein-6636794927.html

Ausgedruckt am: 14.07.2025 um 16:07 Uhr

9 Kommentare

Neuester Kommentar

Hallo,

wenn du kein Split-Tunneling machen möchtest, musst du unter allowed IPs ausschließlich eintragen, erst dann läuft dein gesamter Traffic durch den Tunnel.

Außerdem solltest du deine eigene IP des Reiserouters auf eine IP beschränken:

Gruß

wenn du kein Split-Tunneling machen möchtest, musst du unter allowed IPs ausschließlich

0.0.0.0/0Außerdem solltest du deine eigene IP des Reiserouters auf eine IP beschränken:

[Interface]

PrivateKey =

Address = 192.168.178.201/32

DNS = 192.168.178.1Gruß

Address = 192.168.178.201/32 funktioniert es leider gar nicht mehr.

Ist ja auch logisch. /32 ist eine Hostmaske und damit wird einzig und allein nur Traffic für diese IP in den Tunnel gesendet und nichts anderes! Du kannst also lediglich nur die .201 erreichen.Etwas nachdenken zum Prinzip des Cryptokey Routings von Wireguard kann nicht schaden...

AVM nutzt auf den FritzBoxen eine nicht Standard konforme Wireguard Konfig. Eine Anbindung an FritzBoxen kann nur dann klappen wenn die FritzBox als Wireguard Responder (Server) arbeitet und die Client Konfig mit der FB generiert wurde.

Wie das genau gemacht wird erklärt die ct' an einem Beispiel mit dem Raspberry Pi.

heise.de/select/ct/2022/23/2225809105962410605

In der /etc/wireguard/wg0.conf Datei auf deinem Router muss eine 2te Tunnel IP aus ihrem lokalen LAN mit einem /32 Bit Prefix (Hostmaske) definiert sein, ansonsten rennt die Route der FritzBox für das remote (GL.inet) LAN ins Leere.

Erschwerend kommt noch dazu das die GL.inet Teile zwangsweise immer NAT (IP Adress Translation) im VPN Tunnel machen was in einer normalen VPN Konfig immer überflüssig ist und Performance frisst.

NAT arbeitet aber immer nur mit der Primary IP Adresse niemals aber mit einer Secondary IP am wg0 Interface.

Ist also generell fraglich ob das ganze Konstrukt mit dem proprietären AVM Setup in Verbindung mit dem eigenwilligen NAT Setup bei GL.inet überhaupt zusammen spielt.

Mit einem einfachen Raspberry Pi (Zero) als Router oder einem 25 Euro Mikrotik hAP-Lite Router wärst du deutlich besser aufgestellt gewesen von der HW.

Alternativ kannst du das IPsec VPN probieren auf der FritzBox. Über das GL.inet OpenWRT GUI kannst du Strongswan als IPsec VPN nachinstalieren.

Wenn's das denn war bitte nicht vergessen deinen Thred hier dann auch als erledigt zu markieren!