VPN via IKEv2: kein Zugriff auf Remote Netz

Hallo zusammen,

ich habe mir einen Debian 11 VPN Server nach diesem Tutorial eingerichtet: IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Die Einwahl von Windows als auch Android funktioniert und ich sehe via swantctl -T die erfolgreiche Verbindung. Jedoch kann ich nicht auf das Heimnetz zugreifen, also keine Dienste aufrufen noch eine IP anpingen. Meine swantctl sieht so aus:

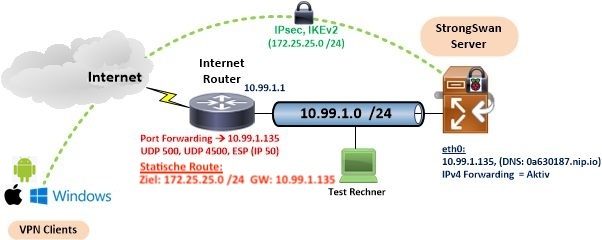

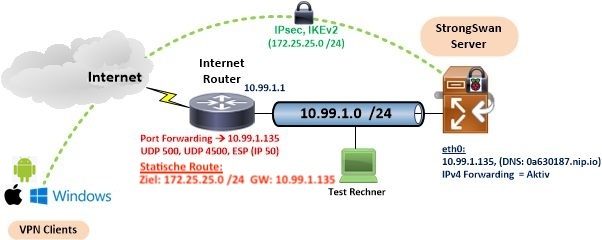

Das ip Forwarding ist aktiviert und im lokal device habe ich eine passende IP hinterlegt. Jemand eine Idee, woran das liegen könnte? Am Router habe ich Port 500 + 4500 tcp+udp zum VPN Server weitergeleitet.

Grüße

ich habe mir einen Debian 11 VPN Server nach diesem Tutorial eingerichtet: IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Die Einwahl von Windows als auch Android funktioniert und ich sehe via swantctl -T die erfolgreiche Verbindung. Jedoch kann ich nicht auf das Heimnetz zugreifen, also keine Dienste aufrufen noch eine IP anpingen. Meine swantctl sieht so aus:

connections {

ikev2-mobile-defaults {

unique = replace

version = 2

proposals = aes256-sha512-modp2048,aes256-sha256-modp2048,aes256-sha256-modp1024

send_cert = always

pools = pool-ipv4

local_addrs = *********** (lokale IP des VPN Servers)

remote_addrs = 0.0.0.0/0,::/0

local {

auth = pubkey

certs = server-cert.pem

id = fqdn:*********** (fqdn wie der Server von außen erreichbar ist)

}

remote {

id = %any

auth = eap-mschapv2

eap_id = %any

}

children {

ikev2-mobile {

local_ts = 0.0.0.0/0

esp_proposals = aes256-sha512,aes256-sha384,aes256-sha256,aes256-sha1

start_action = trap

}

}

}

}

pools {

pool-ipv4 {

addrs = 172.10.1.0/24

dns = 172.10.1.230

}

}

secrets {

eap-1 {

id = user1

secret = "user1pw"

}

eap-2 {

id = user2

secret = "user2pw"

}

}Das ip Forwarding ist aktiviert und im lokal device habe ich eine passende IP hinterlegt. Jemand eine Idee, woran das liegen könnte? Am Router habe ich Port 500 + 4500 tcp+udp zum VPN Server weitergeleitet.

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3595223091

Url: https://administrator.de/forum/vpn-via-ikev2-kein-zugriff-auf-remote-netz-3595223091.html

Ausgedruckt am: 05.08.2025 um 16:08 Uhr

6 Kommentare

Neuester Kommentar

Wohl vergessen die statische Route auf dem Default-GW im Netz des Servers für das VPN Netz (172.10.1.0/24) zu hinterlegen.

Also am Router des Server-Netzes diese hinzufügen

Des weiteren nicht die Firewall der Clients im Server Netz vergessen . Denn Winblows blockt bekanntlch bei ICMP und SMB fremde Subnetze, das muss man bei diesen in der Firewall customizen.

Gruß Sid.

Also am Router des Server-Netzes diese hinzufügen

NETZ 172.10.1.0

MASKE 255.255.255.0

GW [IP-DES-DEBIAN]Des weiteren nicht die Firewall der Clients im Server Netz vergessen . Denn Winblows blockt bekanntlch bei ICMP und SMB fremde Subnetze, das muss man bei diesen in der Firewall customizen.

Gruß Sid.

Keine Ursache. Immer an die Rückroute der Pakete denken 😉👍.

Danke für den Hinweis. Das war ein Fehler im Tutorial der zumindestens bei einem Design mit VPN Server innerhalb des lokalen LANs leider den Hinweis auf die statische Route im Internet Router unterschlagen hatte. Ist inzwischen korrigiert. 😉

Wenn die statische Route im Internet Router auf den IP Pool bzw. internes IP Netz der VPN Clients fehlt, kann die Kommunikation mit anderen Clients im lokalen Netzwerk nicht funktionieren weil, wie Kollege @7907292512 richtig sagt, die Rückroute dann scheitert!

Wenn die statische Route im Internet Router auf den IP Pool bzw. internes IP Netz der VPN Clients fehlt, kann die Kommunikation mit anderen Clients im lokalen Netzwerk nicht funktionieren weil, wie Kollege @7907292512 richtig sagt, die Rückroute dann scheitert!