VRRP Einrichtung

Hallo zusammen,

ich habe mich entsprechend zum Thema VRRP belesen (Netzwerktechnik nur Hobby) und dachte ich kann das hier in meinem Netzwerk "schnell mal zwischen durch" einrichten. Leider hat es nicht funktioniert aber vielleicht kann mir jemand helfen.

Ich habe hier ein Netzwerk mit einem MikroTik RB1100AHx2 als Router. Hautpsächlich laufen 3 VLAN's zwischen dennen der RB1100AHx2 das routing macht. Der Weg ins Internet läuft noch über den internen WebProxy des RB1100AHx2 (als transparenter Proxy konfiguriert). Bis hier hin funktioniert alles wie gewünscht.

Da eh noch ein zweiter MikroTik (RB3011) im Netz läuft, an dem ebenfalls alle VLAN's und Internet anliegen wollte ich VRRP konfigurieren.

Jetzt zu meinem ersten Problem:

Ich habe auf dem RB1100AHx2 drei VRRP-Interfaces angelegt (für jedes VLAN eins). Der Übersicht halber habe ich als VRRP-ID die gleiche wie die entsprechende VLAN-ID gewählt. Weiterhin habe ich als Priorität 255 eingegben und das VRRP-Interface an die Bridge des jeweiligen VLAN's "gehangen". Nun habe ich die drei ursprünglichen IP's (192.168.1.9/24; 192.168.21.9/24 und 192.168.1.250.9/24) in (192.168.1.171/24; 192.168.21.171/24 und 192.168.1.250.171/24) geändert. Diese sind jetzt, wie vorher die alten, mit den Bridges der VLAN's verknüpft. Nun habe ich die 192.168.1.9; 192.168.21.9 und 192.168.1.250.9 (ohne /24) wieder neu angelegt und mit den VRRP-Interfaces verbunden.

Hätte nun nicht wieder alles funktionieren sollen wie vorher???

Soweit ich geteset habe, funktioniert auch das Routing zwischen den VLAN's, der Internetzugang funktioniert aber nicht mehr. Zusätzlich haben sich die Pinglaufzeiten von 1ms auf ca. 60ms erhöht. Habe ich etwas übersehen??

...das 2. Problem:

Trotz des Fehlers (kein Internet) habe ich dann dennoch weiter gemacht und den RB3011 als Backup-Router konfiguriert (VRRP-Priorität=200). (3 VRRP-Iterfaces angelegt; mit den 3 Bridges verbunden; die 3 IP's 192.168.1.9; 192.168.21.9 und 192.168.1.250.9 angelegt und mit den VRRP's verbunden) Obwohl der Master aktiv war, ging nun auch der Backup in den Master-Status. Hier denke ich dass liegt an meinen engen Firewallregeln. Kann mir jemand sagen, welche Ports ich freigeben muss, damit die Komunikation zwischen den Routern funktioniert. Ich habe schon gelesen, dass die Kommunikation über Multicast läuft. Deshalb ist vielleicht auch noch wichtig zu Wissen, dass zwischen den beiden Routern noch zwei Switche liegen in dennen des IGMP-Snooping eingeschaltet ist.

Vielen Dank für Eure Mühe im Voraus und schöne Rest-Ostern!!

Alex

ich habe mich entsprechend zum Thema VRRP belesen (Netzwerktechnik nur Hobby) und dachte ich kann das hier in meinem Netzwerk "schnell mal zwischen durch" einrichten. Leider hat es nicht funktioniert aber vielleicht kann mir jemand helfen.

Ich habe hier ein Netzwerk mit einem MikroTik RB1100AHx2 als Router. Hautpsächlich laufen 3 VLAN's zwischen dennen der RB1100AHx2 das routing macht. Der Weg ins Internet läuft noch über den internen WebProxy des RB1100AHx2 (als transparenter Proxy konfiguriert). Bis hier hin funktioniert alles wie gewünscht.

Da eh noch ein zweiter MikroTik (RB3011) im Netz läuft, an dem ebenfalls alle VLAN's und Internet anliegen wollte ich VRRP konfigurieren.

Jetzt zu meinem ersten Problem:

Ich habe auf dem RB1100AHx2 drei VRRP-Interfaces angelegt (für jedes VLAN eins). Der Übersicht halber habe ich als VRRP-ID die gleiche wie die entsprechende VLAN-ID gewählt. Weiterhin habe ich als Priorität 255 eingegben und das VRRP-Interface an die Bridge des jeweiligen VLAN's "gehangen". Nun habe ich die drei ursprünglichen IP's (192.168.1.9/24; 192.168.21.9/24 und 192.168.1.250.9/24) in (192.168.1.171/24; 192.168.21.171/24 und 192.168.1.250.171/24) geändert. Diese sind jetzt, wie vorher die alten, mit den Bridges der VLAN's verknüpft. Nun habe ich die 192.168.1.9; 192.168.21.9 und 192.168.1.250.9 (ohne /24) wieder neu angelegt und mit den VRRP-Interfaces verbunden.

Hätte nun nicht wieder alles funktionieren sollen wie vorher???

Soweit ich geteset habe, funktioniert auch das Routing zwischen den VLAN's, der Internetzugang funktioniert aber nicht mehr. Zusätzlich haben sich die Pinglaufzeiten von 1ms auf ca. 60ms erhöht. Habe ich etwas übersehen??

...das 2. Problem:

Trotz des Fehlers (kein Internet) habe ich dann dennoch weiter gemacht und den RB3011 als Backup-Router konfiguriert (VRRP-Priorität=200). (3 VRRP-Iterfaces angelegt; mit den 3 Bridges verbunden; die 3 IP's 192.168.1.9; 192.168.21.9 und 192.168.1.250.9 angelegt und mit den VRRP's verbunden) Obwohl der Master aktiv war, ging nun auch der Backup in den Master-Status. Hier denke ich dass liegt an meinen engen Firewallregeln. Kann mir jemand sagen, welche Ports ich freigeben muss, damit die Komunikation zwischen den Routern funktioniert. Ich habe schon gelesen, dass die Kommunikation über Multicast läuft. Deshalb ist vielleicht auch noch wichtig zu Wissen, dass zwischen den beiden Routern noch zwei Switche liegen in dennen des IGMP-Snooping eingeschaltet ist.

Vielen Dank für Eure Mühe im Voraus und schöne Rest-Ostern!!

Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 335355

Url: https://administrator.de/forum/vrrp-einrichtung-335355.html

Ausgedruckt am: 03.08.2025 um 05:08 Uhr

20 Kommentare

Neuester Kommentar

Nun habe ich die drei ursprünglichen IP's (192.168.1.9/24; 192.168.21.9/24 und 192.168.1.250.9/24) in (192.168.1.171/24; 192.168.21.171/24 und 192.168.1.250.171/24) geändert.

Deine IPs solltest du dir dringend noch mal ansehen ... scheint als hätte dein sonderbares IPv4 Netz 40 statt 32 Bit.mit den 3 Bridges verbunden; die 3 IP's 192.168.1.9; 192.168.21.9 und 192.168.1.250.9 angelegt

Hier wird's auch nicht besser.Außerdem würde hier ein Schaubild von deinem Netzaufbau extrem helfen, das artet sonst zum Ratespiel aus.

wiki.mikrotik.com/wiki/Manual:VRRP-examples

Zu Firewall mit VRRP siehe

forum.mikrotik.com/viewtopic.php?t=70947

/interface vrrp add interface=vlan2000 name=vrrp-vlan2000 priority=254 vrid=23 # Master

/ip firewall filter add action=accept chain=input dst-address=224.0.0.18 in-interface=vlan2000 protocol=vrrpGruß

Das mit der Firewall ist eigentlich Unsinn, denn die VRRP Interfaces sitzen ja alle am Interface was das lokale LAN ist. Oder entsprechenden lokalen VLANs.

Dort ist ja gar keine Firewall Funktion aktiv, insofern ist dieser Einwand unsinnig.

Die 3 Interfaces sind ja immer im gleichen Netz und kaspern nur über die Broadcast Adresse aus wer der Master ist, sprich also das Layer 3 Forwarding erledigt. Gleichzeitig sind die Multicast Pakete Keepalives die signalisieren den Backup Nodes das der Master noch aktiv sind. Wenn nicht triggern sie den VRRP Failover Prozess.

Die IP Adressierung oben ist aber irgendwie wirr und man versteht sie nicht wirklich. Das ist auch der Tatsache geschuldet das das die physische Router Interface IP und VRRP VIP Adressierung wirr über den /24 Prefix verteilt ist. Extrem kontraproduktiv beim Troubleshooting!

Wie immer sollten die ganz oben oder ganz unten im Hostadressbereich liegen wo Router und Management IPs hingehören um so ganz sicher Konflikte mit DHCP Pools in den Segmenten zu vermeiden...oder auch Überschneidungen bei statischen IPs.

Ein Beispiel für ein korrekte VRRP Adressierung (Router 1 Master) in einem Segement sieht dann so aus:

Physische IP Router 1 = 192.168.1.251 /24, Prio 255

Physische IP Router 2 = 192.168.1.252 /24

Physische IP Router 3 = 192.168.1.253 /24

VRRP VIP = 192.168.1.254

Das Adressprinzip ist immer das gleiche in anderen IP Netzwerken eben dann nur mit anderer IP.

Gesetzt den Fall das LAN Interface mit dem alle 3 Router verbunden sind ist immer ether1 dann lautet die Grundkonfig Konfig in jedem Router:

/interface vrrp add name=vrrp1 interface=ether1

/ip address add address=192.168.1.254/32 interface=vrrp1

Oder man klickt es entsprechend im GUI oder WinBox Tool.

Die physischen IPs dann wie oben.

Im DHCP Server der die Endgerräte dort bedient muss man dann natürlich logischerweise die Gateway IP auf die VRRP VIP (Virtual IP) 192.168.1.254 umstellen.

Die VIP "wandert" ja im Failover Falle automatisch auf einen der VRRP Backup Router der dann das Forwarding macht. Simples Grundprinzip von VRRP

Entsprechend bei statisch definierten Gateways in den Endgeräten..

Analog geht man in den anderen Netzwerksegmenten vor. Kein Hexenwerk und ist in 10 Minuten erledigt mit einer Standardkonfig.

Funktioniert übrigens auch im Zusammenspiel mit anderen, fremden Router sofern diese VRRP supporten denn VRRP ist ein weltweiter Standard bei der Router Redundanz.

Mittlerweile mit dem verbesserten Standard VRRPe bei dem auch mehrere Router gleichzeitig forwarden können.

Dort ist ja gar keine Firewall Funktion aktiv, insofern ist dieser Einwand unsinnig.

Die 3 Interfaces sind ja immer im gleichen Netz und kaspern nur über die Broadcast Adresse aus wer der Master ist, sprich also das Layer 3 Forwarding erledigt. Gleichzeitig sind die Multicast Pakete Keepalives die signalisieren den Backup Nodes das der Master noch aktiv sind. Wenn nicht triggern sie den VRRP Failover Prozess.

Die IP Adressierung oben ist aber irgendwie wirr und man versteht sie nicht wirklich. Das ist auch der Tatsache geschuldet das das die physische Router Interface IP und VRRP VIP Adressierung wirr über den /24 Prefix verteilt ist. Extrem kontraproduktiv beim Troubleshooting!

Wie immer sollten die ganz oben oder ganz unten im Hostadressbereich liegen wo Router und Management IPs hingehören um so ganz sicher Konflikte mit DHCP Pools in den Segmenten zu vermeiden...oder auch Überschneidungen bei statischen IPs.

Ein Beispiel für ein korrekte VRRP Adressierung (Router 1 Master) in einem Segement sieht dann so aus:

Physische IP Router 1 = 192.168.1.251 /24, Prio 255

Physische IP Router 2 = 192.168.1.252 /24

Physische IP Router 3 = 192.168.1.253 /24

VRRP VIP = 192.168.1.254

Das Adressprinzip ist immer das gleiche in anderen IP Netzwerken eben dann nur mit anderer IP.

Gesetzt den Fall das LAN Interface mit dem alle 3 Router verbunden sind ist immer ether1 dann lautet die Grundkonfig Konfig in jedem Router:

/interface vrrp add name=vrrp1 interface=ether1

/ip address add address=192.168.1.254/32 interface=vrrp1

Oder man klickt es entsprechend im GUI oder WinBox Tool.

Die physischen IPs dann wie oben.

Im DHCP Server der die Endgerräte dort bedient muss man dann natürlich logischerweise die Gateway IP auf die VRRP VIP (Virtual IP) 192.168.1.254 umstellen.

Die VIP "wandert" ja im Failover Falle automatisch auf einen der VRRP Backup Router der dann das Forwarding macht. Simples Grundprinzip von VRRP

Entsprechend bei statisch definierten Gateways in den Endgeräten..

Analog geht man in den anderen Netzwerksegmenten vor. Kein Hexenwerk und ist in 10 Minuten erledigt mit einer Standardkonfig.

Funktioniert übrigens auch im Zusammenspiel mit anderen, fremden Router sofern diese VRRP supporten denn VRRP ist ein weltweiter Standard bei der Router Redundanz.

Mittlerweile mit dem verbesserten Standard VRRPe bei dem auch mehrere Router gleichzeitig forwarden können.

Dort ist ja gar keine Firewall Funktion aktiv, insofern ist dieser Einwand unsinnig.

Doch, wenn er die Input-Chain am Mikrotik am Ende komplett dicht gemacht hat kommt das sehr wohl zum tragen

Das mit dem physischen Interface war jetzt nur ein Beispiel. Welche Art Interface das ist spielt keinerlei Rolle die beiden (oder 3) jeweils sich sehenden VRRP Interface müssen nur in einer Layer 2 Domain, sprich im gleichen Netzwerk sein.

Wenn die IP Adressierung so wie beschrieben ist ist das OK. Es ging nur um das Prinzip und das es niemals zu einer Überlappung kommen darf.

Du richtest die VLANs ein und definierst ein VLAN Interface was du an den jeweiligen Master Port hängst. Auf diesem VLAN Interface liegt dann die IP zu dem VLAN. Bridges gibt es da eigentlich gar nicht.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das klingt etwas wirr....

Das mit deiner IP Änderung ist korrekt so.

Die .x.9 muss dann auf allen am VRRP beteiligten Routern auf die VIP (Vortuelle VRRP IP) konfiguriert werden und alle Router müssen an den physischen Ports andere, individuelle IPs bekommen. OK die anderen Router haben das ja eh schon. Das Vorgehen ist also richtig.

Es sei denn du hast die Gateway IP auf eine der neuen umbestellt wie .x.171.

Ohne VRRP wäre ein Routing egal bei welchem der 3 Router immer nur über dessen physische IP möglich. Ist ja auch klar und logisch !

Nein, du musst nichts weiter machen !

Du kannst ganz einfach und kinderleicht sehen ob dein VRRP aktiv ist !

Klemm einfach einen Wireshark in das Netzwerk wo die VRRP Router aktiv sind und checke ob dort Multicast Traffic mit der IP 224.0.0.18 gesendet wird !

Das sind die VRRP Hello bzw. Keepalive Frames die im Sekundentakt kommen. Da das Multicasting ist muss jeder Switch diese Pakete fluten und du siehst sie an jedem Port in dem IP Netz.

Kein Multicast, kein VRRP. Dann weisst du das du einen Konfig Fehler gemacht hast !

Wenn die IP Adressierung so wie beschrieben ist ist das OK. Es ging nur um das Prinzip und das es niemals zu einer Überlappung kommen darf.

An den physischen Ports liegen alle 3 VLAN's als Trunk, so muss die IP doch an die Bridge - oder??

Nein, eigentlich gibt es da ja keine Bridge.Du richtest die VLANs ein und definierst ein VLAN Interface was du an den jeweiligen Master Port hängst. Auf diesem VLAN Interface liegt dann die IP zu dem VLAN. Bridges gibt es da eigentlich gar nicht.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das klingt etwas wirr....

Das mit deiner IP Änderung ist korrekt so.

Die .x.9 muss dann auf allen am VRRP beteiligten Routern auf die VIP (Vortuelle VRRP IP) konfiguriert werden und alle Router müssen an den physischen Ports andere, individuelle IPs bekommen. OK die anderen Router haben das ja eh schon. Das Vorgehen ist also richtig.

Es funktioniert jetzt ohne VRRP.

Das kann es ja gar nicht wenn die Gateway IP deiner Endgeräte weiterhin die .x.9 ist. Ohne VRRP müsste dann ein Routing technsich völlig unmöglich sein. Das ist also Unsinn was du dann da schreibst Es sei denn du hast die Gateway IP auf eine der neuen umbestellt wie .x.171.

Ohne VRRP wäre ein Routing egal bei welchem der 3 Router immer nur über dessen physische IP möglich. Ist ja auch klar und logisch !

Kann es sein, dass ich an dem Routen oder an dem Proxy noch etwas ändern muss - ich glaube nicht!!

Was soll ein "Proxy" sein in diesem Zusammenhang ??? Sowas gibt es bei VRRP gar nicht !Nein, du musst nichts weiter machen !

Kann es eventuell auch sein, dass ich etwas warten muss bis die neuen MAC-Adressen mit der neuen IP verknüpft

Nein, das ist Blödsinn ! Vergiss das. Sowie du die Return Taste oder Maus geklickt hast ist das sofort aktiv.Du kannst ganz einfach und kinderleicht sehen ob dein VRRP aktiv ist !

Klemm einfach einen Wireshark in das Netzwerk wo die VRRP Router aktiv sind und checke ob dort Multicast Traffic mit der IP 224.0.0.18 gesendet wird !

Das sind die VRRP Hello bzw. Keepalive Frames die im Sekundentakt kommen. Da das Multicasting ist muss jeder Switch diese Pakete fluten und du siehst sie an jedem Port in dem IP Netz.

Kein Multicast, kein VRRP. Dann weisst du das du einen Konfig Fehler gemacht hast !

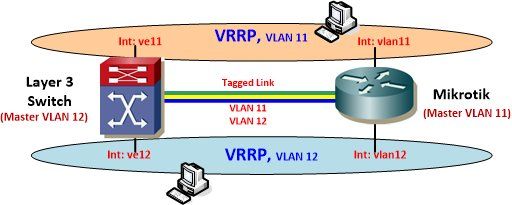

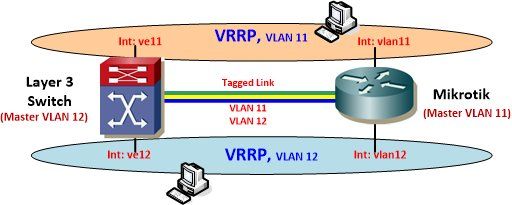

Nur das du mal siehst das der Mikrotik sich sauber und Standard konform verhält bei VRRP hier mal ein Demo Setup das die Möglichkeiten von VRRP sehr schön zeigt.

Das Besondere hier ist das man mittels der VRRP Priority Steuerung ein Layer 3 Sharing zwischen beiden Routern macht indem der Master im VLAN 11 der Mikrotik ist und im VLAN 12 der Switch.

Wer das nicht will legt die höhere Priority dann eben komplett auf die eine oder auf die andere Seite.

Der Mikrotik ist hier mit einem tagged Uplink mit einem Layer 3 Switch verbunden der 2 VLANs (11 und 12) tagged über diesen Link zwischen beiden Geräten überträgt.

Beide haben je ein Interface in beiden VLAN. Beim Mikrotik sind das die typischen VLAN Interaces vlan11 und vlan12. Beim Switch heissen diese Interface entsprechend.

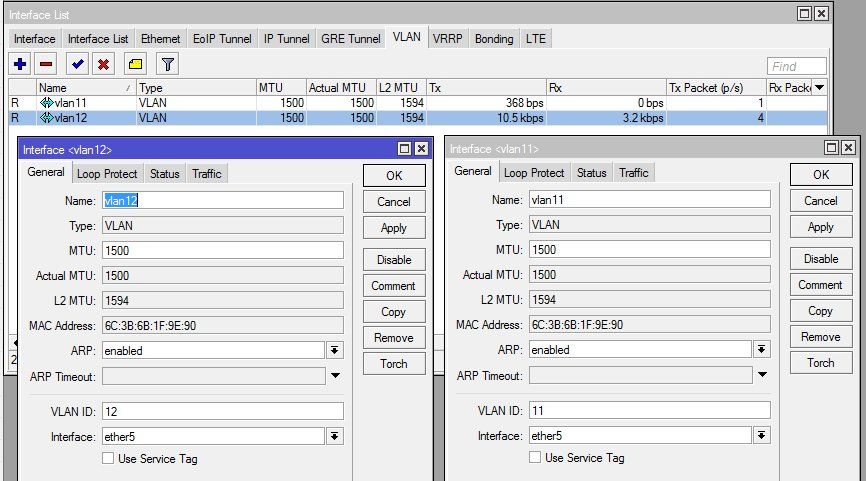

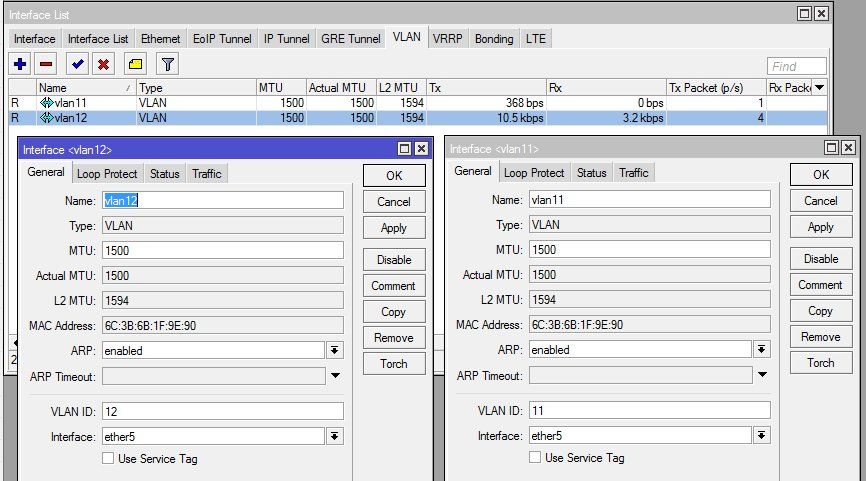

Konfiguration der VLANs auf dem Mikrotik:

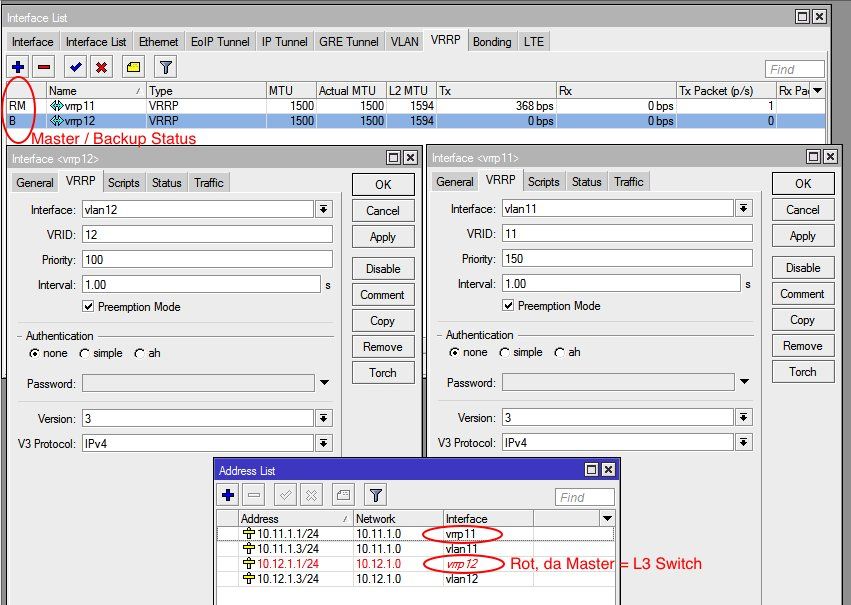

Konfiguration der VRRP Interfaces mit IPs auf dem Mikrotik:

Konfiguration der VLANs und VRRP auf dem L3 Switch:

!

vlan 11 name VLAN11 by port

tagged ethe 1 <-- Ethernet Port 1 geht tagged auf den Mikrotik Port ether5

untagged ethe 11

router-interface vlan 11

!

vlan 12 name VLAN12 by port

tagged ethe 1 <-- Ethernet Port 1 geht tagged auf den Mikrotik Port ether5

untagged ethe 12

router-interface vlan 12

!

!

interface vlan 11

ip address 10.11.1.2 255.255.255.0

ip vrrp vrid 11

backup

version v3

ip-address 10.11.1.1

activate

!

interface vlan 12

ip address 10.12.1.1 255.255.255.0

ip vrrp vrid 12

owner

version v3

ip-address 10.12.1.1

activate

!

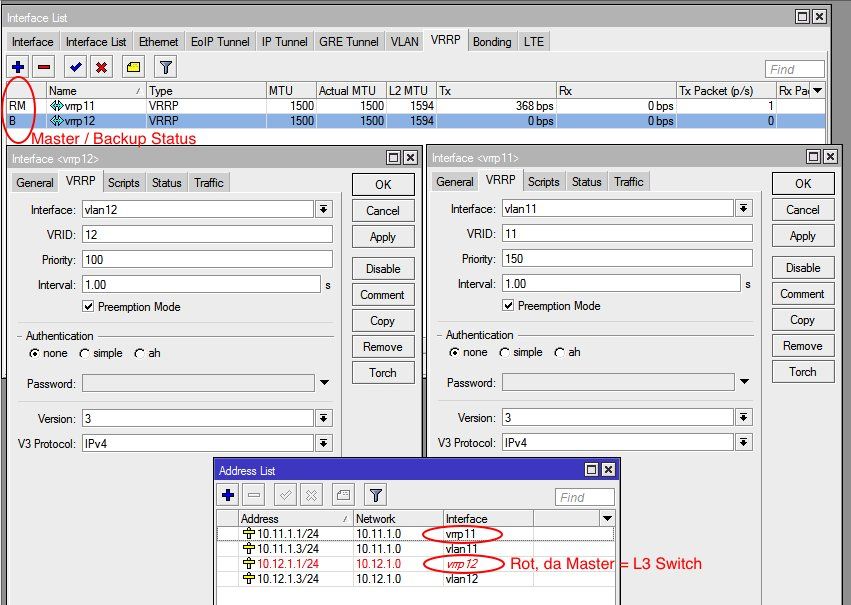

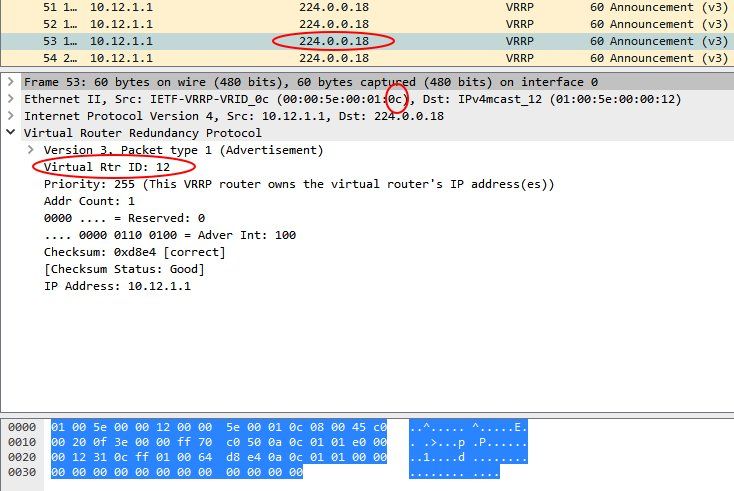

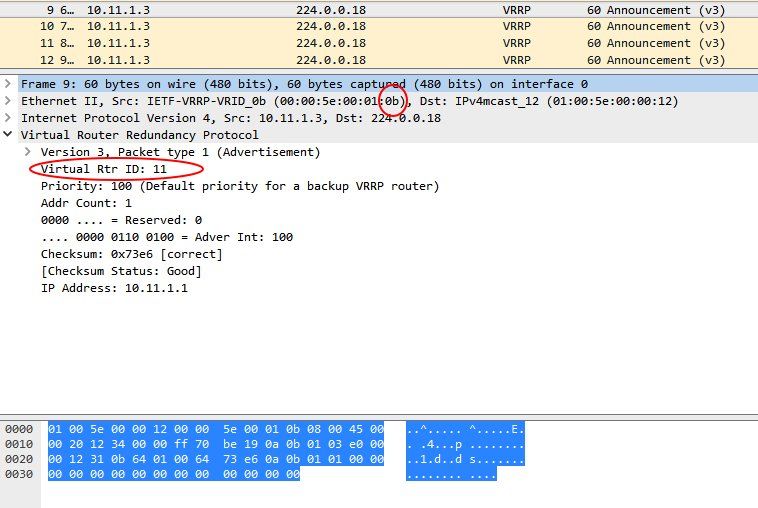

Wireshark Trace der VRRP Advertisements vom Mikrotik (Master VLAN 11):

Hier kann man sehen wie der VRRP Prozess die VRID in die Mac Adresse integriert ! (hex 0b = 11)

Nur der Master sendet aktiv Keepalive (Hello) Multicasts, der Backup Router empfängt diese passiv.

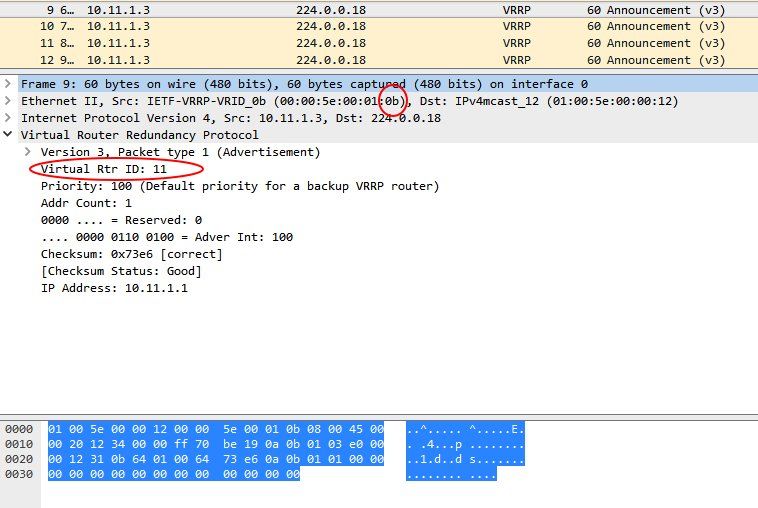

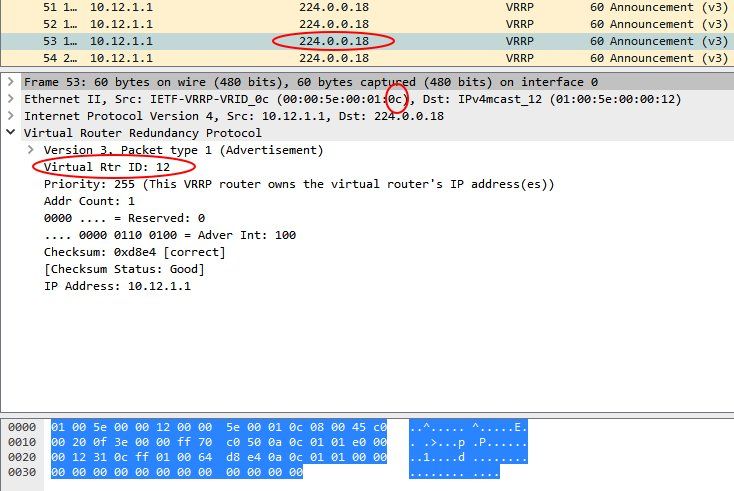

Wireshark Trace der VRRP Advertisements vom L3 Switch (Master VLAN 12):

Auch hier VRID in die Mac Adresse integriert ! (hex 0C = 12) und nur wieder der Master der die VRRP Hellos sendet.

Status Output VRRP vom L3 Switch:

Wenn man hier im VLAN 12 die Owner Priority von 255 runtersetzt auf z.B. 50 also unter die VRRP Default Priority (100, Mikrotik hat diesen Wert im VLAN 12) dann wechselt im MT sofort das vrrp12 Interface die Farbe von rot auf schwarz was zeigt das der MT aktiv via VRRP das Routing übernommen hat. Entsprechend auch der VRRP Index "B" oder "M" in der Interface Übersicht.

Ändert man es wieder rückwärts stellt sich der ursprüngliche Zustand sofort wieder her (Preemption Mode)

Man kann den Preemption Mode auch ausschalten, dann verharren der Master und Backup Status in dem Status bis zum nächsten Failover.

Wie du an den o.a. Konfigs sehen kannst ist alles in bester Ordnung und VRRP funktioniert im VLAN Umfeld auf den MTs wie es soll.

Durch den Standard dann auch mit nicht Mikrotiks wie man ja sieht.

Das ganze funktioniert mit 2 MTs natürlich auch mit vollkommen identischen Verhalten. VRRP ist eben ein Standard

Das Besondere hier ist das man mittels der VRRP Priority Steuerung ein Layer 3 Sharing zwischen beiden Routern macht indem der Master im VLAN 11 der Mikrotik ist und im VLAN 12 der Switch.

Wer das nicht will legt die höhere Priority dann eben komplett auf die eine oder auf die andere Seite.

Der Mikrotik ist hier mit einem tagged Uplink mit einem Layer 3 Switch verbunden der 2 VLANs (11 und 12) tagged über diesen Link zwischen beiden Geräten überträgt.

Beide haben je ein Interface in beiden VLAN. Beim Mikrotik sind das die typischen VLAN Interaces vlan11 und vlan12. Beim Switch heissen diese Interface entsprechend.

Konfiguration der VLANs auf dem Mikrotik:

Konfiguration der VRRP Interfaces mit IPs auf dem Mikrotik:

Konfiguration der VLANs und VRRP auf dem L3 Switch:

!

vlan 11 name VLAN11 by port

tagged ethe 1 <-- Ethernet Port 1 geht tagged auf den Mikrotik Port ether5

untagged ethe 11

router-interface vlan 11

!

vlan 12 name VLAN12 by port

tagged ethe 1 <-- Ethernet Port 1 geht tagged auf den Mikrotik Port ether5

untagged ethe 12

router-interface vlan 12

!

!

interface vlan 11

ip address 10.11.1.2 255.255.255.0

ip vrrp vrid 11

backup

version v3

ip-address 10.11.1.1

activate

!

interface vlan 12

ip address 10.12.1.1 255.255.255.0

ip vrrp vrid 12

owner

version v3

ip-address 10.12.1.1

activate

!

Wireshark Trace der VRRP Advertisements vom Mikrotik (Master VLAN 11):

Hier kann man sehen wie der VRRP Prozess die VRID in die Mac Adresse integriert ! (hex 0b = 11)

Nur der Master sendet aktiv Keepalive (Hello) Multicasts, der Backup Router empfängt diese passiv.

Wireshark Trace der VRRP Advertisements vom L3 Switch (Master VLAN 12):

Auch hier VRID in die Mac Adresse integriert ! (hex 0C = 12) und nur wieder der Master der die VRRP Hellos sendet.

Status Output VRRP vom L3 Switch:

L3-SWITCH#sh ip vrrp

Total number of VRRP routers defined: 2

Interface vlan11

auth-type no authentication

VRID 11

state backup

administrative-status enabled

version v3

mode non-owner(backup)

priority 100

current priority 100

backup-hello-interval 60 sec

hello-interval 1000 msec

dead-interval 0 msec

current dead-interval 3600 msec

preempt-mode true

accept-mode disabled

ip-address 10.11.1.1

virtual mac address 0000.5e00.010b

advertise backup: disabled

master router 10.11.1.3 expires in 00:00:03.2

Interface v12

auth-type no authentication

VRID 12

state master

administrative-status enabled

version v3

mode owner

priority 255

current priority 255

backup-hello-interval 60 sec

hello-interval 1000 msec

ip-address 10.12.1.1

virtual mac address 0000.5e00.010c

advertise backup: disabled

next hello sent in 00:00:00.3

SWITCH# Wenn man hier im VLAN 12 die Owner Priority von 255 runtersetzt auf z.B. 50 also unter die VRRP Default Priority (100, Mikrotik hat diesen Wert im VLAN 12) dann wechselt im MT sofort das vrrp12 Interface die Farbe von rot auf schwarz was zeigt das der MT aktiv via VRRP das Routing übernommen hat. Entsprechend auch der VRRP Index "B" oder "M" in der Interface Übersicht.

Ändert man es wieder rückwärts stellt sich der ursprüngliche Zustand sofort wieder her (Preemption Mode)

Man kann den Preemption Mode auch ausschalten, dann verharren der Master und Backup Status in dem Status bis zum nächsten Failover.

Wie du an den o.a. Konfigs sehen kannst ist alles in bester Ordnung und VRRP funktioniert im VLAN Umfeld auf den MTs wie es soll.

Durch den Standard dann auch mit nicht Mikrotiks wie man ja sieht.

Das ganze funktioniert mit 2 MTs natürlich auch mit vollkommen identischen Verhalten. VRRP ist eben ein Standard

Hallo Alex,

Ja, sowie die VRRP IP Adressen konfiguriert sind, sind die sofort aktiv und alles ist wieder online.

Du kannst ja parallel von einem Zweitrechner einen Dauerping auf die VIP laufen lassen (ping -t <vip>) und sowie dort Replies eingehen ist das Gateway wieder aktiv.

Mit deinen 3 Routern kannst du auch L3 Load Sharing fahren um nicht die ganze L3 Last nur einem Router aufzubürden. Einfach ein bischen die Priority customizen

Ja, sowie die VRRP IP Adressen konfiguriert sind, sind die sofort aktiv und alles ist wieder online.

Du kannst ja parallel von einem Zweitrechner einen Dauerping auf die VIP laufen lassen (ping -t <vip>) und sowie dort Replies eingehen ist das Gateway wieder aktiv.

Mit deinen 3 Routern kannst du auch L3 Load Sharing fahren um nicht die ganze L3 Last nur einem Router aufzubürden. Einfach ein bischen die Priority customizen

Und nicht vergessen den transparenten Proxy des einen Routers auch auf dem anderen Router zu konfigurieren sonst ist bei einem Ausfall kein Proxy mehr dazwischen geschaltet  .

.

Nein.

Zitat des TO im Ursprungsbeitrag:

Zitat des TO im Ursprungsbeitrag:

Der Weg ins Internet läuft noch über den internen WebProxy des RB1100AHx2 (als transparenter Proxy konfiguriert).

habe ich dann noch die 224.0.0.18, Protokoll "vrrp" in der Input-Chain der Firewall freigegeben

Eigentlich ist das sinnlos, denn die VRRP Multicasts sind reiner Layer 2 Traffic und gehen ja gar nicht durch die Router und bleiben im lokalen Netz.Ausnahme natürlich auch die Layer2 Switchports werden durch die Firewall im L3 überwacht was aber bei MT nicht der Fall ist.

Das ist also überflüssig.

Aber egal...wenns jetzt funktioniert ist ja alles gut

Zitat von @aqui:

Nope, hatte ich oben schon erklärt, der Traffic fließt hier ja in die Firewall des Routers selbst, und wenn die das in der INPUT Chain unterbindet, Ende Gelände..!!habe ich dann noch die 224.0.0.18, Protokoll "vrrp" in der Input-Chain der Firewall freigegeben

Eigentlich ist das sinnlos, denn die VRRP Multicasts sind reiner Layer 2 Traffic und gehen ja gar nicht durch die Router und bleiben im lokalen Netz.Beim Mikrotik ist das halt alles selbst zu beachten, da nimmt einem keine Automatik etwas ab