Warteschlange voll - Mails vom Systemadministrator

Hallo

Ich bekomme seid neustem sehr viele Mails vom Systemadministrator. Hier mal der Header:

Das sind alle par Minuten 10 Stück.

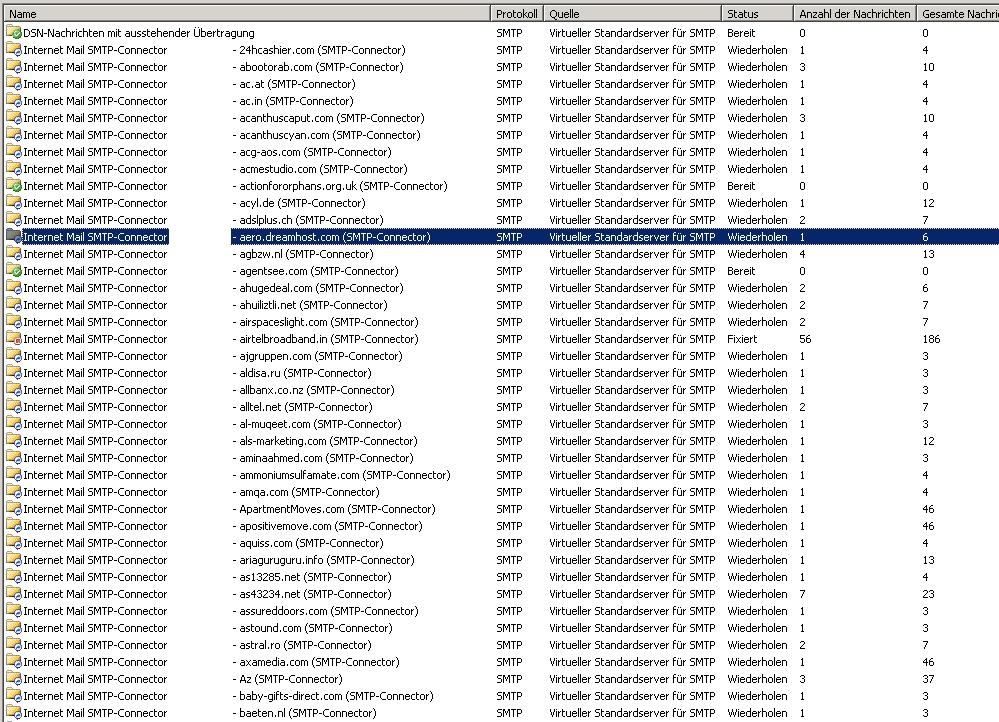

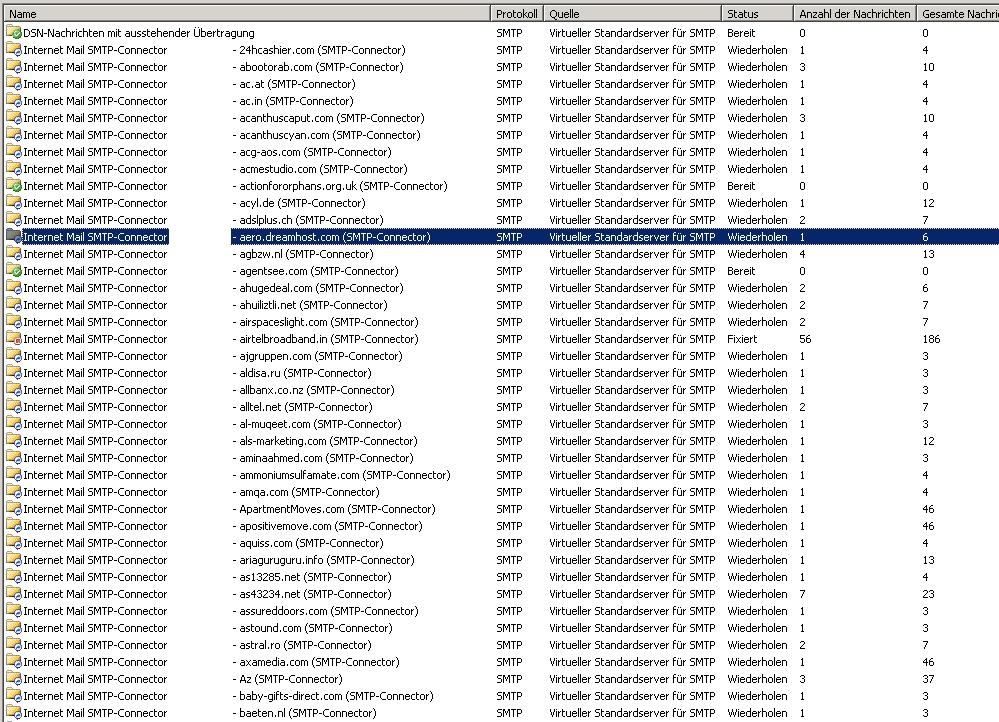

Außerdem ist die Exchange Warteschlange immer mit fremden Mails überlaufen. Hier mal ein Screenshot:

Ich habe schon mit mxtoolbox.com die Tests laufen lassen, aber keine Fehler gefunden.

Hier noch ein paar Infos zum System:

Windows 2003 Server

Exchange 2003

feste IP mit eigener Domain

Ich vermute das von außen unser Exchange Server als Spam Server genutzt wird.

Wie kann ich das unterbinden?

Danke für eure Hilfe!!

Ich bekomme seid neustem sehr viele Mails vom Systemadministrator. Hier mal der Header:

Microsoft Mail Internet Headers Version 2.0

Thread-Topic: Delivery Status Notification (Failure)

thread-index: Acq0UP9hwnuzN1Z?????==

Received: from server515.appriver.com ([72.32.253.71]) by mail.domain.de with Microsoft SMTPSVC(6.0.3790.3959); Tue, 23 Feb 2010 07:25:30 +0100

Received: by server515.appriver.com (CommuniGate Pro PIPE 5.3.2) with PIPE id 197294067; Tue, 23 Feb 2010 00:25:36 -0600

Received: from [72.32.49.36] (HELO FE3.exchange.rackspace.com) by server515.appriver.com (CommuniGate Pro SMTP 5.3.2) with ESMTP id 197294064 for postmaster@domain.de; Tue, 23 Feb 2010 00:25:32 -0600

Received: from 199317-SMTP03.exchange.rackspace.com ([192.168.1.114]) by FE3.exchange.rackspace.com with Microsoft SMTPSVC(6.0.3790.3959); Tue, 23 Feb 2010 00:25:30 -0600

From: <postmaster@exchange.rackspace.com>

To: <postmaster@domain.de>

Date: Tue, 23 Feb 2010 00:25:30 -0600

Content-Transfer-Encoding: 7bit

MIME-Version: 1.0

Content-Type: multipart/report;

boundary="9B095B5ADSN=_01CAB3972597E2A80000BDA1199317?SMTP03.ex";

report-type=delivery-status

X-DSNContext: 335a7efd - 4523 - 00000001 - 80040546

Message-ID: <0wQUfHjAr000065b9@199317-SMTP03.exchange.rackspace.com>

Subject: Delivery Status Notification (Failure)

X-OriginalArrivalTime: 23 Feb 2010 06:25:30.0225 (UTC) FILETIME=[FF02FE10:01CAB450]

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.3790.4325

X-Policy: GLOBAL - exchange.rackspace.com

Content-Class: urn:content-classes:message

Importance: normal

Priority: normal

X-Primary:

X-Note: This Email was scanned by AppRiver SecureTide

X-Virus-Scan: V-X0M0

X-Note-SnifferID: 0

X-Note: TCH-CT/SI:0-247/SG:13 2/23/2010 12:25:00 AM

X-GBUdb-Analysis: 1, 192.168.1.114, Ugly c=1 p=0.191455 Source Normal

X-Signature-Violations: 0-0-0-10614-c

X-Warn: BOUNCEBLOCK

X-Note: Spam Tests Failed: BOUNCEBLOCK

X-Country-Path: PRIVATE->UNITED STATES->UNITED STATES

X-Note-Sending-IP: 72.32.49.36

X-Note-Reverse-DNS:

X-Note-WHTLIST:

X-Note: User Rule Hits:

X-Note: Global Rule Hits: G173 G174 G175 G176 G180 G181 G226 G279

X-Note: Encrypt Rule Hits:

X-Note: Mail Class: VALID

Return-Path:

--9B095B5ADSN=_01CAB3972597E2A80000BDA1199317?SMTP03.ex

Content-Transfer-Encoding: 7bit

Content-Type: text/plain;

charset="unicode-1-1-utf-7"

--9B095B5ADSN=_01CAB3972597E2A80000BDA1199317?SMTP03.ex

Content-Transfer-Encoding: 7bit

Content-Type: message/delivery-status

--9B095B5ADSN=_01CAB3972597E2A80000BDA1199317?SMTP03.ex

Content-Transfer-Encoding: 7bit

Content-Type: message/rfc822

Received: from outbound.appriver.com ([207.97.204.36]) by 199317-SMTP03.exchange.rackspace.com with Microsoft SMTPSVC(6.0.3790.3959);

Tue, 23 Feb 2010 00:25:30 -0600

Received: from [10.238.8.159] (HELO inbound.appriver.com)

by outbound.appriver.com (CommuniGate Pro SMTP 5.3.2)

with ESMTP id 985134064 for cystsa@replacementservices.com; Tue, 23 Feb 2010 01:25:30 -0500

Received: by inbound.appriver.com (CommuniGate Pro PIPE 5.1.7)

with PIPE id 601228916; Tue, 23 Feb 2010 01:25:30 -0500

Received: from [IP] (HELO mail.domain.de)

by inbound.appriver.com (CommuniGate Pro SMTP 5.1.7)

with ESMTP id 601228908 for cystsa@replacementservices.com; Tue, 23 Feb 2010 01:25:29 -0500

From: postmaster@domain.de

To: cystsa@replacementservices.com

Date: Tue, 23 Feb 2010 07:25:21 +0100

MIME-Version: 1.0

Content-Type: multipart/report; report-type=delivery-status;

boundary="9B095B5ADSN=_01CAAFA8EFB6083200017DC2mail.domain.de"

X-DSNContext: 335a7efd - 4523 - 00000001 - 80040546

Message-ID: <M81SIMQ5F00009994@mail.domain.de>

Subject: Benachrichtung

zum

=?unicode-1-1-utf-7?Q?+ANw-bermittlungsstatus

(Fehlgeschlagen)?=

X-Policy: replacementservices.com

X-Primary: cystsa@replacementservices.com

X-Note: This Email was scanned by AppRiver SecureTide

X-Virus-Scan: V-X0M0

X-Note-SnifferID: 0

X-Note: TCH-CT/SI:0-133/SG:7 2/23/2010 1:24:33 AM

X-GBUdb-Analysis: 0, IP, Ugly c=0 p=0 Source New

X-Signature-Violations:

0-0-0-4489-c

X-Note: SCH-CT/SI:0-1271/SG:1 2/23/2010 1:25:14 AM

X-Warn: BOUNCEBLOCK Contains questionable phrase

X-Warn: RETURNPATH No Return Path Listed.

X-Warn: WEIGHT10

X-Warn: WEIGHT15

X-Note: Spam Tests Failed: BOUNCEBLOCK, RETURNPATH, WEIGHT10, WEIGHT15

X-Country-Path: GERMANY->UNITED STATES

X-Note-Sending-IP: IP

X-Note-Reverse-DNS: mail.domain.de

X-Note-WHTLIST:

X-Note: User Rule Hits:

X-Note: Global Rule Hits: G173 G174 G175 G176 G180 G181 G226 G264 G274 G275 G279

X-Note: Encrypt Rule Hits:

X-Note: Mail Class: VALID

Return-Path: postmaster@domain.de

X-OriginalArrivalTime: 23 Feb 2010 06:25:30.0089 (UTC) FILETIME=[FEEE3D90:01CAB450]

--9B095B5ADSN=_01CAAFA8EFB6083200017DC2mail.domain.de

Content-Type: text/plain; charset=unicode-1-1-utf-7

--9B095B5ADSN=_01CAAFA8EFB6083200017DC2mail.domain.de

Content-Type: message/delivery-status

--9B095B5ADSN=_01CAAFA8EFB6083200017DC2mail.domain.de

Content-Type: message/rfc822

Received: from CYDVASCF ([59.98.8.129]) by mail.domain.de with Microsoft SMTPSVC(6.0.3790.3959);

Tue, 23 Feb 2010 07:25:19 +0100

Date: Tue, 23 Feb 2010 11:55:21 +0530

From: "Lacey Mcintosh" <cystsa@replacementservices.com>

Subject: Viel Taler in kleiner Zeit

To: <carina.steinemer@domain.de>

Message-ID: <000d01cab450$f9a98420$6400a8c0@cystsa>

MIME-Version: 1.0

X-MIMEOLE: Produced By Microsoft MimeOLE V6.0.6001.18049

X-Mailer: Microsoft Windows Mail 6.0.6001.18000

Content-type: text/plain; format=flowed; charset=iso-8859-1; reply-type=original

Content-transfer-encoding: 7bit

X-Priority: 3

X-MSMail-priority: Normal

Return-Path: cystsa@replacementservices.com

X-OriginalArrivalTime: 23 Feb 2010 06:25:21.0065 (UTC) FILETIME=[F98D4990:01CAB450]

--9B095B5ADSN=_01CAAFA8EFB6083200017DC2mail.domain.de--

--9B095B5ADSN=_01CAB3972597E2A80000BDA1199317?SMTP03.ex--Das sind alle par Minuten 10 Stück.

Außerdem ist die Exchange Warteschlange immer mit fremden Mails überlaufen. Hier mal ein Screenshot:

Ich habe schon mit mxtoolbox.com die Tests laufen lassen, aber keine Fehler gefunden.

Hier noch ein paar Infos zum System:

Windows 2003 Server

Exchange 2003

feste IP mit eigener Domain

Ich vermute das von außen unser Exchange Server als Spam Server genutzt wird.

Wie kann ich das unterbinden?

Danke für eure Hilfe!!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 136636

Url: https://administrator.de/forum/warteschlange-voll-mails-vom-systemadministrator-136636.html

Ausgedruckt am: 19.07.2025 um 02:07 Uhr

3 Kommentare

Neuester Kommentar

Moin,

wenn ich das richtig sehe, sind das NDR's die von deinem Exchange erstellt werden. D.h. jemand schickt dir massiv viele Spam-Mails mit "erfundenen" Empfängern in der Hoffnung das einige echte empfänger getroffen werden.

Verhindern kann man das (am Exchange selber) nicht - es sei denn Du schlatest NDRs komplett ab.

lg,

Slainte

wenn ich das richtig sehe, sind das NDR's die von deinem Exchange erstellt werden. D.h. jemand schickt dir massiv viele Spam-Mails mit "erfundenen" Empfängern in der Hoffnung das einige echte empfänger getroffen werden.

Verhindern kann man das (am Exchange selber) nicht - es sei denn Du schlatest NDRs komplett ab.

lg,

Slainte

Prüfe bitte ganz genau was das für Nachrichten sind. Reine DSN (NDR für Exchange-Leute) Meldungen sollten eigentlich nicht bei nicht-existierenden Benutzern deiner Domäne gesendet werden. Diese sendet der Server nur, wenn jemand versucht an eine nicht existierende Relay-Domain zu senden.

Normalerweise verbinden andere Mailserver mit deinem System um Mails für DEINE domain zuzustellen. Wenn der User nicht existiert, erhält der Server eine Fehlermeldung im SMTP-Chat. Eine DSN wird nicht gesendet.

Wenn einer deiner User an externe Domains schickt und der Zielserver eine solche Meldung im SMTP-Chat bringt, sendet dein Server eine DSN (NDR) an den Absender der Nachricht.

Das was du bei dir siehst, ist ganz typisch für eine Warteschlange auf einem offenem Relay. Irgendwelche User von Extern versuchen über deinen Server nachrichten an andere Domains zu schicken. Die zurücklaufenden DSNs der anderen Mailserver flooten dir dann dein Admin-Postfach.

Sende mir bitte mal per PN deine Domain. Ich werde mal testen ob der Server ein offenes Relay ist. Sollte das nicht der Fall sein, hat entweder jemand eine Schwachstelle ausgenutzt oder verfügt über Zugangsdaten eines Users.

Normalerweise verbinden andere Mailserver mit deinem System um Mails für DEINE domain zuzustellen. Wenn der User nicht existiert, erhält der Server eine Fehlermeldung im SMTP-Chat. Eine DSN wird nicht gesendet.

Wenn einer deiner User an externe Domains schickt und der Zielserver eine solche Meldung im SMTP-Chat bringt, sendet dein Server eine DSN (NDR) an den Absender der Nachricht.

Das was du bei dir siehst, ist ganz typisch für eine Warteschlange auf einem offenem Relay. Irgendwelche User von Extern versuchen über deinen Server nachrichten an andere Domains zu schicken. Die zurücklaufenden DSNs der anderen Mailserver flooten dir dann dein Admin-Postfach.

Sende mir bitte mal per PN deine Domain. Ich werde mal testen ob der Server ein offenes Relay ist. Sollte das nicht der Fall sein, hat entweder jemand eine Schwachstelle ausgenutzt oder verfügt über Zugangsdaten eines Users.