Wie Netzwerke sauber erstellen mit Fritz Box 7490, HPE 1920 Switch, Synology RS 217

Hallo,

ich habe mir vor kurzem ein neues Switch (HP 1920-16G JG923A) sowie ein NAS (Synology RS 217) gekauft. - Alles im Netzwerkschrank im Keller montiert, angeschlossen und es funktioniert auch ohne Probleme.

Da der 0815-Vorgänger mit 8 Ports, dem HP-1920 Switch aufgrund der wenigen Anschlüsse weichen musste, möchte ich nun das Netzwerk sauber einstellen.

Die Verbindung ins Internet kommt mit einer Fritz Box 7490 zustande. Selbige steht zentral im Haus um die WLAN Verbindung überall zu gewährleisten.

Zusätzlich nutze ich noch ein Fritz Fon C5 sowie die Fax-Funktion der Fritz Box.

Sämtliche Handys, Laptop, Tablet und einen kleinen Tintenstrahldrucker sind mit der Fritz Box über WLAN verbunden. (MAC Adressfilter ist aktiv)

Was ich nun möchte:

Die Fritz Box soll weiterhin Internet für die Geräte welche WLAN nutzen zur Verfügung stellen.

Die am Switch angeschlossenen Geräte (PCs, Drucker, NAS, Fernseher, Heizung) sollen eigenständigen Netzwerken angehören, welche mit den WLAN Geräten nicht bzw. nur in Ausnahmefällen (Laptop u. Heizung) kommuniziern dürfen. Die Verbindung zum Internet soll aber über die Fritz Box möglich sein.

Es sollen neben dem WLAN, zwei Netzwerke erstellt werden.

-1. Heimnetzwerk (PCs, Drucker, Laptop)

-2. ein Netzwerk welches nur zur Unterhaltung dient. (Fernseher, AV-Receiver)

Beide Netzwerke sollen jedoch auf dem NAS zugreifen können.

Ich denke ich muss Virtuelle Netzwerke (VLAN) erstellen um dies zu erreichen, doch welche Einstellungen muss ich an der Fritz Box sowie dem 1920 Switch durchführen um dies möglich zu machen?

Besten Dank schon einmal.

Gruß

Markus

ich habe mir vor kurzem ein neues Switch (HP 1920-16G JG923A) sowie ein NAS (Synology RS 217) gekauft. - Alles im Netzwerkschrank im Keller montiert, angeschlossen und es funktioniert auch ohne Probleme.

Da der 0815-Vorgänger mit 8 Ports, dem HP-1920 Switch aufgrund der wenigen Anschlüsse weichen musste, möchte ich nun das Netzwerk sauber einstellen.

Die Verbindung ins Internet kommt mit einer Fritz Box 7490 zustande. Selbige steht zentral im Haus um die WLAN Verbindung überall zu gewährleisten.

Zusätzlich nutze ich noch ein Fritz Fon C5 sowie die Fax-Funktion der Fritz Box.

Sämtliche Handys, Laptop, Tablet und einen kleinen Tintenstrahldrucker sind mit der Fritz Box über WLAN verbunden. (MAC Adressfilter ist aktiv)

Was ich nun möchte:

Die Fritz Box soll weiterhin Internet für die Geräte welche WLAN nutzen zur Verfügung stellen.

Die am Switch angeschlossenen Geräte (PCs, Drucker, NAS, Fernseher, Heizung) sollen eigenständigen Netzwerken angehören, welche mit den WLAN Geräten nicht bzw. nur in Ausnahmefällen (Laptop u. Heizung) kommuniziern dürfen. Die Verbindung zum Internet soll aber über die Fritz Box möglich sein.

Es sollen neben dem WLAN, zwei Netzwerke erstellt werden.

-1. Heimnetzwerk (PCs, Drucker, Laptop)

-2. ein Netzwerk welches nur zur Unterhaltung dient. (Fernseher, AV-Receiver)

Beide Netzwerke sollen jedoch auf dem NAS zugreifen können.

Ich denke ich muss Virtuelle Netzwerke (VLAN) erstellen um dies zu erreichen, doch welche Einstellungen muss ich an der Fritz Box sowie dem 1920 Switch durchführen um dies möglich zu machen?

Besten Dank schon einmal.

Gruß

Markus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 362402

Url: https://administrator.de/forum/wie-netzwerke-sauber-erstellen-mit-fritz-box-7490-hpe-1920-switch-synology-rs-217-362402.html

Ausgedruckt am: 17.07.2025 um 10:07 Uhr

18 Kommentare

Neuester Kommentar

Moin,

kurz um zum DOing:

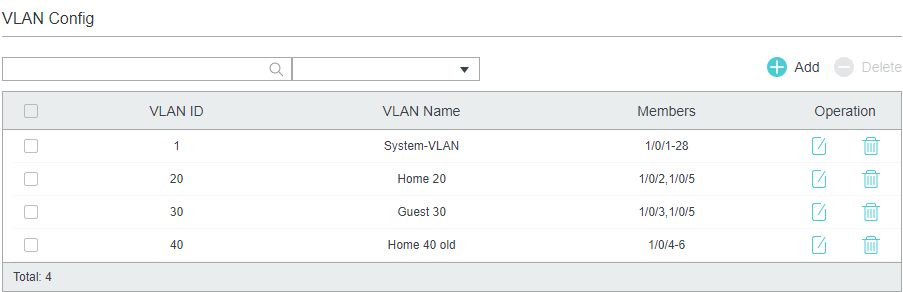

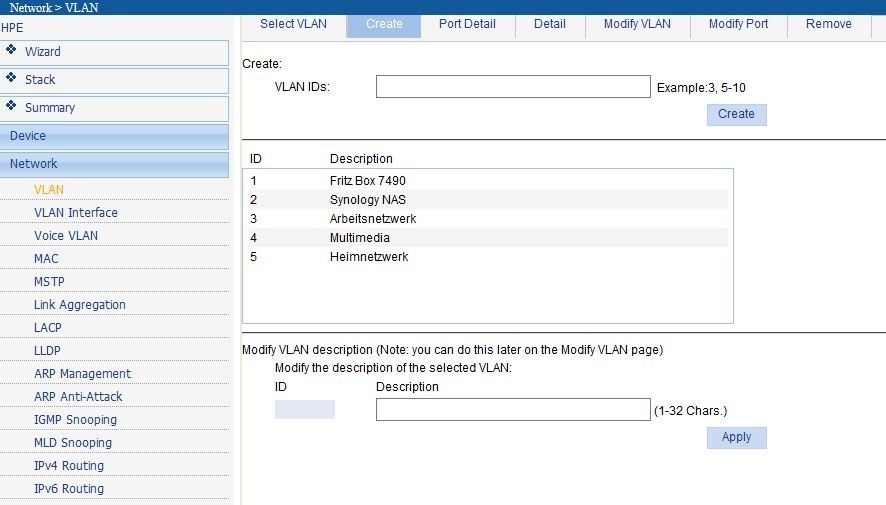

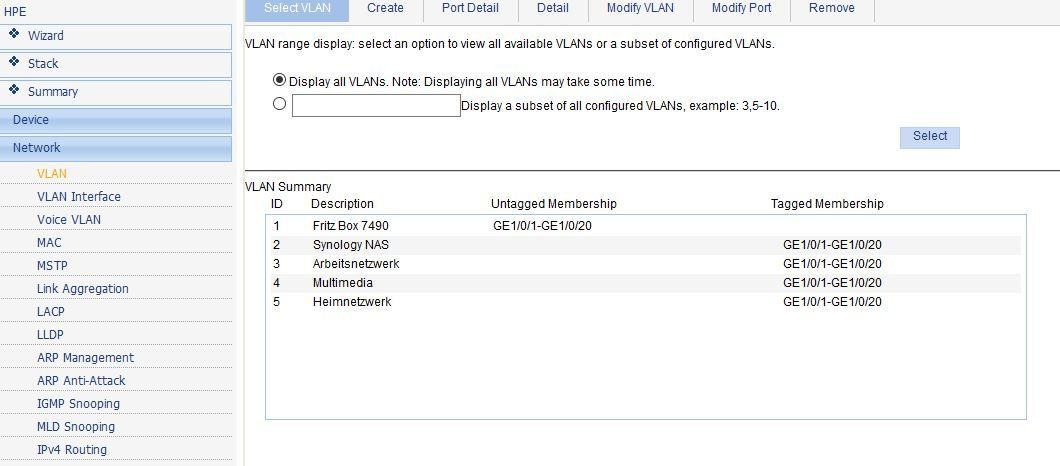

Am Switch das Routing aktivieren und im Idealfall 4 VLANs erstellen:

Da du aber keinen dedizierten AccessPoint hast und deine FB vermutlich weiterhin VOIP-Gateway ist, wird VLAN 4 und VLAN 1 wieder verschmolzen und zu VLAN 1...

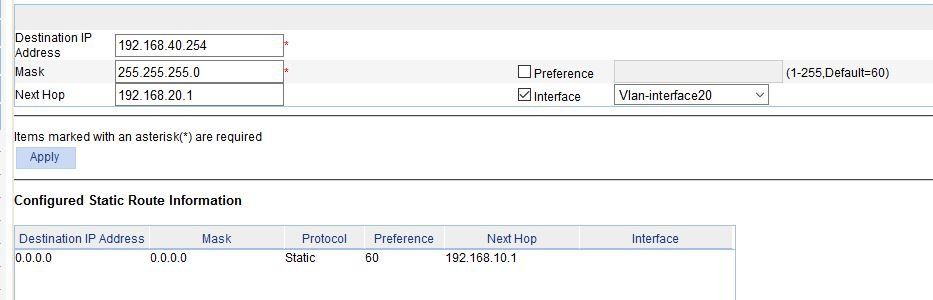

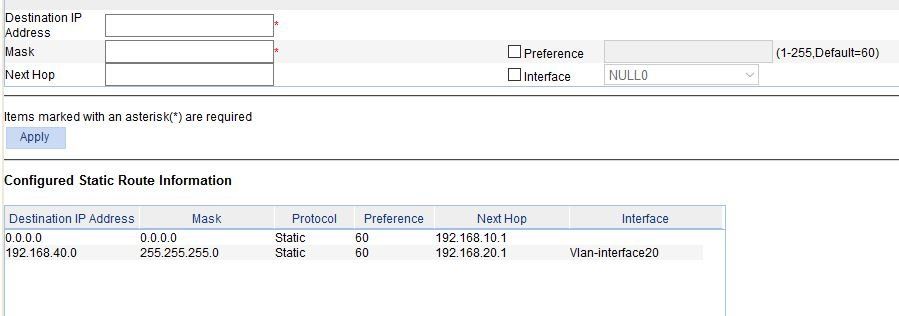

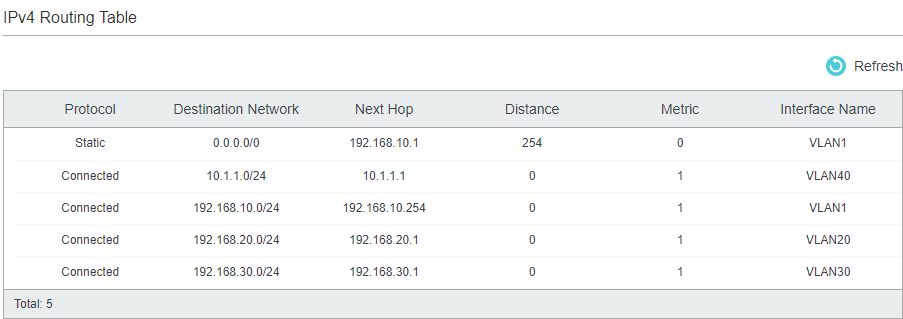

anschließend das ROuting auf dem Switch aktivieren und eine "Default-Route" setzen:

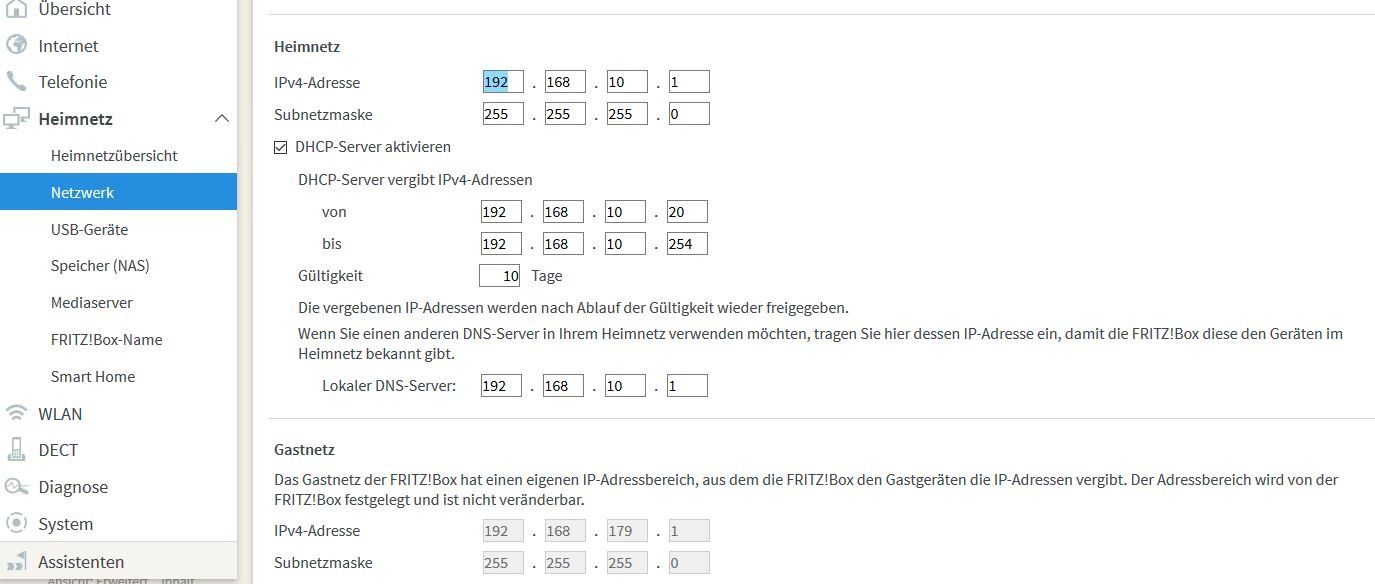

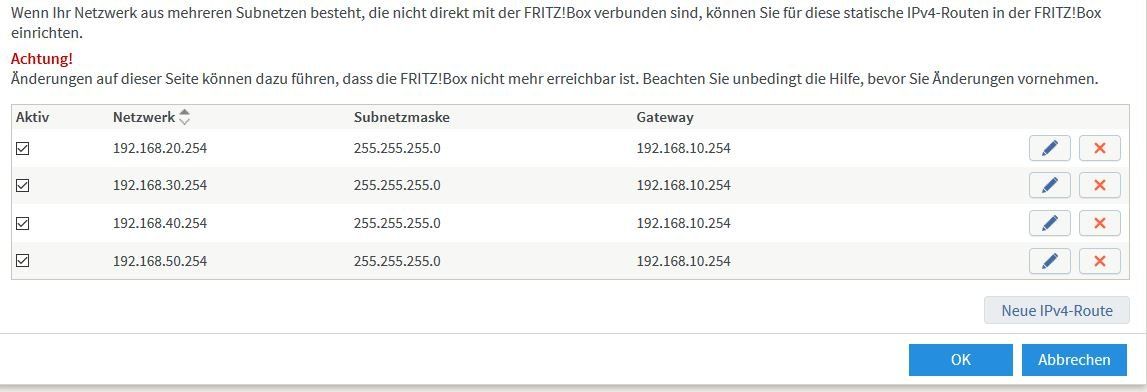

Und zum Schluss noch statische Routen an der Fritzbox setzen:

Das wars:

weitere Hilfen:

@aquis sehr gute Anleitung

ähnlicher Thread hier

Step-by-step-Anleitung für den 1920

Gruß

em-pie

kurz um zum DOing:

Am Switch das Routing aktivieren und im Idealfall 4 VLANs erstellen:

- VLAN 1 (192.168.10.0/ 24) nur für die Fritzbox (hierrübrer läuft dann nur der Internet-Traffic)

- VLAN 2 (192.168.20.0/ 24) dient deiner NAS (damit von allen VLANs zugriff besteht, aber die übrigen VLANS zunächst mal nicht direkt kommunizieren können)

- VLAN 3 (192.168.30.0/ 24) dient deinen sensiblen Geräten (Heizung !?)

- VLAN 4 (192.168.40.0/ 24) deinem normelen PC-Netz

Da du aber keinen dedizierten AccessPoint hast und deine FB vermutlich weiterhin VOIP-Gateway ist, wird VLAN 4 und VLAN 1 wieder verschmolzen und zu VLAN 1...

anschließend das ROuting auf dem Switch aktivieren und eine "Default-Route" setzen:

- 0.0.0.0 | 0.0.0.0 => 192.168.10.1 (die FritzBox)

Und zum Schluss noch statische Routen an der Fritzbox setzen:

- 192.168.20.0 | 255.255.255.0 => 192.168.10.254 (der HP-Switch)

- 192.168.30.0 | 255.255.255.0 => 192.168.10.254 (der HP-Switch)

Das wars:

weitere Hilfen:

@aquis sehr gute Anleitung

ähnlicher Thread hier

Step-by-step-Anleitung für den 1920

Gruß

em-pie

Moin,

im großen und ganzen klingt das alles chon mal gut

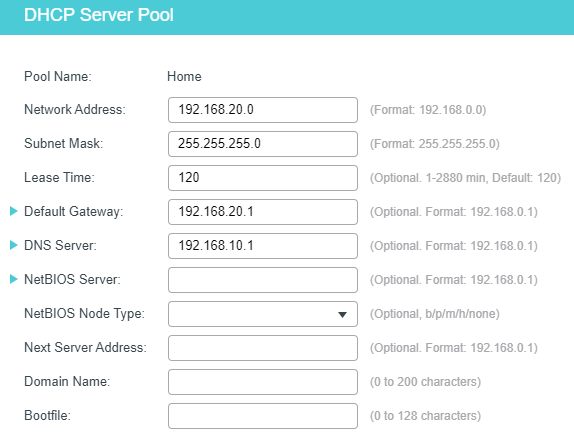

was dir vermutlich fehlt, ist überall der richtige DNS-Server.

Du kannst hier bei allen Endgeräten als DNS-Server die 192.168.10.1 (FritzBox) eintragen.

Warum? Alle Geräte wollen/ sollen ja irgendwie ins Internet, folglich müssen die die Fritzbox erreichen und passieren können.

Dadurch, dass am Switch die Routing-Einträge existieren und an der Fritzbox die entsprechenden Rückrouten, kann der jeweilige Client den Weg zum DNS-Server finden, da der Router die Pakete korrekt weiterleitet.

Tools, die dir helfen, Ursachen zu finden, sind neben einem ping noch tracert (am Windows-Client). Hier soltest du immer sauber bis zur Fritzbox kommen, bei einem tracert 8.8.8.8 auch definitiv über deine Fritzbox hinaus. Wenn das klappt, ist die Kommunikation grundsätzlich schon mal möglich (in deinem Fall, mit anderen Firewalls daziwschen muss dies nicht unbedingt der Fall sein)...

im großen und ganzen klingt das alles chon mal gut

was dir vermutlich fehlt, ist überall der richtige DNS-Server.

Du kannst hier bei allen Endgeräten als DNS-Server die 192.168.10.1 (FritzBox) eintragen.

Warum? Alle Geräte wollen/ sollen ja irgendwie ins Internet, folglich müssen die die Fritzbox erreichen und passieren können.

Dadurch, dass am Switch die Routing-Einträge existieren und an der Fritzbox die entsprechenden Rückrouten, kann der jeweilige Client den Weg zum DNS-Server finden, da der Router die Pakete korrekt weiterleitet.

Tools, die dir helfen, Ursachen zu finden, sind neben einem ping noch tracert (am Windows-Client). Hier soltest du immer sauber bis zur Fritzbox kommen, bei einem tracert 8.8.8.8 auch definitiv über deine Fritzbox hinaus. Wenn das klappt, ist die Kommunikation grundsätzlich schon mal möglich (in deinem Fall, mit anderen Firewalls daziwschen muss dies nicht unbedingt der Fall sein)...

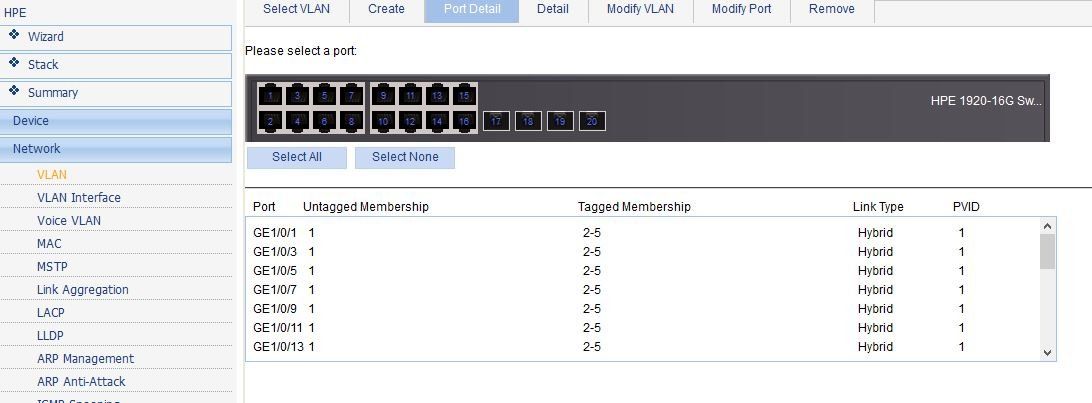

Der Fehler scheint recht simpel:

dir fehlt das Verständnis zwischen tagged und untagged.

Kurz-Version:

alle Ports, an denen deine Endgeräte am Switch hängen müssen auf untagged am jeweiligen VLAN gesetzt werden.

Beispiel:

Fritzbox in VLAN 1 hängt am Port 1: VLAN 1 - Port 1: untagged (alle anderen VLANs bleiben entfernt)

TV in VLAN 4 hängt am Port 2: VLAN 4 - Port 2: untagged

NAS in VLAN 2 hängt an Port 3: VLAN 2 - Port 3: untagged

Du musst an einem Port nur mit tagged arbeiten, wenn das angeschlossene Gerät (i.d.R. andere Switche/ Router, die mit VLANs umgehen können) ebenfalls VLAN-Pakete auswerten können müssen.

Da die Fritzbox mit VLANs nicht anfangen kann, werden dann bei eingehenden Paketen die VLAN-IDs am Switch angehangen. Wenn Pakete für die FritzBox den Port 1 verlassen, wird die VLAN ID am Ethernet-Frame wieder entfernt.

Ganz gut hat Thomas-Krenn das beschriebn:

thomas-krenn.com/de/wiki/VLAN_Grundlagen

Ansonsten noch ein Tipp: verkleinere deinen DHCP-Bereich im FritzBox-Netz.

Ich nehme an, im VLAN 1 hat der Switch die IP 192.168.10.254. Würde der DHCP-Server die 192.168.10.254 vergeben, hättest du eine IP doppelt. gehe ruhig mal auf einen Bereich von 192.168.x.20 bis 192.168.x.60 (ich bezweifle mal, dass du mehr wie 40 DHCP-Clients im VLAN 1 betreibst...

Gruß

em-pie

dir fehlt das Verständnis zwischen tagged und untagged.

Kurz-Version:

alle Ports, an denen deine Endgeräte am Switch hängen müssen auf untagged am jeweiligen VLAN gesetzt werden.

Beispiel:

Fritzbox in VLAN 1 hängt am Port 1: VLAN 1 - Port 1: untagged (alle anderen VLANs bleiben entfernt)

TV in VLAN 4 hängt am Port 2: VLAN 4 - Port 2: untagged

NAS in VLAN 2 hängt an Port 3: VLAN 2 - Port 3: untagged

Du musst an einem Port nur mit tagged arbeiten, wenn das angeschlossene Gerät (i.d.R. andere Switche/ Router, die mit VLANs umgehen können) ebenfalls VLAN-Pakete auswerten können müssen.

Da die Fritzbox mit VLANs nicht anfangen kann, werden dann bei eingehenden Paketen die VLAN-IDs am Switch angehangen. Wenn Pakete für die FritzBox den Port 1 verlassen, wird die VLAN ID am Ethernet-Frame wieder entfernt.

Ganz gut hat Thomas-Krenn das beschriebn:

thomas-krenn.com/de/wiki/VLAN_Grundlagen

Ansonsten noch ein Tipp: verkleinere deinen DHCP-Bereich im FritzBox-Netz.

Ich nehme an, im VLAN 1 hat der Switch die IP 192.168.10.254. Würde der DHCP-Server die 192.168.10.254 vergeben, hättest du eine IP doppelt. gehe ruhig mal auf einen Bereich von 192.168.x.20 bis 192.168.x.60 (ich bezweifle mal, dass du mehr wie 40 DHCP-Clients im VLAN 1 betreibst...

Gruß

em-pie

Moin,

falsches Verständnis vom Routing

Was du gemacht hast:

"Um die IP 192.168.40.254 zu erreichen, ist dein Gateway die 192.168.20.1"

Quasi:

"Ich stehe im VLAN 20. Um das Gerät 192.168.40.254 zu erreichen, musst du deine Pakete an die Synology schicken, die macht den Rest."

Routing funktioniert wie folgt:

Du stehst in einem Raum mit 1 Tür (Raum = dein Netz, Tür = dein Gateway). Nun klebst du an die Tür/ Wand einen Wegweiser (der Router), auf dem Steht, für Raum 2 (Destination IP) musst du die Tür 1 benutzen (Gateway/ Next Hopp), für Raum 3 musst du die Tür 1 benutzen.

Hast du einen Raum mit mehreren Türen, würdest du in die mitte des Raumes einen Wegweiser hin stellen, auf dem steht:

für Raum 2 (Destination IP) musst du die Tür 1 benutzen (Gateway/ Next Hopp), für Raum 3 musst du die Tür 1 benutzen, für Raum 20 musst du die Tür 2 benutzen. für Raum 9 musst du die Tür 5 benutzen, usw...

Was du machen musst:

"Ich stehe im VLAN 20. Um alle Geräte im VLAN 40 (192.168.40.0/ 255.255.255.0) zu erreichen, sende alle Pakete an die 192.168.20.254."

=> Destination IP: 192.168.40.0

=> Mask: 255.255.255.0

=> Next Hopp: 192.168.20.254

Und für das VLAN 40 dann umgekehrt:

=> Destination IP: 192.168.20.0

=> Mask: 255.255.255.0

=> Next Hopp: 192.168.40.254

Denn wenn du als Destination eine IP und nicht die Netzmaske angibst (google mal nach den beiden Begriffen), ist das erstmal unschön und wird sicherlich nicht dem Standard entsprechen.

falsches Verständnis vom Routing

Was du gemacht hast:

"Um die IP 192.168.40.254 zu erreichen, ist dein Gateway die 192.168.20.1"

Quasi:

"Ich stehe im VLAN 20. Um das Gerät 192.168.40.254 zu erreichen, musst du deine Pakete an die Synology schicken, die macht den Rest."

Routing funktioniert wie folgt:

Du stehst in einem Raum mit 1 Tür (Raum = dein Netz, Tür = dein Gateway). Nun klebst du an die Tür/ Wand einen Wegweiser (der Router), auf dem Steht, für Raum 2 (Destination IP) musst du die Tür 1 benutzen (Gateway/ Next Hopp), für Raum 3 musst du die Tür 1 benutzen.

Hast du einen Raum mit mehreren Türen, würdest du in die mitte des Raumes einen Wegweiser hin stellen, auf dem steht:

für Raum 2 (Destination IP) musst du die Tür 1 benutzen (Gateway/ Next Hopp), für Raum 3 musst du die Tür 1 benutzen, für Raum 20 musst du die Tür 2 benutzen. für Raum 9 musst du die Tür 5 benutzen, usw...

Was du machen musst:

"Ich stehe im VLAN 20. Um alle Geräte im VLAN 40 (192.168.40.0/ 255.255.255.0) zu erreichen, sende alle Pakete an die 192.168.20.254."

=> Destination IP: 192.168.40.0

=> Mask: 255.255.255.0

=> Next Hopp: 192.168.20.254

Und für das VLAN 40 dann umgekehrt:

=> Destination IP: 192.168.20.0

=> Mask: 255.255.255.0

=> Next Hopp: 192.168.40.254

Denn wenn du als Destination eine IP und nicht die Netzmaske angibst (google mal nach den beiden Begriffen), ist das erstmal unschön und wird sicherlich nicht dem Standard entsprechen.

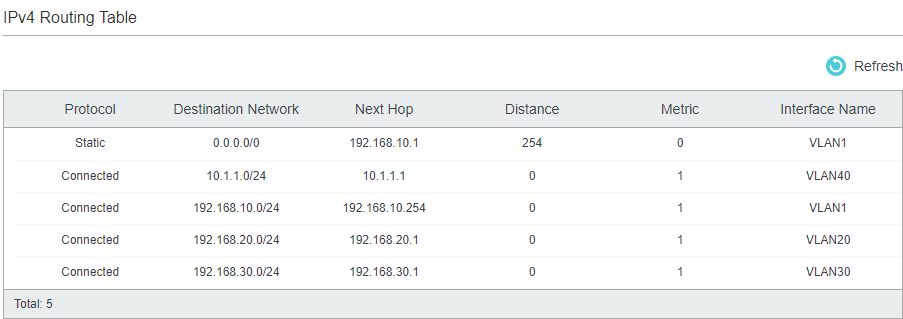

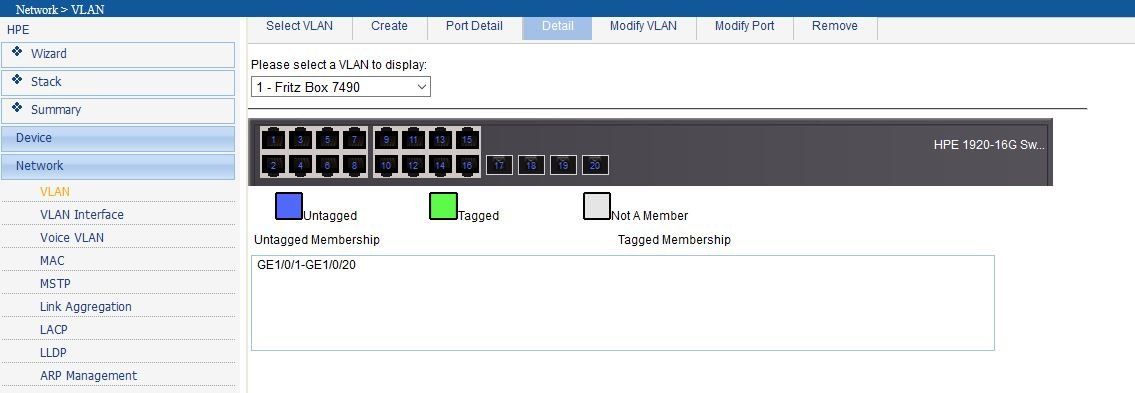

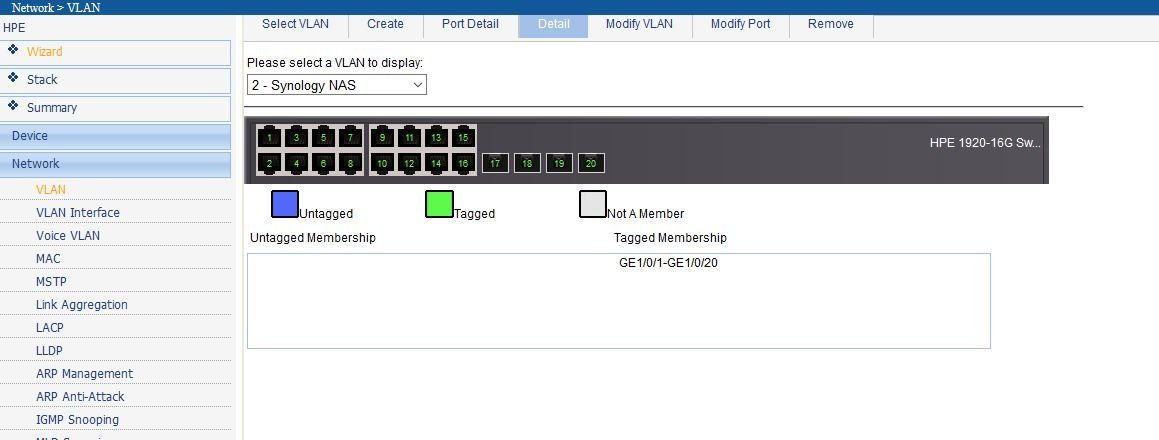

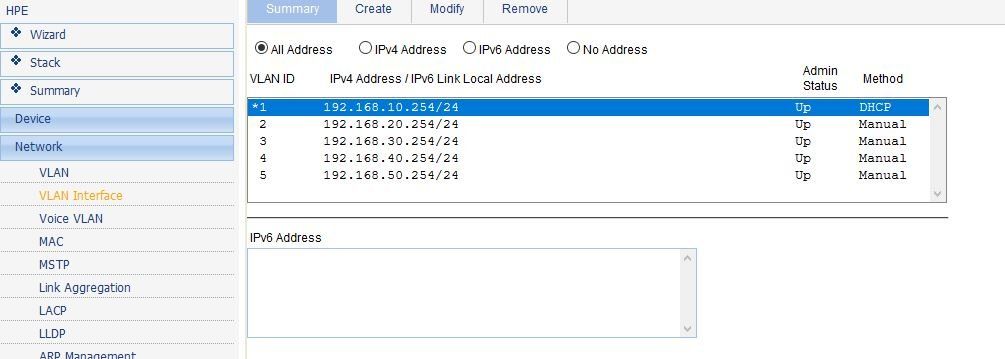

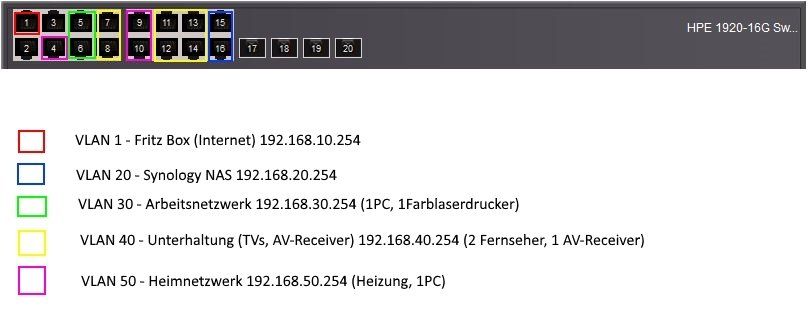

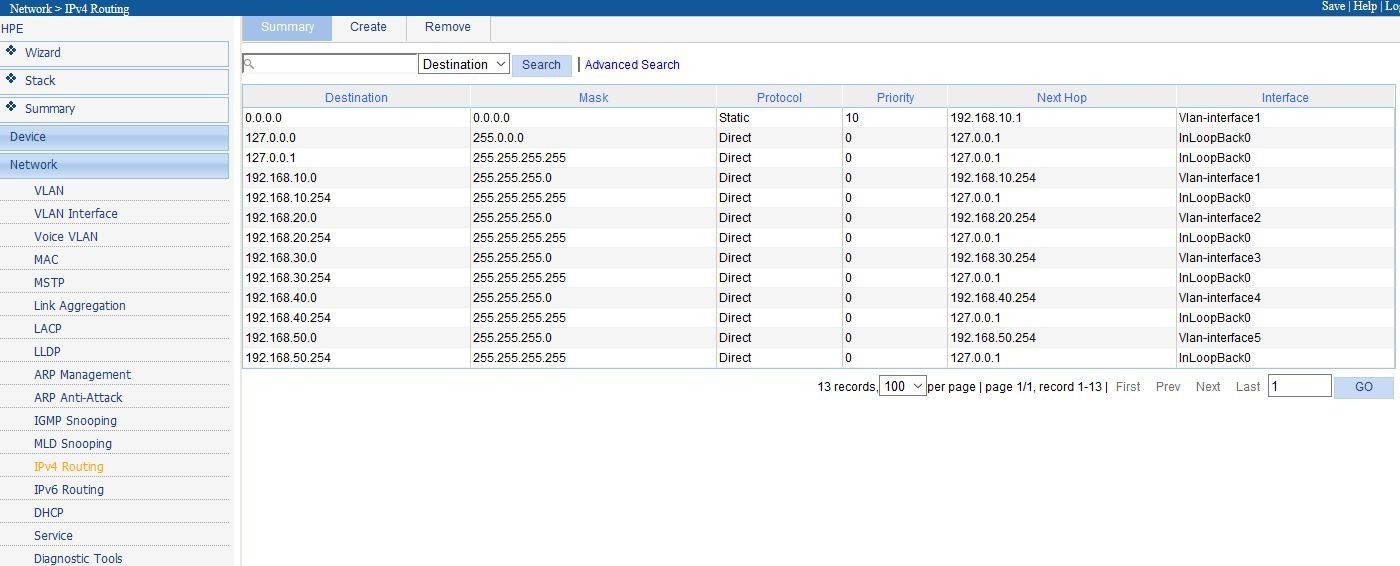

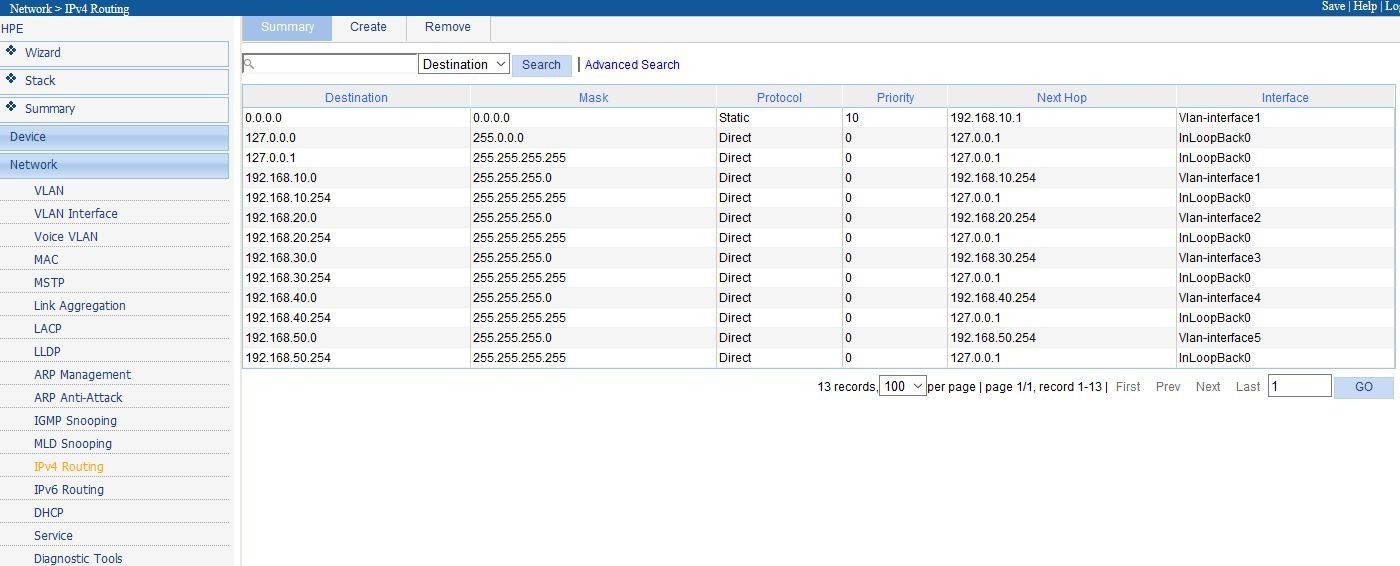

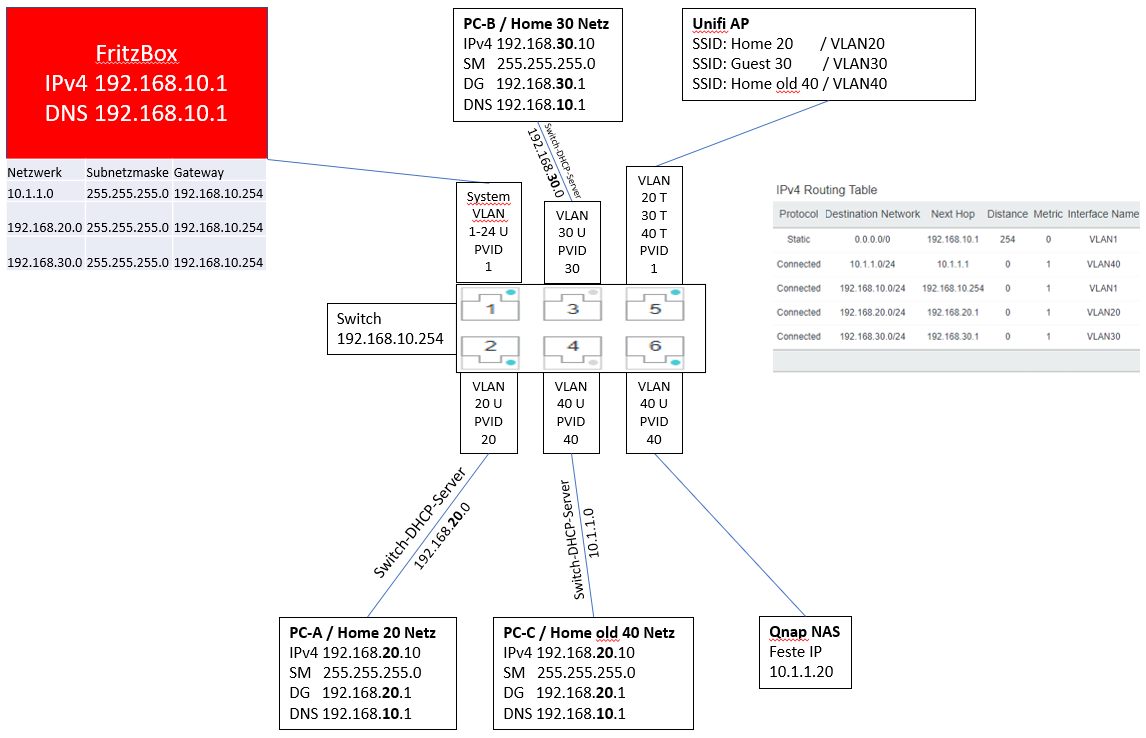

Mal kurz zusammen gefasst:

Schaue dir mal dieses Bild an:

Deine Routen exististieren bereits, daher der o.g. Fehler (Invalid next-Hopp Adress), da der Eintrag sonst doppelt wäre.

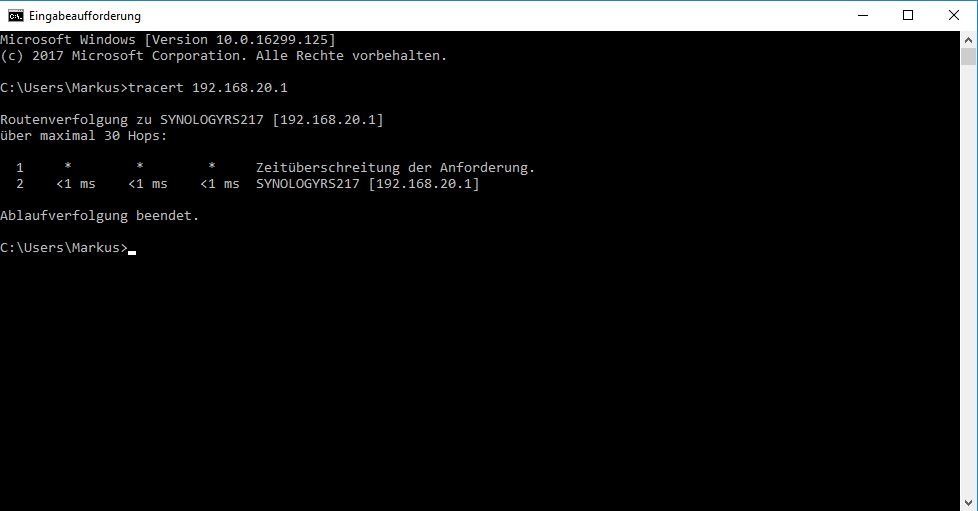

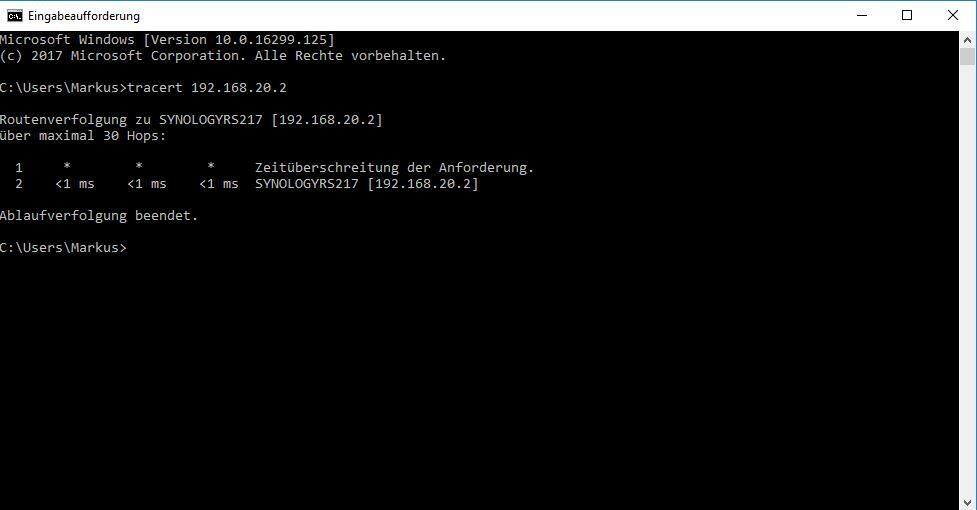

Von daher müsstest du zumindest schon mal von VLAN 20 nach VLAN 40 pingen können.

Deine Rückroute in der Fritzbox sieht oben auch korrekt aus.

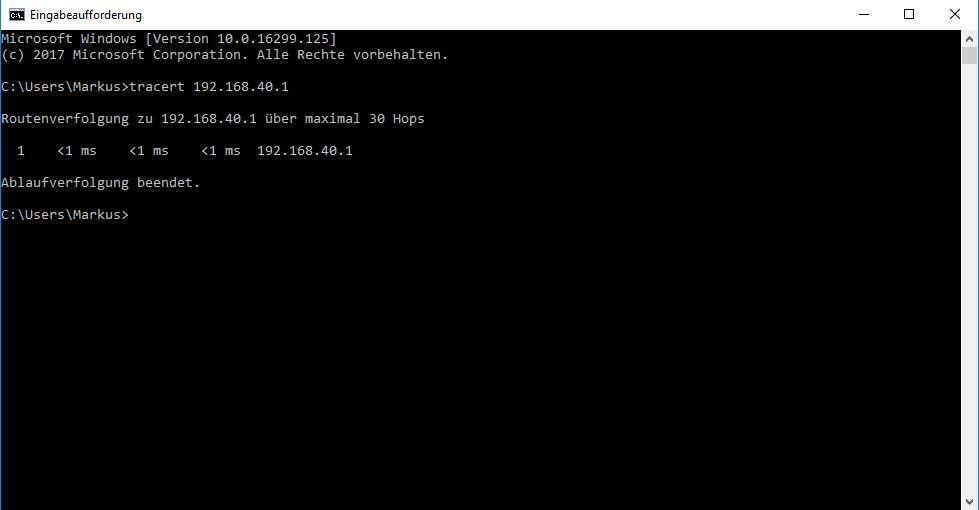

Kannst du mal einen PC in eines der Netze hängen und ein Traceroute (tracert [IP des TVs, o.Ä.]) durchführen und das Ergebnis hier mal posten?

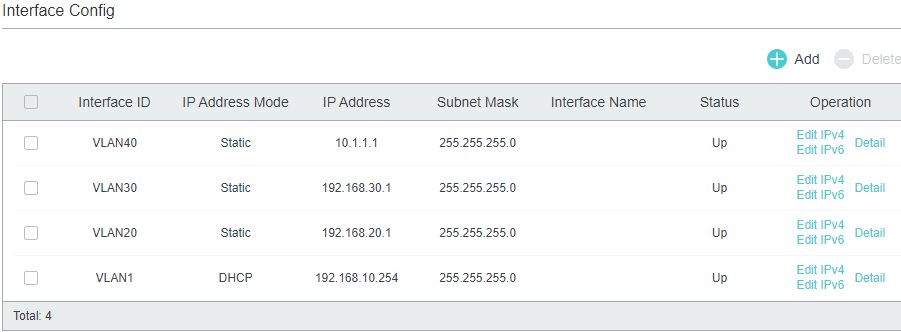

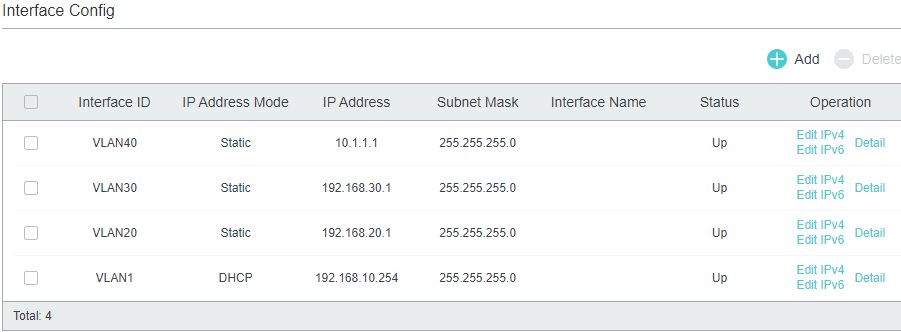

- Der Switch agiert als Router (Layer 3)

- DU hast 5 VLANs und der Switch hat in jedem VLAN eine IP-Adresse:

- VLAN 1: 192.168.10.254 / 24

- VLAN 20: 192.168.20.254 / 24

- VLAN 30: 192.168.30.254 / 24

- VLAN 40: 192.168.40.254 / 24

- VLAN 50: 192.168.50.254 / 24

Schaue dir mal dieses Bild an:

Deine Routen exististieren bereits, daher der o.g. Fehler (Invalid next-Hopp Adress), da der Eintrag sonst doppelt wäre.

Von daher müsstest du zumindest schon mal von VLAN 20 nach VLAN 40 pingen können.

Deine Rückroute in der Fritzbox sieht oben auch korrekt aus.

Kannst du mal einen PC in eines der Netze hängen und ein Traceroute (tracert [IP des TVs, o.Ä.]) durchführen und das Ergebnis hier mal posten?

grundsätzlich klappt die Kommunikation doch...

wenn du im VLAN 40 bist und ein Gerät im VLAN40 ansprechen willst, ist der Weg über der Router ja unnötig, deshalb taucht der nicht im traceroute auf.

Was mich allerdings wundert ist, dass der Switch beim VLAN-Übergreifenden Traffic den Switch nicht anzeigt (kann aber auch eine Einstellung im Sitch sein).

Was ist denn aktuell eigentlich dein Problem konkret, denn die Kommunikation zwischen den VLANs scheint ja zu klappen...

wenn du im VLAN 40 bist und ein Gerät im VLAN40 ansprechen willst, ist der Weg über der Router ja unnötig, deshalb taucht der nicht im traceroute auf.

Was mich allerdings wundert ist, dass der Switch beim VLAN-Übergreifenden Traffic den Switch nicht anzeigt (kann aber auch eine Einstellung im Sitch sein).

Was ist denn aktuell eigentlich dein Problem konkret, denn die Kommunikation zwischen den VLANs scheint ja zu klappen...

Ahhh...

Jetzt kommen wir der Sache näher. Was dir fehlt ist quasi Multicast-Routing.

Hier muss ich aber passen, da fehlt es mir an Kenntnissen....

Aber mit dem Begriff solltest du weiter kommen....

Ggf. Einen neuen Trend mal öffnen, im ausgangspost auf diesen hier verlinken und dann mal Feedback abwarten..

Jetzt kommen wir der Sache näher. Was dir fehlt ist quasi Multicast-Routing.

Hier muss ich aber passen, da fehlt es mir an Kenntnissen....

Aber mit dem Begriff solltest du weiter kommen....

Ggf. Einen neuen Trend mal öffnen, im ausgangspost auf diesen hier verlinken und dann mal Feedback abwarten..

Hallo Markus,

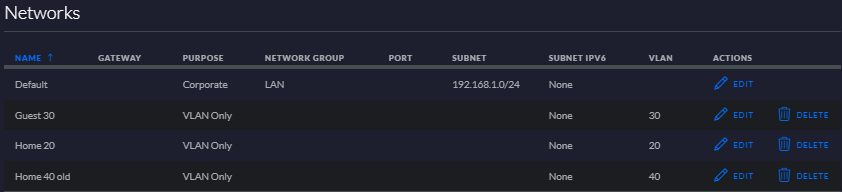

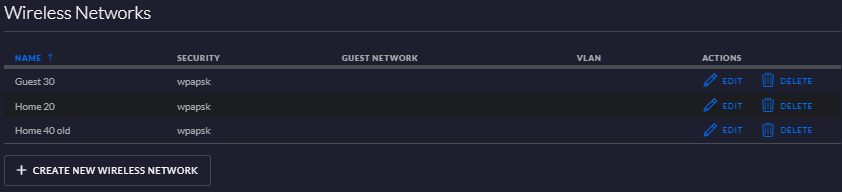

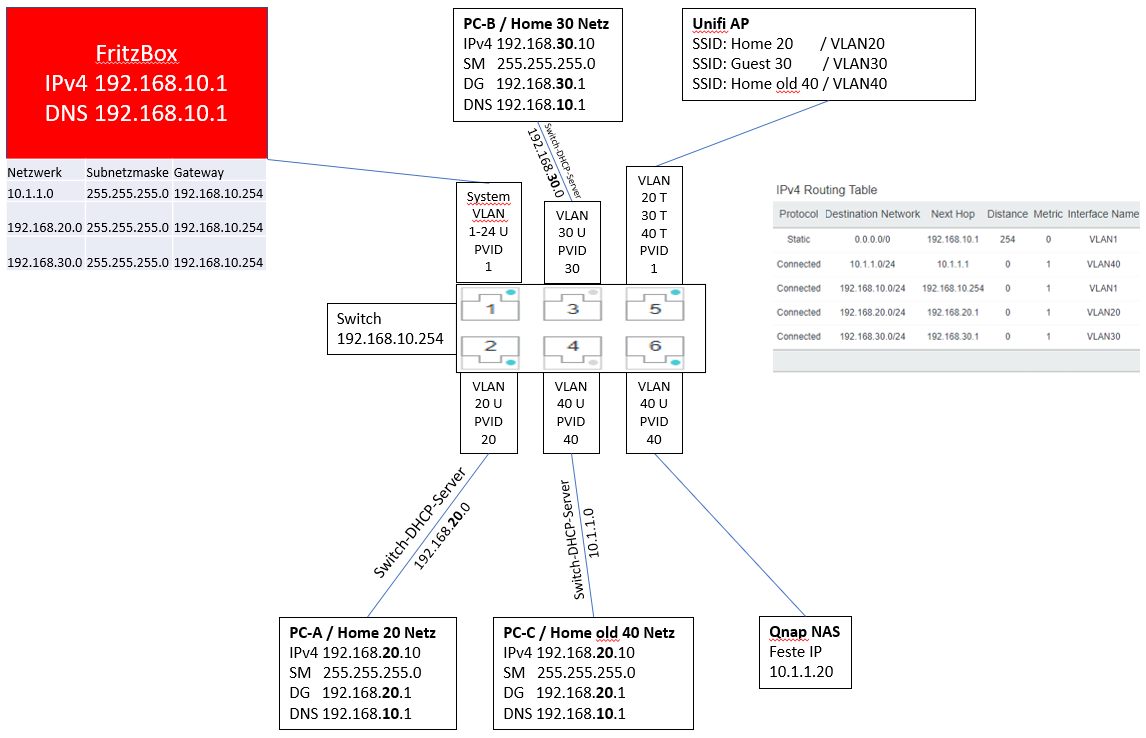

ich habe das Ganze mit einem TP-Link TL-SG3428 L2+ Switch nachgestellt.

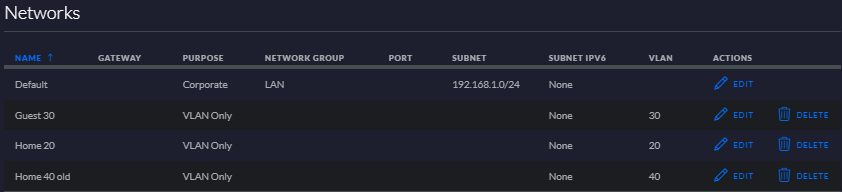

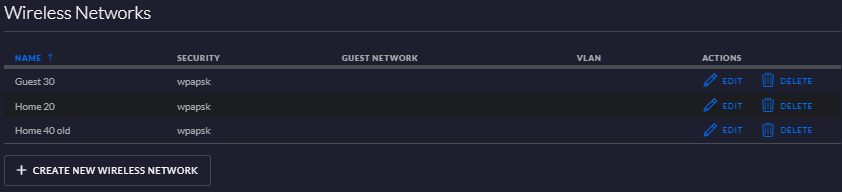

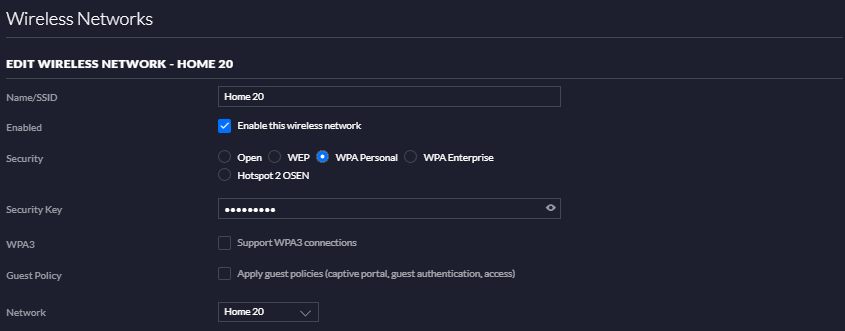

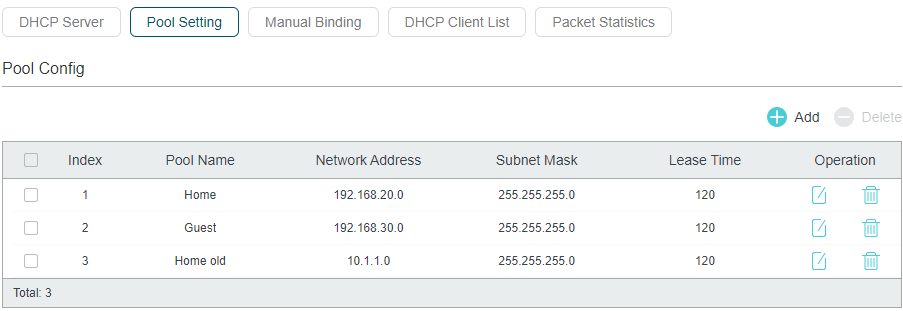

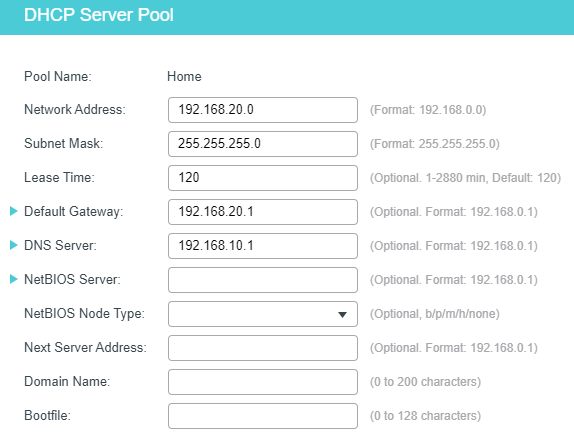

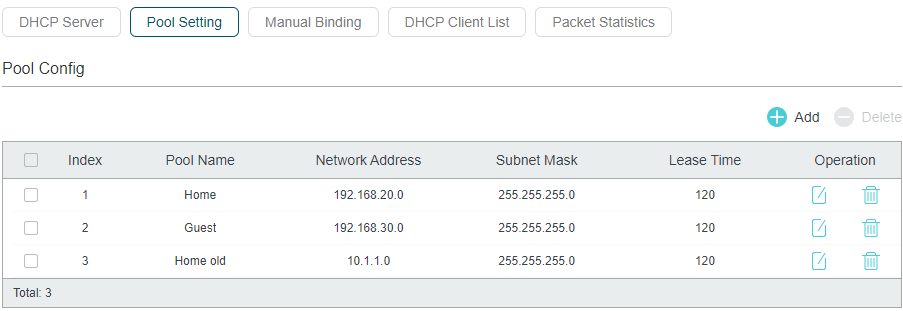

Da der Switch auch einen DHCP Server hat, verwende ich für jedes VLAN eigene Netze

Mit den VLAN's und den verschiedenen Netzwerken funktioniert bei mir alles.

ABER

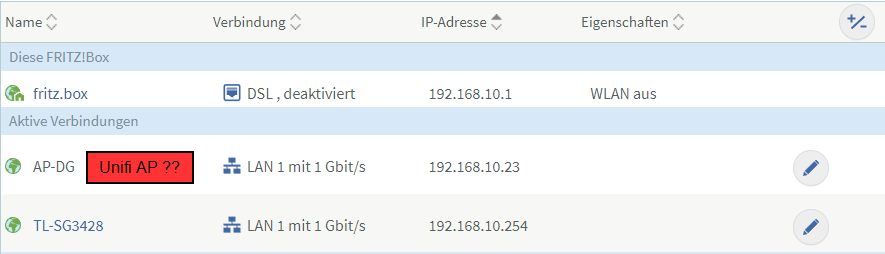

Irgendwo habe ich einen Fehler weil ich von jedem Netz/VLAN auf meine NAS, die an der Switch VLAN 40 hängt ran komme. Und auch mit dem PC egal in welchem VLAN ich bin ich komme immer auf die FritzBox und TP-Link Weboberfläche.

Das sollte ja eigentlich nicht sein oder??

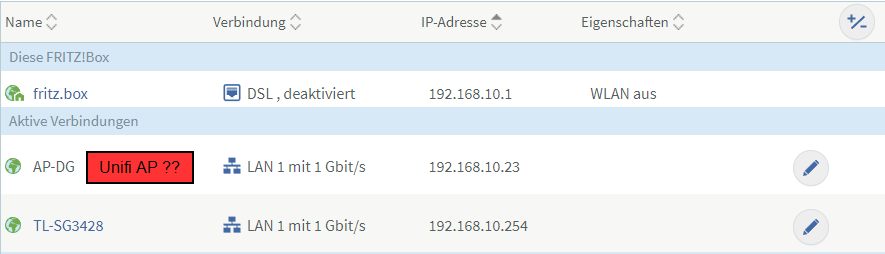

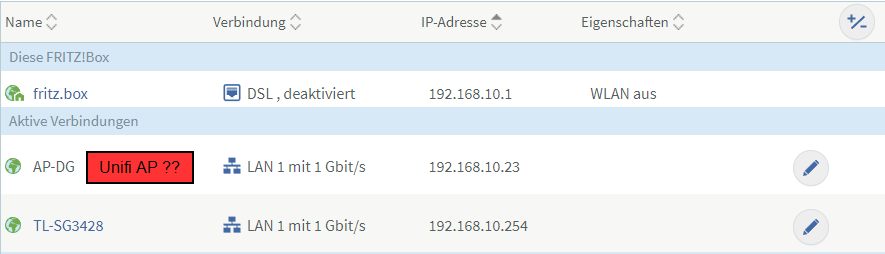

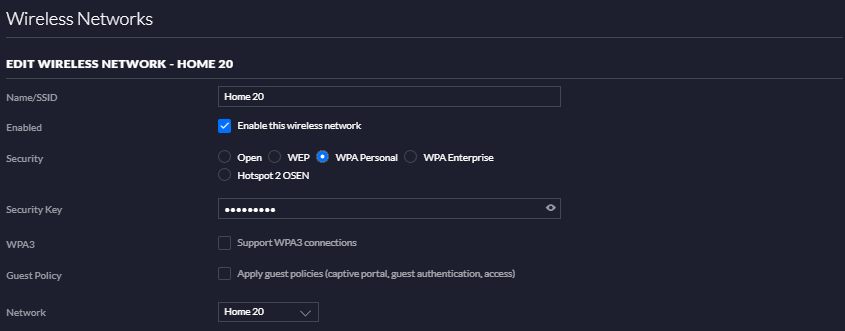

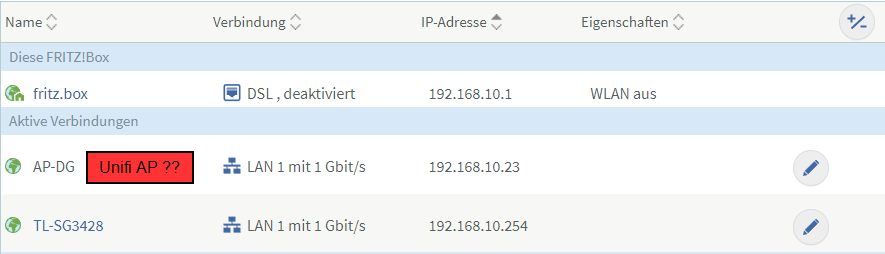

Ist es bei dir auch so, dass du dein AccessPoint auch in der Fritzbox siehst (also die bekommt von der FB eine IP?

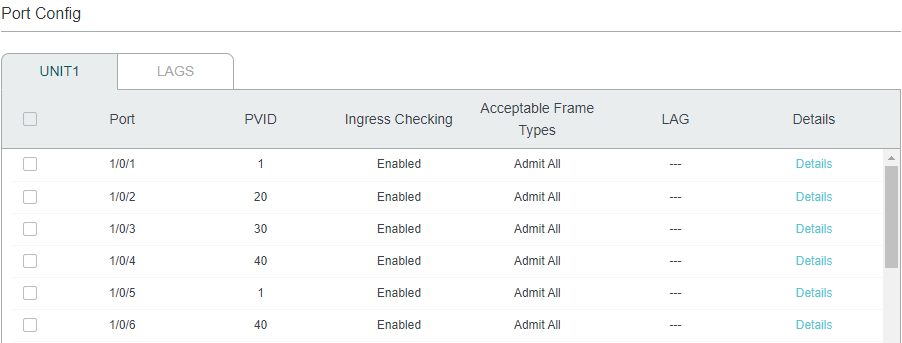

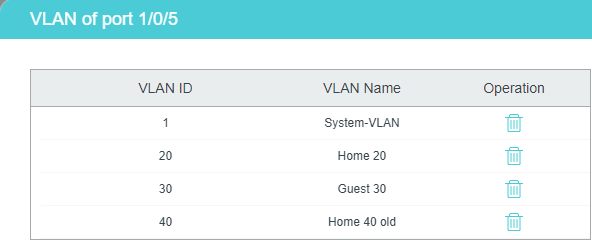

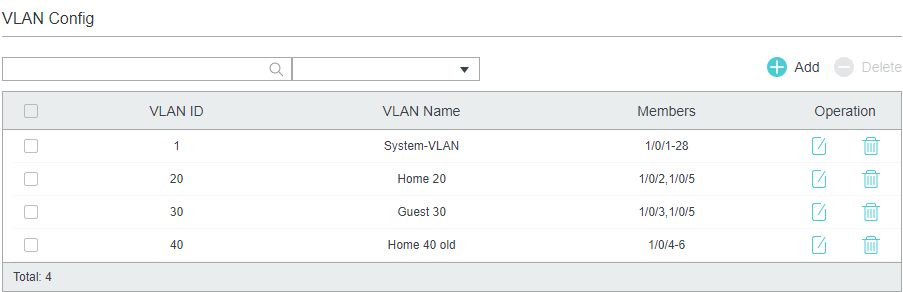

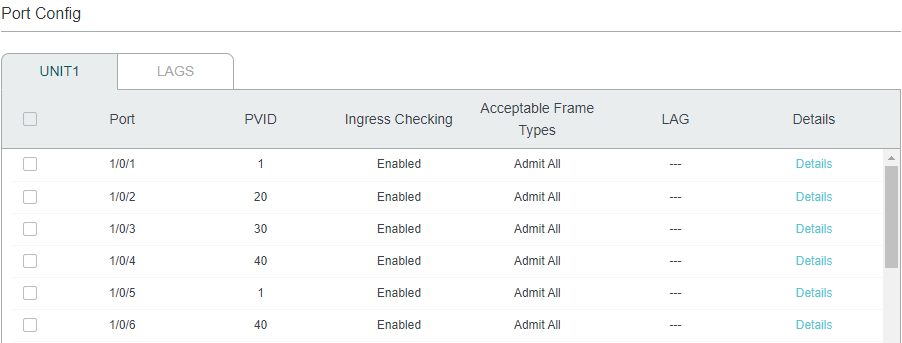

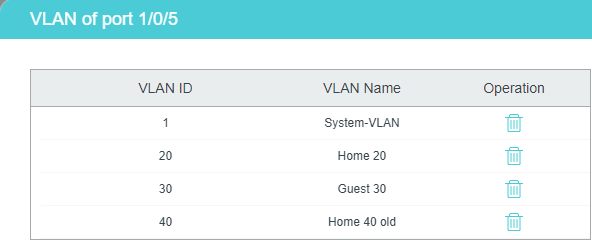

Folgenden Aufbau habe ich

Das System-VLAN 1 ist standardmäßig auf allen Ports Untagged.

Bei Port 2,3,4,6 habe ich es entfernt.

Nur bei Port 5 wo auch meine AP hängt muss ich es lassen auf VLAN 1 untagged belassen sonst funktioniert das nicht mit den WLAN Netzten.

Die Clients bekommen durch den DHCP-Server vom Switch immer die 192.168.10.1 als DNS Server und

somit klappt auch das Internet.

Muss man das noch extra konfigurieren damit man nicht von Netz zu Netz auf die Geräte zugreifen kann?

Folgende Einstellungen habe ich vorgenommen

ich habe das Ganze mit einem TP-Link TL-SG3428 L2+ Switch nachgestellt.

Da der Switch auch einen DHCP Server hat, verwende ich für jedes VLAN eigene Netze

Mit den VLAN's und den verschiedenen Netzwerken funktioniert bei mir alles.

ABER

Irgendwo habe ich einen Fehler weil ich von jedem Netz/VLAN auf meine NAS, die an der Switch VLAN 40 hängt ran komme. Und auch mit dem PC egal in welchem VLAN ich bin ich komme immer auf die FritzBox und TP-Link Weboberfläche.

Das sollte ja eigentlich nicht sein oder??

Ist es bei dir auch so, dass du dein AccessPoint auch in der Fritzbox siehst (also die bekommt von der FB eine IP?

Folgenden Aufbau habe ich

Das System-VLAN 1 ist standardmäßig auf allen Ports Untagged.

Bei Port 2,3,4,6 habe ich es entfernt.

Nur bei Port 5 wo auch meine AP hängt muss ich es lassen auf VLAN 1 untagged belassen sonst funktioniert das nicht mit den WLAN Netzten.

Die Clients bekommen durch den DHCP-Server vom Switch immer die 192.168.10.1 als DNS Server und

somit klappt auch das Internet.

Muss man das noch extra konfigurieren damit man nicht von Netz zu Netz auf die Geräte zugreifen kann?

Folgende Einstellungen habe ich vorgenommen