Wireguard Routing über 3 Netzwerke

Hallo, ich rätsel gerade ob folgendes möglich ist, und wenn ja wie.

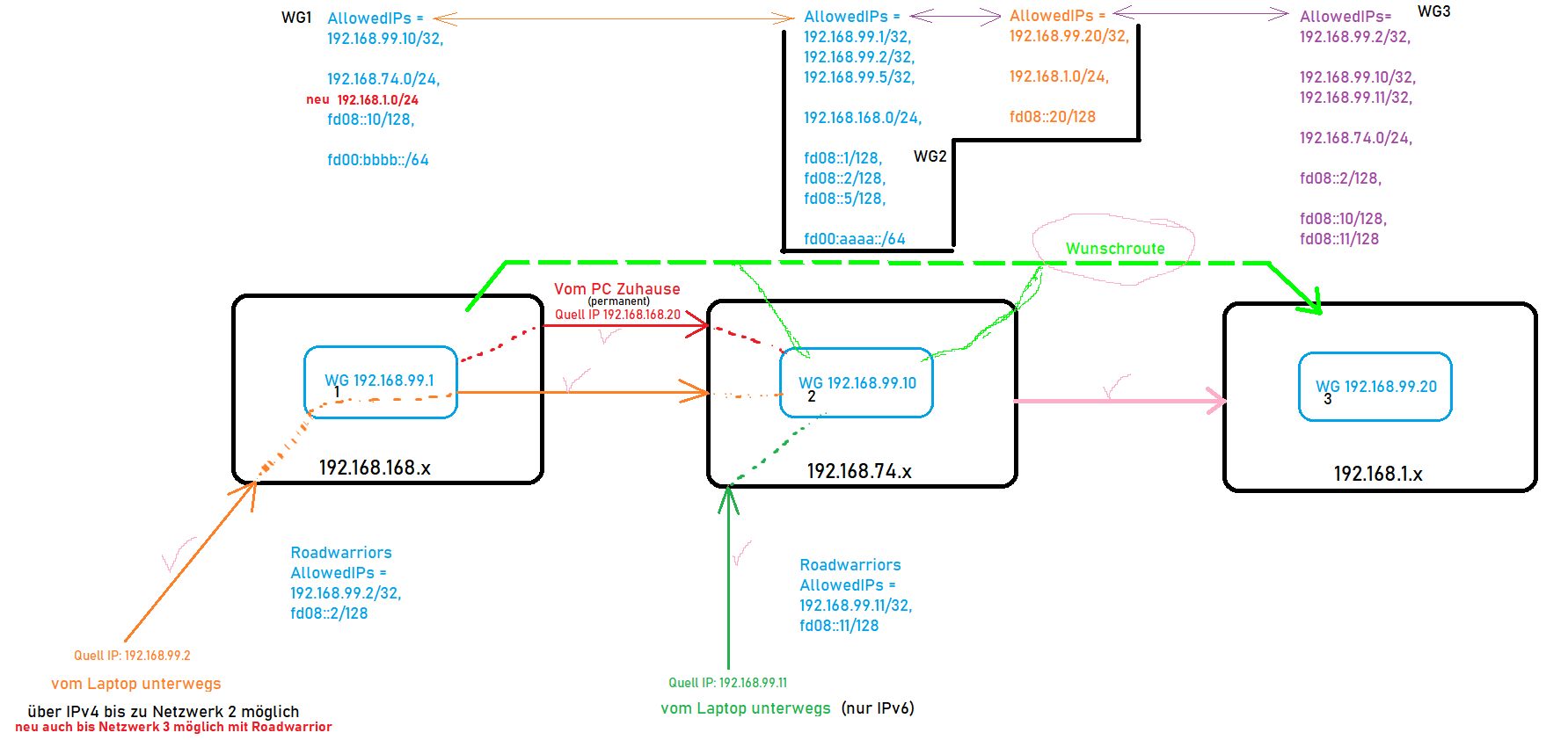

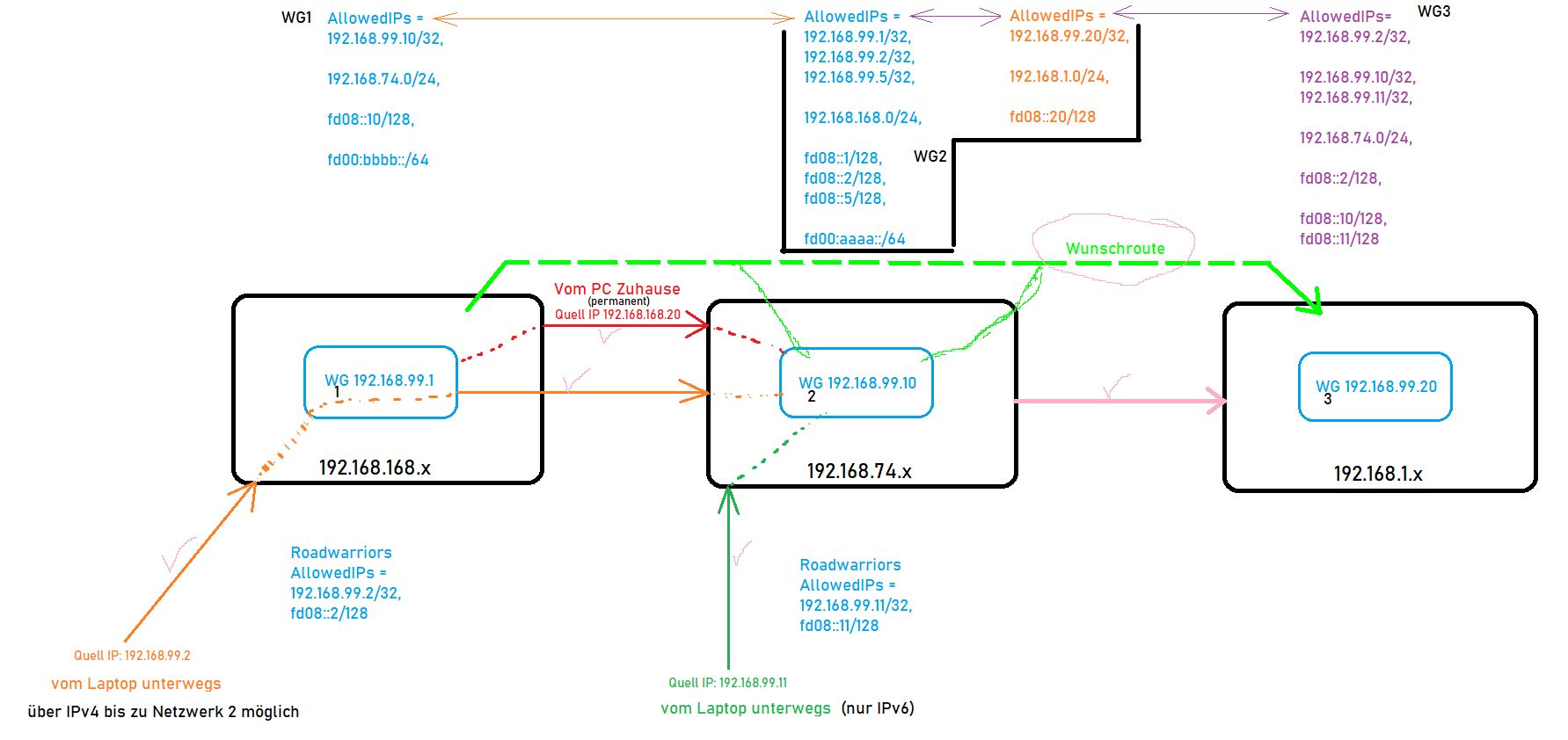

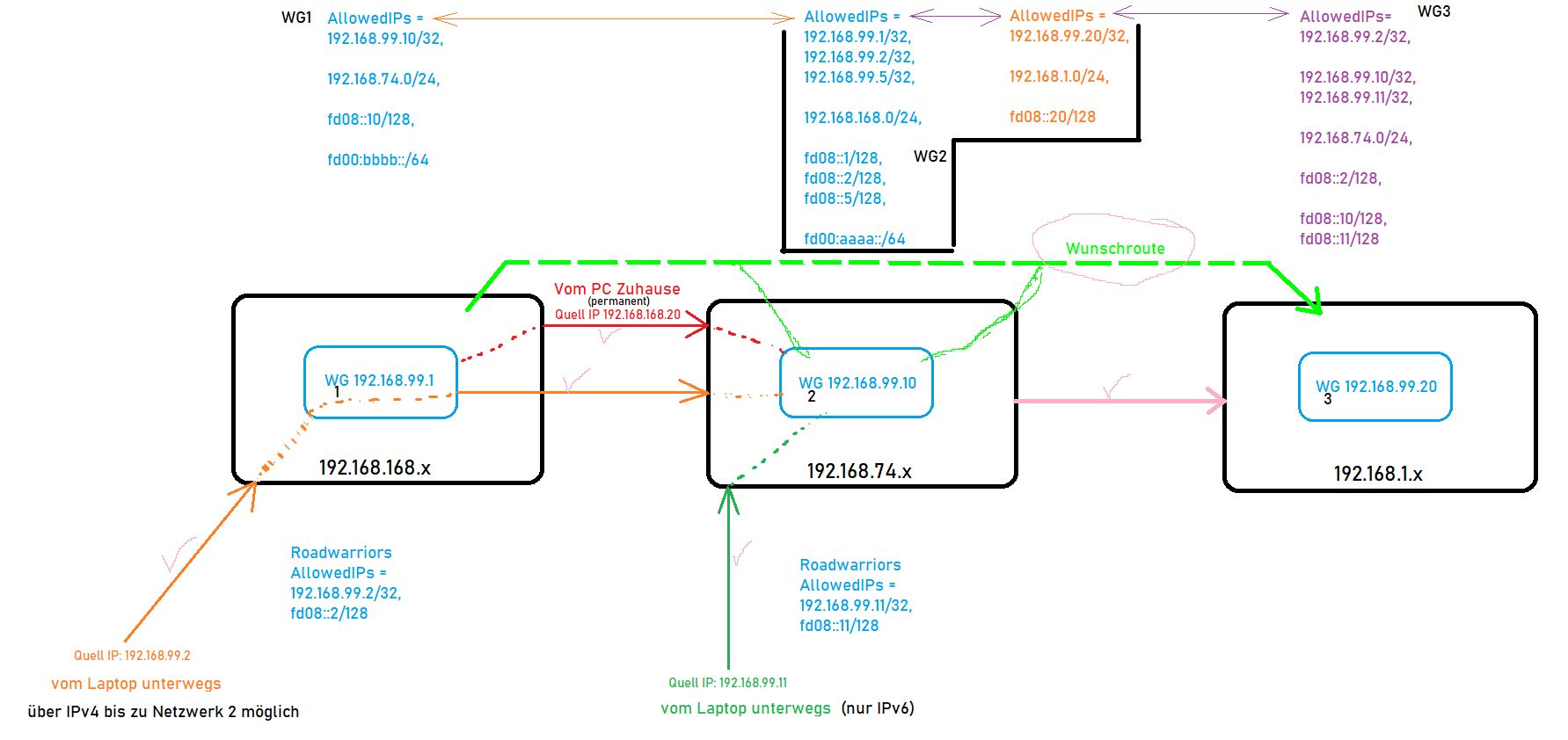

Ich würde gern über mein Netzwerk 1 (Zuhause) ein entferntes Netzwerk 3 erreichen, über ein Netzwerk 2.

Bilder sagen mehr als Worte, also habe ich ein wenig gemalt, entschuldigt bitte das Durcheinander.

Mein PC hat die 192.168.168.20.

Die geht ohne Probleme zu Netzwerk 2 und auch wieder zurück (dank dieses Forums)

Um nach Netzwerk 3 zu kommen, müsste ich eine Route in Netzwerk 1 hinzufügen = 192.168.1.0/24 -> 192.168.168.5 (WG1), dann geht das Paket zu WG1 von dort durch den Tunnel zu WG2, von dort direkt in den nächsten Tunnel zu WG3.

Aber es kann nicht zurück, da im Peer (orange, WG2) die AllowedIP 192.168.168.0/24 oder 192.168.168.20/32 fehlt.

Trage ich die nun dort ein, sind in einer wg0.conf in zwei verschiedenen Peers die gleichen Routen eingetragen, was nicht funktioniert.

Gibt es hier eine Lösung ? (Außer von Netzwerk 1 zu Netzwerk 3 eine VPN Verbindung aufzubauen)

MfG

Ich würde gern über mein Netzwerk 1 (Zuhause) ein entferntes Netzwerk 3 erreichen, über ein Netzwerk 2.

Bilder sagen mehr als Worte, also habe ich ein wenig gemalt, entschuldigt bitte das Durcheinander.

Mein PC hat die 192.168.168.20.

Die geht ohne Probleme zu Netzwerk 2 und auch wieder zurück (dank dieses Forums)

Um nach Netzwerk 3 zu kommen, müsste ich eine Route in Netzwerk 1 hinzufügen = 192.168.1.0/24 -> 192.168.168.5 (WG1), dann geht das Paket zu WG1 von dort durch den Tunnel zu WG2, von dort direkt in den nächsten Tunnel zu WG3.

Aber es kann nicht zurück, da im Peer (orange, WG2) die AllowedIP 192.168.168.0/24 oder 192.168.168.20/32 fehlt.

Trage ich die nun dort ein, sind in einer wg0.conf in zwei verschiedenen Peers die gleichen Routen eingetragen, was nicht funktioniert.

Gibt es hier eine Lösung ? (Außer von Netzwerk 1 zu Netzwerk 3 eine VPN Verbindung aufzubauen)

MfG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 43830176674

Url: https://administrator.de/forum/wireguard-routing-ueber-3-netzwerke-43830176674.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

6 Kommentare

Neuester Kommentar

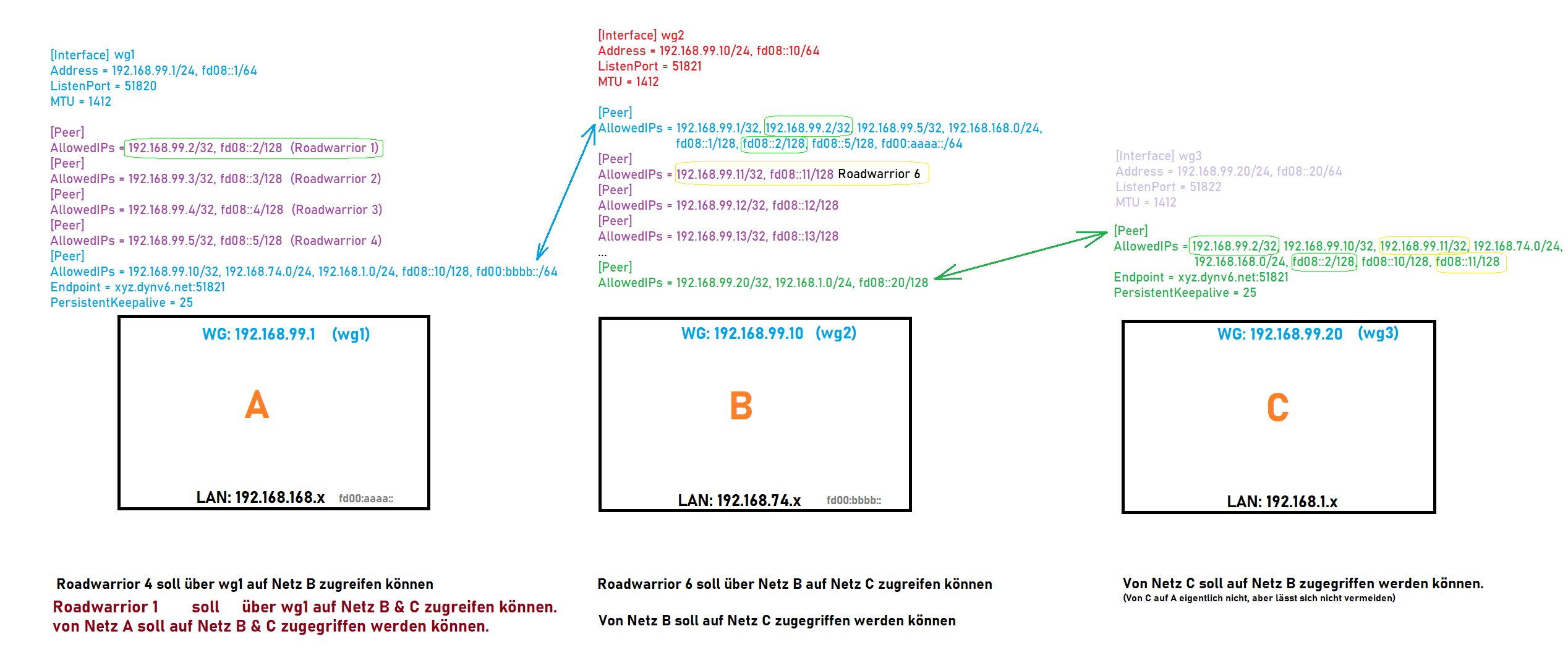

Es fehlen die AllowedIPs für die gegenseitigen Netze auf WG1 und WG3.

Auf WG1 muss ein Eintrag für 192.168.1.0/24 eingetragen werden, und auf WG3 ein Eintrag für 192.168.168.0/24.

Bedenke immer, das Cryptokey-Routing routet nur Traffic von den IPs durch, die auch in den AllowedIPs stehen und da die bei dir fehlen kommt der Client immer nur bis WG2, weil bei WG3 nichts von 192.168.168.0/24 in den AllowedIPs steht. Genauso muss auch WG1 das fremde Netz zulassen, also muss 192.168.1.0/24 seinerseits in die AllowedIPs was automatisch die Route ins WG3 Netz auf den WG Tunnel setzt.

Manuelle Routen zu erstellen ist hier in der Regel überflüssig und kontraproduktiv denn Wireguard erstellt die Routen automatisch nach dem was in den AllowedIPs steht, außer man verwendet z.B. pfSense wo man die WG Routen alle manuell eintragen muss, oder man verwendet systemd-networkd für Wireguard, auch hier muss man dann die Routen manuell eintragen. Wg-quick hingegen legt die Routen auch wieder nach AllowedIPs automatisch an sofern man es in der WG Config nicht verbietet.

Gruß Sid.

Auf WG1 muss ein Eintrag für 192.168.1.0/24 eingetragen werden, und auf WG3 ein Eintrag für 192.168.168.0/24.

Bedenke immer, das Cryptokey-Routing routet nur Traffic von den IPs durch, die auch in den AllowedIPs stehen und da die bei dir fehlen kommt der Client immer nur bis WG2, weil bei WG3 nichts von 192.168.168.0/24 in den AllowedIPs steht. Genauso muss auch WG1 das fremde Netz zulassen, also muss 192.168.1.0/24 seinerseits in die AllowedIPs was automatisch die Route ins WG3 Netz auf den WG Tunnel setzt.

Manuelle Routen zu erstellen ist hier in der Regel überflüssig und kontraproduktiv denn Wireguard erstellt die Routen automatisch nach dem was in den AllowedIPs steht, außer man verwendet z.B. pfSense wo man die WG Routen alle manuell eintragen muss, oder man verwendet systemd-networkd für Wireguard, auch hier muss man dann die Routen manuell eintragen. Wg-quick hingegen legt die Routen auch wieder nach AllowedIPs automatisch an sofern man es in der WG Config nicht verbietet.

Gruß Sid.

Kollege @7907292512 hat dir ja die Lösung schon beschrieben. Wie es dann praktisch umzusetzen ist zeigt dir dieser Thread:

Wireguard Site2Site mit Roadwarrior

Einfach mal die Suchfunktion benutzen! 😉

Grundlagen zum Kryptokey Routing über die "AllowedIPs", wie immer, im Wireguard Tutotial!

Wireguard Site2Site mit Roadwarrior

Einfach mal die Suchfunktion benutzen! 😉

Grundlagen zum Kryptokey Routing über die "AllowedIPs", wie immer, im Wireguard Tutotial!

Konfig ist soweit OK.

2 kosmetische Dinge ggf. noch:

2 kosmetische Dinge ggf. noch:

- MTU musst du nicht zwingend angeben, da kümmert sich in der Regel WG selber drum.

- die interne v6 IP solltest du nicht auf solcher Banaladresse laufen lassen um ggf. Überschneidungen zu vermeiden. Besser ist etwas Eindeutigeres wie fd08.bade.affe.cafe::1/64