WMI Security für Remote PowerShell

Hallo zusammen

Folgendes Problem:

UserA (Non-Admin) kann lokal (Win10) den PowerShell Befehl Get-NetAdapter ausführen. Per Remote PowerShell kann ich auf dasselbe Gerät verbinden (UserA ist Mitglied der lokalen Remote Management Users) allerdings erhalte ich beim Ausführen von Get-NetAdapter eine Access Denied Meldung.

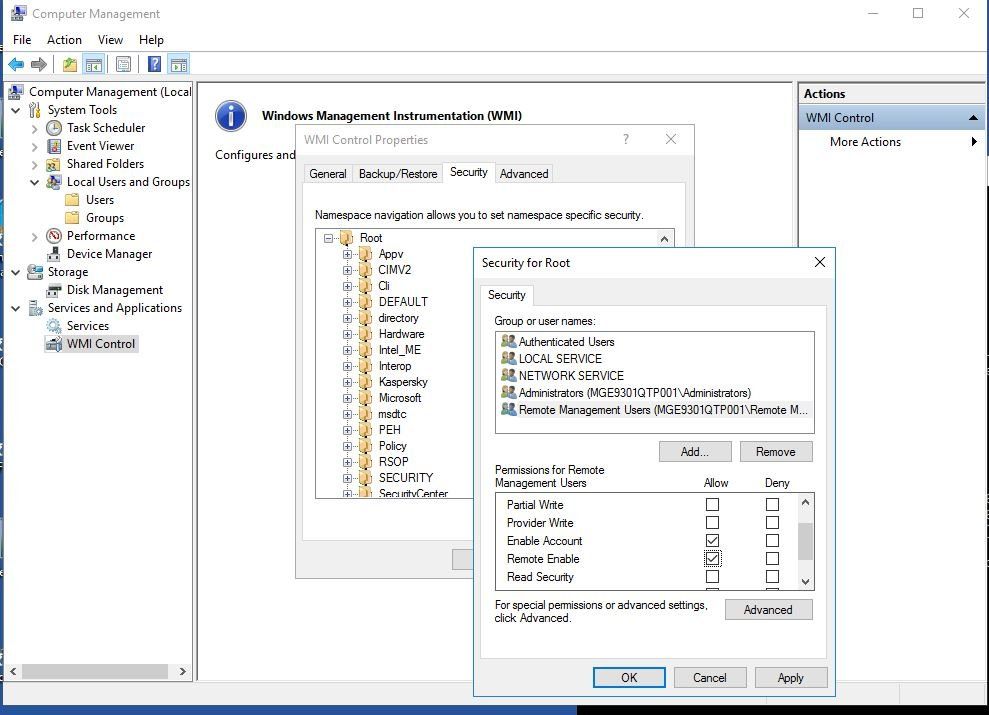

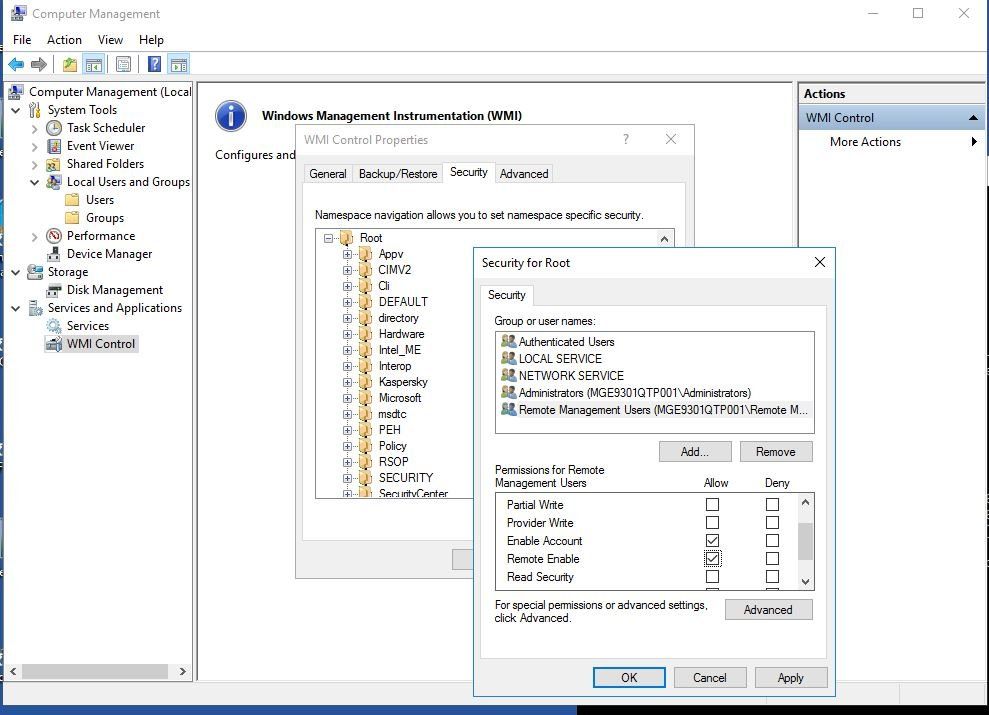

Wenn ich in der WMI Security auf dem Root-Node die "Remote Management Users" hinzufüge und das Recht "Remote enable" erteile (Authenticated Users haben bereits Read, Execute ) funktioniert die Remote Abfrage.

Nun die Frage:

1. Wieso ist dies nicht bereits der Standard, weil mit der Mitgliedschaft der "Remote Management Users" Gruppe erteilt ich ja bereits das Recht für WinRM Listener, was macht es dann für einen Sinn, wenn ich die WMI basierenden PowerShell cmdlets nicht ausführen kann?

2. Habe ich ein Sicherheitsproblem, wenn ich dies wie oben beschrieben konfiguriere? Ich habe seitens Microsoft leider keine vernünftige best practice gefunden

Gruss und Danke

Folgendes Problem:

UserA (Non-Admin) kann lokal (Win10) den PowerShell Befehl Get-NetAdapter ausführen. Per Remote PowerShell kann ich auf dasselbe Gerät verbinden (UserA ist Mitglied der lokalen Remote Management Users) allerdings erhalte ich beim Ausführen von Get-NetAdapter eine Access Denied Meldung.

Wenn ich in der WMI Security auf dem Root-Node die "Remote Management Users" hinzufüge und das Recht "Remote enable" erteile (Authenticated Users haben bereits Read, Execute ) funktioniert die Remote Abfrage.

Nun die Frage:

1. Wieso ist dies nicht bereits der Standard, weil mit der Mitgliedschaft der "Remote Management Users" Gruppe erteilt ich ja bereits das Recht für WinRM Listener, was macht es dann für einen Sinn, wenn ich die WMI basierenden PowerShell cmdlets nicht ausführen kann?

2. Habe ich ein Sicherheitsproblem, wenn ich dies wie oben beschrieben konfiguriere? Ich habe seitens Microsoft leider keine vernünftige best practice gefunden

Gruss und Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 468185

Url: https://administrator.de/forum/wmi-security-fuer-remote-powershell-468185.html

Ausgedruckt am: 02.08.2025 um 14:08 Uhr

3 Kommentare

Neuester Kommentar

Moin,

Naja, die Powershell heißt Powershell, weil sie powerful ist. Es gibt ja nicht nur get-Commandlets, sondern auch set-, new-, remove- ... Da sollte man schon als Admin wissen und vor allem bewusst einstellen, wer sowas alles darf.

Es gibt ja nicht nur get-Commandlets, sondern auch set-, new-, remove- ... Da sollte man schon als Admin wissen und vor allem bewusst einstellen, wer sowas alles darf.

Siehe Antwort auf 1. Ob Du da ein Sicherheitsproblem hast oder nicht, kann ich (und auch MS) nicht beurteilen. Das hängt ganz vom Wissen der Menschen, die das dürfen, und vom Vertrauen in sie ab.

Ob Du da ein Sicherheitsproblem hast oder nicht, kann ich (und auch MS) nicht beurteilen. Das hängt ganz vom Wissen der Menschen, die das dürfen, und vom Vertrauen in sie ab.

Liebe Grüße

Erik

Zitat von @xcabur:

1. Wieso ist dies nicht bereits der Standard, weil mit der Mitgliedschaft der "Remote Management Users" Gruppe erteilt ich ja bereits das Recht für WinRM Listener, was macht es dann für einen Sinn, wenn ich die WMI basierenden PowerShell cmdlets nicht ausführen kann?

1. Wieso ist dies nicht bereits der Standard, weil mit der Mitgliedschaft der "Remote Management Users" Gruppe erteilt ich ja bereits das Recht für WinRM Listener, was macht es dann für einen Sinn, wenn ich die WMI basierenden PowerShell cmdlets nicht ausführen kann?

Naja, die Powershell heißt Powershell, weil sie powerful ist.

2. Habe ich ein Sicherheitsproblem, wenn ich dies wie oben beschrieben konfiguriere? Ich habe seitens Microsoft leider keine vernünftige best practice gefunden

Siehe Antwort auf 1.

Liebe Grüße

Erik

Servus.

Nun, MS sieht deine genannte Gruppe primär für andere Aufgaben vor, namentlich das Management über den Server Manager, siehe dazu den folgenden Link

Grüße Uwe

Nun, MS sieht deine genannte Gruppe primär für andere Aufgaben vor, namentlich das Management über den Server Manager, siehe dazu den folgenden Link

Remote Management Users

Members of the Remote Management Users group can access WMI resources over management protocols (such as WS-Management via the Windows Remote Management service). This applies only to WMI namespaces that grant access to the user.

The Remote Management Users group is generally used to allow users to manage servers through the Server Manager console, whereas the WinRMRemoteWMIUsers_ group is allows remotely running Windows PowerShell commands.Grüße Uwe