Wo geführt der DS-DNS-Eintrag für DNSSEC hin? DNS-Anbieter oder Registrar?

Hallo,

ich probiere hier gerade mit DNSSEC mit einer ungenutzen Domäne conti-mar.at.

Mein Registrar ist Vautron. Hier würde ich auch gerne bleiben weil es günstig ist und seit 10 Jahren zuverlässig funktioniert.

Die bieten aber leider keine API zum erstellen von Einträge.

Deshalb teste ich gerade CloudDNS.

(Domäne bei Vautron registrieren und DNS-Server von CloudDNS eintragen.)

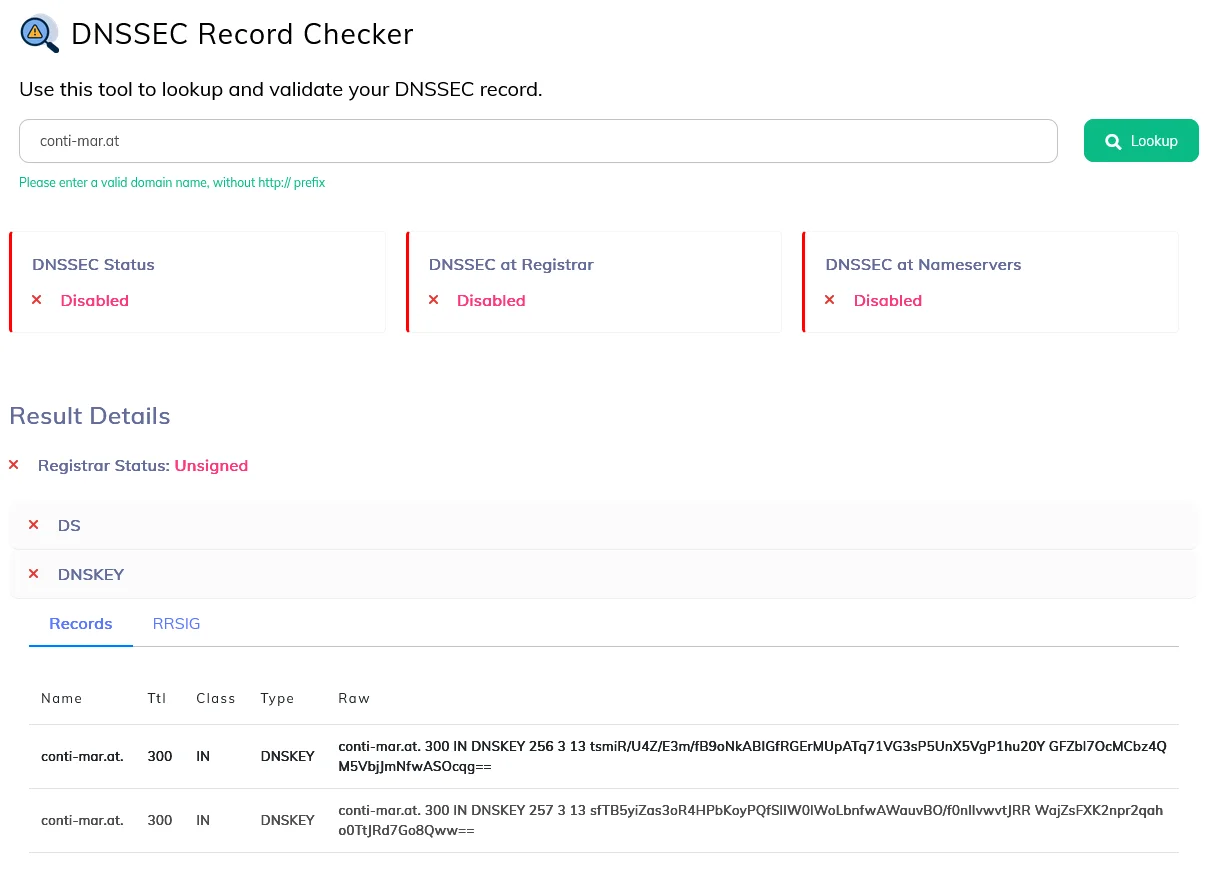

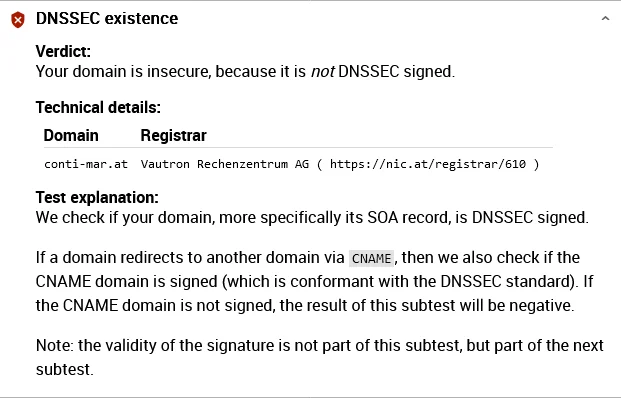

Als ich bei CloudDNS DNSSEC aktiviert habe gab es ein Problem, dass DNSSEC nicht erkannt wurde.

dnssec-analyzer.verisignlabs.com/conti-mar.at

"No DS records found for conti-mar.at in the at zone".

Ein allgemeiner nslookup zeigt mir nur die DNS-Server von CloudDNS an.

nslookup.io/domains/conti-mar.at/dns-records/

CloudDNS sagt nun, dass der DS Eintrag beim Registrar gemacht werden muss.

Aber das ist doch falsch. Oder nicht?

Nslookup zeigt immer nur die CloudDNS-Server an. Was sollte es bringen dies bei Vautron einzurichten?

nslookup.io/domains/conti-mar.at/dns-records/dnskey/

nslookup.io/domains/conti-mar.at/dns-records/ds/

Ich habe parallel auch den Support von Vautron angeschrieben.

Danke für einen Hinweis.

Stefan

PS: Bei Vautron kann ich keine DS-Einträge anlegen (er kennt den Typ nicht) und bei CloudDNS kann ich keine DS-Einträge für die root-domain einrichten. Nur mit Hostnamen

ich probiere hier gerade mit DNSSEC mit einer ungenutzen Domäne conti-mar.at.

Mein Registrar ist Vautron. Hier würde ich auch gerne bleiben weil es günstig ist und seit 10 Jahren zuverlässig funktioniert.

Die bieten aber leider keine API zum erstellen von Einträge.

Deshalb teste ich gerade CloudDNS.

(Domäne bei Vautron registrieren und DNS-Server von CloudDNS eintragen.)

Als ich bei CloudDNS DNSSEC aktiviert habe gab es ein Problem, dass DNSSEC nicht erkannt wurde.

dnssec-analyzer.verisignlabs.com/conti-mar.at

"No DS records found for conti-mar.at in the at zone".

Ein allgemeiner nslookup zeigt mir nur die DNS-Server von CloudDNS an.

nslookup.io/domains/conti-mar.at/dns-records/

CloudDNS sagt nun, dass der DS Eintrag beim Registrar gemacht werden muss.

Aber das ist doch falsch. Oder nicht?

Nslookup zeigt immer nur die CloudDNS-Server an. Was sollte es bringen dies bei Vautron einzurichten?

nslookup.io/domains/conti-mar.at/dns-records/dnskey/

nslookup.io/domains/conti-mar.at/dns-records/ds/

Ich habe parallel auch den Support von Vautron angeschrieben.

Danke für einen Hinweis.

Stefan

PS: Bei Vautron kann ich keine DS-Einträge anlegen (er kennt den Typ nicht) und bei CloudDNS kann ich keine DS-Einträge für die root-domain einrichten. Nur mit Hostnamen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670418

Url: https://administrator.de/forum/wo-gefuehrt-der-ds-dns-eintrag-fuer-dnssec-hin-dns-anbieter-oder-registrar-670418.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

19 Kommentare

Neuester Kommentar

Moin @StefanKittel,

hmm, das Thema steht eigentlich auch noch auf meiner ToDo Liste ... und mit deinem beitrag ... hast du mich darauf gerade irgendwie fuchsig gemacht. 🤪

Moment ... ähm Mist ... bei Ionos kann ich DNSSEC erst dann benutzen, wenn ich auf meinen Vertrag einen Zusatzvertrag namens "DNS Pro" aktiviere, der 3 Euronen/Monat zu buche schlägt. 😮

Na ja, OK, wenn ich sehe, was mich die .ch oder .online oder gat die .shop Domänen pro Jahr kosten, dann sind die Zusatzkosten von "DNS Pro" wiederum auch sehr überschaubar. 🙃

Sprich ... 🦊->🧙♂️ ->🪄 ... so, jetzt noch ein paar Minuten warten bis es wirkt, dann kann ich dir Bescheid geben, wie sich DNSSEC bei Ionos anfühlt. 🤪

Gruss Alex

ich probiere hier gerade mit DNSSEC mit einer ungenutzen Domäne conti-mar.at.

hmm, das Thema steht eigentlich auch noch auf meiner ToDo Liste ... und mit deinem beitrag ... hast du mich darauf gerade irgendwie fuchsig gemacht. 🤪

Moment ... ähm Mist ... bei Ionos kann ich DNSSEC erst dann benutzen, wenn ich auf meinen Vertrag einen Zusatzvertrag namens "DNS Pro" aktiviere, der 3 Euronen/Monat zu buche schlägt. 😮

Na ja, OK, wenn ich sehe, was mich die .ch oder .online oder gat die .shop Domänen pro Jahr kosten, dann sind die Zusatzkosten von "DNS Pro" wiederum auch sehr überschaubar. 🙃

Sprich ... 🦊->🧙♂️ ->🪄 ... so, jetzt noch ein paar Minuten warten bis es wirkt, dann kann ich dir Bescheid geben, wie sich DNSSEC bei Ionos anfühlt. 🤪

Gruss Alex

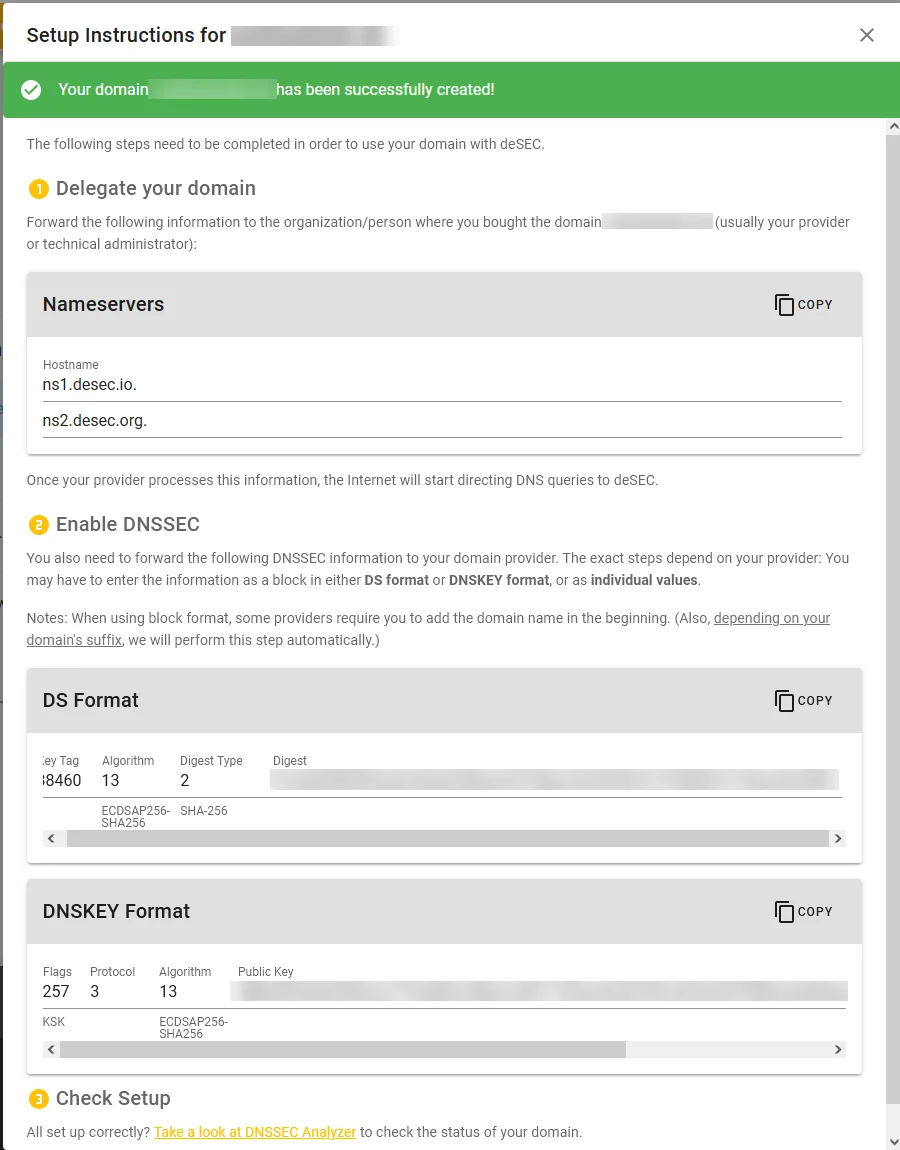

privat habe ich die Domains bei INWX und die DNS Zonen bei deSec. Ich habe die DNSSEC Informationen von deSec bei INWX hinterlegen müssen.

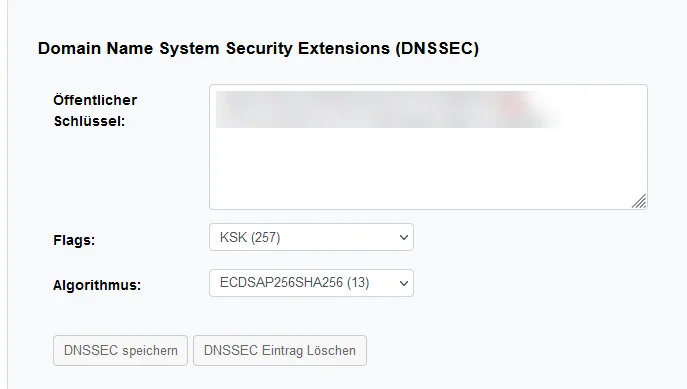

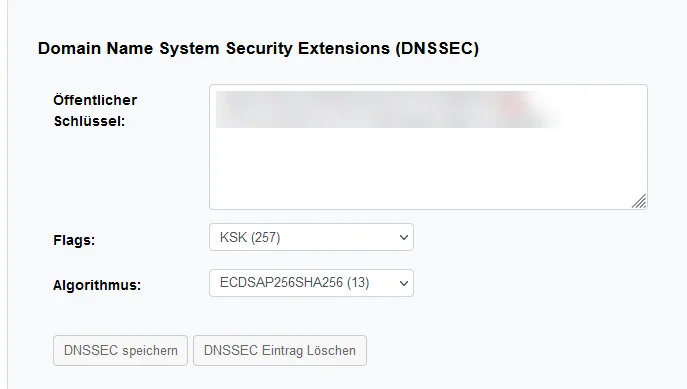

Dito, hier mit Netcup als Registrar und Desec.io als Nameserver. Beim Registrar Netcup dann den public KSK bzw. ZSK hinterlegen den man von Desec.io bekommt.

Kommt auf den Registrar an. I.d R. brauchst du nur eins von beiden DS oder DNSKEY, je nachdem welches Format der Registrar eben haben will. Beim Registrar auf jeden Fall immer den Public ZSK oder KSK. Der private ZSK Key bleibt ja natürlich beim DNS-Anbieter selbst.

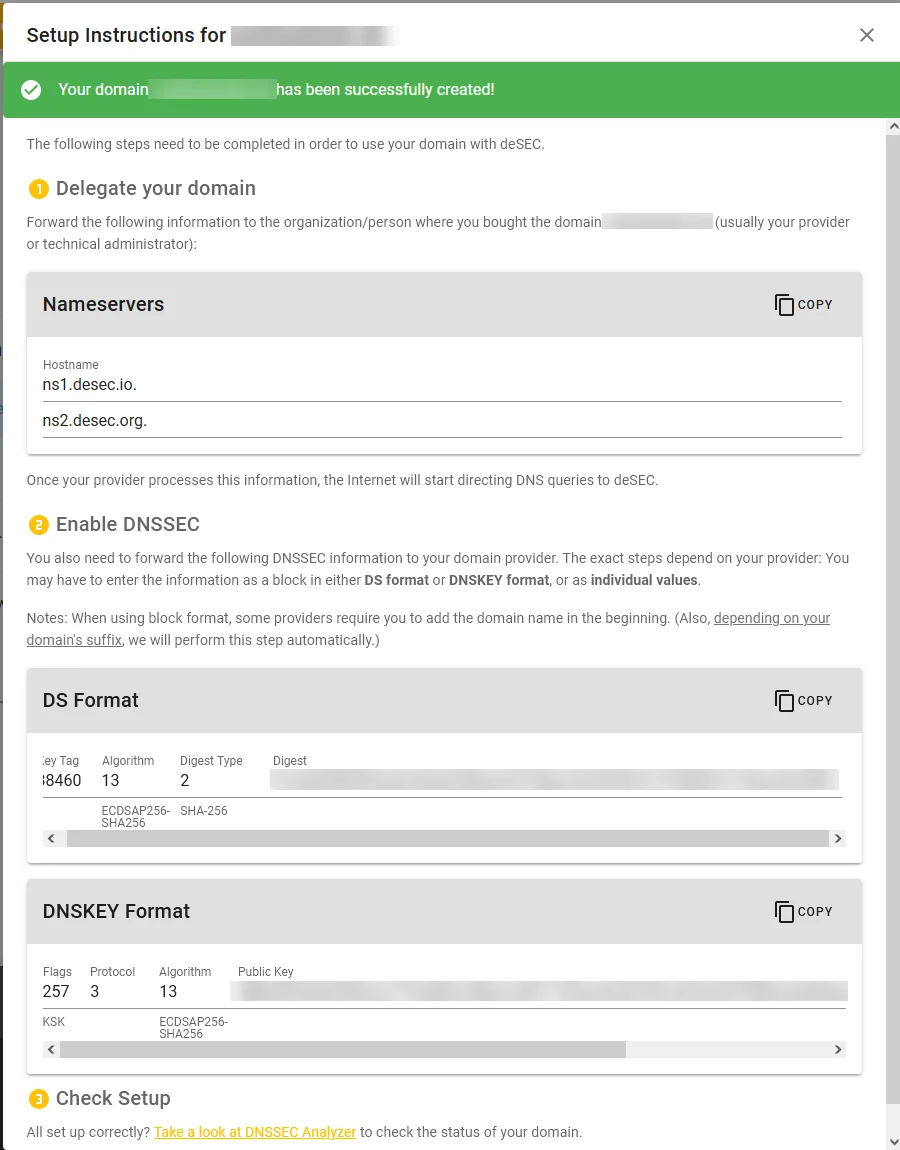

Hier z.B. was desec.io einem für das Setup einer neuen Domain zeigt, bei Netcup z.B. reicht dann das Hinterlegen des DNSKEY-Formats.

Bein Netcup dann den Key im DNSKEY Format nach Vorgabe hinterlegt

Hier z.B. was desec.io einem für das Setup einer neuen Domain zeigt, bei Netcup z.B. reicht dann das Hinterlegen des DNSKEY-Formats.

Bein Netcup dann den Key im DNSKEY Format nach Vorgabe hinterlegt

Nein.

Der DNS-Anbieter muss ja seine Zone signieren nicht der Registrar. Der Registrar bekommt nur den öffentlichen Teil nicht den privaten.

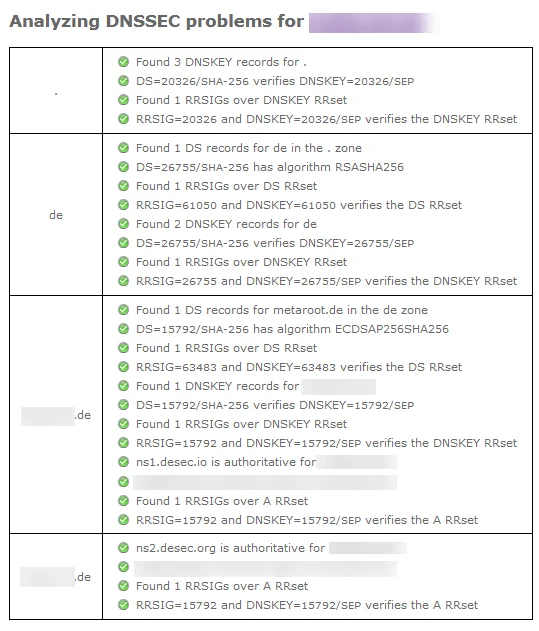

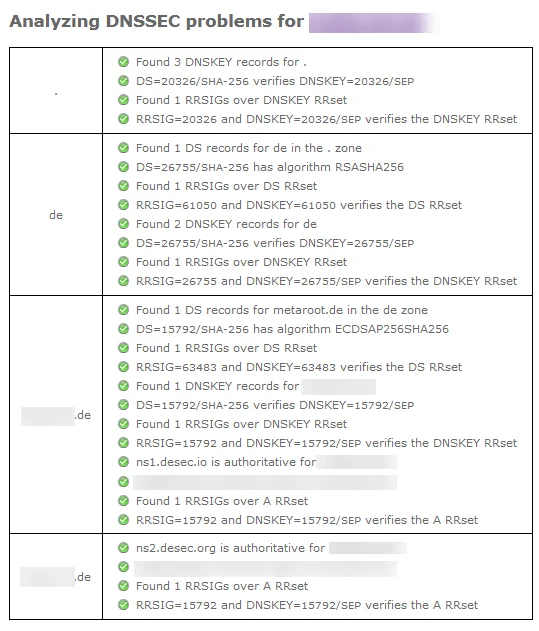

Hier das Test-Ergebnis einer meiner Domains deren Nameserver desec.io ist und Netcup der Registrar:

dnssec-debugger.verisignlabs.com/

So verstehe ich das bisher.

Der Registrar erstellt einen DS-Eintrag.

Nein. Der DNS-Anbieter erstellt einen private ZSK/KSK und teilt dir den entsprechenden public KSK/ZSK mit den du beim Registrar hinterlegen musst, fertig und reicht absolut, läuft hier schon jahrelang.Der Registrar erstellt einen DS-Eintrag.

Der DNS-Anbieter muss ja seine Zone signieren nicht der Registrar. Der Registrar bekommt nur den öffentlichen Teil nicht den privaten.

Hier das Test-Ergebnis einer meiner Domains deren Nameserver desec.io ist und Netcup der Registrar:

dnssec-debugger.verisignlabs.com/

Moin @StefanKittel,

ich habe jetzt mal DNSSEC auf einer unserer Domänen bei Ionos aktiviert, was relativ einfach war ...

ionos.de/hilfe/domains/domain-guard/dnssec-einrichten-und-verwal ...

... weil Ionos für mich das ganze Geraffel mit der Signierung & Co. übernimmt. 😁

Jedoch spucken aktuell so gut wie alle DNSSEC-Test-Tools für die entsprechende Domäne noch mal mehr mal weniger Fehler aus. 🙃

Ionos schreibt jedoch in dem ober Beitrag selber das folgenden ...

... sprich, ich warte mal ein paar Stunden und teste dann nochmals.

By the way, das folgende DNSSEC-Test-Tool ...

dnsviz.net/

... finde ich bisher irgendwie am besten.

Gruss Alex

Ich hatte aber auch 2 Online-Tests die gesagt haben alles wäre ok.

Aber die meisten haben was gemeckert.

Aber die meisten haben was gemeckert.

ich habe jetzt mal DNSSEC auf einer unserer Domänen bei Ionos aktiviert, was relativ einfach war ...

ionos.de/hilfe/domains/domain-guard/dnssec-einrichten-und-verwal ...

... weil Ionos für mich das ganze Geraffel mit der Signierung & Co. übernimmt. 😁

Jedoch spucken aktuell so gut wie alle DNSSEC-Test-Tools für die entsprechende Domäne noch mal mehr mal weniger Fehler aus. 🙃

Ionos schreibt jedoch in dem ober Beitrag selber das folgenden ...

Es kann einige Stunden dauern, bis diese Änderung weltweit wirksam ist.

... sprich, ich warte mal ein paar Stunden und teste dann nochmals.

By the way, das folgende DNSSEC-Test-Tool ...

dnsviz.net/

... finde ich bisher irgendwie am besten.

Gruss Alex

Aber hier beachten das man die Analyse explizit wiederholen lässt (Button Analyze > Analyze) sonst zeigt einem das Teil im schlimmsten Fall Informationen von vor x Jahren aus dem Cache, wie es auch bei meiner Domain im Test der Fall war!

Und wenn man an der Kontrolle von Hand ohne externe Seiten interessiert ist hilft dig und delv auf der Konsole ...

How to test and validate DNSSEC using dig command line

How to test and validate DNSSEC using dig command line

Moin,

Gruß,

Dani

Jetzt muss ich nur noch rausbekommen welcher Support jetzt noch was gemacht hat damit es bei der nächsten Domäne einfacher ist. Oder ich einfach ne Stunde warte

da ist auch bei mir immer ein Delay vorhanden. Meistens um die 15 Minuten. Du hast eben drei Spieler im Boot. Deren Automatismen du nicht kennst. Evtl. werden noch Werte geprüft, etc. ist für dich eben eine Blackbox. Daher immer genug Zeit einplanen....Gruß,

Dani

Ja.

Das neu Erneuern des privaten Zonen- oder KSK-Keys macht man in der Regel nur in Ausnahmefällen, z.B. wenn er kompromittiert wurde.

Laufen die irgendwann ab und müssen/Sollten erneuert werden?

Nur wenn der DNS-Server seinen privaten KSK/ZSK Schlüssel neu generiert, müssen die öffentlichen Schlüssel in der Trust-Chain nach auch oben aktualisiert werden, denn die oberen Instanzen müssen ja die RRSIGs der untergeordneten Instanz validieren können und das können sie nur mit dem passenden öffentlichen Teil der unteren Instanz.Das neu Erneuern des privaten Zonen- oder KSK-Keys macht man in der Regel nur in Ausnahmefällen, z.B. wenn er kompromittiert wurde.