Zweites Gateway erreichbar machen

Hallo zusammen und einen schönen Sonntag.

Ich bin seit kurzer Zeit stolzer Besitzer eines MikroTik Routerboards und bin soweit auch mehr als zufrieden.

Ich stehe allerdings vor einem letzten Problem. Und zwar habe ich zwei DSL Anschlüsse.

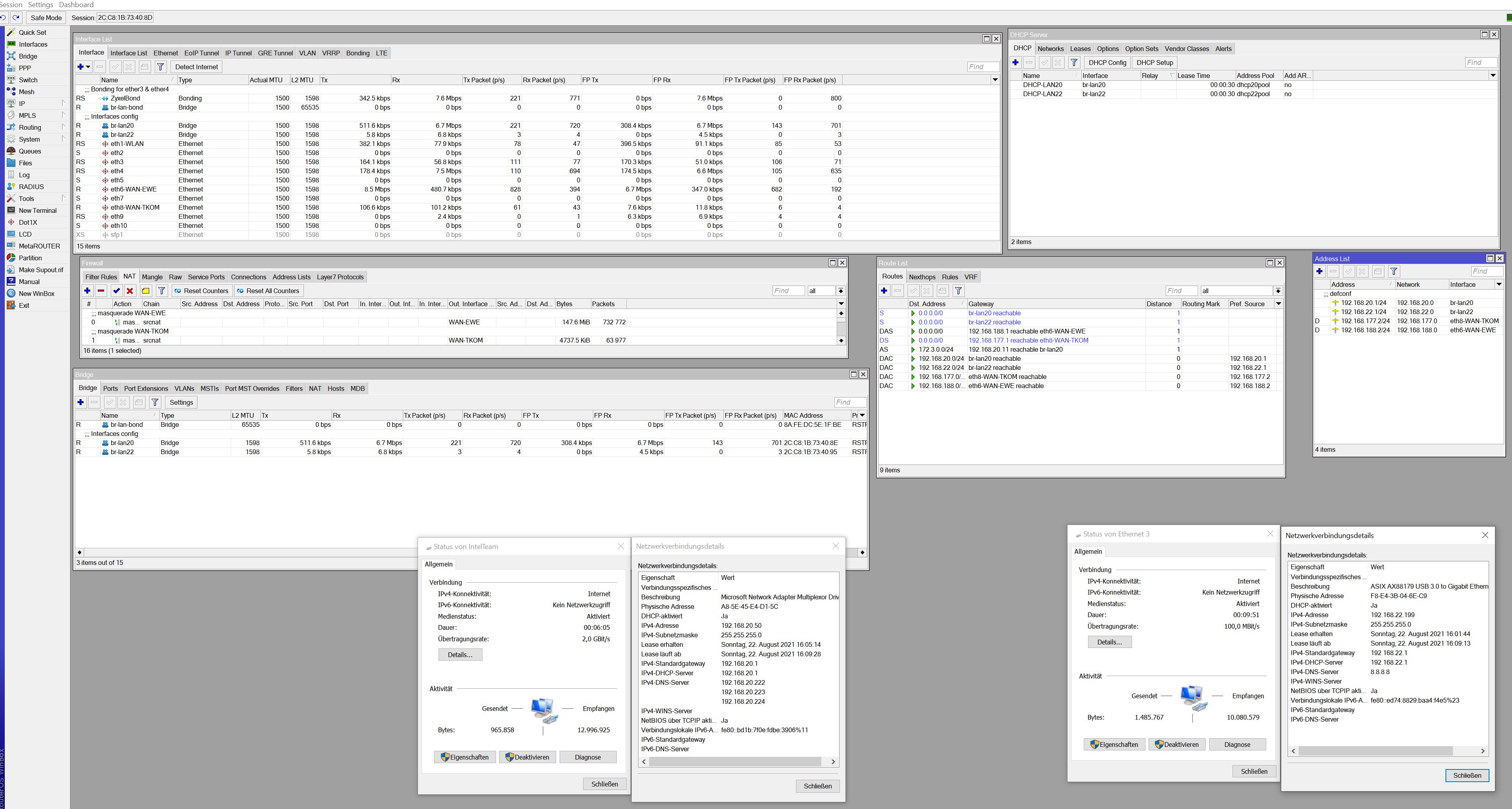

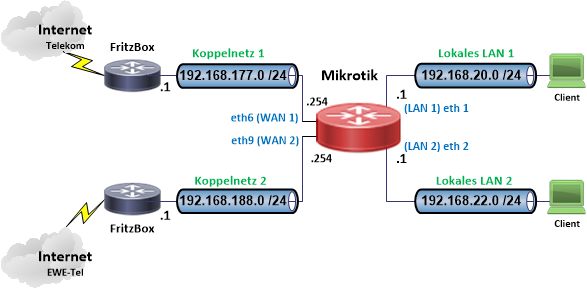

Beide DSL Anschlüsse werden durch jeweils eine FritzBox aufgebaut. Hinter den Fritzboxen hängt der MikroTik. FritzBox 1 ist WAN1 (ether6), FritzBox 2 WAN2 (ether8).

Soweit so gut, der DHCP Client bekommt von jeder Fritzbox jeweils die IPs. (WAN1 192.168.177.2, WAN2 192.168.188.2)

Die Restlichen Ports sind der LAN Bridge zugeteilt.

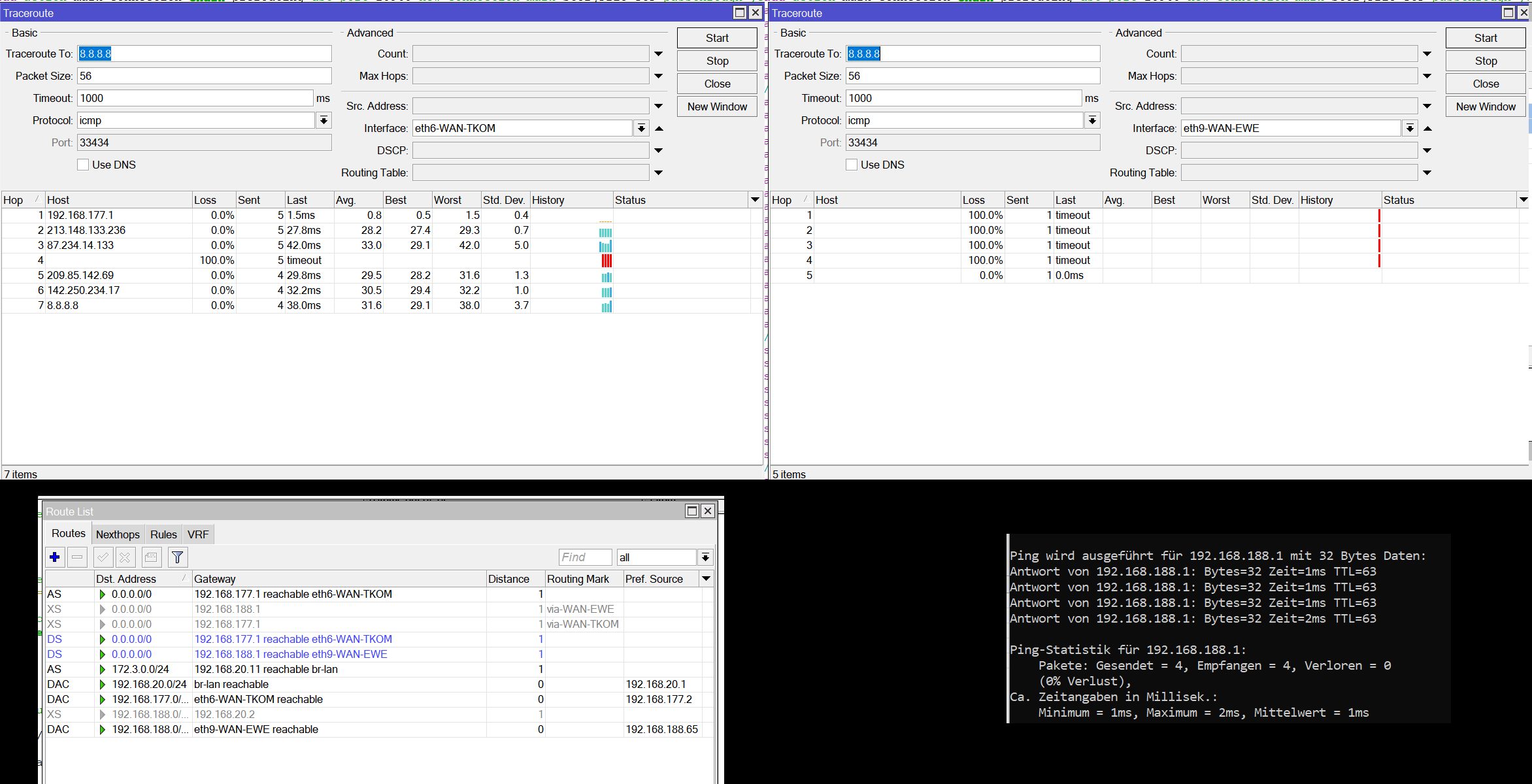

Das Internet geht auch (über WAN1), bis hierhin ist alles in Ordnung.

ich verstehe nun einfach nicht wie ich das zweite Gateway erreichbar machen kann? Ich kann beide Fritzboxen über deren IP aus meinem LAN erreichen, ich weiß jedoch nicht wie ich das zweite WAN richtig konfiguriere.

Muss ich dafür zwingend einen weiteren DHCP Server aufsetzen? Ich hab schon so vieles versucht und gelesen, komme aber nicht zum Erfolg ob mit zweiten DHCP Server oder direkte IP der Fritzbox. Das einzige was ich hinbekommen habe war die zweite Fritzbox direkt mit in mein LAN zu schalten, finde die Lösung aber nicht so elegant und kann dadurch auch keine Traffic Regeln setzen weil dann ja "WAN"2 der Lan Bridge zugeteilt ist. Mit Firewall und Mangle Regeln konnte ich auch kein Erfolg erzielen.

Ich möchte kein Failover und auch keine Ausfallsicherheit, einfach nur die Möglichkeit per DHCP zwei Gateways an bestimmte Clients zu verteilen bzw. das zweite Gateway überhaupt verfügbar/erreichbar zu machen.

Ich weiß nicht ob das ausschlaggebend ist, aber damit ich nichts vergesse: ether3 und ether4 laufen im LACP Bond.

Es hat sich ja auch einiges im RouterOS getan weshalb vllt viele Anleitungen nicht mehr ganz aktuell sind? Und viele Videos auf Youtube sind auch schon einige Jahre alt.

Ich bin für jede kleine Hilfe sehr dankbar.

Liebe Grüße

Ich bin seit kurzer Zeit stolzer Besitzer eines MikroTik Routerboards und bin soweit auch mehr als zufrieden.

Ich stehe allerdings vor einem letzten Problem. Und zwar habe ich zwei DSL Anschlüsse.

Beide DSL Anschlüsse werden durch jeweils eine FritzBox aufgebaut. Hinter den Fritzboxen hängt der MikroTik. FritzBox 1 ist WAN1 (ether6), FritzBox 2 WAN2 (ether8).

Soweit so gut, der DHCP Client bekommt von jeder Fritzbox jeweils die IPs. (WAN1 192.168.177.2, WAN2 192.168.188.2)

Die Restlichen Ports sind der LAN Bridge zugeteilt.

Das Internet geht auch (über WAN1), bis hierhin ist alles in Ordnung.

ich verstehe nun einfach nicht wie ich das zweite Gateway erreichbar machen kann? Ich kann beide Fritzboxen über deren IP aus meinem LAN erreichen, ich weiß jedoch nicht wie ich das zweite WAN richtig konfiguriere.

Muss ich dafür zwingend einen weiteren DHCP Server aufsetzen? Ich hab schon so vieles versucht und gelesen, komme aber nicht zum Erfolg ob mit zweiten DHCP Server oder direkte IP der Fritzbox. Das einzige was ich hinbekommen habe war die zweite Fritzbox direkt mit in mein LAN zu schalten, finde die Lösung aber nicht so elegant und kann dadurch auch keine Traffic Regeln setzen weil dann ja "WAN"2 der Lan Bridge zugeteilt ist. Mit Firewall und Mangle Regeln konnte ich auch kein Erfolg erzielen.

Ich möchte kein Failover und auch keine Ausfallsicherheit, einfach nur die Möglichkeit per DHCP zwei Gateways an bestimmte Clients zu verteilen bzw. das zweite Gateway überhaupt verfügbar/erreichbar zu machen.

Ich weiß nicht ob das ausschlaggebend ist, aber damit ich nichts vergesse: ether3 und ether4 laufen im LACP Bond.

Es hat sich ja auch einiges im RouterOS getan weshalb vllt viele Anleitungen nicht mehr ganz aktuell sind? Und viele Videos auf Youtube sind auch schon einige Jahre alt.

Ich bin für jede kleine Hilfe sehr dankbar.

Liebe Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1183051582

Url: https://administrator.de/forum/zweites-gateway-erreichbar-machen-1183051582.html

Ausgedruckt am: 15.07.2025 um 23:07 Uhr

36 Kommentare

Neuester Kommentar

Nennt sich Policy Routing, und machst du entweder (Methode 1) über das Markieren der Pakete des/der jeweiligen Clients über den IP - Firewall - Mangle Abschnitt in der prerouting Chain, dort mit Aktion "Mark Routing" und einem entsprechenden Routing-Tag. Dann unter ip - routes einen weitere statische Route mit Ziel 0.0.0.0/0 anlegen welche dem Routing Tag zugeordnet ist.

Methode 2: unter ip - routes - rule eine neue Regel anlegen z.B. Source-Subnet oder IP und ebenfalls das Routing Tag zuweisen, und dann wie oben neue statische Route mit den Tag anlegen, feddisch.

/ip firewall mangle add chain=prerouting src-address=[interne IP des Client's/Subnets] action=mark-routing new-routing-mark=RouteOverFB2

/ip route add gateway=[IPFritzbox2] Routing-Mark=RouteOverFB2Methode 2: unter ip - routes - rule eine neue Regel anlegen z.B. Source-Subnet oder IP und ebenfalls das Routing Tag zuweisen, und dann wie oben neue statische Route mit den Tag anlegen, feddisch.

/ip route add gateway=[IPFritzbox2] Routing-Mark=RouteOverFB2

/ip route rule add src-address=[IP oder Subnetz im LAN] table=RouteOverFB2Ich möchte kein Failover und auch keine Ausfallsicherheit, einfach nur die Möglichkeit per DHCP zwei Gateways an bestimmte Clients zu verteilen bzw. das zweite Gateway überhaupt verfügbar/erreichbar zu machen.

So, wie du dir das vorstellst, klappt es nicht, weil das Gateway MUSS im selben IP-Bereich sein wie der Client, der es nutzen will. Bedeutet für dich, dass du, wenn nicht bereits passiert, vom RB ein internes Netzwerk mit einem anderen IP-Netzwerk als die beiden Fritzboxen haben musst.Zwei Ports des RB musst du aus der Bridge lösen und für deine Fritzboxen nutzen. Diese befinden sich dann nicht mehr im selben Netz wie deine Clients.

Zum Policy Based Routing von RouterOS kann ich dir nicht viel sagen, aber dieses benötigst du dann. Und dann zwingend ein Unterscheidungsmerkmal, anhand dessen du die Clients unterteilst, dass die beim Policy Based Routing unterschiedliche Default Routen zugewiesen bekommen. Dieses kann z.B. ein Bereich von IP-Adressen im internen Netzwerk sein, den du über DHCP-Reservierungen zuordnest.

Hat es einen besonderen Grund für den LACP-Trunk? Ausfallsicherheit kann es bei einem RB nicht sein, würde auch nichts bringen, weil eth3 und eth4 in der Regel am gleichen Switchchip hängen.

@149062, ich hab gerade mal Methode 2 getestet und dadurch die Verbindung zu WAN1 verloren

Soll ja auch du willst ja das der jeweilige Client über das andere GW routet ... funktioniert problemlos.Beachte die Route-Distances der einzelnen Default-Routes.

Grundlagen zu Routing-Tabellen und wie diese arbeiten solltest du dir mal rein ziehen.

de.m.wikipedia.org/wiki/Routingtabelle

Ich würde es dann so regeln, dass die Fritzboxen den DHCP-Server spielen.

Also die Fritzbox konfigurieren, wie du willst, das RB mit je einer Schnittstelle ins die beiden Fritzbox-Netze packen, das RB bekommt in jedem der Netzwerke eine statische, jeweils passende IP. Vorher das RB dumm machen und nach dem ersten Start die Defaultkonfiguration löschen, anschließend die IP-Vergabe machen.

Wenn das läuft, auf den Fritzboxen eine statische Route anlegen, die auf das jeweils andere Netz zeigt, mit der Gateway-IP-Adresse des RB im jeweiligen Netz.

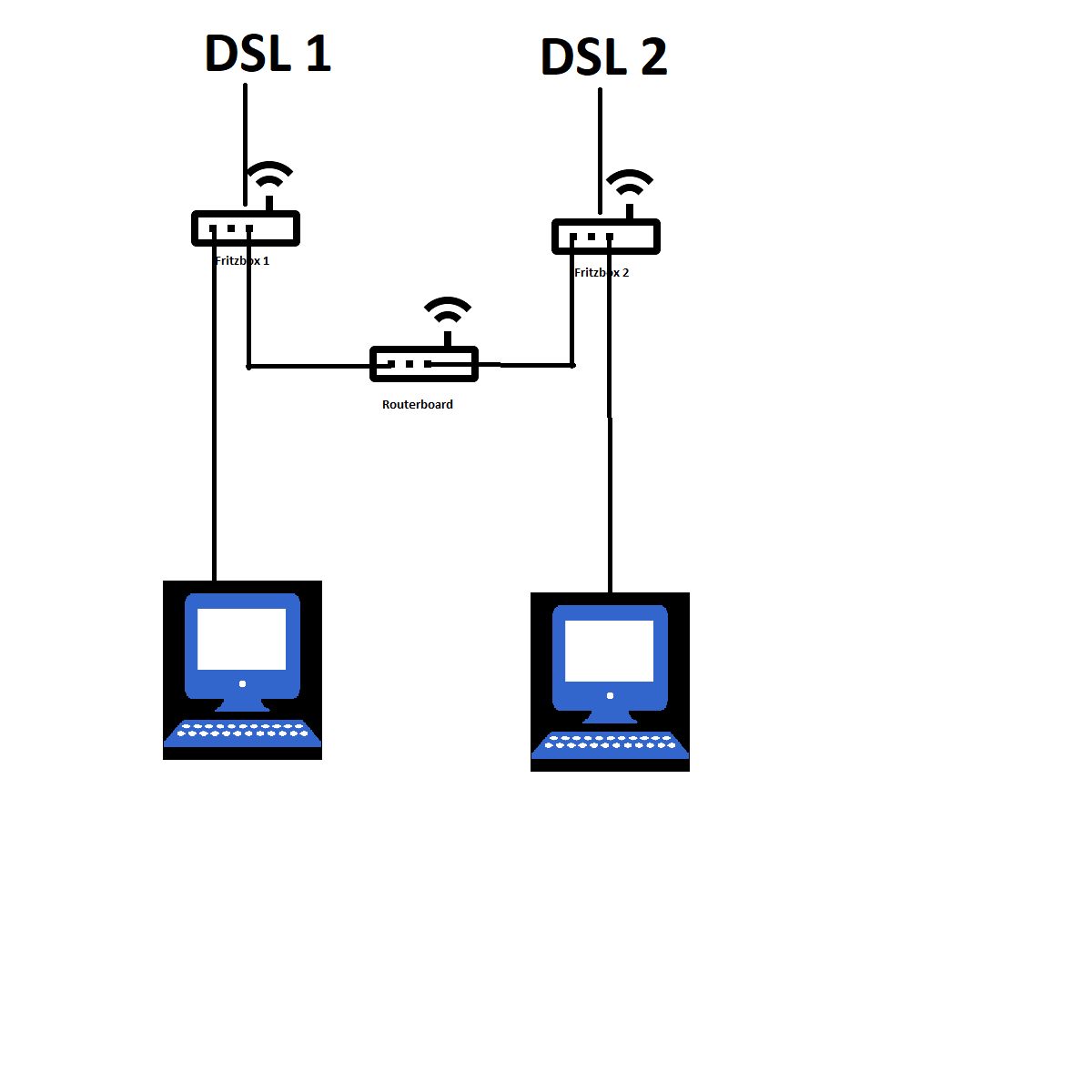

Leider hab ich auf meinem privaten Rechner kein Visio, um das eben grafisch darzustellen.

PS: Sieht kacke aus, aber Paint geht manchmal auch.

Also die Fritzbox konfigurieren, wie du willst, das RB mit je einer Schnittstelle ins die beiden Fritzbox-Netze packen, das RB bekommt in jedem der Netzwerke eine statische, jeweils passende IP. Vorher das RB dumm machen und nach dem ersten Start die Defaultkonfiguration löschen, anschließend die IP-Vergabe machen.

Wenn das läuft, auf den Fritzboxen eine statische Route anlegen, die auf das jeweils andere Netz zeigt, mit der Gateway-IP-Adresse des RB im jeweiligen Netz.

Leider hab ich auf meinem privaten Rechner kein Visio, um das eben grafisch darzustellen.

PS: Sieht kacke aus, aber Paint geht manchmal auch.

Policy based Routing mit Mikrotik 750

Oder bei Dr. Google mal nach "Mikrotik dual wan" suchen. Da gibts jede Menge Treffer und auch ein paar YouTube Filmchen.

dia-installer.de/index.html.de

cisco.com/c/en/us/about/brand-center/network-topology-icons.html

Oder bei Dr. Google mal nach "Mikrotik dual wan" suchen. Da gibts jede Menge Treffer und auch ein paar YouTube Filmchen.

PS: Sieht kacke aus, aber Paint geht manchmal auch.

Das kostenlose "Dia" und Ciscos ICONs helfen dir sofort aus der Misere ! 😉dia-installer.de/index.html.de

cisco.com/c/en/us/about/brand-center/network-topology-icons.html

Lasst ihn jetzt einfach mal machen, genug Input hat er ja jetzt wie man es auf unterschiedliche Weise lösen kann.

Er ist eben gerade dabei die steile Lernkurve eines Mikrotik durch zu machen, und da muss er jetzt erst mal selbst durch 😉🖖.

Nur vom Abtippen lernt man halt nix. Da muss man die Zusammenhänge erst mal verstehen und das er beim Mikroktik alles selbst bis ins Detail konfigurieren muss.

Er ist eben gerade dabei die steile Lernkurve eines Mikrotik durch zu machen, und da muss er jetzt erst mal selbst durch 😉🖖.

Nur vom Abtippen lernt man halt nix. Da muss man die Zusammenhänge erst mal verstehen und das er beim Mikroktik alles selbst bis ins Detail konfigurieren muss.

Zitat von @apt-get:

Im Grunde möchte ich zwei DHCP Netzwerke haben

192.168.20.0/24 und 192.168.22.0/24

In LAN1 soll WAN1 bereitgestellt werden, in LAN2 WAN2. Schön wäre es am Ende wenn ich beide Netzwerke aus dem anderen erreichen kann. Sollte das nicht funktionieren setze ich lieber auf ein DHCP Netzwerk.

Im Grunde möchte ich zwei DHCP Netzwerke haben

192.168.20.0/24 und 192.168.22.0/24

In LAN1 soll WAN1 bereitgestellt werden, in LAN2 WAN2. Schön wäre es am Ende wenn ich beide Netzwerke aus dem anderen erreichen kann. Sollte das nicht funktionieren setze ich lieber auf ein DHCP Netzwerk.

Moin,

das ist "ganz einfach".

- Du läßt die Fritten in in Ihrer Standardkonfiguration mit den jeweiligen Netzen und DHCP.

- Du vergibst dem Mikrotik statische IP-dressem zB. 192.168.20.2/24 und 192.168.22.2/24 und aktivierts Routing zwischen diesen Netzen.

- Du trägst in der Fritte 1 (192.168.20.1/24) eine statische Route ins Netz 192.168.22.0/24 über Gateway 192.168.20.2 ein.

- Du trägst in der Fritte 2 (192.168.22.1/24) eine statische Route ins Netz 192.168.22.0/24 über Fateway 192.168.22.2 ein.

fertsch würde der Saxe sogn.

lks

PS: Prinzipiell paßt auch aquis Anleitung Mit einem WLAN zwei LAN IP Netzwerke verbinden, wenn Du das W von WLAN wegstreichst.

PPS: In dem Abschnitt Lösung mit Mikrotik Accesspoint steht prinzipiell schon alles drin, was Du machen mußt, nur, aß Du da genausogut einen normaler MT-Router statt einem AP nehmen kannst.

Servus @149062 & @apt-get,

man muss bei der Nutzung der Routing-Rules fürs Policy Routing beachten das bei so einer generellen Routing-Rule wie src-address=192.168.1.0/24 mit der Umleitung auf eine andere Routing-Tabelle auch die schon Konnektierten lokalen Netze in dieser Tabelle hinzufügt denn sonst lenkt der Mikrotik auch Anfragen an lokale Netze über das Default-GW mit diesem Routing-Tag und das führt dann dazu das du Devices in anderen lokalen Subnetzen nicht erreichst (wie du selbst erfahren hast) weil es dann entweder zu einen Routing-Loop mit der vorgelagerten Fritzbox kommt (wenn statische Routen zu den Netzen eingetragen sind) oder aber die Fritzbox die Pakete ins Internet weiterleitet bzw. verwirft da RFC1918.

Will man diese aber nicht von Hand erneut mit dem Routing-tag einpflegen ist es oft sinnvoller über eine Mangle Rule nur die Pakete zu markieren die nicht lokal ausgeliefert werden sollen, und das ganze dann kombiniert mit einer Adress-List, also bspw. so

Grüße Uwe

man muss bei der Nutzung der Routing-Rules fürs Policy Routing beachten das bei so einer generellen Routing-Rule wie src-address=192.168.1.0/24 mit der Umleitung auf eine andere Routing-Tabelle auch die schon Konnektierten lokalen Netze in dieser Tabelle hinzufügt denn sonst lenkt der Mikrotik auch Anfragen an lokale Netze über das Default-GW mit diesem Routing-Tag und das führt dann dazu das du Devices in anderen lokalen Subnetzen nicht erreichst (wie du selbst erfahren hast) weil es dann entweder zu einen Routing-Loop mit der vorgelagerten Fritzbox kommt (wenn statische Routen zu den Netzen eingetragen sind) oder aber die Fritzbox die Pakete ins Internet weiterleitet bzw. verwirft da RFC1918.

Will man diese aber nicht von Hand erneut mit dem Routing-tag einpflegen ist es oft sinnvoller über eine Mangle Rule nur die Pakete zu markieren die nicht lokal ausgeliefert werden sollen, und das ganze dann kombiniert mit einer Adress-List, also bspw. so

# create firewall address list with all local lans

/ip firewall address-list

add address=192.168.1.0/24 list=local-lans

add address=192.168.2.0/24 list=local-lans

add address=192.168.3.0/24 list=local-lans

# mangle rule which marks only external targeted packets

/ip firewall mangle add chain=prerouting src-address=[LAN Subnetz das anderes GW benutzen soll] dst-address-list=!local-lans action=mark-routing new-routing-mark=RouteOverFB2

# default route with routing mark

/ip route add gateway=[IP von Fritzbox2] Routing-Mark=RouteOverFB2Grüße Uwe

Du hast also weiter einen Konfig Fehler in den Balancing Policies gemacht.

Kann sich mal jemand meine Konfig anschauen?

Ja, natürlich, nur WO ist die denn ? Ohne die aktuellen, jetzt verwendeten Settings zu kennen oder einen Auszug mit "export" vom Konfig CLI, ist eine zielführende Hilfe sehr schwer wie du dir vermutlich selber denken kannst. Wir müssten dann wild ins Blaue raten. Es sei denn deine Settings vom obigen Screenshot gelten noch und du hast diese nicht verändert nach den obigen Tips ?!Ich wollte nicht einfach meine Konfig anhängen

Hättest du auch gar nicht gemusst, denn rein nur die Auszüge der Balancing Konfig hätten gereicht.. Nur damit wir jetzt nicht wieder alle aneinander vorbeireden. Dein finales Design soll so aussehen oder sieht aktuell so aus ?!:

Wichtig wäre jetzt noch zu erfahren welches LAN über welchen WAN Port gehen soll mit Failover oder nicht usw.

Ist die Bridge ein Problem?

Nein generell nicht. Allerdings darf dann mit 2 lokalen LANs das 2te LAN kein Member Port der Bridge benutzen. Wenn du mehrere Ports benutzen willst musst du einen 2te Bridge erzeugen.Wenn die 2 lokalen LANs nachher über separate Switches oder VLANs arbeiten solltest du besser direkte eth Interfaces nehmen. Bridges und dedizierte Router Ports michen ist keine gute Idee.

Ports sind angepasst oben.

per DHCP Options festlegen kann dass ein Client dieses Netzes aber über zb das Gateway 192.168.22.1 ins Internet geht.

Das das Quatsch ist weisst du auch selber. Ein Next Hop Gateway liegt ja immer im lokalen Netz. Es kann Prinzip bedingt logischerweise nie in Fremdnetzen liegen. Per DHCP bekommt der Client immer sein lokales Gateway .20.1 oder .22.1. Mehr kann DHCP auch gar nicht.Die Policy WER welchen Internet Zugang nutzt legst du einzig und allein im Policy Routing Regelwerk des Routers fest !

Ob du das nach IP Netz, IP Host, plus Diensten (Web Mail) oder kombiniert regelst spielt dabei keine Rolle.

Einzig über diese Policy entscheidet der Router ob das Paket outbound an WAN 1 oder WAN 2 geht. Eigentlich eine simple Logik wie sie alle Balancing Router auf der Welt haben.

Das Grundprinzip dazu erklärt dir auch dieser Thread:

Cisco Router 2 Gateways für verschiedene Clients

da das Routing nachher ausschließlich über die Routing Tables/Rules läuft richtig?

Genau so ist es ! 😉Die Logik ist immer einfach. Über eine (ACL) Regel klassifizierst du zuerst den Traffic um den es geht. Also z.B. Marker rot für .22.0 nach any und Marker blau .20.0 nach any und markierst den so.

Dann sagst du dem Router: "Hey, alles was rot markiert ist bitte an next Hop Gateway FritzBox1" und "alles was blau markiert ist bitte an next Hop Gateway FritzBox2"

Geht auch mit nur einem Netz...

Beispiel:

Marker rot für .22.0 /25 nach any und Marker blau .20.128 /25 nach any

Das sorgt dann dafür das alle Hostadressen .22.1 bis .22.126 ans next Hop Gateway FritzBox1 und alle Hostadressen .22.129 bis .22.254 ans next Hop Gateway FritzBox2 gehen.

Oder nach Diensten...

Marker rot für TCP Destination Port 80 und TCP Destination Port 443 //

Das wiederum sorgt dann das sämtlicher Browser Traffic ans next Hop Gateway FritzBox1 geht alles andere was nicht HTTP ist über FB2 raus.

Usw. usw. das ließe sich jetzt beliebig fortsetzen je nachdem WIE du balancen willst. Es ist aber immer dieselbe simple Logik dahinter.

Ich kann die zweite Fritzbox aber auch nach wie vor nicht anpingen.

Dazu müsstest du der Community hier erstmal generell mitteilen ob du NAT (IP Adress Translation bzw. Masquerading) an deinen beiden WAN Ports zur FritzBox machst oder NICHT ? Das ist fürs Troubleshooting essentiell wichtig zu wissen !!Normal musst und solltest du dort kein NAT/Masquerading machen weil das ja schon die beiden FBs zum Provider erledigen. Doppeltes NAT ist immer unsinnig.

Kein NAT erzwingt dann aber immer eine bzw. final dann zwei statische Route in deinen beiden FBs

FritzBox 1:

Ziel: 192.168.20.0, Maske: 255.255.255.0, Gateway: 192.168.177.254 (eth6 IP)

Ziel: 192.168.22.0, Maske: 255.255.255.0, Gateway: 192.168.177.254 (eth6 IP)

Analog dann auf der...

FritzBox 2:

Ziel: 192.168.20.0, Maske: 255.255.255.0, Gateway: 192.168.188.254 (eth9 IP)

Ziel: 192.168.22.0, Maske: 255.255.255.0, Gateway: 192.168.188.254 (eth9 IP)

Wenn du also kein NAT auf dem MT konfiguriert hast, hast du dann diese beiden Routen in den FBs definiert ??

Wenn ja solltest du einen Ping Check immer zuerst über das MT bordeigene Ping Tool machen !:

- Ziel: 192.168.177.1 (FB1) eingeben und die Absender IP auf 192.168.177.254 (eth6) setzen ! Klappt das ?

- Ziel: 192.168.188.1 (FB2) eingeben und die Absender IP auf 192.168.188.254 (eth9) setzen ! Klappt das ?

- Wenn beides klappt, Ping auf die beiden FBs wiederholen, jetzt aber die Absender IP auf die lokale LAN IP 192.168.22.1 setzen. Auch das sollte klappen

Zitat von @apt-get:

Ich weiß auch langsam nicht mehr wo ich noch was lesen soll. Die Anleitungen sind alle sehr Hilfreich und einfach umzusetzen, nichts desto trotz komme ich über WAN2 nicht ins Internet.

Ich weiß auch langsam nicht mehr wo ich noch was lesen soll. Die Anleitungen sind alle sehr Hilfreich und einfach umzusetzen, nichts desto trotz komme ich über WAN2 nicht ins Internet.

Wundert ja auch nicht denn du hast in deiner Routing-Tabelle (letztes Bild von dir) beide Default Routes mit der selben Distance eingetragen (bzw. Hast das die DHCP Client's eintragen lassen) und zusätzlich eine statische Route über die TCom und da in diesem Fall der Mikrotik die erste in der Tabelle nimmt routet er nur über WAN2 wenn WAN1 komplett ausfällt und auch nur wenn ein Gateway Check aktiviert ist...

Lies dir auch nochmals den Kommentar von @colinardo oben aufmerksam durch, da steht ein wichtiger Hinweis bei Verwendung von Routing Tags und Zugriff auf andere lokale Netze wozu auch die Netze der Fritzboxen gehören.

Außerdem sind auch tracetroute Checks auf dem Mikroktik selbst von der Routing Tabelle abhängig, da bringt es nichts beim Tool das Interface auf den zweiten WAN zu setzen weil der Mikroktik eben weiterhin die Main-Routing Tabelle benutzt! Damit wird quasi nur die Absenderadresse des Mikroktik gesetzt, aber nicht das Routing verändert.

Du solltest dir erst mal die Grundlagen zu Routing-Tabellen verinnerlichen dann ist das Setup absolut easy.

Setze ich bei den DHCP Clienten die Default Route auf yes oder no? Bei beiden?

Einem guten und kundigem Netzwerker stellt sich so eine Frage gar nicht, denn der weiss aus guten Gründen das man Routern niemals dynamische IP Adressen oder Routen per DHCP vergibt ! Oder wenn überhaupt, dann nur mit einer entsprechenden Mac Adress Reservierung im DHCP Server das sie quasi statisch sind. Mehr muss man sicher dazu nicht sagen.... Intuitiv hast du es allso dann erstmal richtig gemacht.

Ich werde mich wieder zurückmelden

Wir sind gespannt... 😉

So damit das hier endlich mal ein Ende hat eine ganz einfache Beispiel Config (ohne Firewall gedöhns) die 100% Prozent funktioniert.

Das Beispiel nutzt 4 Interfaces

Auf den vorgelagerten Fritten sind statische Routen für die den Mikrotiks nachgelagerte Netze zu hinterlegen

Statische Routen auf Fritte 1 an WAN1 des Mikrotik

Statische Routen auf Fritte 2 an WAN2 des Mikrotik

Feddisch.

So, in Ruhe ansehen, verstehen und nachmachen...

Works like it should .

.

Das Beispiel nutzt 4 Interfaces

- ether1 = WAN1 (192.168.177.2/24)

- ether2 = WAN2 (192.168.188.2/24)

- ether3 = LAN1 (192.168.100.1/24)

- ether4 = LAN2 (192.168.200.1/24)

- Clients an LAN1 benutzen hier ganz normal das Default-GW mit der niedrigeren Metric (1) über WAN1. Die Default-Route für WAN2 bekommt Metric 2 und wird von normalen Clients nur benutzt wenn WAN1 ausfällt.

- Clients an LAN2 benutzen durch die Mangle-Rule die Route mit dem Routing-Tag wan2 und nutzen dadurch WAN2 als Route. Es hier nur getaggt so lange die Zieladresse nicht in der Firewall Addressliste für die lokalen LANs enthalten ist! Das ist wichtig, siehe Hinweis von @colinardo!

/ip pool

add name=pool_lan1 ranges=192.168.100.10-192.168.100.254

add name=pool_lan2 ranges=192.168.200.10-192.168.200.254

/ip dhcp-server

add address-pool=pool_lan1 disabled=no interface=ether3 name=server_lan1

add address-pool=pool_lan2 disabled=no interface=ether4 name=server_lan2

/ip address

add address=192.168.177.2/24 interface=ether1 network=192.168.177.0

add address=192.168.188.2/24 interface=ether2 network=192.168.188.0

add address=192.168.100.1/24 interface=ether3 network=192.168.100.0

add address=192.168.200.1/24 interface=ether4 network=192.168.200.0

/ip dhcp-server network

add address=192.168.100.0/24 dns-server=192.168.100.1 gateway=192.168.100.1 netmask=24

add address=192.168.200.0/24 dns-server=192.168.200.1 gateway=192.168.200.1 netmask=24

/ip dns

set allow-remote-requests=yes servers=1.1.1.1

/ip firewall address-list

add address=192.168.100.0/24 list=LocalLANs

add address=192.168.200.0/24 list=LocalLANs

add address=192.168.188.0/24 list=LocalLANs

add address=192.168.177.0/24 list=LocalLANs

/ip firewall filter

add action=drop chain=forward connection-state=invalid

/ip firewall mangle

add action=mark-routing chain=prerouting dst-address-list=!LocalLANs new-routing-mark=wan2 passthrough=yes src-address=192.168.200.0/24

/ip route

add distance=1 gateway=192.168.188.1 routing-mark=wan2

add check-gateway=ping distance=1 gateway=192.168.177.1

add check-gateway=ping distance=2 gateway=192.168.188.1Statische Routen auf Fritte 1 an WAN1 des Mikrotik

Zielnetz 192.168.100.0/24 Gateway 192.168.177.2

Zielnetz 192.168.200.0/24 Gateway 192.168.177.2

Zielnetz 192.168.100.0/24 Gateway 192.168.188.2

Zielnetz 192.168.200.0/24 Gateway 192.168.188.2

So, in Ruhe ansehen, verstehen und nachmachen...

Works like it should

Jepp wollte nur deinen Spruch hier nicht "clonen"  .

.

Zitat von @aqui:

Setze ich bei den DHCP Clienten die Default Route auf yes oder no? Bei beiden?

Einem guten und kundigem Netzwerker stellt sich so eine Frage gar nicht, denn der weiss aus guten Gründen das man Routern niemals dynamische IP Adressen oder Routen per DHCP vergibt !Naja, gewagter Spruch:

Wenn man schaut, was die ganzen ISPs mit den Kundenroutern machen, ist das schon (fast) widerlegt.

Man sollte genauer sagen: daß man das nur bei den Uplinks von Routern macht, die NAT machen, d.h. wenn keine Informationen von Netzen benötigt werden, die "hinter" diesem Router sind.

lks

Ich hatte vor die FritzBoxen in Zukunft als reine Modems zu betreiben

Das geht nicht mehr, denn AVM hat schon seit längerem diese Funktion (PPPoE Passthrough) in den FBs unterbunden. Es gibt nur noch einige sehr wenige die das mit alter Firmware noch können wie z.B. die 7412spiegel.de/netzwelt/gadgets/fritzbox-7412-als-dsl-modem-dect-bas ...

heise.de/select/ct/2020/2/1578238295698254

Aber es gibt mit dem Vigor 165/175 oder dem Zyxel VMG3006 und vielen anderen ja genügend Alternativen.

Damit sollte das doppelte NAT dann erledigt sein richtig?

Das ist richtig.Allerdings kommt es darauf an ob du jetzt NAT am Mikrotik aktiviert hast. Normal macht man das in deinem jetzigen Setup ja nicht so das du auch nur einmal NAT machst was ja OK wäre.

Ich danke Euch für die Geduld mit mir.

Immer gerne ! 😊Die Einrichtung eines Mikrotiks ist wirklich echte Arbeit.

Wie immer im Leben ist das relativ. Für jemanden der das 1 Jahr macht vielleicht. Für jemanden der sowas 20 Jahre macht eher nicht... Wenn's das denn war bitte nicht vergessen den Thread zu schliessen:

Wie kann ich einen Beitrag als gelöst markieren?