Sophos XGS - Bedrohungsfeeds von Drittanbietern - ab V21 - geiles neues Feature

Moin Zusammen,

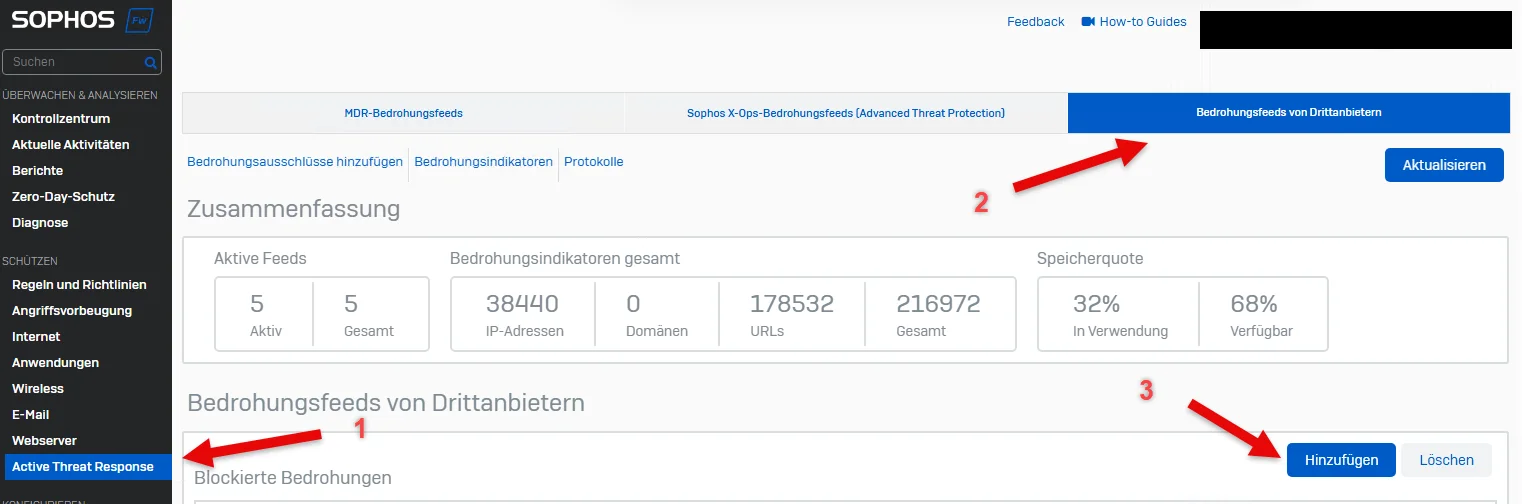

zwischen den Jahren habe ich mir ein bisschen Zeit genommen, um eines der neuen Features der Sophos XGS Plattform zu testen und zwar das sogenannte „Bedrohungsfeeds von Drittanbietern“, welches ab V21 neu dazugekommen ist und ich bin begeistert. 😁

Denn damit kann man nun bei einer XGS, ganz easy diverse „Sperrlisten“ von Drittanbietern integrieren.

Nähere Details siehe:

partnernews.sophos.com/de-de/2024/09/products/sophos-firewall-v2 ...

Die Einrichtung ist übrigens auch total Easy.

Folgend ein Beispiel, wie man sich damit z.B. die ganzen TOR-Exitnodes vom Hals halten kann.

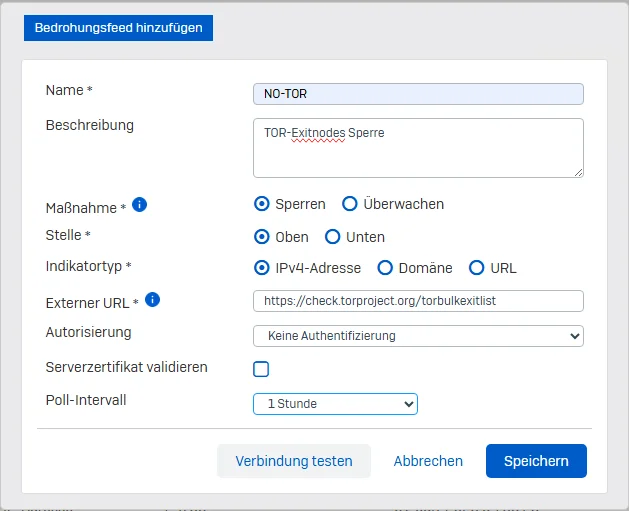

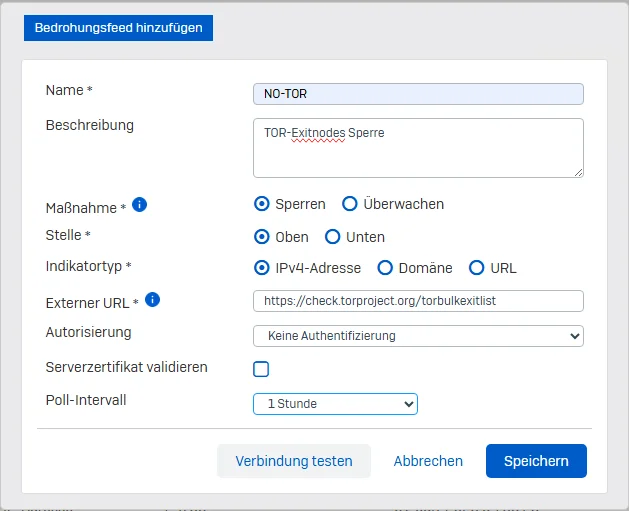

Im nächsten Fenster …

… muss man den Namen für den neuen Bedrohungsfeed eingeben, unter „Maßnahme“ „Sperren“ wählen, bei externer URL den Link für die externe Thor-Exitnodes-Liste eingeben („https://check.torproject.org/torbulkexitlist“), das Poll-Intervall nach Bedarf einstellen und auf „Speichen“ klicken und schon ist der 🐟 geputzt, sprich, sämtlicher Datenverkehr zu und von den gelisteten IP's der entsprechenden List ist nun gesperrt. 😁

Und auf dieselbe Art und Weise, kann man nun bei einer Sophos XGS, auch diverse andere externe Bedrohungslisten, wie z.B. die von URLhaus, GreenSnow, blocklist.de u.s.w. einpflegen. 😉

Mit besten Neujahrsgrüssen aus BaWü

Alex

zwischen den Jahren habe ich mir ein bisschen Zeit genommen, um eines der neuen Features der Sophos XGS Plattform zu testen und zwar das sogenannte „Bedrohungsfeeds von Drittanbietern“, welches ab V21 neu dazugekommen ist und ich bin begeistert. 😁

Denn damit kann man nun bei einer XGS, ganz easy diverse „Sperrlisten“ von Drittanbietern integrieren.

Nähere Details siehe:

partnernews.sophos.com/de-de/2024/09/products/sophos-firewall-v2 ...

Die Einrichtung ist übrigens auch total Easy.

Folgend ein Beispiel, wie man sich damit z.B. die ganzen TOR-Exitnodes vom Hals halten kann.

Im nächsten Fenster …

… muss man den Namen für den neuen Bedrohungsfeed eingeben, unter „Maßnahme“ „Sperren“ wählen, bei externer URL den Link für die externe Thor-Exitnodes-Liste eingeben („https://check.torproject.org/torbulkexitlist“), das Poll-Intervall nach Bedarf einstellen und auf „Speichen“ klicken und schon ist der 🐟 geputzt, sprich, sämtlicher Datenverkehr zu und von den gelisteten IP's der entsprechenden List ist nun gesperrt. 😁

Und auf dieselbe Art und Weise, kann man nun bei einer Sophos XGS, auch diverse andere externe Bedrohungslisten, wie z.B. die von URLhaus, GreenSnow, blocklist.de u.s.w. einpflegen. 😉

Mit besten Neujahrsgrüssen aus BaWü

Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670437

Url: https://administrator.de/knowledge/sophos-xgs-bedrohungsfeeds-von-drittanbietern-ab-v21-geiles-neues-feature-670437.html

Ausgedruckt am: 16.07.2025 um 16:07 Uhr

9 Kommentare

Neuester Kommentar

Bei Sophos "bahnbrechend" 😂. Das pflegt ein eigenes Skript schon seit 10 Jahren von selbst in meine Firewall ein ...

Aber aus dem TOR Netzwerk kommt hier ehrlich gesagt kaum noch was rein, das ist eh zu lahm, der meiste Schitt kommt heute direkt aus den Clouds um die Ecke.

Auffällig ist das IPv6 im Vergleich zu IPv4 im Angriffsbereich auch immer noch stiefmütterlich genutzt wird.

Aber aus dem TOR Netzwerk kommt hier ehrlich gesagt kaum noch was rein, das ist eh zu lahm, der meiste Schitt kommt heute direkt aus den Clouds um die Ecke.

Auffällig ist das IPv6 im Vergleich zu IPv4 im Angriffsbereich auch immer noch stiefmütterlich genutzt wird.

als NTP-Server wahrscheinlich "pool.ntp.org" konfiguriert

Deshalb sollte das bekanntlich auch immer länderbezogen konfiguriert werden wie de.pool.ntp.org ! Siehe: ntppool.org/use.html Thema: Länderzone

@MysticFoxDE

Kannst Du mich bitte kommerziell unterstützen ?

Habe 2x XGS3300 im "Vollausbau"...

Rest bitte per PM.

Danke Dir!

Gutes Neues allen!

Gruss Globe!

Kannst Du mich bitte kommerziell unterstützen ?

Habe 2x XGS3300 im "Vollausbau"...

Rest bitte per PM.

Danke Dir!

Gutes Neues allen!

Gruss Globe!

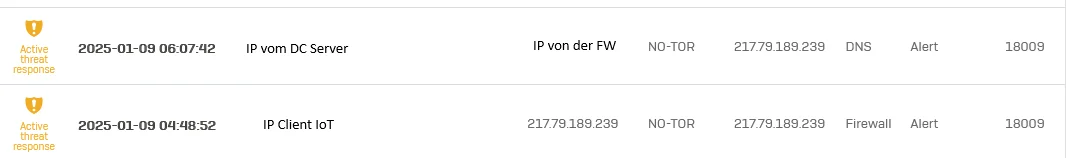

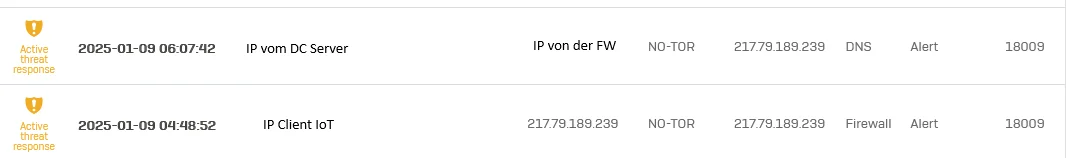

Gutes Feature, ich habe damit auch mal ein bisschen rumgespielt.

Tatsächlich ist die Dest. IP vieler älterer Geräte der de.pool.ntp.org NTP Server

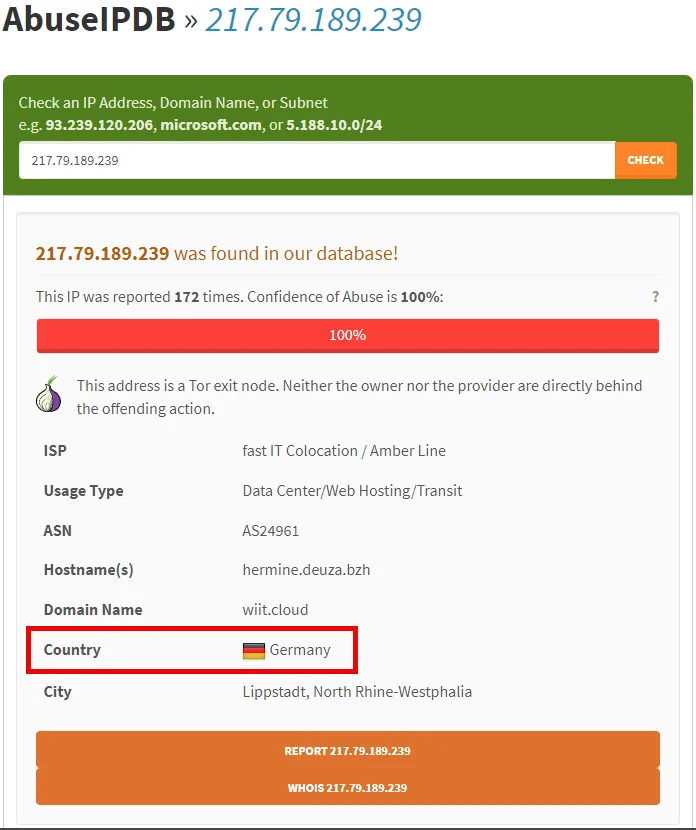

217.79.189.239 und unglücklicherweise wird diese Public IP auch gleichzeitig für eine TOR Exit Node genutzt.

Den PTB NTP nutze ich bereits auch auf meinem Domain Controller.

Da manche alt Geräte sich nicht konfigurieren lassen bzw. der Aufwand auch zu hoch ist, dachte ich an einer zentralen Lösung auf der FW.

Nun hatte ich die Idee auf der Sophos FW NAT Rules zu erstellen, sodass alle Anfragen vom Port 123 (NTP Service) nach draußen immer zum PTB NTP genatted werden.

Zusätzlich gibt es noch DNS Request. Da dachte ich erstelle ein Static DNS Record auf der FW was de.pool.ntp.org die IP vom PTB aufschlüsselt.

Ziel:

Nur einen NTP Server für alle Geräte benutzen.

Wie ist eure Meinung dazu?

Extra Frage:

Momentan habe ich die Third Party Active Reponse Integrationen auf "Monitor only" eingestellt. Dennoch bekomme ich über Sophos Central für jede Detection Mails (Reporting). Weiß jemand ob man das einstellen kann und braucht es dafür den SA auf Sophos Central? Für Monitor only brauch ich keine Report Mails.

NAT Rule:

avanet.com/en/kb/set-up-sophos-firewall-as-ntp-server/

Tatsächlich ist die Dest. IP vieler älterer Geräte der de.pool.ntp.org NTP Server

217.79.189.239 und unglücklicherweise wird diese Public IP auch gleichzeitig für eine TOR Exit Node genutzt.

Den PTB NTP nutze ich bereits auch auf meinem Domain Controller.

Da manche alt Geräte sich nicht konfigurieren lassen bzw. der Aufwand auch zu hoch ist, dachte ich an einer zentralen Lösung auf der FW.

Nun hatte ich die Idee auf der Sophos FW NAT Rules zu erstellen, sodass alle Anfragen vom Port 123 (NTP Service) nach draußen immer zum PTB NTP genatted werden.

Zusätzlich gibt es noch DNS Request. Da dachte ich erstelle ein Static DNS Record auf der FW was de.pool.ntp.org die IP vom PTB aufschlüsselt.

Ziel:

Nur einen NTP Server für alle Geräte benutzen.

Wie ist eure Meinung dazu?

Extra Frage:

Momentan habe ich die Third Party Active Reponse Integrationen auf "Monitor only" eingestellt. Dennoch bekomme ich über Sophos Central für jede Detection Mails (Reporting). Weiß jemand ob man das einstellen kann und braucht es dafür den SA auf Sophos Central? Für Monitor only brauch ich keine Report Mails.

NAT Rule:

avanet.com/en/kb/set-up-sophos-firewall-as-ntp-server/