Vier 0-Day Exploits in Exchange geschlossen

Microsoft teilt mit:

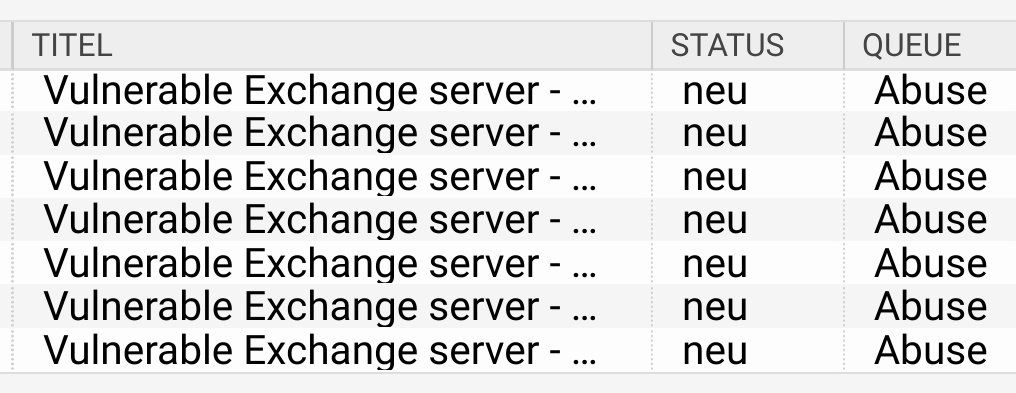

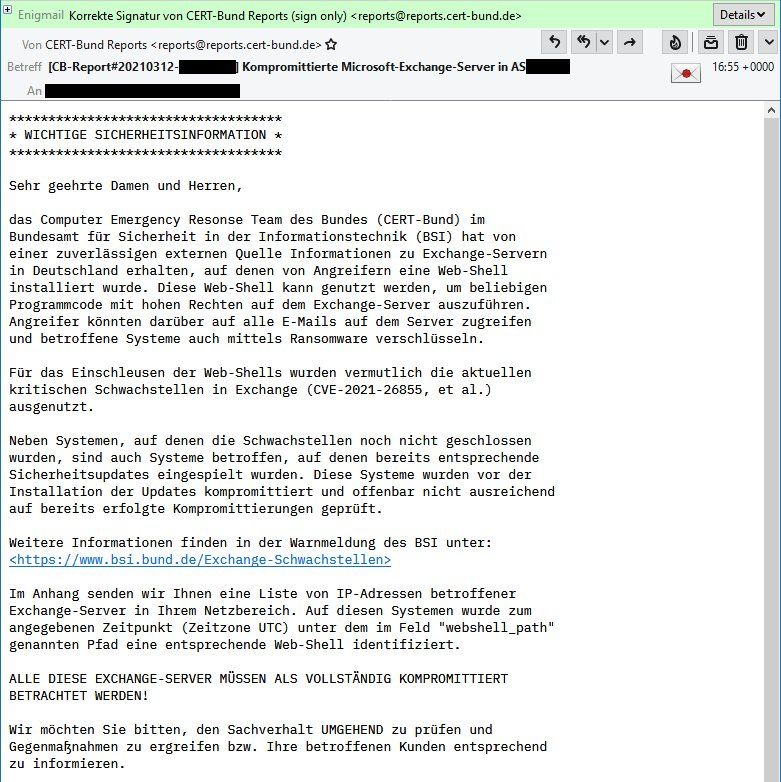

Sie haben vier 0-Day-Exploits in Exchange geschlossen, die sich in Kombination ausnutzen lassen, um schlechtestenfalls beliebigen Code in der Identität "SYSTEM" auszuführen oder wenigstens, um eigene Dateien (Scripte) auf das System hochzuladen.

Für letzteres braucht es wohl nichtmal gültige Zugangsdaten, daher hat dieser Exploit auch einen Score von 9,1/10.

Details im Blog von Microsoft:

microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchang ...

Sie haben vier 0-Day-Exploits in Exchange geschlossen, die sich in Kombination ausnutzen lassen, um schlechtestenfalls beliebigen Code in der Identität "SYSTEM" auszuführen oder wenigstens, um eigene Dateien (Scripte) auf das System hochzuladen.

Für letzteres braucht es wohl nichtmal gültige Zugangsdaten, daher hat dieser Exploit auch einen Score von 9,1/10.

Details im Blog von Microsoft:

microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchang ...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 657824

Url: https://administrator.de/knowledge/vier-0-day-exploits-in-exchange-geschlossen-657824.html

Ausgedruckt am: 13.07.2025 um 18:07 Uhr

11 Kommentare

Neuester Kommentar

Ah, hatten wir lange nicht mehr so einen schönen RCE

Wer schauen will ob sein Server anfällig ist, es gibt ein schönes NSE Script für nmap:

github.com/GossiTheDog/scanning/blob/main/http-vuln-exchange.nse

einfach in /usr/share/nmap/scripts kopieren und dann mit

ausführen

Im Link von LordGurke gibts auch mehrere Powershell/cmd skripte um IOCs zu entdecken falls man schon ge-ownd wurde

MFG

N-Dude

Wer schauen will ob sein Server anfällig ist, es gibt ein schönes NSE Script für nmap:

github.com/GossiTheDog/scanning/blob/main/http-vuln-exchange.nse

einfach in /usr/share/nmap/scripts kopieren und dann mit

nmap <deine-domain> -p 443 --script http-vuln-exchange Im Link von LordGurke gibts auch mehrere Powershell/cmd skripte um IOCs zu entdecken falls man schon ge-ownd wurde

MFG

N-Dude

Falls jemand nicht patchen kann, hier ein paar Migitationvorschläge von MS: msrc-blog.microsoft.com/2021/03/05/microsoft-exchange-server-vul ...

Guten Abend,

wir haben den Patch am Mittwoch auf unseren Exchange 2016 CU 18 eingespielt, das Powershell Script hat heute nichts gefunden außer ein paar verdächtige Archive (VMware Tools und McAfee).

Wir haben ausschließlich ActiveSync über einen Reverse-Proxy nach außen freigegeben, ist diese Konstellation überhaupt von der Lücke betroffen?

wir haben den Patch am Mittwoch auf unseren Exchange 2016 CU 18 eingespielt, das Powershell Script hat heute nichts gefunden außer ein paar verdächtige Archive (VMware Tools und McAfee).

Wir haben ausschließlich ActiveSync über einen Reverse-Proxy nach außen freigegeben, ist diese Konstellation überhaupt von der Lücke betroffen?