Zertifikatsbruch durch AVAST

Hallo,

auf Grund des Beitrags von Frank

Neue Adware entdeckt: Privdog hebelt die HTTPS-Sicherheit komplett aus

ist mir aufgefallen das sich hier AVAST genau so verhält.

Dieses Verhalten kann man deaktivieren.

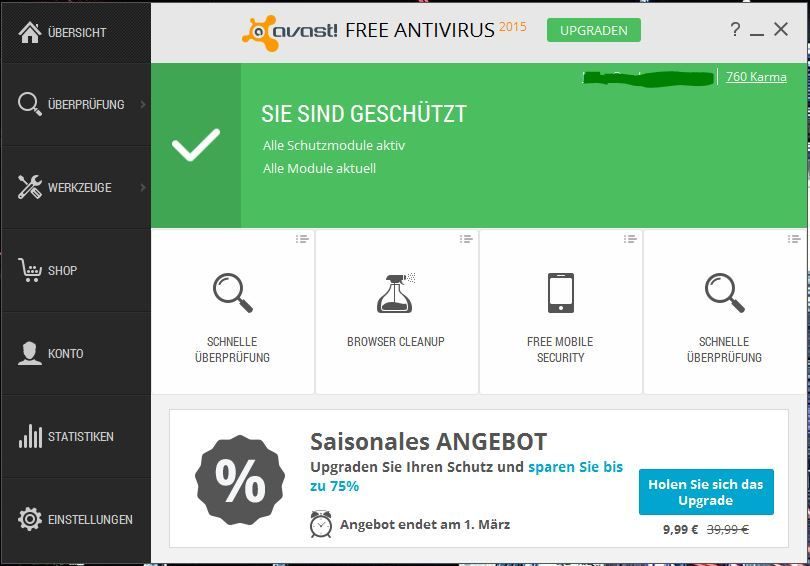

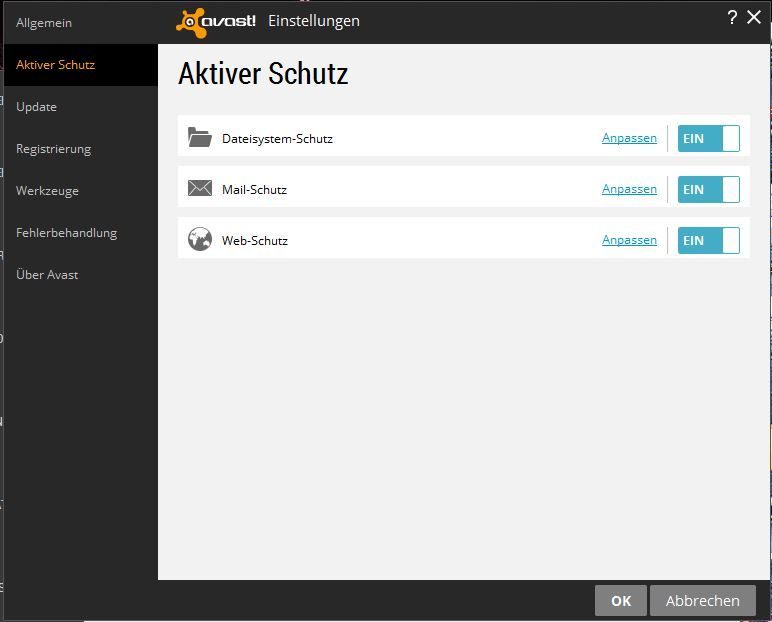

Dazu muss man in Avast Benutzerschnittstelle ein die Einstellungen öffnen

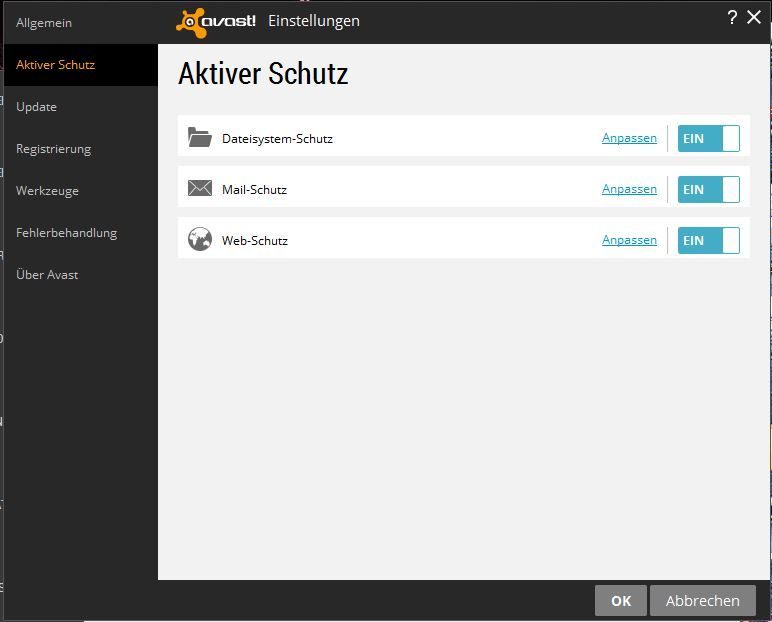

und bei Webschutz

anpassen auswählen.

anpassen auswählen.

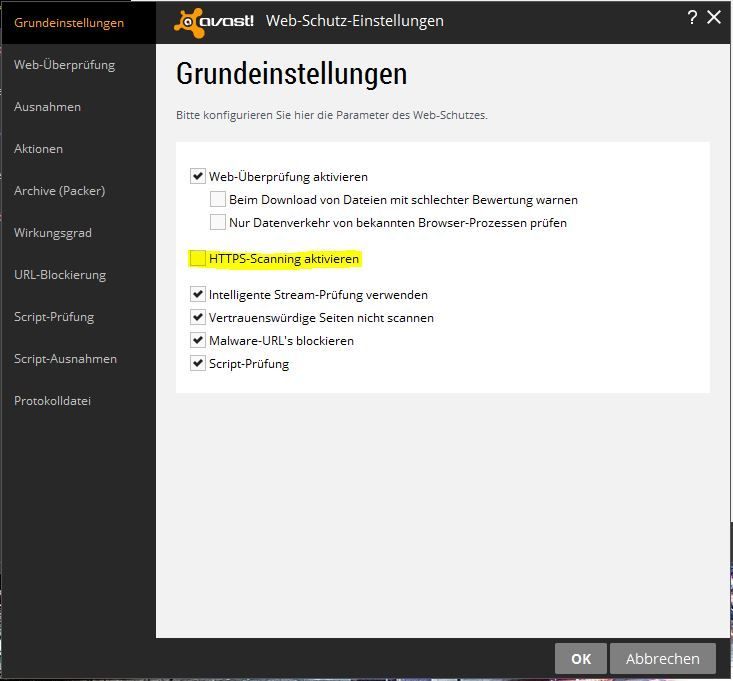

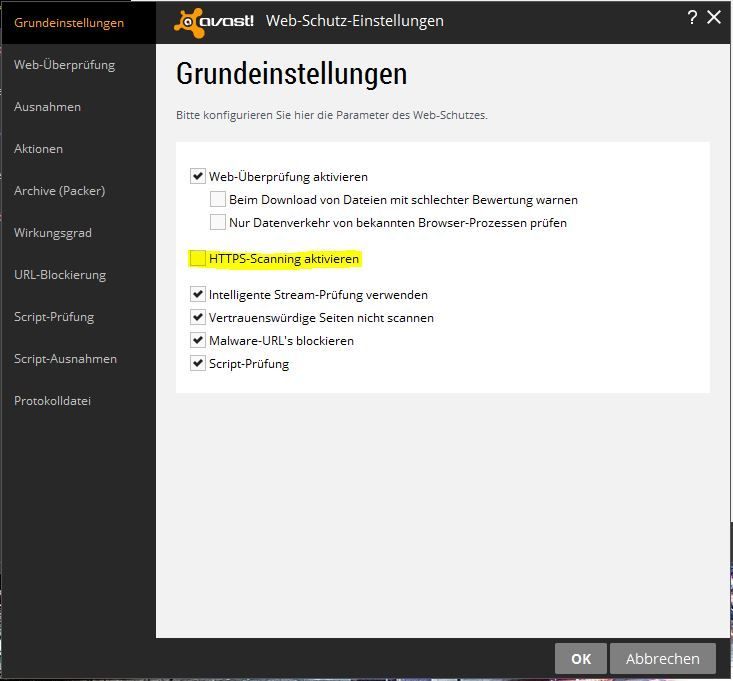

Hier sollte HTTS Scanning deaktiviert werden um wieder eine sauber Zertifikatskette zu erhalten.

auf Grund des Beitrags von Frank

Neue Adware entdeckt: Privdog hebelt die HTTPS-Sicherheit komplett aus

ist mir aufgefallen das sich hier AVAST genau so verhält.

Dieses Verhalten kann man deaktivieren.

Dazu muss man in Avast Benutzerschnittstelle ein die Einstellungen öffnen

und bei Webschutz

Hier sollte HTTS Scanning deaktiviert werden um wieder eine sauber Zertifikatskette zu erhalten.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 264611

Url: https://administrator.de/knowledge/zertifikatsbruch-durch-avast-264611.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

4 Kommentare

Neuester Kommentar

Hallo,

also vom kurz drüber Gucken sehe nicht, dass Avast annähernd das Gleiche macht.

Die Client-CA wird bei der Installation individuell generiert und ist auf Serverauthentifizierung beschränkt,

Server-Zertifikate werden validiert und bei ungülitgen Server-Zertifikaten wird ein ungültiges Zertifkat erzeugt.

Die Gültikgeitsdauer des Server-Zertifikats wird repliziert.

Scheibar werden keine Objekte eingebettet.

Die gröbsten Fehlerquellen sind damit umschifft, und der SSL-Scan ist eben eine beworbene Funktion.

Grüße

Richard

also vom kurz drüber Gucken sehe nicht, dass Avast annähernd das Gleiche macht.

Die Client-CA wird bei der Installation individuell generiert und ist auf Serverauthentifizierung beschränkt,

Server-Zertifikate werden validiert und bei ungülitgen Server-Zertifikaten wird ein ungültiges Zertifkat erzeugt.

Die Gültikgeitsdauer des Server-Zertifikats wird repliziert.

Scheibar werden keine Objekte eingebettet.

Die gröbsten Fehlerquellen sind damit umschifft, und der SSL-Scan ist eben eine beworbene Funktion.

Grüße

Richard

Zitat von @c.r.s.:

Server-Zertifikate werden validiert und bei ungülitgen Server-Zertifikaten wird ein ungültiges Zertifkat erzeugt.

Server-Zertifikate werden validiert und bei ungülitgen Server-Zertifikaten wird ein ungültiges Zertifkat erzeugt.

Werden die wirklich gegen OCSP validiert? Und was passiert bei EV-Zertifikaten?

Bei ersterem hat der Browser keine Chance auf zurückgezogene/gesperrte Zertifikate zu prüfen, bei zweiterem würde die grüne SSL-Leiste verschwinden.

Das sind zwei Punkte, die leider bisher alle von mir benutzten Virenscanner (Eset NOD32, McAfee und Kaspersky) nicht hinbekommen haben.

@wiesi200

Magst du einmal testen, ob mit aktiviertem SSL-Scan die Seite revoked.grc.com/ aufrufbar ist?

Falls gegen OCSP validiert wird, dürfte die Seite nicht angezeigt werden.

Stimmt, das ist ein Einwand, es wird nur gegen den den Zertifikatspeicher validiert. Verbindungen mit EV-Zertifikaten werden grundsätzlich nicht aufgebrochen (zwangsläufig einmalig, wenn die CA erst nachgeladen wird). Den Punkt mit den EV-Zertifikaten würde ich solchen Lösungen aber generell nicht anlasten. Das ist halt eine konzeptionelle Entscheidung. Wenn man in die EV-Verbindungen rein geht, und das grüne Feld verschwindet, ist ja der Nutzer zutreffend informiert.

Ich bin generell kein Freund von SSL-Inspection und, ob das dann unbedingt auf dem Client bei Gratis-AV sein muss? Na ja.

Nur, in einen Topf mit der Adware und ihrer enormen Angriffsfläche kann man Avast nicht werfen.