SSL Aktivierung des Exchange OWA 2003 mit Benutzung eines 3rd. Part Zertifikates

Ausgehend von einer Gerätesituation eines SBS 2003 Premium Servers, Outlook Clients sowie PDA Clients mit WM 2003 und WM5.

Gehen wir von einer Standard Umgebung aus, wo ein Exchange Server intern die Clients mit dem Namen post.intra.domain.de bedient und extern eine öffentliche IP zugewiesen ist. Der ISP hat in seinen DNS Servern, unserem Server einen A-Eintrag und MX Eintrag spendiert, der post.domain.de lautet.

Um eine SSL Verschlüsselung zu konfigurieren, braucht man eine Stammzertifizierungsstelle, die ein Zertifikat ausstellt. Hat man das Zertifikat erstellt und auf den Mailserver und auf die Clients übertragen, ist eine Verschlüsselung möglich.

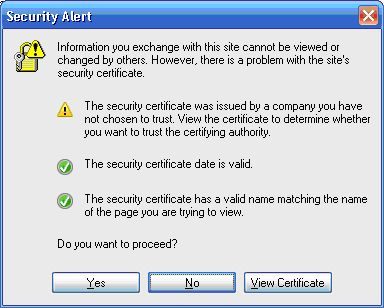

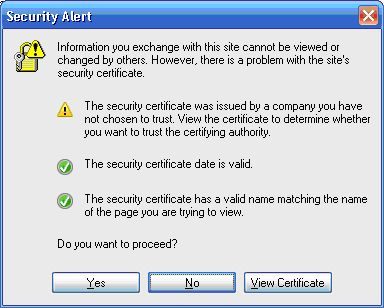

Um die Verschlüsselung zu testen, öffnet man mit einem Notebook und einer externen Internetverbindung den Browser und trägt in der Adresszeile post.domain.de/exchange ein. Kommt jetzt eine Zertifikatsmeldung, ist eine Synchronisierung per Active Sync nicht möglich. Das Sicherheitszertifikat welches für die Firma erstellt wurde, wird nicht vertraut. Dies wird gemeldet, weil es kein öffentliches Zertifikat ist.

Man kann öffentliche CA Zertifikate kaufen, jedoch ist diese Möglichkeit für kleinere Firmen unakzeptabel, da sich diese Zertifikate im 3stelligen Euro Bereich bewegen.

Hier gibt es eine kostenfreie Lösung einer Firma namens Startcom.

Man kann sich darüber streiten, welcher Anbieter, sei es Verisign oder Startcom usw. sicherer ist.

Vorgehensweise

Auf dem Exchange Server erstellst du unter c: einen Ordner Cert.

Jetzt muss das ca.cer und sub.class1.email.ca.cer auf dem Server und Clients installiert werden.

Root CA Zertifikat

cert.startcom.org/ca.crt (PEM encoded)

cert.startcom.org/ca.der (DER encoded)

cert.startcom.org/ca.cer (For Windows®)

Zwischen Email und CA Zertifikat

cert.startcom.org/sub.class1.email.ca.crt (PEM encoded)

cert.startcom.org/sub.class1.email.ca.der (DER encoded)

cert.startcom.org/sub.class1.email.ca.cer (For Windows®)

Jetzt speicherst du die beiden Zertifikate unter c:cert ab.

Exchange Server

Du öffnest eine leere MMC, mit Start > ausführen mmc und Enter.

Dann unter Datei > Snap-In hinzufügen > Hinzufügen > Zertifikate

Du wirst nach dem Verwalter gefragt, wo Computerkonto ausgewählt wird.

Sollte das Zertifikats Snap-In nicht angezeigt werden, wiederhole die Schritte und wähle Eigenes Benutzerkonto aus.

Jetzt importierst du die beiden Zertifikate in die Vertrauenswürdige Stammzertifizierungsstellen Zertifikate wie folgt:

Menü Vertrauens...Stammzertifikate erweitern, Rechtsklick auf Zertifikate->Alle Tasks->Importieren

Vorbereiten des Exchange OWA Servers

Solltest du ein Front-/Back-End Server Szenario haben, so verfolge die Steps nur auf dem Front-End Server!

Öffne IIS Manager > Menü erweitern > Websites > Standardwebsite > Eigenschaften > Klicke auf Verzeichnissicherheit > Serverzertifikat > Erstelle ein neues Zertifikat, weiter auf Anfrage starten, aber später senden.

Ok, jetzt ist es Zeit für die Zertifikatsanfrage bei Startcom. cert.startcom.org/

Klicke auf den Certificate Creation Wizard und wähle > Class 1 Certificate, dann Server Certificate(without CSR generation).

Nach einer Registrierung deiner persönlichen Details klicke auf weiter.

Wichtig!

Du brauchst für den Registrationsprozess eine Administrator Emailadresse deiner Domain, wie postmaster@domain.de oder webmaster@domain.de.

Ansonsten ist ein Versand des Zertifikates nicht möglich.

Jetzt muss der Text aus der Certreq.txt kopiert und in das Feld auf der Startcom Seite eingefügt werden. Beim Klick auf Continue werden dir ein paar Email Adressen angezeigt. Wähle hier deine Email aus, denn ein paar Minuten später erhältst du eine Verifizierungsmail mit einem Code.

Den verification code kopierst du dir und fügst in auf der Startcom Seite ein und drückst Continue.

Nun kopierst du den Text in eine txt Datei und nennst diese Datei SSL.CRT und speicherst sie in c:cert deines OWA Servers.

Installationsprozess nach der Anfrage

Zurück zum OWA Server öffnest du den IIS Manager > Standardwebsite > Eigenschaften > Registerkarte Verzeichnissicherheit > Server Zertifikat > Weiter und wählst Ausstehende Anforderung verarbeiten und Zertifikat installieren

Den Speicherort der SSL.CRT angeben und weiter > akzeptiere SSL Port 443 > weiter und verifiziere die Zertifikatszusammenfassung

Du öffnest eine leere MMC, mit Start > ausführen mmc und Enter.

Dann unter Datei > Snap-In hinzufügen > Hinzufügen > Zertifikate

Du wirst nach dem Verwalter gefragt, wo Computerkonto ausgewählt wird.

Sollte das Zertifikats Snap-In nicht angezeigt werden, wiederhole die Schritte und wähle Eigenes Benutzerkonto aus.

Nun sollte das eben installierte Zertifikat unter Vertrauenswürdige Stammzertifizierungsstellen Zertifikate angezeigt werden.

Wenn das so ist, wurde alles korrekt ausgeführt.

Installation auf Mobile Geräte

Jetzt muss das Root CA Zertifikat, das "zwischen Email und CA Zertifikat" und das SSL.CRT auf den PDA installiert werden.

Docke ein mobiles Gerät an einen PC an und schiebe die Zertifikate auf das Gerät. Nun müssen alle Zertifikate doppelt angeklickt werden. Nach der Installation sollten alle 3 Zertifikate im Zertifikatsspeicher des mobilen Gerätes auftauchen.

Unter den Servereinstellungen des Active Sync muss noch die SSL Verschlüsselung angehakt werden.

Überprüfung der Zertifikate

Gehe mit dem Internet Explorer des mobilen Gerätes auf deinen OWA Server wie z.B. post.domain.de/exchange.

INFO

Der Benutzer sollte ein Open WEP ACCESS aktiviertes Postfach besitzen

Wenn jetzt nur das Anmeldefenster des Benutzers kommt, ist alles korrekt. Es dürfen keine Zertifikats/Sicherheitsmeldungen des Browsers erscheinen.

Ist dies der Fall, kann mit Active Sync eine Synchronisation angestoßen werden, die SSL verschlüsselt

Gehen wir von einer Standard Umgebung aus, wo ein Exchange Server intern die Clients mit dem Namen post.intra.domain.de bedient und extern eine öffentliche IP zugewiesen ist. Der ISP hat in seinen DNS Servern, unserem Server einen A-Eintrag und MX Eintrag spendiert, der post.domain.de lautet.

Um eine SSL Verschlüsselung zu konfigurieren, braucht man eine Stammzertifizierungsstelle, die ein Zertifikat ausstellt. Hat man das Zertifikat erstellt und auf den Mailserver und auf die Clients übertragen, ist eine Verschlüsselung möglich.

Um die Verschlüsselung zu testen, öffnet man mit einem Notebook und einer externen Internetverbindung den Browser und trägt in der Adresszeile post.domain.de/exchange ein. Kommt jetzt eine Zertifikatsmeldung, ist eine Synchronisierung per Active Sync nicht möglich. Das Sicherheitszertifikat welches für die Firma erstellt wurde, wird nicht vertraut. Dies wird gemeldet, weil es kein öffentliches Zertifikat ist.

Man kann öffentliche CA Zertifikate kaufen, jedoch ist diese Möglichkeit für kleinere Firmen unakzeptabel, da sich diese Zertifikate im 3stelligen Euro Bereich bewegen.

Hier gibt es eine kostenfreie Lösung einer Firma namens Startcom.

Man kann sich darüber streiten, welcher Anbieter, sei es Verisign oder Startcom usw. sicherer ist.

Vorgehensweise

Auf dem Exchange Server erstellst du unter c: einen Ordner Cert.

Jetzt muss das ca.cer und sub.class1.email.ca.cer auf dem Server und Clients installiert werden.

Root CA Zertifikat

cert.startcom.org/ca.crt (PEM encoded)

cert.startcom.org/ca.der (DER encoded)

cert.startcom.org/ca.cer (For Windows®)

Zwischen Email und CA Zertifikat

cert.startcom.org/sub.class1.email.ca.crt (PEM encoded)

cert.startcom.org/sub.class1.email.ca.der (DER encoded)

cert.startcom.org/sub.class1.email.ca.cer (For Windows®)

Jetzt speicherst du die beiden Zertifikate unter c:cert ab.

Exchange Server

Du öffnest eine leere MMC, mit Start > ausführen mmc und Enter.

Dann unter Datei > Snap-In hinzufügen > Hinzufügen > Zertifikate

Du wirst nach dem Verwalter gefragt, wo Computerkonto ausgewählt wird.

Sollte das Zertifikats Snap-In nicht angezeigt werden, wiederhole die Schritte und wähle Eigenes Benutzerkonto aus.

Jetzt importierst du die beiden Zertifikate in die Vertrauenswürdige Stammzertifizierungsstellen Zertifikate wie folgt:

Menü Vertrauens...Stammzertifikate erweitern, Rechtsklick auf Zertifikate->Alle Tasks->Importieren

Vorbereiten des Exchange OWA Servers

Solltest du ein Front-/Back-End Server Szenario haben, so verfolge die Steps nur auf dem Front-End Server!

Öffne IIS Manager > Menü erweitern > Websites > Standardwebsite > Eigenschaften > Klicke auf Verzeichnissicherheit > Serverzertifikat > Erstelle ein neues Zertifikat, weiter auf Anfrage starten, aber später senden.

- jetzt wird der Name des Zertifikates angegeben. Es sollte einen Wiedererkennungswert besitzen

- spezifiziere den Firmennamen und Abteilung sowie den FQDN des OWA Servers, wie er im DNS/Internet aufgelöst wird

- spezifiziere die Region und den Speicherort und fertig

Ok, jetzt ist es Zeit für die Zertifikatsanfrage bei Startcom. cert.startcom.org/

Klicke auf den Certificate Creation Wizard und wähle > Class 1 Certificate, dann Server Certificate(without CSR generation).

Nach einer Registrierung deiner persönlichen Details klicke auf weiter.

Wichtig!

Du brauchst für den Registrationsprozess eine Administrator Emailadresse deiner Domain, wie postmaster@domain.de oder webmaster@domain.de.

Ansonsten ist ein Versand des Zertifikates nicht möglich.

Jetzt muss der Text aus der Certreq.txt kopiert und in das Feld auf der Startcom Seite eingefügt werden. Beim Klick auf Continue werden dir ein paar Email Adressen angezeigt. Wähle hier deine Email aus, denn ein paar Minuten später erhältst du eine Verifizierungsmail mit einem Code.

Den verification code kopierst du dir und fügst in auf der Startcom Seite ein und drückst Continue.

Nun kopierst du den Text in eine txt Datei und nennst diese Datei SSL.CRT und speicherst sie in c:cert deines OWA Servers.

Installationsprozess nach der Anfrage

Zurück zum OWA Server öffnest du den IIS Manager > Standardwebsite > Eigenschaften > Registerkarte Verzeichnissicherheit > Server Zertifikat > Weiter und wählst Ausstehende Anforderung verarbeiten und Zertifikat installieren

Den Speicherort der SSL.CRT angeben und weiter > akzeptiere SSL Port 443 > weiter und verifiziere die Zertifikatszusammenfassung

Du öffnest eine leere MMC, mit Start > ausführen mmc und Enter.

Dann unter Datei > Snap-In hinzufügen > Hinzufügen > Zertifikate

Du wirst nach dem Verwalter gefragt, wo Computerkonto ausgewählt wird.

Sollte das Zertifikats Snap-In nicht angezeigt werden, wiederhole die Schritte und wähle Eigenes Benutzerkonto aus.

Nun sollte das eben installierte Zertifikat unter Vertrauenswürdige Stammzertifizierungsstellen Zertifikate angezeigt werden.

Wenn das so ist, wurde alles korrekt ausgeführt.

Installation auf Mobile Geräte

Jetzt muss das Root CA Zertifikat, das "zwischen Email und CA Zertifikat" und das SSL.CRT auf den PDA installiert werden.

Docke ein mobiles Gerät an einen PC an und schiebe die Zertifikate auf das Gerät. Nun müssen alle Zertifikate doppelt angeklickt werden. Nach der Installation sollten alle 3 Zertifikate im Zertifikatsspeicher des mobilen Gerätes auftauchen.

Unter den Servereinstellungen des Active Sync muss noch die SSL Verschlüsselung angehakt werden.

Überprüfung der Zertifikate

Gehe mit dem Internet Explorer des mobilen Gerätes auf deinen OWA Server wie z.B. post.domain.de/exchange.

INFO

Der Benutzer sollte ein Open WEP ACCESS aktiviertes Postfach besitzen

Wenn jetzt nur das Anmeldefenster des Benutzers kommt, ist alles korrekt. Es dürfen keine Zertifikats/Sicherheitsmeldungen des Browsers erscheinen.

Ist dies der Fall, kann mit Active Sync eine Synchronisation angestoßen werden, die SSL verschlüsselt

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 39598

Url: https://administrator.de/tutorial/ssl-aktivierung-des-exchange-owa-2003-mit-benutzung-eines-3rd-part-zertifikates-39598.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

17 Kommentare

Neuester Kommentar

bei mir hat er heute etwas rumgesponnen bei der Installation des Zertifikats auf dem PDA.

Es kam "Fehler beim Zugriff auf Zertifikat"

Das hier hat Abhilfe geschaffen.

synserver.de/support/faq.php?Q631

Vllt. hilft es ja jemand

Es kam "Fehler beim Zugriff auf Zertifikat"

Das hier hat Abhilfe geschaffen.

synserver.de/support/faq.php?Q631

Vllt. hilft es ja jemand

Installation auf Mobile Geräte

Jetzt muss das Root CA Zertifikat, das

"zwischen Email und CA Zertifikat"

und das SSL.CRT auf den PDA installiert

werden.

Docke ein mobiles Gerät an einen PC an

und schiebe die Zertifikate auf das

Gerät. Nun müssen alle Zertifikate

doppelt angeklickt werden. Nach der

Installation sollten alle 3 Zertifikate im

Zertifikatsspeicher des mobilen Gerätes

auftauchen.

Unter den Servereinstellungen des Active

Sync muss noch die SSL Verschlüsselung

angehakt werden.

Hallo!Jetzt muss das Root CA Zertifikat, das

"zwischen Email und CA Zertifikat"

und das SSL.CRT auf den PDA installiert

werden.

Docke ein mobiles Gerät an einen PC an

und schiebe die Zertifikate auf das

Gerät. Nun müssen alle Zertifikate

doppelt angeklickt werden. Nach der

Installation sollten alle 3 Zertifikate im

Zertifikatsspeicher des mobilen Gerätes

auftauchen.

Unter den Servereinstellungen des Active

Sync muss noch die SSL Verschlüsselung

angehakt werden.

Ich habe jetzt erfolgreich ein SSL-Zertifikat auf unserem Exchange eingebunden. Das funktioniert soweit auch ganz gut. Leider ist es mir bisher noch nicht gelungen, das ssl.crt auf dem Windows Mobil 5.0 Client (XDA Trion) zu installieren. Was ist dafür notwendig??

Gruß.

sollte auch ohne funktionieren. ich konnte

ssl.crt auch nicht integrieren weil wm 5 das

dateiformat nicht kennt. ging aber auch so.

Hm, kann es sein, dass es bei mir ohne das ssl.crt nicht funktioniert, weil ich den Exchange Server momentan noch nicht über den FQDN anspreche, der im Zertifikat angegeben ist? Ich habe das Zertifikat nämlich bereits auf den Namen ausstellen lassen, über den er später im Internet erreichbar sein soll. Für die Tests ist der Exchange aber noch nicht im Internet publiziert und ich spreche ihn über den internen FQDN an. Der steht aber nicht im Zertifikat.ssl.crt auch nicht integrieren weil wm 5 das

dateiformat nicht kennt. ging aber auch so.

Könnte darin das Problem liegen?? Kann mir diesbezüglich evt. noch jemand Hilfestellung geben. Ohne SSL funktioniert Direct Push wunderbar. Mit SSL geht auch der OWA und über das WM5 Device kann ich auch OWA im Internet Explorer aufrufen (dann erscheint die Abfrage nach dem Zertifikat, das auf eine andere Domäne ausgestellt ist)...

Ist das verständlich geworden, was mir hier Probleme bereitet??

Gruß.

Hallo xsoodom,

Ich komme mit der Seite von Startcom nicht ganz klar. So wie du das beschrieben hast ist es (für mich) schwierig mich auf der Seite zurechtzufinden.

Also nach einer kurzen Registrierung: Ich komme zuerst auf die Unterseite Startssl PKI.

Dort Certificat Wizard

Da jedoch ist kein >class 1 Certificat zu finden, sowie es in deinem Posting geschildert ist.

Kann es sein dass Startcom ihre Seite ein bißchen verändert hat, seit du das hier gepostet hast?

Da ist nämlich ein dropdown menu und man kann auswählen:

- S/MIME and Client Certifiact (Email Verschlüsselung)

- SSL/TLS Web Server Certificat (Wevserver)

- Domain Controller Certificat (Logon Zertificat für DC´s)

- Windows Logon Client Certificat (Logon Zertificat für Clients)

Ich bin davon ausgegangen, dass hier SSL/TLS Web Server Certificat auszuwählen ist.

Ist das richtig?

Hier will man unbedingt eine Validierung der domain. Ich muss

postmaster@domain.de

hostmaster@domain.de oder

webmaster@domain.de

sein.

Bin ich soweit richtig oder bewege ich mich an falscher Stelle?

Ich komme mit der Seite von Startcom nicht ganz klar. So wie du das beschrieben hast ist es (für mich) schwierig mich auf der Seite zurechtzufinden.

Also nach einer kurzen Registrierung: Ich komme zuerst auf die Unterseite Startssl PKI.

Dort Certificat Wizard

Da jedoch ist kein >class 1 Certificat zu finden, sowie es in deinem Posting geschildert ist.

Kann es sein dass Startcom ihre Seite ein bißchen verändert hat, seit du das hier gepostet hast?

Da ist nämlich ein dropdown menu und man kann auswählen:

- S/MIME and Client Certifiact (Email Verschlüsselung)

- SSL/TLS Web Server Certificat (Wevserver)

- Domain Controller Certificat (Logon Zertificat für DC´s)

- Windows Logon Client Certificat (Logon Zertificat für Clients)

Ich bin davon ausgegangen, dass hier SSL/TLS Web Server Certificat auszuwählen ist.

Ist das richtig?

Hier will man unbedingt eine Validierung der domain. Ich muss

postmaster@domain.de

hostmaster@domain.de oder

webmaster@domain.de

sein.

Bin ich soweit richtig oder bewege ich mich an falscher Stelle?

Wo genau liegt der Unterschied zu dieser Vorgehensweise? msisafaq.de/Anleitungen/2000/Server/Exchange_OWA_SSL_1.htm

Hallo,

Hier wird in dem Beispiel StartCom verwendet, ich würde diesen Betreiber nicht empfehlen, da er den privat Key, nicht wie normalerweiße üblich auf dem lokalen Server erstellt, sondern online. Dadurch könnte eine Kopie erstellt werden, welche es ermöglicht sämtlichen SSL Verkehr zu entschlüsseln.

Mit freundlichen Grüßen,

Alexander Schuhmann

Hier wird in dem Beispiel StartCom verwendet, ich würde diesen Betreiber nicht empfehlen, da er den privat Key, nicht wie normalerweiße üblich auf dem lokalen Server erstellt, sondern online. Dadurch könnte eine Kopie erstellt werden, welche es ermöglicht sämtlichen SSL Verkehr zu entschlüsseln.

Mit freundlichen Grüßen,

Alexander Schuhmann

Hallo finde das Tut sehr gut, aber mit einem Punkt komme ich nicht zu recht.

Denn die Seite von StartSSL wurde umgebaut.

Zwar so zuerst muss der Validation Wizard genommen werden wo man dann

eine Email mit dem Validation Code auf das postmaster@domain.de bekommt, diesen

muss man dann einfügen und auf continue drücken.

Im nächsten Schritt muss man den Certificates Wizard hernehmen und jetzt kommt meine

Frage, wo muss ich den Inhalt der Certreq.txt hinkopieren? ("Jetzt muss der Text aus der Certreq.txt kopiert und in das Feld auf der Startcom Seite eingefügt werden")

In das Feld wo der Privatkey von StartSSL generiert wird? Nicht oder?

Vielleicht könnte mir jemand weiterhelfen.

Besten Dank im Voraus.

Gruß

Rob

Denn die Seite von StartSSL wurde umgebaut.

Zwar so zuerst muss der Validation Wizard genommen werden wo man dann

eine Email mit dem Validation Code auf das postmaster@domain.de bekommt, diesen

muss man dann einfügen und auf continue drücken.

Im nächsten Schritt muss man den Certificates Wizard hernehmen und jetzt kommt meine

Frage, wo muss ich den Inhalt der Certreq.txt hinkopieren? ("Jetzt muss der Text aus der Certreq.txt kopiert und in das Feld auf der Startcom Seite eingefügt werden")

In das Feld wo der Privatkey von StartSSL generiert wird? Nicht oder?

Vielleicht könnte mir jemand weiterhelfen.

Besten Dank im Voraus.

Gruß

Rob