Tipp zur Nutzung von Zweitaccounts unter Windows

Problemstellung:

Wie realisiere ich den Wunsch, auf meinem Domänen-PC als Nichtadmin zu arbeiten und bei Bedarf komfortabel ein Zweitkonto nutzen zu können, auf sichere Weise?

Ziel der Anleitung:

Einen Weg aufzuzeigen, wie man ein zweites Konto nutzbar macht, ohne sich ein langes Kennwort merken zu müssen oder mit Kennwortmanagern zu hantieren.

Es wird hierbei keine zusätzliche Soft- oder Hardware benötigt, jedoch muss eine Domänen-CA vorhanden sein und Euer PC muss über ein TPM-Modul verfügen

Wer eine CA besitzt, aber noch nie virtuelle SmartCards erstellt hat, wird das nicht im Handumdrehen umsetzen können, ein einfaches HowTo von MS ist jedoch verlinkt.

Ich werde die Anleitung knapp und kompakt halten. Wenn Ihr Fragen habt, stellt sie bitte oder regt an, bestimmte Teile ausführlicher zu erklären.

Wer kennt es nicht: man sitzt als Unternehmensadmin an seinem PC, brav angemeldet mit einem schwachen Nutzerkonto für den Alltagsgebrauch und will irgendwas machen, was einen anderen Nutzer oder gar Adminrechte erfordert, ohne sich abzumelden. Dafür gibt es die UAC bzw. runas... - schon muss man ein zweites Kennwort hervorkramen.

Ich hatte vor einiger Zeit mal ein Konzept dazu hier abgelegt: Tipp zur UAC-Nutzung

Das alte Konzept in einem Satz: legt ein lokales Adminkonto ohne Kennwort an und nutzt den Taskplaner dazu, es nur dann zu aktivieren, wenn Ihr selbst angemeldet seid.

Ich habe dieses Jahr viele Erfahrungen mit SmartCards gesammelt und kann damit dieses Konzept noch verbessern, weshalb ich diesen Beitrag nachschiebe.

In Kürze: das alte Konzept wird insofern verbessert, als dass der Nutzer nun auch ein Domänennutzer sein darf und somit auch im Netzwerk handeln kann.

So geht's:

Nun kommt das selbe "Risiko" zum Vorschein, welches schon in meinem ersten Artikel beseitigt werden musste:

An der Anmeldemaske ist nun eine SmartCard zu sehen und wer auch immer Eure PIN rausbekommt, kann sich, wenn er den Rechner hochgefahren vorfindet, damit anmelden.

Kein Problem:

I)

Name: TPMVSC_aktiv

Ausführendes Konto: System

Aktion: pnputil /enable-device ROOT\SMARTCARDREADER\0000

Trigger1: on workstation unlock of EuerSchwacherNutzer

Trigger2: on local connection of EuerSchwacherNutzer

Trigger3: at logon of EuerSchwacherNutzer

II)

Name: TPMVSC_inaktiv

Ausführendes Konto: System

Aktion: pnputil /disable-device ROOT\SMARTCARDREADER\0000

Trigger1: on workstation lock of any user

Trigger2: on local disconnect from any user session

Trigger3: at system startup

Trigger4 (user logoff): Eventbasiert. Event Log: System, Quelle: winlogon, EventID: 7002

Hinweis: pnputil hat diese Fähigkeit erst ab Win10 v2004 und höher. Ist man noch auf z.B. 1607 LTSB, nutze man stattdessen den Befehl

bzw.

Microsoft's command line tool Devcon.exe kann man auf diese Weise beziehen

Bingo. Die TPMVSC ist nun nicht mehr an der Anmeldemaske zu sehen und somit nur noch durch euren eigenen Nutzer nutzbar.

Ein Angreifer müsste nun sowohl die PIN als auch Euer Kennwort kennen.

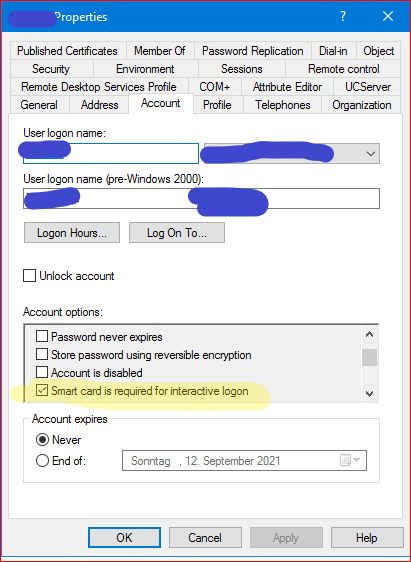

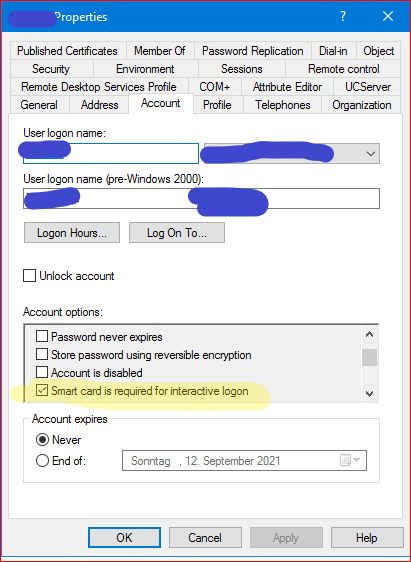

Man sollte nun für diesen Zweitnutzer auch festlegen, dass er sich nur noch per SmartCard anmelden darf

Was das beinhaltet: man kennt das Kennwort nicht mehr (es wird auf einen endlos langen Zufallsstring gesetzt) - aber das braucht man nun ja auch nicht mehr. Weiteres zu diesem Aspekt inklusive Sicherheitstricks wie Hashrotation, siehe rootsecdev.medium.com/virtual-smart-cards-and-password-hashes-in ...

Was das beinhaltet: man kennt das Kennwort nicht mehr (es wird auf einen endlos langen Zufallsstring gesetzt) - aber das braucht man nun ja auch nicht mehr. Weiteres zu diesem Aspekt inklusive Sicherheitstricks wie Hashrotation, siehe rootsecdev.medium.com/virtual-smart-cards-and-password-hashes-in ...

Verwandt mit diesem Thema ist auch mein Beitrag Echte 2FA mit TPM-VSC (virtuelle Smartcards)

Wie realisiere ich den Wunsch, auf meinem Domänen-PC als Nichtadmin zu arbeiten und bei Bedarf komfortabel ein Zweitkonto nutzen zu können, auf sichere Weise?

Ziel der Anleitung:

Einen Weg aufzuzeigen, wie man ein zweites Konto nutzbar macht, ohne sich ein langes Kennwort merken zu müssen oder mit Kennwortmanagern zu hantieren.

Es wird hierbei keine zusätzliche Soft- oder Hardware benötigt, jedoch muss eine Domänen-CA vorhanden sein und Euer PC muss über ein TPM-Modul verfügen

Wer eine CA besitzt, aber noch nie virtuelle SmartCards erstellt hat, wird das nicht im Handumdrehen umsetzen können, ein einfaches HowTo von MS ist jedoch verlinkt.

Ich werde die Anleitung knapp und kompakt halten. Wenn Ihr Fragen habt, stellt sie bitte oder regt an, bestimmte Teile ausführlicher zu erklären.

Wer kennt es nicht: man sitzt als Unternehmensadmin an seinem PC, brav angemeldet mit einem schwachen Nutzerkonto für den Alltagsgebrauch und will irgendwas machen, was einen anderen Nutzer oder gar Adminrechte erfordert, ohne sich abzumelden. Dafür gibt es die UAC bzw. runas... - schon muss man ein zweites Kennwort hervorkramen.

Ich hatte vor einiger Zeit mal ein Konzept dazu hier abgelegt: Tipp zur UAC-Nutzung

Das alte Konzept in einem Satz: legt ein lokales Adminkonto ohne Kennwort an und nutzt den Taskplaner dazu, es nur dann zu aktivieren, wenn Ihr selbst angemeldet seid.

Ich habe dieses Jahr viele Erfahrungen mit SmartCards gesammelt und kann damit dieses Konzept noch verbessern, weshalb ich diesen Beitrag nachschiebe.

In Kürze: das alte Konzept wird insofern verbessert, als dass der Nutzer nun auch ein Domänennutzer sein darf und somit auch im Netzwerk handeln kann.

So geht's:

- legt im AD einen Nutzer an, der sich nur an ausgewählten Workstations anmelden kann, bzw. nur an Eurer, nennen wir ihn "Zweitnutzer"

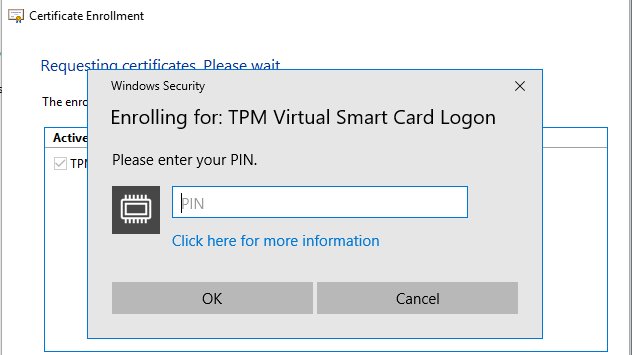

- erstellt Euch eine virtuelle SmartCard für eben diesen Nutzer (Anleitung: Abschnitt 3)

- nutzt die virtuelle SmartCard, wann immer Ihr Euch als Zweitnutzer authentifizieren müsst.

Nun kommt das selbe "Risiko" zum Vorschein, welches schon in meinem ersten Artikel beseitigt werden musste:

An der Anmeldemaske ist nun eine SmartCard zu sehen und wer auch immer Eure PIN rausbekommt, kann sich, wenn er den Rechner hochgefahren vorfindet, damit anmelden.

Kein Problem:

- einfach zwei Tasks etablieren, die die SmartCard nur dann nutzbar machen, wenn ihr bereits angemeldet seid und auch nur dann, wenn der Screen nicht gesperrt ist:

I)

Name: TPMVSC_aktiv

Ausführendes Konto: System

Aktion: pnputil /enable-device ROOT\SMARTCARDREADER\0000

Trigger1: on workstation unlock of EuerSchwacherNutzer

Trigger2: on local connection of EuerSchwacherNutzer

Trigger3: at logon of EuerSchwacherNutzer

II)

Name: TPMVSC_inaktiv

Ausführendes Konto: System

Aktion: pnputil /disable-device ROOT\SMARTCARDREADER\0000

Trigger1: on workstation lock of any user

Trigger2: on local disconnect from any user session

Trigger3: at system startup

Trigger4 (user logoff): Eventbasiert. Event Log: System, Quelle: winlogon, EventID: 7002

Hinweis: pnputil hat diese Fähigkeit erst ab Win10 v2004 und höher. Ist man noch auf z.B. 1607 LTSB, nutze man stattdessen den Befehl

devcon enable @ROOT\SMARTCARDREADER\0000devcon disable @ROOT\SMARTCARDREADER\0000Bingo. Die TPMVSC ist nun nicht mehr an der Anmeldemaske zu sehen und somit nur noch durch euren eigenen Nutzer nutzbar.

Ein Angreifer müsste nun sowohl die PIN als auch Euer Kennwort kennen.

Man sollte nun für diesen Zweitnutzer auch festlegen, dass er sich nur noch per SmartCard anmelden darf

Verwandt mit diesem Thema ist auch mein Beitrag Echte 2FA mit TPM-VSC (virtuelle Smartcards)

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1169383475

Url: https://administrator.de/tutorial/tipp-zur-nutzung-von-zweitaccounts-unter-windows-1169383475.html

Ausgedruckt am: 23.07.2025 um 20:07 Uhr

1 Kommentar

Sehr smart. Wird auf jeden Fall probiert.

Vielen Dank! Ich finde solche Beiträge super! Solch Wissen aus der Welt der Unternehmen/Institutionen, die Sicherheit ernst nehmen kann es gar nicht genug geben. Schon, weil man manchmal gar nicht mehr dran glaubt:

Schwenk in die Realität der KU-Welt: Die letzte Domäne die ich übernommen habe (ca. 20 Rechner, 4 Server, Publikumsverkehr, medizinische Daten) kannte weder Tier-Modell noch 2FA. Einen Passwortmanager gab es nicht, denn es gab genau 2 Passwörter für faktisch alles. Das Domänenadmin-PW war allen wohlbekannt und es wurde fleißig u.a. von beliebigen MA zum Login für Datensicherung und Serverneustart genutzt. Das zweite PW war für alle anderen Geräte, also Firewall, Switche, Telefonie uä. Selbstverständlich waren dann auch alle Windows-Firewalls per GPO deaktiviert. Neben anderen Ferkeleien. Und das war kein Hanf rauchender gescheiterter Physikstudent sondern eine (sog.) Systembetreuungs-GmbH...

Viele Grüße, commodity

Vielen Dank! Ich finde solche Beiträge super! Solch Wissen aus der Welt der Unternehmen/Institutionen, die Sicherheit ernst nehmen kann es gar nicht genug geben. Schon, weil man manchmal gar nicht mehr dran glaubt:

Schwenk in die Realität der KU-Welt: Die letzte Domäne die ich übernommen habe (ca. 20 Rechner, 4 Server, Publikumsverkehr, medizinische Daten) kannte weder Tier-Modell noch 2FA. Einen Passwortmanager gab es nicht, denn es gab genau 2 Passwörter für faktisch alles. Das Domänenadmin-PW war allen wohlbekannt und es wurde fleißig u.a. von beliebigen MA zum Login für Datensicherung und Serverneustart genutzt. Das zweite PW war für alle anderen Geräte, also Firewall, Switche, Telefonie uä. Selbstverständlich waren dann auch alle Windows-Firewalls per GPO deaktiviert. Neben anderen Ferkeleien. Und das war kein Hanf rauchender gescheiterter Physikstudent sondern eine (sog.) Systembetreuungs-GmbH...

Viele Grüße, commodity