2. Sonos Speaker per Kabel - Errors: bridge RX looped packet

Hallo zusammen

ich denke ich habe erfolgreich mein RB5009 Konfiguriert.

Stosse jedoch auf ein Problem wenn ich ein 2. Sonos Speaker per Netzkabel anschliesse.

Bin gerade etwas Ratlos wo der Fehler zu finden ist.

Die VLAN's habe ich gemäss der Anleitung hier konfiguriert.

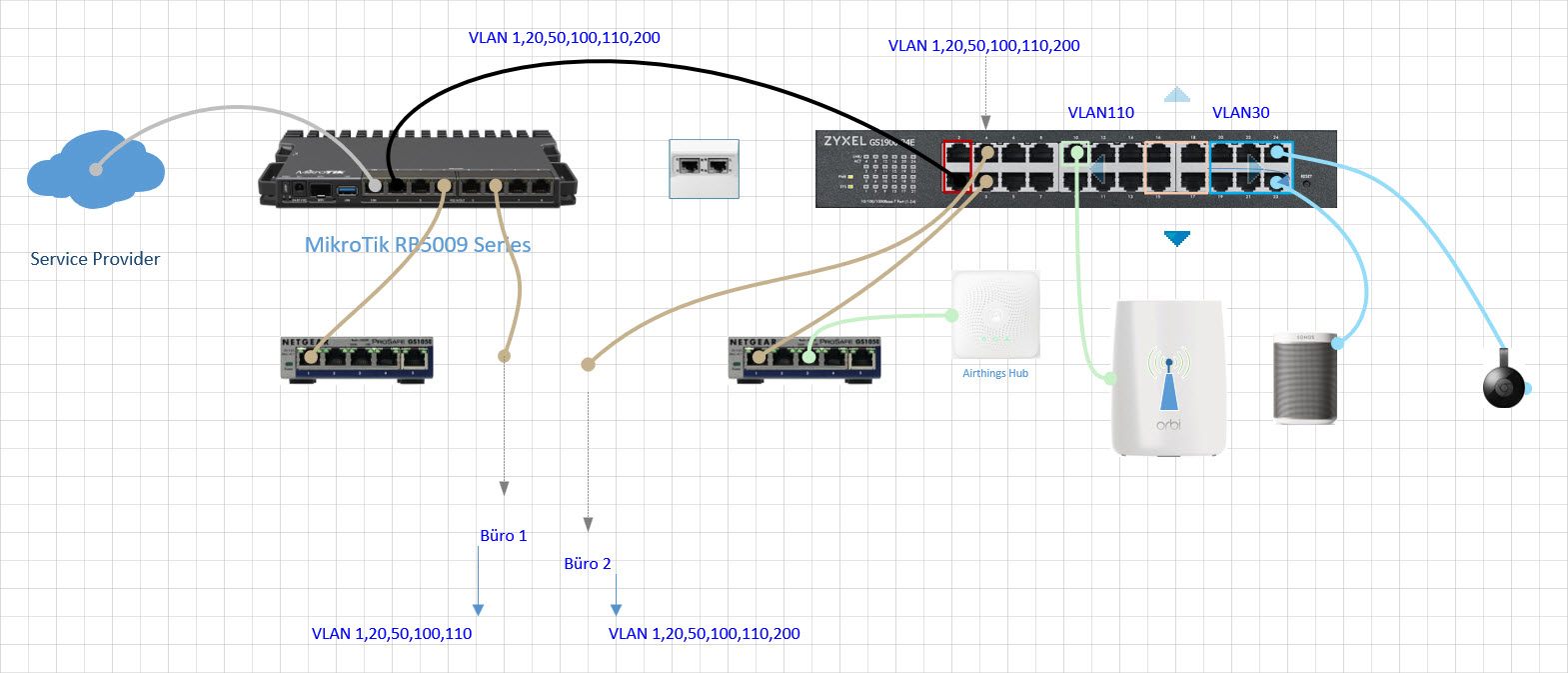

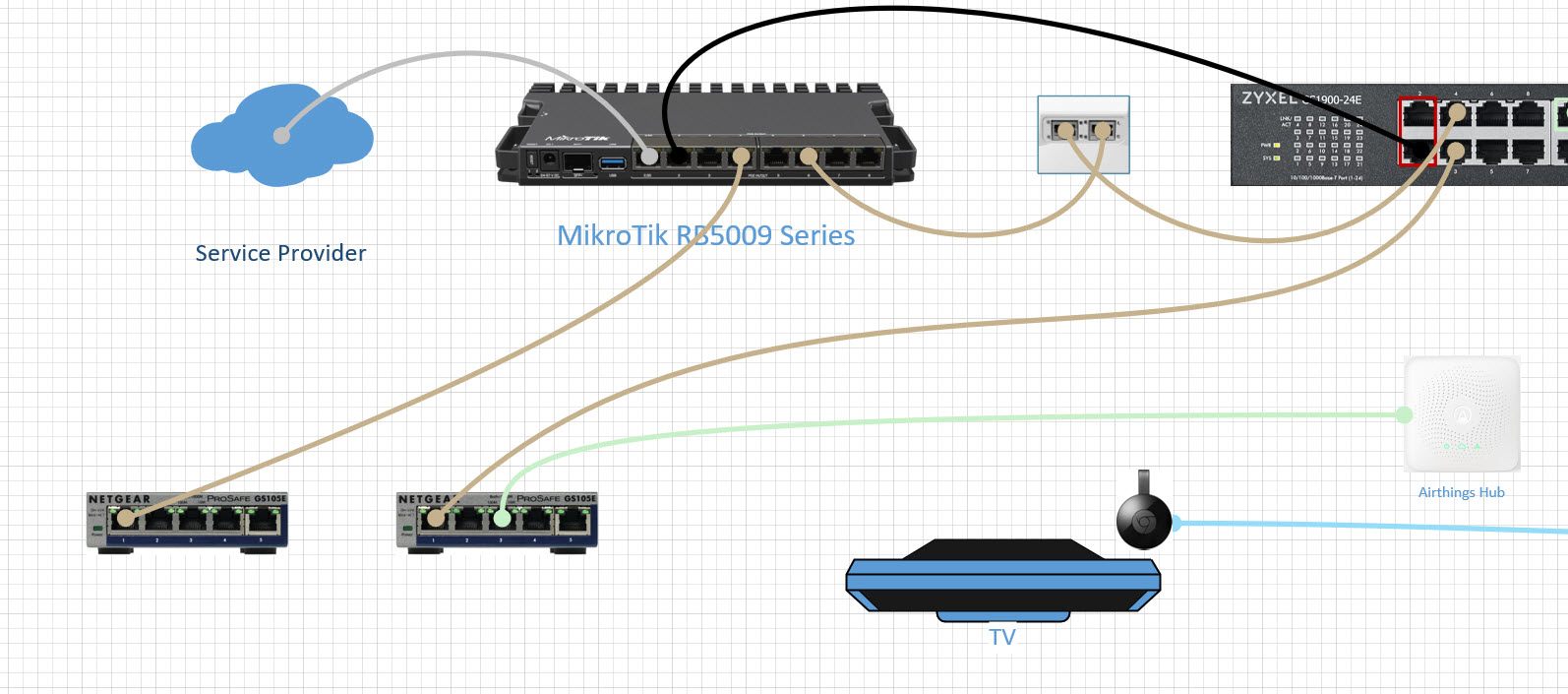

Hier noch eine kleine Zeichung (Das unwichtige habe ich abgeschnitten)

Alles Funktioniert und im Log gibt es keine Fehlermeldung.

Wenn ich wie oben genannt den 2. Sonos Speaker anschliesse erhalte ich folgende Errors

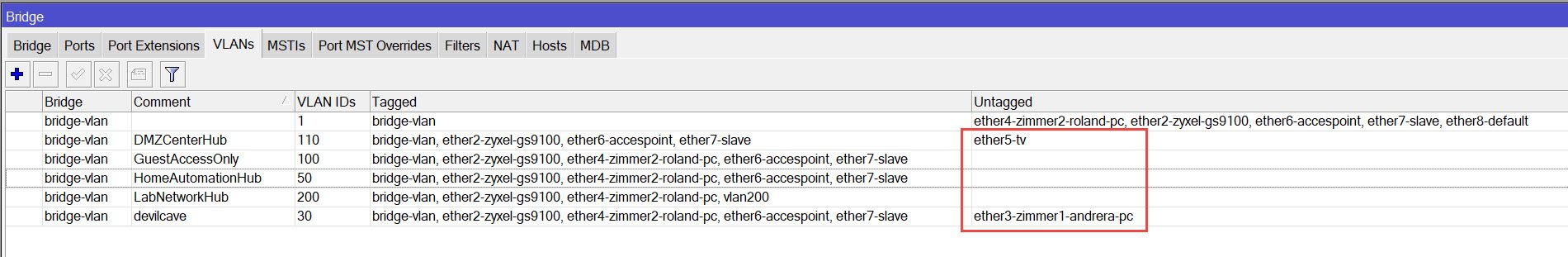

Hier noch die Konfiguration

Übersehe ich einen Konfigurationsfehler?

Über Verbesserungsvorschläge bin ich natürlich auch Dankbar

Fall noch mehr Infos nötig sing, werde ich diese gerne nachliefern.

Gruss Roland

ich denke ich habe erfolgreich mein RB5009 Konfiguriert.

Stosse jedoch auf ein Problem wenn ich ein 2. Sonos Speaker per Netzkabel anschliesse.

Bin gerade etwas Ratlos wo der Fehler zu finden ist.

Die VLAN's habe ich gemäss der Anleitung hier konfiguriert.

Hier noch eine kleine Zeichung (Das unwichtige habe ich abgeschnitten)

Alles Funktioniert und im Log gibt es keine Fehlermeldung.

Wenn ich wie oben genannt den 2. Sonos Speaker anschliesse erhalte ich folgende Errors

19:11:02 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 01:00:0c:cc:cc:cc VID 30 ETHERTYPE 0x0004

19:11:07 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:11:12 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:11:17 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:11:22 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 01:00:0c:cc:cc:cc VID 30 ETHERTYPE 0x0004

19:11:27 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> ff:ff:ff:ff:ff:ff VID 30 ETHERTYPE 0x0800 IP UDP 10.0.30.1:5678 -> 255.255.255.255:5678

19:11:32 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:11:38 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:11:43 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> ff:ff:ff:ff:ff:ff VID 30 ETHERTYPE 0x0800 IP UDP 10.0.30.1:5678 -> 255.255.255.255:5678

19:11:48 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> ff:ff:ff:ff:ff:ff VID 30 ETHERTYPE 0x0800 IP UDP 10.0.30.1:5678 -> 255.255.255.255:5678

19:11:53 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:11:58 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> ff:ff:ff:ff:ff:ff VID 30 ETHERTYPE 0x0800 IP UDP 10.0.30.1:5678 -> 255.255.255.255:5678

19:15:14 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 01:00:0c:cc:cc:cc VID 30 ETHERTYPE 0x0004

19:15:19 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:15:24 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86dd

19:15:29 interface,warning ether6-accespoint: bridge RX looped packet - MAC 78:9a:18:d0:79:4d -> 33:33:00:00:00:01 VID 30 ETHERTYPE 0x86ddHier noch die Konfiguration

Übersehe ich einen Konfigurationsfehler?

Über Verbesserungsvorschläge bin ich natürlich auch Dankbar

# 2024-04-30 19:31:49 by RouterOS 7.14.3

# software id = 82PU-T5PL

#

# model = RB5009UPr+S+

# serial number = HFF094NBRX7

/caps-man configuration

add mode=ap multicast-helper=full name="Dynamic VLANs" ssid=MikroTik

/interface bridge

add fast-forward=no name=bridge-vlan vlan-filtering=yes

/interface ethernet

set [ find default-name=ether1 ] name=ether1-wan poe-out=off

set [ find default-name=ether2 ] name=ether2-zyxel-gs9100 poe-out=off

set [ find default-name=ether3 ] name=ether3-zimmer1-andrera-pc poe-out=off

set [ find default-name=ether4 ] name=ether4-zimmer2-roland-pc poe-out=off

set [ find default-name=ether5 ] name=ether5-tv poe-out=off

set [ find default-name=ether6 ] name=ether6-accespoint poe-out=off

set [ find default-name=ether7 ] name=ether7-slave poe-out=off

set [ find default-name=ether8 ] name=ether8-default poe-out=off

/interface wireguard

add comment="WireGuard Interface" listen-port=13231 mtu=1420 name=\

wireguard-vpn

/interface vlan

add comment=mgmt interface=bridge-vlan name=vlan1 vlan-id=1

add comment=devilcave interface=bridge-vlan name=vlan30 vlan-id=30

add comment="HomeAutomationHub\r\

\n" interface=bridge-vlan name=vlan50 vlan-id=50

add comment="GuestAccessOnly\r\

\n" interface=bridge-vlan name=vlan100 vlan-id=100

add comment="DMZCenterHub\r\

\n" interface=bridge-vlan name=vlan110 vlan-id=110

add comment="LabNetworkHub\r\

\n" interface=bridge-vlan name=vlan200 vlan-id=200

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=ip-pool-vlan1 ranges=10.0.1.230-10.0.1.250

add name=ip-pool-vlan30 ranges=10.0.30.200-10.0.30.250

add name=ip-pool-vlan50 ranges=10.0.50.200-10.0.50.250

add name=ip-pool-vlan100 ranges=10.0.100.240-10.0.100.250

add name=ip-pool-vlan200 ranges=10.0.200.240-10.0.200.250

add name=ip-pool-vlan110 ranges=10.0.110.240-10.0.110.250

/ip dhcp-server

add address-pool=ip-pool-vlan1 interface=vlan1 lease-script=\

DHCP-Release-Script lease-time=1h name=dhcp-vlan1

add address-pool=ip-pool-vlan30 interface=vlan30 lease-script=\

DHCP-Release-Script lease-time=1h name=dhcp-vlan30

add address-pool=ip-pool-vlan100 interface=vlan100 lease-time=1h name=\

dhcp-vlan100

add address-pool=ip-pool-vlan200 interface=vlan200 lease-script=\

DHCP-Release-Script lease-time=1h name=dhcp-vlan200

add address-pool=ip-pool-vlan50 interface=vlan50 lease-script=\

DHCP-Release-Script lease-time=1h name=dhcp-vlan50

add address-pool=ip-pool-vlan110 interface=vlan110 lease-script=\

DHCP-Release-Script lease-time=1h name=dhcp-vlan110

/caps-man manager

set ca-certificate=auto certificate=auto

/interface bridge port

add bridge=bridge-vlan interface=ether2-zyxel-gs9100

add bridge=bridge-vlan interface=ether3-zimmer1-andrera-pc

add bridge=bridge-vlan interface=ether4-zimmer2-roland-pc

add bridge=bridge-vlan interface=ether5-tv

add bridge=bridge-vlan interface=ether6-accespoint

add bridge=bridge-vlan interface=ether8-default

add bridge=bridge-vlan interface=ether7-slave

add bridge=bridge-vlan interface=vlan200 pvid=200

add bridge=bridge-vlan interface=vlan100 pvid=100

add bridge=bridge-vlan interface=vlan110 pvid=110

add bridge=bridge-vlan interface=vlan30 pvid=30

add bridge=bridge-vlan interface=vlan50 pvid=50

/interface bridge vlan

add bridge=bridge-vlan tagged="bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-\

roland-pc,ether6-accespoint,ether7-slave,vlan30" untagged=\

ether3-zimmer1-andrera-pc vlan-ids=30

add bridge=bridge-vlan tagged="bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-\

roland-pc,ether6-accespoint,vlan50" vlan-ids=50

add bridge=bridge-vlan tagged="bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-\

roland-pc,ether6-accespoint,ether7-slave,vlan100" vlan-ids=100

add bridge=bridge-vlan tagged=\

bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-roland-pc,vlan200 \

vlan-ids=200

add bridge=bridge-vlan tagged=\

bridge-vlan,ether2-zyxel-gs9100,ether6-accespoint,vlan110 untagged=\

ether5-tv vlan-ids=110

add bridge=bridge-vlan tagged=bridge-vlan untagged="ether4-zimmer2-roland-pc,e\

ther2-zyxel-gs9100,ether6-accespoint,ether7-slave,ether8-default" \

vlan-ids=1

/interface wireguard peers

add allowed-address=10.255.100.10/32 comment=OPPO-R interface=wireguard-vpn \

public-key="L+xxxxxxxx"

add allowed-address=10.255.100.11/32 comment=HP-Laptop interface=\

wireguard-vpn public-key="oExxxxxxxxxxx"

add allowed-address=10.255.100.20/32 comment=HP-PC interface=wireguard-vpn \

public-key="P6pxxxxxxxxxxxx"

/ip address

add address=10.0.1.1/24 interface=vlan1 network=10.0.1.0

add address=10.0.30.1/24 interface=vlan30 network=10.0.30.0

add address=10.0.50.1/24 interface=vlan50 network=10.0.50.0

add address=10.0.100.1/24 interface=vlan100 network=10.0.100.0

add address=10.0.200.1/24 interface=vlan200 network=10.0.200.0

add address=10.0.110.1/24 interface=vlan110 network=10.0.110.0

add address=10.255.100.1/24 interface=wireguard-vpn network=10.255.100.0

/ip dhcp-client

add interface=ether1-wan

/ip dns

set allow-remote-requests=yes

/ip dns static

add address=10.0.50.228 name=shelly1pm-68C63AFB6C8A.mydomain.pri ttl=5m

add address=10.0.30.52 name=Sonos-1.mydomain.pri ttl=5m

add address=10.0.30.53 name=Sonos-2.mydomain.pri ttl=5m

add address=10.0.30.56 name=Sonos-3.mydomain.pri ttl=5m

add address=10.0.30.60 name=Sonos-4.mydomain.pri ttl=5m

add address=10.0.30.51 name=Sonos-5.mydomain.pri ttl=5m

add address=10.0.30.54 name=Sonos-6.mydomain.pri ttl=5m

add address=10.0.30.59 name=Sonos-7.mydomain.pri ttl=5m

add address=10.0.30.61 name=Sonos-8.mydomain.pri ttl=5m

add address=10.0.30.55 name=Sonos-9.mydomain.pri ttl=5m

add address=10.0.30.57 name=Sonos-10.mydomain.pri ttl=5m

/ip firewall address-list

add address=192.168.1.0/24 list=local_networks

add address=192.168.30.0/24 list=local_networks

add address=192.168.50.0/24 list=local_networks

add address=192.168.100.0/24 list=local_networks

add address=192.168.110.0/24 list=local_networks

add address=192.168.200.0/24 list=local_networks

/ip firewall filter

add action=drop chain=input comment="WAN -> FW | Ping blockieren" \

in-interface=ether1-wan protocol=icmp

add action=accept chain=input comment=\

"ALLG. | Aufgebaute Verbindungen erlauben" connection-state=\

established,related

add action=accept chain=input comment="LAN -> FW | Zugriff zur Firewall" \

in-interface=vlan30

add action=accept chain=input comment=\

"LAN -> FW | Ping zur Firewall erlauben" in-interface=vlan30 protocol=\

icmp

add action=accept chain=input comment="LAN -> FW | DNS erlauben UDP" \

dst-address=10.0.30.1 dst-port=53 protocol=udp

add action=accept chain=input comment="LAN -> FW | DNS erlauben TCP" \

dst-address=10.0.30.1 dst-port=53 protocol=tcp

add action=accept chain=input comment="MikroTik Netz -> FW | NTP erlauben" \

dst-address=10.0.1.1 dst-port=123 protocol=udp src-address=10.0.1.0/24

add action=accept chain=input comment=\

"HomeAutomationHub -> FW | DNS erlauben UDP" dst-address=10.0.50.1 \

dst-port=53 protocol=udp

add action=accept chain=input comment=\

"HomeAutomationHub -> FW | DNS erlauben TCP" dst-address=10.0.50.1 \

dst-port=53 protocol=tcp

add action=accept chain=input comment=\

"GuestAccessOnly -> FW | DNS erlauben UDP" dst-address=10.0.100.1 \

dst-port=53 protocol=udp

add action=accept chain=input comment=\

"GuestAccessOnly -> FW | DNS erlauben TCP" dst-address=10.0.100.1 \

dst-port=53 protocol=tcp

add action=accept chain=input comment="DMZCenterHub -> FW | DNS erlauben UDP" \

dst-address=10.0.110.1 dst-port=53 protocol=udp

add action=accept chain=input comment="DMZCenterHub -> FW | DNS erlauben TCP" \

dst-address=10.0.110.1 dst-port=53 protocol=tcp

add action=accept chain=input comment=\

"LabNetworkHub -> FW | DNS erlauben UDP" dst-address=10.0.200.1 dst-port=\

53 protocol=udp

add action=accept chain=input comment=\

"LabNetworkHub -> FW | DNS erlauben TCP" dst-address=10.0.200.1 dst-port=\

53 protocol=tcp

add action=accept chain=input comment="WAN -> FW | WireGuard-Zugriff" \

dst-port=13231 protocol=udp

add action=accept chain=input comment="WAN -> FW | WireGuard-Zugriff" \

dst-address=10.255.100.1 in-interface=wireguard-vpn

add action=log chain=input comment=\

"ALLG. | Alles ohne Verbindungsstatus logen" disabled=yes

add action=drop chain=input comment=\

"ALLG. | Alles ohne Verbindungsstatus blockieren" log-prefix="[DROP]"

add action=fasttrack-connection chain=forward comment=FastTrack \

connection-state=established,related hw-offload=yes

add action=accept chain=forward comment=\

"ALLG. | Aufgebaute Verbindungen erlauben" connection-state=\

established,related

add action=drop chain=forward comment="Network | Netze voneinander trennen" \

out-interface=!ether1-wan src-address-list=local_networks

add action=accept chain=forward comment="LAN -> mgmt | Alles erlauben" \

dst-address=10.0.1.0/24 src-address=10.0.30.0/24

add action=accept chain=forward comment=\

"LAN -> HomeAutomationHub\r\

\n | Ports erlauben" dst-address=10.0.50.0/24 dst-port=\

3777,1880,80,3000,22,8006,1030,6329 protocol=tcp src-address=10.0.30.0/24

add action=accept chain=forward comment=\

"HomeAutomationHub -> LAN | Ports erlauben" dst-address=10.0.30.0/24 \

dst-port=1400 protocol=tcp src-address=10.0.50.0/24

add action=accept chain=forward comment=\

"HomeAutomationHub-> LAN | OPPO R Ping erlauben" dst-address=10.0.30.40 \

protocol=icmp src-address=10.0.50.0/24

add action=accept chain=forward comment=\

"HomeAutomationHub-> LAN | OPPO A Ping erlauben" dst-address=10.0.30.41 \

protocol=icmp src-address=10.0.50.0/24

add action=accept chain=forward comment=\

"LAN -> HomeAutomationHub | Ping erlauben" dst-address=10.0.50.0/24 \

protocol=icmp src-address=10.0.30.0/24

add action=accept chain=forward comment=\

"TEMP | LAN -> DMZCenterHub\r\

\n | Ping erlauben" disabled=yes dst-address=10.0.110.0/24 protocol=icmp \

src-address=10.0.30.0/24

add action=accept chain=forward comment="LAN -> WAN | Internetzugriff" \

in-interface=vlan30 out-interface=ether1-wan

add action=accept chain=forward comment="VPN -> WAN | Internetzugriff" \

in-interface=wireguard-vpn out-interface=ether1-wan

add action=accept chain=forward comment="VPN -> LAN | Netzwerkzugriff" \

dst-address=!10.255.100.0/24 in-interface=wireguard-vpn out-interface=\

vlan30

add action=accept chain=forward comment=\

"HomeAutomationHub\r\

\n -> WAN | Internetzugriff" in-interface=vlan50 out-interface=ether1-wan

add action=accept chain=forward comment=\

"DMZCenterHub -> WAN | Internetzugriff" in-interface=vlan110 \

out-interface=ether1-wan

add action=accept chain=forward comment=\

"GuestAccessOnly -> WAN | Internetzugriff" in-interface=vlan100 \

out-interface=ether1-wan

add action=accept chain=forward comment=\

"TEMP | LAN -> DMZCenterHub\r\

\n | Alles erlauben" disabled=yes dst-address=10.0.110.0/24 src-address=\

10.0.30.0/24

add action=drop chain=forward comment="ALLG. | Alles andere verwerfen"

/ip firewall nat

add action=masquerade chain=srcnat comment="default configuration" \

out-interface=ether1-wan to-addresses=0.0.0.0

/ip service

set telnet disabled=yes

set ftp disabled=yes

/system clock

set time-zone-name=Europe/Zurich

/system identity

set name=router

/system logging

add topics=script

/system note

set show-at-login=no

/system ntp client

set enabled=yes

/system ntp server

set enabled=yes multicast=yes

/system ntp client servers

add address=0.ch.pool.ntp.org

add address=1.ch.pool.ntp.org

add address=2.ch.pool.ntp.org

add address=3.ch.pool.ntp.org

/tool graphing interface

add

/tool graphing resource

add allow-address=10.0.30.0/24Fall noch mehr Infos nötig sing, werde ich diese gerne nachliefern.

Gruss Roland

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 13257493918

Url: https://administrator.de/forum/2-sonos-speaker-per-kabel-errors-bridge-rx-looped-packet-13257493918.html

Ausgedruckt am: 27.07.2025 um 09:07 Uhr

5 Kommentare

Neuester Kommentar

Hi.

Mehrere Fehler, erstens hast du die VLAN Interfaces erneut als Member der Bridge hinzugefügt, das ist falsch , diese sind bereits beim Anlegen der VLANs Memberports der Bridge! Die gehören also als erstes raus

Zweitens was viel gravierender ist, baust du dir einen Loop indem du den Zyxel mit zwei Kabeln an den Router steckst einmal an Ether2 und Ether6 und diese dann auch noch im selben VLAN taggst, deswegen auch die Meldungen über den detektieren Loop im Log! Also einen Link abstecken und die benötigten VLANs auf einen einzigen Link zum Zyxel taggen.

Oder wenn du mehr Kapazität brauchst einen LACP-Bond zum Zyxel erzeugen und die VLANs darauf taggen.

Und übrigens, das Hinzufügen der untagged Ports im Bereich interface > bridge > vlan ist überflüssig denn das macht man i.d. Regel schon mit der PVID des Memberports unter interface > bridge > Port. Dann sind diese bereits untagged Member des entsprechende VLANs.

Gruß schrick

Mehrere Fehler, erstens hast du die VLAN Interfaces erneut als Member der Bridge hinzugefügt, das ist falsch , diese sind bereits beim Anlegen der VLANs Memberports der Bridge! Die gehören also als erstes raus

add bridge=bridge-vlan interface=vlan200 pvid=200

add bridge=bridge-vlan interface=vlan100 pvid=100

add bridge=bridge-vlan interface=vlan110 pvid=110

add bridge=bridge-vlan interface=vlan30 pvid=30

add bridge=bridge-vlan interface=vlan50 pvid=50Oder wenn du mehr Kapazität brauchst einen LACP-Bond zum Zyxel erzeugen und die VLANs darauf taggen.

Und übrigens, das Hinzufügen der untagged Ports im Bereich interface > bridge > vlan ist überflüssig denn das macht man i.d. Regel schon mit der PVID des Memberports unter interface > bridge > Port. Dann sind diese bereits untagged Member des entsprechende VLANs.

Gruß schrick

Hier noch eine kleine Zeichung

Hilfreich wäre gewesen dann auch an der entsprechenden Textstelle auf den Bilderlink zu klicken damit der im richtigen Kontext erscheint und nicht völlig zusammenhangslos am Ende. Der "Bearbeiten" Knopf ist wie immer dein bester Freund für sowas. Auch nachträglich...!!

Zurück zum Thema...

einen Loop indem du den Zyxel mit zwei Kabeln an den Router steckst

Solche banalen Netzwerk Designregeln sollte man auch als Laie eigentlich kennen.Wenn man mit 2 Kabeln arbeitet macht man das mit einem LACP LAG (Link Aggregation) oder konfiguriert zumindestens sein Spanning Tree entsprechend wasserdicht damit es nicht zu solchen Loops kommt wie oben....

ich denke ich habe erfolgreich...

Zeigt das "Denken" nicht immer ausreicht und Wissen besser wäre. "Erfolgreich" sieht bekanntlich anders aus!

In der VLAN Definition der Bridge sind die VLANs selbst auch nochmal in der tagged Definition drin das ist auch redundant und überflüssig, wie gesagt die VLANs selbst sind in der Bridge schon getagged.

So sollte das aussehen

Die VLAN IDs der Access-Ports definierst du unter interface> bridge > port in der PVID, dann sind auch untagged Definitionen unter vlan nicht mehr nötig.

Danach den Devices (Router/Switch) mal einen Neustart gönnen.

So sollte das aussehen

/interface bridge vlan

add bridge=bridge-vlan tagged="bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-\

roland-pc,ether6-accespoint,ether7-slave" vlan-ids=30

add bridge=bridge-vlan tagged="bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-\

roland-pc,ether6-accespoint" vlan-ids=50

add bridge=bridge-vlan tagged="bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-\

roland-pc,ether6-accespoint,ether7-slave" vlan-ids=100

add bridge=bridge-vlan tagged=\

bridge-vlan,ether2-zyxel-gs9100,ether4-zimmer2-roland-pc vlan-ids=200

add bridge=bridge-vlan tagged=\

bridge-vlan,ether2-zyxel-gs9100,ether6-accespoint vlan-ids=110

add bridge=bridge-vlan tagged=bridge-vlan vlan-ids=1Die VLAN IDs der Access-Ports definierst du unter interface> bridge > port in der PVID, dann sind auch untagged Definitionen unter vlan nicht mehr nötig.

Danach den Devices (Router/Switch) mal einen Neustart gönnen.

Unterhalten sich die Sonos noch untereinander per WLAN?

Sie können sich auf 3 Arten unterhalten:

1) Per eigenem WLAN (ohne SSID)

2) Per vorhandenem WLAN (vorhandene Fritzbox oder anderer externer Router)

3) Per Kabel

Wenn der Sonos per WLAN etwas erhält, gibt er das an seinen Ethernet Anschluss weiter. Und somit hast du auch einen Loop. Check das mal in den Tiefen der Sonos Einstellungen.

Sie können sich auf 3 Arten unterhalten:

1) Per eigenem WLAN (ohne SSID)

2) Per vorhandenem WLAN (vorhandene Fritzbox oder anderer externer Router)

3) Per Kabel

Wenn der Sonos per WLAN etwas erhält, gibt er das an seinen Ethernet Anschluss weiter. Und somit hast du auch einen Loop. Check das mal in den Tiefen der Sonos Einstellungen.