802.1x-Konfiguration - Switch meldet sich nicht beim RADIUS-Server

Hallo,

ich bin beim Einrichten eines Netzwerkes mit VLANs und habe dabei versucht, mich an diese Anleitung zu halten, nur mit dem Unterschied, dass ich den RADIUS-Server vom Windows und nicht den FreeRadius verwenden möchte.

Ich hab schon Seiten-weise Sachen über VLAN, 802.1x, RADIUS, usw. gelesen, aber ich komme einfach nicht weiter...

Zu aller erst einmal meine Gegebenheiten:

Den RADIUS-Server habe ich folgendermaßen konfiguriert:

ich bin beim Einrichten eines Netzwerkes mit VLANs und habe dabei versucht, mich an diese Anleitung zu halten, nur mit dem Unterschied, dass ich den RADIUS-Server vom Windows und nicht den FreeRadius verwenden möchte.

Ich hab schon Seiten-weise Sachen über VLAN, 802.1x, RADIUS, usw. gelesen, aber ich komme einfach nicht weiter...

Zu aller erst einmal meine Gegebenheiten:

- Switch: D-Link Web Smart DGS-1210-24

- RADIUS-Server: NPS des WHS 2011 (also ein Server 2008 ohne AD)

Den RADIUS-Server habe ich folgendermaßen konfiguriert:

- den Switch als RADIUS-Client angelegt mit IP-Adresse, Gemeinsamen geheimen Schlüssel und als RADIUS Standard (bei Hersteller)

- brauche ich beim RADIUS-Client die Zusatzoption "'Access-Request'-Meldungen müssen das Attribut 'Message-Authenticator' beinhalten"? Denn bei der oben verlinkten Anleitung steht bei "Wenn alles geklappt hat..." was von Message-Authenticator drin !?

- nun habe ich unter 'Richtlinien \ Netzwerkrichtlinien' eine neue Richtlinie angelegt, mit folgende Einstellungen:

- Zugriff gewähren

- Bedingungen: Benutzergruppen (da habe ich dann meine Benutzergruppe gewählt mit Benutzern, die in VLAN-ID 2 sollen)

- bei RADIUS-Attribute \ Standard habe ich dann folgende angelegt (wie sie auch in der Anleitung verwendet wurden):

- Tunnel-Type = VLAN

- Tunnel-Medium-Type = 802

- Tunnel-Pvt-Group-ID = 2

- außerdem waren standardmäßig bereits folgende Attribute gesetzt: Framed-Protocol = PPP; Service-Type = Framed

- unter Authentifizierungsmethoden habe ich bei EAP-Typen beide möglich hinzugefügt (PEAP & EAP-MSCHAP v2)

- Was passiert eigentlich mit Clients, bei denen dieser Dienst nicht läuft?

- Was passiert mit Clients, solange noch niemand angemeldet ist?

- Kann ich, um Drucker bzw. nicht 802.1x fähige Geräte in entsprechende VLANs zuzuweisen, einfach Benutzer mit dem Namen der MAC-Adresse des Gerätes anlegen?

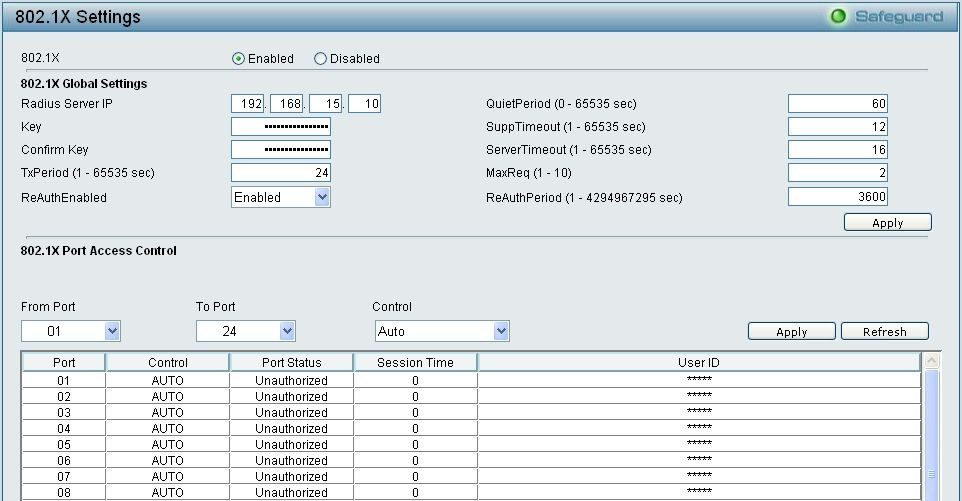

Den Switch habe ich folgendermaßen konfiguriert:

Zum Test habe ich als RADIUS-Client noch meinen Laptop mit hinzugefügt und habe dann mittels des Tools "NTRadPing Test Utility" (ein RADIUS Server Testing Tool) eine RADIUS-Anfrage an den Servergeschickt. Je nach Benutzerkennung die ich eingebe bekomme ich eine Zu- oder Absage des RADIUS-Servers, was dieser auch im Ereignisprotokoll dokumentiert.

Eigentlich möchte ich ja, dass der Switch jetzt beim RADIUS-Server den Zugriff prüft, und dann in VLANs sortieren kann, aber das funktioniert irgendwie nicht so ganz. Ich kann im Ereignisprotokoll keine Einträge darüber finden, dass der Switch irgendwas beim RADIUS-Server nachfragt...

Was habe ich falsch gemacht?

Weitere Fragen, die ich noch zu dieser Materie habe:

Für die Client-Konfiguration muss ich ja den Dienst "Automatische Konfiguration (verkabelt)" starten und die Authentifizierung der Netzwerkkarte richtig einstellen.

Ich hoffe, ich habe kein für euch wichtiges Detail vergessen, sodass ihr mir weiterhelfen könnt. Ich komme einfach überhaupt nicht weiter...

Vielen Dank

Gruß Stefan

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 170842

Url: https://administrator.de/forum/802-1x-konfiguration-switch-meldet-sich-nicht-beim-radius-server-170842.html

Ausgedruckt am: 04.06.2025 um 19:06 Uhr

8 Kommentare

Neuester Kommentar

Es ist natürlich essentiell wichtig das die Management IP Adresse des Switches konfiguriert ist wovon wir hier mal ausgehen. Ansonsten kann der Switch ja keine Radius Pakete versenden. Das solltest du also sicher nochmal prüfen.

Der FreeRadius wie im Tutorial beschrieben hat einen Debugger, der eingehende Pakete ganz genau anzeigt. Wenn der Winblows Radius sowas auch hat nutze das um zu checken ob dort Pakete ankommen. Querchecken kannst du das immer mit dem NTRadping Client was wie ein Radius Switch funktioniert.

Falls er das nicht hat nutze den freine MS NetMonitor oder Wireshark als Sniffer auf dem server um zu sehen ob dort entsprechende Pakete eingehen.

Wenn der Switch keinerlei radius Requests schickt, dann hast du am Switch was falsch konfiguriert, soviel ist sicher !!

In der Regel ist das eine falsche IP Adresse, ein falsches oder fehlendes default Gateway oder falsche Radius Parameter (Key).

Im Zweifel setz den FreeRadius in einer VM auf, damit ist ein Troublkeshooting erheblich besser als mit dem Windows Ding.

Du kannst zusätzlich bei Dr. Google nach .1x Windows Radius, IAS suchen. Es gint im Netz diverse Hersteller Whitepapers zu diesem Thema mit dem Winblows IAS.

Der FreeRadius wie im Tutorial beschrieben hat einen Debugger, der eingehende Pakete ganz genau anzeigt. Wenn der Winblows Radius sowas auch hat nutze das um zu checken ob dort Pakete ankommen. Querchecken kannst du das immer mit dem NTRadping Client was wie ein Radius Switch funktioniert.

Falls er das nicht hat nutze den freine MS NetMonitor oder Wireshark als Sniffer auf dem server um zu sehen ob dort entsprechende Pakete eingehen.

Wenn der Switch keinerlei radius Requests schickt, dann hast du am Switch was falsch konfiguriert, soviel ist sicher !!

In der Regel ist das eine falsche IP Adresse, ein falsches oder fehlendes default Gateway oder falsche Radius Parameter (Key).

Im Zweifel setz den FreeRadius in einer VM auf, damit ist ein Troublkeshooting erheblich besser als mit dem Windows Ding.

Du kannst zusätzlich bei Dr. Google nach .1x Windows Radius, IAS suchen. Es gint im Netz diverse Hersteller Whitepapers zu diesem Thema mit dem Winblows IAS.

Hallo Stefan !

ad 1)

Der Server muss natürlich zwingend an einen freien Port an dem KEIN .1x aktiv ist (.1x im Port Setup dort abschalten !).

Andernfalls müsste der Server sich ja selber authentisieren und wie sollte das gehen wenn er durch .1x an seinem eigenen Port selbst deaktiviert wäre ?! Logisch das das nicht funktionieren kann ! Das hast du richtig erkannt...

ad 2)

Die Antwort lautet: Ja

Deine restliche Schlussfolgerung daraus ist aber technisch leider falsch. Der Port macht lediglich keine Benutzerauthentifizierung mit User Passwort sondern übermittelt die Mac Adresse des Clients an den Radius Server ! Benutzt also diese als Authentisierung.

Der Radius validiert die Mac Adresse dann und schaltet den Port auf Basis der Mac dann frei.

Es findet also vom Switch durchaus eine Kommunikation mit dem Radius Server statt um den Port zu authentisieren !! Das siehst du also schlicht falsch. Im übrigen kannst du das auch mit dem Net Monitor oder Wireshark sofort nachweisen.

Dieses Mac Passthrough musst du bei allen Endgeräten machen die selber keinen .1x Client an Bord haben wie Drucker, Telefone usw. und die du ebenfalls authentisieren willst ohne deine Port Authentisierung stellenweise aufzuweichen !!

Damit bekommt man immer einen lückenlose Überwachung hin, genau das also was man ja mit .1x erreichen will !

ad 1)

Der Server muss natürlich zwingend an einen freien Port an dem KEIN .1x aktiv ist (.1x im Port Setup dort abschalten !).

Andernfalls müsste der Server sich ja selber authentisieren und wie sollte das gehen wenn er durch .1x an seinem eigenen Port selbst deaktiviert wäre ?! Logisch das das nicht funktionieren kann ! Das hast du richtig erkannt...

ad 2)

Die Antwort lautet: Ja

Deine restliche Schlussfolgerung daraus ist aber technisch leider falsch. Der Port macht lediglich keine Benutzerauthentifizierung mit User Passwort sondern übermittelt die Mac Adresse des Clients an den Radius Server ! Benutzt also diese als Authentisierung.

Der Radius validiert die Mac Adresse dann und schaltet den Port auf Basis der Mac dann frei.

Es findet also vom Switch durchaus eine Kommunikation mit dem Radius Server statt um den Port zu authentisieren !! Das siehst du also schlicht falsch. Im übrigen kannst du das auch mit dem Net Monitor oder Wireshark sofort nachweisen.

Dieses Mac Passthrough musst du bei allen Endgeräten machen die selber keinen .1x Client an Bord haben wie Drucker, Telefone usw. und die du ebenfalls authentisieren willst ohne deine Port Authentisierung stellenweise aufzuweichen !!

Damit bekommt man immer einen lückenlose Überwachung hin, genau das also was man ja mit .1x erreichen will !

Vorweg: Bitte lasse den Unsinn mit den externen Bilderlinks. Wenn du deinen Thread oben z.B. in einem zweiten Fenster oder Tab über "meine Beiträge" und dann Klick auf "Bearbeiten" editierst siehst du dort einen schöne Bilder Hinzufügen Upload Funktion.

Einfach den Button klicken, Bilder hochladen, denn dann erscheinenden Bilder URL mit einem Rechtsklick per Cut and Paste hier in die Antworten oder sonstigem Text kopieren. Das erspart uns die Klickerei auf externen Links und ggf. dort lauernde Zwangswerbung

Zurück zu deiner Konfig:

Wenn dein Switch bei einer Mac Authentisierung nicht mit dem radius Server "spricht", dann hast du in der Tat ein Konfigurationsfehler am Switch, das ist sicher !

Bedenke auch das man die Mac Authentisierung bei fast allen Herstellern separat zur 802.1x Authentisierung immer aktivieren muss !

Bei Herstellern Cisco, Brocade, Extreme, HP usw. ist das z.B. das Kommando mac-authentication enable !

Wie das bei deinem Switch gemacht wird und ob der das überhaupt supportet steht im Handbuch oder Datenblatt des Switches. Zur Not hilft die Hersteller Hotline.

Explizit steht das in deiner o.a. Liste nicht drin. Leider weiss man auch nicht genau was "Port Security" ist ?! Ggf. verbirgt sich das dahinter, es kann aber auch nur eine simple Mac Filterregel am Port sein ohne Radius...das ist leider unklar.

Wenn er die Mac Authentisierung gar nicht supportet sondern nur .1x konfigurierst du dir natürlich einen Wolf, das ist klar. Das solltest du also sicher abklären ! Ggf. die D-Link Hotline dazu befragen !

Einfach den Button klicken, Bilder hochladen, denn dann erscheinenden Bilder URL mit einem Rechtsklick per Cut and Paste hier in die Antworten oder sonstigem Text kopieren. Das erspart uns die Klickerei auf externen Links und ggf. dort lauernde Zwangswerbung

Zurück zu deiner Konfig:

Wenn dein Switch bei einer Mac Authentisierung nicht mit dem radius Server "spricht", dann hast du in der Tat ein Konfigurationsfehler am Switch, das ist sicher !

Bedenke auch das man die Mac Authentisierung bei fast allen Herstellern separat zur 802.1x Authentisierung immer aktivieren muss !

Bei Herstellern Cisco, Brocade, Extreme, HP usw. ist das z.B. das Kommando mac-authentication enable !

Wie das bei deinem Switch gemacht wird und ob der das überhaupt supportet steht im Handbuch oder Datenblatt des Switches. Zur Not hilft die Hersteller Hotline.

Explizit steht das in deiner o.a. Liste nicht drin. Leider weiss man auch nicht genau was "Port Security" ist ?! Ggf. verbirgt sich das dahinter, es kann aber auch nur eine simple Mac Filterregel am Port sein ohne Radius...das ist leider unklar.

Wenn er die Mac Authentisierung gar nicht supportet sondern nur .1x konfigurierst du dir natürlich einen Wolf, das ist klar. Das solltest du also sicher abklären ! Ggf. die D-Link Hotline dazu befragen !