AADC im Multi Namespace Forest

Hi,

hat jemand von Euch schon einmal erfolgreich ein AADC eingerichtet, wo folgende Bedingungen zutreffen:

Bsp:

Wir bekommen den Abgleich nicht zum Laufen. Er importiert nichts ins Metaverse. Meckert aber auch nicht, dass er irgendwo keine Rechte hätte oder irgendwas nicht erreichen könnte.

Dabei sind uns dann noch eine Menge Bugs über die Füße gelaufen. z.B.

Wir haben es sowohl mit eigenen Regeln versucht, als auch nur mit den Standard-Regeln.

Im Moment stehen wir voll auf dem Schlauch.

E.

hat jemand von Euch schon einmal erfolgreich ein AADC eingerichtet, wo folgende Bedingungen zutreffen:

- Das lokale AD besteht aus einem Forest mit mehreren Domains in mehreren Namespaces.

- Es sollen nur die Konten ab einer bestimmten OU aus nur einer der Subdomains synchronisiert werden.

- Das AD-Konto für die Verbindung zum lokalen AD befindet sich in einer anderen Domain (nicht die Root Domain), in einen anderen Namespace, als die Domain, in welcher sich die zu synchronisierende OU befindet.

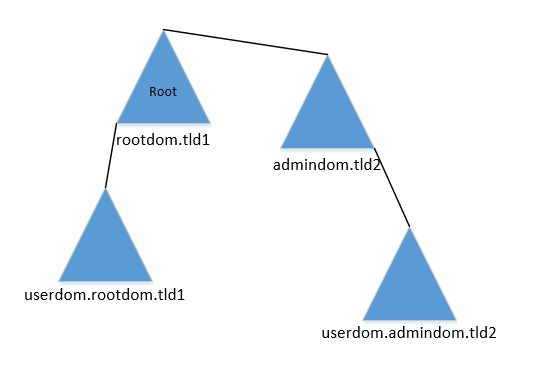

Bsp:

- Forest "rootdom.tld1"

- User-Domain "userdom.rootdom.tld1" (mit der o.g. OU)

- Admin-User-Domain "admindom.tld2" (mit welchem konfiguriert wird, Konto ist Enterprise Admin)

- AD-Konto für Sync in "admindom.tld2"

Wir bekommen den Abgleich nicht zum Laufen. Er importiert nichts ins Metaverse. Meckert aber auch nicht, dass er irgendwo keine Rechte hätte oder irgendwas nicht erreichen könnte.

Dabei sind uns dann noch eine Menge Bugs über die Füße gelaufen. z.B.

- Wenn man mit dem "Azure AD Connect" Wizard das Konto für den AD-Zugriff automatisch erstellen lässt ("MSOL_....."), dann legt er dieses einfach in der Domain des ausführenden Admin-Kontos an. Man wird nicht gefragt, in welcher Domain er dieses anlegen soll.

- Wenn man das Konto manuell erstellt, und dann die Berechtigungen dafür mit den mitgelieferten CMDlets erteilen will (Set-ADSyncMsDsConsistencyGuidPermissions, usw.), selektiv nur für die User-Domain und die dort gelegene OU, dann funktioniert das nur, wenn der Computer, auf welchem man dieses CMDlet ausführt, in einer Domain im Namespace der User-Domain ist.

- Wenn man alle Berechtigungen für dieses Konto aus dem AD wieder entfernt, dann meckert der Sync Dienst das noch nicht mal an. Das lässt uns schlussfolgern, dass er beim Filtern der zu synchronisierenden Objekte schon nichts findet. Die speziellen Rechte also (noch) gar nicht braucht.

Wir haben es sowohl mit eigenen Regeln versucht, als auch nur mit den Standard-Regeln.

Im Moment stehen wir voll auf dem Schlauch.

E.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2112863930

Url: https://administrator.de/forum/aadc-im-multi-namespace-forest-2112863930.html

Ausgedruckt am: 15.07.2025 um 04:07 Uhr

24 Kommentare

Neuester Kommentar

Hi,

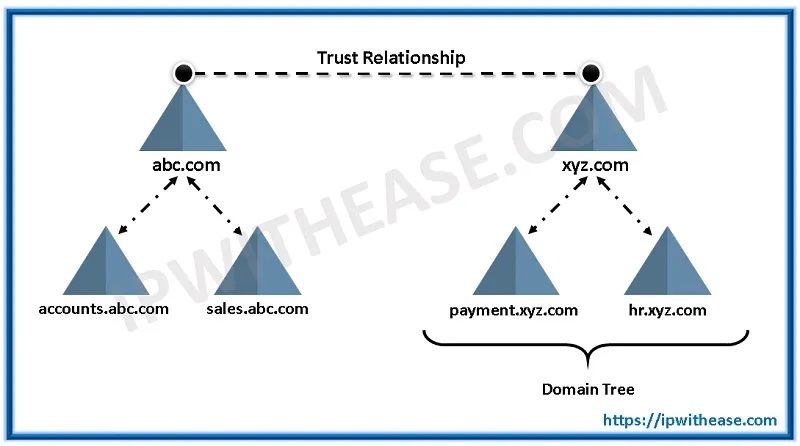

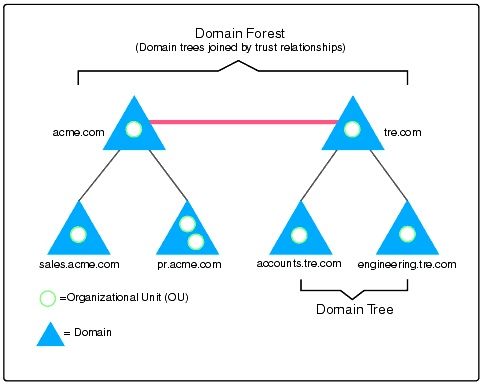

also es eigentlich ein unterstützes Szenario . Ich nehme mal an rootdom.tld1 und admindom.tld2 haben eine Vertrauensstellung ?

Ich würde es so machen.

Managed Service Account (gMSA) für Sync Service in admindom.tld2

AD-Account in userdom.rootdom.tld1 anlegen und mal volle Rechte auf OU für Benutzer delegieren.

Prüfen ob aus admindom.tld2 mit dem AD-Account auf die Benutzer-Objekte zugegriffen werden kann.

Dann alles manuell in AAD-Connect konfigurieren.

Ich glaube das ist ja dein Szenario.

docs.microsoft.com/de-de/azure/active-directory/hybrid/plan-conn ...

Mit freundlichen Grüßen

also es eigentlich ein unterstützes Szenario . Ich nehme mal an rootdom.tld1 und admindom.tld2 haben eine Vertrauensstellung ?

Ich würde es so machen.

Managed Service Account (gMSA) für Sync Service in admindom.tld2

AD-Account in userdom.rootdom.tld1 anlegen und mal volle Rechte auf OU für Benutzer delegieren.

Prüfen ob aus admindom.tld2 mit dem AD-Account auf die Benutzer-Objekte zugegriffen werden kann.

Dann alles manuell in AAD-Connect konfigurieren.

Ich glaube das ist ja dein Szenario.

docs.microsoft.com/de-de/azure/active-directory/hybrid/plan-conn ...

Mit freundlichen Grüßen

AD-Anbindung ist grün und OU werden auch angezeigt ?

Ports zur AD alle geöffnet ?

docs.microsoft.com/de-de/azure/active-directory/hybrid/reference ...

Ports zur AD alle geöffnet ?

docs.microsoft.com/de-de/azure/active-directory/hybrid/reference ...

Zitat von @emeriks:

Nein!

Ein Forest mit mehreren Namespaces.

Das sind alle Trees automatisch im Trust.

Nein!

Ein Forest mit mehreren Namespaces.

Das sind alle Trees automatisch im Trust.

Ich will mich nicht streiten, Ports und Powershell wäre interessant.

Mit freundlichen Grüßen

Zitat von @emeriks:

Vererbt auf contactZulassen ADMINDOM\azure.service Beschränkter Zugriff

WRITE PROPERTY

READ PROPERTY

Mhm , müsste das ADDS Konto nicht aus der Domäne userdom.rootdom.tld1\azure.service sein ?

Bitte mal ein Konto aus der Domain userdom.rootdom.tld1 für den AD-DS-Connector verwenden.

Zitat von @emeriks:

Mhm , müsste das ADDS Konto nicht aus der Domäne userdom.rootdom.tld1\azure.service sein ?

Wieso?Weil da der globale Katalog auch ist. Das AD-DS Connector Konto sollte auch aus der Domain sein. Unabhängig von Trust .etc wahrscheinlich geht auch ein Konto aus rootdom.tld1

Zitat von @emeriks:

Der GC ist überall. Alle DC's sind bei uns auch GC.

Außerdem ist userdom.rootdom.tld1 ja nicht die Root Domain, falls Du das meinen solltest.

Der GC ist überall. Alle DC's sind bei uns auch GC.

Außerdem ist userdom.rootdom.tld1 ja nicht die Root Domain, falls Du das meinen solltest.

Auch da möchte ich mich nicht streiten, ich würde es mit einem Account aus der userdom.rootdom.tld1 testen.

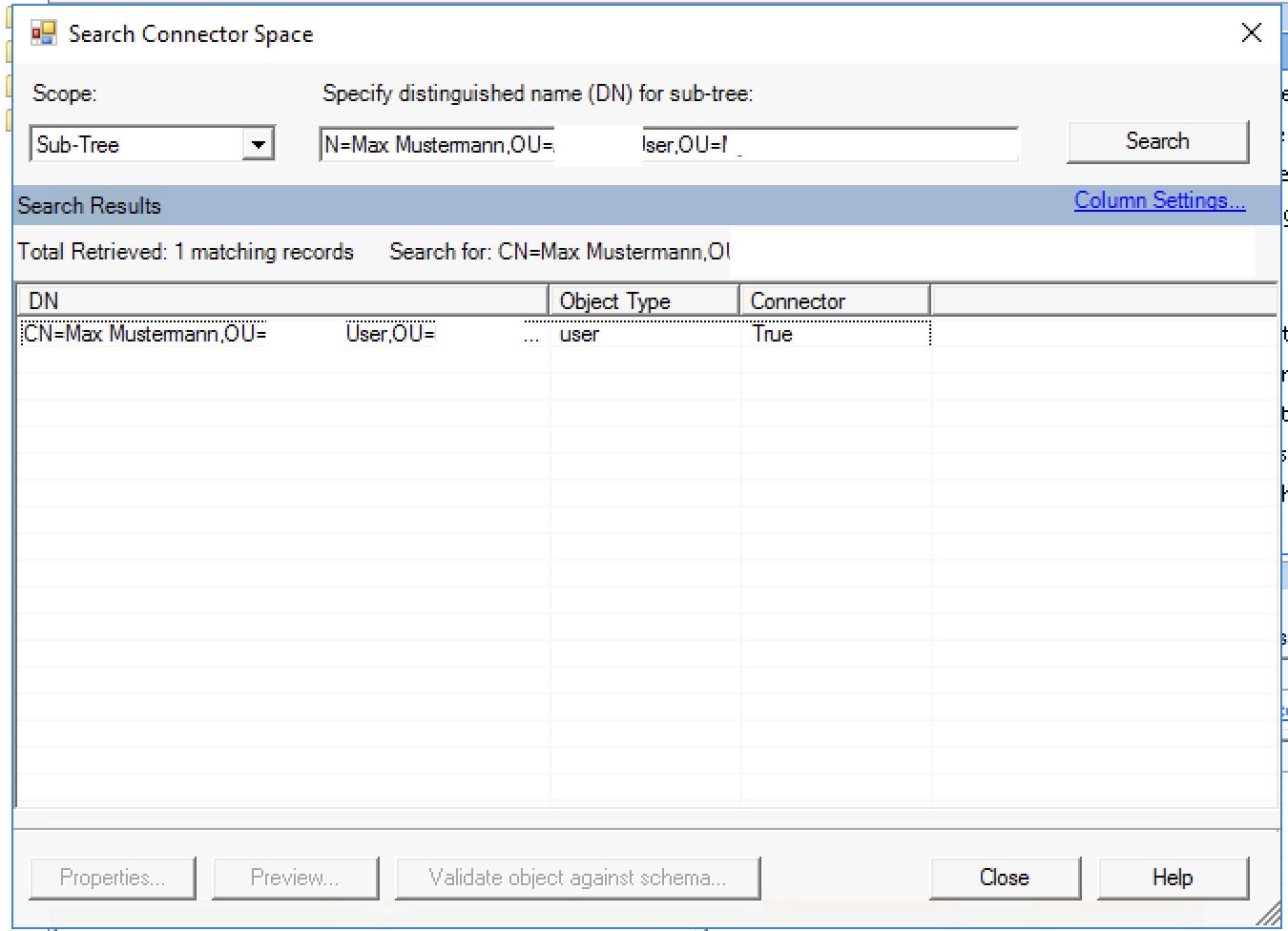

Wenn du im AD DS Connector Space Search einen DN suchst wird nichts gefunden ?

Zitat von @emeriks:

Edit:

Bei Gruppen steht "object type group" und "connector true".

Bei Benutzer steht "object type placeholder" (?) und "connector false".

Mhm,

docs.microsoft.com/de-de/azure/active-directory/hybrid/concept-a ...

hayesjupe.com/azure-ad-sync-objects-not-syncing-specifically-som ...

social.technet.microsoft.com/Forums/en-US/3f2763b1-7057-4096-ae9 ...

Also unter Operations steht auch nichts , kein Add , kein Update beim Export. Was ist denn dein eindeutiger Identifer zu Azure AD oder soll der Account neu erstellt werden ?

Mit freundlichen Grüßen

Zitat von @emeriks:

Wir haben es nun so gelöst bekommen, dass wir den AADC noch einmal neu installiert haben. Seit dem funktioniert es.

@7Gizmo7

Danke für Deine Unterstützung!

Wir haben es nun so gelöst bekommen, dass wir den AADC noch einmal neu installiert haben. Seit dem funktioniert es.

@7Gizmo7

Danke für Deine Unterstützung!

Falls dir das nochmal passiert, bei uns war das Problem das der Sync User mit in die MFA Registration Campaign gerutscht ist, und von Azure dann MFA gefordert wurde, was bei einem Dienstkonto ja nicht funktionieren kann.

Bei der Neuinstallation wird dieses Konto normalerweise mit einem Flag versehen, das es aus der MFA ausschließt.

docs.microsoft.com/en-us/azure/active-directory/authentication/h ...