Adguard Home Login Seite Authentifizierung vorschalten

Hallo,

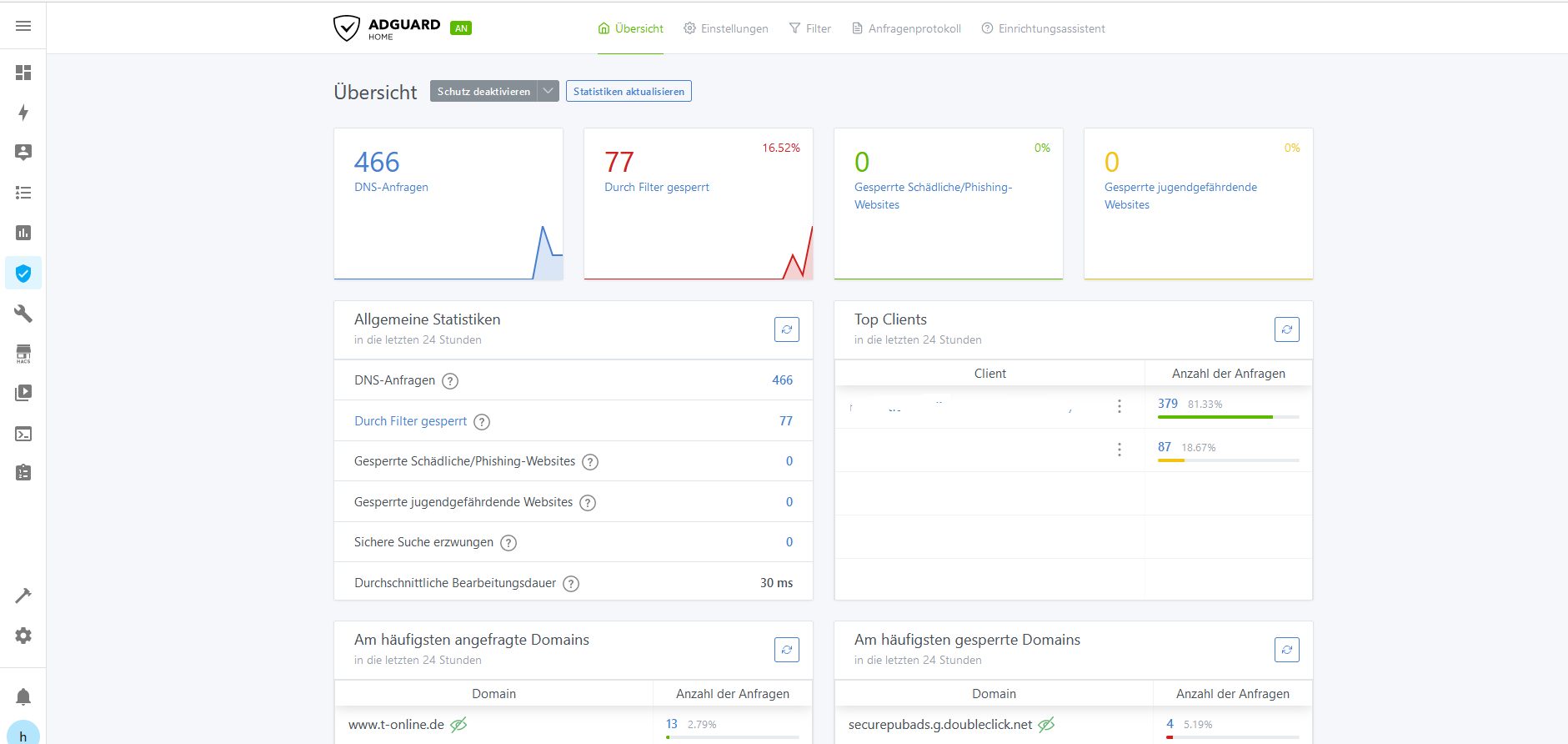

ich habe auf eine vServer Adguard Home installiert, eingerichtet und die Zugriffe nur per DoT von meiner IP eingerichtet.

Leider bietet Adguard keine 2FA an.

Die Login Seite ist bereites mit user und Passwort versehen.

Kann ich der Login Seite irgendwie eine weitere Authentifizerung vorschalten, so dass die Login Seite z.B. auch erst nach User / PW zugänglich wird?

Auf dem Server läufst sonst weder Docker, nich Nginx, noch Apache.

Ubuntu 22.0.x LTS ARM

Kann hier jemand Tipps geben?

Danke

ich habe auf eine vServer Adguard Home installiert, eingerichtet und die Zugriffe nur per DoT von meiner IP eingerichtet.

Leider bietet Adguard keine 2FA an.

Die Login Seite ist bereites mit user und Passwort versehen.

Kann ich der Login Seite irgendwie eine weitere Authentifizerung vorschalten, so dass die Login Seite z.B. auch erst nach User / PW zugänglich wird?

Auf dem Server läufst sonst weder Docker, nich Nginx, noch Apache.

Ubuntu 22.0.x LTS ARM

Kann hier jemand Tipps geben?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 84031649531

Url: https://administrator.de/forum/adguard-home-login-seite-authentifizierung-vorschalten-84031649531.html

Ausgedruckt am: 02.08.2025 um 11:08 Uhr

19 Kommentare

Neuester Kommentar

Hi.

Wieso blockst du das Webinterface nicht mit der Firewall am WAN? Du willst per WAN auf die Verwaltungs-GUI?? Sehr schlechte Idee! Würde ich persönlich nur über VPN zum vServer zugänglich machen, der Rest der Welt braucht da ja keine Zugangsmöglichkeit!

Für DNSoTLS nutzt man ja eh andere Ports.

Gruß Katrin

Wieso blockst du das Webinterface nicht mit der Firewall am WAN? Du willst per WAN auf die Verwaltungs-GUI?? Sehr schlechte Idee! Würde ich persönlich nur über VPN zum vServer zugänglich machen, der Rest der Welt braucht da ja keine Zugangsmöglichkeit!

Für DNSoTLS nutzt man ja eh andere Ports.

Gruß Katrin

Na, den Zugriff am WAN-Port auf die GUI blockieren aber über das VPN Subnetz erreichbar machen .

Ich sehe das Problem hier ehrlich gesagt nicht.

Ich und nur ich will ja von überall auf das GUI zugreifen.

Genau das kannst du ja per VPN nur du hast ja die Schlüssel fürs VPN.. Ist aber unkomfortabel

VPN ist hier ein klick von überall aus ..., daheim ist es bei mir eh dauerhaft verbunden.Ich sehe das Problem hier ehrlich gesagt nicht.

Aktuell ist es nur per aktiver SSH Verbindung zum Server erreichbar

Das VPN für Arme 😬.

Dann Pack dir nen Reverse Proxy auf den vServer da kannst du ja vorauthentifizieren so viel du willst. Ob das dann komfortabler ist als ein VPN, naja, Zeit wird es jedenfalls keine sparen, nur den vServer anfälliger für DDoS und Attacken machen.

Zitat von @itstrue:

Und nochmal. Wenn ich es in der Firewall blocke, habe auch ich keinen Zugriff mehr

Doch hast du eben wohl, weil du dafür erstens nur die VPN Ports am WAN zulässt und aus dem VPN Subnetz heraus dann den Zugriff auf die WebGUI des Adguard zulässt.Und nochmal. Wenn ich es in der Firewall blocke, habe auch ich keinen Zugriff mehr

Glaube du hast noch nie mehr als eine Firewall-Regel konfiguriert und dann nen vServer auf die Welt loslassen, schäm dich ... 🤣

By the way, der Adguard http Server ist in GOlang geschrieben, htaccess Files gibt es da nicht, GOLang kann Basic-Auth aber selber

github.com/abbot/go-http-auth

Sicherer wird es dadurch aber ehrlich gesagt auch nicht und du musst jedes mal ran wenn du Adguard aktualisierst.

Denn damit schützt du nicht den http-Server selbst sondern nur die Anwendung.

Vorgeschalteter Reverse Proxy (nginx/apache) oder VPN zum vServer is the way to go

github.com/abbot/go-http-auth

Sicherer wird es dadurch aber ehrlich gesagt auch nicht und du musst jedes mal ran wenn du Adguard aktualisierst.

Denn damit schützt du nicht den http-Server selbst sondern nur die Anwendung.

Vorgeschalteter Reverse Proxy (nginx/apache) oder VPN zum vServer is the way to go

Hier kennt niemand dein gesamtes Setup, mit Docker kommst du erst jetzt erst um die Ecke geschweige denn welche Firewall zum Einsatz kommt weiß hier auch niemand und dann erwartest du ein fertiges Setup zum abtippen. Übe damit erst mal selbst im Lab bevor man sich an einen vServer begibt, dann wird auch ein Schuh draus. 🖖

Und wo genau liegt jetzt das Problem, eine der genannten Lösungen umzusetzen?

a) vorgeschalteter Reverse Proxy mit Auth

b) über Firewall alles außer VPN eingehend sperren (spart die Authentifizierung)

Beides funktioniert, wobei natürlich b) die sinnvollere Wahl ist.

Also grob: dauerhafter VPN-Tunnel von zu Hause zu Server, daneben von Smartphone eigener Tunnel nach Hause. Von unterwegs: VPN auf Smartphone einschalten, das dann über zu Hause als "Relaystation" zum pihole führt.

Und eine simple Implementierung für a): github.com/newhouseb/simpleotp. Deutlich besser: authelia.com/

Gruß

DivideByZero

a) vorgeschalteter Reverse Proxy mit Auth

b) über Firewall alles außer VPN eingehend sperren (spart die Authentifizierung)

Beides funktioniert, wobei natürlich b) die sinnvollere Wahl ist.

Also grob: dauerhafter VPN-Tunnel von zu Hause zu Server, daneben von Smartphone eigener Tunnel nach Hause. Von unterwegs: VPN auf Smartphone einschalten, das dann über zu Hause als "Relaystation" zum pihole führt.

Und eine simple Implementierung für a): github.com/newhouseb/simpleotp. Deutlich besser: authelia.com/

Gruß

DivideByZero