Admin Approval Mode (UAC) Server 2019 - wie regelt ihr das?

Hallo liebe Leute,

Ich habe die letzten Tage damit verbracht herauszufinden was den die "optimale" Einstellung vom Admin Approval Mode (UAC) auf einem Server ist und habe mich so richtig verwirrt. (Ich sehe gerade vor lauter Bäumen den Wald nicht)...

Wo möchte ich hin:

Ich möchte gerne, dass der Domain Admin auf jeden Server als ADMIN (ohne Einschränkungen) behandelt wird! sollten es services geben welche unter einem anderen Benutzer laufen dann sollten diese natürlich als "Standard-User" laufen.

Mein Problem:

Wenn man Admin Approval Mode gar nicht konfiguriert (in der GPO auf "nicht konfiguriert" lässt) so können beispielsweise .msc Anwendungen nicht gestartet werden!

- Setze ich den Admin Approval Mode auf enable so muss auch der Admin jedes mal bestätigen, dass er ein Admin ist und wird vom Server in erster Linie wie ein normaler User behandelt!

- Setze ich den Admin Approval Mode auf disabled, so hat jeder Angemeldete user auf dem Server Admin Rechte.

Wie habe ich es jetzt:

- Administratorgenehmigungsmodus für das integrierte Administratorkonto -> ENABLE

- Alle Administratoren im Administratorgenehmigungsmodus ausführen -> ENABLE

-> Führt aber dazu, dass der Domain Admin in erster Linie als normaler User behandelt wird.

Wie habt ihr diese Einstellungen getroffen?

könnt ihr mir bitte mitteilen was euer "best practices" zu diesem Thema ist?

Ich habe die letzten Tage damit verbracht herauszufinden was den die "optimale" Einstellung vom Admin Approval Mode (UAC) auf einem Server ist und habe mich so richtig verwirrt. (Ich sehe gerade vor lauter Bäumen den Wald nicht)...

Wo möchte ich hin:

Ich möchte gerne, dass der Domain Admin auf jeden Server als ADMIN (ohne Einschränkungen) behandelt wird! sollten es services geben welche unter einem anderen Benutzer laufen dann sollten diese natürlich als "Standard-User" laufen.

Mein Problem:

Wenn man Admin Approval Mode gar nicht konfiguriert (in der GPO auf "nicht konfiguriert" lässt) so können beispielsweise .msc Anwendungen nicht gestartet werden!

- Setze ich den Admin Approval Mode auf enable so muss auch der Admin jedes mal bestätigen, dass er ein Admin ist und wird vom Server in erster Linie wie ein normaler User behandelt!

- Setze ich den Admin Approval Mode auf disabled, so hat jeder Angemeldete user auf dem Server Admin Rechte.

Wie habe ich es jetzt:

- Administratorgenehmigungsmodus für das integrierte Administratorkonto -> ENABLE

- Alle Administratoren im Administratorgenehmigungsmodus ausführen -> ENABLE

-> Führt aber dazu, dass der Domain Admin in erster Linie als normaler User behandelt wird.

Wie habt ihr diese Einstellungen getroffen?

könnt ihr mir bitte mitteilen was euer "best practices" zu diesem Thema ist?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665919

Url: https://administrator.de/forum/admin-approval-mode-uac-server-2019-wie-regelt-ihr-das-665919.html

Ausgedruckt am: 25.07.2025 um 03:07 Uhr

8 Kommentare

Neuester Kommentar

Moin,

Ganz klar: Nicht an der UAC rumfummeln, fertig.

Vielleicht allerhoechstens noch auf "do not dim desktop" stellen, aber mehr nicht. Schon unter Vista hat man oft durch ein Abschalten mehr kaputt gemacht...

Klar passiert es mir auch immer noch gelegendlich das ich vergesse ein Programm explizit als Administrator zu starten, wenn es nicht schon von sich aus nach Rechten fragt, aber man gewohnt sich an sich schnell dran. Insbesondere CMD/PowerShell und Notepad++ sind da Kandidaten bei denen ich es immer mal wieder vergesse...

Wenn man mit einem Konto angemeldet ist das Adminrechte hat, muss man ja nichtmal ein Passwort eingeben, das ist wirklich nur ein klick...

Ganz klar: Nicht an der UAC rumfummeln, fertig.

Vielleicht allerhoechstens noch auf "do not dim desktop" stellen, aber mehr nicht. Schon unter Vista hat man oft durch ein Abschalten mehr kaputt gemacht...

Klar passiert es mir auch immer noch gelegendlich das ich vergesse ein Programm explizit als Administrator zu starten, wenn es nicht schon von sich aus nach Rechten fragt, aber man gewohnt sich an sich schnell dran. Insbesondere CMD/PowerShell und Notepad++ sind da Kandidaten bei denen ich es immer mal wieder vergesse...

Wenn man mit einem Konto angemeldet ist das Adminrechte hat, muss man ja nichtmal ein Passwort eingeben, das ist wirklich nur ein klick...

Hallo,

auch von mir ein ganz klares : Nicht an der UAC fummeln. Hinterher gibt´s Fehler die keiner sofort findet.

aber wenn ich sowas lese

Da sollen doch nur Admins hin und keine User.

Alternativ UAC auf den Server deaktivieren und entsprechende Sicherheitsrichtlienien anwenden und den Zugriff auf die Server einschränken. Muss ja sowieso nur die Admins hin.

Um vieviele Server bzw. um welche Umgebung reden wir denn hier überhaupt. Um dir besser helfen zu können müsstes du un ein paar mehr Informationen da lassen wie z.b. den Aufbau der Server / IT Landschaft usw.....

lg

auch von mir ein ganz klares : Nicht an der UAC fummeln. Hinterher gibt´s Fehler die keiner sofort findet.

aber wenn ich sowas lese

Zitat von @samet22:

- Setze ich den Admin Approval Mode auf disabled, so hat jeder Angemeldete user auf dem Server Admin Rechte.

frage ich mich ernsthaft warum sich ein NORMALER Benutzer auf einem Server via RDP anmelden kann ?- Setze ich den Admin Approval Mode auf disabled, so hat jeder Angemeldete user auf dem Server Admin Rechte.

Da sollen doch nur Admins hin und keine User.

Alternativ UAC auf den Server deaktivieren und entsprechende Sicherheitsrichtlienien anwenden und den Zugriff auf die Server einschränken. Muss ja sowieso nur die Admins hin.

Um vieviele Server bzw. um welche Umgebung reden wir denn hier überhaupt. Um dir besser helfen zu können müsstes du un ein paar mehr Informationen da lassen wie z.b. den Aufbau der Server / IT Landschaft usw.....

lg

1.) Natürlich meldet sich ein normaler User nicht auf dem Server an aber hast du wirklich alle dienste am Server unter dem Domain\Administrator Konto laufen? vielleicht habe ich mich hier falsch ausgedrückt... Somit ist das deaktivieren von UAC nicht die Lösung leider.

Okay bezog sich dann auf die Service User. Dann ist alles klar. Aber bei dem was hier an Fragen gestellt wird muss manleider mit allem rechnen.

2.) Die Größe ist "nicht relevant" glaube ich, da es hier mehr um ein "best practices" geht. Meine Frage zurück: Wie mache ich, dass andere User (Hier meine ich die User für die Service) natürlich kein vollzugriff haben ABER ein angemeldeter Domain Admin kein UAC abfragen bekommt?

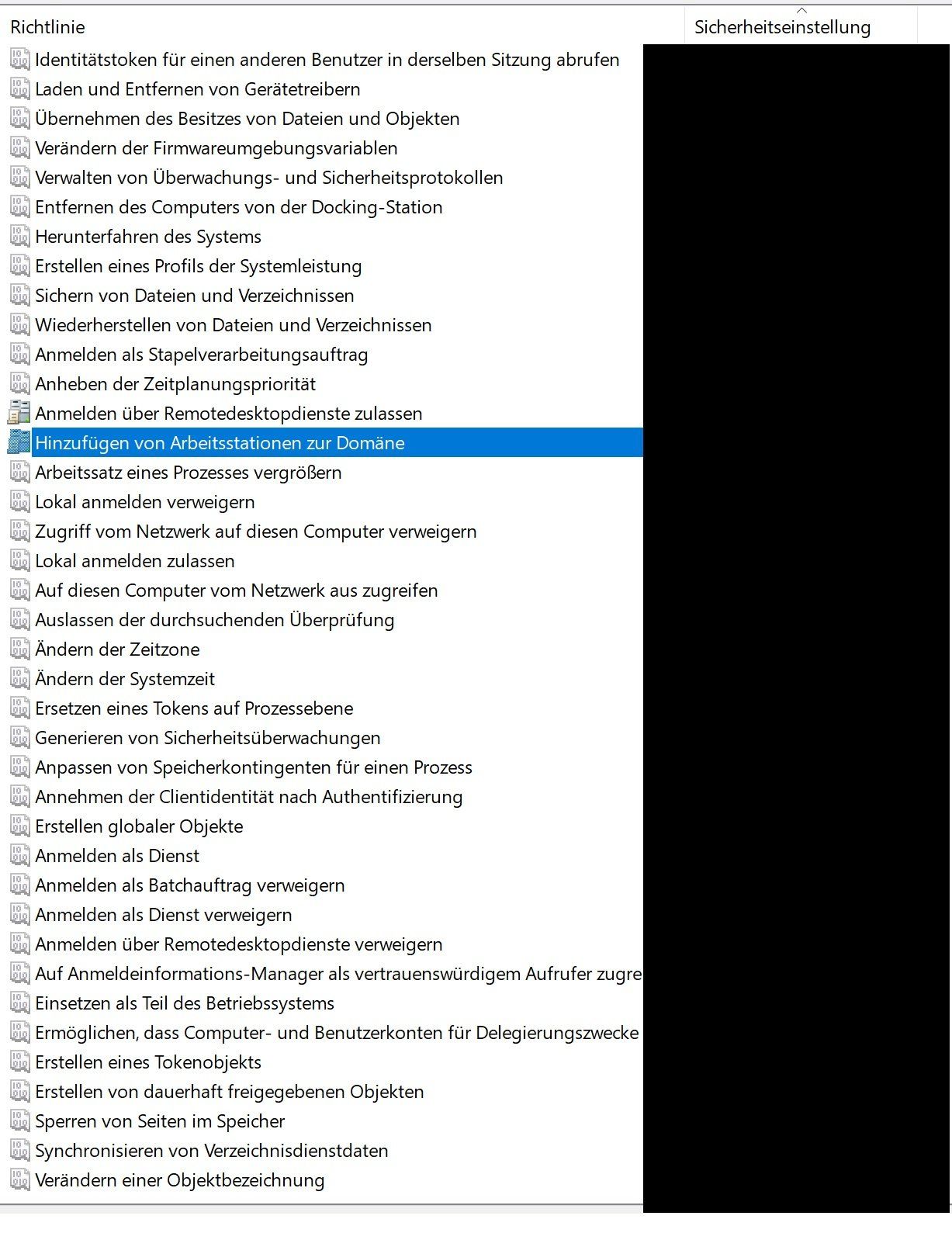

Bei uns dürfen sich Service Accounts nicht als Benutzer anmelden. Die ensprechenden Accounts sind einer AD Gruppe und durch eine entsprechende Sec GPO wird Benutzern welche in der AD Gruppe für Service Accounts sind so ziemlich alles versagt was geht. Sprich

Anmelden per RDP / Netzwerk / ALs Benutzer bzw. Interaktiv usw....

Bzw. haben die Accounts der Gruppe ServiceAccounts das entsprechende Reccht sich als Service anzumelden.

Kann alles in per GPO gesteuert werden. Irgendwo über den Pfad "Zuweisen von Benutzerrechten" da kann da so ziemlich viel festgelegt qwerden

Zumindest wir haben hier viel festgelegt. Vorteil ist wenn es Zentral festgelegt ist:

Einmel erstellt- auf alle Objekte bzw. Server und Clients angewendet. So spart man sich arbeit und erhöht nebenbei

natürlich auch die Sicherheit im Netzwerk.

Setzt natürlich vorraus das man sich vorher gedanken macht wie man das entsprechend umsetzt.

Wenn noch fragen sind dann her damit

N'Abend.

Cheers,

jsysde

Zitat von @samet22:

[...]Ich möchte gerne, dass der Domain Admin auf jeden Server als ADMIN (ohne Einschränkungen) behandelt wird!

An der Stelle hab' ich aufgehört zu lesen. Man arbeitet NIEMALS mit Domain-Admin-Rechten an irgendwelchen Servern![...]Ich möchte gerne, dass der Domain Admin auf jeden Server als ADMIN (ohne Einschränkungen) behandelt wird!

Cheers,

jsysde

Moin.

Nein, ist es nicht.

Cheers,

jsysde

P.S.:

Auch und gerade unter UNIX/Linux arbeitet man NIEMALS als root an einem System. Man verwendet sudo, um sich für eine bestimmte Aktion die passende Rechte zu verschaffen - in Windows ist die UAC quasi das Äquivalent dazu. Aber was weiß ich schon....

Nein, ist es nicht.

[...]Hier geht es um erfahrungen und best practicies. Solltest du vorschläge haben dann bitte raus damit.

Admin-Tiering ist Best Practice. Einfach und schnell umzusetzen, auch ohne 20-Mann-IT-Abteilung.Cheers,

jsysde

P.S.:

Auch und gerade unter UNIX/Linux arbeitet man NIEMALS als root an einem System. Man verwendet sudo, um sich für eine bestimmte Aktion die passende Rechte zu verschaffen - in Windows ist die UAC quasi das Äquivalent dazu. Aber was weiß ich schon....

Du sagt es doch selber: Man arbeitet mit Domain Adminrechten "wenn es noetig ist"

Aber fuer Administrative Aufgaben sind volle Domain Adminrechte, sofern der Server auf dem man arbeitet nicht grade ein DC ist, vollkommen unnoetig.

Normale, lokale, Adminrechte auf dem jeweiligen Server reichen da vollkommen.

Es ist tatsaechlich normale gaengige best practice, die Accounts die Domain Adminrechte haben nicht fuer die normale taegliche Arbeit zu verwenden. Faengst du dir auf dem Account was ein, ist ratz-fatz die ganze Domain hinueber.

Bei uns in der Firma ist folgendes schon seit 20 Jahren Usus:

Es gibt 3 "Domain Admin" Accounts, die volle Adminrechte haben. Deren Zugangsdaten sind nur denen bekannt, denen der Account zugeordnet ist.

Diese Accounts werden nur verwendet, wenn Domain Adminrechte auch *wirklich* gebraucht werden. Die Accounts werden regelmaessig auditiert, und jede Verwendung geloggt.

Die Zugangsdaten fuer einen weiteren Domain Admin liegen in einem versiegelten Umschlag in einem feuerfesten Tresor. Gebraucht haben wir diese in 20 Jahren aber noch nicht.

Alle IT-Kollegen haben weiterhin 2 Accounts in der Domain. Einen normalen Account, der keine speziellen Rechte hat. Das ist der normale Arbeitsaccount auf der eigenen Workstation. Die Rechte entsprechen denen eines jeden anderen normalen Mitarbeiters.

Der andere ist ein Admin Account, der Rechte entsprechend des Taetigkeitsbereiches des Kollegen hat. So zB lokale Adminrechte auf den Windows Servern. Die Accounts werden auch ueber RADIUS fuer andere interne Systeme verwendet, wir versuchen es soweit wie moeglich zu verhindern das die Admins ein ganzes Sammelsurium an Accounts verwenden zu muessen.

Und bei uns, da wir ein grosses Team mit vielen unterschiedlichen Aufgabenbereichen sind: Wenn du fuer etwas nicht zustaendig bist, bekommst du auch keine Rechte.

Und dieser Admin hat die Rechte die ein Mitarbeiter hat nicht: Kein Internet, kein Intranet, kein E-Mail. Es soll garnicht die Versuchung aufkommen den Account auf der eigenen Workstation dauerhaft eingeloggt zu verwenden.

Die User Account Control wird dabei nicht angefasst. Die Folge: Wenn man sich mit dem Admin Account an einem Server anmeldet, muss man einmal auf "Ok" klicken wenn man etwas startet was Adminrechte braucht.

Und, zugegeben, etwas stoerender: Man muss teils dran denken dass man bestimmte Programme explizit als Admin starten muss. Das betrifft dann zB die PowerShell, oder Notepad wenn man Systemdateien anpacken muss.

Dieser Arbeitsablauf geht aber schnell in Fleisch und Blut ueber. Meistens denk ich sogar dran, auch wenn mein Haupteinsatzgebiet nicht Windows ist ;)

Selbst in einer zwei Mann Butze gehoert das meiner Meinung nach in diese drei Ebenen getrennt.

Aber fuer Administrative Aufgaben sind volle Domain Adminrechte, sofern der Server auf dem man arbeitet nicht grade ein DC ist, vollkommen unnoetig.

Normale, lokale, Adminrechte auf dem jeweiligen Server reichen da vollkommen.

Es ist tatsaechlich normale gaengige best practice, die Accounts die Domain Adminrechte haben nicht fuer die normale taegliche Arbeit zu verwenden. Faengst du dir auf dem Account was ein, ist ratz-fatz die ganze Domain hinueber.

Bei uns in der Firma ist folgendes schon seit 20 Jahren Usus:

Es gibt 3 "Domain Admin" Accounts, die volle Adminrechte haben. Deren Zugangsdaten sind nur denen bekannt, denen der Account zugeordnet ist.

Diese Accounts werden nur verwendet, wenn Domain Adminrechte auch *wirklich* gebraucht werden. Die Accounts werden regelmaessig auditiert, und jede Verwendung geloggt.

Die Zugangsdaten fuer einen weiteren Domain Admin liegen in einem versiegelten Umschlag in einem feuerfesten Tresor. Gebraucht haben wir diese in 20 Jahren aber noch nicht.

Alle IT-Kollegen haben weiterhin 2 Accounts in der Domain. Einen normalen Account, der keine speziellen Rechte hat. Das ist der normale Arbeitsaccount auf der eigenen Workstation. Die Rechte entsprechen denen eines jeden anderen normalen Mitarbeiters.

Der andere ist ein Admin Account, der Rechte entsprechend des Taetigkeitsbereiches des Kollegen hat. So zB lokale Adminrechte auf den Windows Servern. Die Accounts werden auch ueber RADIUS fuer andere interne Systeme verwendet, wir versuchen es soweit wie moeglich zu verhindern das die Admins ein ganzes Sammelsurium an Accounts verwenden zu muessen.

Und bei uns, da wir ein grosses Team mit vielen unterschiedlichen Aufgabenbereichen sind: Wenn du fuer etwas nicht zustaendig bist, bekommst du auch keine Rechte.

Und dieser Admin hat die Rechte die ein Mitarbeiter hat nicht: Kein Internet, kein Intranet, kein E-Mail. Es soll garnicht die Versuchung aufkommen den Account auf der eigenen Workstation dauerhaft eingeloggt zu verwenden.

Die User Account Control wird dabei nicht angefasst. Die Folge: Wenn man sich mit dem Admin Account an einem Server anmeldet, muss man einmal auf "Ok" klicken wenn man etwas startet was Adminrechte braucht.

Und, zugegeben, etwas stoerender: Man muss teils dran denken dass man bestimmte Programme explizit als Admin starten muss. Das betrifft dann zB die PowerShell, oder Notepad wenn man Systemdateien anpacken muss.

Dieser Arbeitsablauf geht aber schnell in Fleisch und Blut ueber. Meistens denk ich sogar dran, auch wenn mein Haupteinsatzgebiet nicht Windows ist ;)

Selbst in einer zwei Mann Butze gehoert das meiner Meinung nach in diese drei Ebenen getrennt.