Default Gateway mit mehreren VLANs

Hallo liebes Forum,

nachdem ich schon länger mitgelesen habe und viele der nützlichen Anleitungen gelesen habe, möchte ich nun meine erste Frage stellen weil es dann doch manchmal Stellen gibt, an denen ich nicht weiterkomme. Ich freue mich hier dabei zu sein und bin gespannt wie's weiter geht.

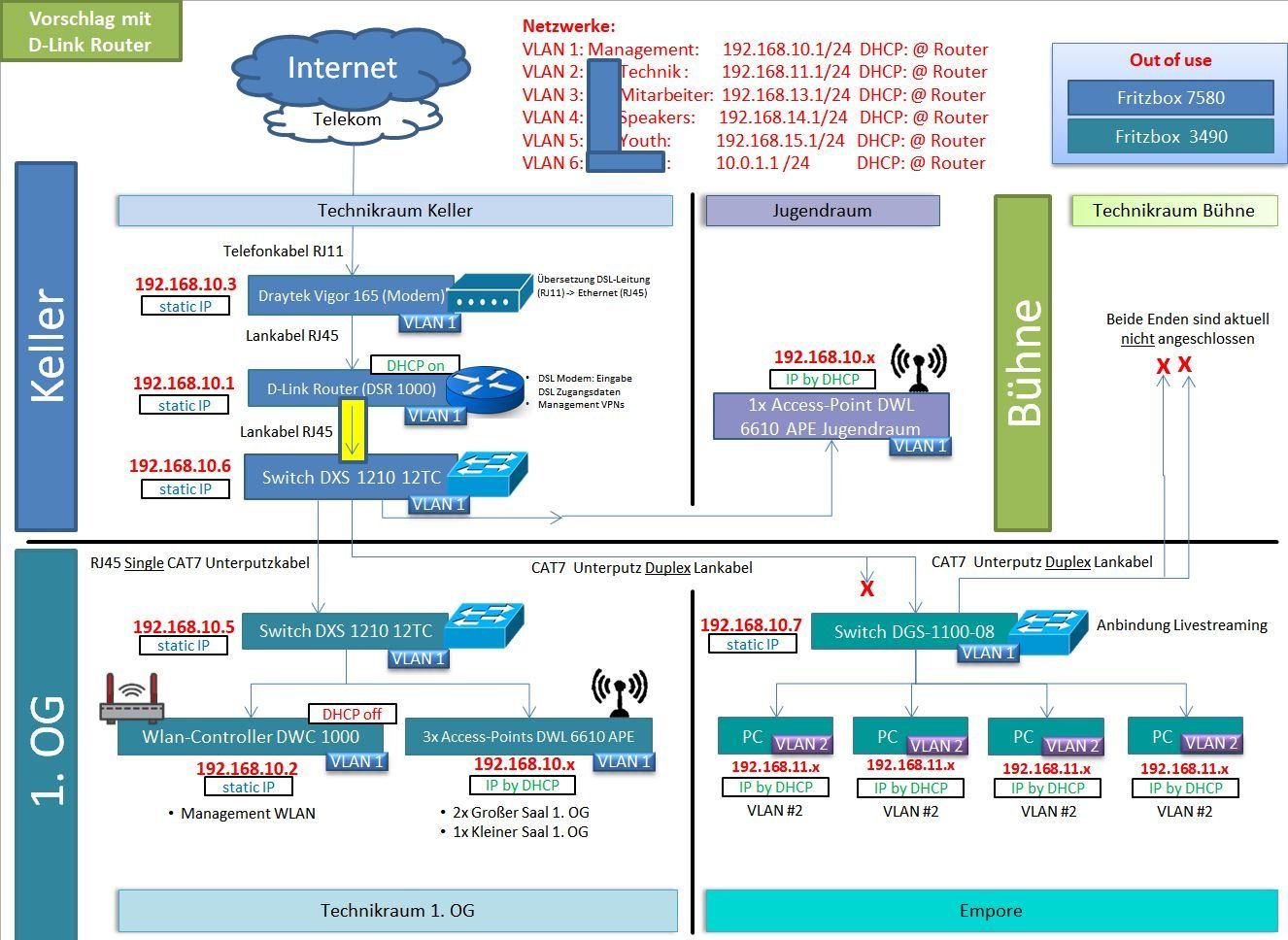

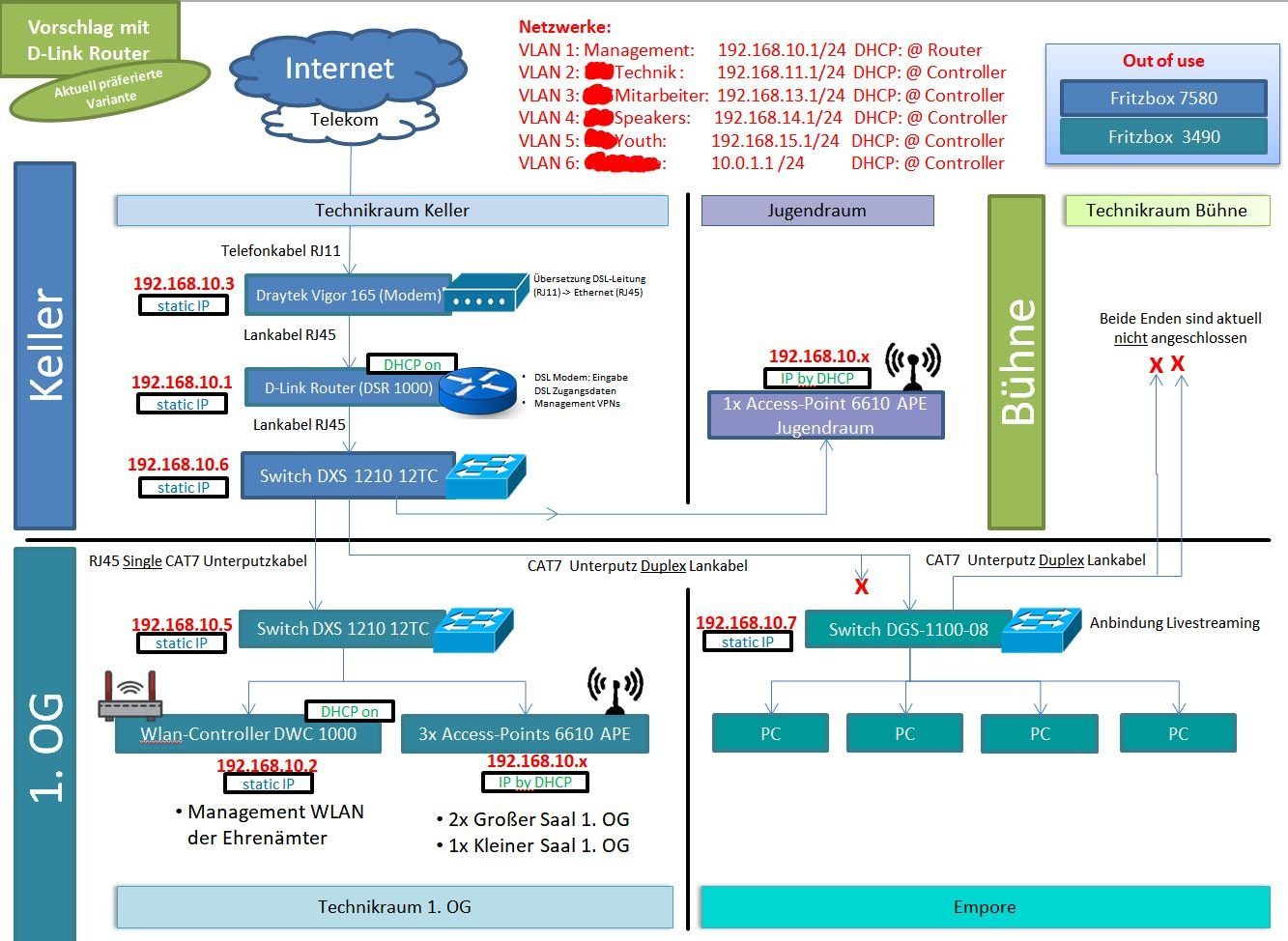

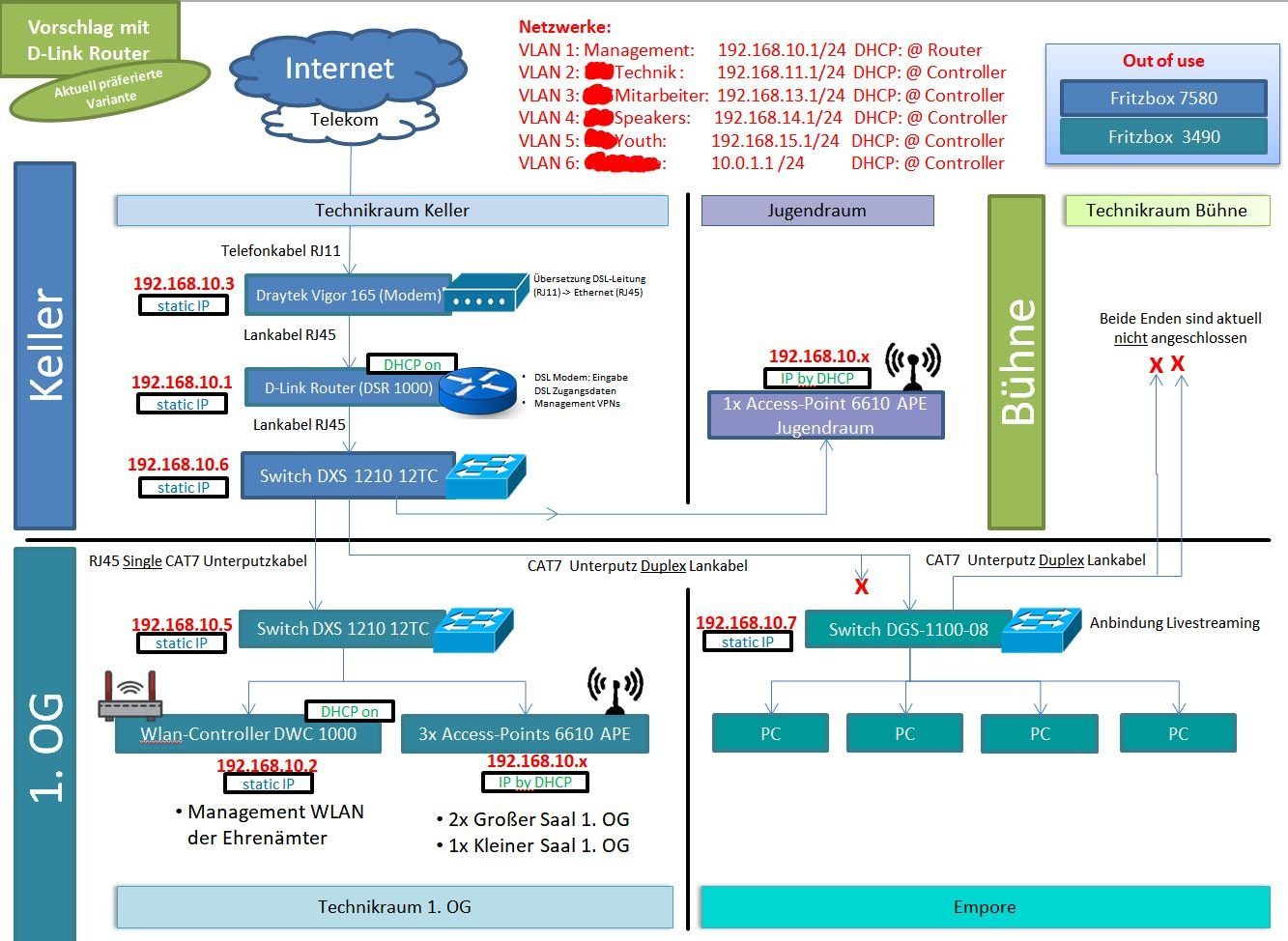

In einem öffentlichen Gebäude baue ich ehrenamtlich Internet + WLAN auf, wobei ich mich bei vielem mittlerweile mehr einarbeiten musste als am Anfang gedacht. Aktuell geht's darum, das neue Modem anzuschließen (Fritzbox als Modem hat nicht funktioniert), VLANs anzulegen und die Ports zu konfigurieren. Da kommen wohl noch mehr Fragen auf, aber nun hätte ich speziell zu den VLANs eine Frage:

-> Wie kann man aus unterschiedlichen VLANs auf das Default Gateway des Routers zugreifen?

Worum geht's? Hier mal eine Übersicht:

-> Die VLANs sollen nicht miteinander kommunizieren können. Die SSIDs setzen auf den VLANs auf.

-> Jedes VLAN soll Internetzugang durch den Router erhalten; genauer gesagt brauchen andere VLANs Zugriff auf den WAN-Port.

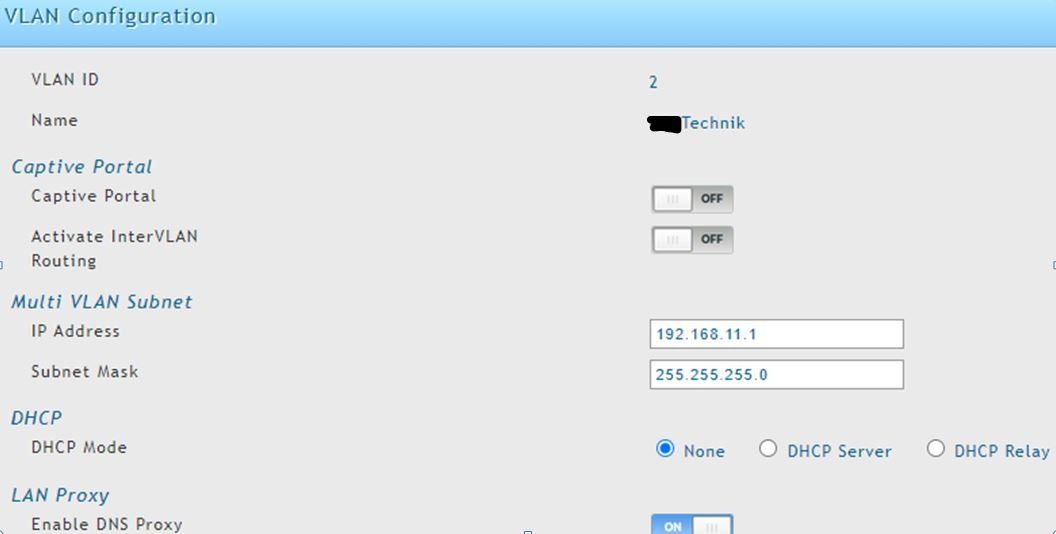

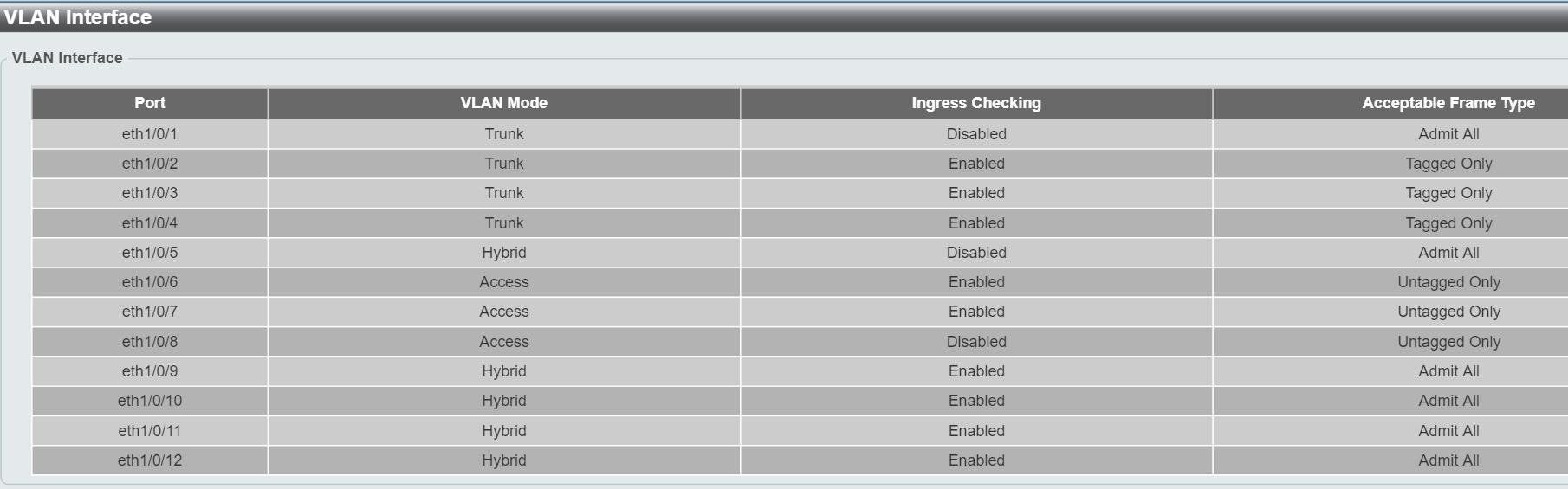

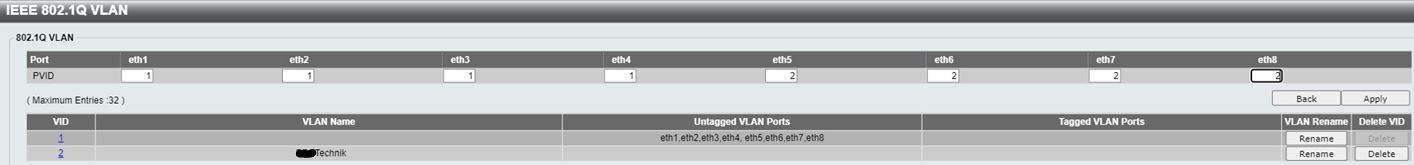

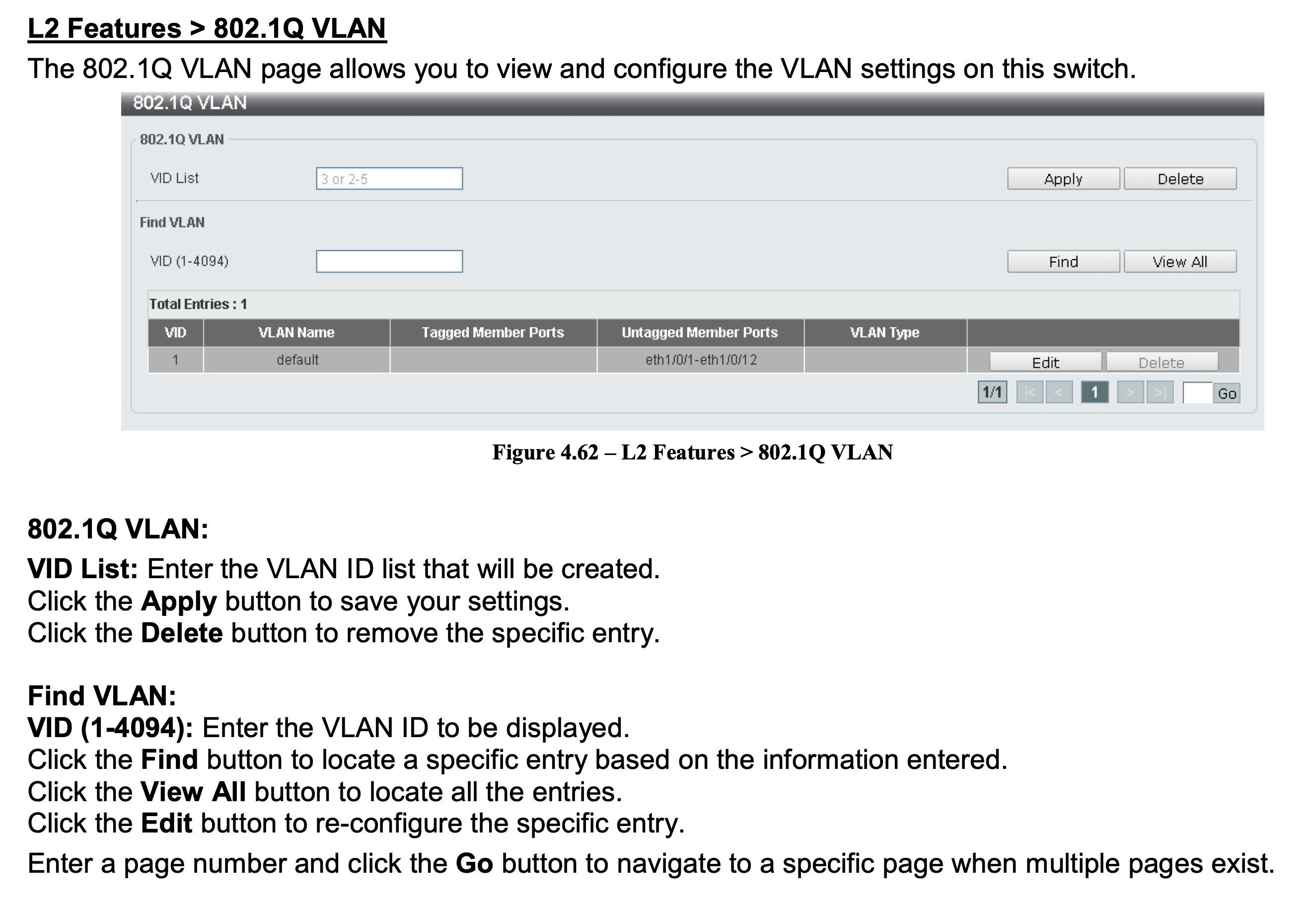

Nun wurden die VLANs im Router bereits angelegt:

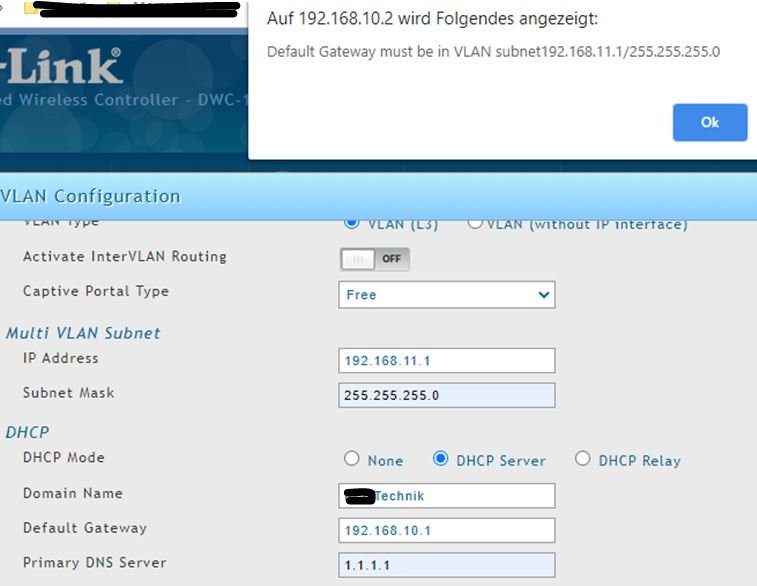

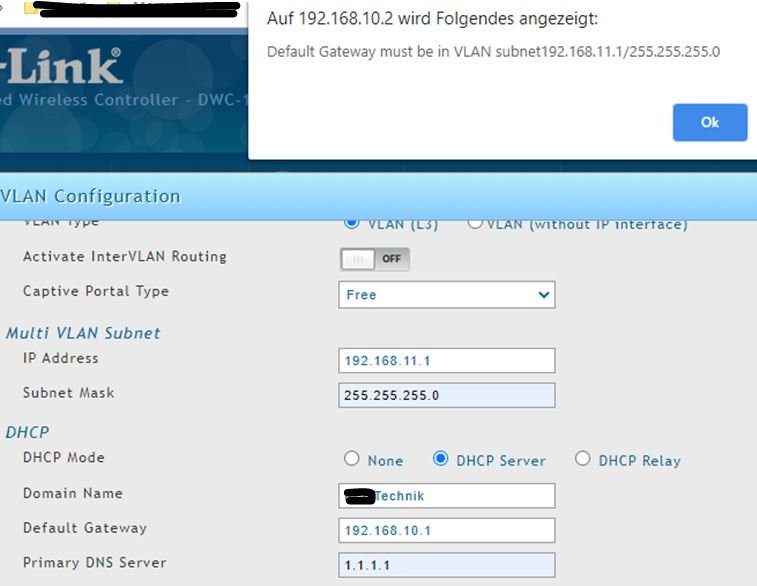

Als ich nun im WLAN-Controller VLAN #2 anlegen wollte, kommt der Fehler "Default Gateway must be (in same) VLAN":

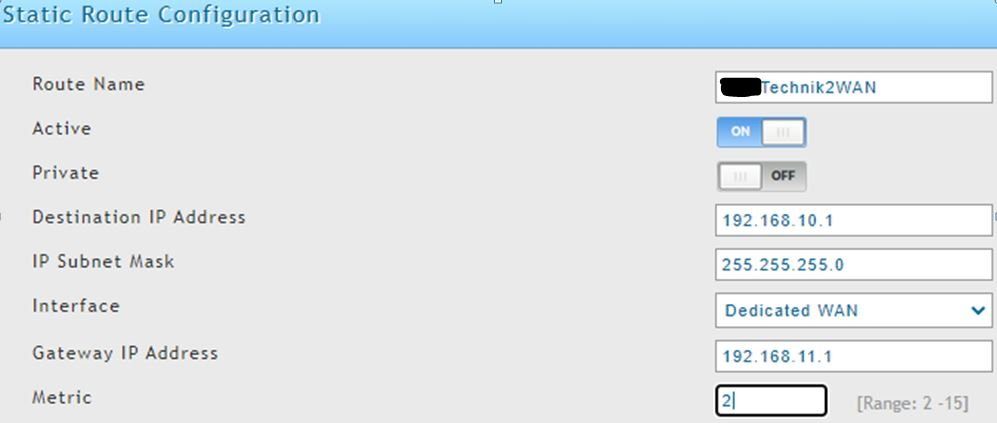

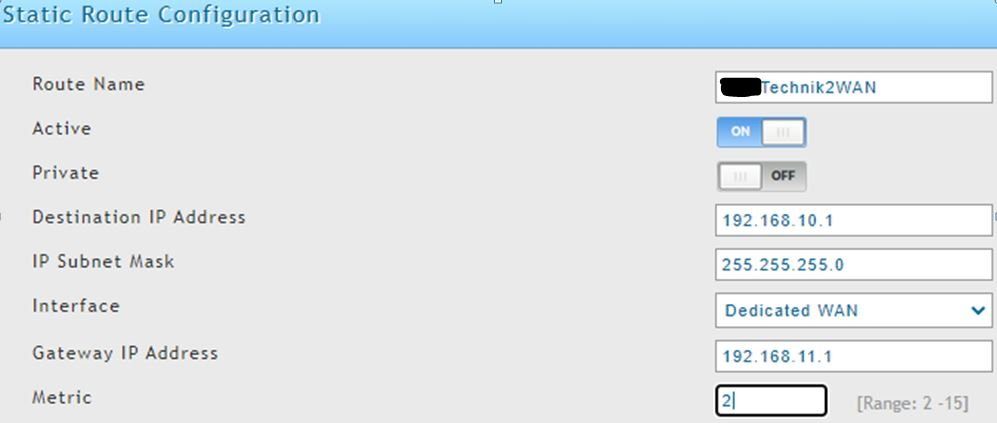

Ist ja auch klar, denn die IP vom Router (VLAN #1) befindet sich nicht im Netzwerk von VLAN #2. Aber dazu ist ja ein Router da: Mehrere VLANs zu verbinden / überbrücken. Daher hab ich mich gefragt, wie man dem Router eine IP im jeweiligen VLAN geben kann, damit er dort als Default Gateway angesprochen werden kann. Aktuell ist der Router mit der IP 192.168.10.1/24 ja nicht aus dem Netzwerk 192.168.11.1/24 erreichbar. Meine Idee war dazu es mit einem Routing Eintrag zu versuchen, was ich allerdings noch nicht testen konnte (Modem fehlt noch, wird in Kürze angeschlossen):

Kann das so funktionieren oder gibt es da eine andere Möglichkeit?

Edit: Bilder formatiert

nachdem ich schon länger mitgelesen habe und viele der nützlichen Anleitungen gelesen habe, möchte ich nun meine erste Frage stellen weil es dann doch manchmal Stellen gibt, an denen ich nicht weiterkomme. Ich freue mich hier dabei zu sein und bin gespannt wie's weiter geht.

In einem öffentlichen Gebäude baue ich ehrenamtlich Internet + WLAN auf, wobei ich mich bei vielem mittlerweile mehr einarbeiten musste als am Anfang gedacht. Aktuell geht's darum, das neue Modem anzuschließen (Fritzbox als Modem hat nicht funktioniert), VLANs anzulegen und die Ports zu konfigurieren. Da kommen wohl noch mehr Fragen auf, aber nun hätte ich speziell zu den VLANs eine Frage:

-> Wie kann man aus unterschiedlichen VLANs auf das Default Gateway des Routers zugreifen?

Worum geht's? Hier mal eine Übersicht:

-> Die VLANs sollen nicht miteinander kommunizieren können. Die SSIDs setzen auf den VLANs auf.

-> Jedes VLAN soll Internetzugang durch den Router erhalten; genauer gesagt brauchen andere VLANs Zugriff auf den WAN-Port.

Nun wurden die VLANs im Router bereits angelegt:

Als ich nun im WLAN-Controller VLAN #2 anlegen wollte, kommt der Fehler "Default Gateway must be (in same) VLAN":

Ist ja auch klar, denn die IP vom Router (VLAN #1) befindet sich nicht im Netzwerk von VLAN #2. Aber dazu ist ja ein Router da: Mehrere VLANs zu verbinden / überbrücken. Daher hab ich mich gefragt, wie man dem Router eine IP im jeweiligen VLAN geben kann, damit er dort als Default Gateway angesprochen werden kann. Aktuell ist der Router mit der IP 192.168.10.1/24 ja nicht aus dem Netzwerk 192.168.11.1/24 erreichbar. Meine Idee war dazu es mit einem Routing Eintrag zu versuchen, was ich allerdings noch nicht testen konnte (Modem fehlt noch, wird in Kürze angeschlossen):

Kann das so funktionieren oder gibt es da eine andere Möglichkeit?

Edit: Bilder formatiert

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 577086

Url: https://administrator.de/forum/default-gateway-mit-mehreren-vlans-577086.html

Ausgedruckt am: 02.08.2025 um 13:08 Uhr

15 Kommentare

Neuester Kommentar

Moin,

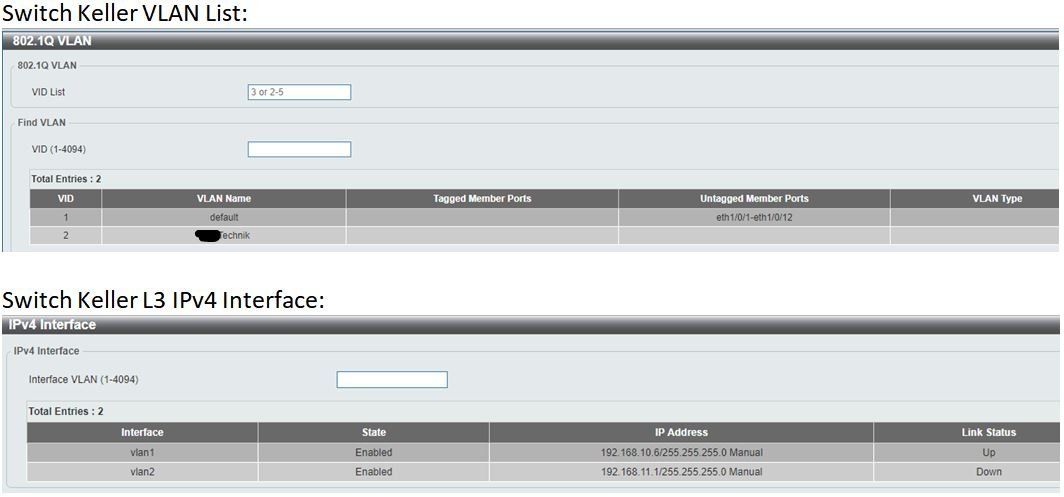

so wie ich das sehe hat dein Router doch in jedem VLAN eine IP. Laut Screenshot:

192.168.10.1

192.168.11.1

192.168.12.1

usw.

Und diese IP ist dann auch das Gateway für die Clients im entsprechenden VLAN. Die DHCP-Konfiguration musst du für jedes VLAN unterschiedlich vornehmen mit dem passenden Gateway.

VG

so wie ich das sehe hat dein Router doch in jedem VLAN eine IP. Laut Screenshot:

192.168.10.1

192.168.11.1

192.168.12.1

usw.

Und diese IP ist dann auch das Gateway für die Clients im entsprechenden VLAN. Die DHCP-Konfiguration musst du für jedes VLAN unterschiedlich vornehmen mit dem passenden Gateway.

VG

Zuallererst einmal bei im Text eingebundenen Bildern an der richtigen Textstelle das "+" klicken um das Bild einzubinden !

Es ist etwas nervig und sehr unübersichtlich und dadurch verwirrend immer nach unten scrollen zu müssen um das richtige Bild zuordnen zu müssen.

FAQs lesen hilft und zudem kann man das auch immer noch nachträglich korrigieren !

Zurück zum Thema...

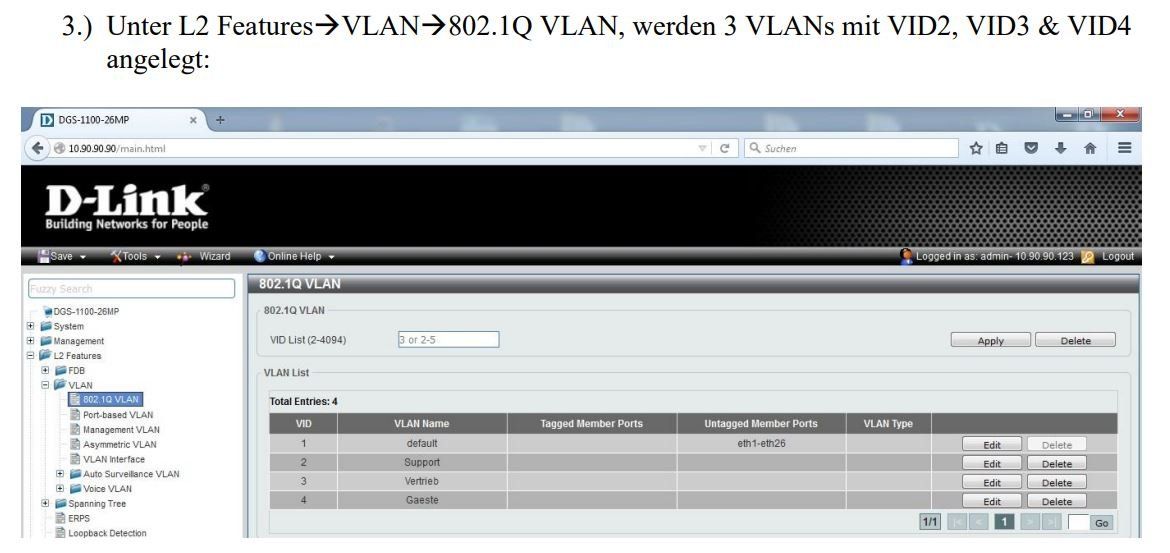

Generell und bevor wir ins Eingemachte gehen, solltest du erstmal klären ob du dein VLAN Design als Layer 3 Design auslegen willst, also das du einen zentralen Layer 3 Routimng Switch mit ACL Funktion hast der die VLANs routet oder ob du das mit einem externen Router bzw. Firewall machst und der Switch hier rein nur als Layer 2 VLAN Switch arbeitet.

Das hängt natürlich auch primär von deiner Switchhardware ab !

Hast du keinen Layer 3 (Routing) fähigen Switch ist so oder so die erste Option dann vollkommen obsolet und nur die zweite umsetzbar. Leider machst du wenig Angaben zu den Fähigkeiten deiner Hardware.

Da eine deiner Vorgaben ist das die VLANs nicht untereinander kommunizieren kann man wohl davon ausgehen das du dann so oder so immer die zweite Variante bevorzugst.

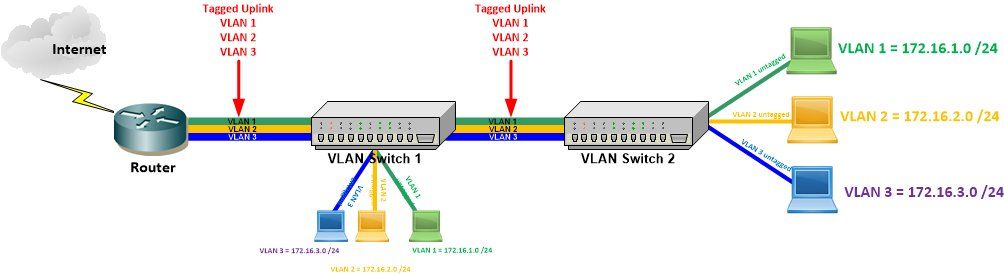

Dieses VLAN Design der zweiten Variante wird vollständig unter Beantwortung ALLER deiner Fragen in diesem Foren Tutorial beschrieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Frage ist ob du das gelesen und verstanden hast ?

Das Tutorial inkludiert ein simples Standard Design das deinem entspricht und die Konfigs der gängigsten einfachen Websmart Switches. Man muss also eigentlich nur abtippen.

Die Integartion von MSSID WLANs bzw. VLANs beschreibt zudem ein eigenes Kapitel mit dem Praxisbeispiel !

Fazit:

Bitte lies dir dieses Tutorial genau durch, denn es passt 1:1 auf deine Anforderung. Sollten dennoch Fragen aufkommen dann gezielt hier stellen.

Es ist etwas nervig und sehr unübersichtlich und dadurch verwirrend immer nach unten scrollen zu müssen um das richtige Bild zuordnen zu müssen.

FAQs lesen hilft und zudem kann man das auch immer noch nachträglich korrigieren !

Zurück zum Thema...

baue ich ehrenamtlich Internet + WLAN auf,

Sehr löblich und Respekt dafür !Generell und bevor wir ins Eingemachte gehen, solltest du erstmal klären ob du dein VLAN Design als Layer 3 Design auslegen willst, also das du einen zentralen Layer 3 Routimng Switch mit ACL Funktion hast der die VLANs routet oder ob du das mit einem externen Router bzw. Firewall machst und der Switch hier rein nur als Layer 2 VLAN Switch arbeitet.

Das hängt natürlich auch primär von deiner Switchhardware ab !

Hast du keinen Layer 3 (Routing) fähigen Switch ist so oder so die erste Option dann vollkommen obsolet und nur die zweite umsetzbar. Leider machst du wenig Angaben zu den Fähigkeiten deiner Hardware.

Da eine deiner Vorgaben ist das die VLANs nicht untereinander kommunizieren kann man wohl davon ausgehen das du dann so oder so immer die zweite Variante bevorzugst.

Dieses VLAN Design der zweiten Variante wird vollständig unter Beantwortung ALLER deiner Fragen in diesem Foren Tutorial beschrieben:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die Frage ist ob du das gelesen und verstanden hast ?

Das Tutorial inkludiert ein simples Standard Design das deinem entspricht und die Konfigs der gängigsten einfachen Websmart Switches. Man muss also eigentlich nur abtippen.

Die Integartion von MSSID WLANs bzw. VLANs beschreibt zudem ein eigenes Kapitel mit dem Praxisbeispiel !

Fazit:

Bitte lies dir dieses Tutorial genau durch, denn es passt 1:1 auf deine Anforderung. Sollten dennoch Fragen aufkommen dann gezielt hier stellen.

Meine Idee war dazu es mit einem Routing Eintrag zu versuchen

Birdy hat schon alles gesagt, nur noch zur Aufklärung:

Damit ein Router iigendwas routen kann, muss er auch von den Clients angesprochen werden. Das wird durch die Standardgateway und Netzmaske im Client definiert.

Hat ein Client die IP 192.168.12.45 Mit Netzmaske 255.255.255.0, dann wird er alle Geräte im Netz direkt ohne Router ansprechen, die sich im Netzwerkbereich 192.168.12.xxx befinden. Die Netzmaske bestimmt wie groß das lokale Netzwerk ist und in diesem Fall müssen die ersten 3 Zahlen der IP Nummer übereinstimmen. Wenn er also ins Internet will oder in ein anderes VLAN, ist die Zieladresse nicht mehr im 192.168.12.x bereich, sondern er muss irgendein Gerät fragen, das er ihm die Daten gibt. Das macht der Gateway Eintrag. Bekommt der Client das Gateway 192.168.12.1, wird er immer diesen Router fragen (weil er diese IP Adresse hat), sobald sich eine Zieladresse nicht mehr in seinem Bereich 192.168.12.x befindet. Würdest du das Gateway nicht übermitteln, würde der Client niemals den 192.168.12.1 fragen und damit kann der Router routen, was er möchte, er wird dann gar nicht angesprochen.

Also musst du dafür sorgen, dass jeder Client eine passende DHCP Adresse und Gateway Einstellung bekommt z.B.

Client im VLAN 4 bekommt die IP 192.168.14.57 mit dem Gateway 192.168.14.1

Client im VLAN 5 bekommt die IP 192.168.15.134 mit dem Gateway 192.168.15.1

Das geht nur, indem Du im Router, in jedem VLAN einen DHCP Dienst aktivierst, der nur den Adressbereich (und Netzmasken und Gatewayeinstellungen) für seinen eigenen VLAN Bereich vergibt. Bei 5 VLANs sind es dann also 5 DHCP Dienste, die du konfigurieren musst.

Egal...doppelt hält besser !

Jetzt muss der TO nur noch lesen und verstehen... Besonders das Thema IP Subnetzmasken:

de.wikipedia.org/wiki/Netzmaske

de.wikipedia.org/wiki/Subnetz

Und ggf. das Routing Grundlagen Tutorial hier im Forum:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wie bereits gesagt: Lesen und verstehen...dann nachdenken und umsetzen !

Jetzt muss der TO nur noch lesen und verstehen... Besonders das Thema IP Subnetzmasken:

de.wikipedia.org/wiki/Netzmaske

de.wikipedia.org/wiki/Subnetz

Und ggf. das Routing Grundlagen Tutorial hier im Forum:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Wie bereits gesagt: Lesen und verstehen...dann nachdenken und umsetzen !

Das Modem ist einfach zu bedienen und man braucht eigentlich lediglich das Admin-Passwort zu ändern.

Wichtig ist hier nur das du den Vigor auch im NUR Modem Betrieb (Bridge Mode) konfiguriert hast. Sollten sie aber im Default auch sein:idomix.de/supervectoring-draytek-vigor-165-als-modem-einrichten

wie teste ich das am besten?

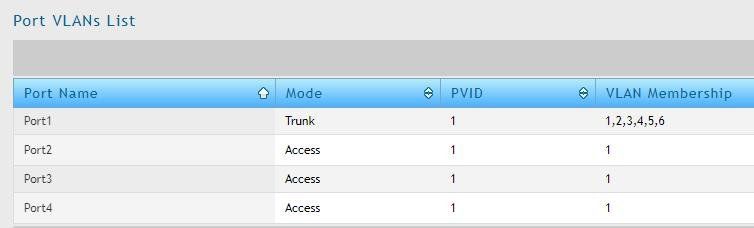

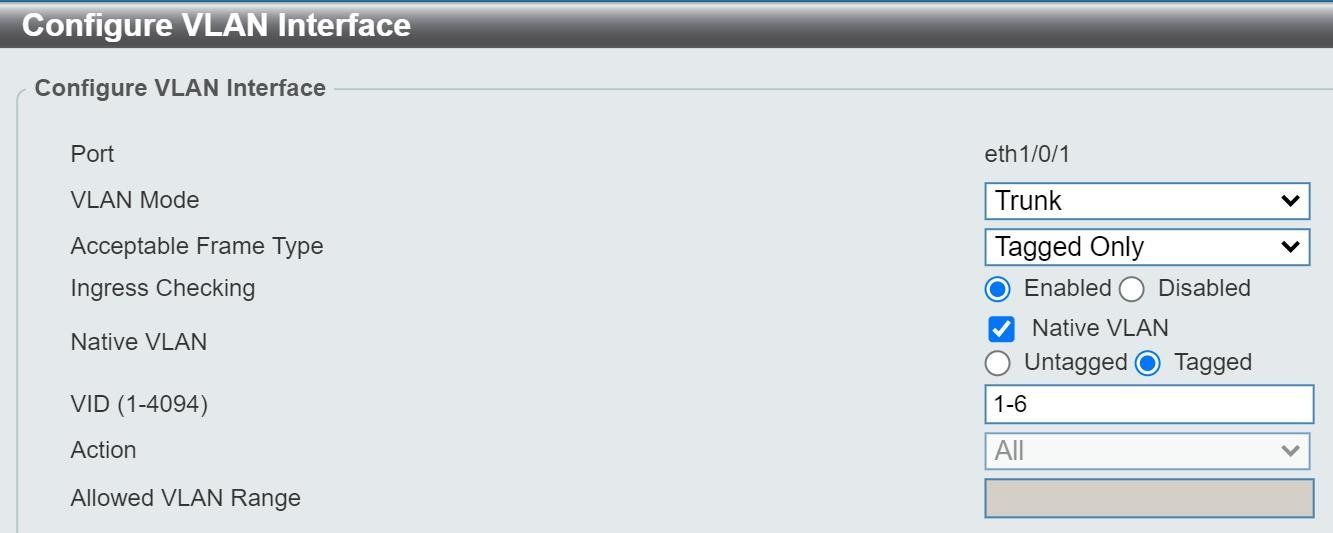

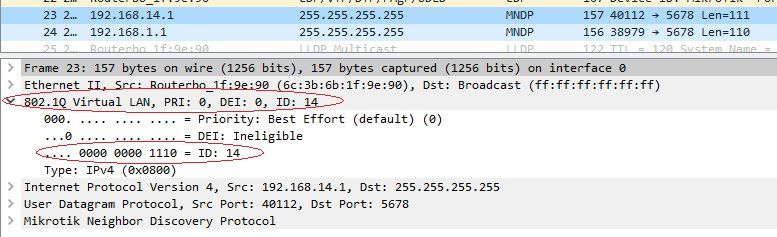

Schliesse einen Wireshark Sniffer an und sieh dir die Pakete an die vom Router kommen ! Initiiere z.B. einfach mal einen Ping irgendwohin.Der Router sendet dann Pakete aus die ein 802.1q VLAN Tag haben was dir der Wireshark anzeigt. Hier mal eim Beispiel VLAN ID 14:

Damit weisst du dann wasserdicht das der Router die richtigen VLANs inklusive Tags dort richtig aussendet.

Der Switch der dann dort an den Port angeschlossen wird muss dann ebenfalls entsprechend diese VLANs eingerichtet haben und die an dem Switch Anschlussport auch getaggt eingestellt haben.

Zur Not nochmal schnell die VLAN Schnellschulung dazu lesen.

Oder nochmal einen Blick in das hiesige VLAN_Tutorial werfen was alle Details zu so einem Setup ganz genau im Detail erklärt mit bunten Bildern.

Wie gesagt, der Wireshark ist hier wie immer dein Freund.

auf dem Router in Mode "Access" setzen und untagged auf VLAN #2, dann müsste ich mit meinem Laptop den Router in diesem VLAN ansprechen können.

Ginge auch. Der Test müsste auch nach diesem Muster klappen:

Doppelt IPs gehen natürlich nicht, das ist klar. Ein NoGo in einem IP Netzwerk.

Dein Switch hat aber in einem der VLANs seine Management IP Adresse um den Switch zu warten und zu konfigurieren. Die ist natürlich wichtig !

Üblich liegt die im VLAN 1. Gute Switche lassen aber zu sie wahlfrei über die Konfig ins VLAN seiner Wahl zu setzen !

Du musst hier auch ganz klar unterscheiden ob du das VLAN Routing auf dem externen Router machst oder auf dem Switch. Letzteres erzwingt dann aber einen Layer 3 (Routing) Switch und ein völlig anderes Layer 3 Konzept wie du es HIER sehen kannst !

Hängt also immer von der Hardware ab und...was du genau umsetzen willst. Leider machst du ja zur Switch Hardware und deinem Konzept keinerlei Angaben.

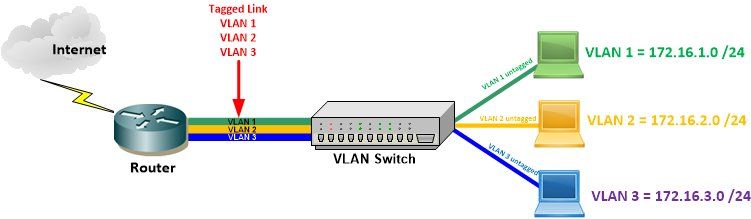

Wir gehen also mal vom simplen Klasisker aus hier das du einen einfachen Layer 2 only VLAN Switch hast und die VLANs Routing technisch (Layer 3) auf dem externen Router terminierst. Genau so wie es das o.a. VLAN Tutorial beschreibt. In der Hoffnung das das so deiner Planung entspricht und den 3 oben aufgeführten Punkten entspricht.

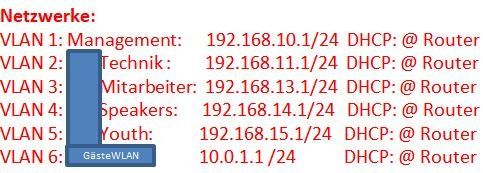

Noch eine Frage zu DHCP:

Solltest du nicht machen. Du hast dann unterschiedliche Komponenten die einen eigentlich zentralen Dienst managen. Das ist generell keine gute Idee. Allein schon aus Wartungs- und Troubleshooting Gründen. Besser ist es wenn du DHCP irgendwo zentral etablierst und da bietet sch dann der Router an als zentrale Instanz.Daher habe ich mir das Konzept mit den 6 VLANs überlegt:

Soweit OK und richtig. Hilfreich für dich und das Management wäre sicher wenn du die VLAN ID in das 3te Byte der Netzwerk Adresse eincodierst. Das ist generell üblich und erleichtert das Management. Zudem lässt man zwischen den VLAN IDs imm etwas "kreativen" Platz um ggf. später bei Erweiterungen eine logische Reihenfolge zu gewährleisten. Das ist aber rein kosmetisch und hat mit der reinen Technik nichts zu tun. In Bezug auch auf spätere Fernwartung oder Fernzugriff (Home Office) mit VPN (du setzt ja einen aktiven VPN Router ein) solltest du ggf. nicht diese banalen Allerwelts IPs verwenden. Der RFC 1918 Standard bietet dir da genug Gestaltungsspielraum bei der Adressierung. Tips dazu findest du HIER.Beispiel:

VLAN 1 = 172.16.1.0 /24

VLAN 10 = 172.16.10.0 /24

VLAN 20 = 172.16.20.0 /24

VLAN 30 = 172.16.30.0 /24

VLAN 40 = 172.16.40.0 /24

VLAN 50 = 172.16.50.0 /24

Dein Grunddesign ist dann auch mit den reinen Layer 2 VLAN Switches vorgegeben und entspricht ja dann auch der Annahme von oben. Ein klassisches Standard Design also mit dem du auch nichts falsch machst.

Ein Punkt gibt es aber zu beachten:

Du sprichst die strikte Trennung der VLANs an, was ja auch absolut OK ist und eine normale Anforderung. Dazu ist aber auf dem Router eine gute Firewall notwenig, denn du musst dort entsprechende Regeln definieren. Es fragt sich dann ob ein Router hier die richtige Wahl ist oder man deshalb nicht sinnvollerweise eine potente Firewall verwendet !

Ein Router hat meist keine stateful Regeln im lokalen LAN und nur Accesslisten. Dadurch das du so oder so schon ein sehr gutes NUR Modem mit dem Vigor 165 eingeplant hast, hast du ja ideale Voraussetzungen. Die Firewall bietet dir alle Arten von VPN Protokollen, ein Benutzer_Authentisierung. Das solltest du also ggf. nochmal gut überdenken. Rein technisch ist der D-Link Router aber auch nicht falsch.

allerdings bereiten die Switche noch Kopfzerbrechen.

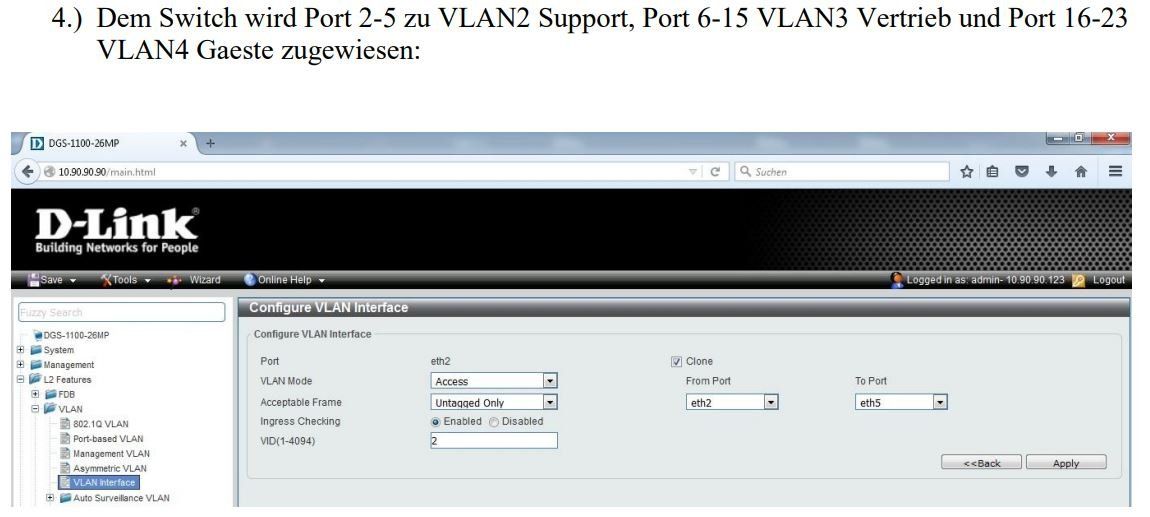

Warum das ?? Die sind ja nun das Allereinfachste in dem ganzen Design...- VLAN IDs anlegen

- Tagged Uplinks definieren

- Ports zuweisen

- Fertisch

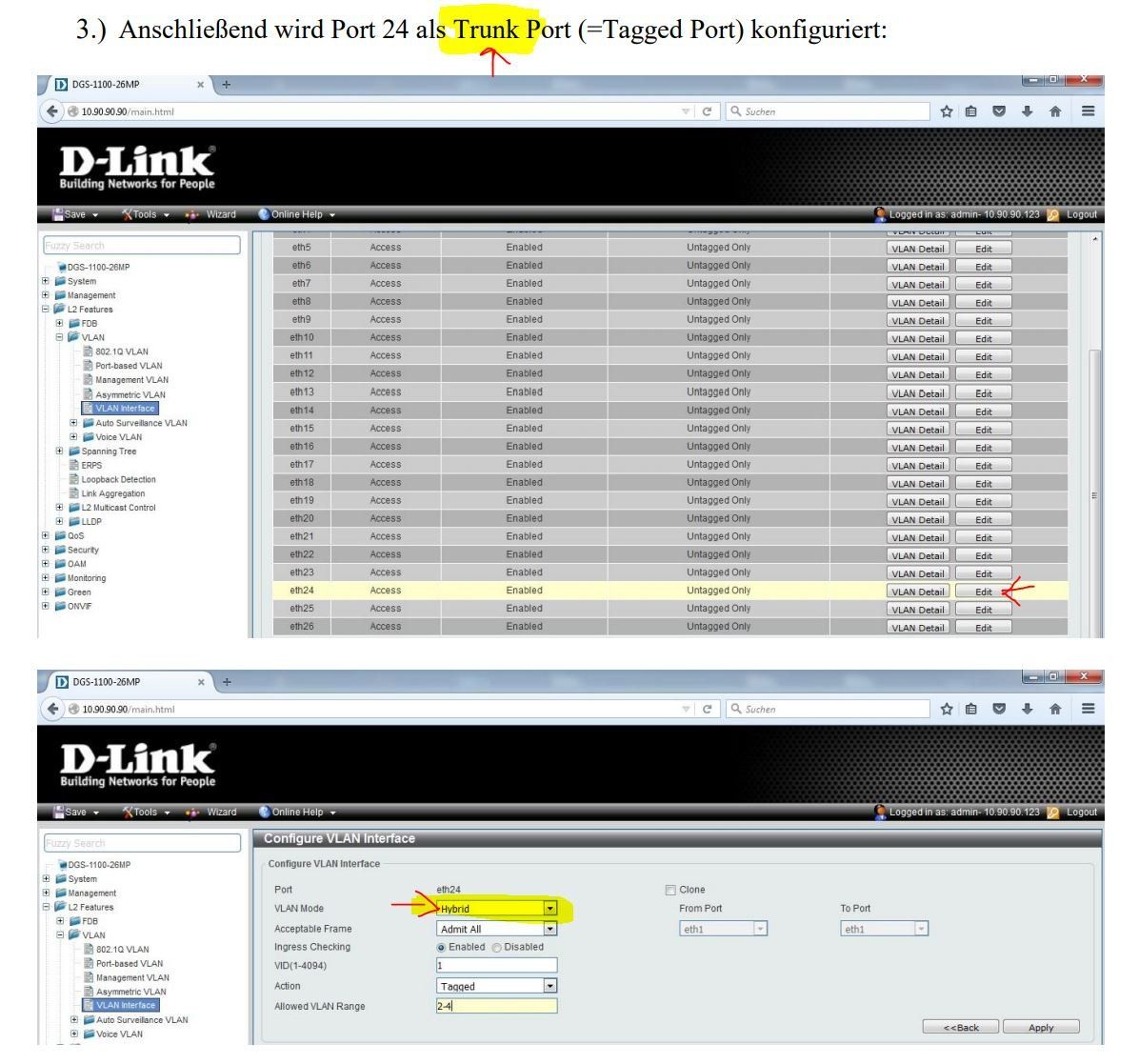

Heute Abend hab ich es noch der vorgeschlagenen Methodik hinbekommen:

Ich habe stets die passenden IP-Adressen zugewiesen bekommen - ein schönes Erfolgserlebnis.

Also...klappt doch ! Ich habe stets die passenden IP-Adressen zugewiesen bekommen - ein schönes Erfolgserlebnis.

Das hatte mich gewundert, da ich noch keine Route oder so gesetzt hatte.

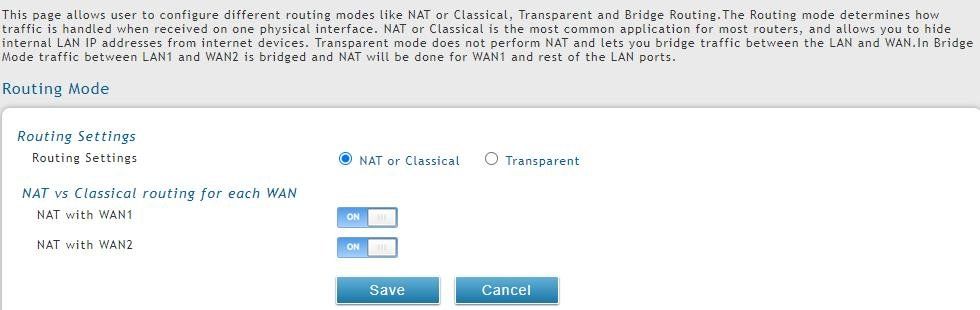

Wieso hat dich das als Netzwerker gewundert ?? Dein D-Link Router "kennt" doch alle Netze. Logisch, denn sie sind ja alle direkt an ihm angeschlossen. Statische Routen wären also Blödsinn, da überflüssig. Die müsstest du ja nur definieren für IP Netze die der Router eben nicht kennt, was bei dir ja gar nicht vorkommt. Die Default Route bekommt der D-Link automatisch vom Provider. Wozu also noch den Unsinn und "Routen setzen" ?? Works as designed !! Das Natting sorgt wohl automatisch dafür, dass die Pakete gleich ins Internet geleitet werden.

Nein das ist auch Unsinn.NAT ist die IP Adress Translation die deine internen und nicht routebaren IP Netze (RFC 1918 private IPs werden im Internet NICHT geroutet !) auf eine öffentliche IP Adresse am WAN Port des Routers übersetzen. Das, und nur das, ist NAT !!

Siehe auch: de.wikipedia.org/wiki/Netzwerkadress%C3%BCbersetzung

Ins Internet "geleiten" tun immer nur IP Routen. Hier die Default Route zum Provider die dieser deinem Router automatisch per PPPoE mitteilt.

Solche Allerwelts Banalitäten solltest du aber auch als Netzwerk Profi kennen wenn du solche Projekte wie deins wuppst !!

die Switche sollen die Pakete der VLANs einfach nur weiterleiten und das Netzwerk in andere Stockwerke oder Räume erweitern.

Etwas anderes können sie ja auch gar nicht als einfache Layer 2 VLAN Switches !! Ggf. noch deine Zugangssteuerung mit 802.1x_Port_Security was du ja noch auf der Agenda hattest.Nun, jetzt wirds für mich kompliziert. Als erstes geht es um die Verbindung vom Router zum Switch im Keller.

Was bitte ist daran kompliziert ?? Wie bereits oben steht:- VLAN IDs anlegen

- Tagged Uplinks definieren und VLANs tagged darauf legen.

- Einen Tagged Uplink an den Router anschliessen, den anderen Tagged Uplink zum 2ten Switch verbinden

- Untagge Endgeräte Ports den VLANs zuweisen

- Fertisch

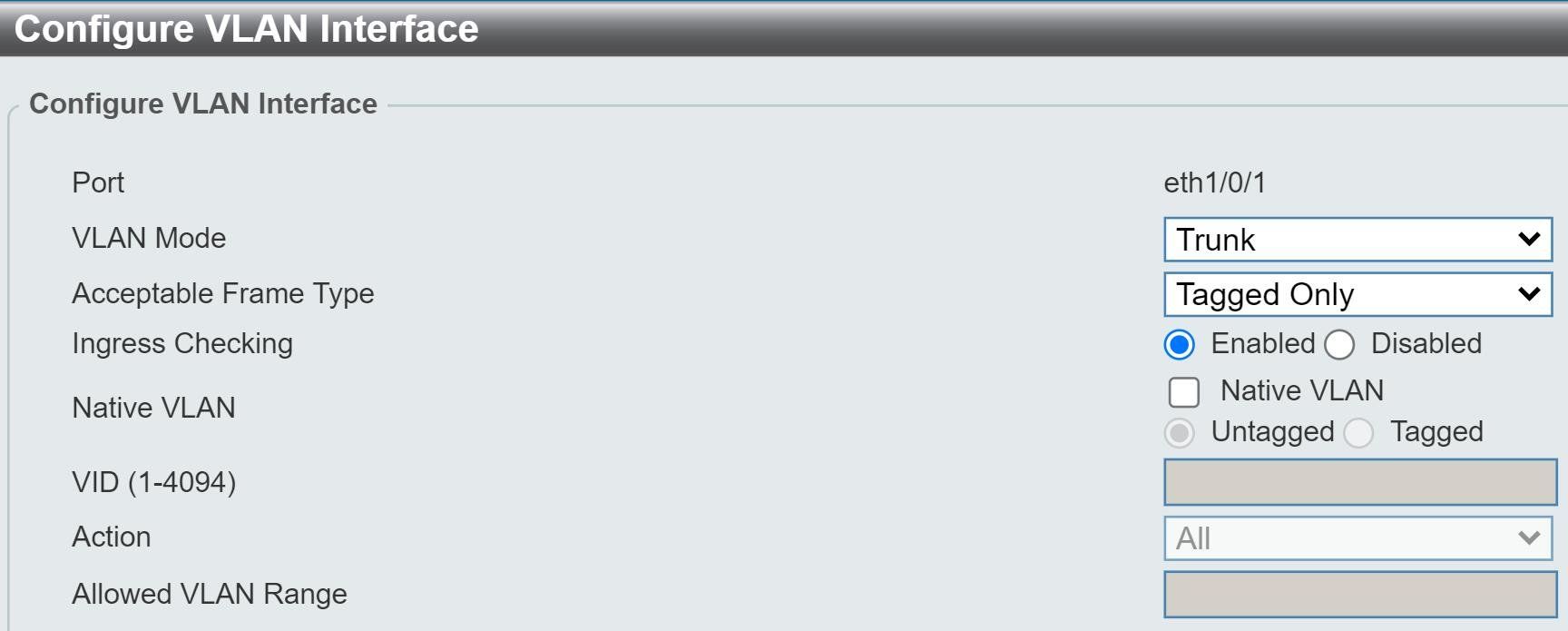

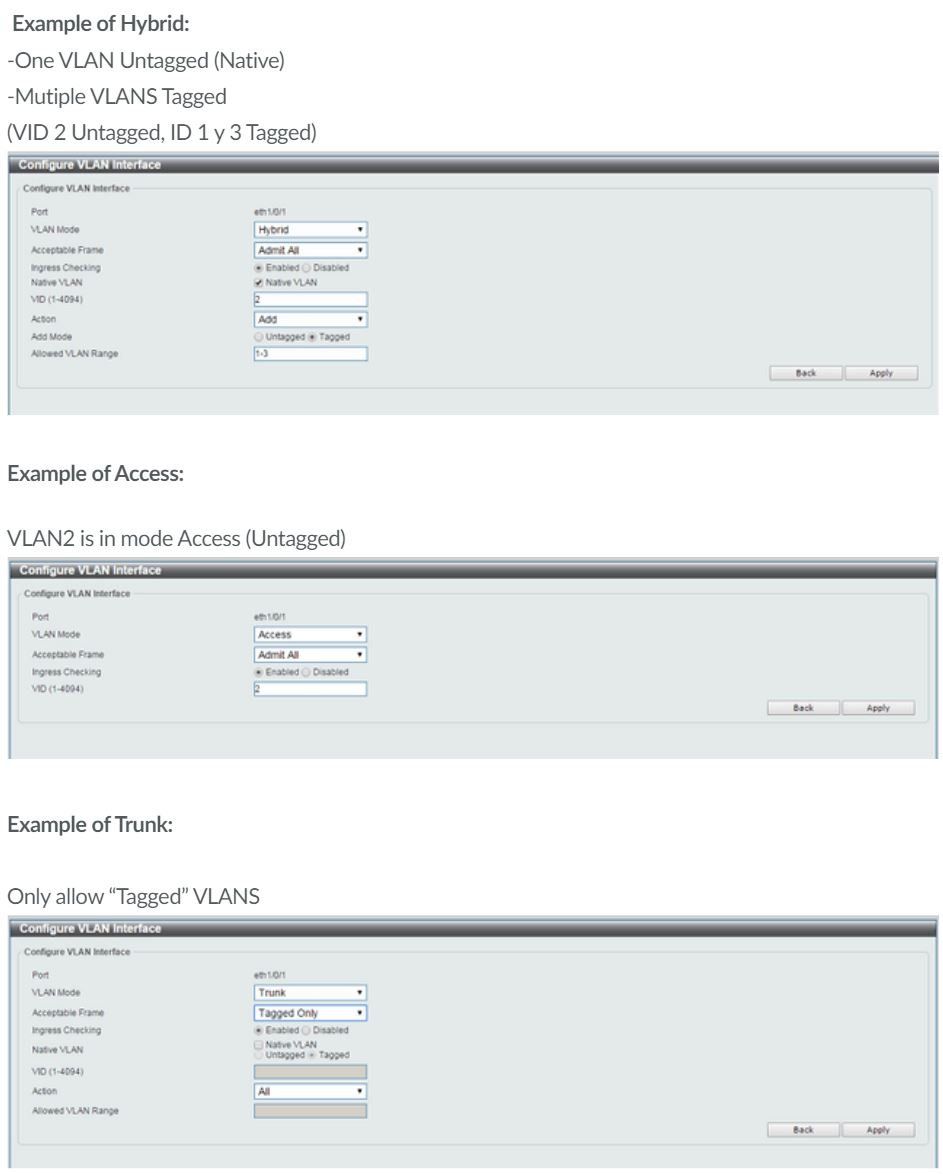

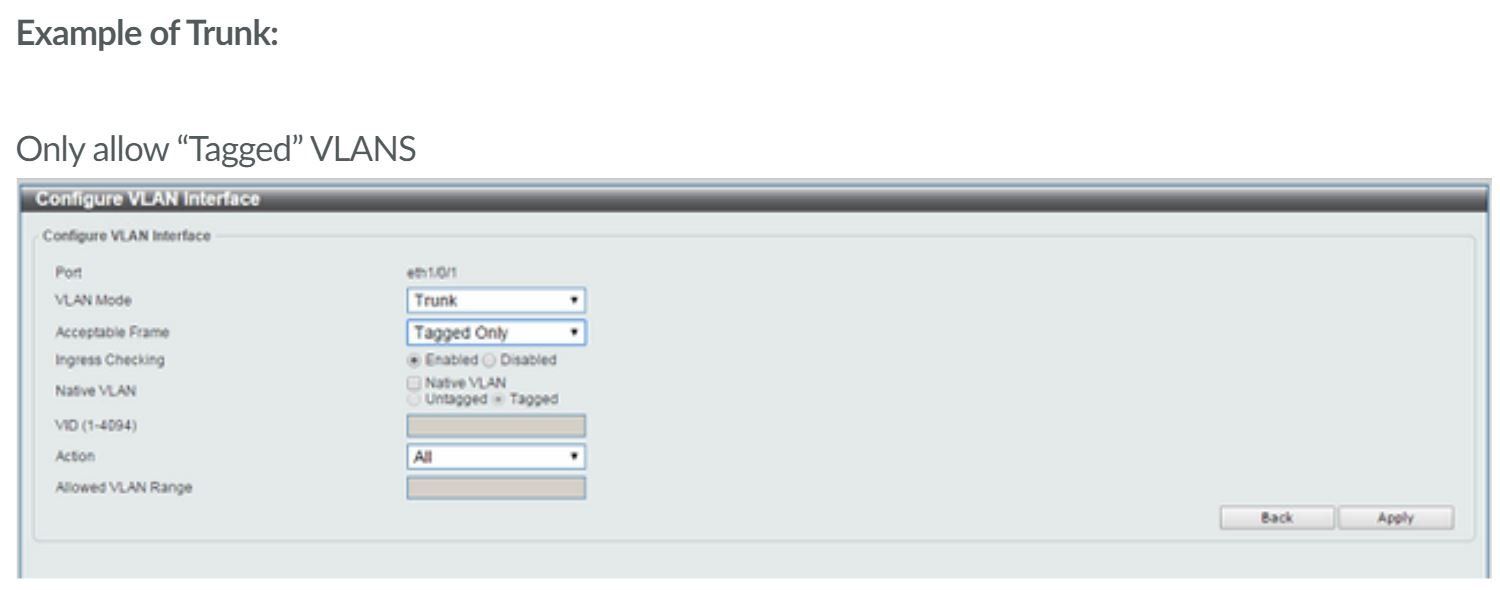

müssten beide Ports dieser Verbindung im Trunk-Mode definiert werden

Hier musst du etwas aufpassen mit der Nomenklatur. Das Wort "Trunk" ist leider doppeldeutig ! Der Hersteller Cisco bezeichnet damit Tagged Uplinks, also Ports an dem VLANs getagged rausgesendet werden.

Im Rest der Netzwerk Welt sind Trunks aggregierte Verbindungen. Also indem man mehrere Switch Ports zu einem logischen Ports bündelt zur Bandbreiten Erhöhung. Netzwerker nenne sowas dann LACP LAGs oder nur LAG, oder Teaming oder auch Bonding.

Die Frage ist jetzt WAS du genau meinst mit "Trunk".

Wir gehen hier aber mal davon aus das du damit einen einfachen Tagged Uplink meinst. Dann sähe dein reicht einfachs Switch Setup doch so aus:

Das Native VLAN ist immer das VLAN 1. Das ist das VLAN was an Tagged Uplinks immer untagged mit übertragen wird. In der Regel ist das immer das VLAN 1. Das kannst du also so belassen.

Das Native VLAN oder PVID VLAN ist also immer untagged an Uplinks. Lies dir bitte unbedingt DAS_HIER zu dem Thema durch !!

Was hier ziemlich unverständlich ist:

- Du hast den einen Switch ja schon erfolgreich am Router angeschlossen und hast in jedem VLAN eine entsprechende IP vom Router bekommen

- Das zeigt das die Router zu Switch 1 Kopplung sauber funktioniert über den Uplink.

- Es geht jetzt eigentlich rein NUR noch um die Anbindung des zweiten Switches.

Die VLAN_Schnellschulung erklärt dir nochmal genau den tieferen Sinn von diesen Tagged Uplinks ! Bitte lesen und verstehen...

Zum Rest hat Kollege @BirdyB ja schon alles gesagt.

die Konfigurationsmöglichkeiten über das Webportal des Routers wohl erst mal die bessere Lösung.

die pfSense hat ausschliesslich nur ein Webportal (GUI) zur konfiguration. Und das mit einfachsten und leicht zu erlernenden Regelwerken was auch Laien verstehen.Dann viel Erfolg bei der Konfiguration. Das wird schon...! Sonst hier fragen.