DynDNS mit Mikrotik

Ich habe ein ZyXEL VMG3006-D70A als Modem an einem Mikrotik über PPPoE angeschlossen, und möchte einen Rechner im VLAN 30 über das Internet erreichbar machen.

Leider klappt das nicht.

Ich habe

und

gesetzt.

ping <mikrotik-serial-no>.sn.mynetname.net:8080

zeigt "unknown host" an.

Muss ich noch etwas anderes setzen?

Leider klappt das nicht.

Ich habe

/ip cloud

set ddns-enabled=yes ddns-update-interval=1m

/ip dhcp-client

add disabled=yes interface=e1_wan

/ip dhcp-server leaseund

/ip firewall nat

add action=dst-nat chain=dstnat dst-port=8080 in-interface=e1_wan log=yes protocol=tcp to-addresses=x.x.x.x to-ports=80

/ip firewall rawgesetzt.

ping <mikrotik-serial-no>.sn.mynetname.net:8080

zeigt "unknown host" an.

Muss ich noch etwas anderes setzen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4037673359

Url: https://administrator.de/forum/dyndns-mit-mikrotik-4037673359.html

Ausgedruckt am: 03.08.2025 um 22:08 Uhr

32 Kommentare

Neuester Kommentar

Der TO forwardet ja lediglich nur TCP 8080, also Web Traffic. Wie sollten dann dort jemals ICMP Pakete durchgehen??

Ping nutzt ja, wie allgemein bekannt, ICMP (Type 0 u. 8) und kein TCP. Schon gar nicht Port TCP 8080. ICMP kennt auch keine Ports.

Es wird also schon daran scheitern bevor überhaupt die Winblows Firewall zuschlagen kann!! Sein Foren Nick lässt ja auch hoffen das da ein RasPi dahinter im VLAN 30 werkelt?! 😉

Hätte der TO statt Ping, ICMP ein simples Telnet (PuTTY) auf Port TCP 8080 gemacht wäre das Ganze schon etwas zielführender gewesen.

Mit DynDNS, wie deine Überschrifft suggeriert, hat das aber erstmal nur etwas im 2ten Schritt zu tun.

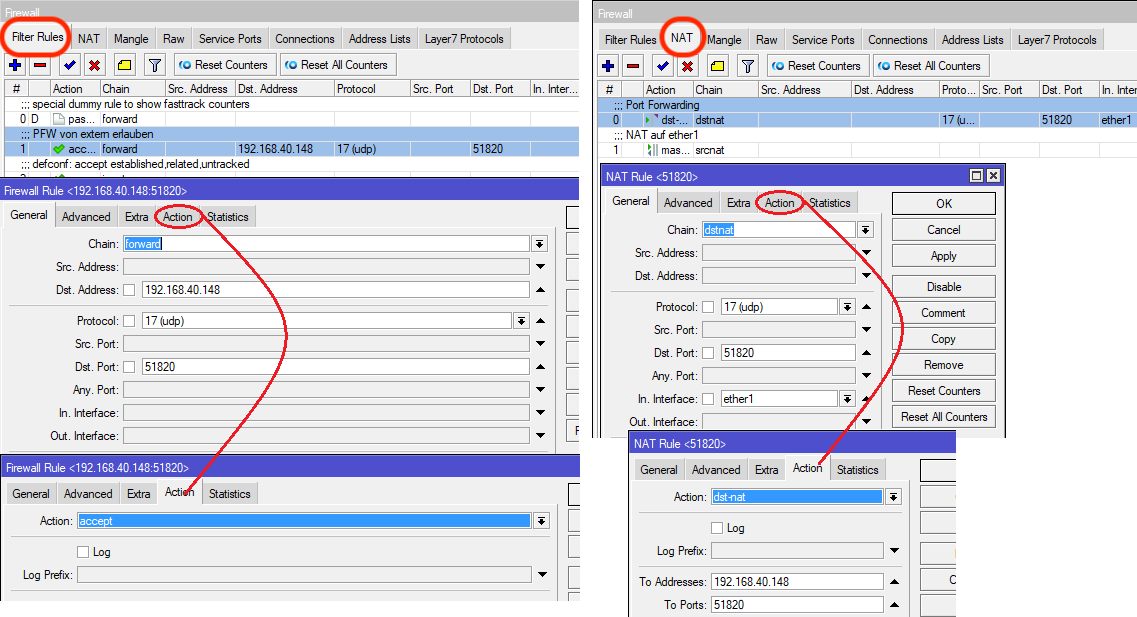

Deine ersten Schritte sind eine FW Regel zu erstellen die den Traffic passieren lässt (Achtung Regel Reihenfolge zählt!) und eine DST-NAT Regel die diesen Traffic dann auf den Zielhost forwardet.

Dieser WinBox Screenshot zeigt es am Beispiel von bidirektional UDP 5180 wie das einfach zu lösen ist.

Bei dir dann Regel Port TCP 8080 und DST-NAT Port TCP 80.

Bei dir dann Regel Port TCP 8080 und DST-NAT Port TCP 80.

Damit kannst du den VLAN 30 Host dann erstmal über die WAN Port IP erreichen.

Man sollte es auch sinnvollerweise immer zuerst über die nackte WAN IP testen um sicherzustellen das FW Regel und DST-NAT sauber funktionieren.

Dann erst kommt als Kür das DynDNS was der WAN Port IP einen Hostnamen zuweist über den DynDNS Dienstleister deiner Wahl.

Mittlerweile erledigt Mikrotik sowas ja mit Bordmitteln

wiki.mikrotik.com/wiki/Manual:IP/Cloud

Ping nutzt ja, wie allgemein bekannt, ICMP (Type 0 u. 8) und kein TCP. Schon gar nicht Port TCP 8080. ICMP kennt auch keine Ports.

Es wird also schon daran scheitern bevor überhaupt die Winblows Firewall zuschlagen kann!! Sein Foren Nick lässt ja auch hoffen das da ein RasPi dahinter im VLAN 30 werkelt?! 😉

Hätte der TO statt Ping, ICMP ein simples Telnet (PuTTY) auf Port TCP 8080 gemacht wäre das Ganze schon etwas zielführender gewesen.

Mit DynDNS, wie deine Überschrifft suggeriert, hat das aber erstmal nur etwas im 2ten Schritt zu tun.

Deine ersten Schritte sind eine FW Regel zu erstellen die den Traffic passieren lässt (Achtung Regel Reihenfolge zählt!) und eine DST-NAT Regel die diesen Traffic dann auf den Zielhost forwardet.

Dieser WinBox Screenshot zeigt es am Beispiel von bidirektional UDP 5180 wie das einfach zu lösen ist.

Damit kannst du den VLAN 30 Host dann erstmal über die WAN Port IP erreichen.

Man sollte es auch sinnvollerweise immer zuerst über die nackte WAN IP testen um sicherzustellen das FW Regel und DST-NAT sauber funktionieren.

Dann erst kommt als Kür das DynDNS was der WAN Port IP einen Hostnamen zuweist über den DynDNS Dienstleister deiner Wahl.

Mittlerweile erledigt Mikrotik sowas ja mit Bordmitteln

wiki.mikrotik.com/wiki/Manual:IP/Cloud

"chain=dstnat disabled=yes dst-port=80 protocol=udp to-addresses=y.y.y.y to-ports=80"

Seit wann nutzt HTTP denn UDP?? Ist doch genauso ein (gefährlicher) Quatsch und bohrt ein unnützes Security Loch in deine Firewall. Seltsamerweise funktioniert es mit 8080 nicht?

Ist auch logisch, denn du hast, wie du ja selber sehen kannst, die FW Regel vergessen mit der du eingehenden TCP 8080 Traffic passieren lässt. Da du ja nur TCP 22 und 80 durchlässt wird TCP 8080 inbound am WAN weiterhin geblockt!Works as designed...

Ich kann jetzt per Mobile-Netz das WEB-Interface erreichen.

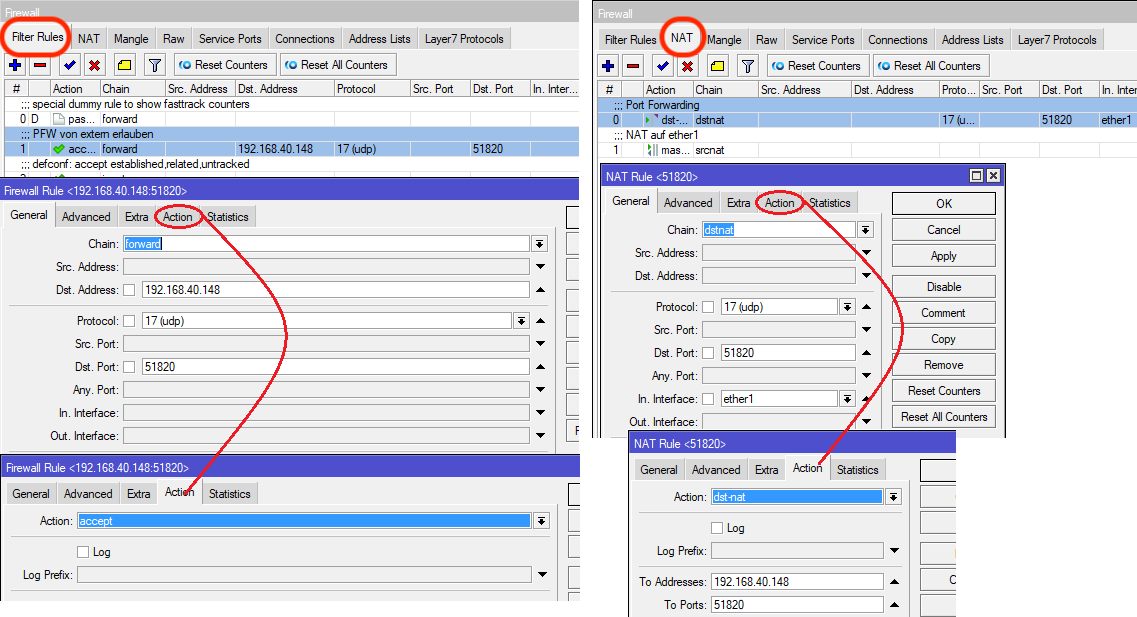

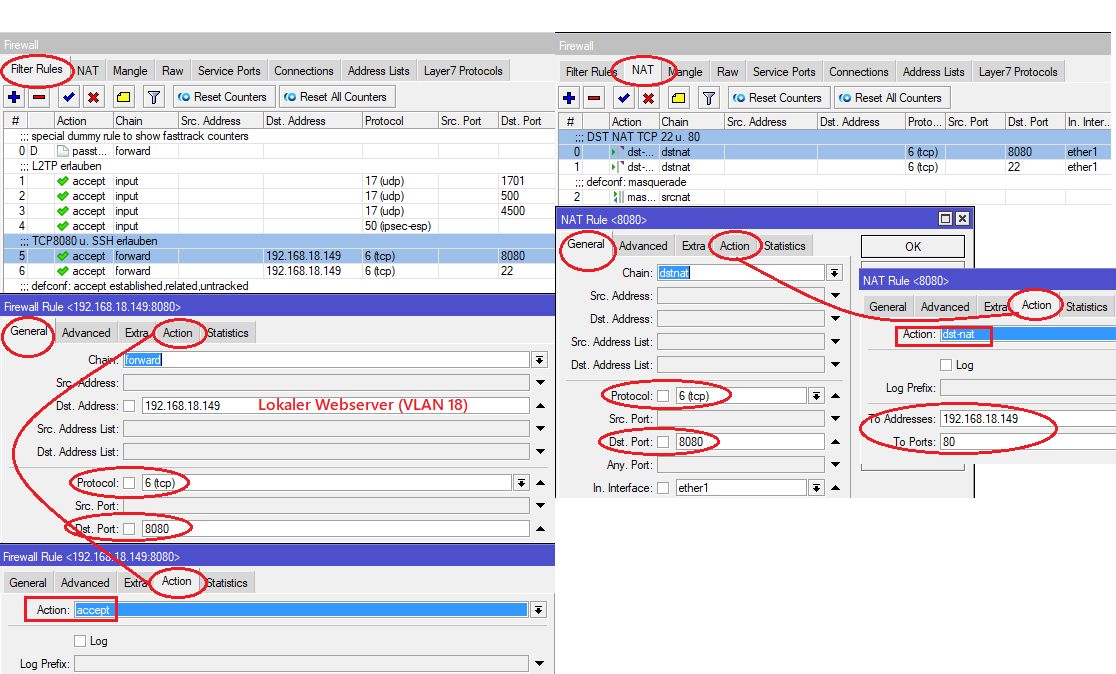

Auch ein böses Faul was niemals der Fall sein sollte, denn das WebGUI eines Routers sollte aus guten Gründen niemals direkt im Internet exponiert werden. Dafür sollte man immer ein VPN nutzen was mit dem Mikrotik ja kein Thema ist. Weisst du ja auch alles selber...So sähe deine korrekte Konfig aus für TCP 8080 und TCP 22

Ich weiß nicht, ob ich das auch mit VPN machen kann.

Sogar viel besser und sicherer als mit Port Forwarding. Ganz besonders was die Kommunikation mit unverschlüsseltem HTTP betrifft wie du es ja machst.Weiterhin funktioniert es nur, wenn ich bei den Filter Rules tcp port 80 angebe:

Das ist Unsinn, denn das o.a. Setup (WinBox Screenshot) beweist ja das Gegenteil. Es ist ein Live Setup das erlaubt den TCP 8080 Zugang von außen per Browser und Port Translation im Zugriff auf den lokalen Webserver mit TCP 80 ("to port") erlaubt! Im Webbrowser ist dann entsprechend http://<wan_ip_mikrotik>:8080 einzugeben.Das Port Forwarding erlaubt dann auch einzig nur den externen TCP 8080 Zugriff auf den lokalen Webserver NICHT aber den Zugriff aufs Router GUI.

Zeigt also das du noch einen gravierenden Konfig Fehler irgendwo in der Mikrotik Firewall hast!!

Siehst du auch, denn dein DST-NAT muss VOR dem Port NAT kommen. Reihenfolge im Regelwerk zählt hier. Siehe auch den WinBox Screenshot oben.

/ip firewall filter

add action=accept chain=forward comment="TCP8080 u. SSH erlauben" dst-address=192.168.18.149 dst-port=8080 protocol=tcp

add action=accept chain=forward dst-address=192.168.18.149 dst-port=22 protocol=tcp

/ip firewall nat

add action=dst-nat chain=dstnat comment="DST NAT TCP 22 u. 80" dst-port=8080 in-interface=ether1 protocol=tcp to-addresses=192.168.18.149 to-ports=80

add action=dst-nat chain=dstnat dst-port=22 in-interface=ether1 protocol=tcp to-addresses=192.168.18.149 to-ports=22

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN Damit erreiche ich das Web-UI mit dem domain Namen und :8080 bzw. :8081

Wenn du damit das WebGUI des Routers meinst ist das nicht wirklich gut aus Sicherheitssicht und zeigt ein Fehlerhaftens und unsicheres Portforwarding. Wenn man einmal davon absieht das dein Portforwarding generell unsicher ist und jeder im Internet deine Daten mitlesen kann. Immer der generelle Nachteil von ungeschütztem Port Forwarding.

Mit einem L2TP VPN Server auf dem Mikrotik arbeitest du von remote genau so als wenn du im lokalen LAN hängst und das absolut sicher, da verschlüsselt und Passwort geschützt. Bekanntlich ja der tiefere Sinn eines VPNs....

Damit erspartst du dir das Regelwerk, das DST-NAT und die unsichere HTTP Kommunikation mit deinem o.a. Setup. Ist also die deutlich bessere und sicherere Varinate als dein Port Forwarding Gefrickel.

L2TP supportet jedes übliche Betriebssystem mit einem entsprechenden onboard Client. Siehe o.a. Tutorial!

Das mit 8080 geht leider immer noch nicht.

Dann hast du weiter einen Fehler in deiner Firewall Konfig!Tip: Nimm die Default Einstellungen der Firewall die RouterOS von sich aus in der Default Konfig anlegt. Damit funktioniert es auf Anhieb!

Hier ist das vollständige FW Regelwerk und NAT Setup beim funktionierenden Live System. Letztlich nur die Erweiterung der Default FW und NAT Konfig.

(WAN Port ist hier "eth1" und Router hat L2TP VPN, interner Webserver und SSH ist 192.168.18.149)

/ip firewall filter

add action=accept chain=input comment="L2TP erlauben" dst-port=1701 protocol=udp

add action=accept chain=input dst-port=500 protocol=udp

add action=accept chain=input dst-port=4500 protocol=udp

add action=accept chain=input protocol=ipsec-esp

add action=accept chain=forward comment="TCP8080 u. SSH erlauben" dst-address=192.168.18.149 dst-port=8080 protocol=tcp

add action=accept chain=forward dst-address=192.168.18.149 dst-port=22 protocol=tcp

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment="defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related hw-offload=yes

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

/ip firewall nat

add action=dst-nat chain=dstnat comment="DST NAT TCP 22 u. 80" dst-port=8080 in-interface=ether1 protocol=tcp to-addresses=192.168.18.149 to-ports=80

add action=dst-nat chain=dstnat dst-port=22 in-interface=ether1 protocol=tcp to-addresses=192.168.18.149 to-ports=22

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface-list=WAN /interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN Muss ich da etwas in der Firewall freigeben?

Jein, normalerweise nicht. Der VPN Client verhält sich genau so wie ein Client im lokalen LAN Netzwerk wo die RasPis sind.Was aber sein kann ist das du ein FW Regelwerk zw. den VLANs hast die ggf. den Zugriff verbieten.

Hier ist es jetzt wichtig zu wissen aus welchem IP Adress Pool du VPN Client IP Adressen verteilst?? Sprich auf WELCHE lokale und remote IP Adresse dein L2TP Client gebunden ist und für welches Interface du den Proxy ARP eingestellt hast?!

Leider machst du dazu keinerlei Angaben, so das eine zielführende Hilfe schwer bist unmöglich ist.

Zwischen dem L2TP Client IP Netz und dem RasPi IP Netz, sofern diese denn unterschiedlich sind, musst du in dem Falle dann dein Regelwerk prüfen sofern vorhanden.

Klar sollte auch sein das die RasPis ein Default Gateway oder eine Route auf den Mikrotik haben müssen!

Das gesamte Port Forwarding kann bei einem VPN dann natürlich entfallen und sollte man auch entfernen um keine Sicherheitslücken zu lassen!

Tip:

Installiere dir auf dem iPhone immer die HE.NET Tools! Damit kannst du dann Pings und auch andere Tests von deinem iPhone VPN Client machen.

Ich habe ein VLAN setup wie in

Da hast du Recht, denn das L2TP Tutorial beschreibt ein Standard Setup wo die Ports über eine Bridge auf ein Bridge Interface zusammengefügt sind was die LAN IP hält. Das sieht bei dir natürlich logischerweise anders aus!Proxy ARP wird immer auf dem korrespondierenden IP Interface definiert. Bei dir dann auf dem lokalen VLAN IP Interface. Siehe dazu hier.

Nebenbei steht es dort in großen roten Lettern auch nochmal explizit das bei einem VLAN Setup Proxy ARP auf die VLAN IP Interfaces gehört! Tutorial wirklich lesen hilft!! 😉

Das beantwortet dann deine Frage 1.

Was Frage 2 anbetrifft musst du am WAN Interface (PPP) nichts in Bezug auf L2TP einstellen. Einzig musst du dafür sorgen das dort die typischen IPsec Pakete von außen passieren dürfen auf die WAN PPP IP Adresse. Siehe Tutorial und dort die FW Regeln.

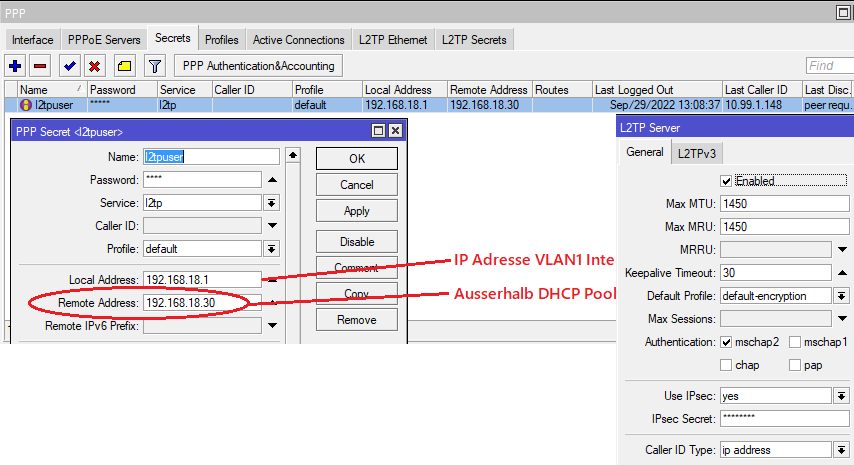

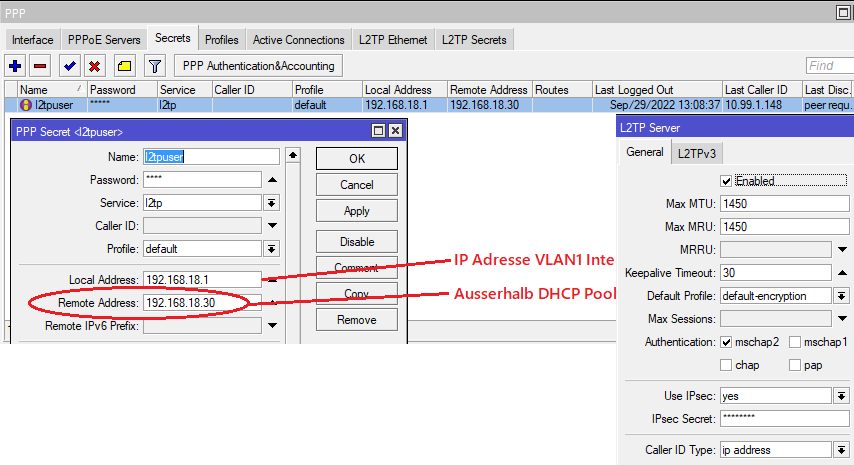

Für die L2TP Client IP Adressen im Tunnel die du unter "Secrets" und dann "Remote Address" einrichtest musst du aufpassen das diese IPs ausserhalb deines VLAN DHCP Pool Bereichs befinden. Ansonsten kann es zu Überschneidungen und Doppelnutzung kommen.

Also z.B. wenn dein VLAN 30 Proxy ARP spielt und den DHCP Poolbereich 10.10.30.10 bis .100 /24 hat dann kannst du die L2TP Adressen ab .101 aufwärts vergeben sofern diese Adresse NICHT irgendwo statisch verwendet werden! Sie sind dann exklusiv an den oder die L2TP VPN User vergeben.

Immer gerne!

Wenns das denn nun war bitte deinen Thread dann hier auch als erledigt schliessen!

Wenns das denn nun war bitte deinen Thread dann hier auch als erledigt schliessen!

Der "Switch" ist ein externer Switch der am MT hängt wie z.B. hier beschrieben? Oder wie muss man sich das vorstellen?

Proxy ARP gibt es, wie oben schon gesagt, ausschließlich NUR auf IP Interfaces da es immer eine Layer 3 Funktion ist. Ein Trunk Port ist in der Regel immer ein Layer 2 Interface was gar nicht die Option dieser Einstellung hat. Oder wie meinst du das genau?

Proxy ARP gibt es, wie oben schon gesagt, ausschließlich NUR auf IP Interfaces da es immer eine Layer 3 Funktion ist. Ein Trunk Port ist in der Regel immer ein Layer 2 Interface was gar nicht die Option dieser Einstellung hat. Oder wie meinst du das genau?

Auf was muss die local Adresse bei PPP Secret gesetzt sein? Kann die beliebig sein?

Nein, die darf nicht beliebig sein. Wie du aus dem o.a. Tutorial entnehmen kannst MUSS sie immer auf die lokale IP Adresse des Proxy ARP Interfaces gesetzt sein. In deinem Falle dann das vlan30 IP Interface bzw. auf die 10.10.30.1.Die VLAN Adressen sehen wie folgt aus:

Woher kommt dieser Output und warum haben deine VPN Clients mit einmal 10.10.31.x IP Adressen aus einem völlig fremden IP Netz was es bei dir gar nicht gibt?!

Sorry, dein Verhalten lässt sich trotz intensiven Testens nicht reproduzieren! Weder auf einem RB4011 noch auf einem einfachen hAP Lite mit Router OS Ver. 7.5 Stable

Die Lease Einträge verhalten sich erwartungsgemäß völlig unbehelligt vom L2TP bzw. PPP VPN Dialin. Das ist auch klar, denn das eine hat mit dem anderen nichts zu tun.

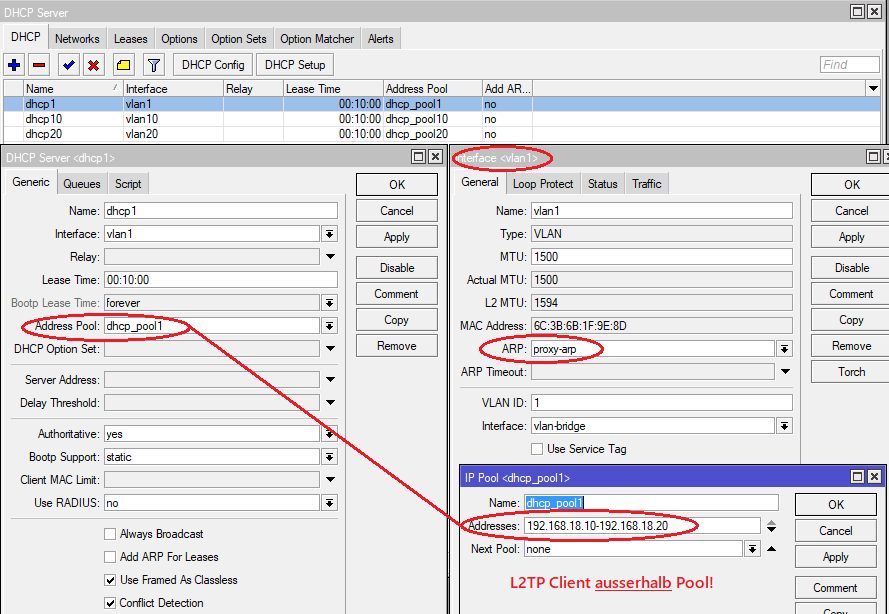

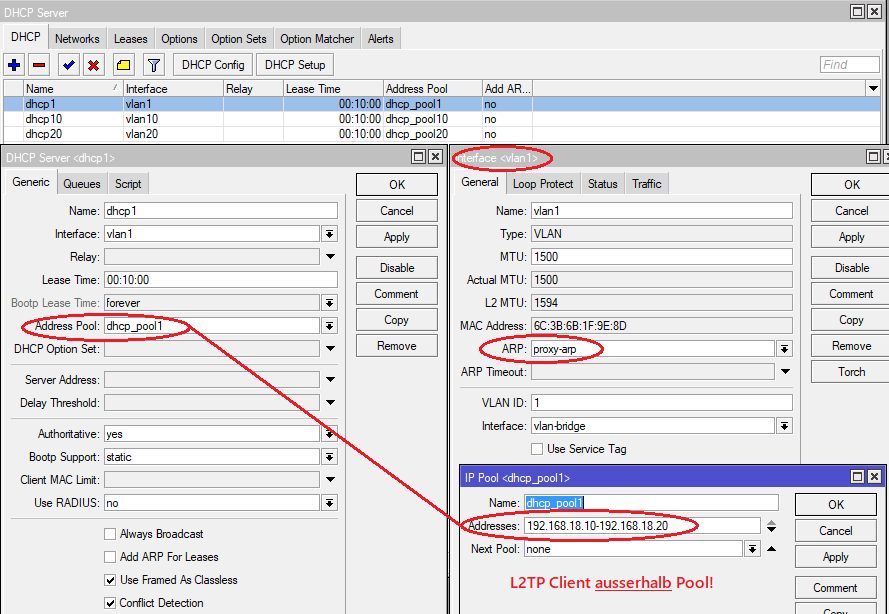

Hier die WinBox Screenshots eines Live Setups mit 3 VLANs und einem VLAN Switch (Zyxel) an Port 5 eines einfachen hAP Lites. Proxy ARP ist nur auf dem VLAN1 IP Interface konfiguriert.

DHCP und Pool Setup:

PPP Setup:

PPP Setup:

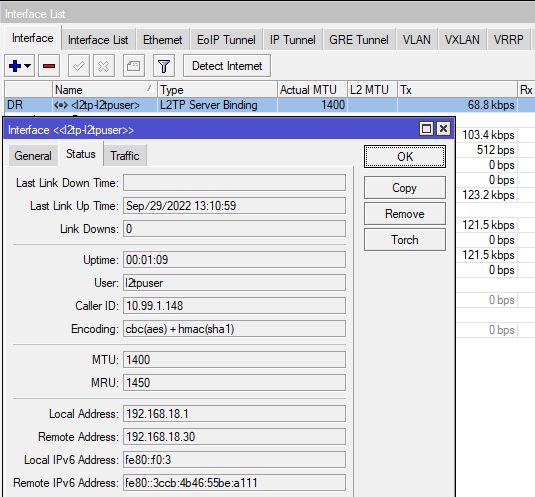

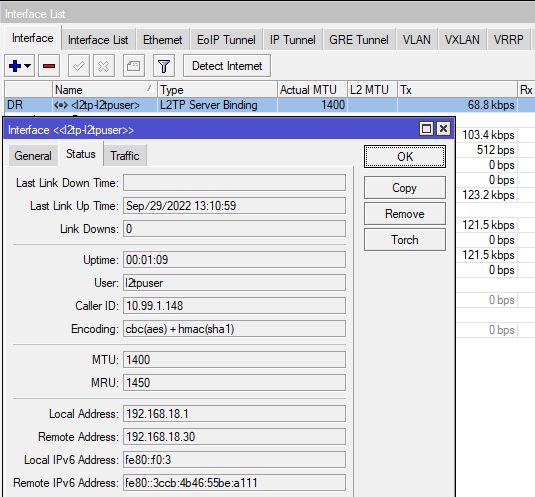

Eingeloggter VPN Client:

Eingeloggter VPN Client:

Works as designed...

Works as designed...

Du hast also irgendwo noch einen Konfig Kinken bei dir im Setup.

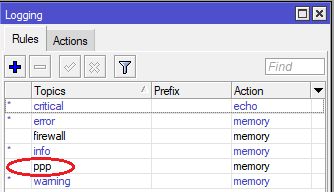

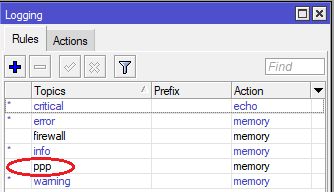

Ggf. einmal das PPP Logging aktivieren zum Troubleshooting:

Die Lease Einträge verhalten sich erwartungsgemäß völlig unbehelligt vom L2TP bzw. PPP VPN Dialin. Das ist auch klar, denn das eine hat mit dem anderen nichts zu tun.

Hier die WinBox Screenshots eines Live Setups mit 3 VLANs und einem VLAN Switch (Zyxel) an Port 5 eines einfachen hAP Lites. Proxy ARP ist nur auf dem VLAN1 IP Interface konfiguriert.

DHCP und Pool Setup:

Du hast also irgendwo noch einen Konfig Kinken bei dir im Setup.

Ggf. einmal das PPP Logging aktivieren zum Troubleshooting:

Wenns das denn nun war bitte deinen Thread dann auch als erledigt schliessen!