Einrichtung ICX 7150-C12P mit Vigor 166

Hallo,

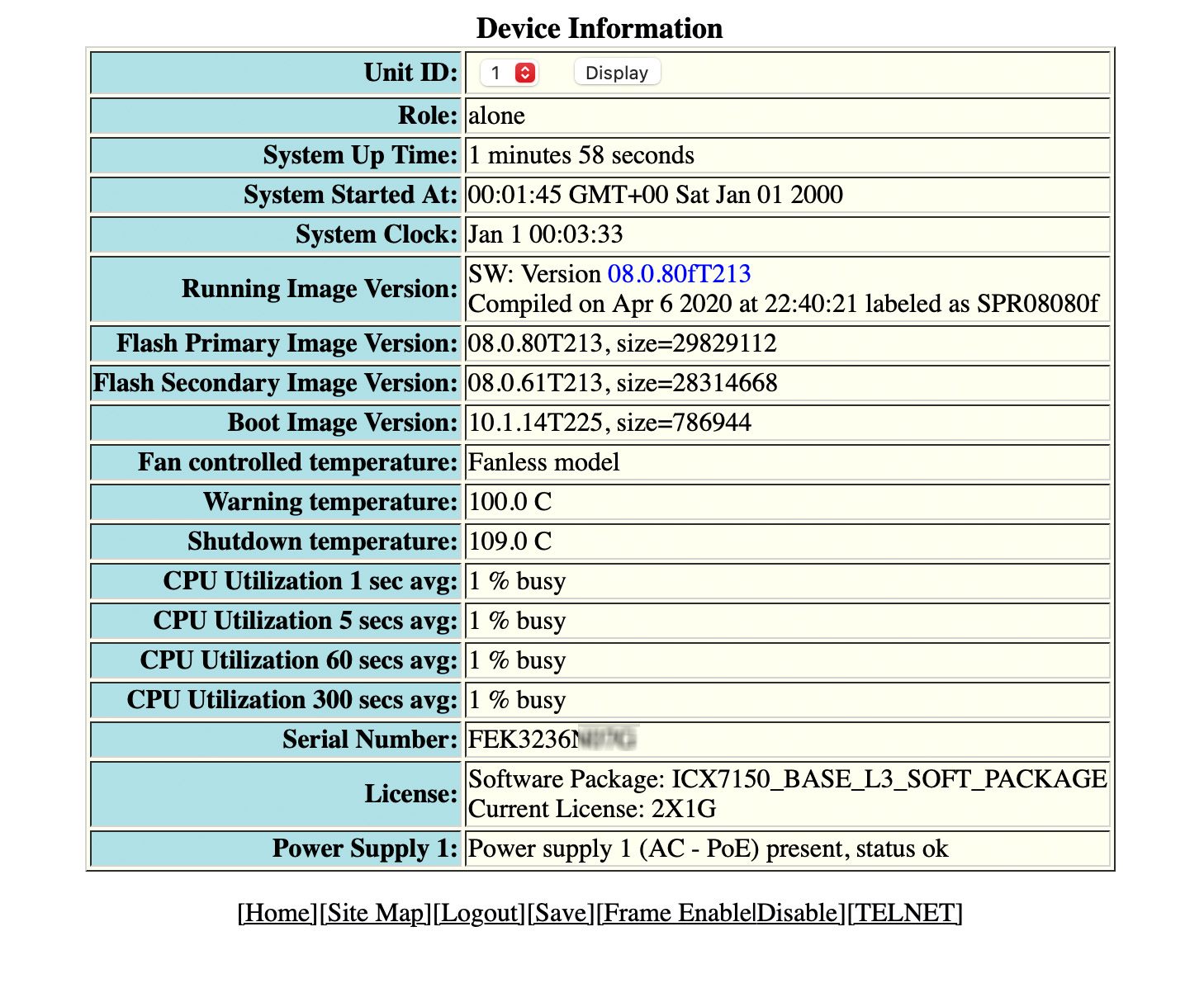

Nach langer Zeit des stillen Mitlesens, möchte ich euch um Hilfe bitten bei der Einrichtung meines ICX 7150-C12P Switches in Verbindung eines Draytek Vigor 166. Später soll dann noch, wenn alles läuft eine PfSense dazwischen.

Der Switch läuft im Layer 3 Modus.

Meine IT Kenntnisse würde ich als maximal mittelmässig bezeichnen, mir fehlen sicher einige grundlegende Kenntnisse und das Verstehen der nötigen Zusammenhänge. Das Hauptproblem ist für mich der magere deutsche Support für den Switch, das Monströse Handbuch auf Englisch, und die fehlende Zeit mich mit den Ganzen Sachen auseinanderzusetzen.

Ausgangslage:

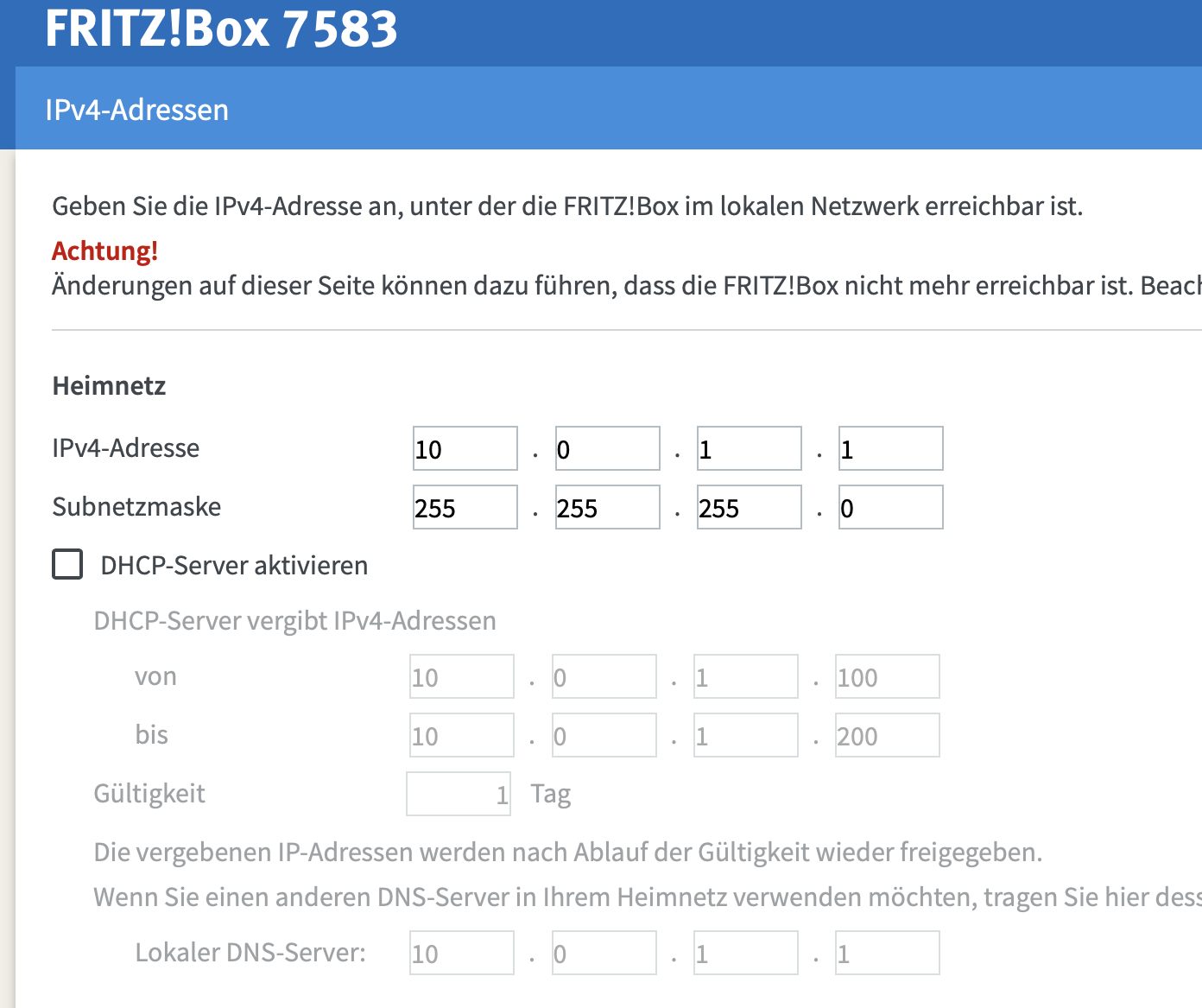

Bis jetzt betreibe ich eine FritzBox 7583, diese möchte ich aber durch o.g. Setup ersetzen.

Was ich bisher hinbekommen habe:

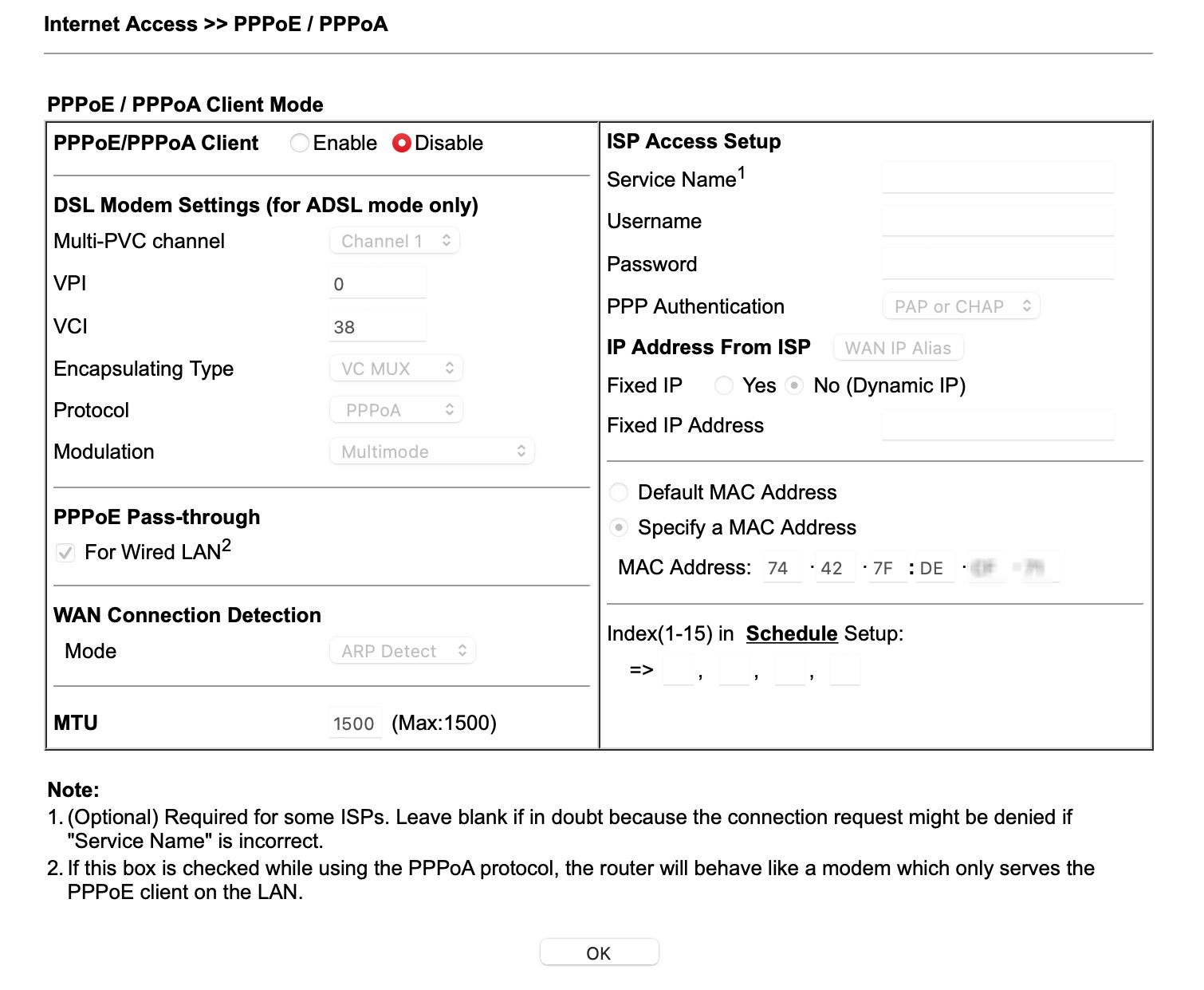

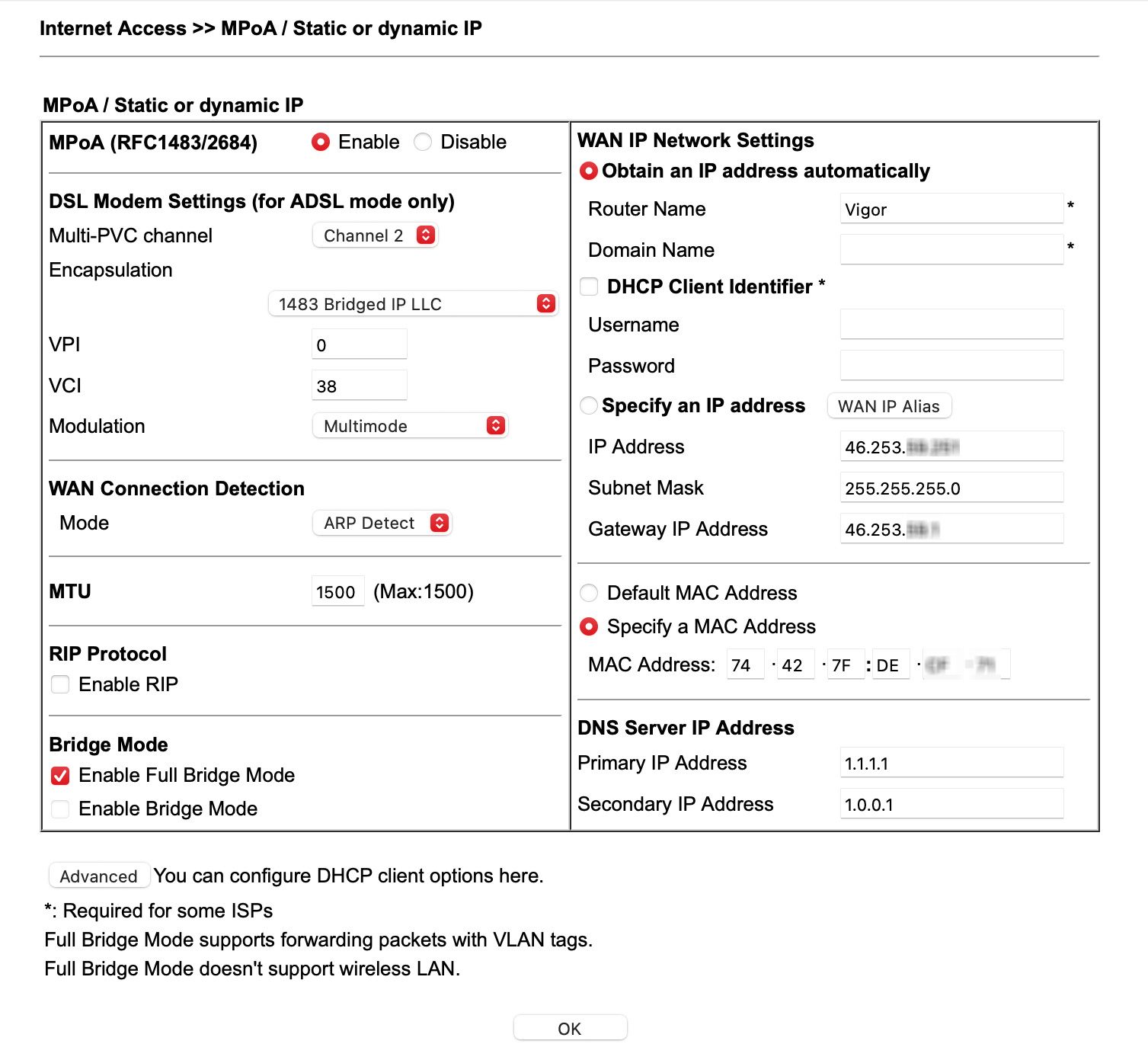

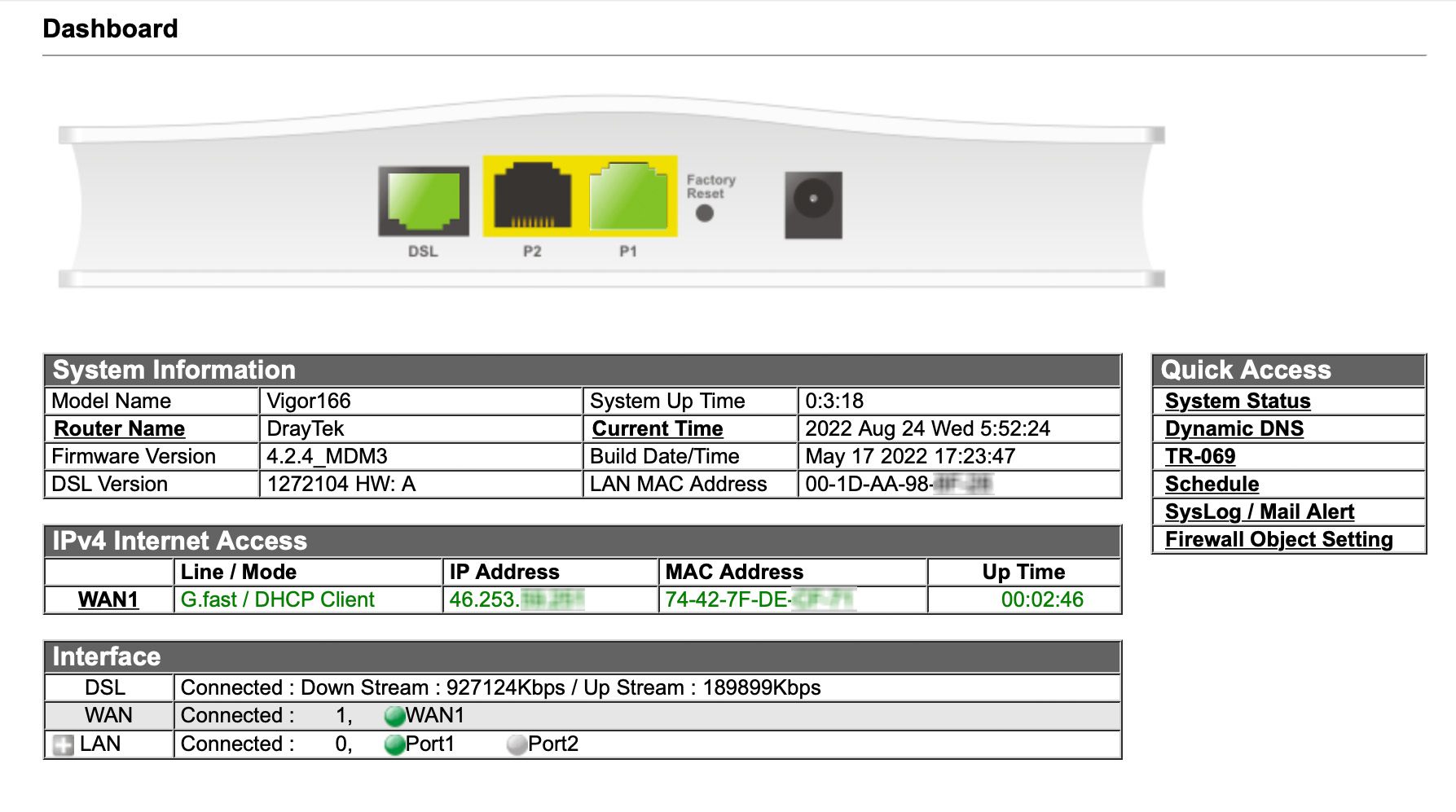

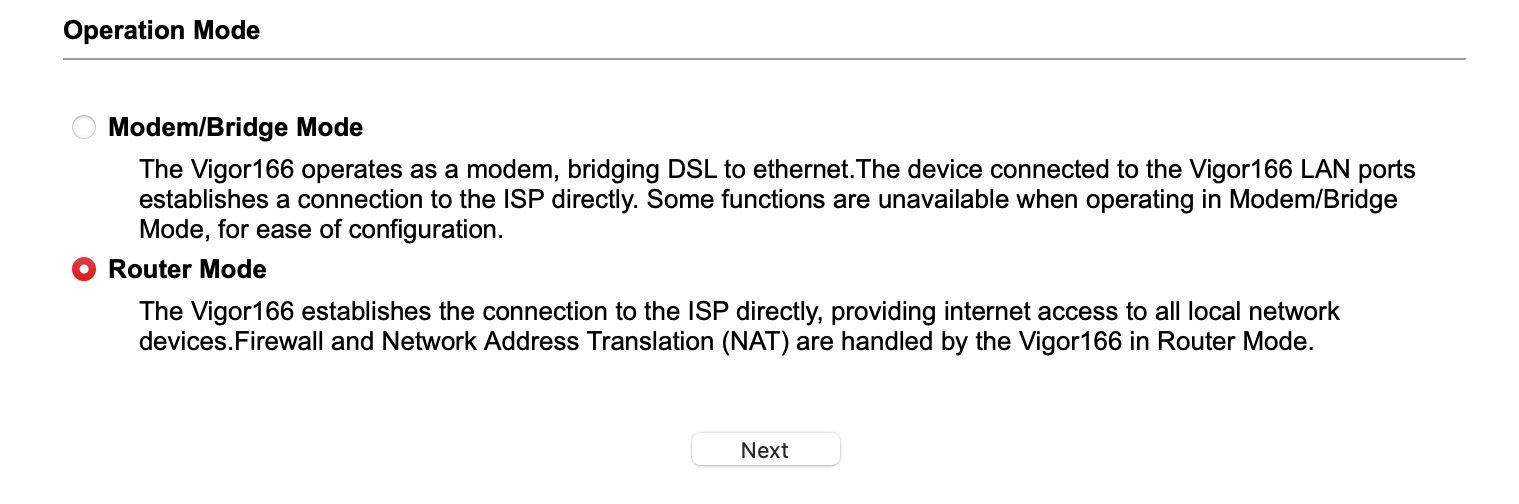

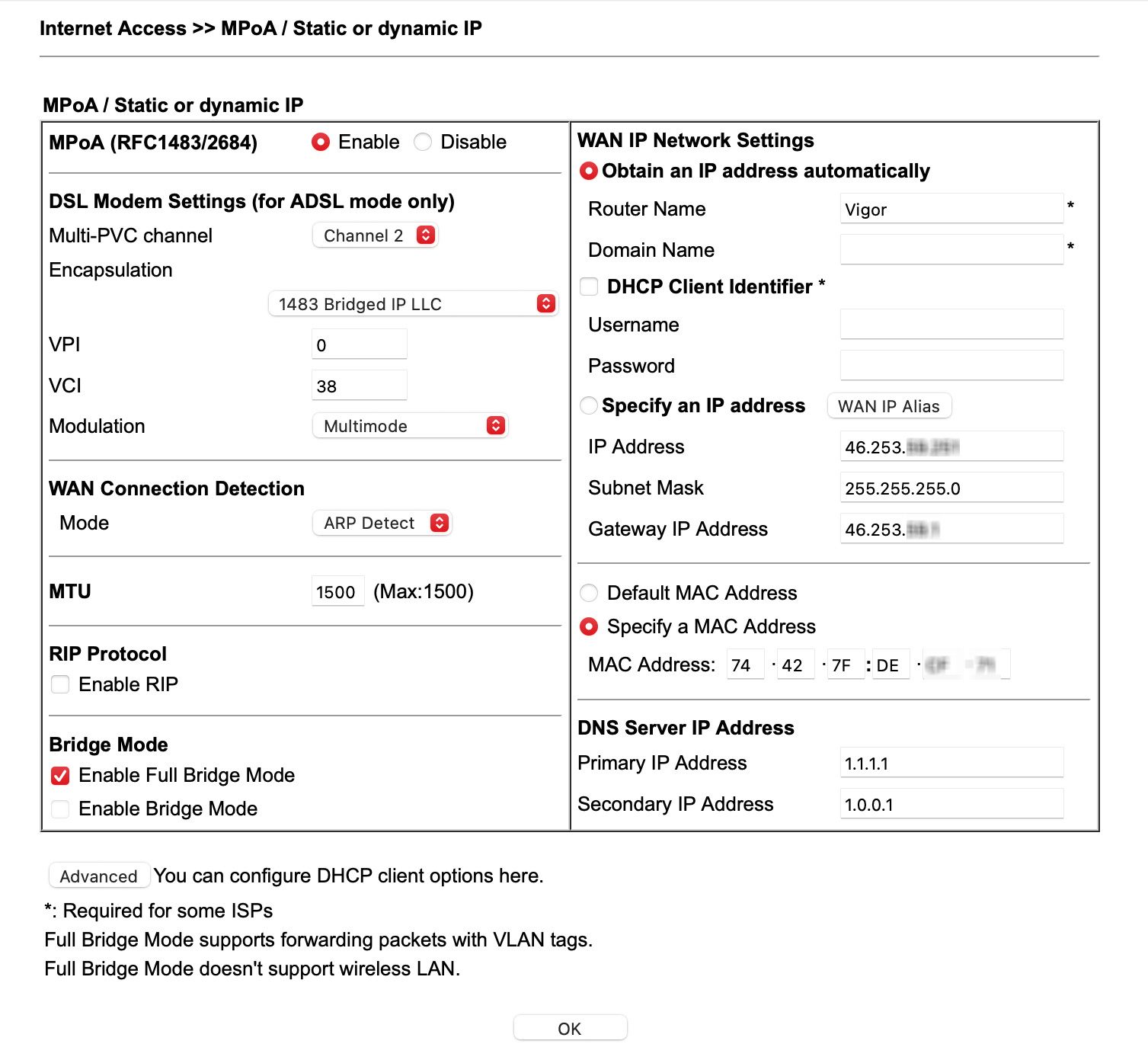

- Einrichtung des Vigor 166 im Full Bridge Modus (das läuft denke ich so)

- Switch upgedatet und kann auch auf das Webinterface zugreifen

Hier die config:

Meine Fragen:

-Wo genau muss ich das Modem anschliessen, welchen Port muss ich wie konfigurieren?

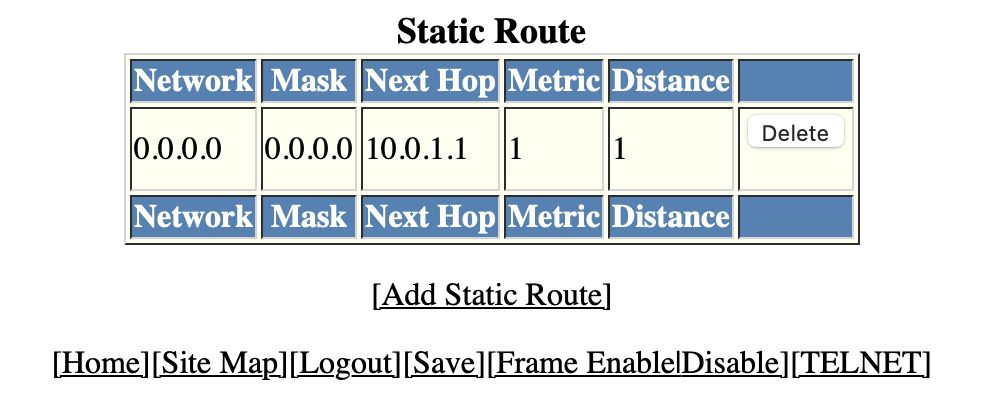

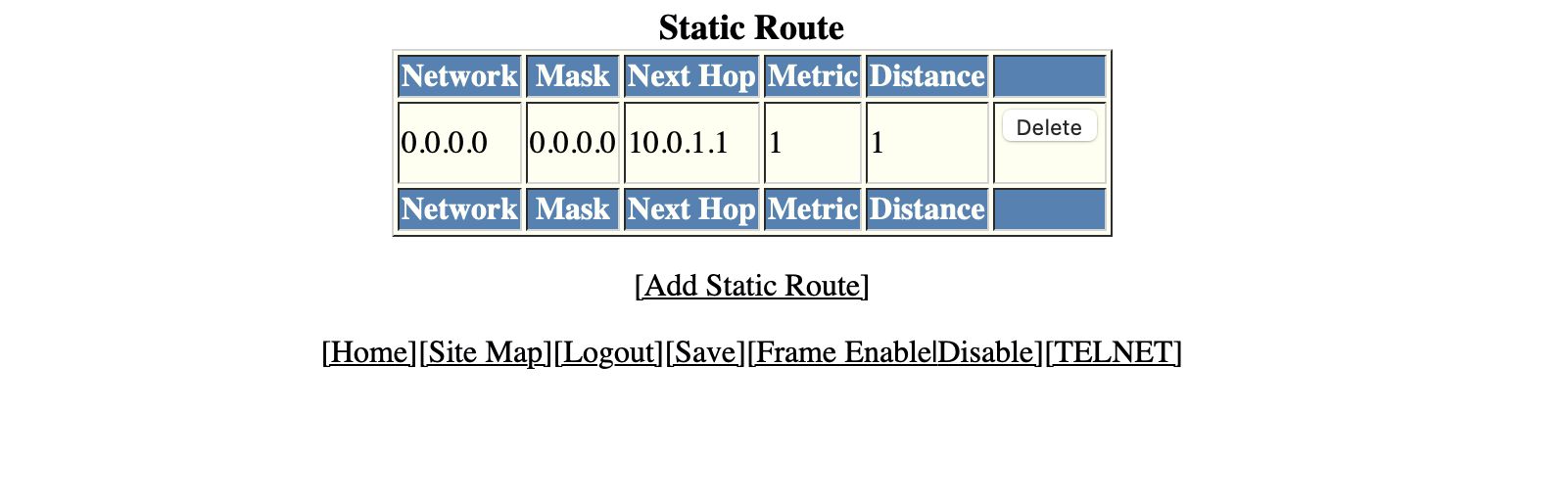

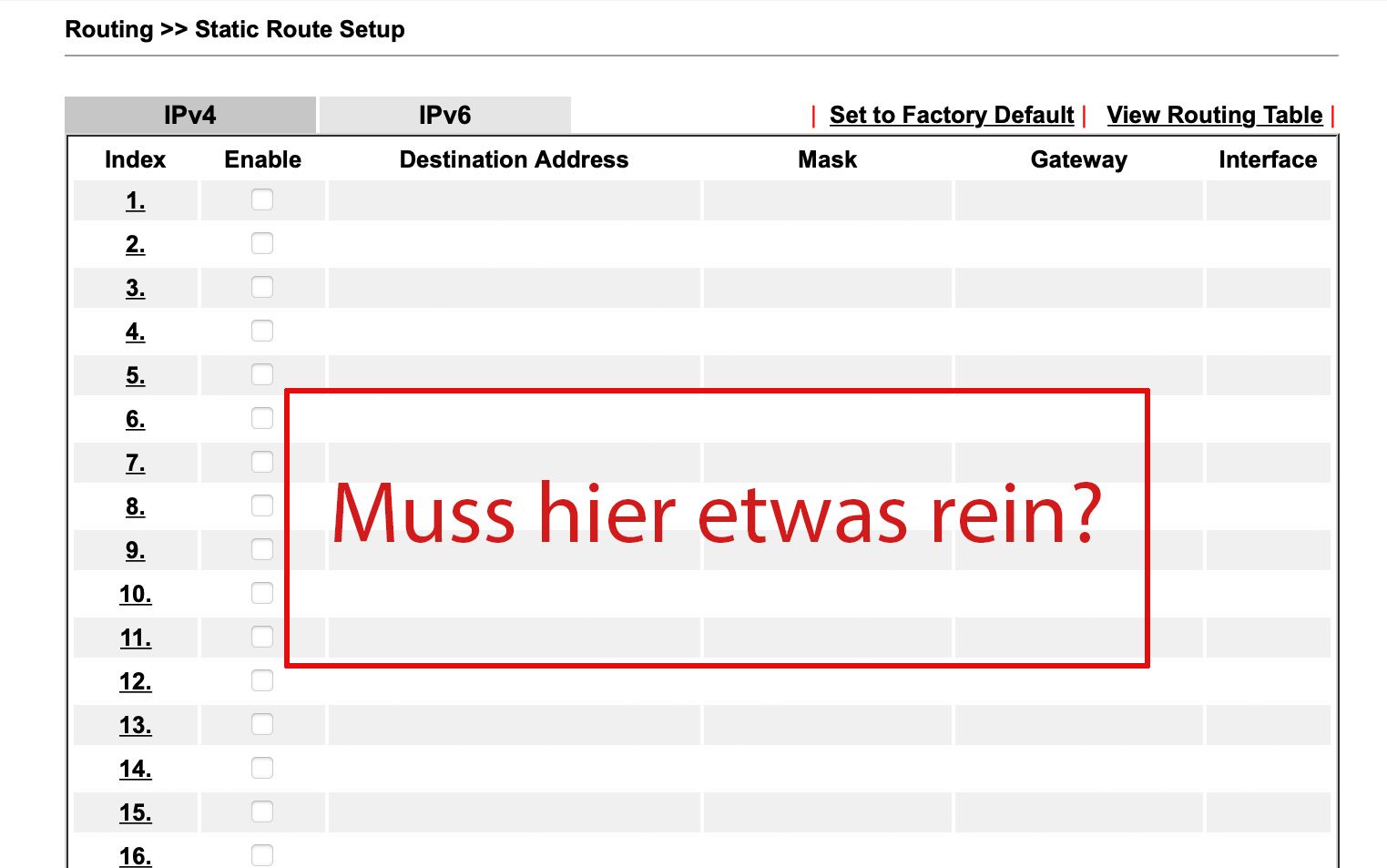

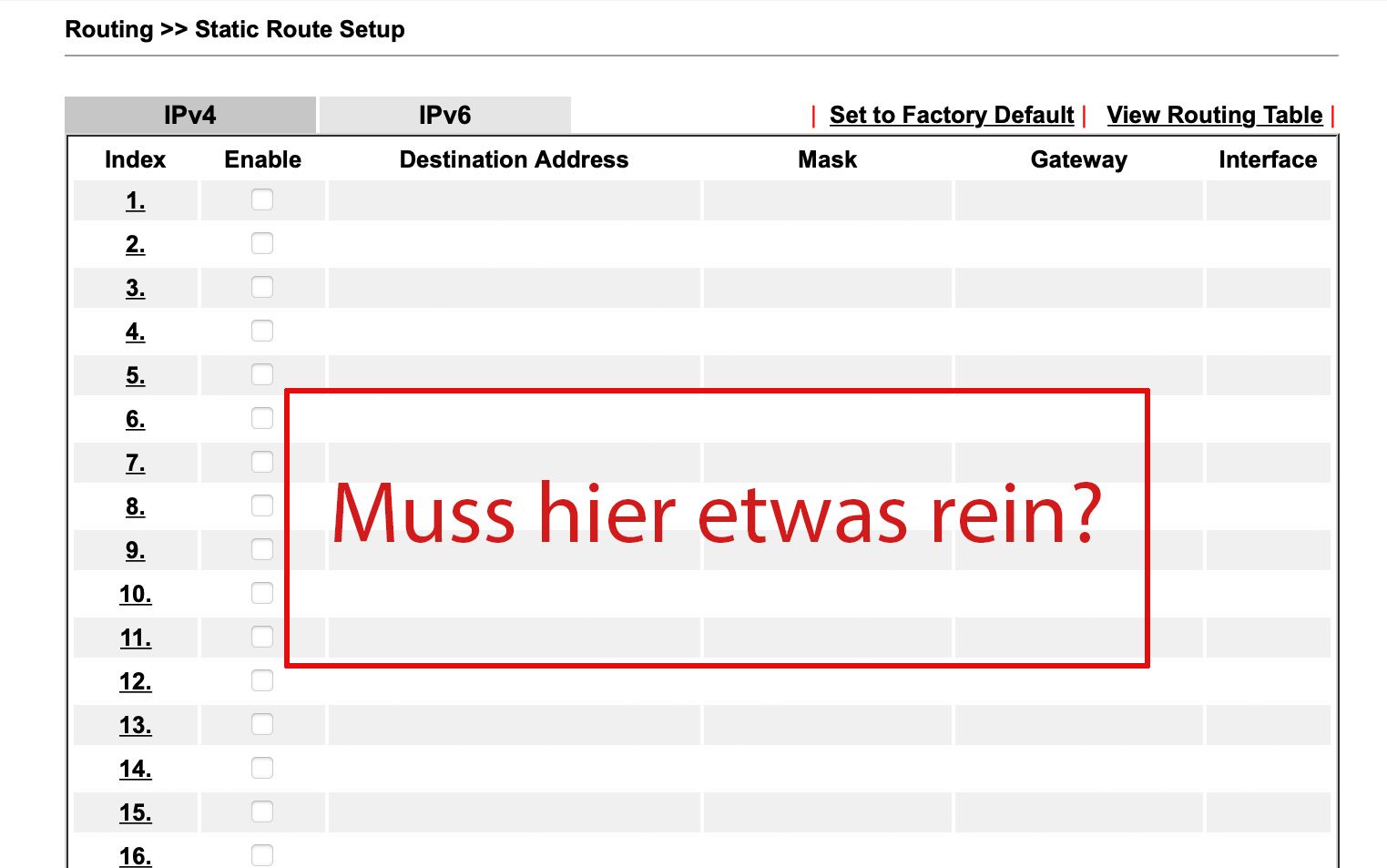

-Was muss in Switch und Modem geschrieben werden (Stichpunkt HOP, statische Route)?

-ich hätte gerne 4 VLANS:

10.0.99.0/24 Manage

10.0.1.0/24 LAN

10.0.10/24 WIFI

10.0.20.0/24 Gäste WLAN

Wie erstelle ich diese? Müssen die untag oder getaggt sein?

-Muss ich für jeden Port eine Schnittstellen IP angeben, wenn ja immer dieselbe (10.0.1.1)?

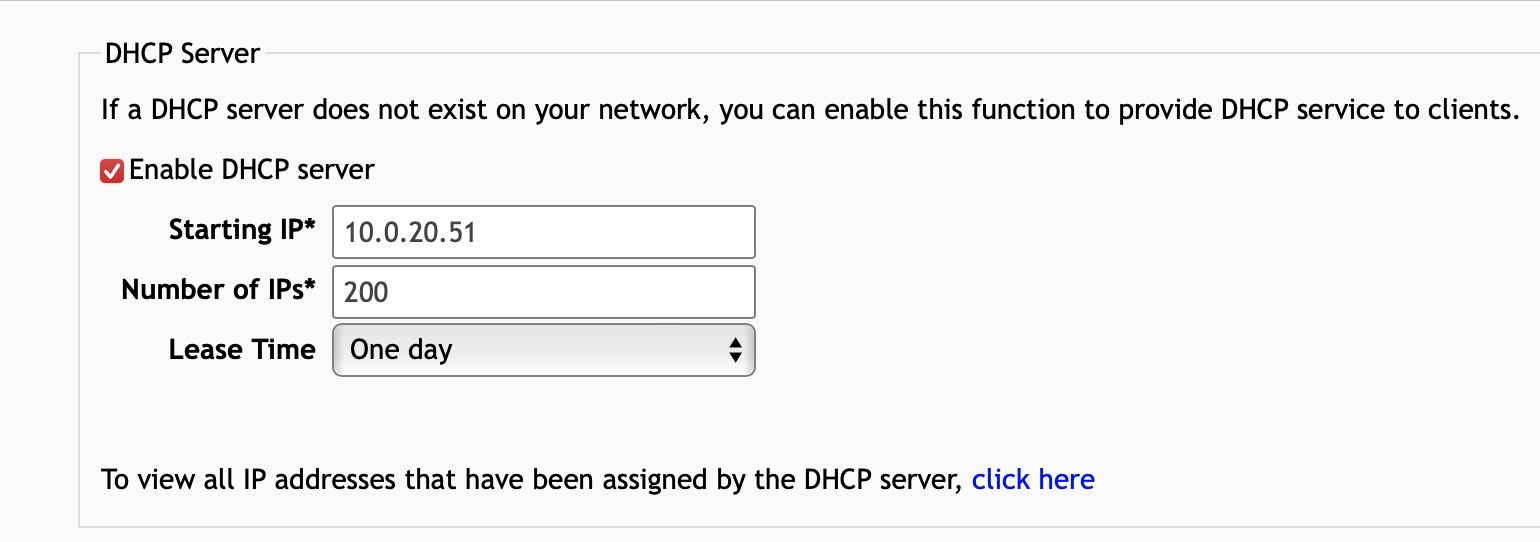

-wie stelle ich den DHCP Server pro VLAN ein?

-Ich habe einige Raspberrys, die bis jetzt über POE laufen, das sollen sie auch weiterhin, muss ich da die Ports konfigurieren?

-Wie erstelle ich am besten Firewallregeln, das auch die WLAN Geräte( WIFI VLAN) mit den Raspberrys (LAN VLAN) kommunizieren können?

Ich würde gerne das Ganze über das Webinterface machen, aber auch über CLI wenn das besser geht.

Ich würde mich sehr freuen, wenn mich hier jemand „an die Hand“ nehmen würde und mir step by step helfen würde.

Vielen Dank schonmal!

Nach langer Zeit des stillen Mitlesens, möchte ich euch um Hilfe bitten bei der Einrichtung meines ICX 7150-C12P Switches in Verbindung eines Draytek Vigor 166. Später soll dann noch, wenn alles läuft eine PfSense dazwischen.

Der Switch läuft im Layer 3 Modus.

Meine IT Kenntnisse würde ich als maximal mittelmässig bezeichnen, mir fehlen sicher einige grundlegende Kenntnisse und das Verstehen der nötigen Zusammenhänge. Das Hauptproblem ist für mich der magere deutsche Support für den Switch, das Monströse Handbuch auf Englisch, und die fehlende Zeit mich mit den Ganzen Sachen auseinanderzusetzen.

Ausgangslage:

Bis jetzt betreibe ich eine FritzBox 7583, diese möchte ich aber durch o.g. Setup ersetzen.

Was ich bisher hinbekommen habe:

- Einrichtung des Vigor 166 im Full Bridge Modus (das läuft denke ich so)

- Switch upgedatet und kann auch auf das Webinterface zugreifen

Hier die config:

Startup-config data location is flash memory

!

Startup configuration:

!

ver 08.0.80fT213

!

stack unit 1

module 1 icx7150-c12-poe-port-management-module

module 2 icx7150-2-copper-port-2g-module

module 3 icx7150-2-sfp-plus-port-20g-module

!

!

!

!

!

!

!

!

!

!

!

aaa authentication web-server default local

aaa authentication login default local

enable aaa console

!

no telnet server

username xxxxx password .....

!

!

web-management https

!

!

!

!

!

!

!

!

!

!

interface ethernet 1/1/1

ip address 10.0.1.1 255.255.255.0

!

interface ethernet 1/3/1

speed-duplex 1000-full

!

!

!

!

!

!

!

!

!

!

endMeine Fragen:

-Wo genau muss ich das Modem anschliessen, welchen Port muss ich wie konfigurieren?

-Was muss in Switch und Modem geschrieben werden (Stichpunkt HOP, statische Route)?

-ich hätte gerne 4 VLANS:

10.0.99.0/24 Manage

10.0.1.0/24 LAN

10.0.10/24 WIFI

10.0.20.0/24 Gäste WLAN

Wie erstelle ich diese? Müssen die untag oder getaggt sein?

-Muss ich für jeden Port eine Schnittstellen IP angeben, wenn ja immer dieselbe (10.0.1.1)?

-wie stelle ich den DHCP Server pro VLAN ein?

-Ich habe einige Raspberrys, die bis jetzt über POE laufen, das sollen sie auch weiterhin, muss ich da die Ports konfigurieren?

-Wie erstelle ich am besten Firewallregeln, das auch die WLAN Geräte( WIFI VLAN) mit den Raspberrys (LAN VLAN) kommunizieren können?

Ich würde gerne das Ganze über das Webinterface machen, aber auch über CLI wenn das besser geht.

Ich würde mich sehr freuen, wenn mich hier jemand „an die Hand“ nehmen würde und mir step by step helfen würde.

Vielen Dank schonmal!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3740131110

Url: https://administrator.de/forum/einrichtung-icx-7150-c12p-mit-vigor-166-3740131110.html

Ausgedruckt am: 17.07.2025 um 19:07 Uhr

58 Kommentare

Neuester Kommentar

Solche L2/L3 Premium Switches, egal welcher Hersteller, supporten generell kein PPPoE und in der Regel auch kein NAT!

Beides wäre aber zwingend erforderlich um mit einem NUR Modem wie deinem Vigor eine xDSL Verbindung zu realisieren. (Die richtige Bridge Konfig findest du u.a. hier)

Mit einfachen Worten: Geht so nicht mit der Hardware und auch mit keiner anderen Switchhardware!

Was sollte auch der tiefere Sinn sein einen Layer 2/3 Switch ohne jegliche Firewall Funktion direkt ins Internet zu exponieren? Macht ja kein normal denkender Netzwerker, deshalb macht so eine Funktion auf Switches auch wenig bis keinerlei Sinn.

Fazit:

Deine geplante pfSense/OPNsense kann das viel besser und wäre auch die richtige Hardware das umzusetzen!!

Das hiesige fertige VLAN Konfig für den Ruckus ICX mit an Bord. 😉

Da der ICX Switch ein L3 (Routing) Switch ist kannst du als Alternative mit deiner derzeitigen FritzBox, die ja nicht VLAN fähig ist, auch ein Layer 3 VLAN Konzept umsetzen.

Das würde mit deiner derzeitigen FritzBox auch funktionieren ohne Firewall. Die Access Steuerung deiner VLANs machst du dann direkt auf dem ICX Switch mit IP Accesslisten wenn du damit leben kannst und keine stateful Firewall brauchst. Der Vigor wäre dann allerdings dann obsolet oder du müsstest ihn statt der FritzBox im Router Mode betreiben wie Kollege @Vision2015 unten schon richtig sagt. Macht aber wenig Sinn wenn du eine einigermaßen aktuelle FritzBox hast, denn der Vigor ist primär reines Modem und kein Router weshalb er ein deutlich mickrigeres Layer 3 Featureset hat als die FB.

Du hast die Qual der Wahl...

Nebenbei:

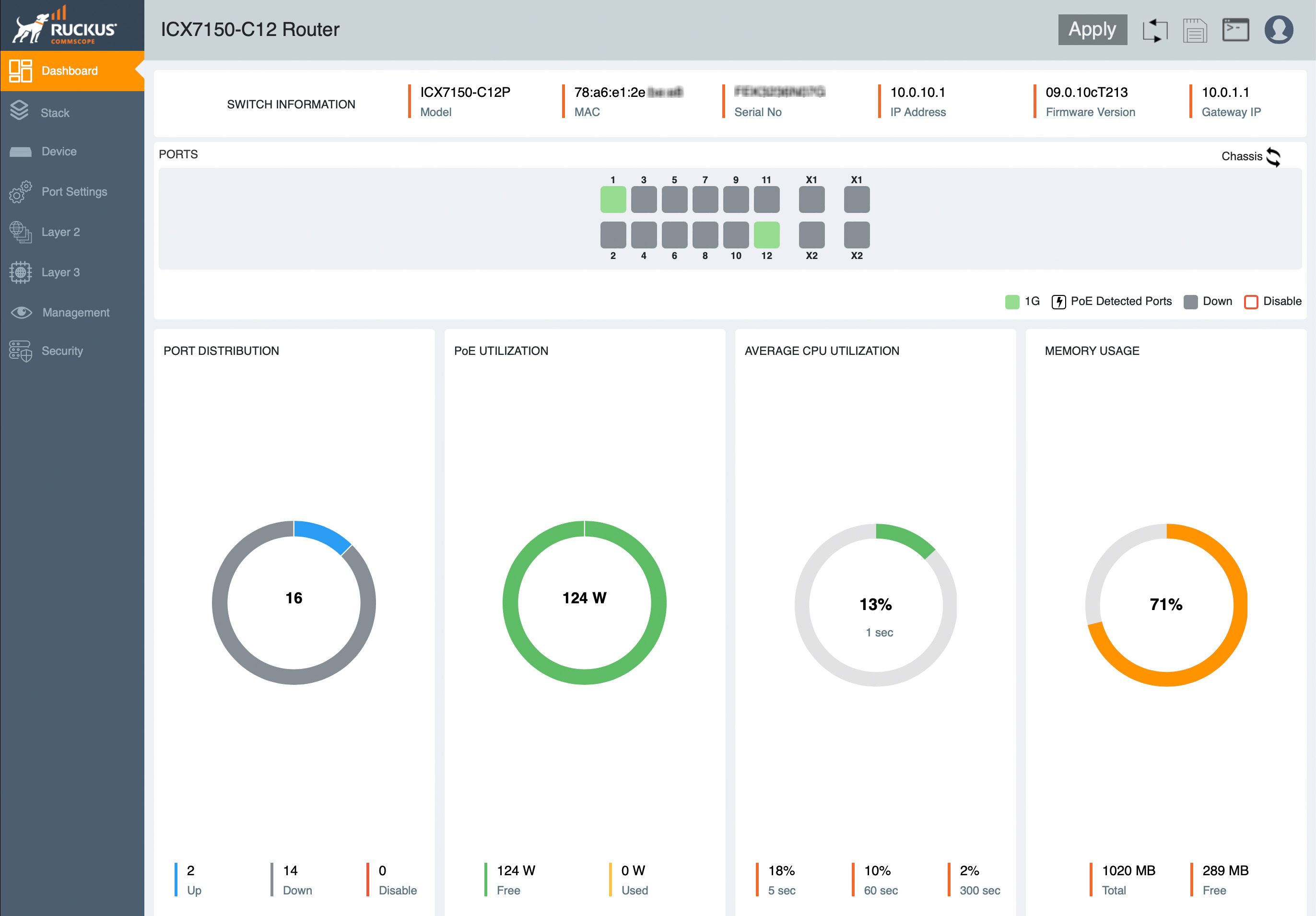

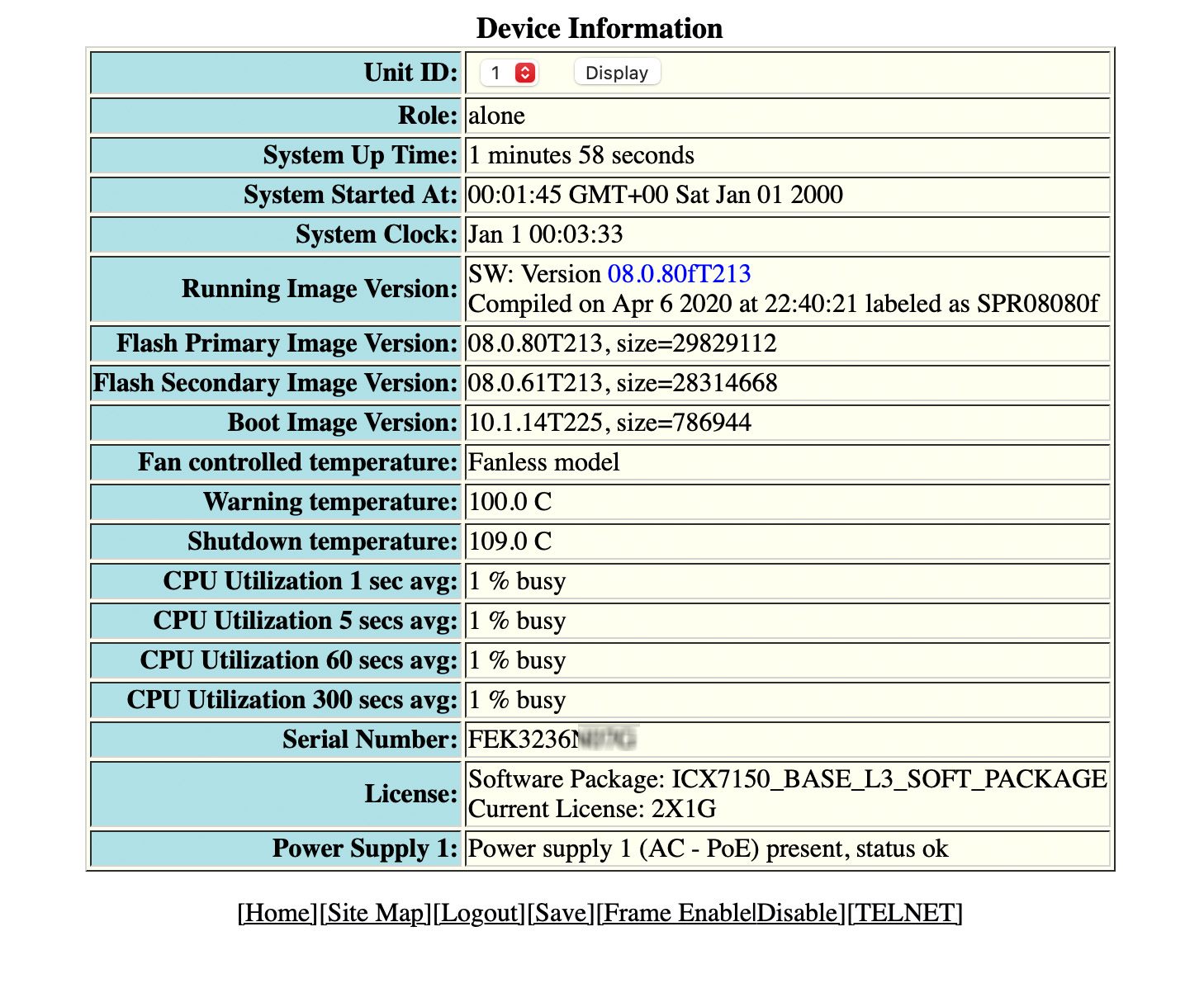

Deine Switch Firmware ist uralt! Die solltest du dringenst updaten. Aktuell recommended ist der "g" Patch mit der 8.0.95g

Siehe

Tip:

Wenn du dir ins Secondary Flash des Switches die neueste 9.0.10c flashst dann bekommst du auch ein deutlich besseres GUI zu Gesicht als das altbackene GUI der 8er Version. (Nur sofern du einfacher KlickiBunti Admin bist statt CLI)

Beides wäre aber zwingend erforderlich um mit einem NUR Modem wie deinem Vigor eine xDSL Verbindung zu realisieren. (Die richtige Bridge Konfig findest du u.a. hier)

Mit einfachen Worten: Geht so nicht mit der Hardware und auch mit keiner anderen Switchhardware!

Was sollte auch der tiefere Sinn sein einen Layer 2/3 Switch ohne jegliche Firewall Funktion direkt ins Internet zu exponieren? Macht ja kein normal denkender Netzwerker, deshalb macht so eine Funktion auf Switches auch wenig bis keinerlei Sinn.

Fazit:

Deine geplante pfSense/OPNsense kann das viel besser und wäre auch die richtige Hardware das umzusetzen!!

Das hiesige fertige VLAN Konfig für den Ruckus ICX mit an Bord. 😉

Da der ICX Switch ein L3 (Routing) Switch ist kannst du als Alternative mit deiner derzeitigen FritzBox, die ja nicht VLAN fähig ist, auch ein Layer 3 VLAN Konzept umsetzen.

Das würde mit deiner derzeitigen FritzBox auch funktionieren ohne Firewall. Die Access Steuerung deiner VLANs machst du dann direkt auf dem ICX Switch mit IP Accesslisten wenn du damit leben kannst und keine stateful Firewall brauchst. Der Vigor wäre dann allerdings dann obsolet oder du müsstest ihn statt der FritzBox im Router Mode betreiben wie Kollege @Vision2015 unten schon richtig sagt. Macht aber wenig Sinn wenn du eine einigermaßen aktuelle FritzBox hast, denn der Vigor ist primär reines Modem und kein Router weshalb er ein deutlich mickrigeres Layer 3 Featureset hat als die FB.

Du hast die Qual der Wahl...

Nebenbei:

Deine Switch Firmware ist uralt! Die solltest du dringenst updaten. Aktuell recommended ist der "g" Patch mit der 8.0.95g

Siehe

https://support.ruckuswireless.com/software?filter=108#sort=relevancy&f:@source=[Software%20Downloads]&f:@commonproducts=[ICX%207150] Wenn du dir ins Secondary Flash des Switches die neueste 9.0.10c flashst dann bekommst du auch ein deutlich besseres GUI zu Gesicht als das altbackene GUI der 8er Version. (Nur sofern du einfacher KlickiBunti Admin bist statt CLI)

Ein kleiner Tip dazu:

Das Layer 3 (Routing) Image muss dazu im Flash installiert sein und du musst das dann auch booten um die L3 Features nutzen zu können! Das sind die Images mit dem "R". Sprich also SPS = Switching (Layer 2) und SPR = Routing (Layer 3)

Wenn das Image im Primary Flash ist passiert das automatisch (Default).

Wenn du es ins Secondary Flash kopiert hast musst du ein boot system flash secondary in der Konfig einstellen damit er aus dem Secondary Image bootet.

Ein show flash zeigt dir an welche Images aktuell in deinem Flash sind.

Sofern du dann auch sinnvollerweise gleich deine Software updaten willst solltest du dir immer die neuen UFI Images installieren.

Non UFI Images sind so oder so zukünftig nicht mehr supportet, deshalb ist UFI Pflicht!

Der Ruckus Upgrade Guide erklärt dir alle erforderlichen Schritte dazu.

Idealerweise machst du das mit einem FAT32 formatierten USB Stick direkt am Switch.

Das Layer 3 (Routing) Image muss dazu im Flash installiert sein und du musst das dann auch booten um die L3 Features nutzen zu können! Das sind die Images mit dem "R". Sprich also SPS = Switching (Layer 2) und SPR = Routing (Layer 3)

Wenn das Image im Primary Flash ist passiert das automatisch (Default).

Wenn du es ins Secondary Flash kopiert hast musst du ein boot system flash secondary in der Konfig einstellen damit er aus dem Secondary Image bootet.

Ein show flash zeigt dir an welche Images aktuell in deinem Flash sind.

Sofern du dann auch sinnvollerweise gleich deine Software updaten willst solltest du dir immer die neuen UFI Images installieren.

Non UFI Images sind so oder so zukünftig nicht mehr supportet, deshalb ist UFI Pflicht!

Der Ruckus Upgrade Guide erklärt dir alle erforderlichen Schritte dazu.

Idealerweise machst du das mit einem FAT32 formatierten USB Stick direkt am Switch.

Der Upgrade Guide erklärt eigentlich alles. Übrigens tun das auch all die anderen PDF Guides die du im Download unter Documentation findest. Damit ist das L3 VLAN Setup dann auch für nicht Profis ein Kinderspiel.

Mit dem dortigen Layer 3 Routing Guide sollte dein angepeiltes Setup dann auch auf Anhieb klappen.

Etwas tricky ist der Wechsel von einem non UFI zu einem UFI Image was der Guide aber anschaulich beschreibt via Interimsimage.

UFI Images haben den Vorteil das sie den Bootloader und auch die PoE Firmware immer gleich mit updaten was die alten Images nicht gemacht haben und man manuell zusätzlich machen musste.

Ist aber Schnee von gestern weil die neuen, supporteten Images nur noch ausschliesslich UFI Images sind. Deshalb auch der dringende Rat diese Images zu verwenden wenn du produktiv gehst mit dem Switch.

Glücklicherweise hast du das Interims Image was auch die UFI Versionen lädt schon drin. Das erspart dir dann diesen Zwischenschritt. 😉

Folge einfach dem was im Kapitel "Software Mandatory Upgrade Steps from a Pre-08.0.90 Non-UFI Version to a 08.0.95 UFI Version" beschrieben ist.

Achte mit einem show flash unbedingt darauf das du den richtigen Bootloader spz10114 zur 8.0.80f Version installiert hast denn nur der kann die UFI Images extrahieren beim Kopieren!

Mache das nicht über TFTP sondern besser bequem über einen USB Stick das geht deutlich schneller und du brauchst keinen TFTP Server im Netz.

Das Kommando lautet: copy disk0 flash SPS08095gufi.bin primary wenn das Image auf dem Stick ins primary Flash soll.

![YouTube Video Thumbnail]() Den mount Befehl must du bei aktuellen Images nicht mehr eingeben das machen die automatisch.

Den mount Befehl must du bei aktuellen Images nicht mehr eingeben das machen die automatisch.

Mit dem dortigen Layer 3 Routing Guide sollte dein angepeiltes Setup dann auch auf Anhieb klappen.

Etwas tricky ist der Wechsel von einem non UFI zu einem UFI Image was der Guide aber anschaulich beschreibt via Interimsimage.

UFI Images haben den Vorteil das sie den Bootloader und auch die PoE Firmware immer gleich mit updaten was die alten Images nicht gemacht haben und man manuell zusätzlich machen musste.

Ist aber Schnee von gestern weil die neuen, supporteten Images nur noch ausschliesslich UFI Images sind. Deshalb auch der dringende Rat diese Images zu verwenden wenn du produktiv gehst mit dem Switch.

Glücklicherweise hast du das Interims Image was auch die UFI Versionen lädt schon drin. Das erspart dir dann diesen Zwischenschritt. 😉

Folge einfach dem was im Kapitel "Software Mandatory Upgrade Steps from a Pre-08.0.90 Non-UFI Version to a 08.0.95 UFI Version" beschrieben ist.

Achte mit einem show flash unbedingt darauf das du den richtigen Bootloader spz10114 zur 8.0.80f Version installiert hast denn nur der kann die UFI Images extrahieren beim Kopieren!

Mache das nicht über TFTP sondern besser bequem über einen USB Stick das geht deutlich schneller und du brauchst keinen TFTP Server im Netz.

Das Kommando lautet: copy disk0 flash SPS08095gufi.bin primary wenn das Image auf dem Stick ins primary Flash soll.

ich würde dich gerne nochmal um etwas Unterstützung bitten.

Aber immer doch... 🙂Koppel VLAN, stimmt das so?

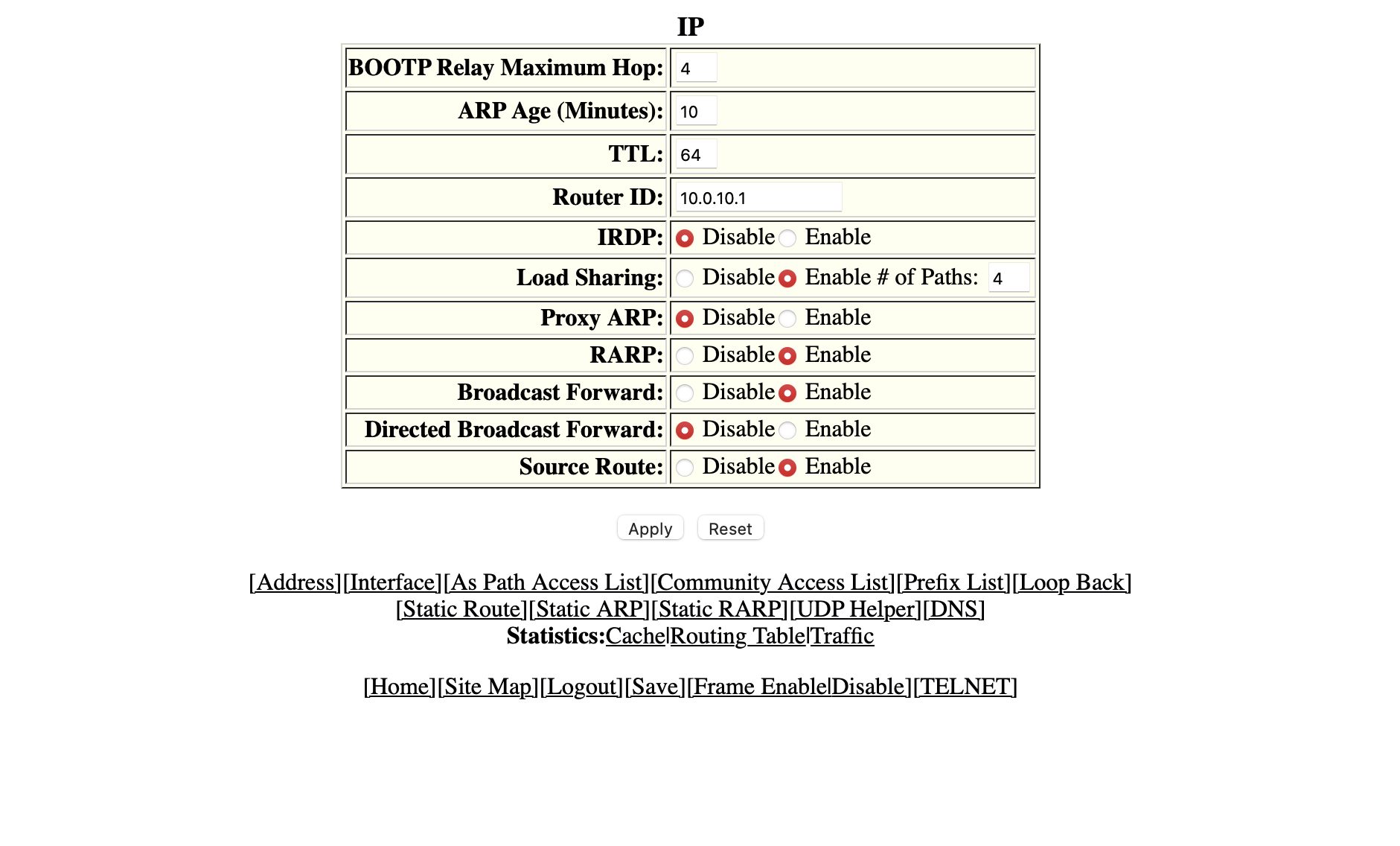

Das stimmt so. Router ID, Recursion usw. hättest du dir sparen können. Das ist alles für dynamische Routing Protokolle und macht keinen Sinn bei einfachem, statischem Routing. Schadet aber auch nicht.An welcher Stelle kommt dann später mein Pihole+Unbound Raspberry ins Spiel?

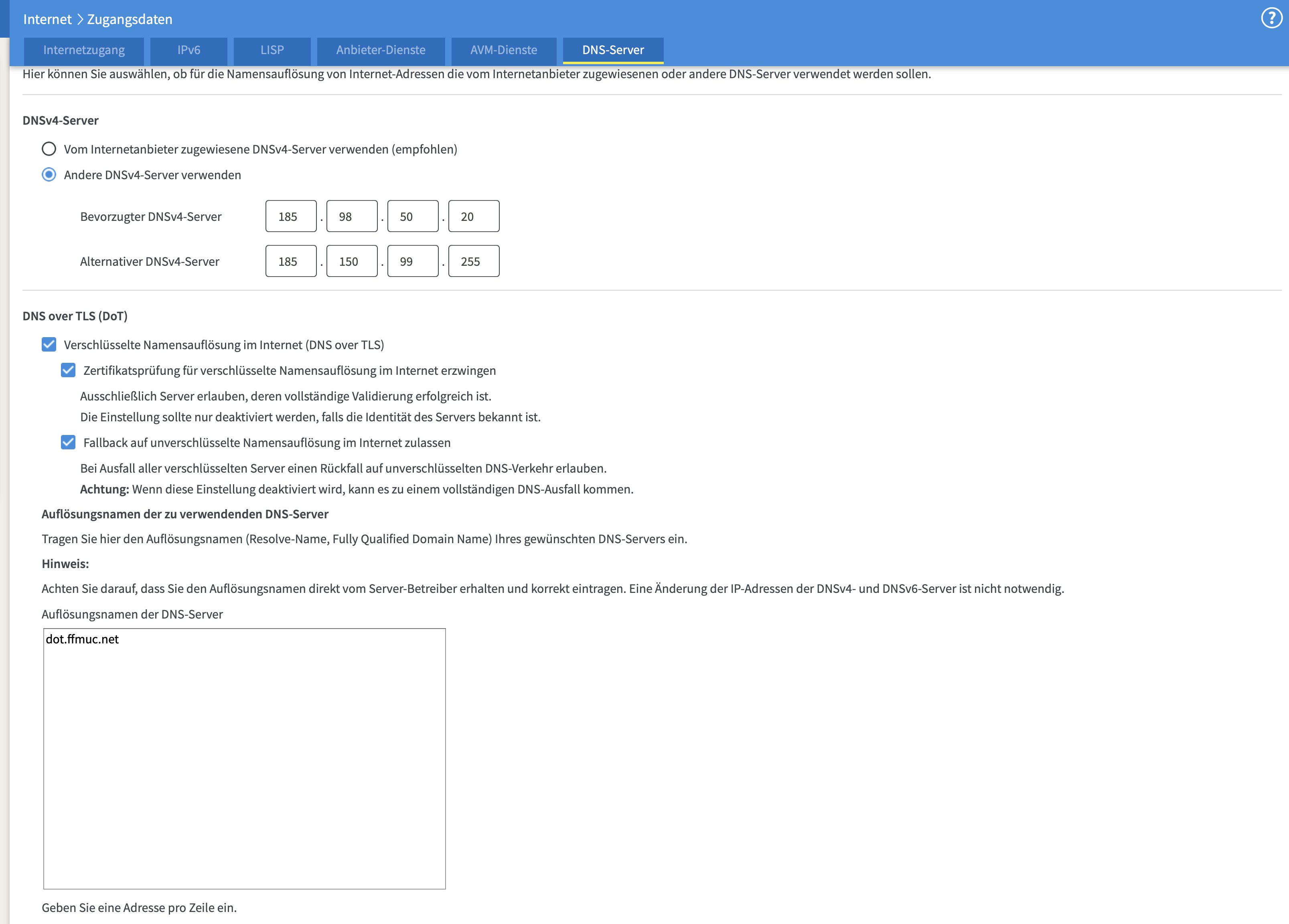

Den packst du am besten in das Koppelnetz und gibst ihn im DHCP der VLANs als DNS Server für die Endgeräte an. Seine Weiterleitung dann auf die IP der FritzBox.Tip: Nutze statt PiHole besser Adguard. Das hat deutlich mehr Optionen bei Blocking von Apps, Safe Browsing (Kinder) und kann vor allem DoH und DoT direkt out of the Box.

github.com/AdguardTeam/AdGuardHome

heise.de/ratgeber/DNS-Filter-als-Adblocker-einrichten-AdGuard-Ho ...

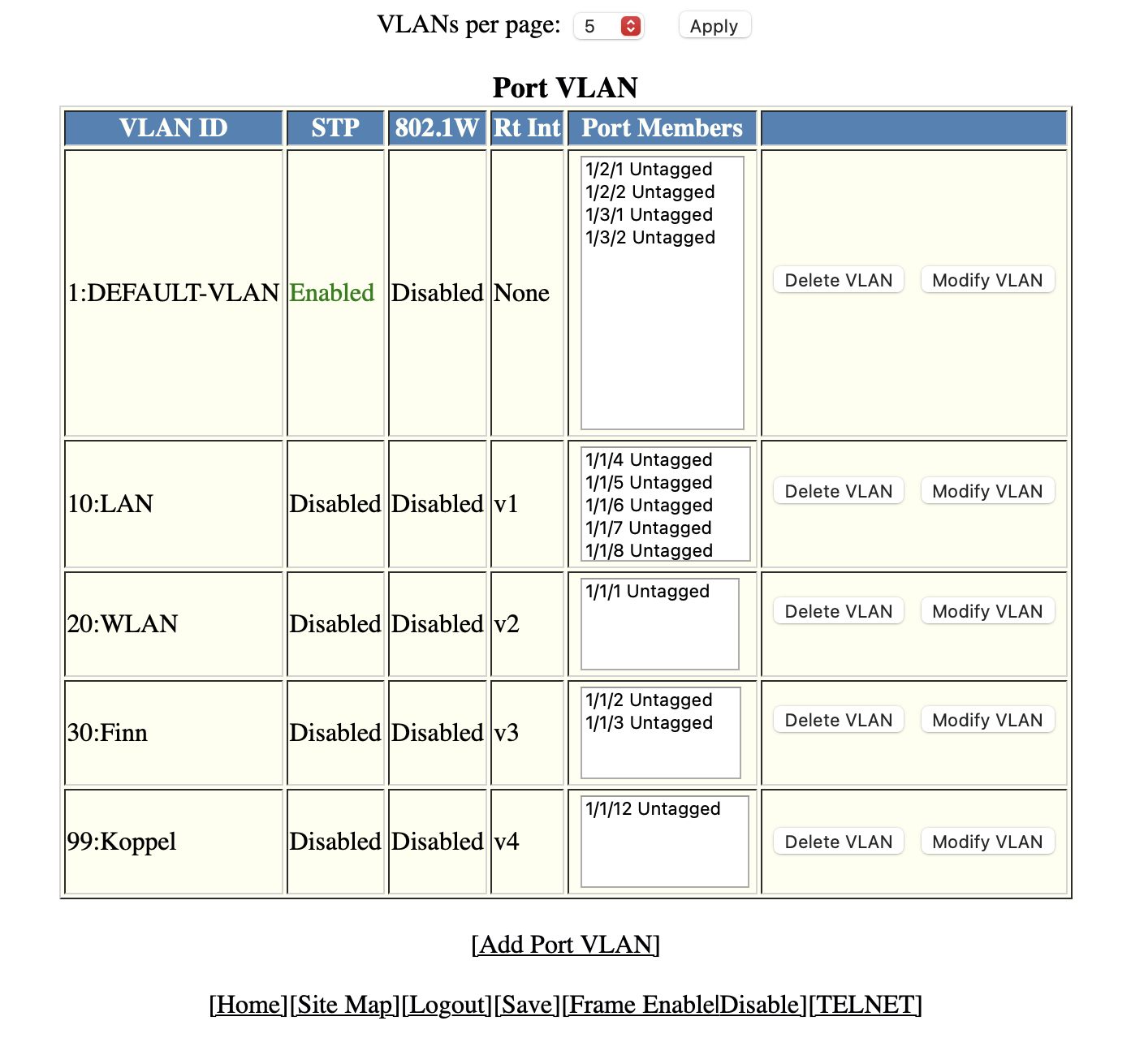

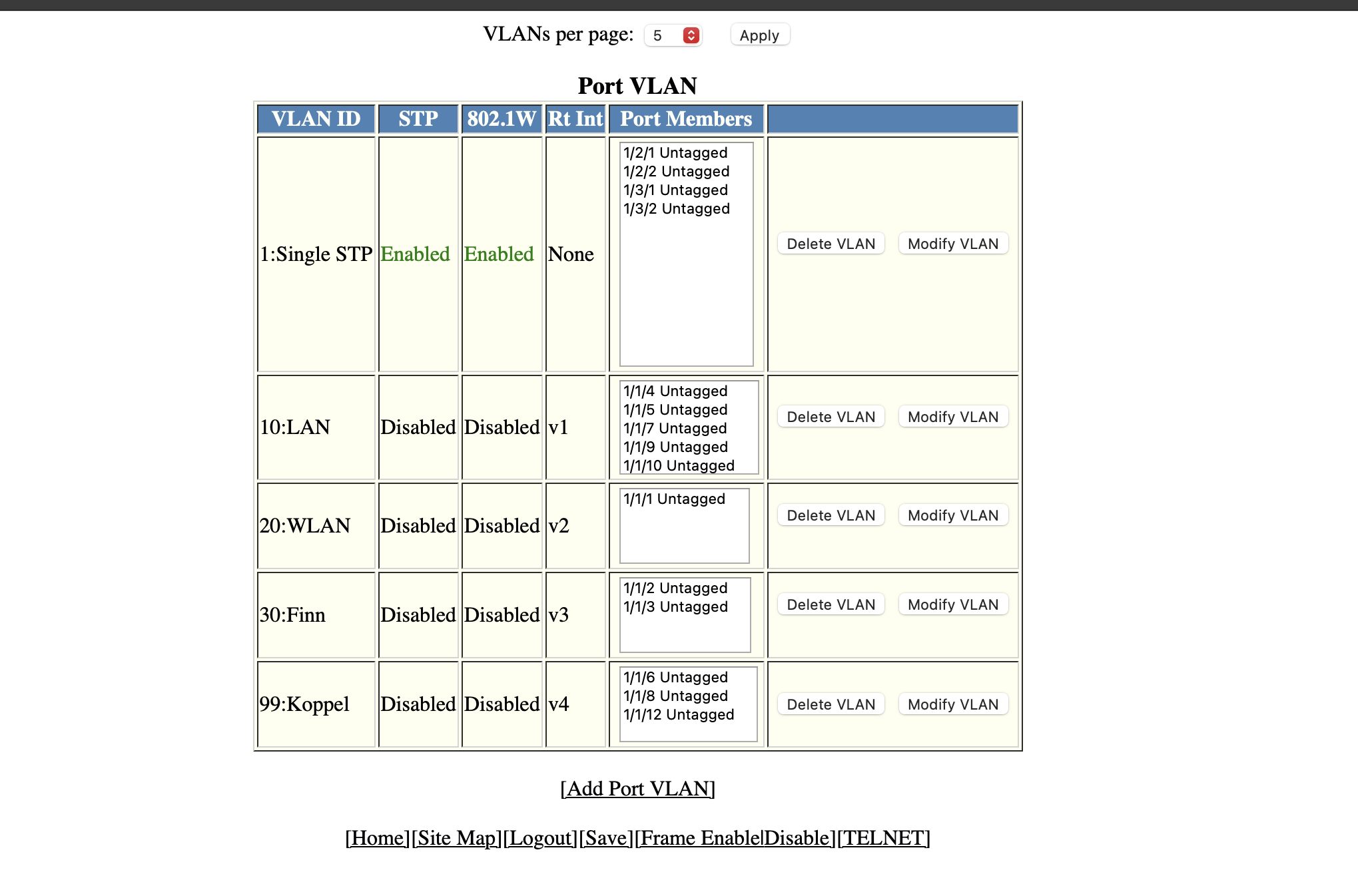

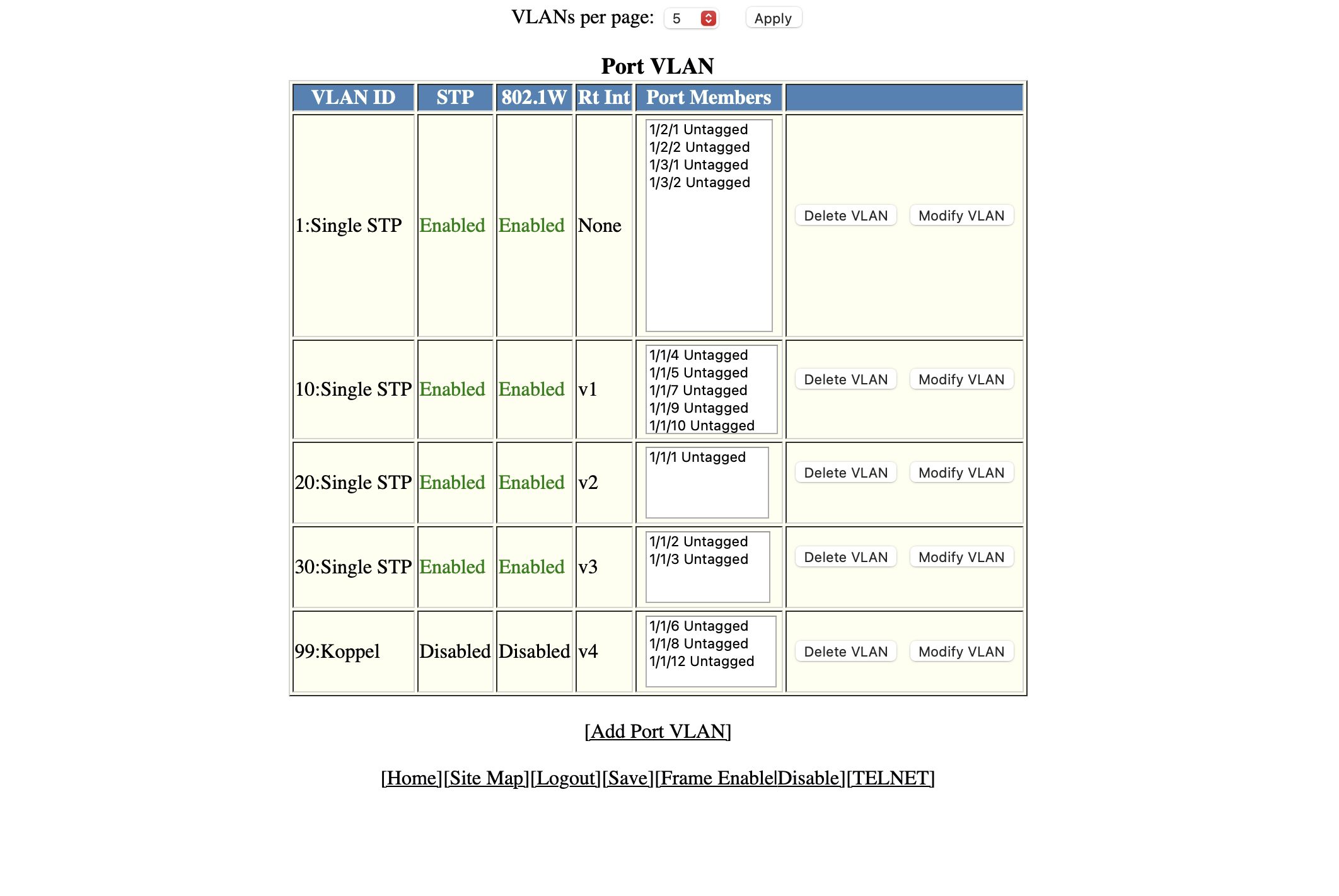

Einen groben und auch schlimmen Fehler hat dein Setup noch und das ist das Thema Spanning Tree!

Im Default macht dein Switch PVSTP, also ein per VLAN Spanning Tree auf Basis von RSTP. Du siehst oben schon deinen Fehler das du es zwar für VLAN 1 aktiviert hast aber nicht für die anderen VLANs. Das ist fatal, denn dann droht dort Looping vor dem du schutzlos bist.

Tip: In einfachen Heimnetzen gibt es oft Geräte die mit PVSTP nicht umgehen können. Es ist besser wenn du den Switch auf das Single Span Verfahren umstellst, also global einen RSTP Prozess für alle VLANs. Generell ist PVSTP schöner und auch sinnvoller aber bei Heimnetzen wo oft billige HW zum Einsatz kommt die damit nicht umgehen kann ist es besser Single Span zu fahren.

Zudem solltest du dem Ruckus Switch eine höhere Spanning Tree Priority geben das der immer Root Switch ist im Netz.

Single Spann schaltest du global mit dem Kommando spanning-tree single ein.

Die Priority (müssen Vielfache von 4096 sein!) setzt du mit

spanning-tree single 802-1w

spanning-tree single 802-1w priority 8192

Der Rest passt so...

Nochwas:

Installiere dir im Secondary Flash mal die neue 9.0.10c Version und boote die mal zum Vergleich. Die hat ein deutlich besseres und schöneres GUI als das hässliche der 8.0er. 😉

Wenn man denn überhaupt KlickiBunti braucht als Netzwerker?!🤔

leider funktioniert das hier nicht.

Wenn du mit "PC" Windows Rechner meinst bedenke das diese ICMP generell blocken und Pakete aus fremden IP Netzen auch generell blocken. Du musst hier also deren Firewall customizen. Bei einem Mac ist das nicht erforderlich.Du hast mit dem Spanning Tree schon wieder einen fatalen Fehler gemacht, denn deine VLANs 10 bis 30 sind nicht im Single Span!!! Hier MUSST du in den VLANs das "no" vor dem spanning tree entfernen!

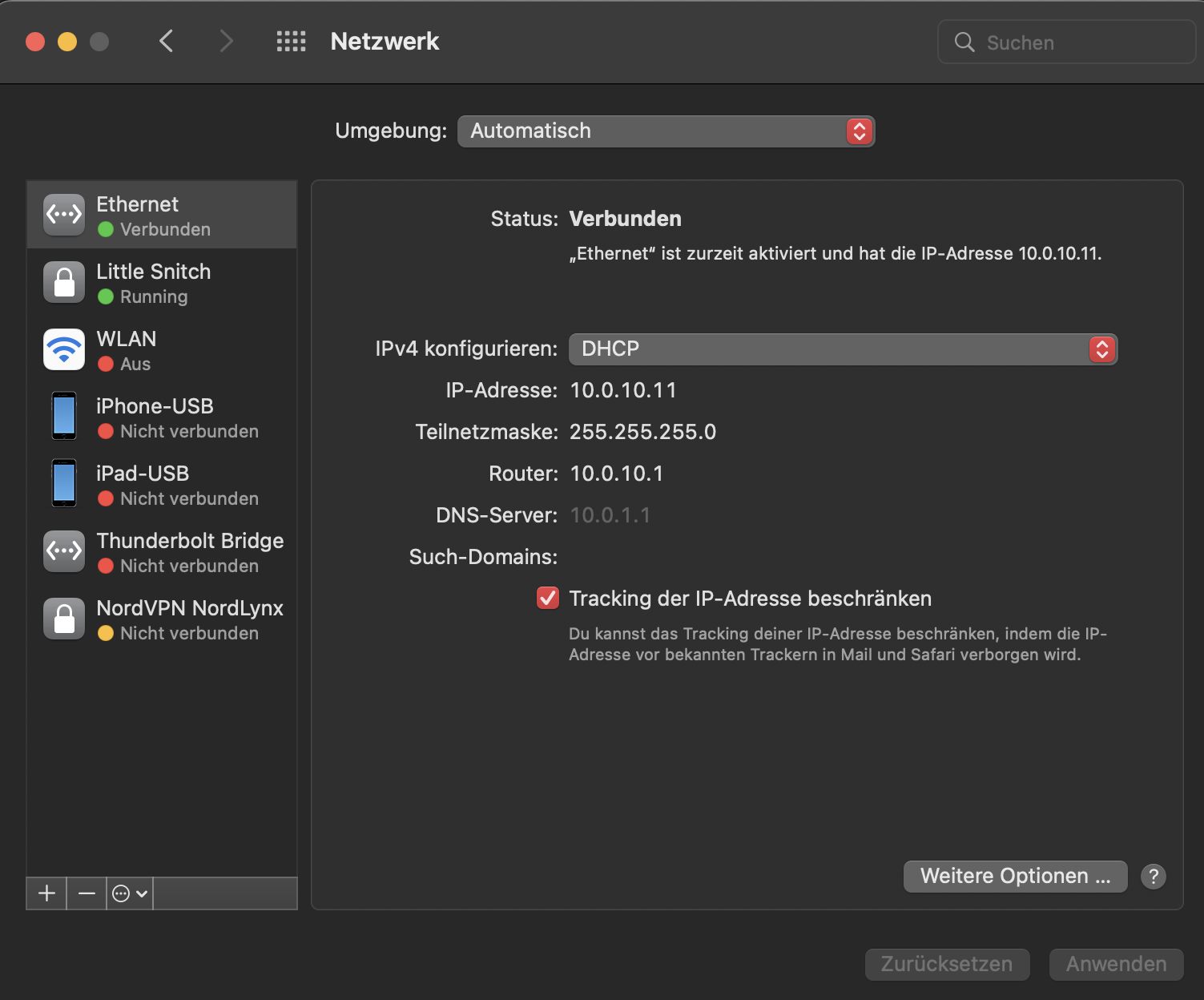

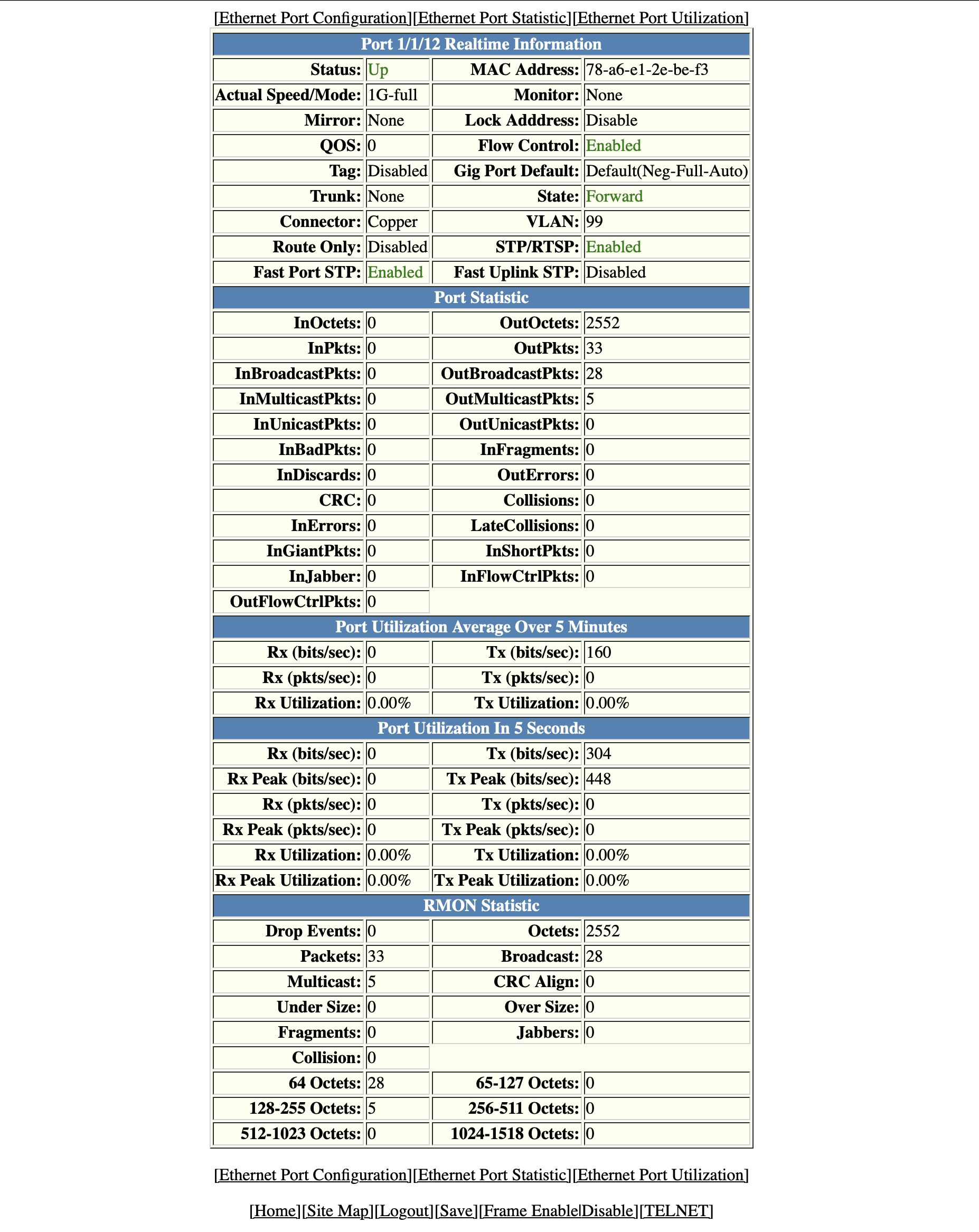

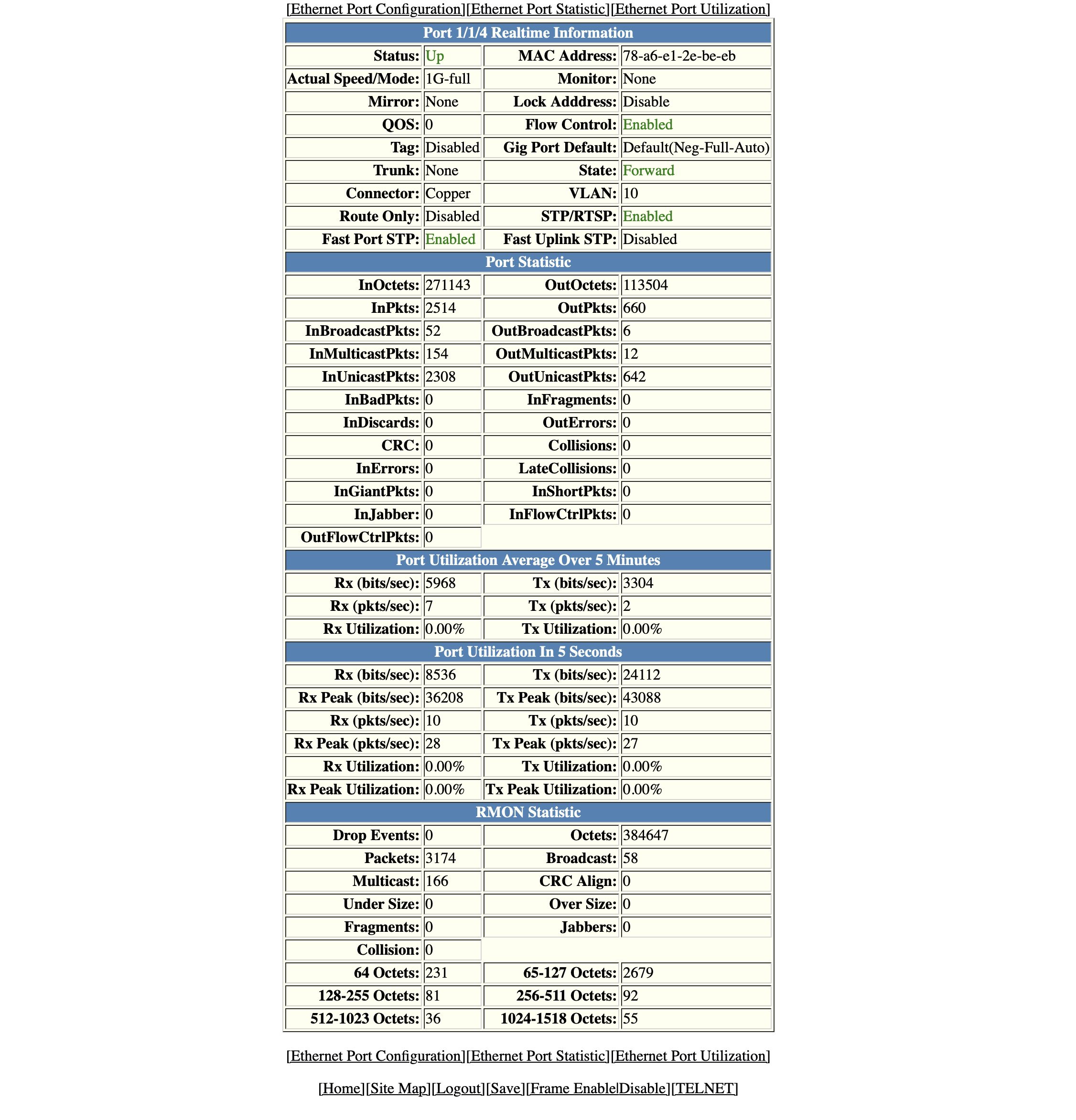

Mac ist in VLAN 10 (10.0.10.0 /24 Netz)und der Koppelport bzw. FritzBox sind in VLAN 99 (10.0.1.0/24 Netz FB= .1) verbunden, was soweit richtig ist!

Gehe einmal strategisch vor und poste die Ergebnisse des folgenden Pingchecks:

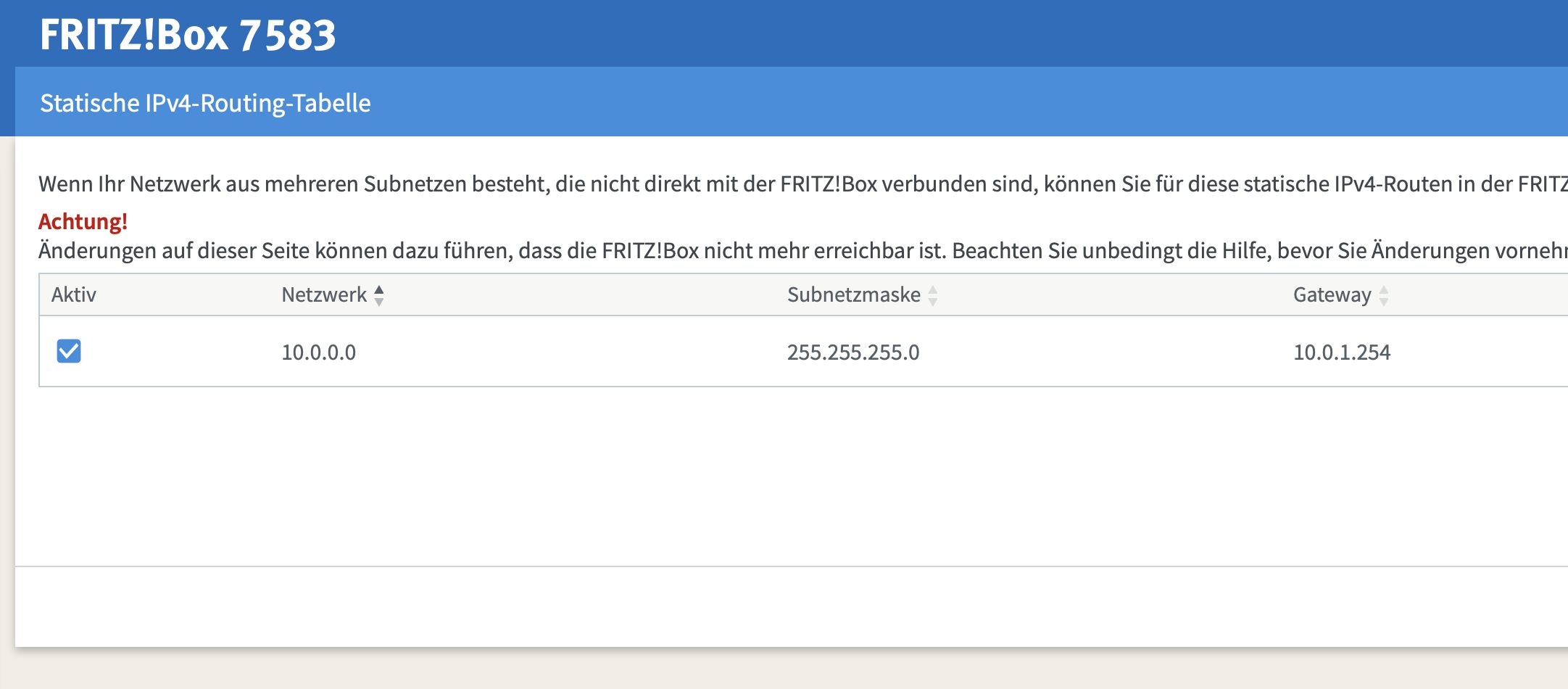

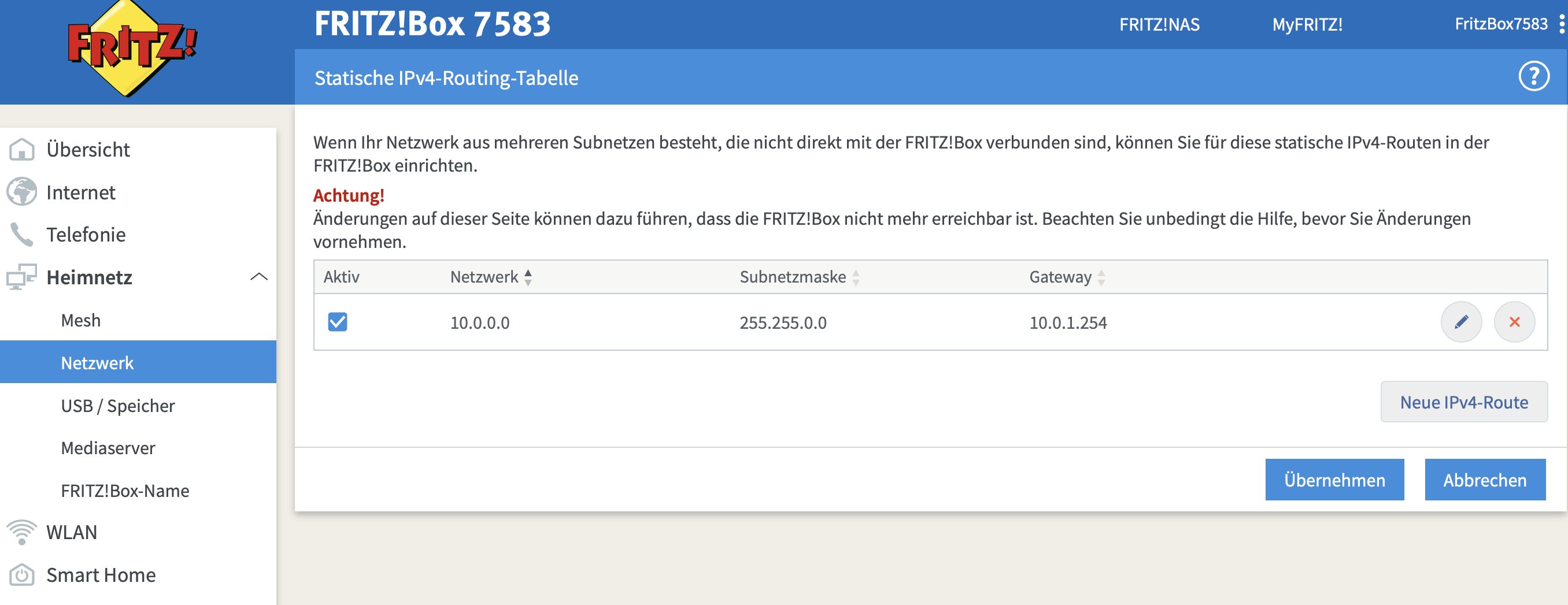

- Checke die statische Route auf der FritzBox!: Ziel: 10.0.0.0, Maske: 255.255.0.0, Gateway: 10.0.1.254 ! Ggf. FB danach einmal rebooten.

- Von der Switchconsole aus die 10.0.1.1 pingen

- Vom Mac das lokale VLAN 10 Gateway 10.0.10.1 pingen

- Vom Mac das VLAN 1 Gateway 10.0.1.254 pingen

- Vom Mac die FritzBox 10.0.1.1 pingen

- Vom Mac eine Internet IP 8.8.8.8 pingen

- Vom Mac einen Hostnamen z.B. www.heise.de pingen.

sorry, muss das nicht 255.255.255.0 sein?

Nein, das wäre ja falsch, denn du hast ja mehrere 10.0er VLANs ! Mit einem /16er Prefix routest du alle 10.0.er IP Netze auf den Switch wie es sein soll. Etwas nachdenken beim IP Routing hilft. 😉Muss das auch bei dem Koppel VLAN rein?

In jedes deiner VLANs !Von der Switchconsole aus die 10.0.1.1 pingen:

Da ist schon ein Kardinalsfehler!! Siehst du ja auch selber am Ping Ergebnis.Es besteht keine Connectivity zw. Switch und FritzBox. Da ist dann alles weitere Testen vergebene Liebesmüh!

Das solltest du zuallererst einmal testen warum das so ist?!!

Wenn zw. Switch und FritzBox keinerlei physische Verbindung ist wie soll es dann auch gehen?!

Das du vom Mac die beiden Switch Interfaces pingen kannst zeigt das zumindestens auf dem Switch und den beteiligten VLANs alles OK ist.

Tips für deine verwirrende Konfig!

- Es macht Sinn das zur VLAN ID korrespondierende Layer 3 Interface auch immer die gleiche Index Nummer mitzugeben. Nicht so wie du oben durcheinander denn das schadet massiv der Übersicht und dem Management.

- Lasse das VLAN 99 weg und nutze stattdessen das VLAN 1 als Koppelnetz. Das verschlankt deine Konfig.

- Es mach auch Sinn den VLANs zusammenhängende Port Ranges je nach benötigter Anzahl zuzuteilen und nicht wirr verteilt. So kannst du dir die VLAN Ports einfacher merken und leichter managen. Z.B. 10=Po1-4, 20=Po5-8, 30=Po9-10 und 1=Po11-12.

!

global-stp

!

spanning-tree single

!

!

vlan 1 name DEFAULT-VLAN by port

router-interface ve 1

spanning-tree

!

vlan 10 name LAN by port

untagged ethe 1/1/1 to 1/1/4

router-interface ve 10

spanning-tree

!

vlan 20 name WLAN by port

untagged ethe 1/1/5 to 1/1/8

router-interface ve 20

spanning-tree

!

vlan 30 name Finn by port

untagged ethe 1/1/9 to 1/1/10

router-interface ve 30

spanning-tree

!

!

spanning-tree single 802-1w

spanning-tree single 802-1w priority 8192

!

ip route 0.0.0.0/0 10.0.1.1

!

ip dns domain-list fritz.box

ip dns server-address 10.0.1.1

!

ip multicast active

ip multicast version 3

!

clock summer-time

clock timezone europe CET

!

interface ve 1

port-name IP Interface VLAN1 (FritzBox)

ip address 10.0.1.254 255.255.255.0

!

interface ve 10

port-name IP Interface VLAN10

ip address 10.0.10.1 255.255.255.0

!

interface ve 20

port-name IP Interface VLAN20

ip address 10.0.20.1 255.255.255.0

!

interface ve 30

port-name IP Interface VLAN30

ip address 10.0.30.1 255.255.255.0

!

interface eth 1/1/1

port-name Testport MacBook (V10)

!

interface eth 1/1/12

port-name Uplink FritzBox (V1)

trust dscp

!

ntp

server ntps1-0.cs.tu-berlin.de

!

end

Und du kannst weiterhin vom Switch (Konsole) die FritzBox nicht pingen, richtig?!

Mach dann mal Folgendes:

Was sein kann: Die FB hat auch einen embeddeten 4 Port Switch. Es ist möglich das die MDI-X Autoerkennung zur Polung des Patchkabels nicht sauber funktioniert.

de.wikipedia.org/wiki/Medium_Dependent_Interface

Das ist dann klar wenn von der Konsole der Testrechner pingbar ist aber die FB weiter nicht.

Dann musst du ein Crossover Kabel oder Crossover Adapter nutzen zw. FB und Switch.

Mach dann mal Folgendes:

- Setze testweise mal den Port 1/1/1 auch ins VLAN 1

- Gebe ein show vlan 1 ein um zu checken das beide Ports 1 und 12 Member des VLAN 1 (FritzBox) sind.

- Stecke in den Port 1 einen Testrechner mit einer 10.0.1.x /24 IP

- Vom dem pingst du jetzt einmal die FritzBox IP und die Switch IP im VLAN 1

- Und.. pingst dann von der Switch Konole diesen Rechner

Was sein kann: Die FB hat auch einen embeddeten 4 Port Switch. Es ist möglich das die MDI-X Autoerkennung zur Polung des Patchkabels nicht sauber funktioniert.

de.wikipedia.org/wiki/Medium_Dependent_Interface

Das ist dann klar wenn von der Konsole der Testrechner pingbar ist aber die FB weiter nicht.

Dann musst du ein Crossover Kabel oder Crossover Adapter nutzen zw. FB und Switch.

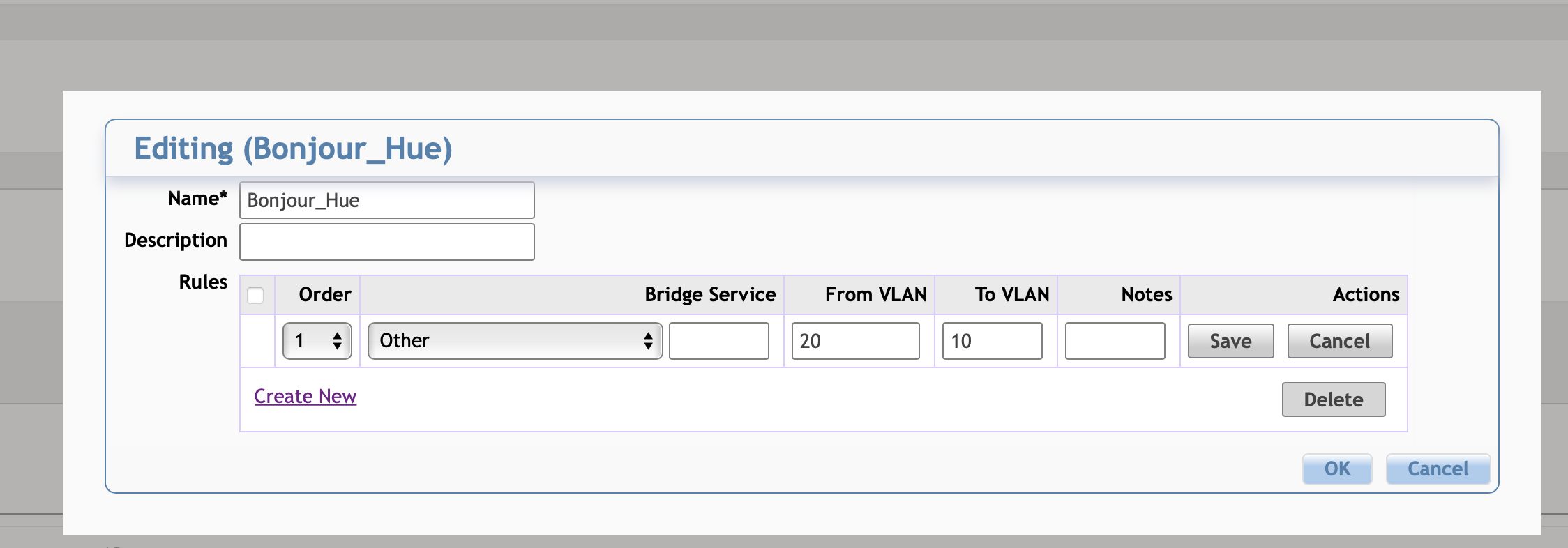

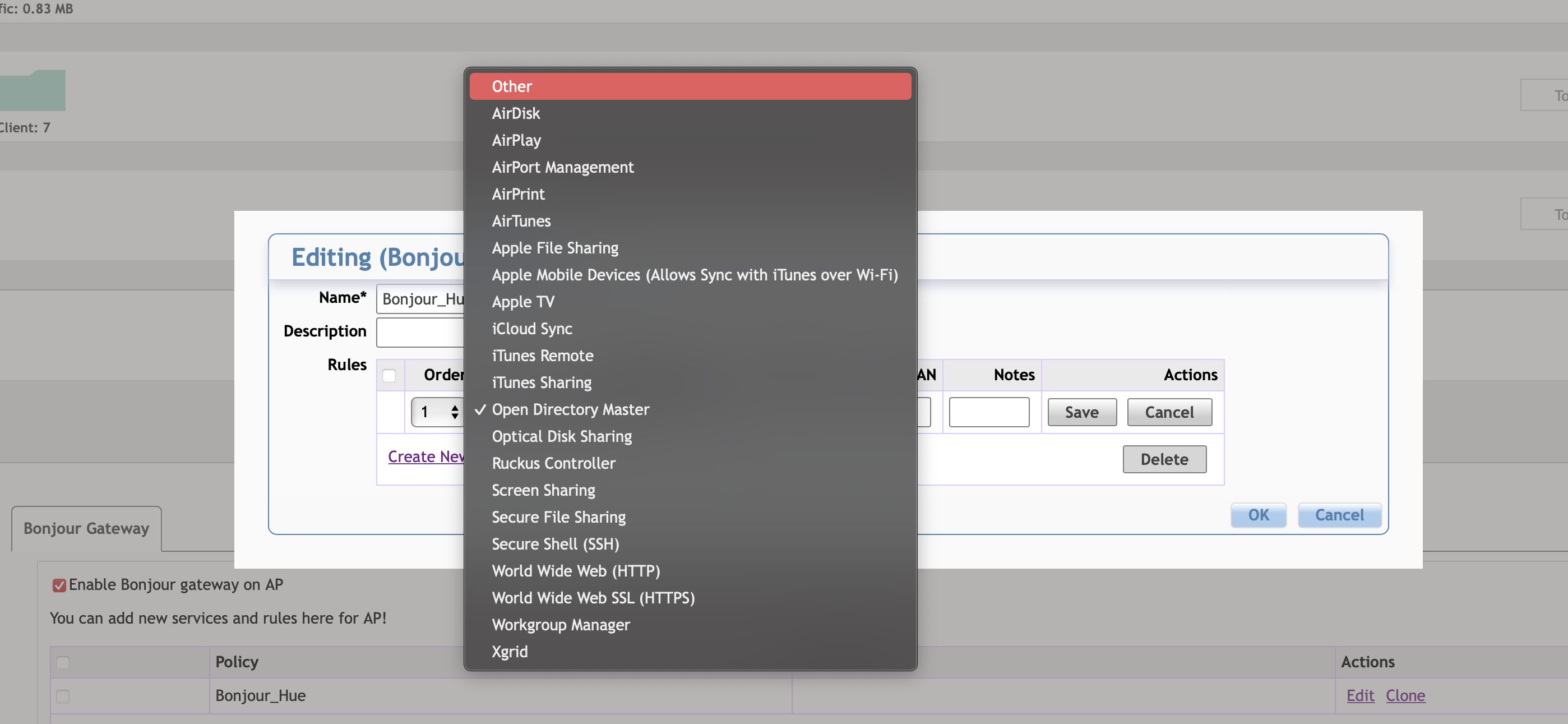

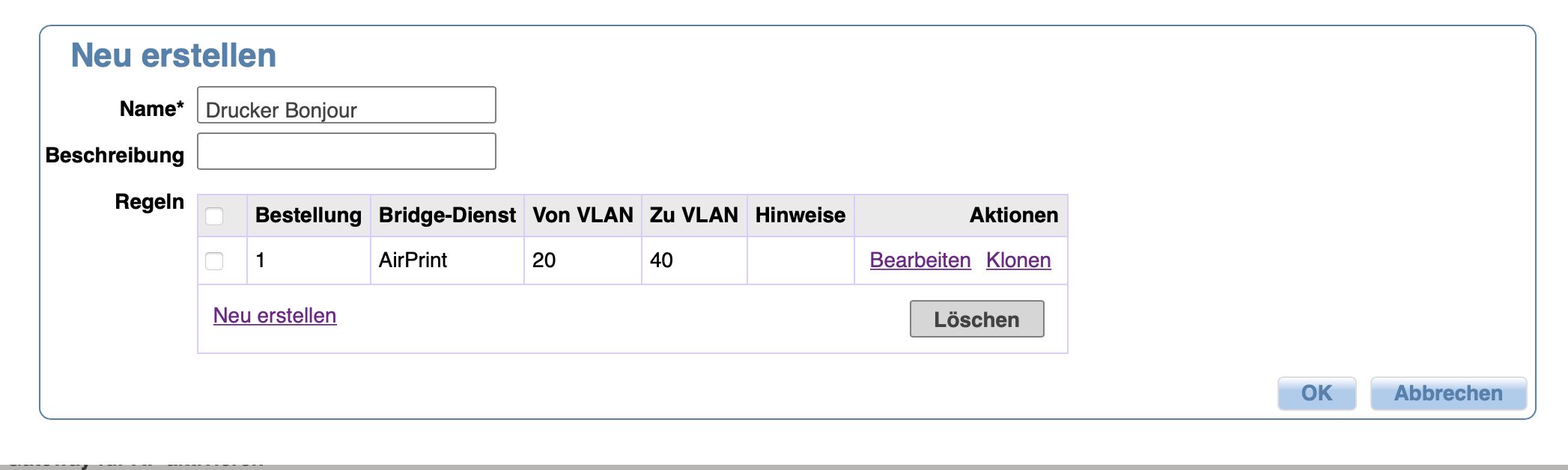

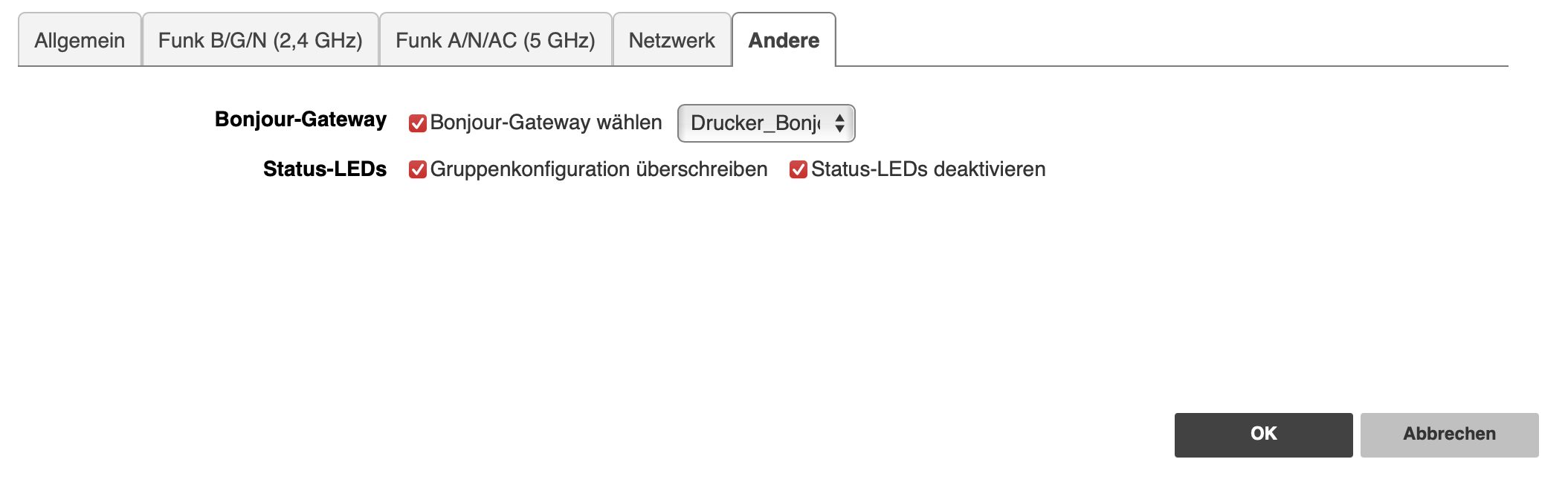

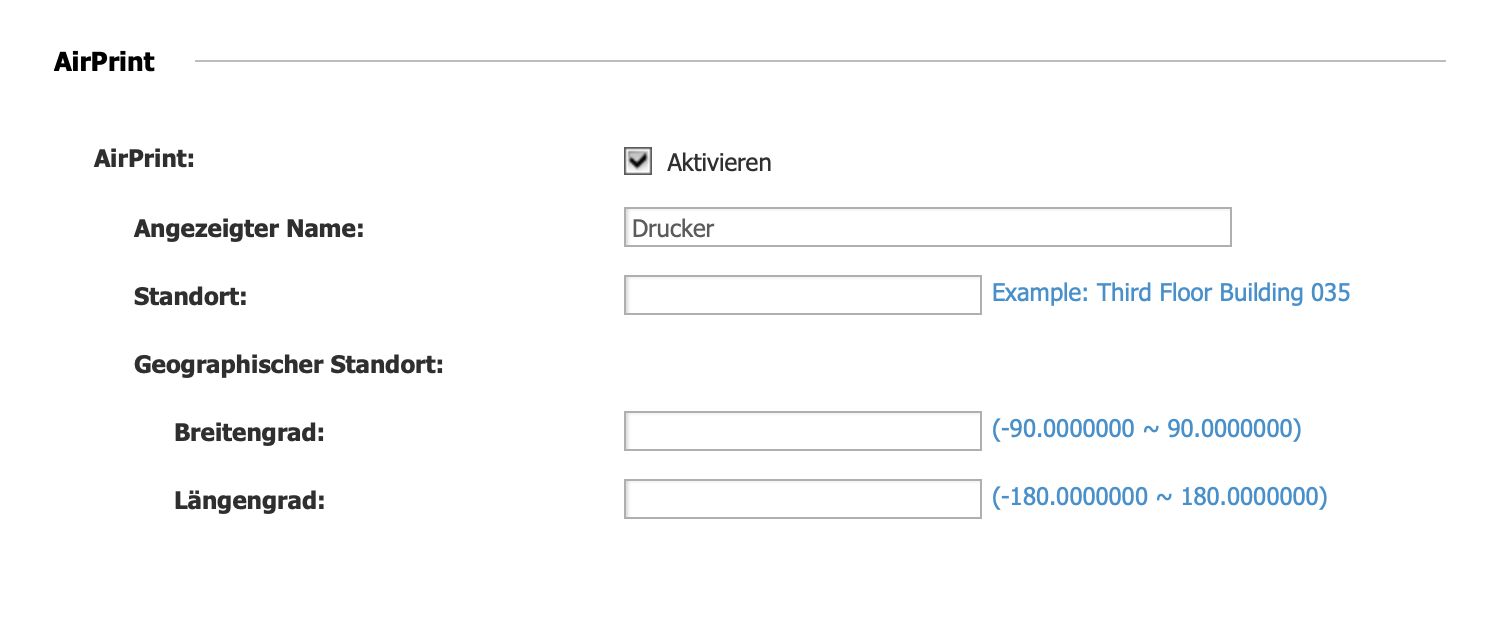

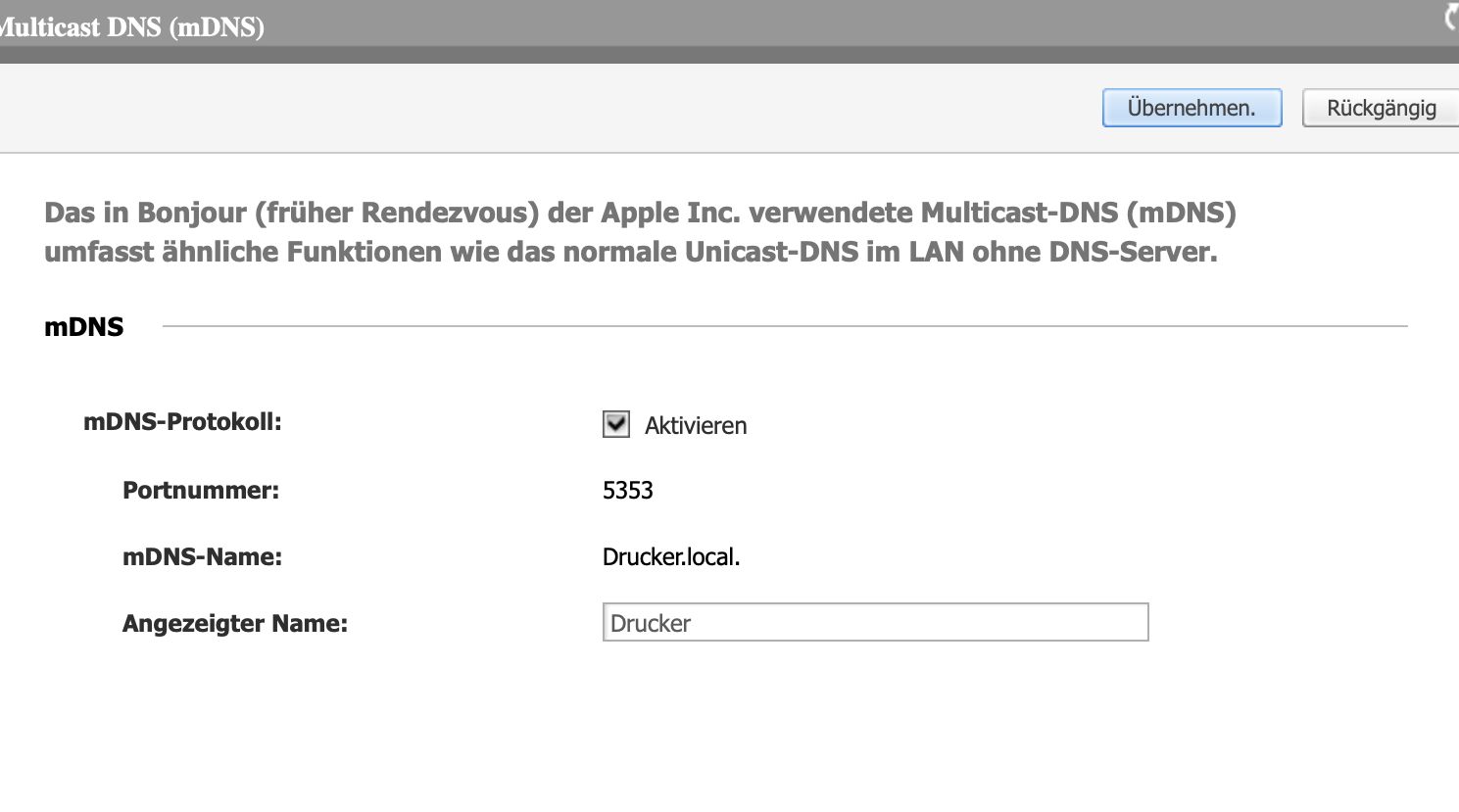

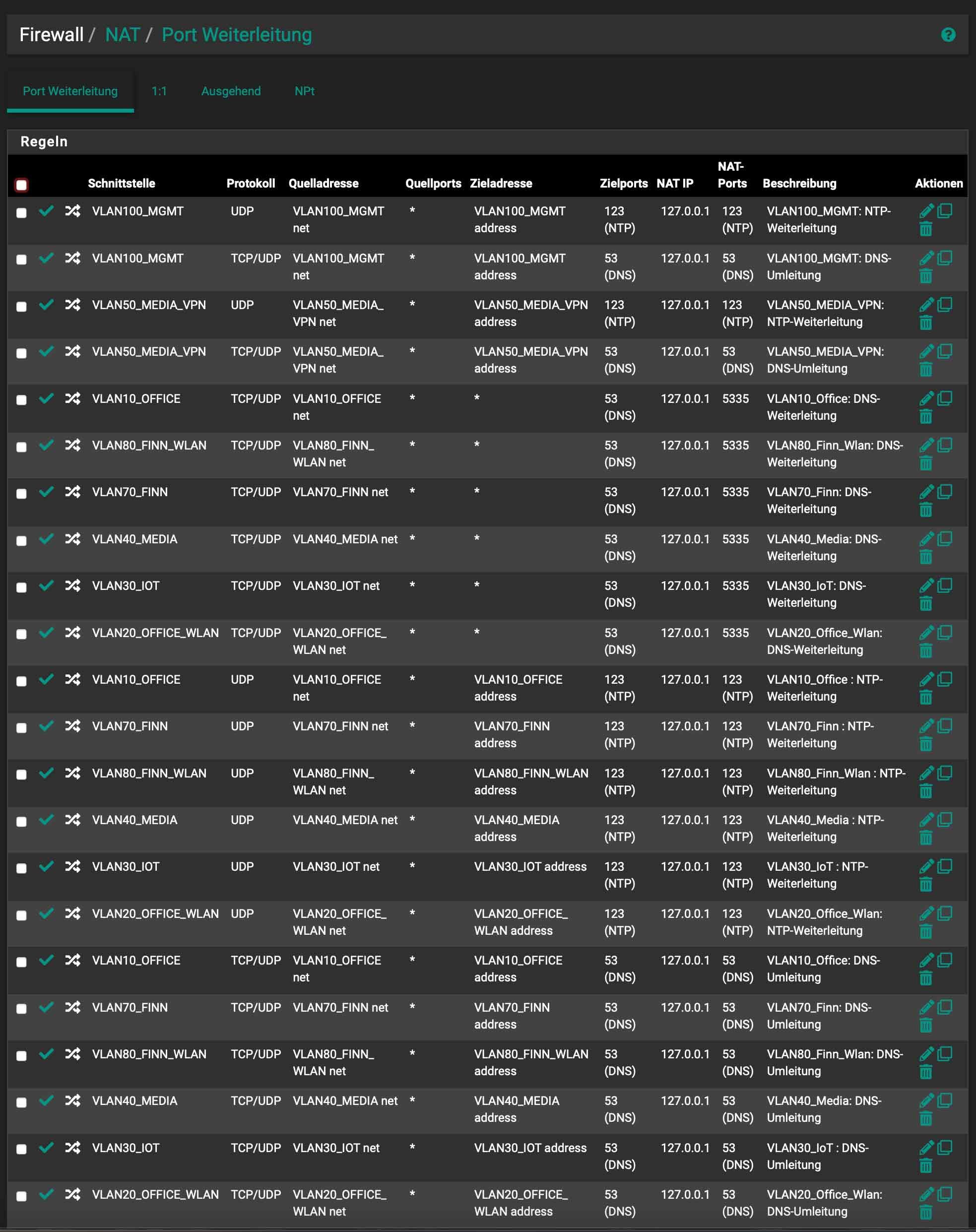

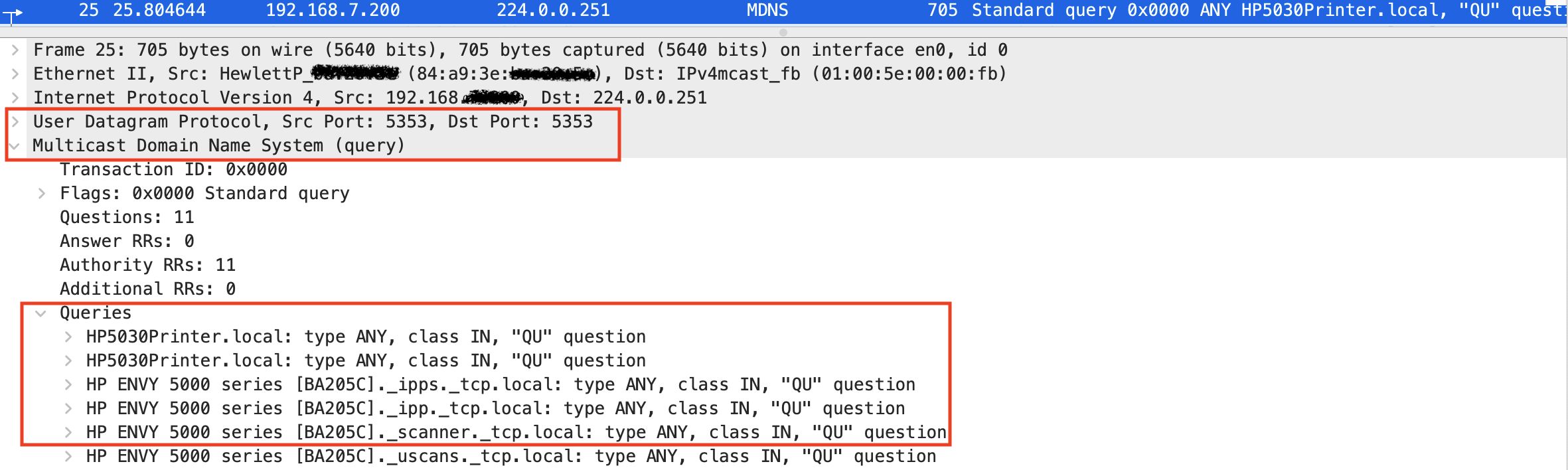

Wichtig ist zuerst einmal sicher zu ermitteln WIE sich die HUE Bridges bekannt machen. Wenn das wirklich mDNS ist basiert es auf Multicast. Der Wireshark an einem Mirror Port deines Switches ist hier immer dein bester Freund.

mDNS nutzt 224.0.0.251 als Zieladdresse mit UDP 5353. Die Adresse ist eine sog. Link Local Multicast Adresse mit einem TTL von 1 und damit nicht routebar. Auch nicht über PIM Routing.

Es bleibt dann nur ein mDNS Proxy wie z.B. hier beschreiben. So ein Proxy klappt aber nur wenn es auch wirklich mDNS ist.

Wichtig ist das der Proxy den Dienst in dem VLAN Segment announced indem die Clients sind und nicht da wo die Bridge selber Multicast Frames sendet. Dürfte der HTTP Dienst sein.

mDNS nutzt 224.0.0.251 als Zieladdresse mit UDP 5353. Die Adresse ist eine sog. Link Local Multicast Adresse mit einem TTL von 1 und damit nicht routebar. Auch nicht über PIM Routing.

Es bleibt dann nur ein mDNS Proxy wie z.B. hier beschreiben. So ein Proxy klappt aber nur wenn es auch wirklich mDNS ist.

Wichtig ist das der Proxy den Dienst in dem VLAN Segment announced indem die Clients sind und nicht da wo die Bridge selber Multicast Frames sendet. Dürfte der HTTP Dienst sein.

Auf selber basteln habe ich nicht wirklich Lust.

Na ja...du müsstest ja beim Fertigbausatz lediglich nur mit einem Schraubendreher hantieren und ein kleines APU Mainboard in ein Gehäuse schrauben. Das kann ein Drittklässler und ist in 15 Minuten erledigt. Wenn dich sowas überfordert tut es ein 2100 natürlich für den Heimgebrauch auch.Nach einem Neustart des Switches "schmeisst" er die router-interface ve`s aus der Config:

Bootest du dann eine Layer 2 Firmware, also eine Switching only Firmware? Das ist die mit einem "S=Switching" im Firmware Namen.Wenn das der Fall sein sollte ist das doch logisch, denn die Switching Firmware kann logischerweise NICHT routen und kennt somit auch keine Layer 3 ve Interfaces!!

Ohne ve Interface kann es dann auch keine Segment bezogenen DHCP Server geben die rein eine Funktion des L3 Images sind.

Im Layer 2 Image funktioniert der DHCP Server auch aber dann musst du immer mit Relay arbeiten auf dem Router bzw. L3 Switch.

In einem L2 Konzept hast du ja immer einen externen Router und DER macht dann logischerweise auch DHCP. Oder du betreibst einen zentralen DHCP Server z.B. auch ein Ruckus L2 Switch kann das sein und dann mit einem DHCP Relay auf dem L2 Switch.

Letztlich also bestimmt das Konzept was du jetzt umsetzen willst wie das Setup aussieht!

OK, aber dann verschwinden nicht ganz einfach so ve Interfaces, das ist Unsinn.

Ein weiterer Fehler ist feste Speed und Duplex Werte auf den Ports einzutragen. Das ist ziemlicher Unsinn und macht man ausschliesslich nur dann wenn man Probleme mit der Autonegotiation hat sonst nicht!

Das solltest du dringenst wieder entfernen!

Der DNS Server 10.0.10.3 ist das ein lokaler DNS wie PiHole, Adguard etc.?

Ein weiterer Fehler ist feste Speed und Duplex Werte auf den Ports einzutragen. Das ist ziemlicher Unsinn und macht man ausschliesslich nur dann wenn man Probleme mit der Autonegotiation hat sonst nicht!

Das solltest du dringenst wieder entfernen!

Der DNS Server 10.0.10.3 ist das ein lokaler DNS wie PiHole, Adguard etc.?

Die kamen so mit in der Config beim runterladen.

Das kann nicht sein! Ein show run zeigt sie nicht an weil der "auto" Mode Default ist. Angezeigt wird es nur wenn Einstellungen vom Default abweichen. Irgendwas hast du da also falsch gemacht.Kannst du ja auch selber sehen wenn du auf einem Interface mal "speed auto" eingibst, dann verschwindet die Anzeige in der Konfig.

Sollte ich den mal entfernen und die FB als Dns Server nehmen in den Gateways?

Nein, musst du nicht. Wichtig ist das er funktioniert, ins Internet kann und selber übers Routing via FB auf seine Uplink DNS Server kommt. Ansonsten würde nur die DNS Auflösung an den Clients scheitern.Fehler ist dann aktuell nur das keine DHCP Adressen in den VLANs vergeben werden, richtig?!

Zitat von @shiring:

da wird nur irgendwelcher Blödsinn wie 169.254.xxx.xxx Subnetzmaske 255.255.0.0 vergeben.

Der "Blödsinn" heißt Zeroconf/APIPA. da wird nur irgendwelcher Blödsinn wie 169.254.xxx.xxx Subnetzmaske 255.255.0.0 vergeben.

Cheers

certguy

Deine DHCP Konfig Syntax stimmt auch irgendwie nicht. Siehe dazu Seite 54 und Seiten 56 ff. im DHCP Konfig Guide!

Demnach wäre richtig:

!

ip dhcp-server enable

!

ip dhcp-server pool lan

network 10.0.10.0 255.255.255.0

excluded-address 10.0.10.1 10.0.10.30

lease 1 0 0

option 3 ip 10.0.10.1

option 6 ip 10.0.10.3

!

Das Kommando "lease-count" gibt es überhaupt nicht! Siehe ICX Command Reference 9.0.10! Wo kommt das her? Könnte ggf. eine "Leiche" aus der Konfig mit einem ganz alten Firmware release sein und solltest du dringenst entfernen!

Ggf. löschst du die 3 DHCP Server einmal und setzt dann erstmal einen im VLAN 10 mit der neuen und korrekten Syntax auf und checkst den mit der o.a.Konfig. Klappt es mit dem setrzt du die für die anderen VLANs identisch auf.

Ein show ip dhcp-server address-pools sollte dir dann die korrekt konfigurierten Pools zeigen und show ip dhcp-server binding ob Adressen an die Clients verteilt wurden.

Demnach wäre richtig:

!

ip dhcp-server enable

!

ip dhcp-server pool lan

network 10.0.10.0 255.255.255.0

excluded-address 10.0.10.1 10.0.10.30

lease 1 0 0

option 3 ip 10.0.10.1

option 6 ip 10.0.10.3

!

Das Kommando "lease-count" gibt es überhaupt nicht! Siehe ICX Command Reference 9.0.10! Wo kommt das her? Könnte ggf. eine "Leiche" aus der Konfig mit einem ganz alten Firmware release sein und solltest du dringenst entfernen!

Ggf. löschst du die 3 DHCP Server einmal und setzt dann erstmal einen im VLAN 10 mit der neuen und korrekten Syntax auf und checkst den mit der o.a.Konfig. Klappt es mit dem setrzt du die für die anderen VLANs identisch auf.

Ein show ip dhcp-server address-pools sollte dir dann die korrekt konfigurierten Pools zeigen und show ip dhcp-server binding ob Adressen an die Clients verteilt wurden.

👏 👍 geht doch! 😉

Ein Problem solltest du noch fixen:

Das Kommando excluded-address gibt Einzeladressen an und m.E. keine Ranges wenn man das aus dem Konfig Guide richtig versteht.

Dein DNS Server im 10.0.10er Netz mit der .3 fehlt dort aber. Es besteht also die große Gefahr das die .3 mal im DHCP Pool vergeben wird und dann doppelt auftaucht was zu Adress Chaos und Ausfall des DNS führt.

Ein Problem solltest du noch fixen:

Das Kommando excluded-address gibt Einzeladressen an und m.E. keine Ranges wenn man das aus dem Konfig Guide richtig versteht.

Dein DNS Server im 10.0.10er Netz mit der .3 fehlt dort aber. Es besteht also die große Gefahr das die .3 mal im DHCP Pool vergeben wird und dann doppelt auftaucht was zu Adress Chaos und Ausfall des DNS führt.

das hier keine IPs namentlich aufgelöst werden, im Raspberry mit Adguard (10.0.1.3) werden mir die Klienten

Das liegt daran das deine DHCP Server Konfiguration auf dem Switch unvollständig ist, denn du hast dort vergessen eine Domain mitzugeben!! Option 15Damit existiert dann gar keine Domain in deinen lokalen Netzen.

Deine Bonjour/mDNS Konfig hat auch einen Fehler, denn in der TLD steht zum Schluss kein ".".

Tip:

Lasse mal den Wireshark mitlaufen in dem VLAN und sniffere einmal nach Port 5353 Paketen um zu checken das der AP auch aktiv mDNS Frames mit dem Printer Dienst sendet in dem Segment.

Das ist kein gültiger Domainname!! Guckst du hier:

Hinweise zur Verwendung der Domäne .local in DNS und mDNS

heise.de/select/ct/2017/26/1513540412603853

Hinweise zur Verwendung der Domäne .local in DNS und mDNS

heise.de/select/ct/2017/26/1513540412603853

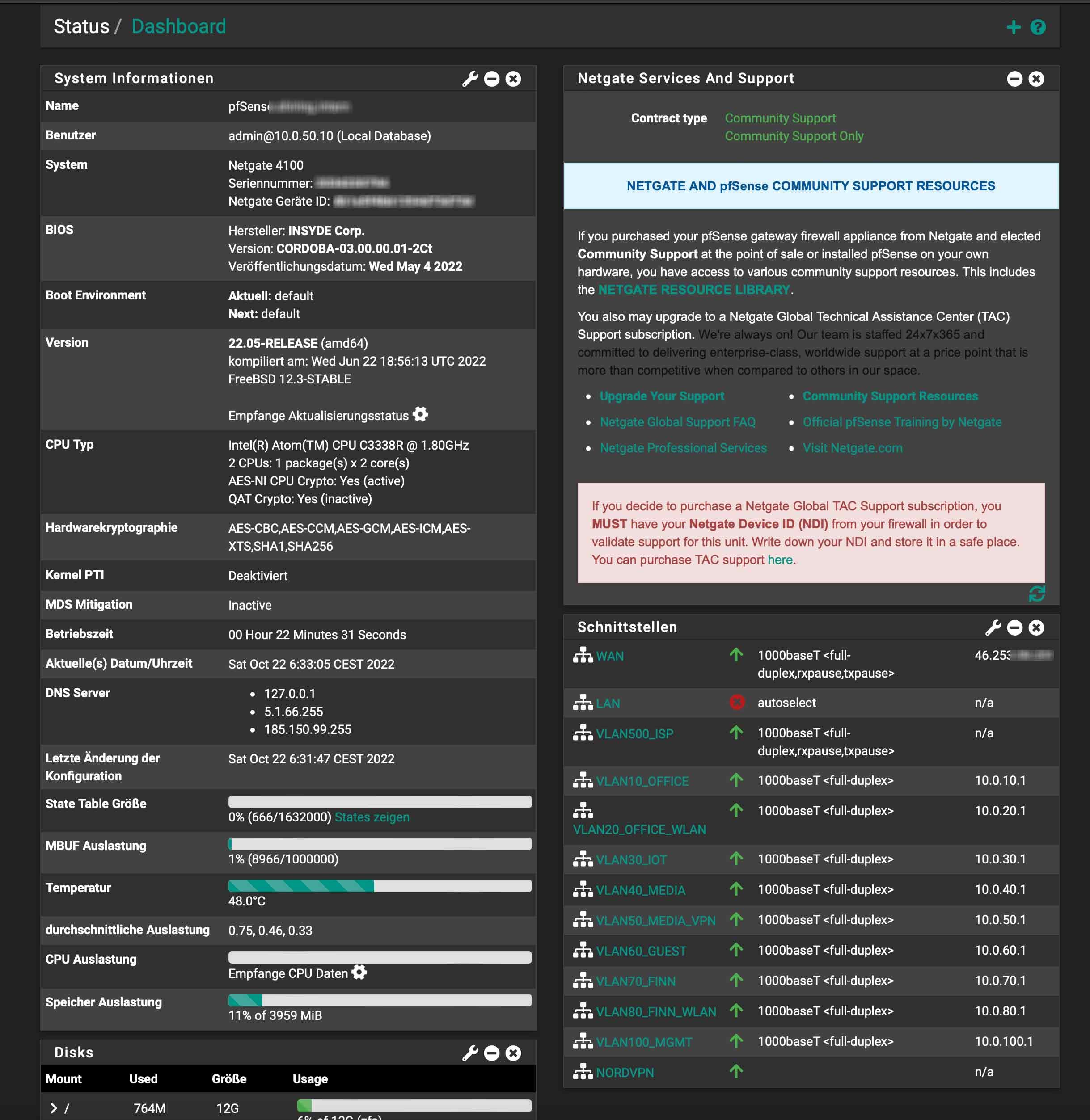

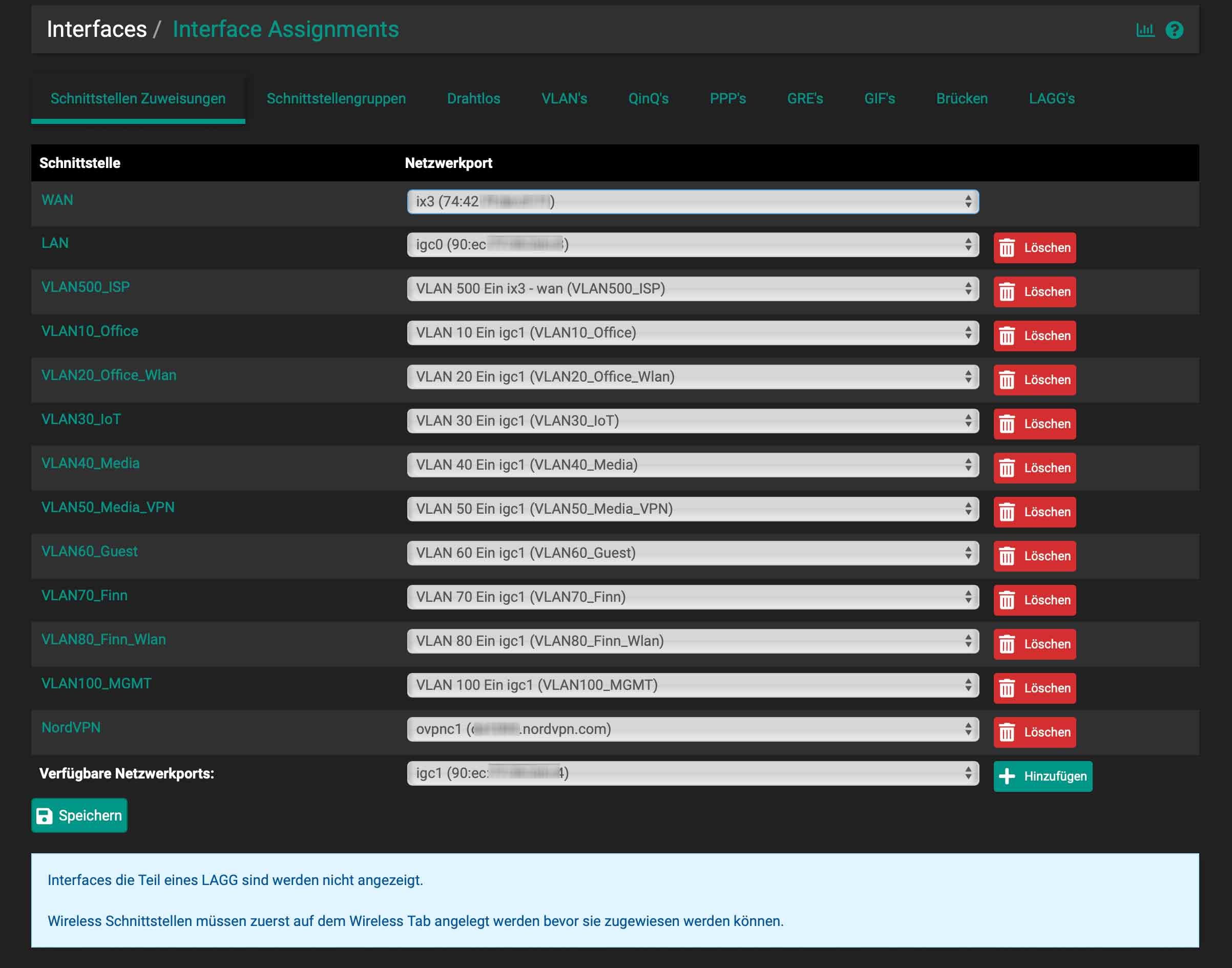

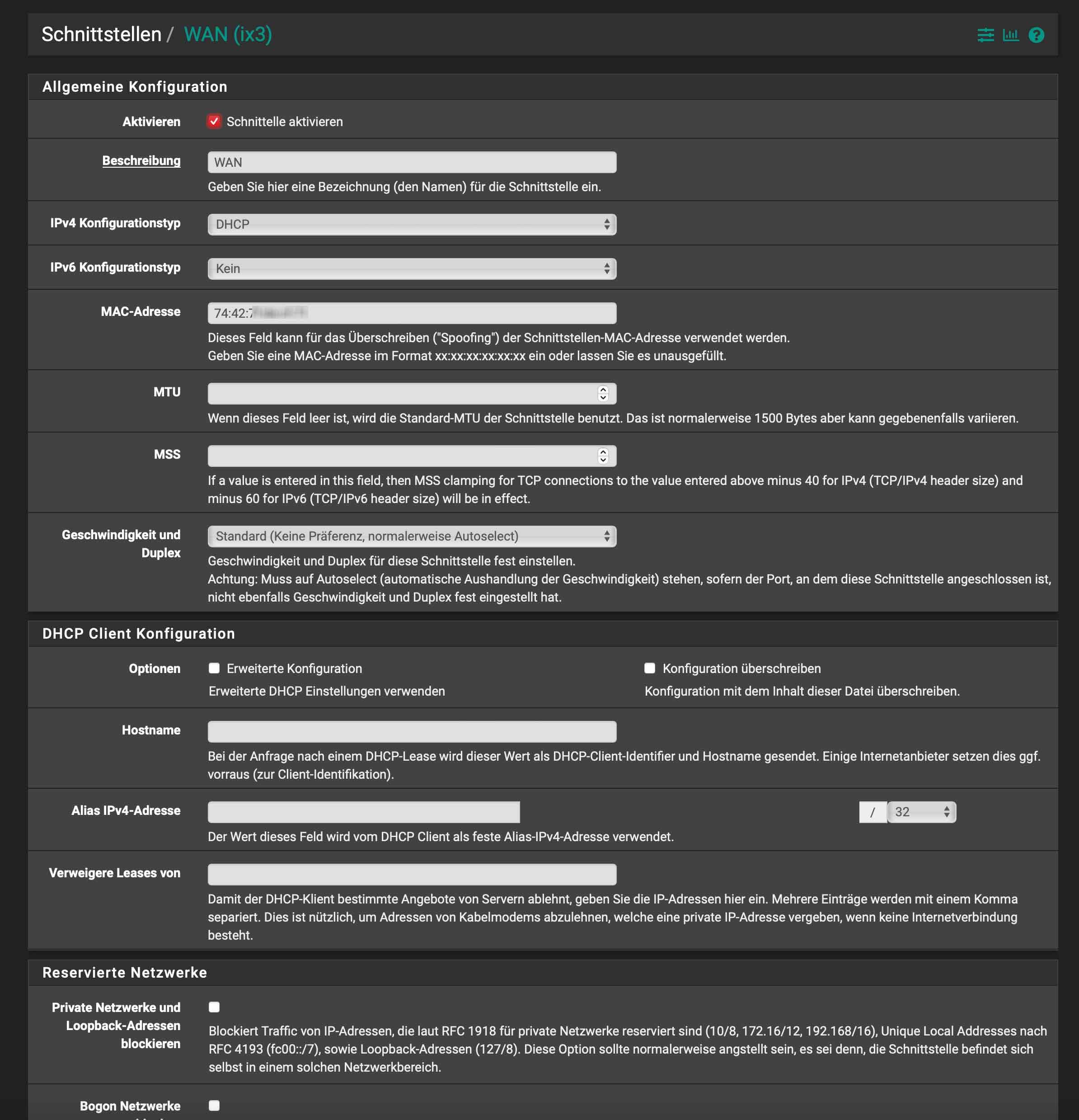

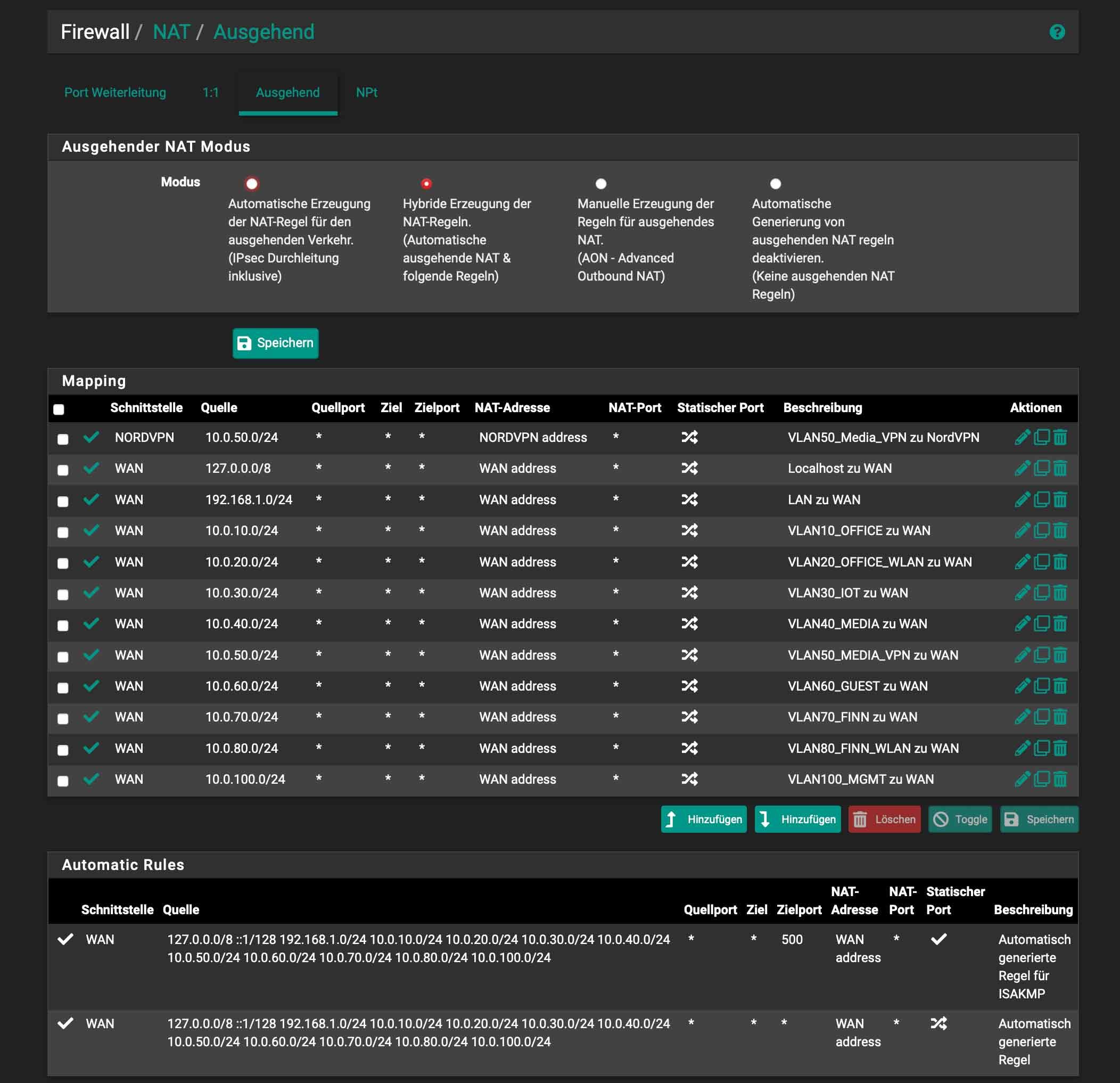

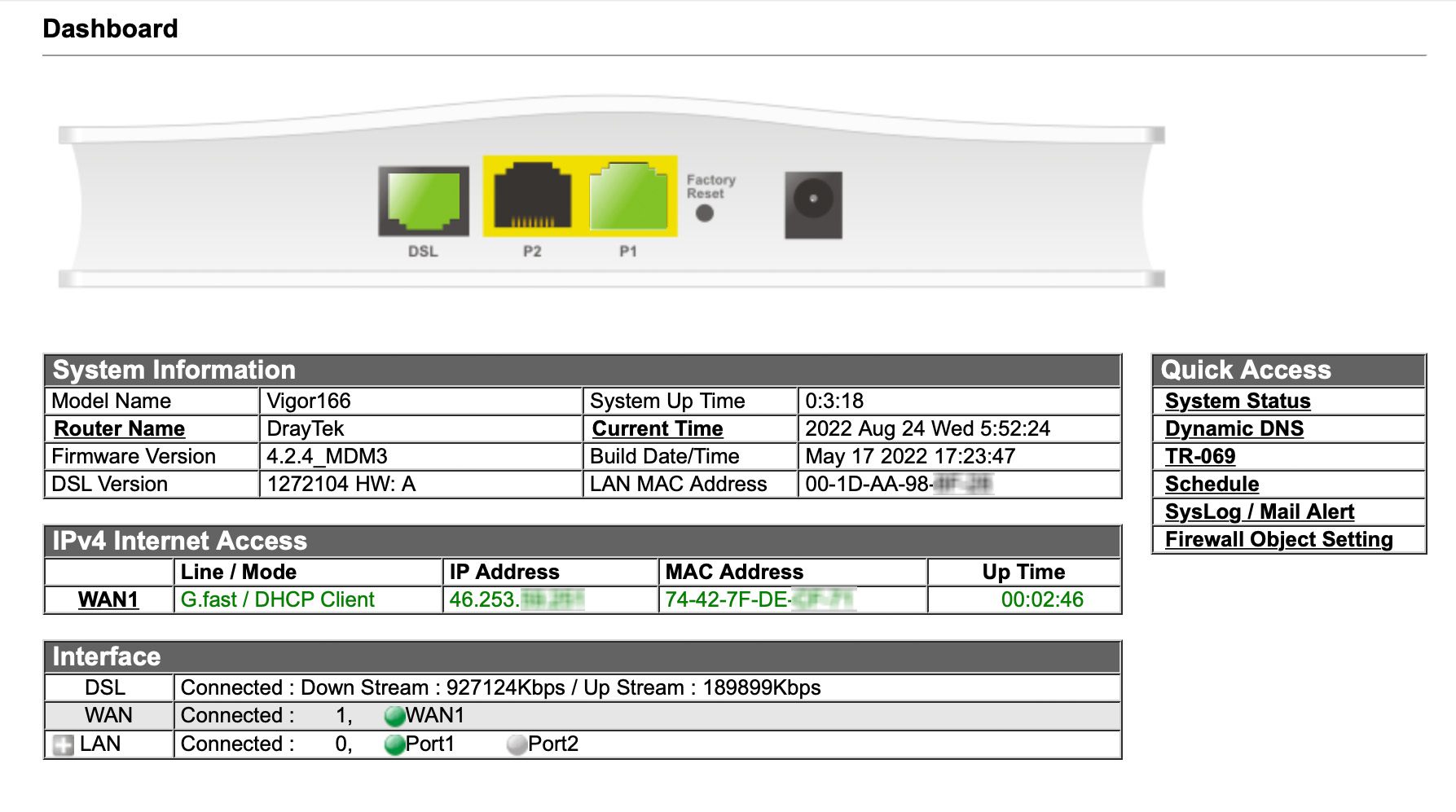

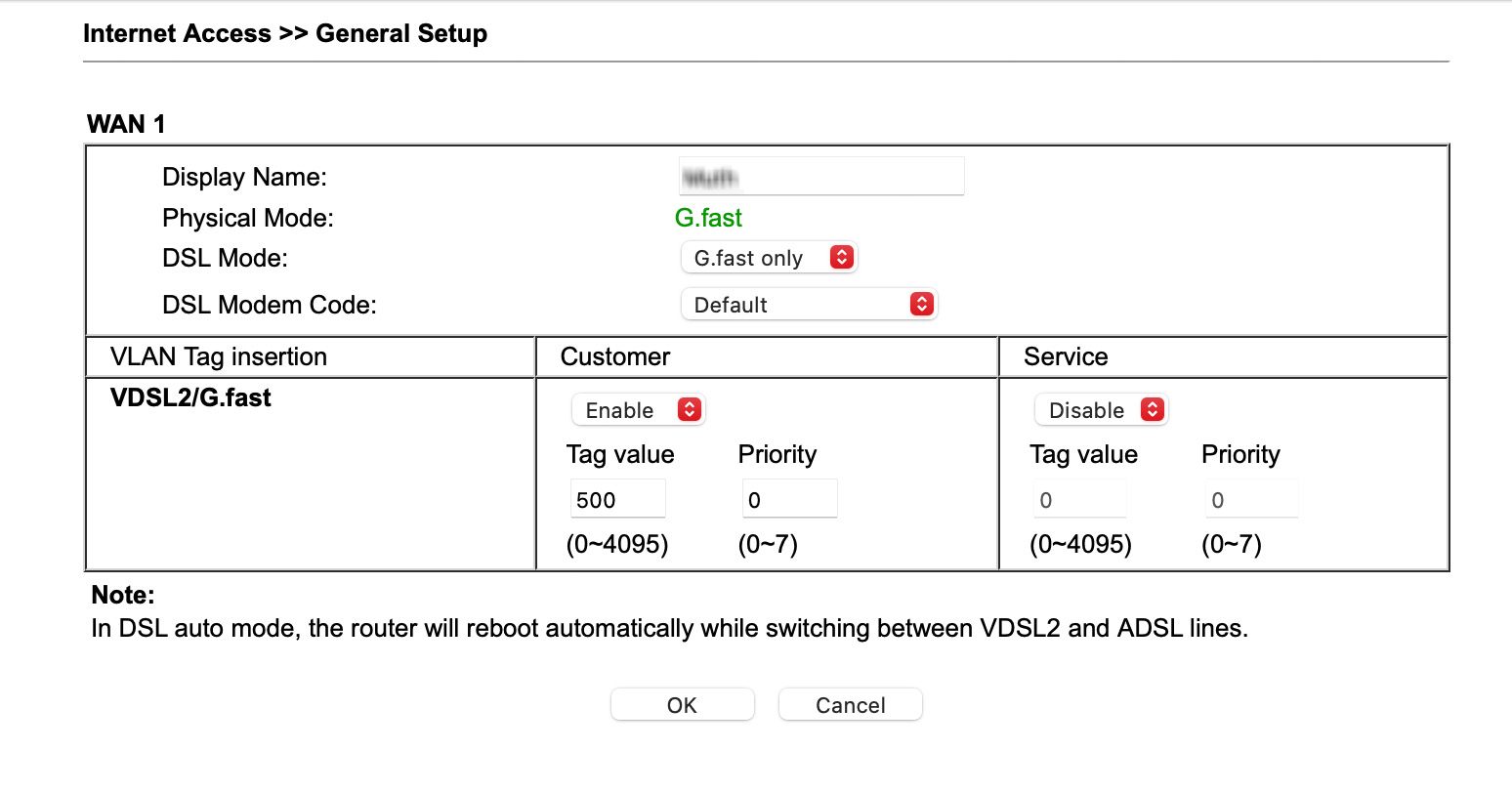

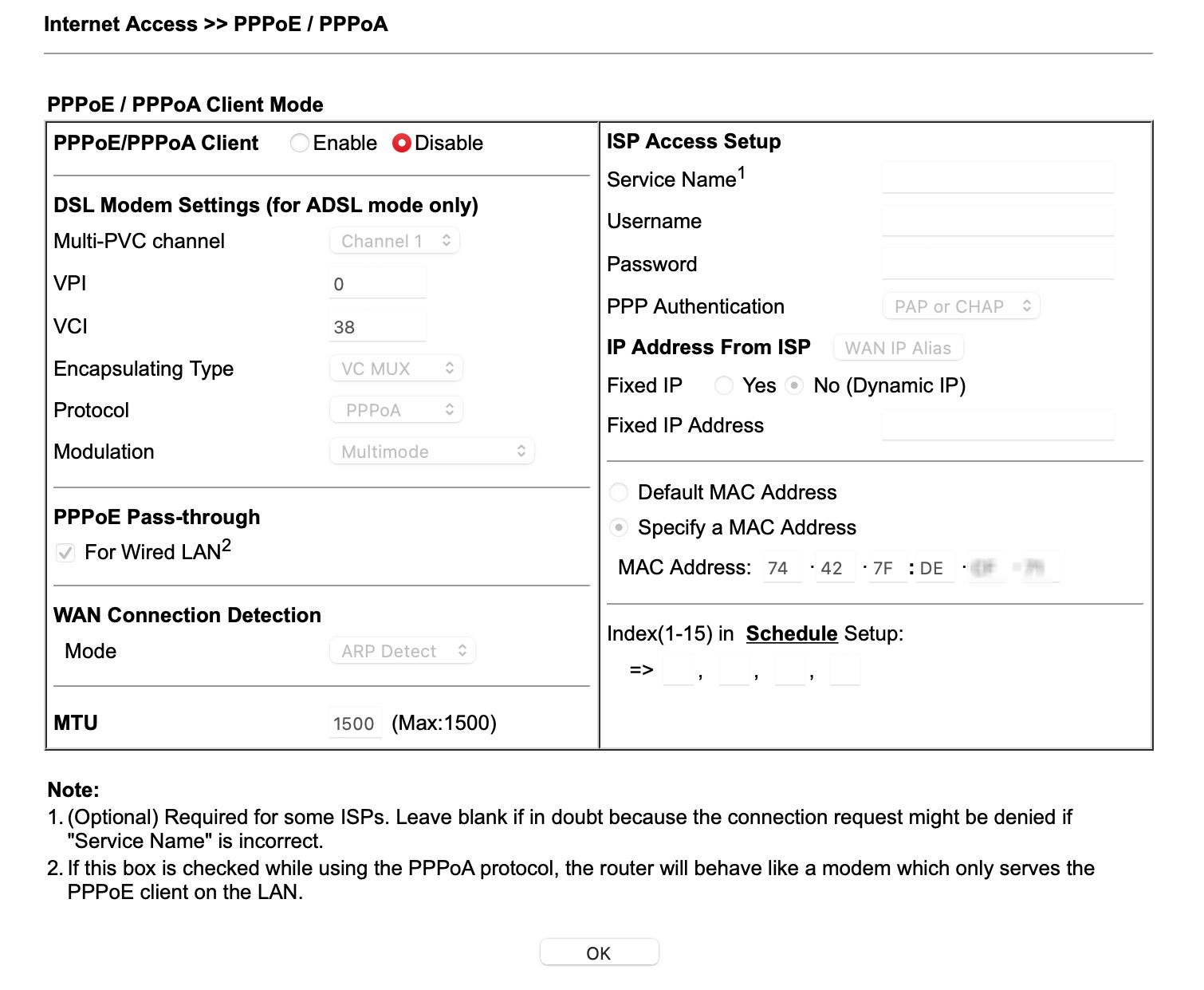

Mein ISP(kleiner lokaler Anbieter) bietet kein PPPoE, die Identifizierung nur mit MAC Erkennung. VLAN Tag 500 muss gesetzt werden.

Das wäre sehr außergewöhnlich wenn der lokale Provider einen VDSL oder ADSL Zugang zur Verfügung stellt. Dort wird so gut wie immer PPPoE gemacht!Das solltest du einmal mit der Support Hotline dieses Anbieters wirklich wasserdicht VORAB klären welche Zugangsparameter der Provider genau erwartet! Ansonsten suchst du dir einen Wolf.

Alternativ müsste er ja dann DHCP machen, die pfSense also als DHCP Client arbeiten und du müsstest die WAN Port Mac Adresse der pfSense zur Freischaltung an den Provider posten.

Der Virgor werkelt ja immer nur als transparente Bridge,reicht also nur durch.

Wie gesagt...im xDSL Umfeld wäre das sehr außergewöhnlich, auch für einen kleinen Provider.

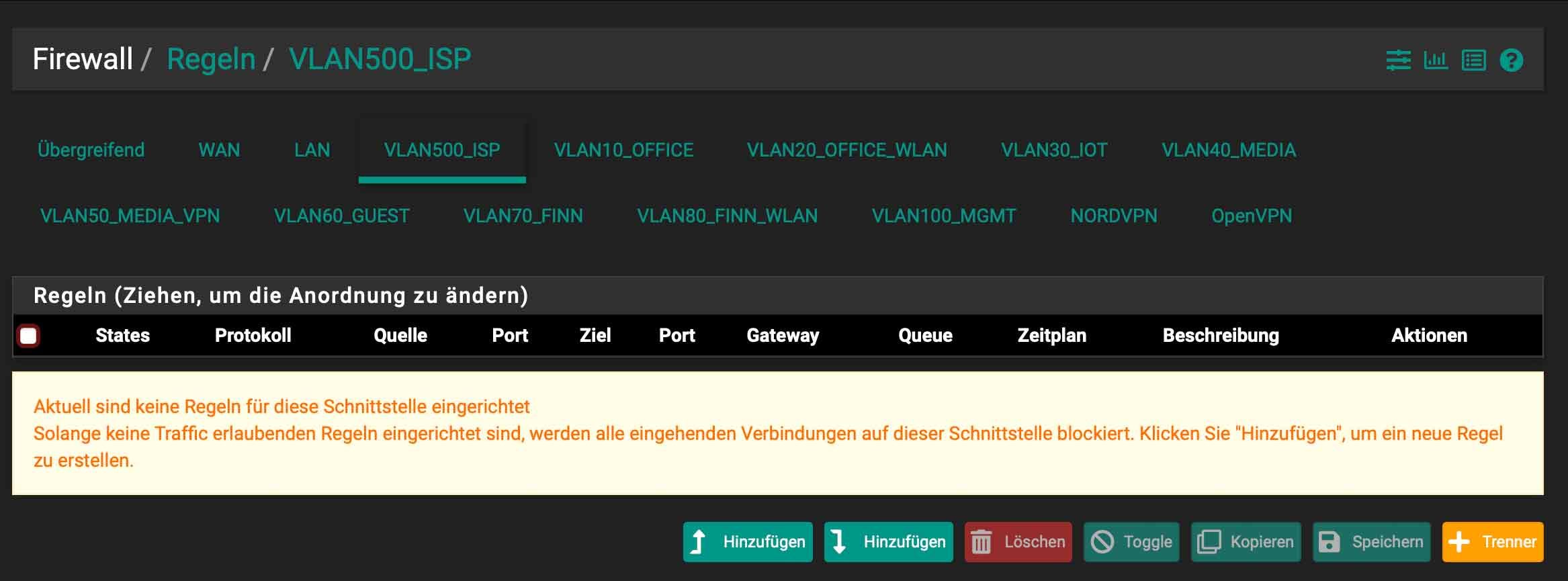

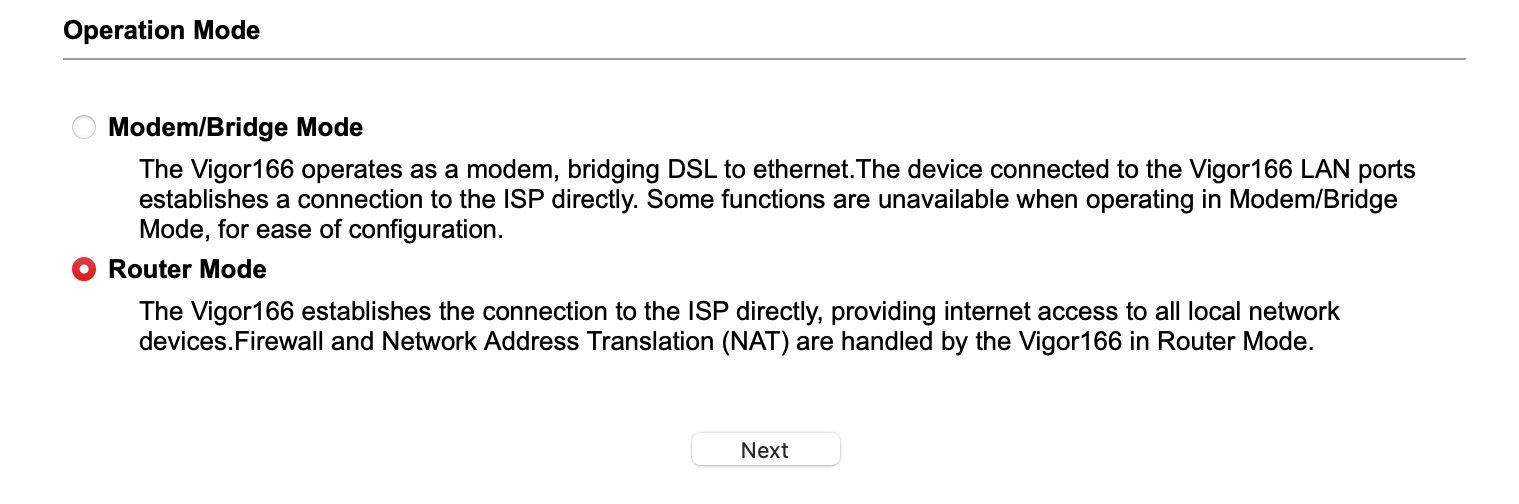

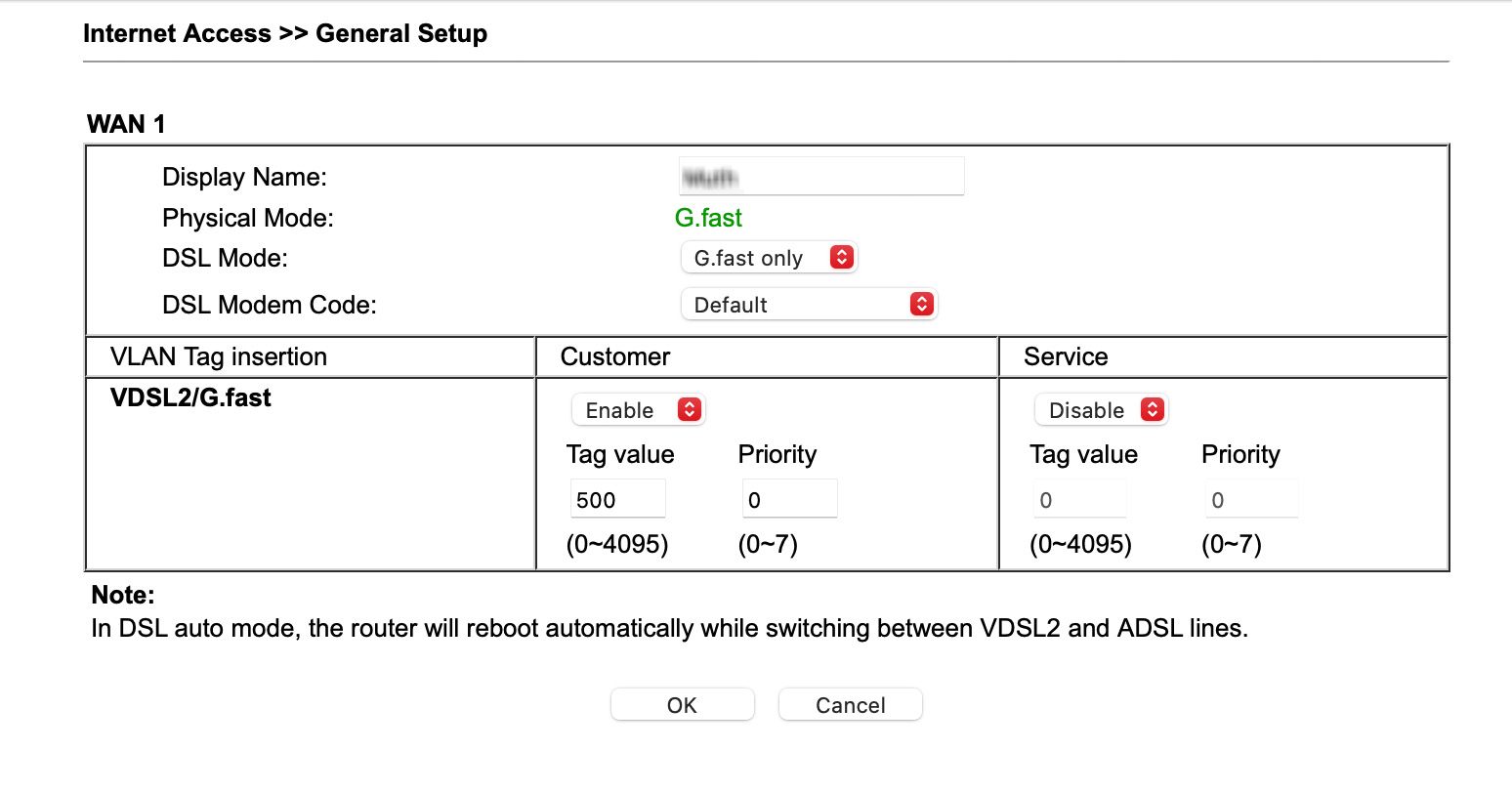

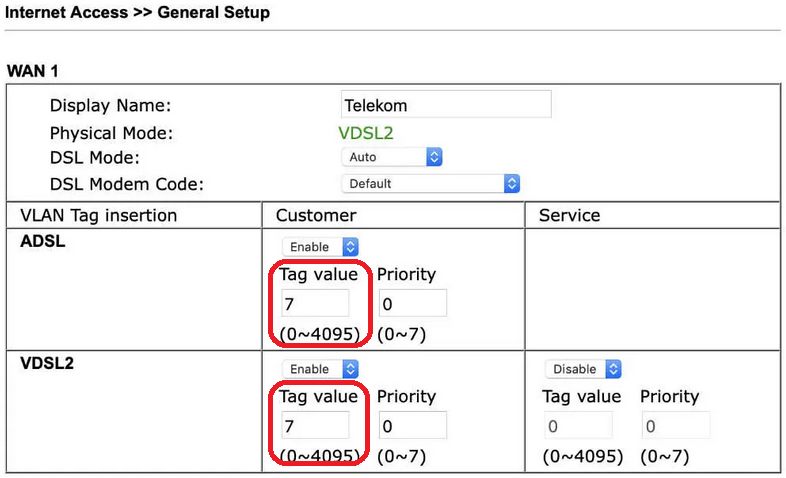

Wichtig beim Einsatz eines externen NUR Modems wie z.B. dem Vigor ist, das man in jedem Falle das Modem selber taggen lässt!!

Das vereinfacht die Konfig nachfolgender Breitband Router oder Firewalls wie z.B. das der pfSense deutlich da du am WAN keinerlei VLAN Frickeleien mehr machen musst.

Hier als Beispiel an einem T-Com Anschluss mit der dort erforderlichen Tag ID 7:

Falsch ist auch gleich alles auf der pfSense zu konfigurieren. Um überhaupt erstmal den Provider Zugang zum Fliegen zu bringen solltest du strategisch und Schritt für Schritt vorgehen. Sagt einem auch der gesunde Menschenverstand...

Belasse die pfSense als zuerst einmal auf ihren Default Einstellungen und kümmer dich NUR um den WAN Zugang bzw. Provider Link das der als Allererstes zum Fliegen kommt.

Dazu gehört:

- Klärung der genauen Provider Anschluss Parameter. PPPoE oder DHCP

- Setup des WAN Ports mit diesen Settings. Ggf. Aktivierung der pfSense WAN Mac Adresse beim Provider wenn erforderlich.

- Ping Check und nslookup Check erst einmal ausschliesslich nur aus dem Diagnostics Menü der Firewall. (Absender IP = WAN Port IP) So schliesst du ggf. Fehler die du an anderer Stelle im Setup gemacht hast sicher aus!

- Wenn der WAN Zugang rennt machst du die lokale LAN Infrastruktur nach deinen Vorgaben schick

- Fertisch

Zum Thema "Unsinn öffentliche VPN Provider" und Datenschutz ist HIER schon alles gesagt worden! Sowas ist gefährlicher Unsinn und man erweist sich einen Bärendienst damit.

Wie Kollege @Vision2015 oben schon richtig sagt sollte man dringenst die Finger davon lassen wenn einem die Datensicherheit lieb ist. Und wenn du dennoch partout meinst sowas Gruseliges nutzen zu müssen machst du das ebenfalls nachdem zuerstmal dein Provider Anschluss rennt und du überhaupt den dafür erforderlichen Internet Zugang hast. Logisches Nachdenken hilft...

Falsch, hier musst du gar nichts konfigurieren sonder dein WAN ist ja das VLAN500 Interface, und dort gehört der DHCP gesetzt nicht am WAN selbst das kannst du dort bei IPv4 auf "Kein" stellen!

Oder eben wie @aqui schon schreibt statt die pfsense taggen zu lassen das den Vigor übernehmen lassen, dann ist das VLAN Interface an der pfSense überflüssig.

Oder eben wie @aqui schon schreibt statt die pfsense taggen zu lassen das den Vigor übernehmen lassen, dann ist das VLAN Interface an der pfSense überflüssig.

Falsch, hier musst du gar nichts konfigurieren sonder dein WAN ist ja das VLAN500 Interface

Wie oben gesagt... Nicht wenn er das Modem selber taggen lässt (siehe oben) was die deutlich bessere Option hier ist statt die Frickelei mit dem VLAN Interface!dann ist das VLAN Interface an der pfSense überflüssig.

Genau so ist es... läuft jetzt fast alles wie gewünscht.

Glückwunsch! 👏👍 Alles richtig gemacht!Als letztes steht noch ein 2 Port LAG von der pfSense zum Switch an.

Ist ja für dich jetzt ein Kinderspiel. Guckst du dazu auch HIER. Dort findest du alles was du dazu wissen musst.