Eure Meinung zu einer Netzwerkkonfiguration

Hallo Leute

Ich habe nicht wirklich ein Problem, sondern würde gerne eure Meinung zu einer in Planung stehenden Netzwerkkonfiguration hören.

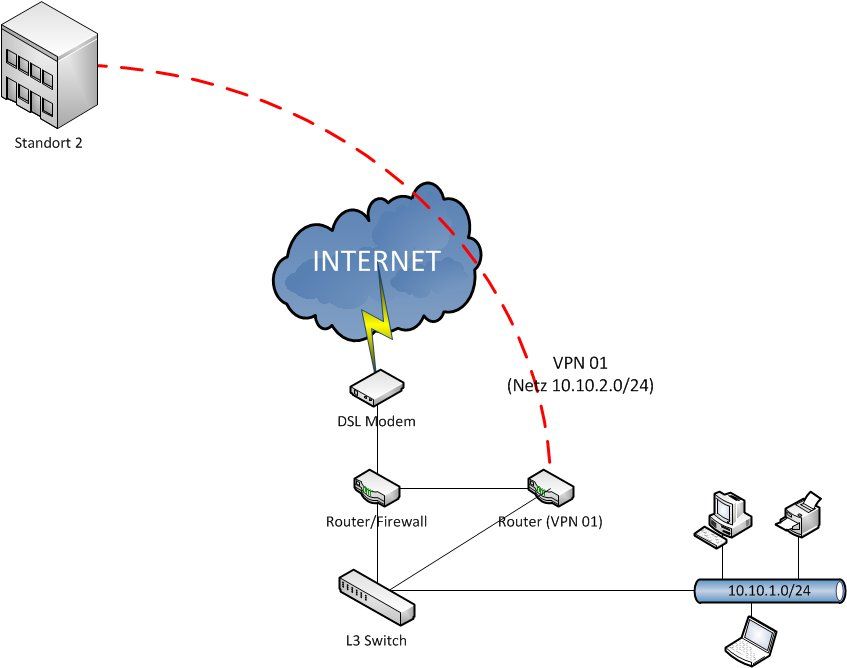

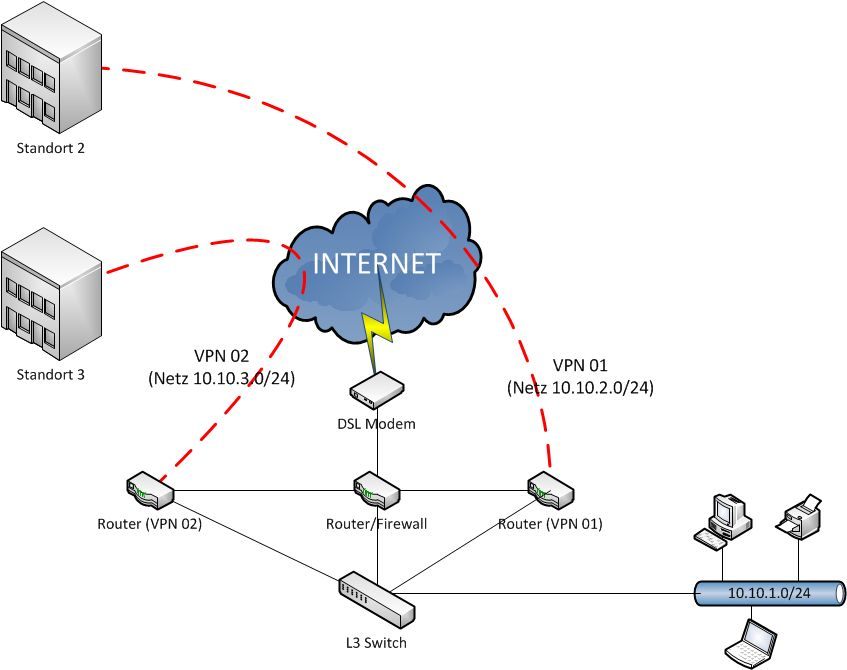

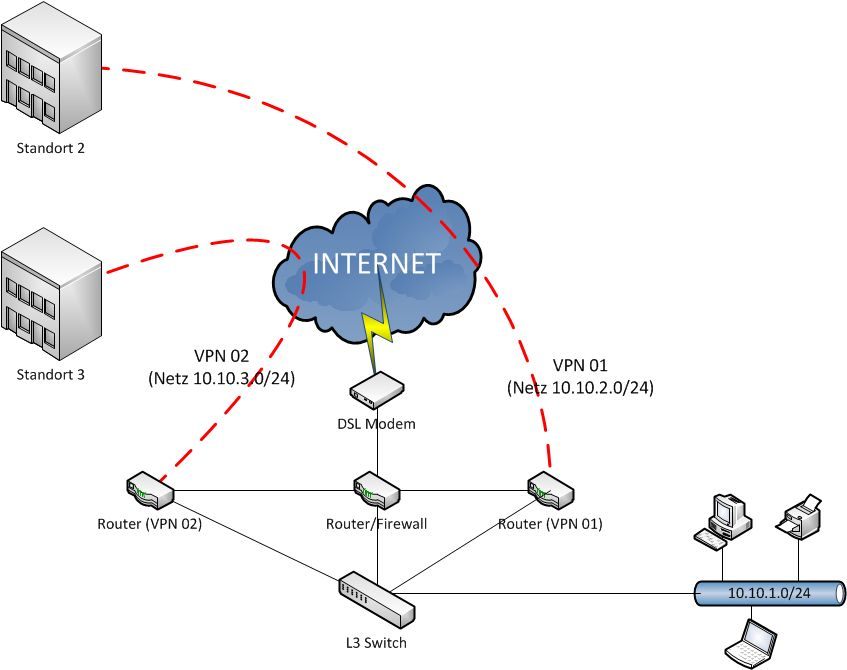

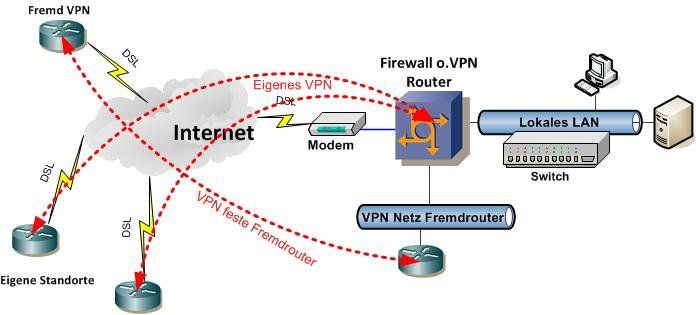

Im folgenden Bild ist das Netzwerkschema zu erkennen. Darin sind drei Subnetze enthalten (10.10.1.0, 10.10.2.0 und 10.10.3.0). Um in das Subnetz 10.10.2.0 und 10.10.3.0 zu gelangen, ist es notwendig über die entsprechenden Router zu verlaufen. Dabei soll der L3 Switch (und die anderen Router) entsprechende statische Routing-Tabelle besitzten um die Pakete richtig weiter zu leiten.

Eine Frage die sich mir stellt ist die, ob es möglich ist in einem Netzwerk zwei Router mit Side-to-Side VPN zu betreiben, wegen der Portweiterleitung vom ersten Router. Bezüglich dieser Frage werde ich das Ganze noch virtuell einrichten und testen. Ansonsten denke ich eigendlich dass es möglich sein sollte beim verwenden verschiedener Ports.

Ich würde zu diesem Netzwerkkonzept sehr gerne eure Meinungen, Ideen und Vorschläge hören. Auch zu der Hardware sind Vorschläge erwünscht (vorallem zu einem L3 Switch mit Routingfunktion )

)

Vielen Dank.

Ich habe nicht wirklich ein Problem, sondern würde gerne eure Meinung zu einer in Planung stehenden Netzwerkkonfiguration hören.

Im folgenden Bild ist das Netzwerkschema zu erkennen. Darin sind drei Subnetze enthalten (10.10.1.0, 10.10.2.0 und 10.10.3.0). Um in das Subnetz 10.10.2.0 und 10.10.3.0 zu gelangen, ist es notwendig über die entsprechenden Router zu verlaufen. Dabei soll der L3 Switch (und die anderen Router) entsprechende statische Routing-Tabelle besitzten um die Pakete richtig weiter zu leiten.

Eine Frage die sich mir stellt ist die, ob es möglich ist in einem Netzwerk zwei Router mit Side-to-Side VPN zu betreiben, wegen der Portweiterleitung vom ersten Router. Bezüglich dieser Frage werde ich das Ganze noch virtuell einrichten und testen. Ansonsten denke ich eigendlich dass es möglich sein sollte beim verwenden verschiedener Ports.

Ich würde zu diesem Netzwerkkonzept sehr gerne eure Meinungen, Ideen und Vorschläge hören. Auch zu der Hardware sind Vorschläge erwünscht (vorallem zu einem L3 Switch mit Routingfunktion

Vielen Dank.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 190572

Url: https://administrator.de/forum/eure-meinung-zu-einer-netzwerkkonfiguration-190572.html

Ausgedruckt am: 07.07.2025 um 07:07 Uhr

37 Kommentare

Neuester Kommentar

Hi,

welchen Sinn hat denn diese obskure Konstruktion? Warum macht das nicht die Firewall allein? Wofür werden der L3-Switch und die beiden zusätzlichen Router zwingend benötigt?

Standort 2 und 3 sind wirklich an einem anderen geografischen Standort oder lokal? Welches VPN-Protokoll kommt zum Einsatz und welche Geräte?

Gruß

sk

P.S. Und ein "Netz" wird beschrieben durch die Angabe von Netzadresse und Subnetzmaske. Du hast lediglich IP-Adressen aufgezählt...

welchen Sinn hat denn diese obskure Konstruktion? Warum macht das nicht die Firewall allein? Wofür werden der L3-Switch und die beiden zusätzlichen Router zwingend benötigt?

Standort 2 und 3 sind wirklich an einem anderen geografischen Standort oder lokal? Welches VPN-Protokoll kommt zum Einsatz und welche Geräte?

Gruß

sk

P.S. Und ein "Netz" wird beschrieben durch die Angabe von Netzadresse und Subnetzmaske. Du hast lediglich IP-Adressen aufgezählt...

Ich weiss jetzt nicht genau was richtiges und was falsches Routing ist  . Aber Du brauchst das schlicht nicht, so wie ich das sehe. Mehrere VPN Verbindung gleichzeitig geht AFAIK sogar mit ner Fritzbox.

. Aber Du brauchst das schlicht nicht, so wie ich das sehe. Mehrere VPN Verbindung gleichzeitig geht AFAIK sogar mit ner Fritzbox.

Du brauchst an Deinem "Hauptstandort" nur L2 Switche und einen vernünftigen Router mit VPN Site2Site Funktion, das wars.

VPN Verkehr auf andere Ports umbiegen geht nicht in jedem Fall. Beantworte doch noch die Fragen von sk. Ich habe ein ähnliches Szenario mit 3 Vigor 2910 am laufen gehabt (noch etwas komplizierter).

Du brauchst an Deinem "Hauptstandort" nur L2 Switche und einen vernünftigen Router mit VPN Site2Site Funktion, das wars.

VPN Verkehr auf andere Ports umbiegen geht nicht in jedem Fall. Beantworte doch noch die Fragen von sk. Ich habe ein ähnliches Szenario mit 3 Vigor 2910 am laufen gehabt (noch etwas komplizierter).

Nun der normale Internetverkehr soll nicht über den Router (VPN 2) durchlaufen. Also richtiges Routen in dem Sinne wie es

gewünscht ist

Ist immer die Frage ob das, was man sich wünscht auch richtig ist... aber egal.gewünscht ist

Auch in dieser Konfiguration ginge das ohne einen L3 Switch. Die Entscheidung welcher Verkehr wohin geht trifft schlichtweg der Router, wenn er entsprechend konfiguriert ist.

Um wieviele Standorte und welche VPN Protokolle handelt es sich denn jetzt?

Ich versuche mal anders zu fragen: Warum befindet sich in Deiner Zeichnung der Router "VPN 01" am Standort 1 statt am Standort 2?

Was soll das bedeuten, wenn Du schreibst, dass Standort 2 diesen Router "liefert"?

Handelt es sich nun wirklich um separate Standorte - also solche, die örtlich getrennt und nur über vergleichsweise langsame Netzwerkverbindungen - idR Internet/WAN-Verbindungen - verbunden sind oder handelt es sich lediglich um verschiedene IP-Netze am gleichen physischen Standort?

Über was?

Was soll das bedeuten, wenn Du schreibst, dass Standort 2 diesen Router "liefert"?

Handelt es sich nun wirklich um separate Standorte - also solche, die örtlich getrennt und nur über vergleichsweise langsame Netzwerkverbindungen - idR Internet/WAN-Verbindungen - verbunden sind oder handelt es sich lediglich um verschiedene IP-Netze am gleichen physischen Standort?

Über was?

Ok ich glaube, jetzt verstehe ich Dein Anliegen. Ich versuche es mal mit eigenen Worten zu beschreiben:

1) Es gibt mehrere Standorte, die unter Deiner administrativen Kontrolle/Zuständigkeit stehen. Diese Standorte sollen per VPN so miteinander verbunden werden, dass sie untereinander kommunizieren können. Das Internet soll jedoch jeweils dezentral zur Verfügung gestellt werden.

2) Es gibt einen Standort ("Standort 2"), der NICHT unter Deiner administrativen Kontrolle/Zuständigkeit steht. Es handelt sich vielmehr um ein anderes Unternehmen, welches Euch Zugriff auf einen Ihrer Server mit bestimmten für Euch wichtigen Diensten gewährt. Dieser Zugriff erfolgt, indem Euch dieses Unternehmen einen vorkonfigurierten Router übergibt (und zwar für jeden Eurer Standorte einen separaten Router), welcher dann an Eurem Standort aufgestellt werden soll.

Eine generelle Netzkopplung dieses Fremdstandortes mit den eigenen Standorten ist nicht vorgesehen, sondern lediglich ein Zugriff auf die Dienste dieses Servers über den/die bereitgestellte/n Router.

Ist das so richtig? Wenn nein (auch Detailunterschiede!), dann bitte richtigstellen!

1) Es gibt mehrere Standorte, die unter Deiner administrativen Kontrolle/Zuständigkeit stehen. Diese Standorte sollen per VPN so miteinander verbunden werden, dass sie untereinander kommunizieren können. Das Internet soll jedoch jeweils dezentral zur Verfügung gestellt werden.

2) Es gibt einen Standort ("Standort 2"), der NICHT unter Deiner administrativen Kontrolle/Zuständigkeit steht. Es handelt sich vielmehr um ein anderes Unternehmen, welches Euch Zugriff auf einen Ihrer Server mit bestimmten für Euch wichtigen Diensten gewährt. Dieser Zugriff erfolgt, indem Euch dieses Unternehmen einen vorkonfigurierten Router übergibt (und zwar für jeden Eurer Standorte einen separaten Router), welcher dann an Eurem Standort aufgestellt werden soll.

Eine generelle Netzkopplung dieses Fremdstandortes mit den eigenen Standorten ist nicht vorgesehen, sondern lediglich ein Zugriff auf die Dienste dieses Servers über den/die bereitgestellte/n Router.

Ist das so richtig? Wenn nein (auch Detailunterschiede!), dann bitte richtigstellen!

Hallo,

abhänging von der Hardware kannst du mehrere Tausend VPN Verbindung auf einemRouter terminieren.

Wir haben eine solche Infrastruktur die Moment auf einem (redundanten) Cisco 3948 terminiert ist.

Da laufen IPsec Tunnel aus vielen Ländern auf. Und die Hardware dahinter ist ein wilder Zoo aus allen möglichen Geräte. Zum Teil Cisco oder andere professionelle Geräte aber auch Consumer Geräte.

Insofern, dein ganzes Modell läuft mit einem Hub Router und verschiedenen Spoke Routern an den Standorten. Das ist ein Standardszeniario

Example

abhänging von der Hardware kannst du mehrere Tausend VPN Verbindung auf einemRouter terminieren.

Wir haben eine solche Infrastruktur die Moment auf einem (redundanten) Cisco 3948 terminiert ist.

Da laufen IPsec Tunnel aus vielen Ländern auf. Und die Hardware dahinter ist ein wilder Zoo aus allen möglichen Geräte. Zum Teil Cisco oder andere professionelle Geräte aber auch Consumer Geräte.

Insofern, dein ganzes Modell läuft mit einem Hub Router und verschiedenen Spoke Routern an den Standorten. Das ist ein Standardszeniario

Example

Sehr gut. Dann versuchen wir mal, das Problem in dieser Zweiteilung abzuarbeiten:

zu 1)

Bitte beschreibe mal den aktuellen Stand Deiner eigenen Standorte: Welche IP-Netze werden verwendet? Wie erfolgt der Internetzugang? Welche Netzwerkkomponenten sind in Verwendung oder stünden zur Verfügung? Sind die Netze "flach" oder gibt es pro Standort mehrere IP-Netze?

Sind alle Standorte gleichgestellt oder gibt es einen oder mehrere Hauptstandorte? Ist ggf. der Hauptstandort mit einer "dickeren" Leitung ans Internet angeschlossen? Vielleicht sogar redundant?

Muss jeder Standort mit jedem anderen kommunizieren können oder nur die Nebenstandorte mit den Hauptstandort? Welche Last wird erwartet?

zu 2)

Welche IP-Adresse hat der _Fremdrouter_ und wer legt diese fest? Wie wird der _Server_ über den Fremdrouter hinweg angesprochen (welche IP-Adresse)? Stammt diese IP-Adresse aus Eurem Standort-Netz oder wird die von der Fremdfirma ver- bzw. vorgegeben? Ist sie identisch mit der Router-IP?

Verfügt der Fremdrouter jeweils über eine eigene Internetleitung oder soll der bei Euch ins Netz gehängt werden? Über welches VPN-Protokoll telefoniert dieser nach Hause?

Ist diese "Lösung" ein Standardvorgehen, welches auch gegenüber anderen so angewandt wird und deshalb nicht disponibel ist oder kann man mit der Firma auch dahingehend reden, ihnen eine sinnvollere Konfiguration vorzuschlagen?

zu 1)

Bitte beschreibe mal den aktuellen Stand Deiner eigenen Standorte: Welche IP-Netze werden verwendet? Wie erfolgt der Internetzugang? Welche Netzwerkkomponenten sind in Verwendung oder stünden zur Verfügung? Sind die Netze "flach" oder gibt es pro Standort mehrere IP-Netze?

Sind alle Standorte gleichgestellt oder gibt es einen oder mehrere Hauptstandorte? Ist ggf. der Hauptstandort mit einer "dickeren" Leitung ans Internet angeschlossen? Vielleicht sogar redundant?

Muss jeder Standort mit jedem anderen kommunizieren können oder nur die Nebenstandorte mit den Hauptstandort? Welche Last wird erwartet?

zu 2)

Welche IP-Adresse hat der _Fremdrouter_ und wer legt diese fest? Wie wird der _Server_ über den Fremdrouter hinweg angesprochen (welche IP-Adresse)? Stammt diese IP-Adresse aus Eurem Standort-Netz oder wird die von der Fremdfirma ver- bzw. vorgegeben? Ist sie identisch mit der Router-IP?

Verfügt der Fremdrouter jeweils über eine eigene Internetleitung oder soll der bei Euch ins Netz gehängt werden? Über welches VPN-Protokoll telefoniert dieser nach Hause?

Ist diese "Lösung" ein Standardvorgehen, welches auch gegenüber anderen so angewandt wird und deshalb nicht disponibel ist oder kann man mit der Firma auch dahingehend reden, ihnen eine sinnvollere Konfiguration vorzuschlagen?

Die Diskussion ist zwar jetzt schon weiter fortgeschritte, ich gebe aber nochmals meinen Senf dazu.

- Welches Modell ist das (Router/Firewall)?

- Welches VPN Protokoll wird benutzt (musst Du rauskriegen)?

Ich habe mich gefragt, warum die VPNs nicht bei Standort 2 zusammenlaufen, wo ja anscheinend die zentralen Dienste benötigt werden. Ich vermute mal das das aus organisatorischen Gründen nicht geht...

Liege ich mit dem zweiten Netzwerkschema falsch? Abgesehen von diesem L3 Switch (welcher halt mit einem gewühnlichen Router

ersetzt werden kann). Meiner Meinung nach, wäre diese Konfiguration dringend nötig falls man den Router (VPN 01)

für Internetzugriffe umgehen möchte?!

Nein, das könnte vermutlich auch einfach der Router der schon existiert übernehmen. Mich würden zwei Fragen interessieren:ersetzt werden kann). Meiner Meinung nach, wäre diese Konfiguration dringend nötig falls man den Router (VPN 01)

für Internetzugriffe umgehen möchte?!

- Welches Modell ist das (Router/Firewall)?

- Welches VPN Protokoll wird benutzt (musst Du rauskriegen)?

Ich habe mich gefragt, warum die VPNs nicht bei Standort 2 zusammenlaufen, wo ja anscheinend die zentralen Dienste benötigt werden. Ich vermute mal das das aus organisatorischen Gründen nicht geht...

Hallo b4tcher,

guck Dir bitte mal das Schema unter dem Link an und sag Du mir mal ob das nicht so besser für Dich/Euch kommt. Ich meine zuerst ein Modem, dann ein Router oder eine Firewall und dann min. ein Layer3 Switch als LAN Switch, sollte doch auf jeder der beteiligten Seiten vorhanden sein.

Netzwerkschema

Ich denke der Server steht entweder einmal im LAN am Standort 2 oder in der DMZ.

Ich weiß ja nun auch nicht was für "Dienste" Du/Ihr euren Kunden/Partnern zur Verfügung stellt, Du hast ja auch nichts verlauten lassen, aber mal angenommen das diese einen sehr hohen Durchsatz benötigen wäre auch eine Multi WAN Lösung nicht verkehrt.

Gruß

Dobby

guck Dir bitte mal das Schema unter dem Link an und sag Du mir mal ob das nicht so besser für Dich/Euch kommt. Ich meine zuerst ein Modem, dann ein Router oder eine Firewall und dann min. ein Layer3 Switch als LAN Switch, sollte doch auf jeder der beteiligten Seiten vorhanden sein.

Netzwerkschema

Ich denke der Server steht entweder einmal im LAN am Standort 2 oder in der DMZ.

Ich weiß ja nun auch nicht was für "Dienste" Du/Ihr euren Kunden/Partnern zur Verfügung stellt, Du hast ja auch nichts verlauten lassen, aber mal angenommen das diese einen sehr hohen Durchsatz benötigen wäre auch eine Multi WAN Lösung nicht verkehrt.

Gruß

Dobby

Zitat von @Aba-it:

Einer der Standorte ist der Hauptstandort, dort befindet sich ein Server welcher

unseren Standorten Dienste bereitstellen soll (deshalb das VPN Netz unter den Standorten)

und dem dortigen lokalen Netz. Der Hauptstandort soll mit einer "dickeren" Leitung ans Internet

gebracht werden (über Redundanz wird noch nachgedacht). Also ist ein kommunizieren unter allen

Standorten nicht notwendig. Der Hauptstandort genügt als Knotenpunkt.

Einer der Standorte ist der Hauptstandort, dort befindet sich ein Server welcher

unseren Standorten Dienste bereitstellen soll (deshalb das VPN Netz unter den Standorten)

und dem dortigen lokalen Netz. Der Hauptstandort soll mit einer "dickeren" Leitung ans Internet

gebracht werden (über Redundanz wird noch nachgedacht). Also ist ein kommunizieren unter allen

Standorten nicht notwendig. Der Hauptstandort genügt als Knotenpunkt.

Also eine klassische Hub-and-Spoke-Konfiguration. Da wollte ich auch hin.

Zitat von @Aba-it:

Über welches VPN-Protokoll der Server mit diesem Router angesprochen wird ist mir unbekannt (muss ich noch abklären).

Über welches VPN-Protokoll der Server mit diesem Router angesprochen wird ist mir unbekannt (muss ich noch abklären).

LANCOM? Dann glaube ich zu wissen, was die machen werden: IPSec over HTTPS. Jedenfalls würde ich das so tun.

Das macht uns und ihnen die Sache sehr einfach. Dabei wird eine Site-to-Site-Konfiguration mit Client-to-Site-Charakter "gefahren" und nochmal in HTTPS gekapselt, um keine Probleme mit der Kundenfirewall bzw. dem NAT-Gateway zu bekommen. Du musst also diesem Router keine öffentliche IP-Adresse oder gar einen eigenen Anschluß zur Verfügung stellen.

Jedoch solltest Du bedenken, dass dieser Firma EURER NETZ völlig offen steht, wenn Ihr diesen Router einfach so in Eurer internes Netz integriert. Dieser Router gehört deshalb in eine DMZ und per Firewall beregelt!

Hier mal eine kleine Skizze, wie das aussehen kann: www10.pic-upload.de/02.09.12/2v6bs1cnww2s.png

Sämtliche Kommunikation zwischen den Standorten sowie von und zur Fremdfirma laufen über die Firewall des Hauptstandortes. Hier kann man also an einem zentralen Punkt alles regeln!

Gruß

sk

Hallo sk,

mit welchem Programm hast Du denn wohl das Netzwerkdiagramm erstellt?

Gruß

Dobby

mit welchem Programm hast Du denn wohl das Netzwerkdiagramm erstellt?

Gruß

Dobby

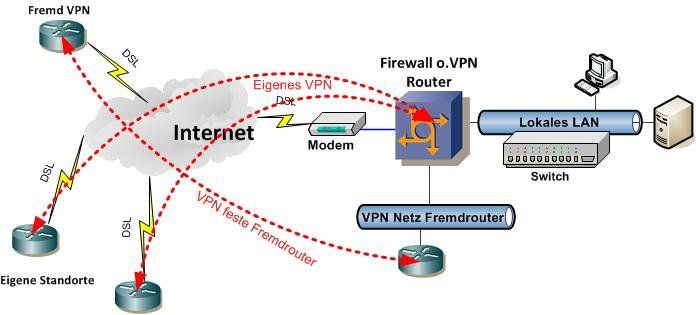

Eigentlich ist das ein relativ einfaches und banales Allerwelts VPN Konzept und eine einfache und effiziente Lösung könnte so aussehen:

(Warum die Kollegen sk und Dobby hier sinnloserweise externe Bilderlinks verwenden wo es hier im Forum eine Bilderfunktion gibt ist unverständlich aber nur ein kosmetisches Randproblem...)

Mit dieser Lösung hast du ein festes IP Segment am Eingangsrouter oder Firewall wo du alle Fremd VPN Router plazierst die du vorgefertigt bekommst und auf die du keinen Einfluss hast.

Damit kannst du diesen Firmen dann immer feste und sichere Vorgaben machen was deren IP Adressierung dieser Router anbetrifft. Ohne geht es ja so oder so nicht.

Zugleich kannst du den lokalen Datenfluss dieser exteren Firmen in der Firewall/Router sauber kontrollieren und sie nur zu den Resourcen durchlassen im lokalen Netz auf denen du sie auch wirklich nur haben willst (Security !).

Deine eigenen VPNs, also die die du selber kontrollieren kannst, die terminierst du direkt auf deinem Router/Firewall.

Hier hast du dann auch wieder eine gute Einflussmöglichkeit auf WAS diese remoten Netze lokal zugreifen dürfen.

Das ist ein offenes und skalierbares Konzept. Wenn du eine redundante Internet Leitung benötigst, dann integrierst du lediglich ein weiteres Interface in die Firewall, fertig. Am Grundkonzept ändert sich nichts, du bist so auch sehr flexibel was Erweiterung und Skalierbarbeit anbetrifft.

Auch die Anbindung des lokalen LANs über ein tagged Link ist ohne Aufwand denkbar, sofern du weitere lokale Segmente benötigst für Server oder andere Recourcen für den externen Zugriff die du geschützt haben willst und nicht direkt im lokalen Netzwerk haben möchtest. Generell sollte man so wenig wie möglich lokale Resourcen extern zugreifbar machen um das kontrollieren zu können...weist diu ja selber auch ?!

So ein Konzept wächst also dynamisch mit und kann sich auch wechselnden Anforderungen anpassen, was deine Holperdesigns von oben nicht können. Die sehen eher aus wie Bastelkonzepte aus dem freien Fall...sorry.

(Warum die Kollegen sk und Dobby hier sinnloserweise externe Bilderlinks verwenden wo es hier im Forum eine Bilderfunktion gibt ist unverständlich aber nur ein kosmetisches Randproblem...)

Mit dieser Lösung hast du ein festes IP Segment am Eingangsrouter oder Firewall wo du alle Fremd VPN Router plazierst die du vorgefertigt bekommst und auf die du keinen Einfluss hast.

Damit kannst du diesen Firmen dann immer feste und sichere Vorgaben machen was deren IP Adressierung dieser Router anbetrifft. Ohne geht es ja so oder so nicht.

Zugleich kannst du den lokalen Datenfluss dieser exteren Firmen in der Firewall/Router sauber kontrollieren und sie nur zu den Resourcen durchlassen im lokalen Netz auf denen du sie auch wirklich nur haben willst (Security !).

Deine eigenen VPNs, also die die du selber kontrollieren kannst, die terminierst du direkt auf deinem Router/Firewall.

Hier hast du dann auch wieder eine gute Einflussmöglichkeit auf WAS diese remoten Netze lokal zugreifen dürfen.

Das ist ein offenes und skalierbares Konzept. Wenn du eine redundante Internet Leitung benötigst, dann integrierst du lediglich ein weiteres Interface in die Firewall, fertig. Am Grundkonzept ändert sich nichts, du bist so auch sehr flexibel was Erweiterung und Skalierbarbeit anbetrifft.

Auch die Anbindung des lokalen LANs über ein tagged Link ist ohne Aufwand denkbar, sofern du weitere lokale Segmente benötigst für Server oder andere Recourcen für den externen Zugriff die du geschützt haben willst und nicht direkt im lokalen Netzwerk haben möchtest. Generell sollte man so wenig wie möglich lokale Resourcen extern zugreifbar machen um das kontrollieren zu können...weist diu ja selber auch ?!

So ein Konzept wächst also dynamisch mit und kann sich auch wechselnden Anforderungen anpassen, was deine Holperdesigns von oben nicht können. Die sehen eher aus wie Bastelkonzepte aus dem freien Fall...sorry.

Zitat von @108012:

mit welchem Programm hast Du denn wohl das Netzwerkdiagramm erstellt?

mit welchem Programm hast Du denn wohl das Netzwerkdiagramm erstellt?

womit wohl die meisten arbeiten dürften: Visio

Zitat von @aqui:

(Warum die Kollegen sk und Dobby hier sinnloserweise externe Bilderlinks verwenden wo es hier im Forum eine Bilderfunktion

gibt ist unverständlich aber nur ein kosmetisches Randproblem...)

(Warum die Kollegen sk und Dobby hier sinnloserweise externe Bilderlinks verwenden wo es hier im Forum eine Bilderfunktion

gibt ist unverständlich aber nur ein kosmetisches Randproblem...)

Weil es derzeit eben KEINE offiziell von Frank supporte Bilderuploadfunktion für Kommentare gibt! Und das weisst Du ganz genau. Siehe Hochladen und hinzufügen von Screenshots

Aber es ist ja Dein offenkundiges Vorlieben, hier immer alle anderen als blöd darzustellen.

Zitat von @Aba-it:

Es stellen sich nun folgende Fragen:

Was für ein Router empfiehlt sich für sowas?

Ist pfSense als Distribution für sowas gut geignet?

Es stellen sich nun folgende Fragen:

Was für ein Router empfiehlt sich für sowas?

Ist pfSense als Distribution für sowas gut geignet?

Mit pfSense ließe sich das problemlos realisieren. Meine Empfehlung wäre jedoch - je nach konkretem Anforderungsprofil - die Verwendung von Zywalls oder Sonicwalls. Letztere insbesondere dann, wenn stateful HA und/oder SSL-Inspection gewünscht sind. Die Sonicwalls sind freilich teuerer als die Zywalls, wenn man die Supportkosten einrechnet.

Anleitung gibts v. aqui hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

gruß daniel

EDIT: meine persönliche wahl bei sowas ist natürlich mikrotik . Kostet um die 50 Euro und deckt ebenfalls alles ab...

. Kostet um die 50 Euro und deckt ebenfalls alles ab...

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

gruß daniel

EDIT: meine persönliche wahl bei sowas ist natürlich mikrotik

Zitat von @Aba-it:

Für unsere Standorte (auser den Hauptstandort eventuell) könnten wir gut pfSense einsetzen

denke ich. Welche Hardware bietet sich da als Basis dafür an? Ich habe mir diese ALIX Boards

angeschaut, die scheinen sich dafür gut zu eignen.

Für unsere Standorte (auser den Hauptstandort eventuell) könnten wir gut pfSense einsetzen

denke ich. Welche Hardware bietet sich da als Basis dafür an? Ich habe mir diese ALIX Boards

angeschaut, die scheinen sich dafür gut zu eignen.

Ich mag zwar M0n0wall und pfSense, aber zum Preis eines Alix könntest Du auch eine Zywall USG 20 nehmen (wenn der kleine CPU-Lüfter nicht stört). Damit sparst Du Dir die Frickelei und hast eine Fertiglösung mit kostenfreien Firmwareupdates und deutschsprachigem Herstellersupport. Meine Empfehlung wäre jedoch die USG 50. Diese ist - wenn man die UTM-Subscriptions nicht benötigt - für einmalig ca. 250 EUR incl. Märchensteuer erhältlich, bietet Multi-WAN und angemessenen Durchsatz. Das zonenbasierte Firewallkonzept ist zudem angenehmer und flexibler, als der Interface- bzw. ab 2.x ergänzend Interfacegroup-basierte Ansatz der pfSense.

Naja. In einem Projekt würde ich jetzt noch stundenlang mit Dir über aktuelle und künftige Anforderungen sprechen, um es wirklich rund zu machen. Zumindest über das IP-Adresskonzept sollte man sich schon noch eingehender Gedanken machen, wenn man es schon mal komplett neu aufsetzt. Das kann man nämlich entweder eher standortorientiert oder eher sicherheitszonenorientiert aufbauen. Ersteres vereinfacht das Routing und Letzteres die Definition von Firewallregeln.

Hallo ..sk..,

es wäre ganz große Klasse, wenn du die Lösungsmöglichkeiten aufzeigen könntest. Ich bin zwar nur Laie und werde damit kaum in Berührung kommen, aber mich würde sehr interessieren, auf welche Art und Weise man sowas umsetzen kann.

b4tcher wird das ganz sicher auch helfen, auch wenn er sich nicht zu fragen traut.

Gerade das IP-Adresskonzept ist doch ziemlich schwierig, finde ich. Ich jedenfalls würde mich freuen, falls du die Zeit findest bzw. Lust hast das zu erläutern.

Vielen Dank

Leo

es wäre ganz große Klasse, wenn du die Lösungsmöglichkeiten aufzeigen könntest. Ich bin zwar nur Laie und werde damit kaum in Berührung kommen, aber mich würde sehr interessieren, auf welche Art und Weise man sowas umsetzen kann.

b4tcher wird das ganz sicher auch helfen, auch wenn er sich nicht zu fragen traut.

Gerade das IP-Adresskonzept ist doch ziemlich schwierig, finde ich. Ich jedenfalls würde mich freuen, falls du die Zeit findest bzw. Lust hast das zu erläutern.

Vielen Dank

Leo

Hallo b4tcher,

die Netzwerkzeichnung von sk und aqui gefallen mir bis jetzt noch am besten mit dem fremdem Router in einer DMZ und so solltest Du es auch machen.

Was die Firewalls bzw. Router angeht würde ich allerdings auch mehr Geld ausgeben wollen um für zukünftige

Unternehmungen gerüstet zu sein und auch dem Anforderungsprofil gerecht zu werden und zwar "Deinem".

Es nützt niemandem auf diesem Planeten bzw. hier im Forum und bei Euch in der Firma wenn Du einen "Superrouter oder eine tolle Firewall" hast und diese nicht richtig aufsetzten und administrieren kannst in Bezug auf die Firewall Filterregeln oder aus dem englischen entlehnt "Rule sets", ist da was falsch konfiguriert steht die Firewall oder der Router offen wie ein Scheunentor und zwar in Eurer Firma.

MirkoTik Geräte bieten viel und können noch viel mehr, man selber muss/sollte das "gebotene" aber auch 100%

beherrschen und unter einem RB1100Ahx2 würde ich hier auch nicht ansetzten wollen, zum einen bietet ihr diesen "Dienst" wie Du schreibst der fremden Firma an und was ist wenn Euer Verkauf nun 10 neue Kunden an Land zieht, willst Du dann wieder von vorne anfangen? Sollte das zu teuer für Euch sein, gibt es auch noch

andere Lösungen, aber die ach so viel propagierte 50 Euro Lösung würde ich wirklich nicht nehmen wollen.

MikroTik RB2011UAS-2HnD-IN Die hält lockere ca. 4 Jahre (~150 € : 4 Jahre = 37,50 € : 12 Monate = ~3,20 € pro Monat)

MikroTik RouterBOARD 1100 AHx2 Die hält lockere ca. 10 Jahre (520 € : 10 Jahre = 52 € : 12 Monate = 4,40 € pro Monat)

Die RB1100AHx2 hat aber auch eine Hardwareunterstützung zur VPN Beschleunigung!

Aber kannst Du die auch administrieren? Wenn nicht würde ich davon die Hände lassen! Es sei denn Du hast Leute an der Hand die sich damit sehr gut auskennen!!!!

Alix / Soekris und ähnliche Geräte sind nett für zu Hause und auch evtl. in sehr kleinen Firmen und Büros.

Die Alix für kleine Router und Firewalls und für etwas mehr "Wumms" und Durchsatz eine Soekris, aber das sind eben nicht die Geräte die in einen größeren Betrieb gehören, meiner Meinung nach zumindest.

Ich würde das jetzt so nicht schreiben, wenn die neue Soekris net6501 nicht so viele "Macken" hätte kommen da wenigstens noch zwei 4 GB LAN Port Karten für auf den Markt, so das man wenigstens mehr Ports zur Verfügung hat und das neue Board von Alix mit den GB LAN Ports schon auf dem Markt wäre und damit wenigstens etwas "Karacho" auf die Leitung zu bekommen, würde ich dann als Minimum zu mindestens einer der unten aufgeführten Lösungen greifen.

pfSense + Alix + Soekris vpn1411

pfSense + net6501-70 - 19" 1U

mOnOwall / pfSense sind sicherlich eine schöne Sache und bringen auch auf jeden Fall die erforderlichen "Sachen" und Funktionen mit die benötigt werden, aber wie gut bist Du damit?

Und wenn schon eine dieser Distributionen zum Einsatz kommt, dann bitte auch potente Hardware dafür einsetzten und da gibt es für jeden Geldbeutel etwas.

Kleine und günstige Lösung = es funktioniert gerade so bis gar nicht und Anforderungen steigen i.d.R.

Mittlere Lösung alles läuft = für den Augenblick und eine Weile

Größere Lösungen = kosten etwas mehr als mittlere, aber man hat verdammt lange Freude daran und auch Ruhe

Du schreibst die fremde Firma schickt Dir einen LANCOM Router, ich meine was spricht dagegen auch einen

Dual WAN Router von LANCOM zu nehmen? So musst Du Dich nur einmal einarbeiten und hast auch was vernünftiges gekauft und der wird Euren jetzigen Unternehmungen, sowie zukünftigen auch gerecht.

Und sollte es mal der Fall sein das Du dort nicht alleine weiter kommst gibt es kommerziellen Support.

Also wie Du es aufsetzten solltest ist nun schon, zu mindestens meiner Meinung nach, klar aber das "Womit"

Du es realisieren solltest ist noch zu klären und damit wären wir mal wieder bei dem leidigen Thema:

Wie groß ist denn nun Eure Firma?

Was sind das für Dienste die Ihr anbietet?

oder kommen noch andere Dienste dazu die ihr anbieten wollt?

Wie groß ist die Wahrscheinlichkeit das Ihr demnächst solche Lösungen anderen Firmen anbietet?

So pauschal zu antworten, ist halt immer so eine Sache, denn ich finde man sollte das lieber jetzt ausführlich klären oder darüber diskutieren, um nicht in zwei Wochen neue Beiträge/Fragen von Dir hier zu finden á la:

Wie beschleunige ich ein VPN, was für Firewallregeln nehmt ihr für das eine oder das andere, wir haben

10 neue Mitarbeiter eingestellt und nun ist das Internet so langsam, wir haben 7 neue Kunden und wenn ich die jetzt via VPN an unser Unternehmen anbinde singt der Durchsatz ins bodenlose!!!!!!!

Oder wir haben neue Mitarbeiter und neue Kunden und benötigen eine neue zusätzliche Internetleitung von unserem ISP und wo soll ich jetzt das zweite Modem an Router xyz anschließen, hat nicht jemand eine Lösung für mich die darf aber nichts mehr kosten, ich kann nicht schon wieder zum Chef gehen und nach Geld fragen.

Und ich denke das wäre nicht das erste Mal und ist sicherlich nicht das letzte Mal das hier und in anderen Foren so etwas gesehen wird.

Schau mal oben bei der Rechnung die ich aufgeführt habe wie groß die Unterschiede von einem sehr starken aber immer noch "Low Cost" Gerät zu einer "ausgewachsenen" Lösung sind, der Preis ist marginal höher, aber

die Leistung ist auch exorbitant stärker.

Last but not least, ich wäre an Deiner Stelle, auch nicht abgeneigt die Hardware aus sk seinem letzten

"posting" mal näher unter die Lupe zu nehmen!!! sk

Gruß

Dobby

die Netzwerkzeichnung von sk und aqui gefallen mir bis jetzt noch am besten mit dem fremdem Router in einer DMZ und so solltest Du es auch machen.

Was die Firewalls bzw. Router angeht würde ich allerdings auch mehr Geld ausgeben wollen um für zukünftige

Unternehmungen gerüstet zu sein und auch dem Anforderungsprofil gerecht zu werden und zwar "Deinem".

Es nützt niemandem auf diesem Planeten bzw. hier im Forum und bei Euch in der Firma wenn Du einen "Superrouter oder eine tolle Firewall" hast und diese nicht richtig aufsetzten und administrieren kannst in Bezug auf die Firewall Filterregeln oder aus dem englischen entlehnt "Rule sets", ist da was falsch konfiguriert steht die Firewall oder der Router offen wie ein Scheunentor und zwar in Eurer Firma.

MirkoTik Geräte bieten viel und können noch viel mehr, man selber muss/sollte das "gebotene" aber auch 100%

beherrschen und unter einem RB1100Ahx2 würde ich hier auch nicht ansetzten wollen, zum einen bietet ihr diesen "Dienst" wie Du schreibst der fremden Firma an und was ist wenn Euer Verkauf nun 10 neue Kunden an Land zieht, willst Du dann wieder von vorne anfangen? Sollte das zu teuer für Euch sein, gibt es auch noch

andere Lösungen, aber die ach so viel propagierte 50 Euro Lösung würde ich wirklich nicht nehmen wollen.

MikroTik RB2011UAS-2HnD-IN Die hält lockere ca. 4 Jahre (~150 € : 4 Jahre = 37,50 € : 12 Monate = ~3,20 € pro Monat)

MikroTik RouterBOARD 1100 AHx2 Die hält lockere ca. 10 Jahre (520 € : 10 Jahre = 52 € : 12 Monate = 4,40 € pro Monat)

Die RB1100AHx2 hat aber auch eine Hardwareunterstützung zur VPN Beschleunigung!

Aber kannst Du die auch administrieren? Wenn nicht würde ich davon die Hände lassen! Es sei denn Du hast Leute an der Hand die sich damit sehr gut auskennen!!!!

Alix / Soekris und ähnliche Geräte sind nett für zu Hause und auch evtl. in sehr kleinen Firmen und Büros.

Die Alix für kleine Router und Firewalls und für etwas mehr "Wumms" und Durchsatz eine Soekris, aber das sind eben nicht die Geräte die in einen größeren Betrieb gehören, meiner Meinung nach zumindest.

Ich würde das jetzt so nicht schreiben, wenn die neue Soekris net6501 nicht so viele "Macken" hätte kommen da wenigstens noch zwei 4 GB LAN Port Karten für auf den Markt, so das man wenigstens mehr Ports zur Verfügung hat und das neue Board von Alix mit den GB LAN Ports schon auf dem Markt wäre und damit wenigstens etwas "Karacho" auf die Leitung zu bekommen, würde ich dann als Minimum zu mindestens einer der unten aufgeführten Lösungen greifen.

pfSense + Alix + Soekris vpn1411

pfSense + net6501-70 - 19" 1U

mOnOwall / pfSense sind sicherlich eine schöne Sache und bringen auch auf jeden Fall die erforderlichen "Sachen" und Funktionen mit die benötigt werden, aber wie gut bist Du damit?

Und wenn schon eine dieser Distributionen zum Einsatz kommt, dann bitte auch potente Hardware dafür einsetzten und da gibt es für jeden Geldbeutel etwas.

Kleine und günstige Lösung = es funktioniert gerade so bis gar nicht und Anforderungen steigen i.d.R.

Mittlere Lösung alles läuft = für den Augenblick und eine Weile

Größere Lösungen = kosten etwas mehr als mittlere, aber man hat verdammt lange Freude daran und auch Ruhe

Du schreibst die fremde Firma schickt Dir einen LANCOM Router, ich meine was spricht dagegen auch einen

Dual WAN Router von LANCOM zu nehmen? So musst Du Dich nur einmal einarbeiten und hast auch was vernünftiges gekauft und der wird Euren jetzigen Unternehmungen, sowie zukünftigen auch gerecht.

Und sollte es mal der Fall sein das Du dort nicht alleine weiter kommst gibt es kommerziellen Support.

Also wie Du es aufsetzten solltest ist nun schon, zu mindestens meiner Meinung nach, klar aber das "Womit"

Du es realisieren solltest ist noch zu klären und damit wären wir mal wieder bei dem leidigen Thema:

Wie groß ist denn nun Eure Firma?

Was sind das für Dienste die Ihr anbietet?

oder kommen noch andere Dienste dazu die ihr anbieten wollt?

Wie groß ist die Wahrscheinlichkeit das Ihr demnächst solche Lösungen anderen Firmen anbietet?

So pauschal zu antworten, ist halt immer so eine Sache, denn ich finde man sollte das lieber jetzt ausführlich klären oder darüber diskutieren, um nicht in zwei Wochen neue Beiträge/Fragen von Dir hier zu finden á la:

Wie beschleunige ich ein VPN, was für Firewallregeln nehmt ihr für das eine oder das andere, wir haben

10 neue Mitarbeiter eingestellt und nun ist das Internet so langsam, wir haben 7 neue Kunden und wenn ich die jetzt via VPN an unser Unternehmen anbinde singt der Durchsatz ins bodenlose!!!!!!!

Oder wir haben neue Mitarbeiter und neue Kunden und benötigen eine neue zusätzliche Internetleitung von unserem ISP und wo soll ich jetzt das zweite Modem an Router xyz anschließen, hat nicht jemand eine Lösung für mich die darf aber nichts mehr kosten, ich kann nicht schon wieder zum Chef gehen und nach Geld fragen.

Und ich denke das wäre nicht das erste Mal und ist sicherlich nicht das letzte Mal das hier und in anderen Foren so etwas gesehen wird.

Schau mal oben bei der Rechnung die ich aufgeführt habe wie groß die Unterschiede von einem sehr starken aber immer noch "Low Cost" Gerät zu einer "ausgewachsenen" Lösung sind, der Preis ist marginal höher, aber

die Leistung ist auch exorbitant stärker.

Last but not least, ich wäre an Deiner Stelle, auch nicht abgeneigt die Hardware aus sk seinem letzten

"posting" mal näher unter die Lupe zu nehmen!!! sk

Gruß

Dobby

Hi Dobby, auch die kleineren Modelle v. Mikrotik laufen stabil. Mit dem Preis steigt ja nicht die Qualität, sondern die Leistung der Geräte. In Bezug auf die Planung gebe ich Dir natürlich recht, da machts auf die Jahre gerechnet eher Sinn etwas mehr auszugeben.

Letztlich sollte man immer wissen, was man tut, Mikrotiks sind auf den ersten Blick etwas unübersichtlich. Dafür gibts eine recht aktive Community.

Wenn man weiss was man tut funktioniert vermutlich jedes bisher genannte Gerät (?), wenn wir denn die weiteren Anforderungen kennen würden...

Gruß Daniel

Letztlich sollte man immer wissen, was man tut, Mikrotiks sind auf den ersten Blick etwas unübersichtlich. Dafür gibts eine recht aktive Community.

Wenn man weiss was man tut funktioniert vermutlich jedes bisher genannte Gerät (?), wenn wir denn die weiteren Anforderungen kennen würden...

Gruß Daniel

Zitat von @danielfr:

Hi Dobby, auch die kleineren Modelle v. Mikrotik laufen stabil. Mit dem Preis steigt ja nicht die Qualität, sondern die Leistung der Geräte.

Hallo danielfr, das sollten wir mal in einem separaten Beitrag diskutieren weil es den hier um gefühlte 600 Einträge sprengen würde.Hi Dobby, auch die kleineren Modelle v. Mikrotik laufen stabil. Mit dem Preis steigt ja nicht die Qualität, sondern die Leistung der Geräte.

1. Die Netzwerktopologie ist denke ich mit der Zeichnung von sk und aqui gut gelöst.

2. Die Auswahl der Geräte und deren "Power" stehen denke ich jetzt mal noch im Raum und dann etwas langfristiger denken und etwas mehr "Power" kaufen um nicht in xyz Wochen oder Monaten wieder anzufangen. = 50 € Router > 90 € Router > 100 € Router > 160 € Router = 50 + 90 + 100 + 160 = 400 € und da dachte ich eben gleich etwas Geld drauflegen und Ruhe haben für ganz lange Zeit und zwar egal wie viele WAN Ports er braucht, wie viele VPN´s er aufsetzt und wie viele Benutzer er noch dazu bekommt.

Gefühlte 100.000 Leute wollen von MikroTik immer mehr Power (VPN Hardwareunterstützung), Funktionen (Features), Support (SFP) und was weiß ich noch alles, aber gekauft wird wie eh und je nur die 50 € "Möhre" weil die das ja auch alles kann und macht. Und ich bin eben der Meinung wenn MirkoTik das anbietet, dann sollte man das auch kaufen und benutzen und die 1100AHx2 ist eben genau das "Ding"

für b4tcher sein Vorhaben, falls er nicht morgen schreibt wir sind nur 5 Mitarbeiter und das seit 10 Jahren und das wird sich auch so schnell nicht ändern, na dann eben die MikroTik RB2011UAS-2HnD-IN

aber wissen kann das natürlich nur er selber!!!!!

In Bezug auf die Planung gebe ich Dir natürlich recht, da machts auf die Jahre gerechnet eher Sinn

etwas mehr auszugeben.

Vor allem der vielen GB LAN Ports und der Hardwareunterstützung für das VPN wegen.etwas mehr auszugeben.

Letztlich sollte man immer wissen, was man tut, Mikrotiks sind auf den ersten Blick etwas unübersichtlich.

Das würde ich wohl weniger sagen, aber es duaert eben eine sehr lange Zeit um genau zu wissen was man dort einstellt und wir können und sollten nun einmal nicht von Deinem, aqui´s und dog´s Wissensstandals Basis ausgehen!!! Sondern von b4tcher´s Basiswissen und mindestens den ersten Lehrgang (Training)

plus die drei auf dem Markt erhältlichen Bücher oder den ersten beiden Lehrgängen sehe ich dar ja eher

schwarz für b4tcher.

Dafür gibts eine recht aktive Community.

So was kann oder sollte man zusätzlich in Betracht ziehen aber nicht als Grundlage für ein Unternehmensnetz oder Produktivnetz, dann lieber bei FMS eine Support Lizenz kaufen und ein Jahr Ruhe haben, aber immer wenn man ein Problem oder Fragestellung hat auch kompetenten Support.Wenn man weiss was man tut funktioniert vermutlich jedes bisher genannte Gerät (?),

Das war auch meine Überlegung, denn das Einarbeiten fällt b4tcher bei einem Mainstream oder Gerät von der Stange bestimmt etwas einfacher und geht bestimmt etwas schneller von statten.wenn wir denn die weiteren Anforderungen kennen würden...

Deshalb habe ich mal getraut zu nach zu fragen.Gruß Daniel

Gruß Dobby

Hallo b4tcher,

um sich mit den MikroTik mal ein wenig auseinander zu setzen und es kennen zu lernen ist ein 30 € Router

natürlich wieder genau das Richtige, Du kannst quasi nichts falsch machen.

Und das Geld ist eben noch zu verschmerzen, bei nicht gefallen.

Gruß

Dobby

um sich mit den MikroTik mal ein wenig auseinander zu setzen und es kennen zu lernen ist ein 30 € Router

natürlich wieder genau das Richtige, Du kannst quasi nichts falsch machen.

Und das Geld ist eben noch zu verschmerzen, bei nicht gefallen.

Gruß

Dobby

@104286

Das IP Adressschema ist eigentlich recht einfach, wenn man den Grundsatz beherzigt das die lokalen IP LANs in den Standorten niemals doppelt vorkommen dürfen in so einem Adresskonzept !

Grundlagen kannst du hier nachlesen:

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware --> "Allgemeine Tipps zum VPN Design"

oder im analogen Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router --> Wichtige Tips zum VPN Design.

Welches VPN Protokoll du verwendest spielt dafür keinerlei Rolle und ist völlig unabhängig für das IP Adresskonzept.

Die in den Tutorials angesprochenen Grundlagen gelten für jegliche Art der Standort zu Standort Vernetzung via VPN.

Das ist kein Hexenwerk und bedarf eigentlich nicht einer großen Lösungsbeschreibung.

Probleme können nur auftreten wenn du wie bei b4tcher VPNs integrieren musst auf dessen Adressierung du keinerlei Einfluss hast. Kommt es hier zu einer IP Adressgleichheit hast du erstmal ein Problem was sich dann aber mit beidseitigem NAT (Adress Translation) im Tunnel beheben lässt, allerdings vergrößert das den Aufwand einer VPN Konfiguration erheblich !

Man ist also bei VPN Konzepten immer gut beraten etwas "exotische" IP Netze zu verwenden um diesem Problem weitestgehend aus dem Weg zu gehen.

Leider machen sich nur recht wenige verantwortungsvolle Netzwerk Admins darüber Gedanken, denn die Unsitte der Nutzung dieser 192.168er Allerweltsnetze im VPN Umfeld, auch in Unternehmensnetzen, ist leider weit verbreitet

Das IP Adressschema ist eigentlich recht einfach, wenn man den Grundsatz beherzigt das die lokalen IP LANs in den Standorten niemals doppelt vorkommen dürfen in so einem Adresskonzept !

Grundlagen kannst du hier nachlesen:

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware --> "Allgemeine Tipps zum VPN Design"

oder im analogen Tutorial:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router --> Wichtige Tips zum VPN Design.

Welches VPN Protokoll du verwendest spielt dafür keinerlei Rolle und ist völlig unabhängig für das IP Adresskonzept.

Die in den Tutorials angesprochenen Grundlagen gelten für jegliche Art der Standort zu Standort Vernetzung via VPN.

Das ist kein Hexenwerk und bedarf eigentlich nicht einer großen Lösungsbeschreibung.

Probleme können nur auftreten wenn du wie bei b4tcher VPNs integrieren musst auf dessen Adressierung du keinerlei Einfluss hast. Kommt es hier zu einer IP Adressgleichheit hast du erstmal ein Problem was sich dann aber mit beidseitigem NAT (Adress Translation) im Tunnel beheben lässt, allerdings vergrößert das den Aufwand einer VPN Konfiguration erheblich !

Man ist also bei VPN Konzepten immer gut beraten etwas "exotische" IP Netze zu verwenden um diesem Problem weitestgehend aus dem Weg zu gehen.

Leider machen sich nur recht wenige verantwortungsvolle Netzwerk Admins darüber Gedanken, denn die Unsitte der Nutzung dieser 192.168er Allerweltsnetze im VPN Umfeld, auch in Unternehmensnetzen, ist leider weit verbreitet

Die Investition in die 30 Euro lohnt in jedem Fall !

Wenns das denn nun war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenns das denn nun war bitte

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !