Exchange Server erhält keine Mails mehr, Zertifikat abgelaufen Sites

Hallo zusammen,

seit ein paar Tagen haben wir auf unserem Exchange Server 2010, der auf einem Small Business Server 2011 läuft, das Problem, dass bei den Clients die Meldung auftaucht, ein Zertifikat sei abgelaufen bzw. noch nicht gültig. Dieser der Fehler ist bekannt, da es sich um das Site der Digital handelt, welches vom Server bei der Installation selbst erstellt wurde und auch vom Server selbst signiert ist.

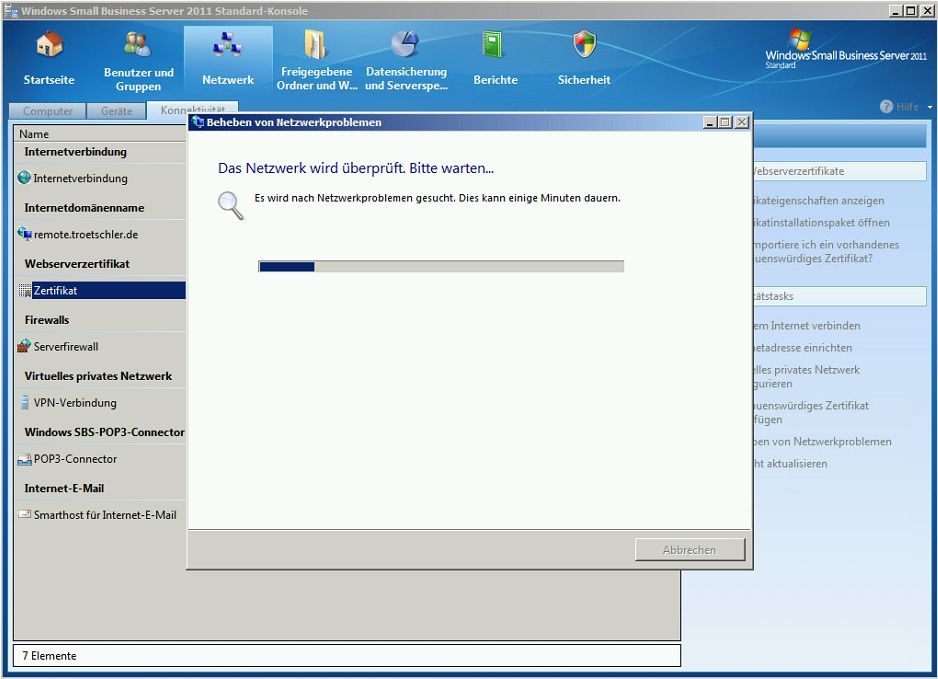

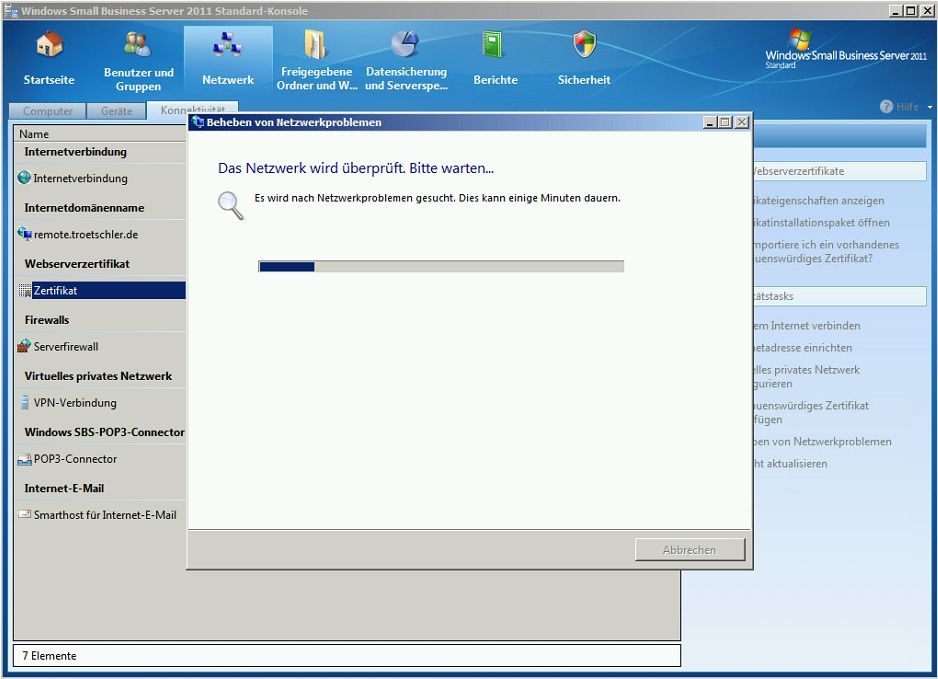

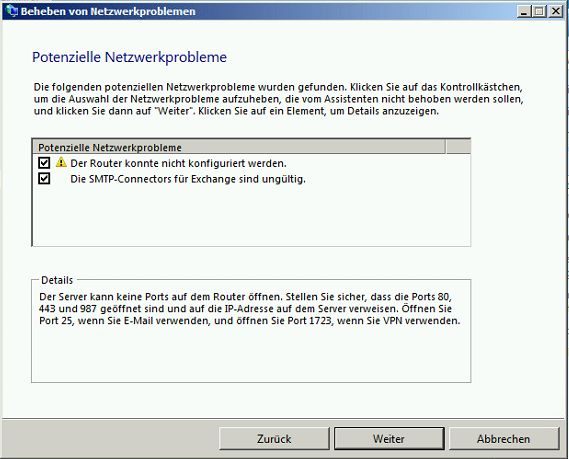

Normalerweise stellt das ja kein Problem dar, da man ja nur die Windows Small Business Server 2011 Standardkonsole öffnen muss um dort das Zertifikat wieder zu erstellen bzw. zu verlängern. Wie man im Internet nachlesen kann findet man unter dem Punkt Netzwerk/Konnektivität beheben von Netzwerkproblemen auf der rechten Seite unterhalb der Tasks. Dies habe ich auch getan, und es dauert eine Weile, bis der Assistent durchgelaufen ist.

Bild 001

Bild 001

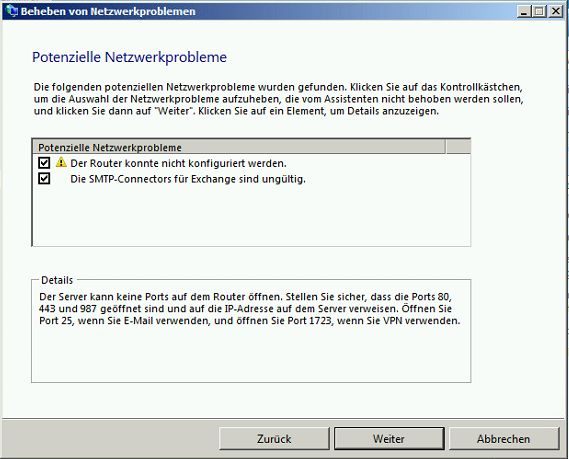

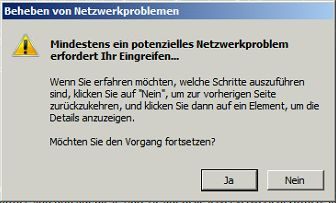

Irgendwann, meldet der Assistent, dass es potentielle Netzwerkprobleme geben würde, die er beheben möchte.

Bild 002

Bild 002

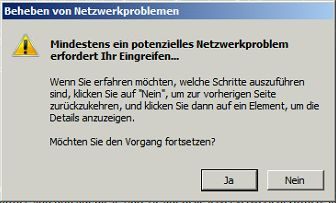

klicke ich hier auch weiter, erscheint folgender Dialog

Bild 003

Bild 003

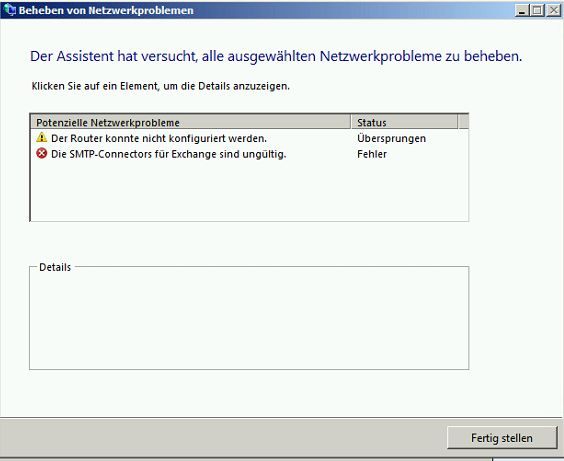

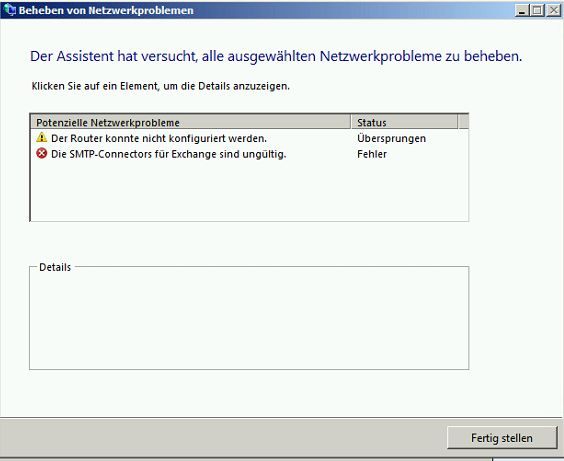

da ich diesen Vorgang natürlich beenden möchte, klicke ich hier auf weiter, jedoch kann der Assistent die ausgewählten Netzwerkprobleme nicht beheben, und beendet sich mit der folgenden Fehlermeldung.

Bild 004

Bild 004

was bleibt ist, dass man auf Fertigstellen klickt. Was mich dabei wundert ist, dass bei einem früheren Versuch, das Netzwerk Problem mit dem SMTP Connector als gelöst angezeigt wurde.

Da ich dieses Problem bereits schon einmal gehabt habe und mit diesen Schritten lösen konnte, verwundert mich dies. Der Router, der in der Fehlermeldung angezeigt wird, ist eigentlich eine Firewall, welche die Mails per POP3 abholt und von dort aus an den Exchange Server weiterleitet. Dies hat auch bis heute gut funktioniert. Seit ich aber diese Netzwerkprobleme versucht habe zu beheben, funktioniert das nicht mehr. Im Lok der Firewall erscheint folgende Meldung:

<16>2013 Oct 30 14:27:42 cbs postfix/error[24586]: 8BF84FDA528: to=<Benutzername@domain.de>, relay=none, delay=14978, delays=14977/0.67/0/0.25, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:42 cbs postfix/cleanup[24564]: 0E57EFDA59E: message-id=<20131030132743.0E57EFDA59E@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/error[24571]: 00C02FDA54C: to=<Benutzername@domain.de>, relay=none, delay=74388, delays=74387/0.84/0/0.09, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24588]: 0781CFDA457: to=<INFO@domain.de>, relay=none, delay=78321, delays=78321/0.84/0/0.1, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/cleanup[24597]: 1B8B2FDA5A6: message-id=<20131030132743.1B8B2FDA5A6@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24566]: 48F5AFDA522: sender delay notification: E8C3DFDA593

<16>2013 Oct 30 14:27:43 cbs postfix/error[24568]: 65243FDA4E8: to=<Benutzername@domain.de>, relay=none, delay=14979, delays=14978/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24569]: 64549FDA4BD: to=<INFO@domain.de>, relay=none, delay=94062, delays=94061/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24573]: 66E54FDA235: to=<INFO@domain.de>, relay=none, delay=25247, delays=25246/0.82/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24575]: 1CEB0FDA47E: to=<INFO@domain.de>, relay=none, delay=81965, delays=81964/0.81/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24577]: 15C06FDA492: to=<Benutzername@domain.de>, relay=none, delay=14979, delays=14978/0.81/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24583]: 0C873FDA50D: to=<INFO@domain.de>, relay=none, delay=1643, delays=1642/0.81/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24590]: DB076FDA49C: to=<Benutzername@domain.de>, relay=none, delay=14071, delays=14070/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24593]: 6659CFDA3F6: to=<Benutzername@domain.de>, relay=none, delay=18608, delays=18607/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/cleanup[24585]: 23DDDFDA5AA: message-id=<20131030132743.23DDDFDA5AA@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24589]: 8BF84FDA528: sender delay notification: 1B8B2FDA5A6

<16>2013 Oct 30 14:27:43 cbs postfix/cleanup[24597]: 286CAFDA5AB: message-id=<20131030132743.286CAFDA5AB@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 0E57EFDA59E: from=<>, size=4378, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 1B8B2FDA5A6: from=<>, size=4084, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24574]: 8D467FDA429: sender delay notification: 0E57EFDA59E

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24572]: 15C06FDA492: sender delay notification: 286CAFDA5AB

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 23DDDFDA5AA: from=<>, size=4897, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24576]: 65243FDA4E8: sender delay notification: 23DDDFDA5AA

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 286CAFDA5AB: from=<>, size=4051, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/smtp[24558]: B1CEAFDA597: to=<Benutzername@t-online.de>, relay=smtp.1und1.de[212.227.15.183]:25, delay=0.69, delays=0.16/0.07/0.16/0.3, dsn=2.0.0, status=sent (250 Message 0Lzrgx-1VgRie0VYx-014HfC accepted by mrbap4.kundenserver.de)

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: B1CEAFDA597: removed

<16>2013 Oct 30 14:27:43 cbs postfix/smtp[24560]: E8C3DFDA593: to=<Benutzername@t-online.de>, relay=smtp.1und1.de[212.227.15.183]:25, delay=0.48, delays=0.01/0/0.18/0.29, dsn=2.0.0, status=sent (250 Message 0MNvNj-1VZb4G0Ztz-007CTw accepted by mrbap2.kundenserver.de)

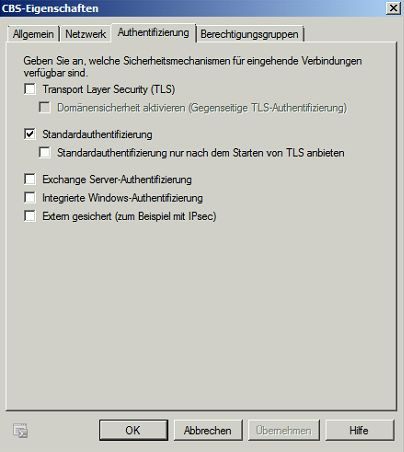

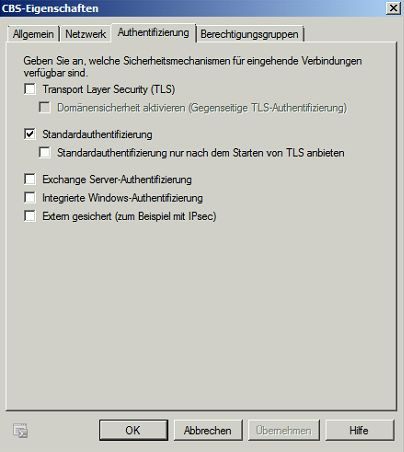

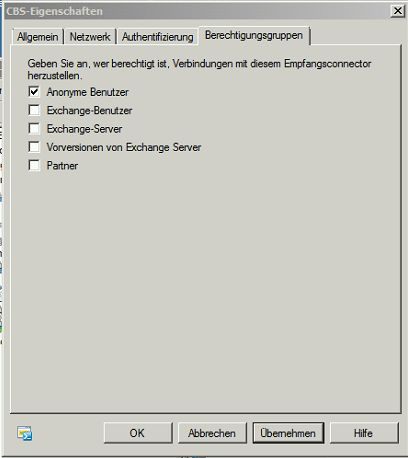

Offensichtlich ist der Exchange Server nicht mehr in der Lage, die E-Mails, die von der Firewall geliefert werden, anzunehmen. Meiner Meinung nach hängt das nicht mit dem Zertifikat zusammen, sondern ist im Zusammenhang mit dem Assistenten zum beheben der Netzwerkprobleme aufgetreten. Der connector, der in der Exchange Verwaltungskonsole konfiguriert wurde, ist so eingestellt, dass er mit Standard Authentifizierung arbeitet

Bild 005

Bild 005

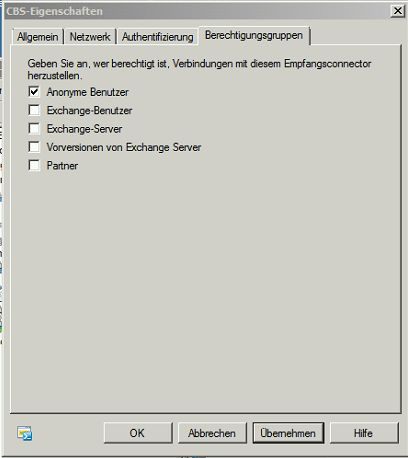

und die Berechtigungsgruppen auf anonyme Benutzer gesetzt sind.

Bild 006

Bild 006

das hat bisher auch gut funktioniert.

Der andere Weg, den ich im Internet gefunden habe, der über die Verwaltungskonsole des Webservers funktioniert und soll, hat auch nicht funktioniert. Die benötigten Schritte, die ausgeführt worden waren folgende:

SBS Zertifike verlängern – Anleitung

1. Öffnen Sie unter “Verwaltung” den Internetinformationsdienste (IIS)-Manager

2. Selektieren Sie den Domainserver

3. Im rechten Fenster öffnen Sie “Serverzertifikate

4. Im folgenden Fenster werden Ihnen alle Zertifikate angezeigt

5. Wichtig ist hier die Spalte “Ablaufdatum”

6. Wählen Sie das Zertifikat welches Sie erneuern möchten, dann “rechte Maustaste” und im Kontextmenü “Erneuern…” anklicken

7. Vorhandenes Zertifikat erneuern auswählen

8. Jetzt auf “Auswählen” klicken und den Zertifizierungsserver bestimmen (i.d.R dieser Server), dann auf “Fertigstellen”

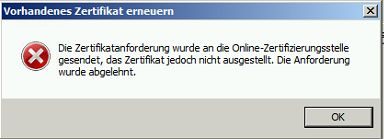

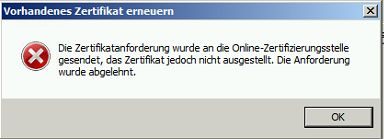

Bild 007

Bild 007

im Internet habe ich noch gefunden, dass man diese Verwaltungskonsole als Domänenadministrator ausführen sollte, wozu der folgende Befehl notwendig sei:

runas /noprofile /user:DOMÄNE\Administrator "%windir%\system32\inetsrv\InetMgr.exe"

Selbst verständlich habe ich das probiert, obwohl ich als Domänenadministrator an der Maschine angemeldet bin. Leider hat das auch nicht zum Erfolg geführt.

Der Server wurde bereits mehrmals neu gestartet, und ich habe versucht die oben genannten Schritte teilweise nochmals durchzuführen. Da der Server virtualisiert wurde und bisher einwandfrei gelaufen ist, kann ich mir nicht vorstellen, dass es nur an der Virtualisierung hängen sollte. Außerdem habe ich versucht, auf der Firewall, welche die E-Mails an den Exchange Server weiterleitet den Benutzer, mit dessen Berechtigung dies geschieht, durch den Domänenadministrator zu ersetzen. Damit wollte ich nur sicher gehen, dass die benötigten Berechtigungen auch vorhanden sind. Der Benutzer, der normalerweise die Mails auf dem Exchange Server ein liefert, ist allerdings in der Benutzergruppe der Domänenadministratoren, weswegen ich nicht davon ausgegangen (und wie sich gezeigt hat) dass dies zum Erfolg führt.

Auch ein erneuter Start der Firewall (in der Verzweiflung tut man ja alles) hat nichts gebracht.

Im Ereignisprotokoll taucht auch regelmäßig der folgende Fehler auf:

Fehler 30.10.2013 14:39:14 Microsoft-Windows-CertificationAuthority 22 Keine Die Anforderung 21 konnte aufgrund eines Fehlers nicht ausgeführt werden: Ein erforderliches Zertifikat befindet sich nicht im Gültigkeitszeitraum gemessen an der aktuellen Systemzeit oder dem Zeitstempel in der signierten Datei. 0x800b0101 (-2146762495). Die Anforderung bezog sich auf CN=Sites. Weitere Informationen: Fehler beim Verifizieren der Anforderungssignatur oder des Signierungszertifikats

langsam gehen mir hier die Ideen aus, was ich noch tun könnte. Das einzige was wir sonst noch einfällt ist, dass ich das Zertifikat neu erstelle. Davor schrecke ich aber im Moment noch etwas zurück, weil ich nicht weiß wo dieses Zertifikat überall noch benötigt wird. Außerdem hat es ja bei verschiedenen anderen Maschinen bereits geklappt.

Für Ideen bin ich dankbar

Gruß Kellogs

seit ein paar Tagen haben wir auf unserem Exchange Server 2010, der auf einem Small Business Server 2011 läuft, das Problem, dass bei den Clients die Meldung auftaucht, ein Zertifikat sei abgelaufen bzw. noch nicht gültig. Dieser der Fehler ist bekannt, da es sich um das Site der Digital handelt, welches vom Server bei der Installation selbst erstellt wurde und auch vom Server selbst signiert ist.

Normalerweise stellt das ja kein Problem dar, da man ja nur die Windows Small Business Server 2011 Standardkonsole öffnen muss um dort das Zertifikat wieder zu erstellen bzw. zu verlängern. Wie man im Internet nachlesen kann findet man unter dem Punkt Netzwerk/Konnektivität beheben von Netzwerkproblemen auf der rechten Seite unterhalb der Tasks. Dies habe ich auch getan, und es dauert eine Weile, bis der Assistent durchgelaufen ist.

Irgendwann, meldet der Assistent, dass es potentielle Netzwerkprobleme geben würde, die er beheben möchte.

klicke ich hier auch weiter, erscheint folgender Dialog

da ich diesen Vorgang natürlich beenden möchte, klicke ich hier auf weiter, jedoch kann der Assistent die ausgewählten Netzwerkprobleme nicht beheben, und beendet sich mit der folgenden Fehlermeldung.

was bleibt ist, dass man auf Fertigstellen klickt. Was mich dabei wundert ist, dass bei einem früheren Versuch, das Netzwerk Problem mit dem SMTP Connector als gelöst angezeigt wurde.

Da ich dieses Problem bereits schon einmal gehabt habe und mit diesen Schritten lösen konnte, verwundert mich dies. Der Router, der in der Fehlermeldung angezeigt wird, ist eigentlich eine Firewall, welche die Mails per POP3 abholt und von dort aus an den Exchange Server weiterleitet. Dies hat auch bis heute gut funktioniert. Seit ich aber diese Netzwerkprobleme versucht habe zu beheben, funktioniert das nicht mehr. Im Lok der Firewall erscheint folgende Meldung:

<16>2013 Oct 30 14:27:42 cbs postfix/error[24586]: 8BF84FDA528: to=<Benutzername@domain.de>, relay=none, delay=14978, delays=14977/0.67/0/0.25, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:42 cbs postfix/cleanup[24564]: 0E57EFDA59E: message-id=<20131030132743.0E57EFDA59E@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/error[24571]: 00C02FDA54C: to=<Benutzername@domain.de>, relay=none, delay=74388, delays=74387/0.84/0/0.09, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24588]: 0781CFDA457: to=<INFO@domain.de>, relay=none, delay=78321, delays=78321/0.84/0/0.1, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/cleanup[24597]: 1B8B2FDA5A6: message-id=<20131030132743.1B8B2FDA5A6@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24566]: 48F5AFDA522: sender delay notification: E8C3DFDA593

<16>2013 Oct 30 14:27:43 cbs postfix/error[24568]: 65243FDA4E8: to=<Benutzername@domain.de>, relay=none, delay=14979, delays=14978/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24569]: 64549FDA4BD: to=<INFO@domain.de>, relay=none, delay=94062, delays=94061/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24573]: 66E54FDA235: to=<INFO@domain.de>, relay=none, delay=25247, delays=25246/0.82/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24575]: 1CEB0FDA47E: to=<INFO@domain.de>, relay=none, delay=81965, delays=81964/0.81/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24577]: 15C06FDA492: to=<Benutzername@domain.de>, relay=none, delay=14979, delays=14978/0.81/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24583]: 0C873FDA50D: to=<INFO@domain.de>, relay=none, delay=1643, delays=1642/0.81/0/0.18, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24590]: DB076FDA49C: to=<Benutzername@domain.de>, relay=none, delay=14071, delays=14070/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/error[24593]: 6659CFDA3F6: to=<Benutzername@domain.de>, relay=none, delay=18608, delays=18607/0.81/0/0.19, dsn=4.7.0, status=deferred (delivery temporarily suspended: SASL authentication failed: server 192.168.16.5[192.168.16.5] offered no compatible authentication mechanisms for this type of connection security)

<16>2013 Oct 30 14:27:43 cbs postfix/cleanup[24585]: 23DDDFDA5AA: message-id=<20131030132743.23DDDFDA5AA@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24589]: 8BF84FDA528: sender delay notification: 1B8B2FDA5A6

<16>2013 Oct 30 14:27:43 cbs postfix/cleanup[24597]: 286CAFDA5AB: message-id=<20131030132743.286CAFDA5AB@cbs.domain.local>

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 0E57EFDA59E: from=<>, size=4378, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 1B8B2FDA5A6: from=<>, size=4084, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24574]: 8D467FDA429: sender delay notification: 0E57EFDA59E

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24572]: 15C06FDA492: sender delay notification: 286CAFDA5AB

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 23DDDFDA5AA: from=<>, size=4897, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/bounce[24576]: 65243FDA4E8: sender delay notification: 23DDDFDA5AA

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: 286CAFDA5AB: from=<>, size=4051, nrcpt=1 (queue active)

<16>2013 Oct 30 14:27:43 cbs postfix/smtp[24558]: B1CEAFDA597: to=<Benutzername@t-online.de>, relay=smtp.1und1.de[212.227.15.183]:25, delay=0.69, delays=0.16/0.07/0.16/0.3, dsn=2.0.0, status=sent (250 Message 0Lzrgx-1VgRie0VYx-014HfC accepted by mrbap4.kundenserver.de)

<16>2013 Oct 30 14:27:43 cbs postfix/qmgr[22785]: B1CEAFDA597: removed

<16>2013 Oct 30 14:27:43 cbs postfix/smtp[24560]: E8C3DFDA593: to=<Benutzername@t-online.de>, relay=smtp.1und1.de[212.227.15.183]:25, delay=0.48, delays=0.01/0/0.18/0.29, dsn=2.0.0, status=sent (250 Message 0MNvNj-1VZb4G0Ztz-007CTw accepted by mrbap2.kundenserver.de)

Offensichtlich ist der Exchange Server nicht mehr in der Lage, die E-Mails, die von der Firewall geliefert werden, anzunehmen. Meiner Meinung nach hängt das nicht mit dem Zertifikat zusammen, sondern ist im Zusammenhang mit dem Assistenten zum beheben der Netzwerkprobleme aufgetreten. Der connector, der in der Exchange Verwaltungskonsole konfiguriert wurde, ist so eingestellt, dass er mit Standard Authentifizierung arbeitet

und die Berechtigungsgruppen auf anonyme Benutzer gesetzt sind.

das hat bisher auch gut funktioniert.

Der andere Weg, den ich im Internet gefunden habe, der über die Verwaltungskonsole des Webservers funktioniert und soll, hat auch nicht funktioniert. Die benötigten Schritte, die ausgeführt worden waren folgende:

SBS Zertifike verlängern – Anleitung

1. Öffnen Sie unter “Verwaltung” den Internetinformationsdienste (IIS)-Manager

2. Selektieren Sie den Domainserver

3. Im rechten Fenster öffnen Sie “Serverzertifikate

4. Im folgenden Fenster werden Ihnen alle Zertifikate angezeigt

5. Wichtig ist hier die Spalte “Ablaufdatum”

6. Wählen Sie das Zertifikat welches Sie erneuern möchten, dann “rechte Maustaste” und im Kontextmenü “Erneuern…” anklicken

7. Vorhandenes Zertifikat erneuern auswählen

8. Jetzt auf “Auswählen” klicken und den Zertifizierungsserver bestimmen (i.d.R dieser Server), dann auf “Fertigstellen”

im Internet habe ich noch gefunden, dass man diese Verwaltungskonsole als Domänenadministrator ausführen sollte, wozu der folgende Befehl notwendig sei:

runas /noprofile /user:DOMÄNE\Administrator "%windir%\system32\inetsrv\InetMgr.exe"

Selbst verständlich habe ich das probiert, obwohl ich als Domänenadministrator an der Maschine angemeldet bin. Leider hat das auch nicht zum Erfolg geführt.

Der Server wurde bereits mehrmals neu gestartet, und ich habe versucht die oben genannten Schritte teilweise nochmals durchzuführen. Da der Server virtualisiert wurde und bisher einwandfrei gelaufen ist, kann ich mir nicht vorstellen, dass es nur an der Virtualisierung hängen sollte. Außerdem habe ich versucht, auf der Firewall, welche die E-Mails an den Exchange Server weiterleitet den Benutzer, mit dessen Berechtigung dies geschieht, durch den Domänenadministrator zu ersetzen. Damit wollte ich nur sicher gehen, dass die benötigten Berechtigungen auch vorhanden sind. Der Benutzer, der normalerweise die Mails auf dem Exchange Server ein liefert, ist allerdings in der Benutzergruppe der Domänenadministratoren, weswegen ich nicht davon ausgegangen (und wie sich gezeigt hat) dass dies zum Erfolg führt.

Auch ein erneuter Start der Firewall (in der Verzweiflung tut man ja alles) hat nichts gebracht.

Im Ereignisprotokoll taucht auch regelmäßig der folgende Fehler auf:

Fehler 30.10.2013 14:39:14 Microsoft-Windows-CertificationAuthority 22 Keine Die Anforderung 21 konnte aufgrund eines Fehlers nicht ausgeführt werden: Ein erforderliches Zertifikat befindet sich nicht im Gültigkeitszeitraum gemessen an der aktuellen Systemzeit oder dem Zeitstempel in der signierten Datei. 0x800b0101 (-2146762495). Die Anforderung bezog sich auf CN=Sites. Weitere Informationen: Fehler beim Verifizieren der Anforderungssignatur oder des Signierungszertifikats

langsam gehen mir hier die Ideen aus, was ich noch tun könnte. Das einzige was wir sonst noch einfällt ist, dass ich das Zertifikat neu erstelle. Davor schrecke ich aber im Moment noch etwas zurück, weil ich nicht weiß wo dieses Zertifikat überall noch benötigt wird. Außerdem hat es ja bei verschiedenen anderen Maschinen bereits geklappt.

Für Ideen bin ich dankbar

Gruß Kellogs

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 220805

Url: https://administrator.de/forum/exchange-server-erhaelt-keine-mails-mehr-zertifikat-abgelaufen-sites-220805.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

3 Kommentare

Neuester Kommentar

Achja SBS. Wie ich ihn verfluche.

Hatte auch den Fall vor einiger Zeit bei einem Kunden dass sein Zertifikat abgelaufen war.

Im Endeffekt hab ich alle Wizards links liegen lassen weil ich da aus Fehlermeldungen auch nicht mehr rauskam.

Entweder du kannst über die MMC der Zertifikatsverwaltung das Zertifikat erneuern, oder

du stellst dir über das Webinterface deiner Zertifizierungsstelle gleich ein neues aus.

Überprüfe ausserdem ob dein root cert überhaupt noch gültig ist!

Dann kontrollieren ob das neue Zertifikat in der Zertifikatsverwaltung auftaucht.

Das cert rechtsklicken und den thumbprint kopieren.

Dann die Exchange Powershell auf (als admin natürlich) und das Zertifikat für alle Dienste aktivieren.

Enable-ExchangeCertificate -Thumbprint hierkommtderthumbprintreinohneleerzeichen -Services "IMAP, POP, IIS, SMTP"

Mit

Get-ExchangeCertificate

kannst du überprüfen welche Zertifikate im lokalen Speicher sind und wofür sie von Exchange verwendet werden.

So hats zumindest bei mir funktioniert.

Hatte auch den Fall vor einiger Zeit bei einem Kunden dass sein Zertifikat abgelaufen war.

Im Endeffekt hab ich alle Wizards links liegen lassen weil ich da aus Fehlermeldungen auch nicht mehr rauskam.

Entweder du kannst über die MMC der Zertifikatsverwaltung das Zertifikat erneuern, oder

du stellst dir über das Webinterface deiner Zertifizierungsstelle gleich ein neues aus.

Überprüfe ausserdem ob dein root cert überhaupt noch gültig ist!

Dann kontrollieren ob das neue Zertifikat in der Zertifikatsverwaltung auftaucht.

Das cert rechtsklicken und den thumbprint kopieren.

Dann die Exchange Powershell auf (als admin natürlich) und das Zertifikat für alle Dienste aktivieren.

Enable-ExchangeCertificate -Thumbprint hierkommtderthumbprintreinohneleerzeichen -Services "IMAP, POP, IIS, SMTP"

Mit

Get-ExchangeCertificate

kannst du überprüfen welche Zertifikate im lokalen Speicher sind und wofür sie von Exchange verwendet werden.

So hats zumindest bei mir funktioniert.

Ich meine nicht das MMC Snap-In für die Zertifizierungsstelle, sondern für die Zertifikate für den "Lokalen Computer".

Von dort aus kannst du direkt Zertifikate beantragen, erneuern, usw.

Alternativ, wenn installiert, hat deine Zertifizierungsstelle, also in deinem Fall dein SBS Server, ein Webinterface http://meinserver/certsrv

(Lässt sich über die Windows Funktionen nachinstallieren)

Nun kannst du via Exchange Powershell einen Request erstellen:

New-ExchangeCertificate -GenerateRequest -SubjectName "c=DE, o=<externe Domain>, cn=<OWA Name aus dem Internet>" -includeAutodiscover -IncludeAcceptedDomains -DomainName <OWA Name aus dem Internet> ,<ExchangeServerName>,<FQDN-ExchangeServerName> -privatekeyexportable $true -Path c:\certrequest.txt

Und diesen dann via Webinterface bei deinem Zertifikatsserver einreichen.

Das neue Zertifikat installierst du auf dem Exchangeserver und aktivierst es mit dem im vorigen Post erwähnten Enable-ExchangeCertificate

Von dort aus kannst du direkt Zertifikate beantragen, erneuern, usw.

Alternativ, wenn installiert, hat deine Zertifizierungsstelle, also in deinem Fall dein SBS Server, ein Webinterface http://meinserver/certsrv

(Lässt sich über die Windows Funktionen nachinstallieren)

Nun kannst du via Exchange Powershell einen Request erstellen:

New-ExchangeCertificate -GenerateRequest -SubjectName "c=DE, o=<externe Domain>, cn=<OWA Name aus dem Internet>" -includeAutodiscover -IncludeAcceptedDomains -DomainName <OWA Name aus dem Internet> ,<ExchangeServerName>,<FQDN-ExchangeServerName> -privatekeyexportable $true -Path c:\certrequest.txt

Und diesen dann via Webinterface bei deinem Zertifikatsserver einreichen.

Das neue Zertifikat installierst du auf dem Exchangeserver und aktivierst es mit dem im vorigen Post erwähnten Enable-ExchangeCertificate