Fehlkauf? Ja oder Nein? Zyxel NWA90AX + OPNSense + VLAN

Einen schönen sonnigen Abend zusammen.

Auf einer endlosen Reise durch den Vlan Dschungel (danke aqui) bin ich nun beim Thema VLAN im WLAN angekommen.

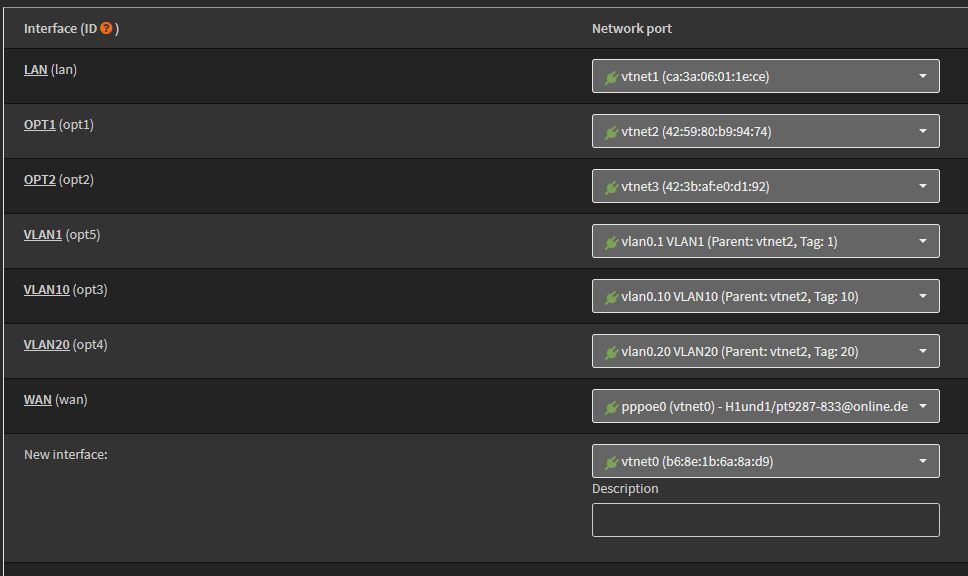

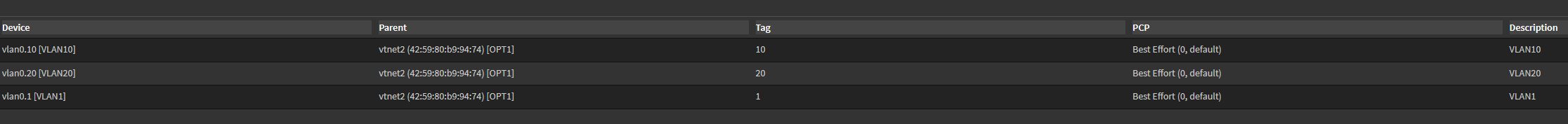

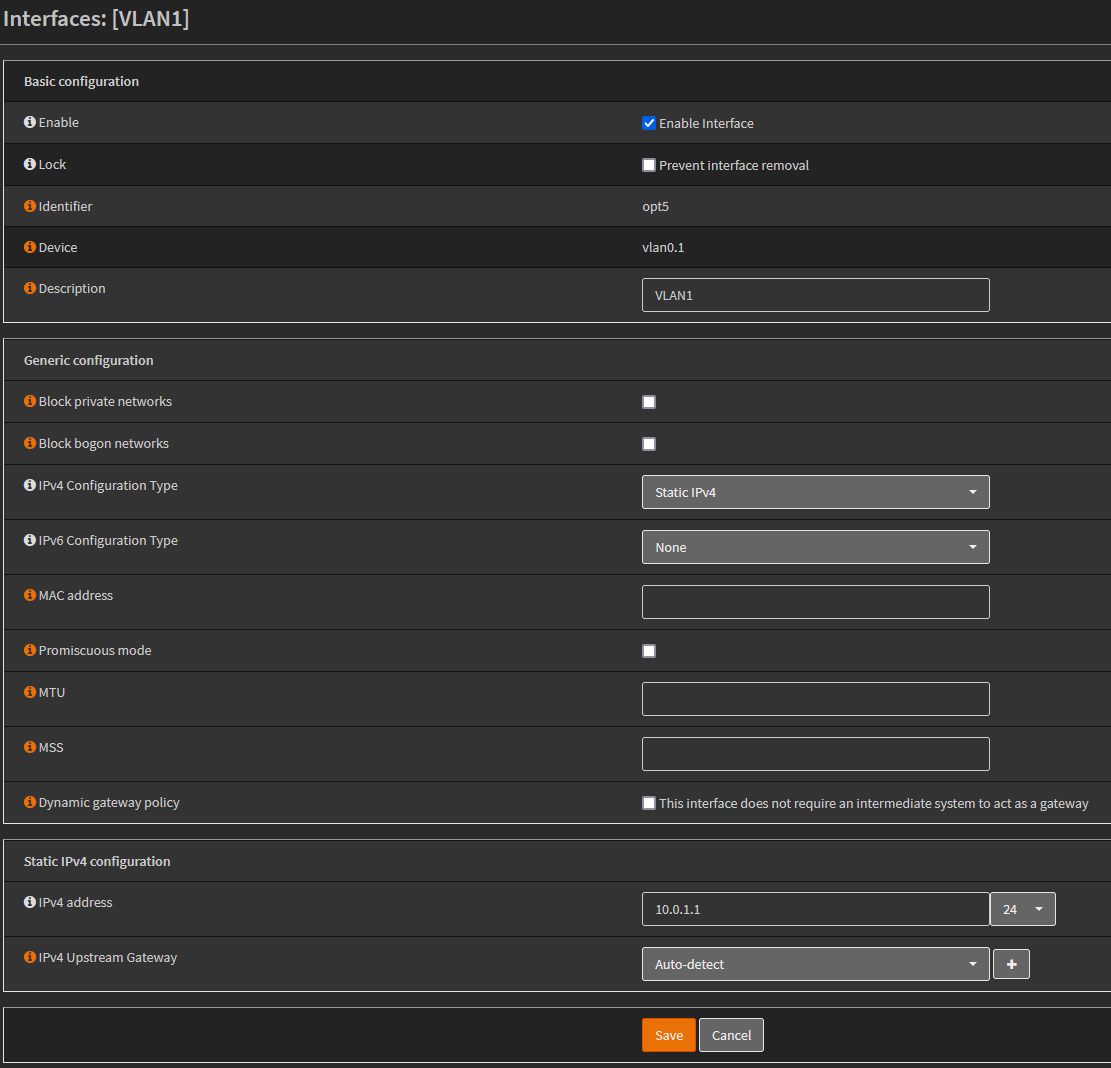

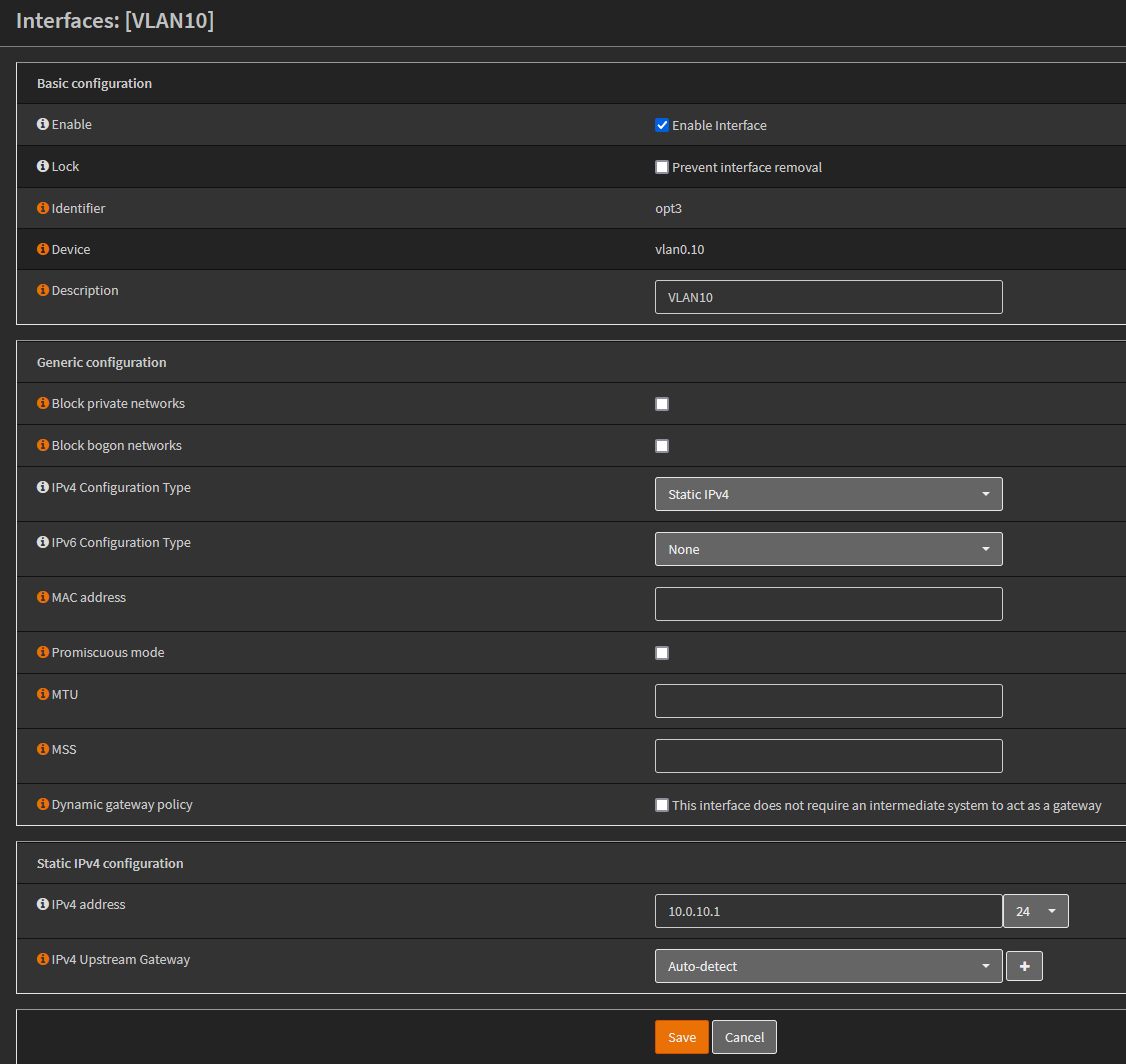

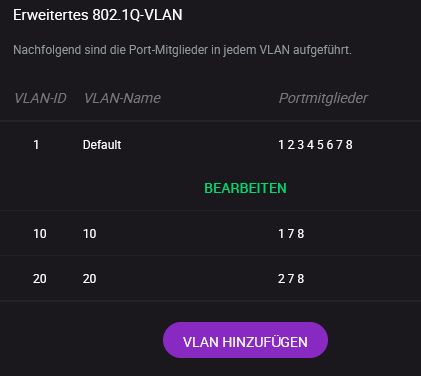

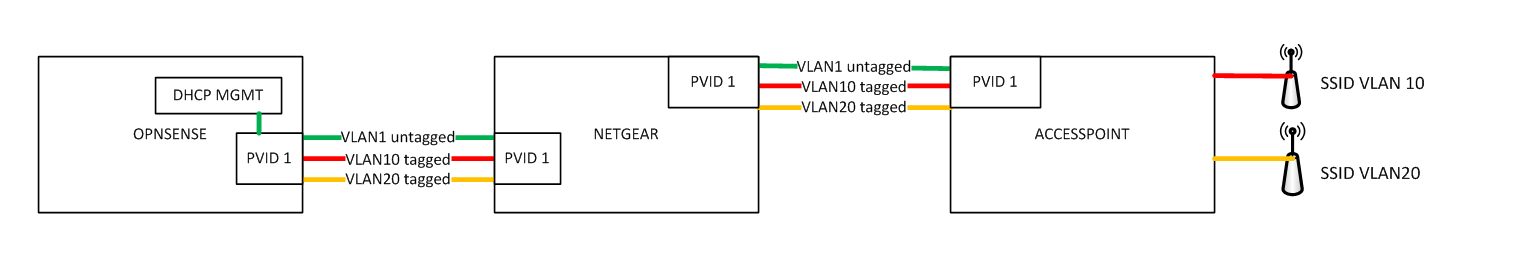

Mein Netzwerk läuft soweit gut, mit 3 VLANs (1,10,20) auf meiner OPNSense.

Die OPNSense ist wiederum mit einem managed Switch von Netgear verbunden (Trunk alle VLANs).

Alle anderen Ports sind entweder Ports für VLAN 10 oder VLAN 20 (untagged).

Also denke ich in meinem (nicht mehr) jugendlichen Leichtsinn:

Mach einen zweiten Port des Netgears zum TrunkPort und häng da den NWA90AX dran. Der kann laut Datenblatt VLAN.

Hm nur bekommt der NWA90AX dort keine IP-Adresse.

Ähm, vielleicht ist es echt schon zu spät oder ich bin zu alt. Ich seh den Wald vor lauter VLANs nicht.

Habt einen schönen Abend

Auf einer endlosen Reise durch den Vlan Dschungel (danke aqui) bin ich nun beim Thema VLAN im WLAN angekommen.

Mein Netzwerk läuft soweit gut, mit 3 VLANs (1,10,20) auf meiner OPNSense.

Die OPNSense ist wiederum mit einem managed Switch von Netgear verbunden (Trunk alle VLANs).

Alle anderen Ports sind entweder Ports für VLAN 10 oder VLAN 20 (untagged).

Also denke ich in meinem (nicht mehr) jugendlichen Leichtsinn:

Mach einen zweiten Port des Netgears zum TrunkPort und häng da den NWA90AX dran. Der kann laut Datenblatt VLAN.

Hm nur bekommt der NWA90AX dort keine IP-Adresse.

Ähm, vielleicht ist es echt schon zu spät oder ich bin zu alt. Ich seh den Wald vor lauter VLANs nicht.

Habt einen schönen Abend

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 52254363931

Url: https://administrator.de/forum/fehlkauf-ja-oder-nein-zyxel-nwa90ax-opnsense-vlan-52254363931.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

22 Kommentare

Neuester Kommentar

Hm nur bekommt der NWA90AX dort keine IP-Adresse.

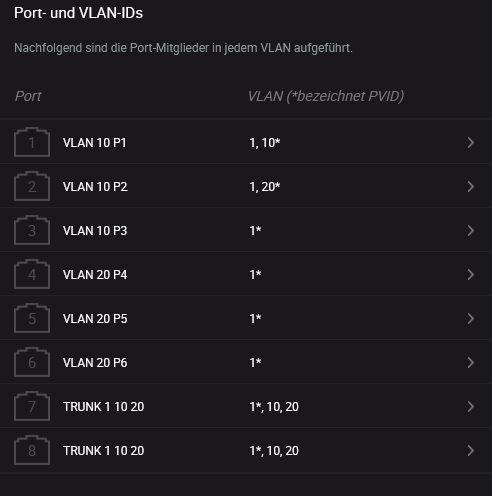

PVID des Trunk-Ports zum NWA am Netgear auf das deines Management Netzwerks setzen. Bsp.

vielleicht ist es echt schon zu spät

17:30 zu spät Gruß sid

Mach einen zweiten Port des Netgears zum TrunkPort und häng da den NWA90AX dran.

WIE sieht dieser Trunk Port denn aus?!Denke daran das VLAN 1 dort dein PVID VLAN ist! Kollege @7907292512 hat es oben ja schon skizziert.

Der AP kann nur in einem untagged VLAN eine IP per DHCP bekommen!

Testweise hängst du den AP an einen VLAN 1 Access Port (untagged). Wenn er dort problemlos eine IP bekommt bedeutet das das du den Trunk Port für den AP auf dem Switch falsch konfiguriert hast!

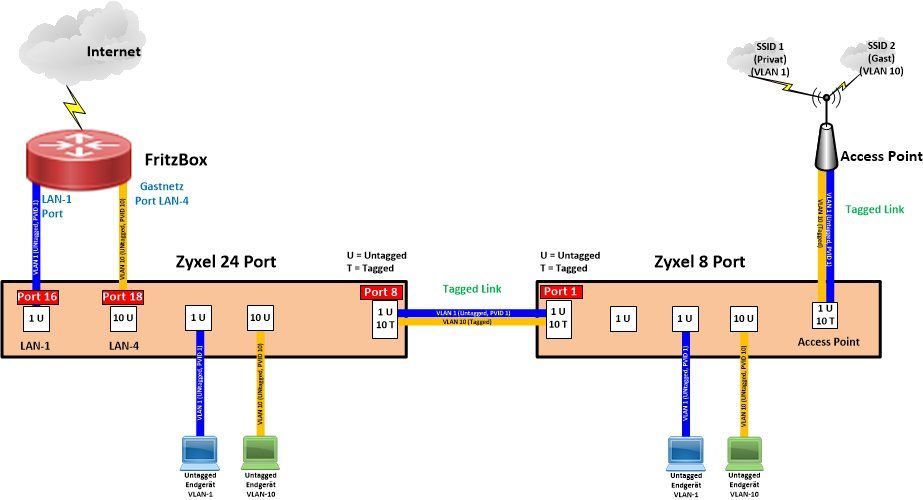

Analog dann zur o.a. Skizze mal ein Fritzbox Banalsetup was das ebenfalls nochmal verdeutlicht.

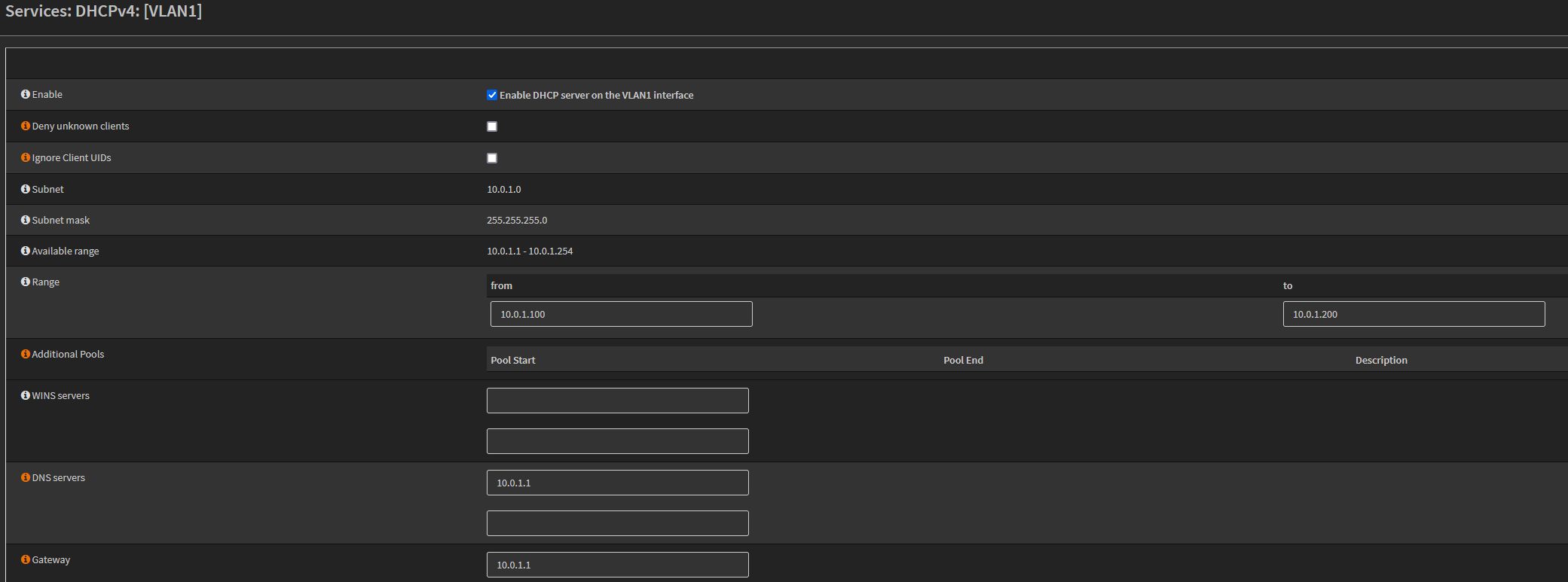

Dein VLAN 1 an der OPNSense ist getagged sollte aber untagged sein ...

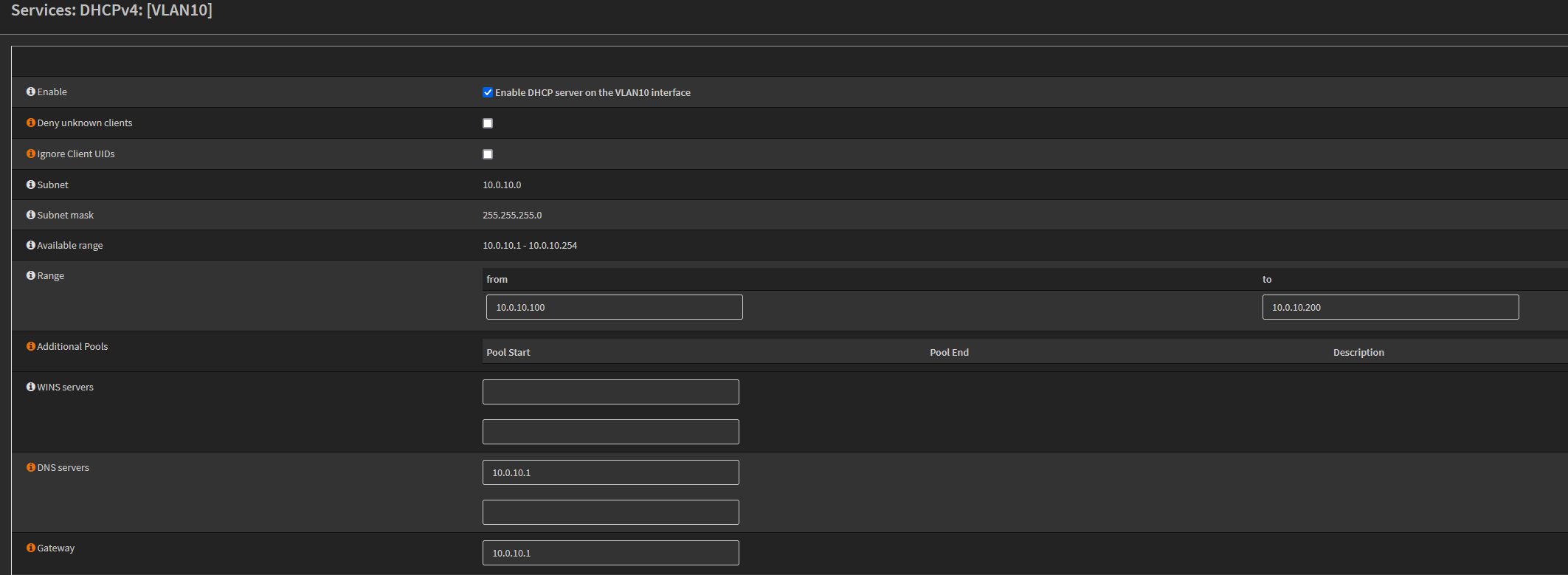

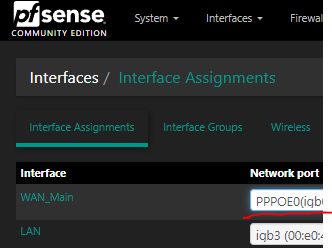

Für das VLAN1 nimmst du auf der SENSE statt einem extra VLAN-Interface einfach das Parent-Interface auf das du die VLANs legst also vtnet2 auf welches du deinen DHCP-Server legst.

Für das VLAN1 nimmst du auf der SENSE statt einem extra VLAN-Interface einfach das Parent-Interface auf das du die VLANs legst also vtnet2 auf welches du deinen DHCP-Server legst.

Mehrere Kardinalsfehler:

Das VLAN 1 Interface ist dort völlig überflüssiger Unsinn.

Zeigt leider das du das VLAN Tutorial nicht gelesen oder nicht verstanden hat!

Gleich am Anfang wird in Fettschrift und explizit diese Thematik erklärt!!

Lesen und verstehen!!

An einem Switch Trunk Port wird IMMER das PVID VLAN untagged übertragen. Sinnigerweise betreibt man das durchgängig auch so auf die Firewall und definiert das VLAN 1 (IP, DHCP) auf dem Parent Interface direkt ohne ein überflüssiges VLAN 1 Interface.

Dein Switcport Setup wäre ebenso wichtig gewesen zu posten.

Dieser ganze nicht Standard konforme Mischmasch erzeugt immer wieder diese dann auftretenden Konfig Fehler bei dir!

Lies dir also dringenst nochmal dort das Thema "PVID" in den weiterführenden Linsk durch!!

Warum gibt es PVID bei VLANs?

Lesen und verstehen!!

- Dein Trunkport an der OPNsense ist OPT1 (vtnet2) was OK ist.

- Falsch ist allerdings das du sinnloserweise ein VLAN 1 Interface dort tagged eingerichtet hast!! Kollege @7907292512 hat es zu Recht nochmal angesprochen.

- Das native Interface also OPT1 bzw. vtnet2 direkt ist immer untagged und es ist völlig sinnfrei ein Tagged Interface VLAN 1 dort einzurichten!!

- Das OPT1 bzw. vtnet2 Interface versieht man direkt mit der IP Adresse von VLAN 1 und schliesst es als PVID Interface (PVID 1) untagged über den Trunk an.

Das VLAN 1 Interface ist dort völlig überflüssiger Unsinn.

Zeigt leider das du das VLAN Tutorial nicht gelesen oder nicht verstanden hat!

Gleich am Anfang wird in Fettschrift und explizit diese Thematik erklärt!!

Lesen und verstehen!!

An einem Switch Trunk Port wird IMMER das PVID VLAN untagged übertragen. Sinnigerweise betreibt man das durchgängig auch so auf die Firewall und definiert das VLAN 1 (IP, DHCP) auf dem Parent Interface direkt ohne ein überflüssiges VLAN 1 Interface.

Dein Switcport Setup wäre ebenso wichtig gewesen zu posten.

Dieser ganze nicht Standard konforme Mischmasch erzeugt immer wieder diese dann auftretenden Konfig Fehler bei dir!

Lies dir also dringenst nochmal dort das Thema "PVID" in den weiterführenden Linsk durch!!

Warum gibt es PVID bei VLANs?

Lesen und verstehen!!

Kannst du die Bindung vom logischen interface des VLans nicht einfach auf das native Interface ändern?

Das macht der TO ja...- VLAN 1 Bindung bzw. virtuelles VLAN 1 Interface komplett löschen

- IP Adressierung und DHCP des (ex) VLAN 1 auf das native Interface setzen

- Überflüssiges Tagging von VLAN 1 an den Trunk Ports am Switch (Firewall und AP Port) entfernen und dort die PVID auf 1 setzen

- Fertisch!

Zitat von @aqui:

Kannst du die Bindung vom logischen interface des VLans nicht einfach auf das native Interface ändern?

Das macht der TO ja...- VLAN 1 Bindung bzw. virtuelles VLAN 1 Interface komplett löschen

- IP Adressierung und DHCP des (ex) VLAN 1 auf das native Interface setzen

- Überflüssiges Tagging von VLAN 1 an den Trunk Ports am Switch (Firewall und AP Port) entfernen und dort die PVID auf 1 setzen

- Fertisch!

Ne, damit löscht er das logische Interface ja anstatt es umzuhängen.

Klar kann er es, wie in deinem Vorschlag löschen und neu konfigurieren, aber das ganze geht meiner Mmn. viel einfacher.

Bsp. PfSense:

Ich habe jetzt nicht bei na OSense geschaut.

Zitat von @DRIV3R:

Aber ich brauche es ja nicht neu konfigurieren, da VLAN1 ja eh untagged auf dem parent ist. Das parent lösche ich ja nicht.

Nur ne IP drauf und DHCP, fertig.

Aber ich brauche es ja nicht neu konfigurieren, da VLAN1 ja eh untagged auf dem parent ist. Das parent lösche ich ja nicht.

Nur ne IP drauf und DHCP, fertig.

Sämtliche Bindungen wie IP, DHCP und Rules hängen am logischen interface links.

Du brauchst beim umhängen nichts zu konfigurieren.

Kannst natürlich aber machen.

damit löscht er das logische Interface ja anstatt es umzuhängen.

Das soll und muss er ja auch, weil das VLAN 1 Interface Unsinn und überflüssig ist!Kann man vermutlich auch umhängen aber sauberer und sicherer, um nicht irgendwelche Seiteneffekte auszulösen, ist immer das Löschen.

Aber ich brauche es ja nicht neu konfigurieren

Gleich 2mal...?! 🤔Zumindestens die IP Adressierung und den DHCP Server musst du auf dem Parent dann aber neu setzen, denn das verschwindet m.E. mit der Löschung des (überflüssigen) virtuellen VLAN 1 Interfaces.

Klappt 1A.

👏👍 Glückwunsch! So sollte es sein! Man muss es nur richtig machen! 😉Oder als Repeater per WLAN?

Niemals als Repeater wenn dir Durchsatz und Netzwerk Performance im WLAN etwas wert ist.Durch das dann erzwungende Half Duplex Verhalten und die Hidden Station Problematik ist das immer ein NoGo. Auch wenn du einen dual Radio AP hast geht dir ein Radio dann flöten für den Repeater Link und du bist dann wieder auf das unzuverlässige und in der Bandbreite deutlich reduzierter Funkmedium angewiesen.

Ist alles immer Mist und wenn du kannst nimmst du immer Kabel. Meist ist sogar D-LAN auch noch besser aber letztlich ist das auch unzuverlässig.

Ohne den Nebula-Cloud-Dienst oder Zyxel Controller im Managed Modus wird das bei den Teilen nichts mit "seamless Handover" der Clients.

Da kannst du nur mit der richtigen Platzierung und Reduzierung der Sendeleistung ein einigermaßen vernünftiges Roaming der Clients erreichen.

Mesh / Roaming possible between multiple NWA90AX APs without using Nebula?

Da kannst du nur mit der richtigen Platzierung und Reduzierung der Sendeleistung ein einigermaßen vernünftiges Roaming der Clients erreichen.

Mesh / Roaming possible between multiple NWA90AX APs without using Nebula?

Zitat von @aqui:

Aber wie geht das mit 3 „Standalone“ APs?

* Einfach die APs per Kabel und ggf. wie oben mit VLAN/MSSID Konfig an den Switch klemmenAber nicht im Standalone Mode. 802.11r/k/v ist hier nur im "Nebula"- oder "Controller/managed" Modus möglich, nicht im Standalone Mode. Beide benötigen entweder Cloud oder einen Zyxel-Controller.

Seammless Handover ohne extra Controller-Instanz ist IMHO bei den Zyxel-APs noch nicht gegeben.