Frage zu LAPS Schema Erweiterung

Hallo zusammen,

irgendwie stehe ich auf dem Schlauch und bitte um eure Hilfe.

Ich habe drei DCs. 2x Server 2019, 1x (leider noch) Server 2016. Domain- und Forestfunktionsebene ist 2016. Ich habe ein Admin Tier Model. Und ich möchte gerne Windows Laps ausrollen.

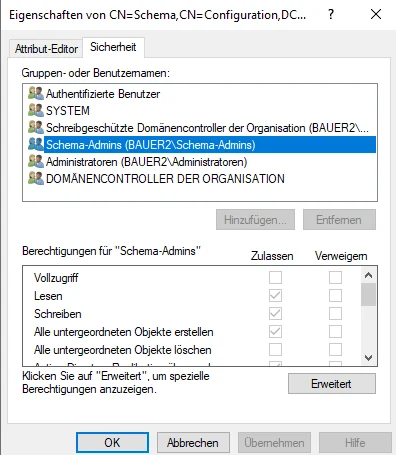

Dazu muss ich das Schema mit erweitern. Ich befinde mich dazu mit meinem Tier0 Admin auf dem DC der alle FSMO Rollen (inkl SchemaMaster) inne hat. Ich trage mich, also den Tier0 Admin mit dem ich angemeldet bin, unter CN=Schema-Admins,CN=Users,DC=domain,DC=lokal ein, öffne eine elevated PowerShell Konsole und gebe den o.g. Befehl ein.

Dann bekomme ich zunächst:

Ich drücke "J" und bekomme:

Ich bin Tier0 Admin, auf dem Schemamaster angemeldet und in der Gruppe der Schema-Admins..!? Warum habe ich noch immer nicht die ausreichenden Rechte? Wo kann denn hier der Fehler liegen?

Danke für jeden Tipp schonmal im Voraus!

irgendwie stehe ich auf dem Schlauch und bitte um eure Hilfe.

Ich habe drei DCs. 2x Server 2019, 1x (leider noch) Server 2016. Domain- und Forestfunktionsebene ist 2016. Ich habe ein Admin Tier Model. Und ich möchte gerne Windows Laps ausrollen.

Dazu muss ich das Schema mit

Update-LapsADSchemaDann bekomme ich zunächst:

PS C:\Windows\system32> Update-LapsADSchema

The 'ms-LAPS-Password' schema attribute needs to be added to the AD schema.

Do you want to proceed?

[J] Ja [A] Ja, alle [N] Nein [K] Nein, keine [H] Anhalten [?] Hilfe (Standard ist "J"): Ich drücke "J" und bekomme:

WARNUNG: Add request for 'CN=ms-LAPS-Password,CN=Schema,CN=Configuration,DC=domain,DC=lokal' threw exception:

WARNUNG: System.DirectoryServices.Protocols.DirectoryOperationException: Der Benutzer verfügt nicht über die

erforderlichen Zugriffsrechte.

bei System.DirectoryServices.Protocols.LdapConnection.ConstructResponse(Int32 messageId, LdapOperation operation,

ResultAll resultType, TimeSpan requestTimeOut, Boolean exceptionOnTimeOut)

bei System.DirectoryServices.Protocols.LdapConnection.SendRequest(DirectoryRequest request, TimeSpan

requestTimeout)

bei Microsoft.Windows.LAPS.UpdateLapsADSchema.AddSchemaAttribute(String schemaAttributeDN, LAPSSchemaAttribute

lapsSchemaAttribute)

Update-LapsADSchema : **Der Benutzer verfügt nicht über die erforderlichen Zugriffsrechte.**

In Zeile:1 Zeichen:1

+ Update-LapsADSchema

+ ~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (:) [Update-LapsADSchema], DirectoryOperationException

+ FullyQualifiedErrorId : System.DirectoryServices.Protocols.DirectoryOperationException,Microsoft.Windows.LAPS.Up

dateLapsADSchemaIch bin Tier0 Admin, auf dem Schemamaster angemeldet und in der Gruppe der Schema-Admins..!? Warum habe ich noch immer nicht die ausreichenden Rechte? Wo kann denn hier der Fehler liegen?

Danke für jeden Tipp schonmal im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671872

Url: https://administrator.de/forum/frage-zu-laps-schema-erweiterung-671872.html

Ausgedruckt am: 15.07.2025 um 12:07 Uhr

8 Kommentare

Neuester Kommentar

Moin,

in de Domain-Admins Gruppe wird der User sicherlich auch sein?

DCs auch synchron?

ggf. kickt Powershell rein:

Ansonsten: mach diesen Account temporär zum Enterprise Admin. Mache das Update und lösche den User wieder aus der Gruppe. Damit hast Du auch die Schemarolle und sicher auch die benötigten Rechte (Log0ff/LogIn nicht vergessen)

Gruß

in de Domain-Admins Gruppe wird der User sicherlich auch sein?

DCs auch synchron?

repadmin /replicate DC2.contoso.com PDC.contoso.com CN=Schema,CN=Configuration,DC=contoso,dc=com /forceggf. kickt Powershell rein:

-ExecutionPolicy bypassAnsonsten: mach diesen Account temporär zum Enterprise Admin. Mache das Update und lösche den User wieder aus der Gruppe. Damit hast Du auch die Schemarolle und sicher auch die benötigten Rechte (Log0ff/LogIn nicht vergessen)

Gruß

Das ist auch ne Idee! Teste ich mal. Wenn es damit auch nicht geht, warte ich bis der neue DC da ist.

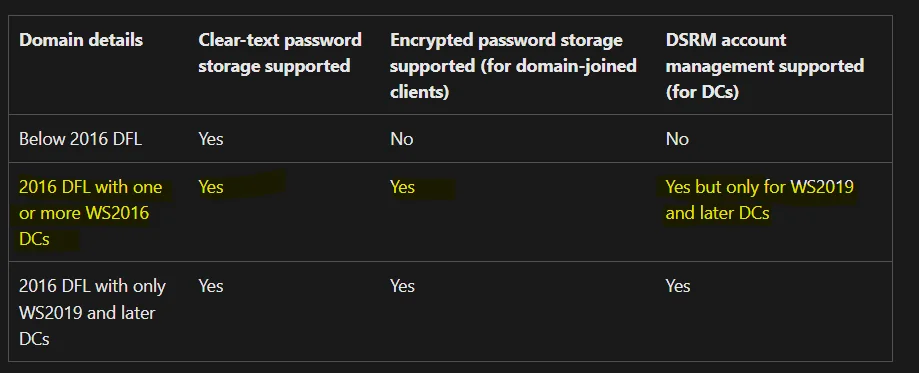

Das wird damit auch nicht funktionieren bzw. nur halb:learn.microsoft.com/en-us/windows-server/identity/laps/laps-scen ...

Mein Vorschlag:

- 2016er heute noch killen bzw nebenbei einen 2019/22 aufsetzen und jenen 16er ablösen. Hats ja fix im Grunde.

Wie auch immer, habe ich den Wink mit dem Zaunpfahl (bzgl. 2016) gekonnt ignoriert, sorry.

Gruß

Moin,

Hast du dich, nachdem du deine Gruppenzugehörigkeit geändert hast, neu angemeldet? Erst dann wird die neue Mitgliedschaft aktiv.

lg,

Slainte

Ich trage mich, also den Tier0 Admin mit dem ich angemeldet bin, unter CN=Schema-Admins,CN=Users,DC=domain,DC=lokal ein, öffne eine elevated PowerShell Konsole und gebe den o.g. Befehl ein.

Hast du dich, nachdem du deine Gruppenzugehörigkeit geändert hast, neu angemeldet? Erst dann wird die neue Mitgliedschaft aktiv.

lg,

Slainte