HA Konstrukt für Firmennetzwerk mit mehreren WAN Verbindungen

Guten Morgen zusammen,

ich stehe gerade vor der Überlegung unser Firmen Netzwerk etwas umzustrukturieren.

Aktuell primäres Problem:

Wir haben theoretisch 2x Sophos XG310 (nur 1x Lizenzsiert, die andere soll als Passiv HA greifen)

Aktuell laufen unsere WAN Anschlüsse über die XG direkt nur seit dem Firmware Update auf die v.18 ist unser Komplettes Regelwerk im Eimer und die "zweite" WAN Leitung Offline...

Also Sohpos Support hinzuigezogen mit dem Ergebnis: Sophos meinte Komplette Konfig resetten und alles neu einrichten. Gesagt getan...sobald wir die zweite Leitung aktiv schalten haben wir massiv Probleme mit dem Routing...wir haben Dienste die müssen zwingend mit einer gewissen IP aus unserem /27 Netz rausfunken...funktioniert dann aber auf einmal nicht mehr. Ebenfalls haben wir bei aktivtivierter weiter Leitung Paketloss in unserem Management VLAN, welches die XG Firewall routet...

Um das ganze etwas zu entzerren schwebt mir vor, einen / zwei Mikrotik Router vor die Firewall zu hängen.

Ich bräuchte jedoch schon 2x 10GBit als Uplink im LACP zu unserer Sophos XG310.

Die beiden 10 GBit SFP Ports auf der XG sind aber schon belegt, da Sie auf unseren Core gehen als LACP.

Habe demnach noch 2x 10GB SFP+ auf der XG frei, wenn ich das richtig im Kopf habe.

Welchen Router würdet ihr für das Vorhaben einplanen?

Kommt hier eventuell jemand aus der Region Hannover und ist Sophos Partner mit entsprechenden KnowHow?

Unsere derzeitigen Dienstleister kennen sich mit Sophos nicht aus und wollen ne Palo Alto verkaufen....die Lizenz der Sophos läuft aber noch mind. bis 10/2022.

Folgendes soll erreicht werden:

Wir haben derzeit folgende WAN Anbindungen:

- Glasfaser Direkt Verbindung mit Nokia Übergabepunkt vom Anbieter und /27 IPv4 Subnetz 500/500 MBIt/s

- Glasfaser FLEX mit FritzBox 7590 und Glasfaser Modem vom Anbieter 250/250 Mbit/s 1x static IPv4

Neu hinzukommen, soll noch eine weitere Glasfaser Verbindung mit 1000 / 1000 MBIt/s, diese soll primär genutzt werden, um Backsups nach außen zu schieben.

Die WAN Leitungen sollen gelaodbalanced werden und im Falle des Ausfalls einer Leitung soll die zweite aktiv / dritte aktiv werden.

Grundsätzlich:

Leitung 1= /27 Subnetz mit sämtlichen Public Share für Exchange, SMTP, Citrix, Web Portale, Standortvernetzung

Leitung 2= 1x IPv4 static für Internetzugriff aller Clients auch Gäste Netz

Leitung 3 = Glasfaser von Vodafone für Upload von Backups (ca. 20TB initial und täglich ~2,5 TB Differenz

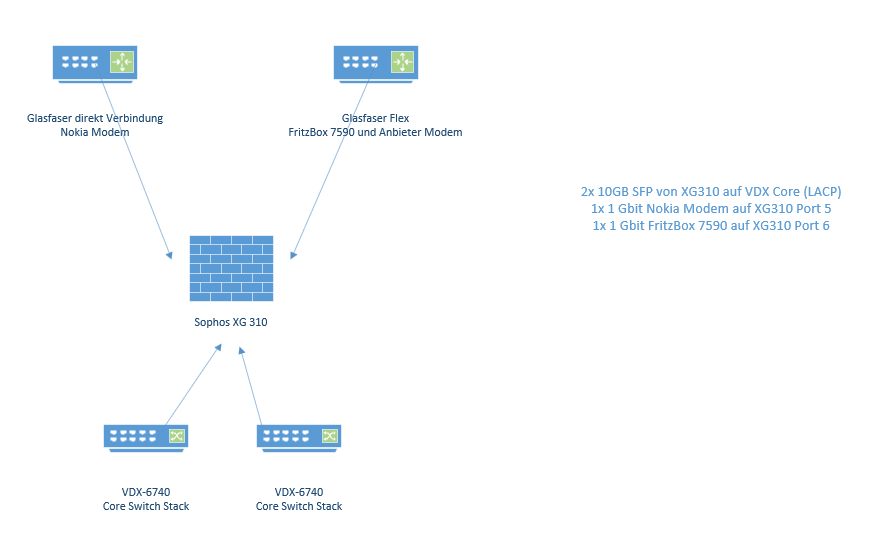

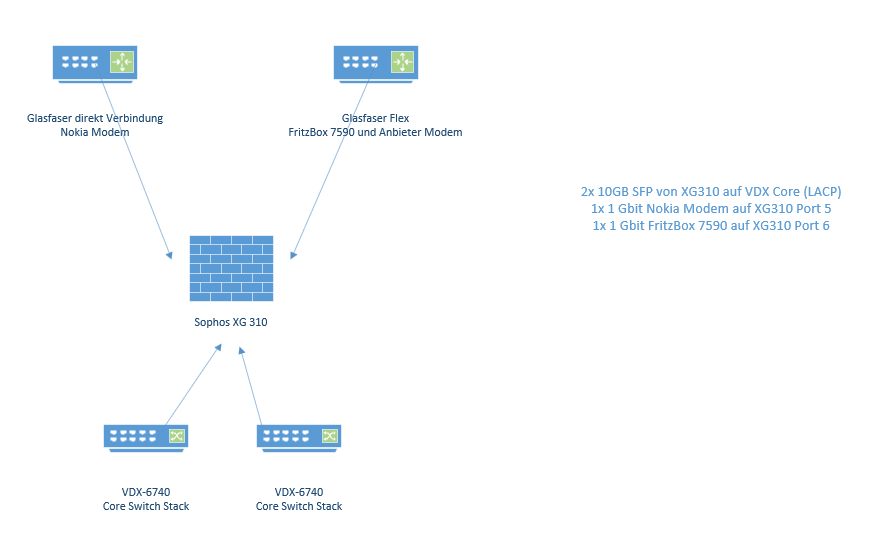

Aktueller Netzwerkaufbau:

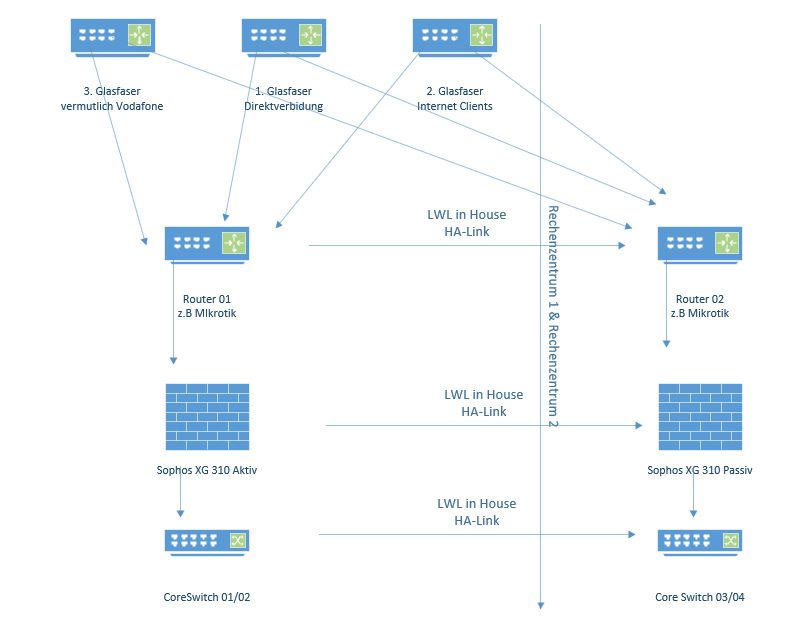

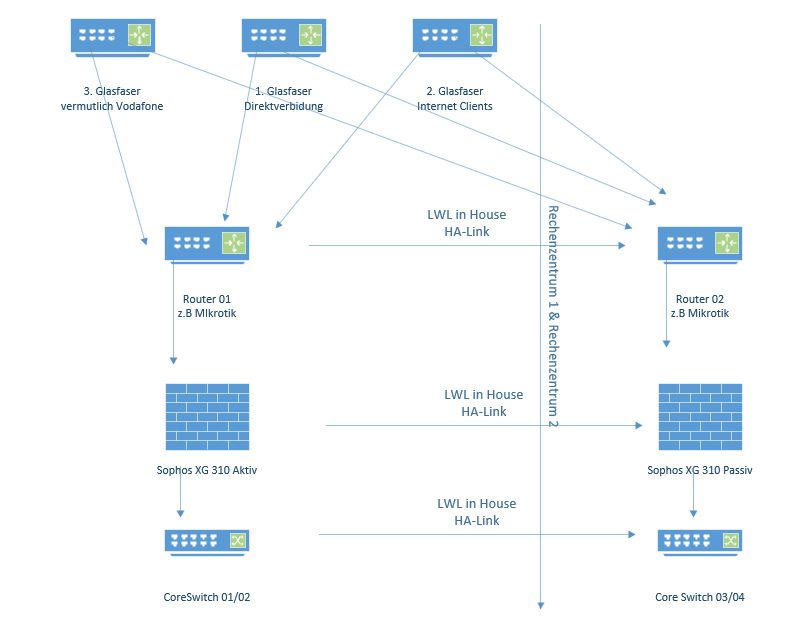

Neuer Netzwerkaufbau:

Vor/ Nachteile der Umstellung:

- Entlastung der Firewall

- Entschlackung der FW und NAT Regeln

- ggf. doppelt NAT / Firewalling, da die ext. IP’s auf dem Router terminiert werden und nicht auf der Firewall

Offene Fragen:

- Was macht aus eurer Erfahrung am meisten Sinn? Router ala Mikrotik vor die Firewall oder weiterhin die Firewall alles machen lassen?

- Wenn ein Mikrotik davor kommt, welches Model? Budget sollte zwischen 250 und 600€ liegen

- Wie sichere ich folgenden Fall ab: Citrix von extern "cag.ourcomapny.com" läuft auf IP 11.22.33.44 von der LWL Direktverbindung. Wenn diese nun ausfällt ist auch das IPv4 Subnetz weg...was macht man hier am besten? Betroffen sind hier Cisco UCC Telefonanlage, Citrix Zugang, Nextcloud, Exchange, VPN Standortvernetzung

Lieben Gruß

ich stehe gerade vor der Überlegung unser Firmen Netzwerk etwas umzustrukturieren.

Aktuell primäres Problem:

Wir haben theoretisch 2x Sophos XG310 (nur 1x Lizenzsiert, die andere soll als Passiv HA greifen)

Aktuell laufen unsere WAN Anschlüsse über die XG direkt nur seit dem Firmware Update auf die v.18 ist unser Komplettes Regelwerk im Eimer und die "zweite" WAN Leitung Offline...

Also Sohpos Support hinzuigezogen mit dem Ergebnis: Sophos meinte Komplette Konfig resetten und alles neu einrichten. Gesagt getan...sobald wir die zweite Leitung aktiv schalten haben wir massiv Probleme mit dem Routing...wir haben Dienste die müssen zwingend mit einer gewissen IP aus unserem /27 Netz rausfunken...funktioniert dann aber auf einmal nicht mehr. Ebenfalls haben wir bei aktivtivierter weiter Leitung Paketloss in unserem Management VLAN, welches die XG Firewall routet...

Um das ganze etwas zu entzerren schwebt mir vor, einen / zwei Mikrotik Router vor die Firewall zu hängen.

Ich bräuchte jedoch schon 2x 10GBit als Uplink im LACP zu unserer Sophos XG310.

Die beiden 10 GBit SFP Ports auf der XG sind aber schon belegt, da Sie auf unseren Core gehen als LACP.

Habe demnach noch 2x 10GB SFP+ auf der XG frei, wenn ich das richtig im Kopf habe.

Welchen Router würdet ihr für das Vorhaben einplanen?

Kommt hier eventuell jemand aus der Region Hannover und ist Sophos Partner mit entsprechenden KnowHow?

Unsere derzeitigen Dienstleister kennen sich mit Sophos nicht aus und wollen ne Palo Alto verkaufen....die Lizenz der Sophos läuft aber noch mind. bis 10/2022.

Folgendes soll erreicht werden:

Wir haben derzeit folgende WAN Anbindungen:

- Glasfaser Direkt Verbindung mit Nokia Übergabepunkt vom Anbieter und /27 IPv4 Subnetz 500/500 MBIt/s

- Glasfaser FLEX mit FritzBox 7590 und Glasfaser Modem vom Anbieter 250/250 Mbit/s 1x static IPv4

Neu hinzukommen, soll noch eine weitere Glasfaser Verbindung mit 1000 / 1000 MBIt/s, diese soll primär genutzt werden, um Backsups nach außen zu schieben.

Die WAN Leitungen sollen gelaodbalanced werden und im Falle des Ausfalls einer Leitung soll die zweite aktiv / dritte aktiv werden.

Grundsätzlich:

Leitung 1= /27 Subnetz mit sämtlichen Public Share für Exchange, SMTP, Citrix, Web Portale, Standortvernetzung

Leitung 2= 1x IPv4 static für Internetzugriff aller Clients auch Gäste Netz

Leitung 3 = Glasfaser von Vodafone für Upload von Backups (ca. 20TB initial und täglich ~2,5 TB Differenz

Aktueller Netzwerkaufbau:

Neuer Netzwerkaufbau:

Vor/ Nachteile der Umstellung:

- Entlastung der Firewall

- Entschlackung der FW und NAT Regeln

- ggf. doppelt NAT / Firewalling, da die ext. IP’s auf dem Router terminiert werden und nicht auf der Firewall

Offene Fragen:

- Was macht aus eurer Erfahrung am meisten Sinn? Router ala Mikrotik vor die Firewall oder weiterhin die Firewall alles machen lassen?

- Wenn ein Mikrotik davor kommt, welches Model? Budget sollte zwischen 250 und 600€ liegen

- Wie sichere ich folgenden Fall ab: Citrix von extern "cag.ourcomapny.com" läuft auf IP 11.22.33.44 von der LWL Direktverbindung. Wenn diese nun ausfällt ist auch das IPv4 Subnetz weg...was macht man hier am besten? Betroffen sind hier Cisco UCC Telefonanlage, Citrix Zugang, Nextcloud, Exchange, VPN Standortvernetzung

Lieben Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1413729645

Url: https://administrator.de/forum/ha-konstrukt-fuer-firmennetzwerk-mit-mehreren-wan-verbindungen-1413729645.html

Ausgedruckt am: 03.08.2025 um 15:08 Uhr

20 Kommentare

Neuester Kommentar

Kann man übrigens immer noch nachträglich mit dem "Bearbeiten" Knopf anpassen !

Zu den offenen Fragen:

- Direkte Anbindung ist immer besser weil du so NAT Probleme und ggf. doppeltes Firewalling vermeidest. Wozu eine Kaskade mit doppeltem Routing als "Durchlauferhitzer" ?

- RB4011 oder größer

- Citrix lässt man immer auf eine viruelle IP laufen also eine die geshared wird zw. deinen HA Komponenten (z.B. VRRP) somit ist diese immer erreichbar egal ob Link oder Hardware ausfallen.

bei uns derzeit nur mit einer WAN Verbindung klar kommt

Wie ist das jetzt zu verstehen ?? Ein Konfig Fehler oder Fehler im Setup oder ist die Sophos technisch nicht in der Lage mit einer Dual WAN Konfig umzugehen ?Laut Sophos_Doku sollte sie es können. Deren Knowledgebase hat diverse Einträge dazu ?

und die Firewall Random mit Interface 5 oder 6 und verschiedenen Public IP's au de /27 rausfunkt.

Wie ist das möglich ? Normal gibt es dafür eine exakte Policy Route wo sowas niemals passieren kann ?! Ist das jetzt ein Fehler im Setup der Sophos, also hausgemacht ?nur die Wahl meiner vom Provider zugewiesenen IPv4 Adressen...

Sind das mehrere, sprich besitzt du ein kleines Subnetz vom Provider oder ist das nur eine einzige ?Sind diese Provider Adressen (oder Adresse) statisch ?

Mit einer singulären IP ist das dann etwas tricky, geht aber auch sofern du 2 singuläre feste IPs hast, denn dann nutzt du ein DNS Balancing auf diese IP Adressen mit Failover.

Schalte ich die Leitung 2 nun ein, sendet der Cisco Expressway aufeinmal mit der IP 81.14.XXX.157

Wie ist das möglich ? Wenn das als fester Alias definiert ist und auch der DNS dediziert auf diese IP Adresse zeigt kann die Firewall doch niemals in einer laufenden Session die Source IP wechseln. Sowas ist unmöglich mal abgesehen davon das das ein Verstoß gegen den TCP/IP Standard ist.Das hört sich aber verschärft nach einem Bug der Sophos Firmware an !!

Konnte das Sophos TAC dieses Verhalten reproduzieren anhand eures Cases ?

Wen Cisco Express Way und auch der Exchange eine statische 1:1 NAT Zuweisung haben darf doch niemals die Source IP verändert werden. Ganz egal ob man einen zweiten WAN Port in Betrieb nimmt oder nicht.

Traurig an der ganzen Thematik ist aber das das Sophos TAC vermutlich auch ratlos ist, was sehr verwunderlich ist bei solch einem simplen Multi WAN Standard Szenario.

Solche Standard HA Designs sollten Tagesgeschäft sein bei Sophos. Wenn die das nicht zufriedenstellend lösen können müsst ihr euren Case entsprechend dort priorisieren und eskalieren.

Fakt ist ja das es primär am Sophos Setup liegt und nur da. Jetzt mal abgesehen ob Bug oder falsche Konfig.

Dein neues HA Design ist ja ein simpler Klassiker wie es viele Firmen identisch lösen, also auch kein Hexenwerk. Ohne detailierte Analyse des Sophos Setups wird man da aber vermutlich schwerlich weiterkommen.

Natürlich kann man das mit einer Hardware "Schlacht" lösen indem du das ganze HA Konstrukt dann von einem Cisco, Mikrotik oder was auch immer Router übernehmen lässt wie oben angedacht. Die Sophos leiten dann quasi als "dumme" Firewalls diese Daten nur über singuläre Interfaces weiter.

Das wird sicher gehen ist aber eigentlich der falsche Ansatz für eine Lösung.

Es zieht einen zusätzlichen Layer ein, schafft weiter zu managende Hardware und macht das Netzwerk komplexer.

Alles nur weil die Sophos nicht richtig arbeiten, warum auch immer. Will man das ???

Da berührt man aber dann Fragestellungen die ein technisches Forum nicht beantworten kann.

Moin,

Ich kenne die XG nur vom Namen her, wir nutzen die SG-Serie (im Active-/Passive-Verbund), aber es klingt, als wenn euer PolicyBased-Routing nicht sauber läuft. Hier wird das ja gut beschrieben: support.sophos.com/support/s/article/KB-000035947?language=en_US

Wichtig noch: habt ihr alles "sauber" verkabelt.

Jedes Modem muss mit einem Bein an jeder Sophos hängen - sofern möglich. Ansonsten halt 'nen "dummen" Switch zwischen hängen.

Ich wüsste jetzt, wen ich wen nennen könnte, weiß aber nicht, ob die vom Ruhrgebiet bis nach Hannover aktiv sind.

Gerne kann ich dir per PN mal einen Firmennamen und Kontakt nennen, falls du Interesse hast.

Gruß

em-pie

Ich kenne die XG nur vom Namen her, wir nutzen die SG-Serie (im Active-/Passive-Verbund), aber es klingt, als wenn euer PolicyBased-Routing nicht sauber läuft. Hier wird das ja gut beschrieben: support.sophos.com/support/s/article/KB-000035947?language=en_US

Wichtig noch: habt ihr alles "sauber" verkabelt.

Jedes Modem muss mit einem Bein an jeder Sophos hängen - sofern möglich. Ansonsten halt 'nen "dummen" Switch zwischen hängen.

Ich wüsste jetzt, wen ich wen nennen könnte, weiß aber nicht, ob die vom Ruhrgebiet bis nach Hannover aktiv sind.

Gerne kann ich dir per PN mal einen Firmennamen und Kontakt nennen, falls du Interesse hast.

Gruß

em-pie

Jedes Modem muss mit einem Bein an jeder Sophos hängen

Jein, das ginge technisch gar nicht ! Zumindestens reine NUR Modems können nicht bidirektional angeschlossen werden. Bei reinen NUR Modems muss jeder dedizierte WAN Port auch ein dediziertes Modem haben. Der Internet Port terminiert ja dann direkt auf der Firewall.Bei Routern sieht das natürlich anders aus, denn dort ist das Internet ja auf dem Router terminiert der es dann auf einem Koppelnetz weiterreicht an die Firewalls per LAG oder VRRP usw.

Hängt also immer davon ab ob der TO reine Modems oder Router VOR den Firewalls plaziert. Dazu sagt die obige Skizze leider nichts aus.

Zumindestens bei dem Provider der das /27er Subnetz zur Verfügung stellt ist nicht ganz klar wie das auf der TO Seite terminiert ist.

@aqui: per se hast du natürlich recht.

Bei der Sophos muss man wissen: die Kiste, die gerade im "Standby" hängt, hat alle Interfaces (bis auf das HA-Interface) im Status "down".

Und die Klassiker wie Draytek Vigor 165 oder das Allnet-Pendent haben ja zwei LAN-Ports. Gut, es sind mehr als nur reine Modems - da wäre dann der o. g. Switch als Binde-Glied von Nöten. Das haben wir damals auch so gelöst, als wir noch den DTAG ADSLer mit 'nem kleinen D-Link-Modem hatten. Alternativ auf dem vorhandenen Switch einfach ein VLAN erstellen, dort drei Ports zuordnen (1x Moden, 2x Sophos) und fertig.

Bei der Sophos muss man wissen: die Kiste, die gerade im "Standby" hängt, hat alle Interfaces (bis auf das HA-Interface) im Status "down".

Und die Klassiker wie Draytek Vigor 165 oder das Allnet-Pendent haben ja zwei LAN-Ports. Gut, es sind mehr als nur reine Modems - da wäre dann der o. g. Switch als Binde-Glied von Nöten. Das haben wir damals auch so gelöst, als wir noch den DTAG ADSLer mit 'nem kleinen D-Link-Modem hatten. Alternativ auf dem vorhandenen Switch einfach ein VLAN erstellen, dort drei Ports zuordnen (1x Moden, 2x Sophos) und fertig.

hat alle Interfaces (bis auf das HA-Interface) im Status "down".

Ooops...ein Active-Active Design kann die nicht ?!haben ja zwei LAN-Ports.

Ja, ist richtig aber eins ist dediziert nur fürs Management. Aber auch wenn, würde es nichts bringen weil das PPPoE (oder was auch immer) Interface ja physisch auf dem dahinter liegenden Gerät liegt und Provider selten mehr als eine PPP Session mit gleichen Credentials pro Endgerät zulassen. Meist geht das nicht.Mit dem VLAN Ansatz ist das dann pfiffiger...

Active Active können die glaube ich schon, kostet aber deutlich mehr. Wir haben eine zweite Box auch nur kalt im Rack hängen und die selbe Config drauf. Alle WAN Ports (DSL Moden oder auch richtiger Router) haben jeweils dedizierte VLANs über die der selbe Port auf beiden Routern mit dem jeweiligen WAN Gatway sprechen kann.

Wir haben einen WAN Router zur DATEV, der hängt tatsächlich im Produktiv Netz und kann direkt angesprochen werden. Die Sophos SG reicht Verbindungen policy based dahin weiter, also alles nach Ziel IP-Netz.

Dienste die eine feste externe IP brauchen haben wir auch, sind als static routing hinterlegt. Der Rest läuft über uplink balancing und macht eigentlich keine Probleme.

Wann haben denn eure Probleme überhaupt angefangen? Oder lief das nie richtig?

Wir haben einen WAN Router zur DATEV, der hängt tatsächlich im Produktiv Netz und kann direkt angesprochen werden. Die Sophos SG reicht Verbindungen policy based dahin weiter, also alles nach Ziel IP-Netz.

Dienste die eine feste externe IP brauchen haben wir auch, sind als static routing hinterlegt. Der Rest läuft über uplink balancing und macht eigentlich keine Probleme.

Wann haben denn eure Probleme überhaupt angefangen? Oder lief das nie richtig?

Zitat von @aqui:

Doch, doch, aber wie @ukulele-7 schon schrieb: "Kostet".hat alle Interfaces (bis auf das HA-Interface) im Status "down".

Ooops...ein Active-Active Design kann die nicht ?!Bei uns aber völlig OK. Der schwenk dauert keine 2 Sekunden und die WAN-Verbindung bleibt auch erhalten. "Nach außen" ist das für alle Komponenten nur ein Device, da auch die MAC nur virtuell ist.

Hier mal ein grober Umriss, wie das "HotStandby" auf der SG definiert wird: support.sophos.com/support/s/article/KB-000038677?language=en_US

sophos.com/en-us/medialibrary/PDFs/documentation/SophosFirewall/ ...

haben ja zwei LAN-Ports.

Ja, ist richtig aber eins ist dediziert nur fürs Management. Aber auch wenn, würde es nichts bringen weil das PPPoE (oder was auch immer) Interface ja physisch auf dem dahinter liegenden Gerät liegt und Provider selten mehr als eine PPP Session mit gleichen Credentials pro Endgerät zulassen. Meist geht das nicht.Mit dem VLAN Ansatz ist das dann pfiffiger...

Edit:

wenn ihr, @to mit der v18 unglücklich seid, warum nehmt ihr nicht wieder die v17?

die zweite Kiste liegt bei euch ja brach, bespielt die mit der v17, konfiguriert alles und steckt "hinterher" nur um.

OK. die V17.5 hat zum 30.11. ihr EOL

Immer noch vor dem Hintergrund, dass ich keine XG in den Fingern habe/ hatte:

Welche V18 setzt ihr ein?

Die 18.5 M1?

Setzt ihr die ein?

Habt ihr mal versucht, bei 0 anzufangen (ihr habt ja eine Kiste brach liegen).

Fangt dort mal mit der Urkonfig an und kümmert euch NUR ums Multi-WAN. Keinen anderen Schnickschnak wie DNAT/ SNAT/ Firewall/ WebProxy

Dann, Zug um Zug mal eine Funktion nach der anderen implementieren. Nur so bekommt ihr ja die Ursache heraus.

Vielleicht das ganze durch SOPHOS begleiten lassen. Die sollen euch am Ende "irgendwie" entgegen kommen, weil die mit euch ja quasi nach 'nem scheinbaren Bug suchen müssen. Hier aber k.A. ob die da mitmachen.

Immer noch vor dem Hintergrund, dass ich keine XG in den Fingern habe/ hatte:

Welche V18 setzt ihr ein?

Die 18.5 M1?

Setzt ihr die ein?

Habt ihr mal versucht, bei 0 anzufangen (ihr habt ja eine Kiste brach liegen).

Fangt dort mal mit der Urkonfig an und kümmert euch NUR ums Multi-WAN. Keinen anderen Schnickschnak wie DNAT/ SNAT/ Firewall/ WebProxy

Dann, Zug um Zug mal eine Funktion nach der anderen implementieren. Nur so bekommt ihr ja die Ursache heraus.

Vielleicht das ganze durch SOPHOS begleiten lassen. Die sollen euch am Ende "irgendwie" entgegen kommen, weil die mit euch ja quasi nach 'nem scheinbaren Bug suchen müssen. Hier aber k.A. ob die da mitmachen.

Ich habe auch keine XG bisher und kann nichts zu RADIUS sagen aber eine Sache zu Standorten die bei mir für Probleme gesorgt hat:

Ich hatte eine RED und mehrere SoftVPN-Clients gleichzeitig online. Es gab ein Objekt "VPN User Gruppe" oder so das wurde in einer Firewall Regel verwendet (VoIP). Problem: Jedes mal wenn sich ein neuer SoftVPN Client eingewählt hat wurde die VPN User Gruppe um eine IP ergänzt. Das wurde per push config auf die RED Box geschrieben und die hat mal kurz die Verbindung neu aufgebaut. Lösung war dann den VPN Pool, also IP Range zu nehmen. Vielleicht gibt es etwas ähnliches bei euch mit Firewall Regeln die den RADIUS, der dadurch eine Verbindung verliert - Spekulation.

Ich hatte eine RED und mehrere SoftVPN-Clients gleichzeitig online. Es gab ein Objekt "VPN User Gruppe" oder so das wurde in einer Firewall Regel verwendet (VoIP). Problem: Jedes mal wenn sich ein neuer SoftVPN Client eingewählt hat wurde die VPN User Gruppe um eine IP ergänzt. Das wurde per push config auf die RED Box geschrieben und die hat mal kurz die Verbindung neu aufgebaut. Lösung war dann den VPN Pool, also IP Range zu nehmen. Vielleicht gibt es etwas ähnliches bei euch mit Firewall Regeln die den RADIUS, der dadurch eine Verbindung verliert - Spekulation.

Moin ITAllrounder,

auch praktisch bleiben es zwei, die laufen halt in einem active-passive Verbund und nicht active-active,

aber das ist bei deinem Problem vollkommen irrelevant.

Willkommen im Club, das ist bei einem automatischen Upgrade von V17 auf V18 fast normal.

Das hört sich 1A danach an als ob du entweder das SD-WAN-Richtlinienrouting gar nicht, oder falsch eingerichtet hast. 😉

Das verstehe ich jetzt noch nicht, lässt sich aber bestimmt auch beheben. 🙃

Nein bitte nicht, du musst einfach das "SD-WAN-Richtlinienrouting" sauber konfigurieren.

Ja, aber ich sitze bei Stuttgart und nicht in Hannover, dank TeamViewer, Teams & Co spielt die Entfernung aber meistens keine Rolle mehr. 😉

Ich kenne beide Systeme und würde bei dem was ich bisher schon über deine Umgebung gelesen habe, dir niemals eine PaloAlto empfehlen. Diese ist in vielen Bereichen noch komplexer zu beherrschen als eine Sophos.

Wie schon gesagt, alles mit der SophosXG und ohne Zwischenmurks oder PaloAlto machbar. 😉

Beste Grüsse aus BaWü

Alex

Wir haben theoretisch 2x Sophos XG310 (nur 1x Lizenzsiert, die andere soll als Passiv HA greifen)

auch praktisch bleiben es zwei, die laufen halt in einem active-passive Verbund und nicht active-active,

aber das ist bei deinem Problem vollkommen irrelevant.

Aktuell laufen unsere WAN Anschlüsse über die XG direkt nur seit dem Firmware Update auf die v.18 ist unser Komplettes Regelwerk im Eimer ...

Willkommen im Club, das ist bei einem automatischen Upgrade von V17 auf V18 fast normal.

Also Sohpos Support hinzuigezogen mit dem Ergebnis: Sophos meinte Komplette Konfig resetten und alles neu einrichten. Gesagt getan...sobald wir die zweite Leitung aktiv schalten haben wir massiv Probleme mit dem Routing...wir haben Dienste die müssen zwingend mit einer gewissen IP aus unserem /27 Netz rausfunken...funktioniert dann aber auf einmal nicht mehr.

Das hört sich 1A danach an als ob du entweder das SD-WAN-Richtlinienrouting gar nicht, oder falsch eingerichtet hast. 😉

Ebenfalls haben wir bei aktivtivierter weiter Leitung Paketloss in unserem Management VLAN, welches die XG Firewall routet...

Das verstehe ich jetzt noch nicht, lässt sich aber bestimmt auch beheben. 🙃

Um das ganze etwas zu entzerren schwebt mir vor, einen / zwei Mikrotik Router vor die Firewall zu hängen.

Nein bitte nicht, du musst einfach das "SD-WAN-Richtlinienrouting" sauber konfigurieren.

Kommt hier eventuell jemand aus der Region Hannover und ist Sophos Partner mit entsprechenden KnowHow?

Ja, aber ich sitze bei Stuttgart und nicht in Hannover, dank TeamViewer, Teams & Co spielt die Entfernung aber meistens keine Rolle mehr. 😉

Unsere derzeitigen Dienstleister kennen sich mit Sophos nicht aus und wollen ne Palo Alto verkaufen....die Lizenz der Sophos läuft aber noch mind. bis 10/2022.

Ich kenne beide Systeme und würde bei dem was ich bisher schon über deine Umgebung gelesen habe, dir niemals eine PaloAlto empfehlen. Diese ist in vielen Bereichen noch komplexer zu beherrschen als eine Sophos.

Folgendes soll erreicht werden:

Wir haben derzeit folgende WAN Anbindungen:

- Glasfaser Direkt Verbindung mit Nokia Übergabepunkt vom Anbieter und /27 IPv4 Subnetz 500/500 MBIt/s

- Glasfaser FLEX mit FritzBox 7590 und Glasfaser Modem vom Anbieter 250/250 Mbit/s 1x static IPv4

Neu hinzukommen, soll noch eine weitere Glasfaser Verbindung mit 1000 / 1000 MBIt/s, diese soll primär genutzt werden, um Backsups nach außen zu schieben.

Die WAN Leitungen sollen gelaodbalanced werden und im Falle des Ausfalls einer Leitung soll die zweite aktiv / dritte aktiv werden.

Grundsätzlich:

Leitung 1= /27 Subnetz mit sämtlichen Public Share für Exchange, SMTP, Citrix, Web Portale, Standortvernetzung

Leitung 2= 1x IPv4 static für Internetzugriff aller Clients auch Gäste Netz

Leitung 3 = Glasfaser von Vodafone für Upload von Backups (ca. 20TB initial und täglich ~2,5 TB Differenz

Wir haben derzeit folgende WAN Anbindungen:

- Glasfaser Direkt Verbindung mit Nokia Übergabepunkt vom Anbieter und /27 IPv4 Subnetz 500/500 MBIt/s

- Glasfaser FLEX mit FritzBox 7590 und Glasfaser Modem vom Anbieter 250/250 Mbit/s 1x static IPv4

Neu hinzukommen, soll noch eine weitere Glasfaser Verbindung mit 1000 / 1000 MBIt/s, diese soll primär genutzt werden, um Backsups nach außen zu schieben.

Die WAN Leitungen sollen gelaodbalanced werden und im Falle des Ausfalls einer Leitung soll die zweite aktiv / dritte aktiv werden.

Grundsätzlich:

Leitung 1= /27 Subnetz mit sämtlichen Public Share für Exchange, SMTP, Citrix, Web Portale, Standortvernetzung

Leitung 2= 1x IPv4 static für Internetzugriff aller Clients auch Gäste Netz

Leitung 3 = Glasfaser von Vodafone für Upload von Backups (ca. 20TB initial und täglich ~2,5 TB Differenz

Wie schon gesagt, alles mit der SophosXG und ohne Zwischenmurks oder PaloAlto machbar. 😉

Beste Grüsse aus BaWü

Alex

Zitat von @ITAllrounder:

Edit:

wenn ihr, @to mit der v18 unglücklich seid, warum nehmt ihr nicht wieder die v17?

die zweite Kiste liegt bei euch ja brach, bespielt die mit der v17, konfiguriert alles und steckt "hinterher" nur um.

Das war auch schon mein Vorschlag...

Kam aber nirgends gut an. Weder intern (Sicherheitsbedanken, weil man ggf. keine Updates erhält), Dienstleister das v17 EOL ist und Sophos ist überzeugt davon dass die v18 rund läuft und wir mit der v17 keinen Hersteller Support bekommen.

Edit:

wenn ihr, @to mit der v18 unglücklich seid, warum nehmt ihr nicht wieder die v17?

die zweite Kiste liegt bei euch ja brach, bespielt die mit der v17, konfiguriert alles und steckt "hinterher" nur um.

Das war auch schon mein Vorschlag...

Kam aber nirgends gut an. Weder intern (Sicherheitsbedanken, weil man ggf. keine Updates erhält), Dienstleister das v17 EOL ist und Sophos ist überzeugt davon dass die v18 rund läuft und wir mit der v17 keinen Hersteller Support bekommen.

😨😱, bitte ja nicht, das SF-OS 17 wird aller Voraussicht nach nicht mehr sehr lange supportet.

Ich schätze bis höchstens Mitte nächsten Jahres.

Wenn's das denn nun war bitte den Thread hier dann auch als erledigt schliessen !!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?