Heimnetzwerk in VLANs unterteilen

Hallo zusammen,

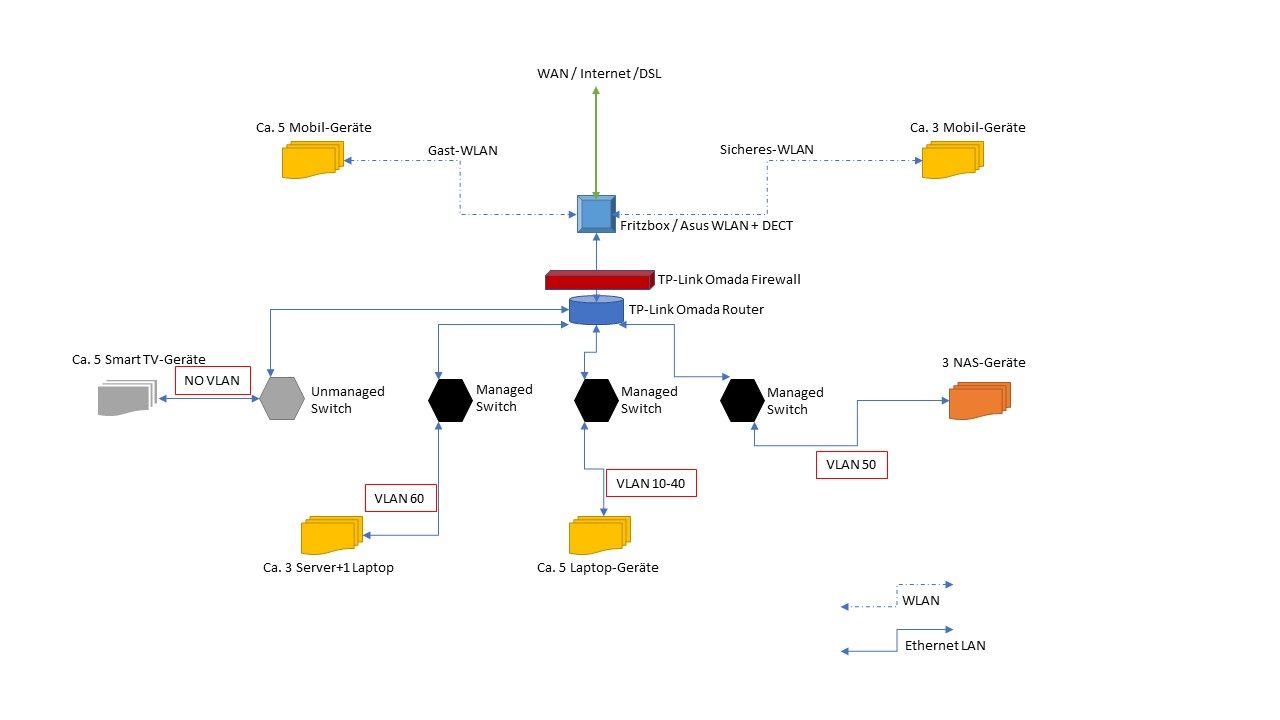

ich habe insgesamt ca. +-30 Netzwerkgeräte von Multimedia SmartTV, Xbox, Google/Alexa Speaker, Private/Geschäftliche PCs, Smartphones, Tablets und NAS Geräte im Einsatz. Ich habe mir mehrere Managed Switches Zyxel GS1200-8 (zyxel.com/de/de/products/switch/5-port-8-port-web-managed-gigabi ..) besorgt und möchte damit das Netzwerk durch VLANs unterteilen und sicherer machen. Ganz vorne dran ist eine einfache Fritzbox, die weiterverwendet werden soll. Hier möchte ich lediglich den Adressbereich vorkonfigurieren und als "permanent" einstellen, also keine IP-Adresserneuerung nach X Tagen. Meine Fritzbox kann leider keine virtuellen VLAN für Wifi, also greife ich hier auf den Gastzugang zurück für alle IoT Geräte und Smartphones/Tablets.

Als VLANs dachte ich grob an:

1. Private PCs

2. Business / Homeoffice / Telefon

4. 3x NAS Geräte

5. Multimedia / Alles mit IoT

6. Proxmox, DMS und andere Server

evtl. kommt später noch was dazu!?

Ich vermute ich werde ein wenig Hilfe mit den VLAN, PVID, Ports Konfiguraiton haben und davor eine Definition einer Kommunikationsmatrix erstellen müssen. Habt Ihr Tipps, wie ich da am Besten anfangen kann?

1. Tipp zum sicheren IP-Adressbereiche an der Fritzbox vordefinieren falls notwendig? Evtl. weitere notwendige Einstellungen?

2. Vorgehensweise zur Übersicht der Geräte und Kommunikationsmatrix? Ich denke gründsätzlich müssen alle Geräte internet-facing sein, da ja Windows Laptops, meine Synology NAS usw. auch Updates benötigen usw.

3. Sinnvolle und kostengünstige Verschaltung der 3 Zyxel Managed Switches +(2 Unmanaged Switches falls notwendig) ohne weiteres Zusatzbudget wenn möglich?

Viele Grüße

Danke

ich habe insgesamt ca. +-30 Netzwerkgeräte von Multimedia SmartTV, Xbox, Google/Alexa Speaker, Private/Geschäftliche PCs, Smartphones, Tablets und NAS Geräte im Einsatz. Ich habe mir mehrere Managed Switches Zyxel GS1200-8 (zyxel.com/de/de/products/switch/5-port-8-port-web-managed-gigabi ..) besorgt und möchte damit das Netzwerk durch VLANs unterteilen und sicherer machen. Ganz vorne dran ist eine einfache Fritzbox, die weiterverwendet werden soll. Hier möchte ich lediglich den Adressbereich vorkonfigurieren und als "permanent" einstellen, also keine IP-Adresserneuerung nach X Tagen. Meine Fritzbox kann leider keine virtuellen VLAN für Wifi, also greife ich hier auf den Gastzugang zurück für alle IoT Geräte und Smartphones/Tablets.

Als VLANs dachte ich grob an:

1. Private PCs

2. Business / Homeoffice / Telefon

4. 3x NAS Geräte

5. Multimedia / Alles mit IoT

6. Proxmox, DMS und andere Server

evtl. kommt später noch was dazu!?

Ich vermute ich werde ein wenig Hilfe mit den VLAN, PVID, Ports Konfiguraiton haben und davor eine Definition einer Kommunikationsmatrix erstellen müssen. Habt Ihr Tipps, wie ich da am Besten anfangen kann?

1. Tipp zum sicheren IP-Adressbereiche an der Fritzbox vordefinieren falls notwendig? Evtl. weitere notwendige Einstellungen?

2. Vorgehensweise zur Übersicht der Geräte und Kommunikationsmatrix? Ich denke gründsätzlich müssen alle Geräte internet-facing sein, da ja Windows Laptops, meine Synology NAS usw. auch Updates benötigen usw.

3. Sinnvolle und kostengünstige Verschaltung der 3 Zyxel Managed Switches +(2 Unmanaged Switches falls notwendig) ohne weiteres Zusatzbudget wenn möglich?

Viele Grüße

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 32214378788

Url: https://administrator.de/forum/heimnetzwerk-in-vlans-unterteilen-32214378788.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

17 Kommentare

Neuester Kommentar

Hallo,

da Du sicher auch routen willst, mach Dich besser erstmal an die Basics.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Sicher wäre es auch zielführend, wenn Du zunächst versuchst, die Inhalte des weitgehend redundanten Freds vom Oktober zunächst zu verstehen. Dieser ist auch noch nicht geschlossen.

Wie kann ich einen Beitrag als gelöst markieren?

- wie iÜ alle Deine bisherigen Freds. Nicht so prall.

Viele Grüße, commodity

da Du sicher auch routen willst, mach Dich besser erstmal an die Basics.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Sicher wäre es auch zielführend, wenn Du zunächst versuchst, die Inhalte des weitgehend redundanten Freds vom Oktober zunächst zu verstehen. Dieser ist auch noch nicht geschlossen.

Wie kann ich einen Beitrag als gelöst markieren?

- wie iÜ alle Deine bisherigen Freds. Nicht so prall.

Viele Grüße, commodity

Hallo,

Indem der TO in seiner nicht vLAN fähige Fritte die magische IP 127.6.6.255/-255 verwendet. Damm kann auch sein dortiges Gast LAN erfolgreich mit seinen LAN/WLAN Geräten zwitschern

Gruß,

Peter

Indem der TO in seiner nicht vLAN fähige Fritte die magische IP 127.6.6.255/-255 verwendet. Damm kann auch sein dortiges Gast LAN erfolgreich mit seinen LAN/WLAN Geräten zwitschern

Gruß,

Peter

Moin,

die VLANs bringen dir nichts, wenn sie niemand routen kann.

Die Kollegen haben bereits verwandte Artikel gepostet, welche dir weiterhelfen können.

Nach meiner Einschätzung willst Du aber mit "recht einfachen" mitteln, maximal viel Sicherheit gewinnen.

Wenn keine Vorerfahrung mit Firewall-Systemen wie z.B. der genannten PFSense vorhanden sind, würde ich dir ganz ehrlich raten die Finger davon zu lassen.

Wenn dein Anliegen dir wirklich wichtig ist, nimm lieber Geld in die Hand und kauf dir sowas wie TP-Link Omada oder vergleichbar.

Ich persönlich würde es nicht nutzen, da ich mein "Ökosystem" lieber selbst bestimmen möchte. Für jemanden wie Dich, der in diesem Bereich aber keinerlei Erfahrung vorweisen kann, endet "selbst schrauben" schnell in viel Frust und am Ende wird eh wieder so lange bastelt, bis es "irgendwie" aber nicht zwingend sicher funktioniert.

Schau dich daher lieber nach fertigen Lösungen um.

die VLANs bringen dir nichts, wenn sie niemand routen kann.

Die Kollegen haben bereits verwandte Artikel gepostet, welche dir weiterhelfen können.

Nach meiner Einschätzung willst Du aber mit "recht einfachen" mitteln, maximal viel Sicherheit gewinnen.

Wenn keine Vorerfahrung mit Firewall-Systemen wie z.B. der genannten PFSense vorhanden sind, würde ich dir ganz ehrlich raten die Finger davon zu lassen.

Wenn dein Anliegen dir wirklich wichtig ist, nimm lieber Geld in die Hand und kauf dir sowas wie TP-Link Omada oder vergleichbar.

Ich persönlich würde es nicht nutzen, da ich mein "Ökosystem" lieber selbst bestimmen möchte. Für jemanden wie Dich, der in diesem Bereich aber keinerlei Erfahrung vorweisen kann, endet "selbst schrauben" schnell in viel Frust und am Ende wird eh wieder so lange bastelt, bis es "irgendwie" aber nicht zwingend sicher funktioniert.

Schau dich daher lieber nach fertigen Lösungen um.

Welche Bandbreiten sollen denn erreicht werden? was machen denn die NAS so? Ist da etwas dabei, was von viel Forward profitieren würde?

Was genau macht die Fritzbox, außer Netzabschluss zum WAN? DSL?

Zugriff von Außen ist auf was geplant?

Was genau macht die Fritzbox, außer Netzabschluss zum WAN? DSL?

Zugriff von Außen ist auf was geplant?

Moin.

Das ist leider nicht einmal ungewöhnlich, auch nicht im Geschäftsbereich: VLANs bilden die am Ende doch wieder zusammenlaufen und alles miteinander kommunizieren dürfen.

Hat dein Zyxel Switch die Funktion Access Control List (ACL), so könntest du den Verkehr zwischen den VLANs einschränken.

Deine Fritzbox sollte eigentlich über LAN4 ein eigenes Gast-Netzwerk abbilden können, welches auch wieder getrennt vom primären Netz ist, gleiches mit Gast WLAN.

Das ist leider nicht einmal ungewöhnlich, auch nicht im Geschäftsbereich: VLANs bilden die am Ende doch wieder zusammenlaufen und alles miteinander kommunizieren dürfen.

Hat dein Zyxel Switch die Funktion Access Control List (ACL), so könntest du den Verkehr zwischen den VLANs einschränken.

Deine Fritzbox sollte eigentlich über LAN4 ein eigenes Gast-Netzwerk abbilden können, welches auch wieder getrennt vom primären Netz ist, gleiches mit Gast WLAN.

Verstehe ich es richtig, dass die zuzätzliche Firewall zwischen den VLANs empfehlenswert ist? Praktisch wäre aber auch die VLANs ohne Firewall technisch möglich, nur halt nicht so sicher wie mit FW?

Das Problem ist doch hier, dass die Fritze - zwischen LAN und GästeLAN - nur zwei Optionen zulässt:

alles auf oder alles zu.

Also entweder das ist strikt getrennt: Arbeitsrechner/Drucker im GästeLAN z.B.

oder Du oder ein anderer Mitbewohner möchtest auf irgendein Gerät (Alexa und Konsorten) über die Grenze hinweg zugreifen, dann muss alles auf.

Kann sogar sein, dass "alles auf" nur für Wifi geht?

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/294_WLAN-Gast ...

Dann mach das doch bitte, bevor Du weitere Fragen stellst, die längst beantwortet sind, wenn Du das Tutorial durchgegangen bist

Viele Grüße, commodity

Viele Grüße, commodity

Zitat von @Crossaint:

Ich vermute das hilft in Zusammenhang mit den managed Zyxel Switches nicht weiter, oder?

Nein.Ich vermute das hilft in Zusammenhang mit den managed Zyxel Switches nicht weiter, oder?

Wenn es es könnte dann könntest du über die ACL direkt sagen wer mit wem über was kommunizieren darf, sodass die Arbeit nicht auf der Firewall allein liegt, welch u.U. der Flaschenhals ist.

Ob bei 8 Geräten ein VLAN überhaupt notwendig ist müsste man prüfen, d.h. ob man viele Clients zu einem VLAN zusammenfassen kann. Und nein, eine Firewall ist nicht unbedingt notwendig, vielen lässt sich schon über ACL abfackeln.

Bei 99€ geht es los, 30 Tage Teststellung ordern und ACL ausprobieren.

fs.com/de/c/1-25g-enterprise-switches-4245?195=30647&sort_or ...

z.B. nach deiner Vorgabe

1. Private PCs

2. Business / Homeoffice / Telefon

4. 3x NAS Geräte

Port 1 darf nicht mit Port 2 kommunizieren.

Port 1 darf mit Port 3 über TCP445 (SMB) kommunizieren.

Port 2 darf mit Port 3 über TCP445 (SMB) kommunizieren.

usw.

Moin @Crossaint,

warum tauschst Du den TP Router und die drei managend Switch nicht gegen ein großen L3 Switch. Der kann auch Routing und Du sparst viele Geräte. Oder sollte die drei managend Switch nur ein Gerät werden und für die Übersichtlichkeit von den VLAN 10-60 hast Du drei eingezeichnet?

Gruß

warum tauschst Du den TP Router und die drei managend Switch nicht gegen ein großen L3 Switch. Der kann auch Routing und Du sparst viele Geräte. Oder sollte die drei managend Switch nur ein Gerät werden und für die Übersichtlichkeit von den VLAN 10-60 hast Du drei eingezeichnet?

Gruß