Stufenweise Umstellung Netzwerkkonfiguration

Hallo zusammen,

ich habe Schritt 1 - physikalischer Netzwerkverkabelung zur Verbesserung der Infrastruktur und für die zukünftige Erhöhung der Sicherheit hinter mich gebracht. Dazu habe ich alte Cat5 Leitungen, mit teilweise zwischensteckern gegen entsprechende Neuleitungen mit entsprechender Länge und die physikalische Unterbringung der Netzwerkgeräte und Anschluss vollzogen.

Meine Hauptgeräte sind:

1. Router-Gerät TP-Link (TL-R605) mit integrierter Firewall und ACL (tp-link.com/de/business-networking/omada-router-wired-router/er6 ..)

2. FritzBox als Internetmodem und WiFi-Access

3. 3x Managed- und 1x Unmanaged Switch

4. Die jeweiligen Endgeräte über WiFi und LAN

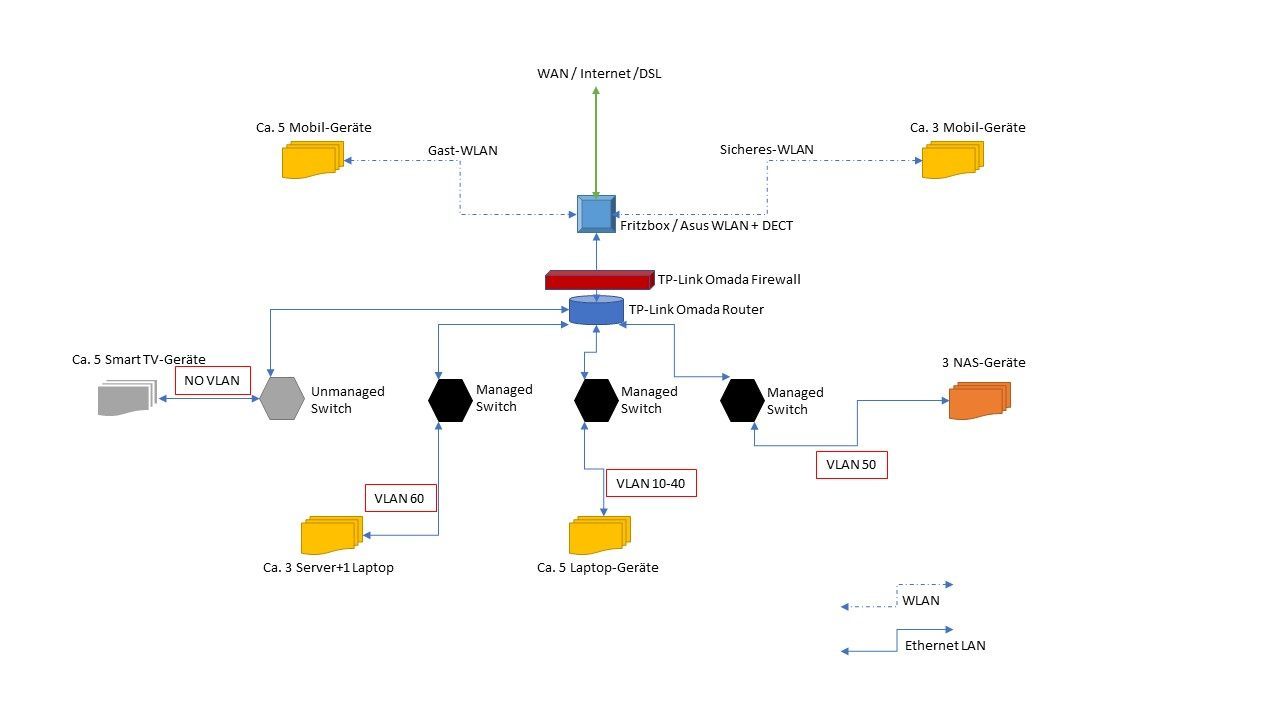

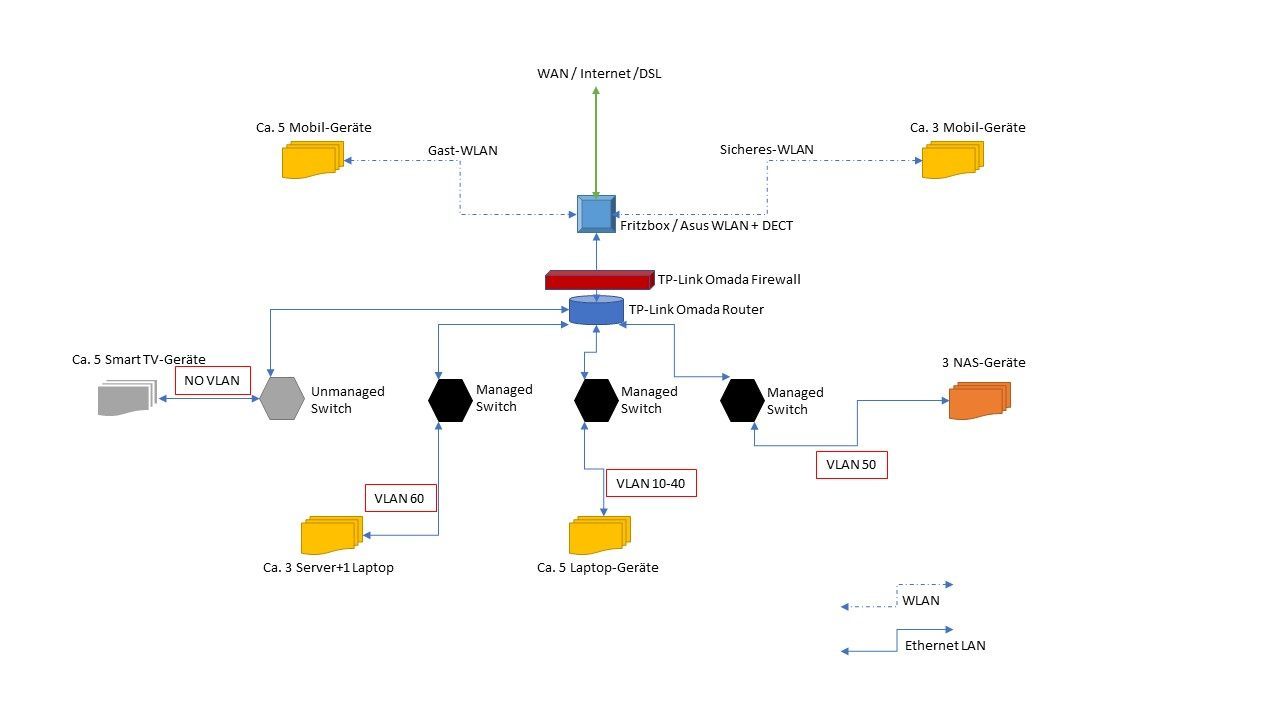

Verdrahtung wie im Bild zu sehen (allerdings noch ohne VLANs und ACL, d.h. Switches aktuell im Unmanaged Betrieb), siehe Screenshot unten.

Momentan noch ohne VLAN-Unterteilung und ACL. Ebenso habe ich die jetzigen Fritzbox auch noch nicht als Exposed Host konfiguriert, da ja vermutlich dann mein WiFi Netzwerk ohne Firewall offen wie ein Scheunentor in Richtung Internet mit Sicherheitsrisiko wäre, richtig?

Aktuell hat sowohl meine Fritzbox und der Omada Router mehr oder weniger die Standardeinstellungen (nach Werksreset).

Meine Problem aktuell ist, dass dadurch beide Geräte als DNS fungieren und ich damit zwei getrennte Netzwerke und Domänen bei den LAN-verdrahteten Geräten am Omada Router, sowie WiFi Geräten an der FritzBox habe. Das Problem ist, dass ich damit z.B. über das abgesicherte bzw. sichere WiFi Netzwerk, nicht auf die NAS-Geräte zugreifen kann. Das soll allerdings nur vom Gast-Netzwerk nicht möglich sein.

Ich möchte die Sicherheitseinstellungen stufenweise durchführen und stelle mir das folgendermaßen vor:

Stufe 1:

a) Das sichere WiFi- und LAN Netzwerk in gleicher Domäne und damit wechselseitig zugreifbar;

b) WiFi-Gastnetzwerk abgetrennt;

c) Insgemant aber alles noch ohne VLANs und ACL

Stufe 2:

a) Das sichere WiFi- und LAN Netzwerk in gleicher Domäne und damit wechselseitig zugreifbar;

b) WiFi-Gastnetzwerk abgetrennt;

c) Insgemant aber alles noch ohne VLANs und ACL

-> d) Fritzbox als Exposed Host und Omada Router als Firewall aktiv

Stufe 3:

a) Das sichere WiFi- und LAN Netzwerk in gleicher Domäne und damit wechselseitig zugreifbar;

b) WiFi-Gastnetzwerk abgetrennt;

-> c) Jetzt werden aber noch die VLANs und ACL aktiv gesetzt

d) Fritzbox als Exposed Host und Omada Router als Firewall aktiv

Kann jemand die grundsätzlichen notwendige Anpassung der Konfiguration für die Stufe 1 am Omada Router und an der Fritzbox nennen oder beschreiben, also hauptsächlich, dass das sichere WiFi- und LAN Netzwerk in gleicher Domäne wechselseitig zugreifbar sind? Falls ihr nicht in Besitz der exakt gleichen Geräte seid, dann analog die Einstellungen nennen die ihr bei euren Geräten (anderen Herstellers) setzen würdet, dann kann ich zumindest nach ähnlichen Einstellungen suchen und z.B. Screenshots einstellen.

Viele Grüße

ich habe Schritt 1 - physikalischer Netzwerkverkabelung zur Verbesserung der Infrastruktur und für die zukünftige Erhöhung der Sicherheit hinter mich gebracht. Dazu habe ich alte Cat5 Leitungen, mit teilweise zwischensteckern gegen entsprechende Neuleitungen mit entsprechender Länge und die physikalische Unterbringung der Netzwerkgeräte und Anschluss vollzogen.

Meine Hauptgeräte sind:

1. Router-Gerät TP-Link (TL-R605) mit integrierter Firewall und ACL (tp-link.com/de/business-networking/omada-router-wired-router/er6 ..)

2. FritzBox als Internetmodem und WiFi-Access

3. 3x Managed- und 1x Unmanaged Switch

4. Die jeweiligen Endgeräte über WiFi und LAN

Verdrahtung wie im Bild zu sehen (allerdings noch ohne VLANs und ACL, d.h. Switches aktuell im Unmanaged Betrieb), siehe Screenshot unten.

Momentan noch ohne VLAN-Unterteilung und ACL. Ebenso habe ich die jetzigen Fritzbox auch noch nicht als Exposed Host konfiguriert, da ja vermutlich dann mein WiFi Netzwerk ohne Firewall offen wie ein Scheunentor in Richtung Internet mit Sicherheitsrisiko wäre, richtig?

Aktuell hat sowohl meine Fritzbox und der Omada Router mehr oder weniger die Standardeinstellungen (nach Werksreset).

Meine Problem aktuell ist, dass dadurch beide Geräte als DNS fungieren und ich damit zwei getrennte Netzwerke und Domänen bei den LAN-verdrahteten Geräten am Omada Router, sowie WiFi Geräten an der FritzBox habe. Das Problem ist, dass ich damit z.B. über das abgesicherte bzw. sichere WiFi Netzwerk, nicht auf die NAS-Geräte zugreifen kann. Das soll allerdings nur vom Gast-Netzwerk nicht möglich sein.

Ich möchte die Sicherheitseinstellungen stufenweise durchführen und stelle mir das folgendermaßen vor:

Stufe 1:

a) Das sichere WiFi- und LAN Netzwerk in gleicher Domäne und damit wechselseitig zugreifbar;

b) WiFi-Gastnetzwerk abgetrennt;

c) Insgemant aber alles noch ohne VLANs und ACL

Stufe 2:

a) Das sichere WiFi- und LAN Netzwerk in gleicher Domäne und damit wechselseitig zugreifbar;

b) WiFi-Gastnetzwerk abgetrennt;

c) Insgemant aber alles noch ohne VLANs und ACL

-> d) Fritzbox als Exposed Host und Omada Router als Firewall aktiv

Stufe 3:

a) Das sichere WiFi- und LAN Netzwerk in gleicher Domäne und damit wechselseitig zugreifbar;

b) WiFi-Gastnetzwerk abgetrennt;

-> c) Jetzt werden aber noch die VLANs und ACL aktiv gesetzt

d) Fritzbox als Exposed Host und Omada Router als Firewall aktiv

Kann jemand die grundsätzlichen notwendige Anpassung der Konfiguration für die Stufe 1 am Omada Router und an der Fritzbox nennen oder beschreiben, also hauptsächlich, dass das sichere WiFi- und LAN Netzwerk in gleicher Domäne wechselseitig zugreifbar sind? Falls ihr nicht in Besitz der exakt gleichen Geräte seid, dann analog die Einstellungen nennen die ihr bei euren Geräten (anderen Herstellers) setzen würdet, dann kann ich zumindest nach ähnlichen Einstellungen suchen und z.B. Screenshots einstellen.

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8959892307

Url: https://administrator.de/forum/stufenweise-umstellung-netzwerkkonfiguration-8959892307.html

Ausgedruckt am: 02.08.2025 um 17:08 Uhr

2 Kommentare

Neuester Kommentar

dass das sichere WiFi- und LAN Netzwerk in gleicher Domäne wechselseitig zugreifbar sind?

Ist doch ein stinknormales MSSID WLAN.Alle Grundlagen dazu sind doch HIER hinreichend genau erklärt?!

Da die Fritzbox in einem Kaskaden Setup mit der Firewall rennt kannst du dessen WLAN nicht oder nur mit erheblichen technischen Klimmzügen nutzen.

Das Gastnetz muss du in ein isoliertes VLAN ohne jegliches Routing klemmen. Da die FB keine VLANs supportet musst du 2 separate Strippen ziehen wie hier erklärt.

Deutlich besser wäre das WLAN der FB nicht zu nutzen und das mit einem (oder mehreren) klassischen APs mit einem MSSID Setup (siehe Tutorial) umsetzt.

Moin,

evtl. noch als Idee.

Neben dem Gast-WLAN kannst du an der Fritzbox das Gast-LAN auf Port 4 aktivieren (und optional einstellen das die Gerät untereinander keinen Zugriff haben) und als VLAN durchschleusen, so hatten wir es für alle möglichen LAN-Smart-Geräte gemacht bzw. Komponenten, welche wir nicht im primären Netzwerk haben wollten.

evtl. noch als Idee.

Neben dem Gast-WLAN kannst du an der Fritzbox das Gast-LAN auf Port 4 aktivieren (und optional einstellen das die Gerät untereinander keinen Zugriff haben) und als VLAN durchschleusen, so hatten wir es für alle möglichen LAN-Smart-Geräte gemacht bzw. Komponenten, welche wir nicht im primären Netzwerk haben wollten.