Ideen und Planung für separetes Privat- und Geschäftsnetzwerk (ca. 30 Geräte)

Hallo zusammen,

ich habe momentan ein einfaches Heimnetzwerk für mehrere RJ45-Anschluss und WLAN-Geräte an einer FritzBox inkl. Switches in einem privaten Netzwerk konfiguriert. Da ich darüber aktuell sowohl privat als auch geschäftlich über Business oder Privat-Notebooks Dinge verrichte, dachte ich daran ein separates Geschäfts- und Privatnetzwerk einzurichten, welches aus Sicherheitsgründen separat voneinander getrennt sein sollte.

- Aktuell habe ich 3 NAS-Geräte, 1 Drucker, 1 Scanner, ca. 10 PC/Laptops, 1 Mac, HW-Server mit Proxmox und virtuellen Maschinen, VoIP Telefon und auch anderen Schnickschnack, wie Geräte wie HTPC, SmartTV, SAT-Receiver, Amazon Alexa, Google Smartspeaker, privates und geschäftliches Smartphone, die allesamt entweder über WLAN oder RJ45 und Dockingstation im Netzwerk hängen, in Summe ca. 30 IP-Adress beziehende Geräte.

- Wo möglich/erforderlich auf PCs, Laptops, NAS, MAC, Multimedia Geräten, möchte ich RJ45 statt WLAN bevorzugen

- Für später gedacht: Eine weitere Idee ist später eine Hardwarefirefall, z.B. OPNsense in das Netzwerk vorzuschalten um auf den Windows, Mac und Linux-Geräten und insgesamt mehr Sicherheit und Ad-Filtering zu haben, sowie auf eine Software Firewall auf Windows und Mac verzichten zu können.

- Um kosteneffizient zu sein, möchte ich das mir noch frei verfügbare 8-Port Gibabit Switch zum Netzwerk hinzufügen, weil meine RJ45 Anschlüsse auf meinen 2x aktuell eingesetzten 8-Port Gigabit Switches bereits voll belegt sind. D.h. in Summe zukünftig 3x8=24x RJ45 Anschlüsse.

1) Kennt ihr eine pragmatische Lösung das Privat- und Geschäftsnetzwerk in der Form einzurichten?

2) Wie verschalte/verkable und konfiguriere ich die FirtzBox, die 3x 8-Port Switches miteinander und welche spezielle Konfiguration ist auf den Desktops bzw. Clients (z.B. in Windows 10, Linux, MAC), HW-Server und den NAS und Multimedia Geräten notwendig (falls überhaupt)?

3) Gibt es darüber hinaus noch Punkte, die ich miteinbringen oder beachten könnte/sollte?

4) Empfehlt Ihr die integrierte Windows Firewall dann zu deaktivieren?

Gruß

ich habe momentan ein einfaches Heimnetzwerk für mehrere RJ45-Anschluss und WLAN-Geräte an einer FritzBox inkl. Switches in einem privaten Netzwerk konfiguriert. Da ich darüber aktuell sowohl privat als auch geschäftlich über Business oder Privat-Notebooks Dinge verrichte, dachte ich daran ein separates Geschäfts- und Privatnetzwerk einzurichten, welches aus Sicherheitsgründen separat voneinander getrennt sein sollte.

- Aktuell habe ich 3 NAS-Geräte, 1 Drucker, 1 Scanner, ca. 10 PC/Laptops, 1 Mac, HW-Server mit Proxmox und virtuellen Maschinen, VoIP Telefon und auch anderen Schnickschnack, wie Geräte wie HTPC, SmartTV, SAT-Receiver, Amazon Alexa, Google Smartspeaker, privates und geschäftliches Smartphone, die allesamt entweder über WLAN oder RJ45 und Dockingstation im Netzwerk hängen, in Summe ca. 30 IP-Adress beziehende Geräte.

- Wo möglich/erforderlich auf PCs, Laptops, NAS, MAC, Multimedia Geräten, möchte ich RJ45 statt WLAN bevorzugen

- Für später gedacht: Eine weitere Idee ist später eine Hardwarefirefall, z.B. OPNsense in das Netzwerk vorzuschalten um auf den Windows, Mac und Linux-Geräten und insgesamt mehr Sicherheit und Ad-Filtering zu haben, sowie auf eine Software Firewall auf Windows und Mac verzichten zu können.

- Um kosteneffizient zu sein, möchte ich das mir noch frei verfügbare 8-Port Gibabit Switch zum Netzwerk hinzufügen, weil meine RJ45 Anschlüsse auf meinen 2x aktuell eingesetzten 8-Port Gigabit Switches bereits voll belegt sind. D.h. in Summe zukünftig 3x8=24x RJ45 Anschlüsse.

1) Kennt ihr eine pragmatische Lösung das Privat- und Geschäftsnetzwerk in der Form einzurichten?

2) Wie verschalte/verkable und konfiguriere ich die FirtzBox, die 3x 8-Port Switches miteinander und welche spezielle Konfiguration ist auf den Desktops bzw. Clients (z.B. in Windows 10, Linux, MAC), HW-Server und den NAS und Multimedia Geräten notwendig (falls überhaupt)?

3) Gibt es darüber hinaus noch Punkte, die ich miteinbringen oder beachten könnte/sollte?

4) Empfehlt Ihr die integrierte Windows Firewall dann zu deaktivieren?

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 62945330328

Url: https://administrator.de/forum/ideen-und-planung-fuer-separetes-privat-und-geschaeftsnetzwerk-ca-30-geraete-62945330328.html

Ausgedruckt am: 18.07.2025 um 18:07 Uhr

29 Kommentare

Neuester Kommentar

Netzwerke von einander trennen, die die gleiche Infrastruktur verwenden, ist nur mit VLAN und Firewall möglich. Ob HW Firewall oder Software, ist dabei egal. Du brauchst aber Managed Switche, um zumindest die VLANs einzurichten.

WLAN Auftrennung (zwei SSIDs) mit der Fritzbox, wird schon nicht möglich sein, soweit mir bekannt, zumindest nicht mit dem original OS.

WLAN Auftrennung (zwei SSIDs) mit der Fritzbox, wird schon nicht möglich sein, soweit mir bekannt, zumindest nicht mit dem original OS.

Ganz pragmatisch kannst du mit der Fritzbox ein Gast-LAN machen. Das ist dann getrennt.

Das Gast-LAN liegt am LAN-Port 4 an.

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/949_LAN-Gastz ...

Da brauchts halt dann evtl. eine zusätzliche Verkabelung wenn in einem Raum beide LANs zur Verfügung stehen sollen.

Ohne zusätzliche Verkabelung gehts wie oben gesagt per VLAN.

Das Gast-LAN liegt am LAN-Port 4 an.

avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/949_LAN-Gastz ...

Da brauchts halt dann evtl. eine zusätzliche Verkabelung wenn in einem Raum beide LANs zur Verfügung stehen sollen.

Ohne zusätzliche Verkabelung gehts wie oben gesagt per VLAN.

Sers,

schau mal hier vorbei: tutonaut.de/fritzbox-vlan-subnetze-per-switch-einrichten/

Ansonsten hier ne kleine "Anleitung"

VLAN-fähigen Switch besorgen:

Empfohlen sind Modelle von TP-Link, D-Link, Netgear. (Preisgünstig)

VLANs konfigurieren:

Stell zwei VLANs auf dem Switch ein, eins für Privat, eins fürs Geschäft.

Geräte anschließen:

Verbinde deine Geräte mit dem Switch und ordne sie den entsprechenden VLANs zu.

TP-Link Access Points nutzen:

Strahle verschiedene SSIDs mit VLAN-Unterstützung aus, um die Netzwerke drahtlos zu trennen.

Sicherheitsmaßnahmen ergreifen:

OPNsense als Hardware-Firewall und behalte die Windows Firewall aktiv.

Als Tipp:

PRTG einsetzen:

Schau dir mal PRTG zur Netzwerküberwachung an.

schau mal hier vorbei: tutonaut.de/fritzbox-vlan-subnetze-per-switch-einrichten/

Ansonsten hier ne kleine "Anleitung"

VLAN-fähigen Switch besorgen:

Empfohlen sind Modelle von TP-Link, D-Link, Netgear. (Preisgünstig)

VLANs konfigurieren:

Stell zwei VLANs auf dem Switch ein, eins für Privat, eins fürs Geschäft.

Geräte anschließen:

Verbinde deine Geräte mit dem Switch und ordne sie den entsprechenden VLANs zu.

TP-Link Access Points nutzen:

Strahle verschiedene SSIDs mit VLAN-Unterstützung aus, um die Netzwerke drahtlos zu trennen.

Sicherheitsmaßnahmen ergreifen:

OPNsense als Hardware-Firewall und behalte die Windows Firewall aktiv.

Als Tipp:

PRTG einsetzen:

Schau dir mal PRTG zur Netzwerküberwachung an.

Das Dumme ist nur, dass die FritzBox keine VLANs unterstützt.

Um von einem VLAN in ein anderes VLAN zu gelangen, ist immer ein Routing erforderlich - auf dem zentralen (Internet -) Router, einem L3-Switch oder der Firewall.

Ohne VLAN-Routing können die Geräte in unterschiedlichen VLANs nicht miteinander kommunizieren! Und mit der Fritte geht der Internetzugang aus den VLANs auch nicht so einfach.

Jürgen

Um von einem VLAN in ein anderes VLAN zu gelangen, ist immer ein Routing erforderlich - auf dem zentralen (Internet -) Router, einem L3-Switch oder der Firewall.

Ohne VLAN-Routing können die Geräte in unterschiedlichen VLANs nicht miteinander kommunizieren! Und mit der Fritte geht der Internetzugang aus den VLANs auch nicht so einfach.

Jürgen

Zitat von @chiefteddy:

Das Dumme ist nur, dass die FritzBox keine VLANs unterstützt.

Um von einem VLAN in ein anderes VLAN zu gelangen, ist immer ein Routing erforderlich - auf dem zentralen (Internet -) Router, einem L3-Switch oder der Firewall.

Ohne VLAN-Routing können die Geräte in unterschiedlichen VLANs nicht miteinander kommunizieren! Und mit der Fritte geht der Internetzugang aus den VLANs auch nicht so einfach.

Jürgen

Das Dumme ist nur, dass die FritzBox keine VLANs unterstützt.

Um von einem VLAN in ein anderes VLAN zu gelangen, ist immer ein Routing erforderlich - auf dem zentralen (Internet -) Router, einem L3-Switch oder der Firewall.

Ohne VLAN-Routing können die Geräte in unterschiedlichen VLANs nicht miteinander kommunizieren! Und mit der Fritte geht der Internetzugang aus den VLANs auch nicht so einfach.

Jürgen

Die FritzBox müsste ja nur das Modem sein, der Rest geht über die Firewall

1. = VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

2. = Siehe oben, dort sind entsprechende Skizzen dafür dargestellt

3. = Nein, einfach machen

4. = Nein, warum sollte man so ein Risiko eingehen? Eine Segmentierung schützt ja nicht vor Virenbefall z.B. von einem USB Stick.

2. = Siehe oben, dort sind entsprechende Skizzen dafür dargestellt

3. = Nein, einfach machen

4. = Nein, warum sollte man so ein Risiko eingehen? Eine Segmentierung schützt ja nicht vor Virenbefall z.B. von einem USB Stick.

Moin,

Ganz pragmatisch?

Einfach zweiten internetanschluß bestellen und die beiden Netze komplett getrennt halten. Dann kann man auch nicht "aus Versehen" mischen.

Weniger Pragmatisch?

Einen kleinen 20€ Router wie einen Mikrotik oder einen xWRT-fahigen Router nehmen und zwei getrennte Netze Konfigurieren, ggf unter Zuhilfenahme von vlan-fähigen switchen.

unpragmatisvh und unsicher

Das GASNetz der Dritte mit all seinen Einschränkungen und Gefahren nutzen.

lks

Ganz pragmatisch?

Einfach zweiten internetanschluß bestellen und die beiden Netze komplett getrennt halten. Dann kann man auch nicht "aus Versehen" mischen.

Weniger Pragmatisch?

Einen kleinen 20€ Router wie einen Mikrotik oder einen xWRT-fahigen Router nehmen und zwei getrennte Netze Konfigurieren, ggf unter Zuhilfenahme von vlan-fähigen switchen.

unpragmatisvh und unsicher

Das GASNetz der Dritte mit all seinen Einschränkungen und Gefahren nutzen.

lks

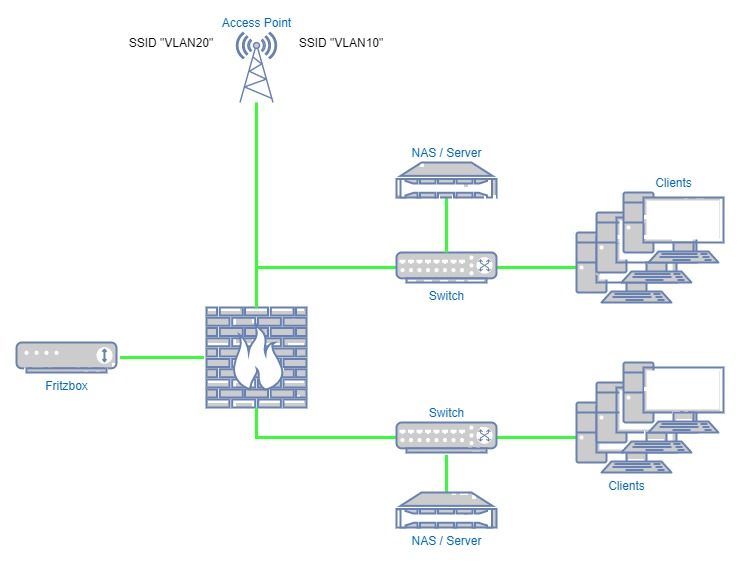

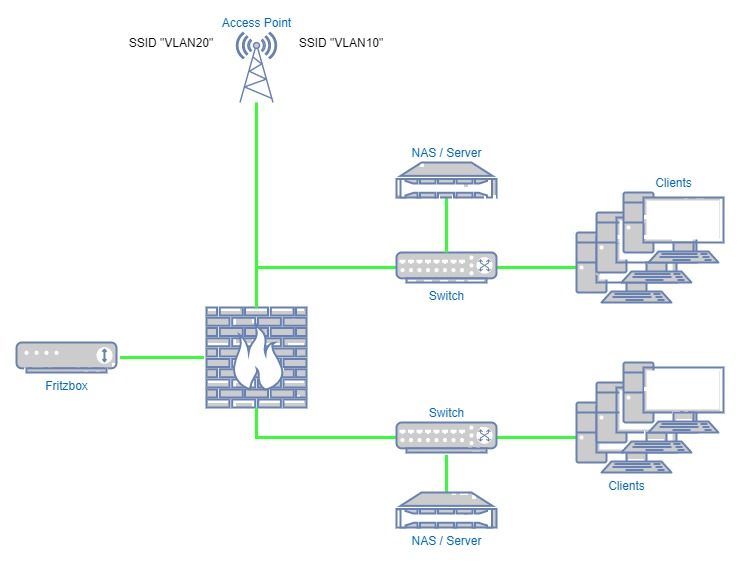

Damit man eine saubere Trennung hat zw. VLAN10 und VLAN20, müsste das logischerweise so aussehen...

Die Fritzbox dient dann nur als Internet-Zugang. Zwei WLAN SSIDs in die zwei VLANs zu bekommen über die Fritzbox ist, denke ich, kaum möglich, daher ein Access Point und die Firewall stellt die SSIDs bereit.

Die Fritzbox dient dann nur als Internet-Zugang. Zwei WLAN SSIDs in die zwei VLANs zu bekommen über die Fritzbox ist, denke ich, kaum möglich, daher ein Access Point und die Firewall stellt die SSIDs bereit.

Zwei WLAN SSIDs in die zwei VLANs zu bekommen über die Fritzbox ist, denke ich...

Nicht ganz...! Zumindestens solange es bei den 2 Netzen bzw. MSSIDs bleibt die die FB supporten kann (Gastnetz) ist das für max. 2 Netze möglich:

Fritzbox mit MSSID WLAN

Nachteil ist das es keine Möglichkeit gibt über ein Regelwerk einzelne Zugriffe zwischen diesen Netzen zu erlauben z.B. gemeinsame Nutzung eines NAS etc. Das lässt das eingeschränkte Featureset der FB nicht zu.

Hallo,

also VLAN und Fritte schliessen sich nicht aus. Ich richte da ein VLAN Netzwerk mit 2 VLANs ein, das eine wird dann an LAN-1/3 angebunden und das für die Gäste an LAN4. Dann ist es aber auch schon vorbei. Die beiden VLANs lassen sich dann über verschiedene Switche mit Trunks verteilen. Das war es dann aber auch schon.

Wenn man mehr VLAN haben will - dann brauch man eine FW - da kann man das dann auch mit dem Gastnetz gleich mit erledigen.

Fürs Homelab finde ich den Setup nicht schlecht - da recht einfach.

Mit der FW kann man ja partiell einsteigen, drittes VLAN aufmachen und die FW zwischen das dritte VLAN und LAN-1/3 setzten und lernen wie man die FW betreibt. Also lieber gleich 2 VLAN hinter der FW einrichten.

Vom Wlan kann man sich in der Fritte aber ziemlich verabschieden, das taugt bestenfalls für Gäste. Das bekommst Du in eine VLAN Struktur nicht rein. Nur halt über Gast-VLAN das an LAN-4 rauskommt. Gibt ja aber auch AP-s die VLAN können.

also VLAN und Fritte schliessen sich nicht aus. Ich richte da ein VLAN Netzwerk mit 2 VLANs ein, das eine wird dann an LAN-1/3 angebunden und das für die Gäste an LAN4. Dann ist es aber auch schon vorbei. Die beiden VLANs lassen sich dann über verschiedene Switche mit Trunks verteilen. Das war es dann aber auch schon.

Wenn man mehr VLAN haben will - dann brauch man eine FW - da kann man das dann auch mit dem Gastnetz gleich mit erledigen.

Fürs Homelab finde ich den Setup nicht schlecht - da recht einfach.

Mit der FW kann man ja partiell einsteigen, drittes VLAN aufmachen und die FW zwischen das dritte VLAN und LAN-1/3 setzten und lernen wie man die FW betreibt. Also lieber gleich 2 VLAN hinter der FW einrichten.

Vom Wlan kann man sich in der Fritte aber ziemlich verabschieden, das taugt bestenfalls für Gäste. Das bekommst Du in eine VLAN Struktur nicht rein. Nur halt über Gast-VLAN das an LAN-4 rauskommt. Gibt ja aber auch AP-s die VLAN können.

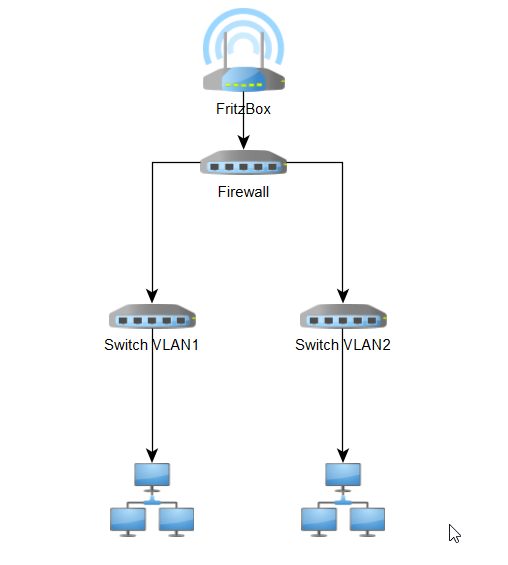

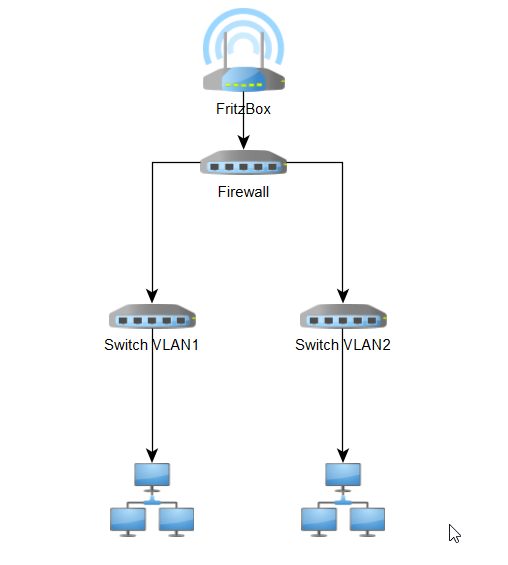

Du kannst die FritzBox eigentlich behalten und weiterhin als Modem nutzen.

Du könntest eine separate Firewall mit zwei Ports einrichten, jeweils mit einem anderen VLAN konfiguriert.

So kannst du dein Netzwerk sauber trennen, ohne in managebare Switche investieren zu müssen.

Das wäre eine kostengünstige Lösung, die eine klare Linie zwischen deinem Privat- und Geschäftsnetzwerk zieht.

Du könntest eine separate Firewall mit zwei Ports einrichten, jeweils mit einem anderen VLAN konfiguriert.

So kannst du dein Netzwerk sauber trennen, ohne in managebare Switche investieren zu müssen.

Das wäre eine kostengünstige Lösung, die eine klare Linie zwischen deinem Privat- und Geschäftsnetzwerk zieht.

und weiterhin als Modem nutzen.

Eine reine (xDSL) Modem Nutzung ist schon seit langem von AVM nicht mehr supportet. Das geht nur mit dedizierten "nur" Modems wie z.B. Vigor 165/167, Zyxel VMG3006 etc.Was möglich ist, ist die FB mit PPPoE Passthrough zu betreiben sofern im Setup aktiviert oder eben in einer klassischen Router Kaskade.

Zitat von @aqui:

Was möglich ist, ist die FB mit PPPoE Passthrough zu betreiben sofern im Setup aktiviert oder eben in einer klassischen Router Kaskade.

und weiterhin als Modem nutzen.

Eine reine (xDSL) Modem Nutzung ist schon seit langem von AVM nicht mehr supportet. Das geht nur mit dedizierten "nur" Modems wie z.B. Vigor 165/167, Zyxel VMG3006 etc.Was möglich ist, ist die FB mit PPPoE Passthrough zu betreiben sofern im Setup aktiviert oder eben in einer klassischen Router Kaskade.

So müsste es doch eigentlich gehen oder?

Auf der FirtzBox das Gerät (Firewall) als Exposed Host auswählen.

FritzBox ---> (WAN Port) Firewall

Firewall ---> LAN1 --> Switch ---> Client

Firewall ---> LAN2 --> Switch ---> Client

Zitat von @Crossaint:

Klasse und vielen Dank für all die tollen Lösungen und Beispiele!

Ich meine die FritzBox ist aktuell natürlich mein ADSL/VDSL Router/(Modem) in einem mit direkter Verbindung zum ISP. Die Fritzbox hat einen grauen Anschluss [DSL] und gelb [LAN], ein WAN Anchluss ist nicht zu finden: router-faq.de/?id=fbinfo&hwf=fb7412#fb7412

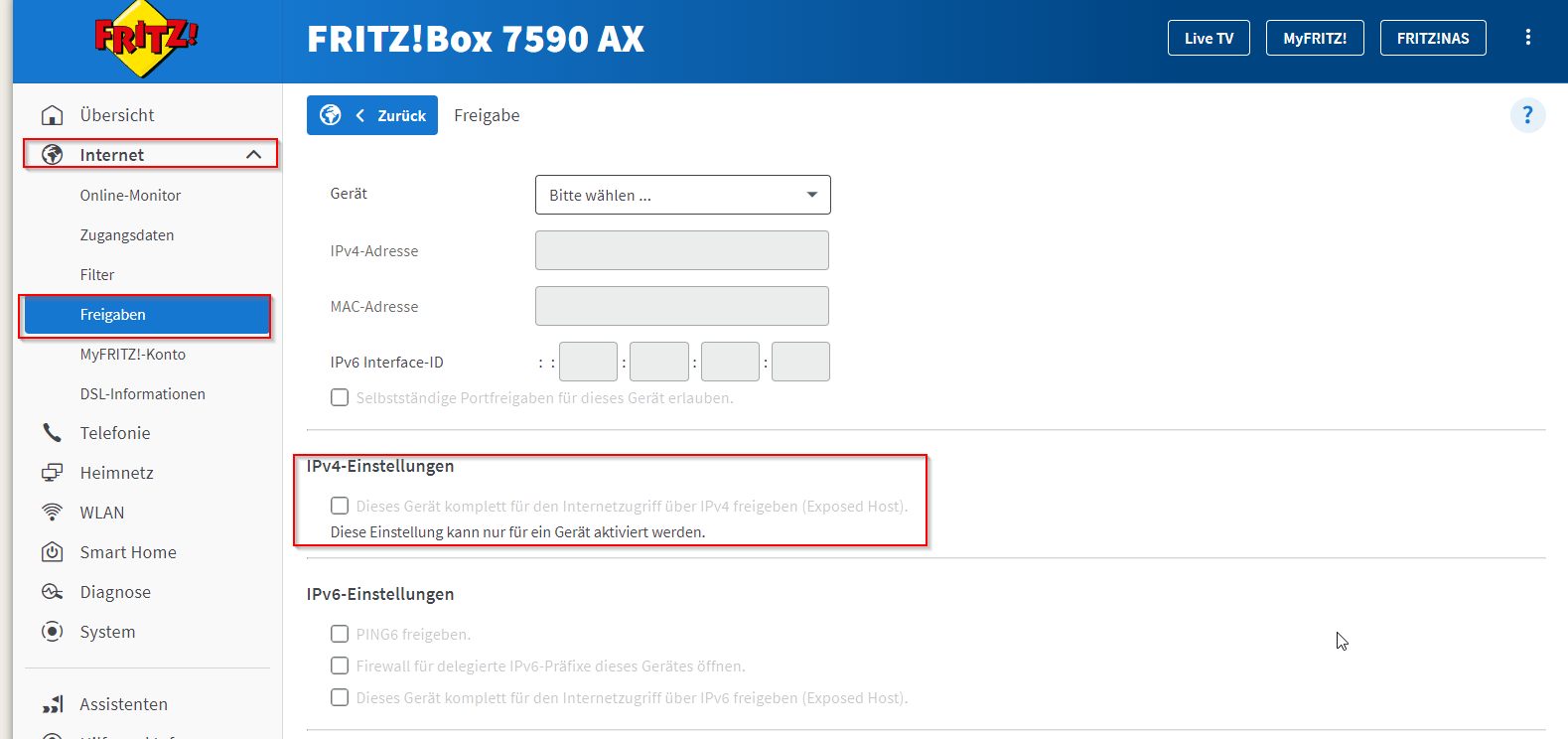

Die Einstellung in der Benutzeroberfläche meiner Fritzbox bei Freigaben gibt es:

1) Portfreigaben mit Hilfe von Geräteauswahlliste ist möglich

2) IPv4-Einstellungen für Exposed Host gibt es:

Funktioniert das dann ohne den WAN Anschluss auf der Fritzbox?

Welches Gerät mein ihr mit der Bezeichnung "Firewall" in euren Topologiedarstellungen und Erklärungen, z.B. das Mikrotik oder welches Gerät?

Klasse und vielen Dank für all die tollen Lösungen und Beispiele!

Ich meine die FritzBox ist aktuell natürlich mein ADSL/VDSL Router/(Modem) in einem mit direkter Verbindung zum ISP. Die Fritzbox hat einen grauen Anschluss [DSL] und gelb [LAN], ein WAN Anchluss ist nicht zu finden: router-faq.de/?id=fbinfo&hwf=fb7412#fb7412

Die Einstellung in der Benutzeroberfläche meiner Fritzbox bei Freigaben gibt es:

1) Portfreigaben mit Hilfe von Geräteauswahlliste ist möglich

2) IPv4-Einstellungen für Exposed Host gibt es:

Dieses Gerät komplett für den Internetzugriff über IPv4 freigeben (Exposed Host).

Diese Einstellung kann nur für ein Gerät aktiviert werden.

Diese Einstellung kann nur für ein Gerät aktiviert werden.

Funktioniert das dann ohne den WAN Anschluss auf der Fritzbox?

Welches Gerät mein ihr mit der Bezeichnung "Firewall" in euren Topologiedarstellungen und Erklärungen, z.B. das Mikrotik oder welches Gerät?

An der Fritze brauchst du kein WAN Anschluss.

Telekom ---> Fritze (Port: DSL) --> Fritze (Port: LAN) ---> Firewall ....

Du musst deine Firewall zum Exposed Host machen.

Zitat von @Crossaint:

Ok, nur die/eine Firewall habe ich jetzt noch nicht, meinst du hier ein Gerät wie das Mikrotik, wo ich dann VLANs einrichte und die unmanaged Switch dranhänge?

Welches kostengünstige Gerät als Firewall empfiehlst du konkret für das Setup?

Ok, nur die/eine Firewall habe ich jetzt noch nicht, meinst du hier ein Gerät wie das Mikrotik, wo ich dann VLANs einrichte und die unmanaged Switch dranhänge?

Welches kostengünstige Gerät als Firewall empfiehlst du konkret für das Setup?

Sry, da kann ich dir leider keins empfehlen. Evtl. @aqui

Welches kostengünstige Gerät als Firewall empfiehlst du konkret für das Setup?

Das hängt doch von der gewünschten Performance ab?!a) Mikrotik sind Router (inkl. Firewall). Hier ist die Funktionalität bei allen routerOS-Geräten weitgehend gleich ... nur die Performance (Bandbreite IPS oder auch intern) unterscheidet sich. Geht bei 40 EUR los:

mikrotik.com/products/group/ethernet-routers

b) Firewall wäre z.B. OPNsense oder PFsense (opensource). Läuft auf (fast) jeder x86 CPU. Musste halt nur den Stromverbrauch im Auge behalten. Minimum 1 RJ45 und dann nen USB-RJ45 Adapter, besser sind natürlich mehrere Ports direkt auf dem Bord (Kleinanzeigen, APU, Sophos umflashen, Alibaba, Amazon, Ebay, ...)

ein WAN Anchluss ist nicht zu finden

Mit WAN (Wide Area Net) ist logischerweise immer der xDSL, Kabel, Glas usw. Anschluss gemeint bzw. allgemein der Anschluss der Richtung Weitverkehr/Internet geht. Lernt der Azubi im ersten Lehrjahr! Du musst deine Firewall zum Exposed Host machen.

Das muss nur sein wenn die kaskadierte FW oder Router von extern erreichbar sein muss (VPN etc.) Ist das nicht der Fall ist der exposed Host auch nicht erforderlich. An DS-Lite Anschlüssen funktioniert Port Forwarding aus technischen Gründen so oder so gar nicht für IPv4.Welches kostengünstige Gerät als Firewall empfiehlst du konkret für das Setup?

Hier kannst du einen kostengünstigen Mikrotik mit Firewall onboard in einer Kaskade nehmen wie HIER beschrieben oder alternativ eine der zahllosen Standard Firewall Appliances mit einer OPNsense oder pfSense drauf.Mikrotik (40€) hole, ersetzt dieser als Router inklusive Firewall meine Fritzbox

Jein. Dem Mikrotik (und auch einer FW) fehlt ein internes xDSL Modem. Er hat lediglich einen klassischen Ethernet Breitband Anschluss mit RJ-45.Du benötigst bei xDSL also immer noch ein NUR Modem wie z.B. ein Draytek 165/167 oder Zyxel VMG3006 usw. um xDSL anschliessen zu können. Gleiches gilt für den direkten Betrieb einer Firewall am xDSL. Siehe dazu auch hier.

Lass das gehampel mit der Fritzbox und hol dir eine UDM pro und ggfs noch den einen oder anderen unifi switch. Einfachste zu konfigurieren, inkl. Geräteisolation, professionelles WiFi und alles bis 10gbit.

Dann einfach zwei Netze einrichten, in der grafischen Portkonfiguration die Geräte zuweisen und gut.

Dann einfach zwei Netze einrichten, in der grafischen Portkonfiguration die Geräte zuweisen und gut.

Gibt es noch eine weitere Lektüre/Basics falls ich mir so ein Mikrotik besorge

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Und die weiterführenden Links dort.

ist möglichweise performance mäßig unterdimensioniert. Ich denke evtl. an ein HAP AC2. Was meint ihr?

Das ist richtig. Du solltest als AP nur noch den hAP ac2 oder den hAP ax2 verwenden.Zitat von @Crossaint:

Danke für die Empfehlung. Die Geräte sind natürtlich schon preislich eine ganz andere Hausnummer.

eu.store.ui.com/eu/en/products/udm-pro

eu.store.ui.com/eu/en/products/us-8-60w

Hast du besonders schlechte Erfahrungen mit Zwischenlösungen bzw. schrittweisen Ergänzungen gesammelt? Bei dem UDM Pro brauche ich allerdings auch ein Rack oder ähnliches, richtig?

Danke für die Empfehlung. Die Geräte sind natürtlich schon preislich eine ganz andere Hausnummer.

eu.store.ui.com/eu/en/products/udm-pro

eu.store.ui.com/eu/en/products/us-8-60w

Hast du besonders schlechte Erfahrungen mit Zwischenlösungen bzw. schrittweisen Ergänzungen gesammelt? Bei dem UDM Pro brauche ich allerdings auch ein Rack oder ähnliches, richtig?

Nun, Zwischenlösungen sind, wie der Name ja schon sagt: Zwischenlösungen. Man gibt da nur unnötig Geld aus.

- Internet-Bandbreite wird niemals weniger werden

- Wifi-Management mit Band-Steering, Wifi6 usw. wird über kurz oder lang notwendig sein bzw. ist es schon

- 10Gbit steht kurz vor der Tür.

Ich habe sehr lange (~20 Jahre) auch teils Firmenkunden mit Fritzboxen und irgendwelchen Selbstbau-Lösungen bestückt. Letztendlich ist das alles sehr Wartungsintensiv und Fehleranfällig.

Ich bin zwar generell kein großer Fan von IT-Ökosystemen, in Sachen Ubiquiti liegt aber einfach ein extrem gutes Preis-Leistungsverhältnis mit der UDM-PRO vor. Du bekommst dort ein vollwertiges Security-Gateway mit mehr Traffic-Rules und Konfigurationsmöglichkeiten als du vermutlich jemals benötigst, dazu kostenfreies, unbegrenztes VPN via L2TP, Wireguard, OpenVPN und Teleport mit Durchsatz im Gigabit-Bereich. Gleichzeit Werbefilter, Netzmanagement, Grafische Netzpläne uvm.

Die UDM-Pro nimmt bis zu 10Gbit an Internet entgegen und kann mittels weiterem 10Gbit Port das ganze auch an einen Core-Switch weitergeben. Dementsprechend zukunftssicher ist das Gerät.

Wifi-Netzwerke inkl. Netztrennung, Gästeportal mit Gutscheincodes, Login-Seite uvm. ist alles out of the box mit ein paar Klicks konfigurierbar.

Die UDM-PRO (359€) selbst hat 8x Gigabit, ergänze das einfach mit 1x USW-Lite-16-PoE (188€) oder einem USW-24 (213€) wenn du kein PoE benötigst.

Ein Rack brauchst du dafür nicht. Man kann den Kram auch auf nen Tisch stellen^^

Ein UAP-AC-Lite Access Point kostet 84€, ein U6-Lite mit Wifi6 (was ich empfehlen würde) liegt bei 93€. Alle APs können auch (vernünftig) untereinander Meshen, sofern du nicht überall LAN Zuleitungen hast.

Für maximalen Durchsatz wäre der U6-Pro (150€) zu empfehlen. Damit erreichen dann auch dafür befähigte Endgeräte 1Gbit im Wifi.

Spannend hier ist auch, dass, wenn du irgendwo noch einmal eine kleine Unterverteiltung (sprich einen Switch) benötigst, kannst du das auch mit dem USW-Flex-Mini (27€ !) tun, der dennoch komplett layer-2 fähig und verwaltbar. ist. Strom kann der wiederum direkt via PoE vom Haupt-Switch bekommen, du brauchst also nicht einmal mehr ein Netzteil.

Stell das ganze einfach mal auch deinem persönlichen Zeitaufwand, Fehleranfälligkeit und Funktionsgewissheit(!) gegenüber. Dann relativieren sich 600€ für Hardwareanschaffung extrem schnell.

Wenn es das war bitte nicht vergessen deinen Thread hier als erledigt zu markieren!