Home Lab einrichtung

Guten Abend liebe gemeinde,

ich wollte mich vor meiner Ausbildung ein wenig selber weiterbilden und habe mir daraufhin einen älteren Dell Server angeschafft.

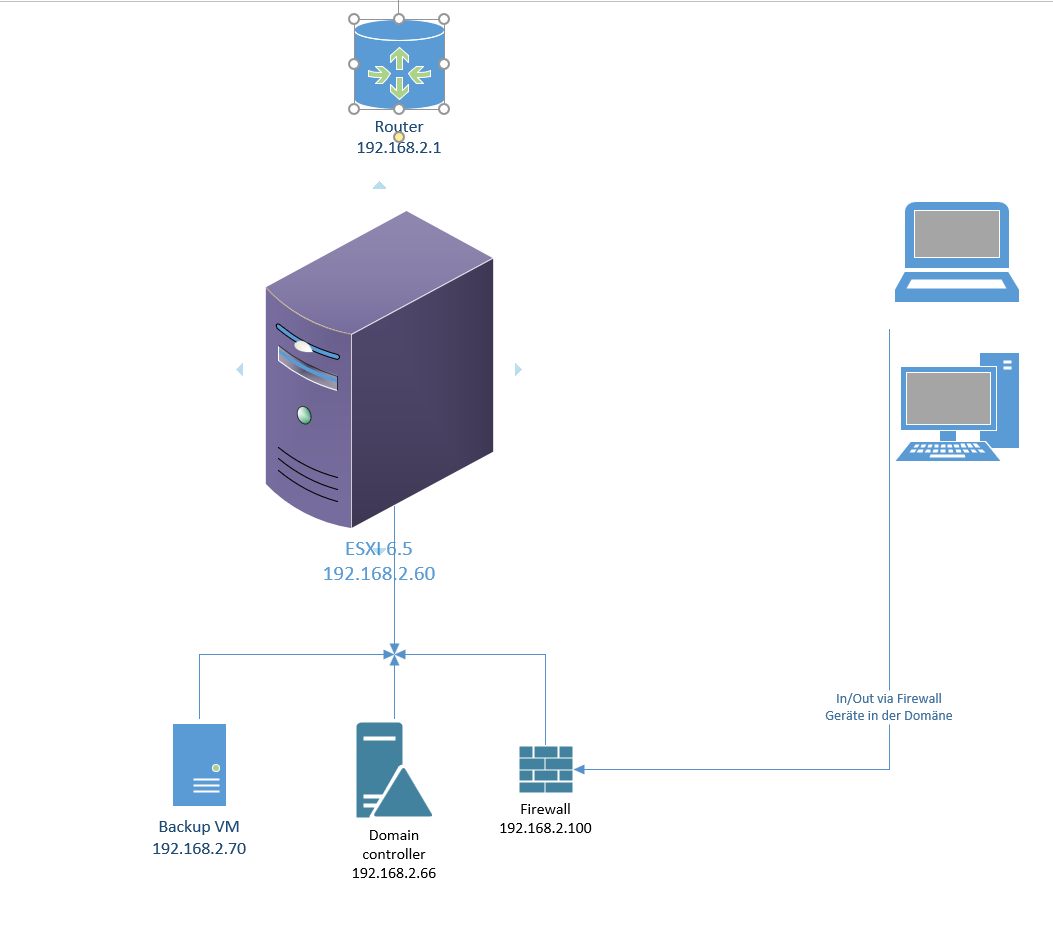

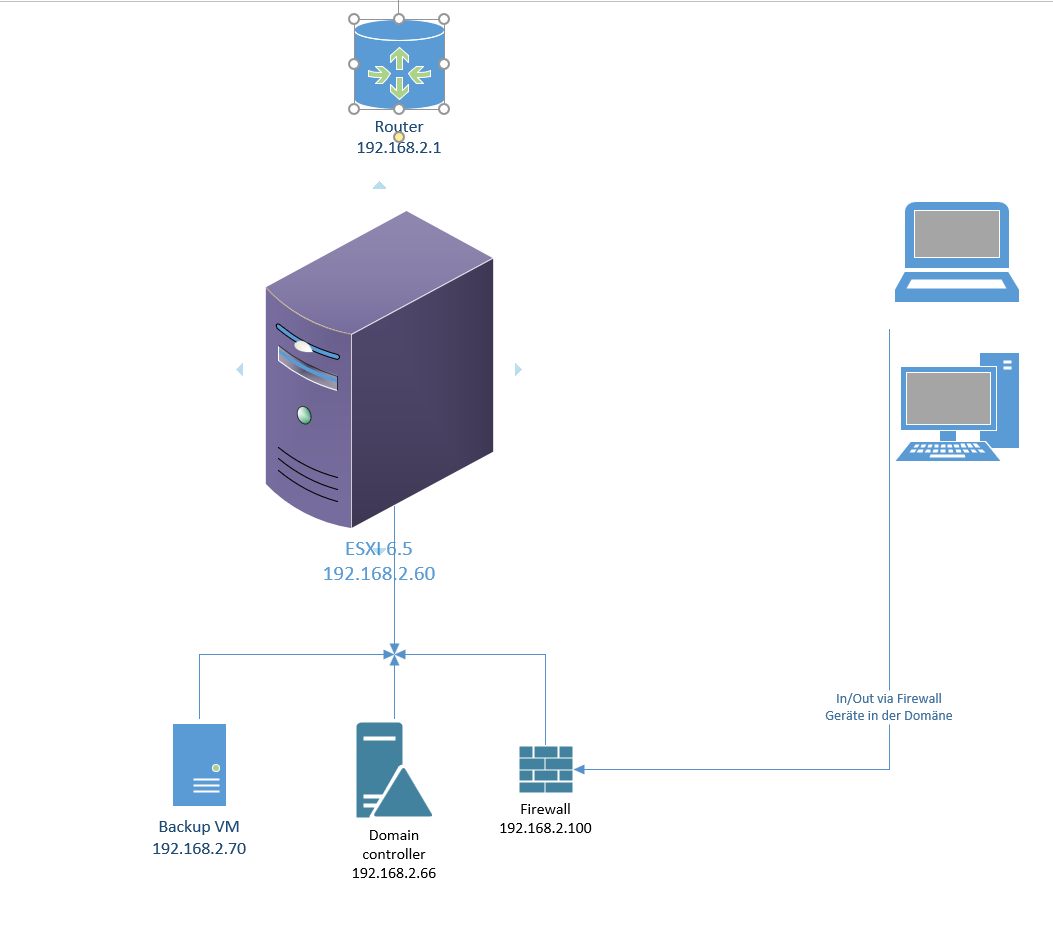

Auf diesen ich VMware ESXI 6 installiert habe und einige VMs eingerichtet hab.

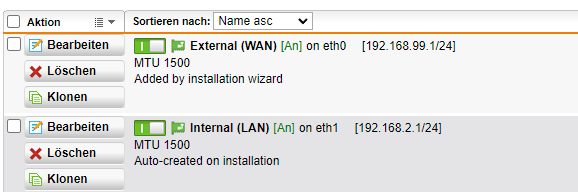

Eine der VMs ist eine Sophos utm und soll als aktive Firewall agieren.

Nun ist meine Frage wie ich das mit den virtuellen Switchen/Routing einrifchten muss, da ich in den Punkten keinerlei Erfahrung hab.

Ziel ist es, das der ganze traffic in/out über die Firewall läuft.

Aktuell habe ich einen kleinen Switch, der an meinem Router angeschlossen plus 2 Ports am Server belegt (wo ich nicht mal weis ob dies sinnvoll ist) + den Idrac port.

Ich habe mich mal an einer kleinen Visio Zeichnung probiert, damit es ein wenig verständlicher ist.

Evtl. kann mir der ein oder andere einen Tipp geben, wie ich es am besten für mein Home Lab einrichten kann.

VG

ich wollte mich vor meiner Ausbildung ein wenig selber weiterbilden und habe mir daraufhin einen älteren Dell Server angeschafft.

Auf diesen ich VMware ESXI 6 installiert habe und einige VMs eingerichtet hab.

Eine der VMs ist eine Sophos utm und soll als aktive Firewall agieren.

Nun ist meine Frage wie ich das mit den virtuellen Switchen/Routing einrifchten muss, da ich in den Punkten keinerlei Erfahrung hab.

Ziel ist es, das der ganze traffic in/out über die Firewall läuft.

Aktuell habe ich einen kleinen Switch, der an meinem Router angeschlossen plus 2 Ports am Server belegt (wo ich nicht mal weis ob dies sinnvoll ist) + den Idrac port.

Ich habe mich mal an einer kleinen Visio Zeichnung probiert, damit es ein wenig verständlicher ist.

Evtl. kann mir der ein oder andere einen Tipp geben, wie ich es am besten für mein Home Lab einrichten kann.

VG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4119884016

Url: https://administrator.de/forum/home-lab-einrichtung-4119884016.html

Ausgedruckt am: 19.07.2025 um 00:07 Uhr

15 Kommentare

Neuester Kommentar

Hi,

ESXI ist nicht so mein Ding, aber es gib im Hypervisor virtuelle Switche die entscheiden, welche VMs welche Port(s) bekommen. Dort könntest du den VMs einen eigenen Port geben und dem Host. Oder auch nicht, bei deiner Mini-Testumgebung ist das nicht so ausschlaggebend.

Mach es zum Anfang so einfach wie möglich, sonst hast du 20 Dinge über die du nachdenken musst, das kann schnell frustrierend sein.

Die Firewall kann dann die Verbindung zum Router und damit Internet regeln (Stichwort Routerkaskade, findest du hunderte Anleitungen, auch hier im Forum).

Ist ja eine Spielwiese, da darf gerne was komplett kaputt gehen, aber das sollte keine Auswirkung auf dein vorhandenes Netzwerk haben.

Gruß

Drohnald

Ziel ist es, das der ganze traffic in/out über die Firewall läuft.

wenns nur das ist: Standardgateway der Geräte auf die Firewall (192.168.2.100) stellen, fertig.Aktuell habe ich einen kleinen Switch, der an meinem Router angeschlossen plus 2 Ports am Server belegt (wo ich nicht mal weis ob dies sinnvoll ist) + den Idrac port.

Ob das sinnvoll ist hängt stark davon ab, was du machen willst.ESXI ist nicht so mein Ding, aber es gib im Hypervisor virtuelle Switche die entscheiden, welche VMs welche Port(s) bekommen. Dort könntest du den VMs einen eigenen Port geben und dem Host. Oder auch nicht, bei deiner Mini-Testumgebung ist das nicht so ausschlaggebend.

Mach es zum Anfang so einfach wie möglich, sonst hast du 20 Dinge über die du nachdenken musst, das kann schnell frustrierend sein.

Evtl. kann mir der ein oder andere einen Tipp geben, wie ich es am besten für mein Home Lab einrichten kann.

Ich würde das komplette LAB auf einen eigenen kleinen Switch packen (hast du ja schon, wenn ich das richtig verstehe) und eine andere IP-Range als das restliche Netz nehmen (z.B. 192.168.99.0 /24)Die Firewall kann dann die Verbindung zum Router und damit Internet regeln (Stichwort Routerkaskade, findest du hunderte Anleitungen, auch hier im Forum).

Ist ja eine Spielwiese, da darf gerne was komplett kaputt gehen, aber das sollte keine Auswirkung auf dein vorhandenes Netzwerk haben.

Gruß

Drohnald

Mahlzeit

Wenn 192.168.2.0/24 dein "normales Netz" zu Hause ist, macht es für ein Labor mehr Sinn sich davon zu lösen. Was hast du dir für einen Server geholt, wenn man fragen darf?

Gruß

Zitat von @fragensteller:

Bei meinen Geräten kann ich ja das Standard Gateway via GPOs verteilen (denk ich mal) allerdings wie mach ich das bei Mobilen Geräten? Oder „Besuchern“?

Das Gateway verteilt man "im Normfall" per DHCP.Bei meinen Geräten kann ich ja das Standard Gateway via GPOs verteilen (denk ich mal) allerdings wie mach ich das bei Mobilen Geräten? Oder „Besuchern“?

Wenn 192.168.2.0/24 dein "normales Netz" zu Hause ist, macht es für ein Labor mehr Sinn sich davon zu lösen. Was hast du dir für einen Server geholt, wenn man fragen darf?

Gruß

Hallo,

üblicherweise trennt man sein Labor von seiner heimischen Umgebung nicht wenn mal was kaputt geht im Labor das zu Hause nix mehr geht...

nicht wenn mal was kaputt geht im Labor das zu Hause nix mehr geht...

Die Netzwerkkarte im Server hat vier Anchlüsse a 1 Gbit (RJ45). Deshalb meine Frage nach der Hardware. Du kannst relativ einfach zwei davon benutzen und an deinen Router hängen.

Ich meine im ESXi kannst/musst du dafür keine besondere Konfig vornehmen..

WAN

Auf den Anschluss WAN bringst du deine Firewall, diese bekommt eine IP aus dem Bereich des Routers. Von mir aus die 192.168.2.100

In der Sophos konfigurierst du dies auch als WAN-Anschluss.

Labor-LAN

Nun geben wir der Sophos eine weitere virtuelle Netzwerkkarte, diesmal im Labor-LAN. Daran kommen deine virtuellen Maschinen, wir vergeben hier keine IP aus dem Netz des Routers sondern aus dem Labor-Netz. Dein Router soll ja am Ende nur Traffic ins "www" schubsen der von der Firewall kommt.

Die Sophos Firewall übernimmt in diesem Labor-LAN nun die Funktion eines Gateway und hat somit Zugriff auf den vollen Traffic.

Dienste wie DHCP kannst du nun beliebig für das Labor-LAN in Betrieb nehmen, wenn die Sie zeitgleich am Router deaktivierst. Oder du hängest ein weiteres Netzwerkkabel an einen Switch und gibst dies am Dell Server ins Labor-LAN.

Ich hoffe das war halbwegs verständlich.

Gruß

üblicherweise trennt man sein Labor von seiner heimischen Umgebung

Die Netzwerkkarte im Server hat vier Anchlüsse a 1 Gbit (RJ45). Deshalb meine Frage nach der Hardware. Du kannst relativ einfach zwei davon benutzen und an deinen Router hängen.

Ich meine im ESXi kannst/musst du dafür keine besondere Konfig vornehmen..

WAN

Auf den Anschluss WAN bringst du deine Firewall, diese bekommt eine IP aus dem Bereich des Routers. Von mir aus die 192.168.2.100

In der Sophos konfigurierst du dies auch als WAN-Anschluss.

Labor-LAN

Nun geben wir der Sophos eine weitere virtuelle Netzwerkkarte, diesmal im Labor-LAN. Daran kommen deine virtuellen Maschinen, wir vergeben hier keine IP aus dem Netz des Routers sondern aus dem Labor-Netz. Dein Router soll ja am Ende nur Traffic ins "www" schubsen der von der Firewall kommt.

Die Sophos Firewall übernimmt in diesem Labor-LAN nun die Funktion eines Gateway und hat somit Zugriff auf den vollen Traffic.

Dienste wie DHCP kannst du nun beliebig für das Labor-LAN in Betrieb nehmen, wenn die Sie zeitgleich am Router deaktivierst. Oder du hängest ein weiteres Netzwerkkabel an einen Switch und gibst dies am Dell Server ins Labor-LAN.

Ich hoffe das war halbwegs verständlich.

Gruß

Zitat von @fragensteller:

Guten Abend,

habe mich leider absolut doof ausgedrückt. Ziel ist es schon das Labor später dann in die Produktiv Umgebung zu übernehmen...

Daher nur 1 Netzwerk.

Zitat von @CH3COOH:

Hallo,

üblicherweise trennt man sein Labor von seiner heimischen Umgebung nicht wenn mal was kaputt geht im Labor das zu Hause nix mehr geht...

nicht wenn mal was kaputt geht im Labor das zu Hause nix mehr geht...

Hallo,

üblicherweise trennt man sein Labor von seiner heimischen Umgebung

Guten Abend,

habe mich leider absolut doof ausgedrückt. Ziel ist es schon das Labor später dann in die Produktiv Umgebung zu übernehmen...

Daher nur 1 Netzwerk.

Moin,

erstmal ist ein "Lab" (warum auch immer ITler sich immer so hochgestochen ausdrücken müssen - statt einfach vom Test zu reden ;) ) generell etwas zum TESTEN, es sollte so nicht als normale Umgebung übernommen werden. Denn grad dafür ist es ja da - man TESTET erstmal ob z.B. bei ner neuen Firewall-Regel sich noch alles so verhält wie es soll...

Das was du möchtest ist jedoch einfach nur dir nen Server aufbauen. Auch nicht schlimm... Auch da würde ich immer einfach anfangen und die Komplexität nachträglich hinzufügen. GRADE weil du ja die optimale Umgebung hast: Geht dein Internet mal nen Tag nich - so what... in ner Firma wirst du den Bonus selten sehen.

D.h. ich würde anfangen den ESXi zusammen mitm (vermutlich) Windows-DC (oder eben Linux, was immer du bevorzugst) hochziehen. Der DC verteilt die IPs (und auch das Gateway) per DHCP - fertig...

Als nächstes dann deine Firewall. Hier würde ich es einfach machen: Die hat 2 interfaces am ESX - einmal intern, einmal extern. Intern hat es eben die IP die vorher der Router hatte. Auf dem externen IF hast du dann z.B. 192.168.99.1 und der Router bekommt dann die 192.168.99.2 (bzw. solltest du das mal durch nen Modem ersetzen um doppel-nat zu vermeiden ist das ex-if halt das wo das modem dran hängt). Ab jetzt kannst du deine Regeln in der Firewall wie gewollt erstellen...

Schritt 3 wäre dann abhängig von deiner Hardware. Ich habe zB. für Gäste ein eigenes WLAN was keinen Zugriff auf meine Hardware hat (und dafür nen Captive Portal). Da ich gegenüber nen Spielplatz habe sind genügend Kiddys da die versuchen sich am Wifi anzumelden. So brauche ich mir aber eben auch keine Sorgen zu machen - selbst wenn nen Besucher auf seinem Telefon 500 Trojaner u. noch 300 Viren aufm Laptop hat is mir das recht egal da es für das Gäste-Wifi eben nur sich selbst un Internet gibt... Man kann natürlich da per Firewall auch bei Bedarf Zugriffe freischalten - sehe ich aber generell eher keinen Grund für... (Firmen-Geräte packt man übrigens auch in so nen Gäste-Wifi - falls die Admins da neugierig sind geht auch die nix an was man noch so zuhause hat...)

Nur noch eine letzte frage dann nerv ich euch nicht mehr.

Du missverstehst vermutlich den Sinn und Zweck eines Forums?! Zum Fragenstellen ist das ja da. 😉Zurück zum Thema...

Wie macht man das ganze dannn nur mit dem WLAN?

Dazu müsste man zuallererst verstehen WIE dein WLAN an der Firewall realisiert ist?! Dazu machst du leider keinerlei zielführende Angaben und zwingst zum Raten im freien Fall... Raten wir also mal:- Die Firewall hat ein separates WLAN Interface was separat in einem eigenen IP Netz betrieben wird

- Die Firewall hat ein separates WLAN Interface was per Layer 2 Bridge an das LAN Interface gebunden ist

- Die Firewall hat gar kein eigens WLAN aber im LAN Segment ist ein WLAN Accesspoint der ein WLAN auf das LAN Segment per Bridging verbindet. (Klassisches Design)

Oder...meintest du jetzt das was WAN/Internet Interface der Firewall über eine WLAN Anbindung realisiert werden soll??

Fragen über Fragen...?

Ohne allerdings deine Hardware Infrastruktur genau zu kennen bleibt eben nur Kristallkugeln...

Grundlagen zu Firewall Designs findest du u.a. hier.

Dann ist die Lösung kinderleicht... Kauf dir einen preiswerten AP wie z.B. Cisco AP.

Den klemmst du mit an dein LAN Segment und fertisch ist dein WLAN. Da kommt doch nun aber auch ein Laie drauf...

Den klemmst du mit an dein LAN Segment und fertisch ist dein WLAN. Da kommt doch nun aber auch ein Laie drauf...

Habe leider keinerlei fundamentales Wissen im Thema Netzwerke

Fällt einem ja schwer das zu glauben wenn du in der Lage bist eine Firewall inklusive Regelwerk zu virtualisieren...aber egal.aber wäre es nicht möglich eine speedport als AP fungieren zu lassen?

Na klar, das geht natürlich auch.Guckst du hier:

Kopplung von 2 Routern am DSL Port