HP Aruba - Security access violation

Hallo!

Seit einigen Tagen habe ich auf allen unseren HP Aruba 2530 Switches folgende Meldung:

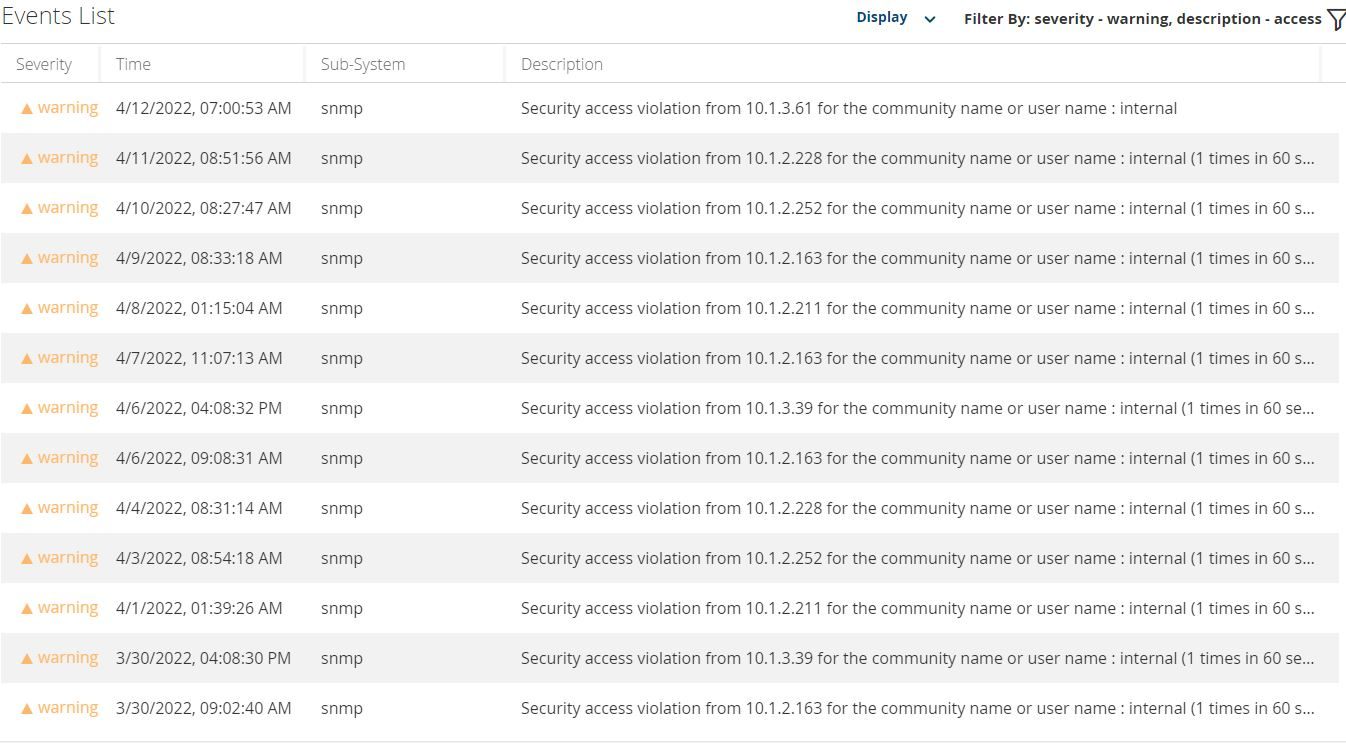

Security access violation from <IP> for the community name or user name: internal (1 times in 60 seconds)

Die Meldung bekomme ich täglich 1-2 Mal

Tritt Zeitgleich auf allen Switches auf

IP Adresse ändert sich jedes Mal

Ich habe jetzt mal nachgeschaut welcher Client die IP-Adresse hat. Den Client habe ich neu aufgesetzt. Und, einen Tag später, bekomm ich von diesem Client wieder die Meldung.

Des weiteren bekam ich am Switch auch schon folgende Meldungen: User "unknown" logged in from <IP> to SSH session

Gibt es eine Möglichkeit rauszufinden wer oder was hier einen Zugriff versucht?

Seit einigen Tagen habe ich auf allen unseren HP Aruba 2530 Switches folgende Meldung:

Security access violation from <IP> for the community name or user name: internal (1 times in 60 seconds)

Die Meldung bekomme ich täglich 1-2 Mal

Tritt Zeitgleich auf allen Switches auf

IP Adresse ändert sich jedes Mal

Ich habe jetzt mal nachgeschaut welcher Client die IP-Adresse hat. Den Client habe ich neu aufgesetzt. Und, einen Tag später, bekomm ich von diesem Client wieder die Meldung.

Des weiteren bekam ich am Switch auch schon folgende Meldungen: User "unknown" logged in from <IP> to SSH session

Gibt es eine Möglichkeit rauszufinden wer oder was hier einen Zugriff versucht?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2480565242

Url: https://administrator.de/forum/hp-aruba-security-access-violation-2480565242.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

29 Kommentare

Neuester Kommentar

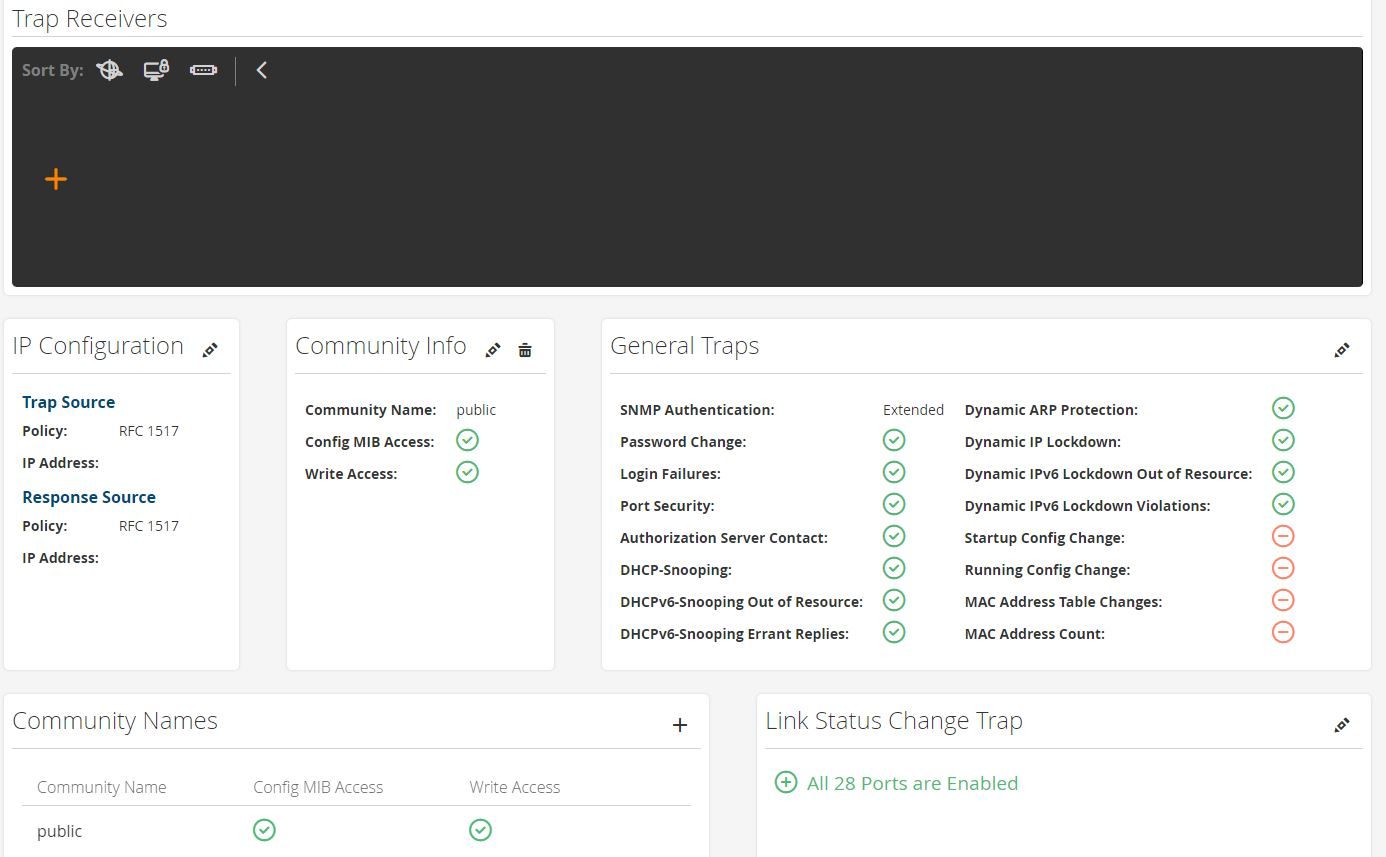

Die Fehlermeldung ist üblich wenn ein System per SNMP Netzwerk Management auf den Switch zugreift aber eine falsche SNMP Community benutzt.

Das wird eindeutig an der Meldung "for the community name or user name:" !

Vermutlich betreibt irgend jemand ein SNMP Management im Netz (Nagios usw.) was versucht Daten vom Switch mit einem falschen SNMP Community String abzuholen. Oder falls SNMPv3 mit einem falschen User/Passwort.

Das wird eindeutig an der Meldung "for the community name or user name:" !

Vermutlich betreibt irgend jemand ein SNMP Management im Netz (Nagios usw.) was versucht Daten vom Switch mit einem falschen SNMP Community String abzuholen. Oder falls SNMPv3 mit einem falschen User/Passwort.

SNMP haben wir aber nicht im Einsatz.

Das ist völlig egal und spielt keine Rolle. Irgendwas befragt den Switch aber per SNMP und er loggt das als Violation weil er entweder nicht für SNMP konfiguriert ist oder eine andere SNMP RO oder RW Community nutzt. Sowas loggt jeder Switch, egal ob Aruba Gurke oder was auch immer.Die 10.1er Adressen sind alle die bösen Buhmänner die dem Switch etwas per SNMP entlocken wollen oder schlimmer noch versuchen per SNMP Set etwas an seiner Konfig zu verändern !!

Den Community String "Public" zu verwenden ist auch mehr als fahrlässig, denn das sind die typischen Allerwelts Dummy Stings (Public für RO und Private für RW). Sowas zu verwenden grenzt schon an Dummheit, aber egal.

Bekomme heraus WER die Absender sind mit den 10.1.er Adressen.

Ein intelligenter Netzwerk Administrator legt sich mit einem Wireshark auf die Lauer und sniffert diese Anfragen mit. Anhand der gesendeten OID Strings kann er dann sofort sehen WER und genu WAS er vom Switch versucht rauszubekommen oder zuändern und welchen Community String er dafür benutzt.

Wenn du z.B. im Heatlthcare Umfeld arbeitest könnten das Patienten Monitoring Geräte sein die per SNMP die Mac Tabelle des Switches befragen.

Wie sollte man das richtig konfigurieren?

Indem man NICHT diese Allerwelts Communities nimmt. Das ist so als wenn du ein Passwort auf "Passw0rd" oder "test123" oder solche banalen Demo Beispiele setzt. Das macht ja kein intelligenter Mensch der auf Datenschutz und Security bedacht ist. Setze das also auf einen individuellen String je für die RO und RW Community.

rapid7.com/blog/post/2016/01/27/simple-network-management-protoc ...

comparitech.com/net-admin/common-snmp-vulnerabilities/

cisa.gov/uscert/ncas/alerts/TA17-156A

usw. usw.

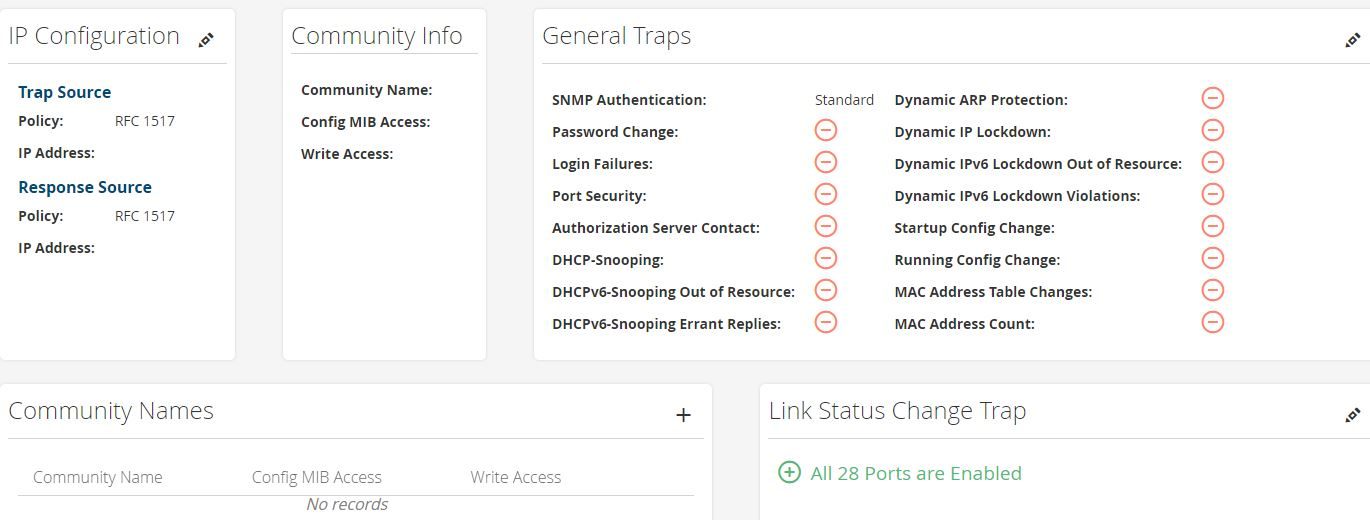

Laut einem Bericht sollte ich SNMP deaktivieren wenn ich es nicht nutze.

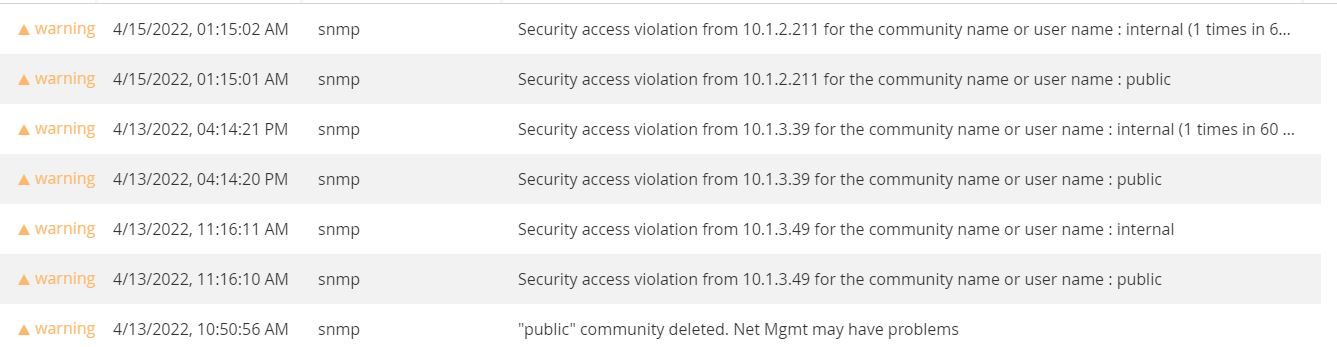

Das ist richtig ! Bei SNMP Zugriff loggt der Switch das aber oft dennoch.Reichts wenn ich die Community "public" lösche

Solltest du generell IMMER machen !! Ebenso Private RW sofern aktiv. Die aktiv zu lassen ist fatal. Sowas weiss man aber auch als verantwortungsbewusster Netzwerk Admin !aber halt kein Netzwerk-Admin...

Dann solltest du eigentlich auch nicht auf den Switches rumfummeln... wer oder was auf die Switches zugreifen möchte.

Sollte ja anhand der IP und den daraus resultierenden Mac Adressen kinderleicht sein. Sieh im DHCP Server nach welche Mac Adresse dazu korrespondiert und dann in der Mac Adress Tabelle des Switches an welchem Port diese Mac hängt dann hast du den Übeltäter.10.1.2.x und 10.1.3.x lässt annehmen das dein Netzwerk sinnvoll in VLANs segmentiert ist und mehrere IP Netze hat.

Dann kannst du auch auf dem Core L3 Switch mit show arp dir die ARP Tabelle ansehen und daraus die Mac Adressen der "SNMP Verbrecher" extrahieren. Die dann wieder in der Mac Tabelle des Switches nachsehen wo die stecken.

Kollege @Lochkartenstanzer pflegt die betreffenden User dann immer gerne mit seinem Lieblingstool für Admins zu züchtigen !

Dann bleibt dir ja nur noch deinen Thread dann als erledigt zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Wieso lässt man die Clients ins Management Netz?? Solche Ports sollten ausschließlich für Management Stationen für den Zugriff erlaubt sein, und durch Firewall/ACL wasserdicht abgedichtet sein! Alles andere ist ehrlich gesagt Murks!

Denn hast du mal Malware im Netz und deine Devices haben Sicherheitslücken sind sie so direkt Angriffen schutzlos ausgesetzt!

Denn hast du mal Malware im Netz und deine Devices haben Sicherheitslücken sind sie so direkt Angriffen schutzlos ausgesetzt!

Naja, alle Management-Ports zur "Verwaltung" der Geräte (dazu gehört auch SNMP) gehören sollten auch nur vom Management-VLAN erreichbar sein, dazu hat man Firewall-Regeln bzw. ACLs. Zugriffe von Clients aus den Client VLANs sollten da natürlich keinen Zugriff drauf haben.

Ins ManagementVLAN für die Netzinfrastruktur packt man auch keine Server für Client-Zugriff.

Also habe deine Firewall im Griff.

Nur segmentieren alleine, hilft nicht, die Zugriffregeln müssen dann der Vollständigkeit halber auch stimmig sein sonst bringt das Segmentieren nicht viel Nutzen.

Ins ManagementVLAN für die Netzinfrastruktur packt man auch keine Server für Client-Zugriff.

Also habe deine Firewall im Griff.

Nur segmentieren alleine, hilft nicht, die Zugriffregeln müssen dann der Vollständigkeit halber auch stimmig sein sonst bringt das Segmentieren nicht viel Nutzen.

Du siehst zudem ja auch die Absender IPs die versuchen per SNMP den Switches irgendetwas zu entlocken oder schlimmer noch zu konfigurieren.

Wäre es nicht intelligent einmal diese IP Adressen bzw. dazugehörigen Geräte ersteinmal ausfindig zu machen und auf diesen Geräten dann zu untersuchen WAS dort den SNMP Zugriff triggert.

DAS wäre je zuallererst einmal eine sinnvolle Vorgehensweise. Das irgendwelche Endgeräte SNMP Zugriffe starten ist eher ein gruseliges Szenario und de facto NICHT normal !!!

Die Fahrlässigkeit alle Infrastrukturgeräte nicht in ein gesichertes Management VLAN zu legen hat der Kollege @1915348599 schon angesprochen. Für einen Netzwerk Admin eher ein Armutszeignis.

Wäre es nicht intelligent einmal diese IP Adressen bzw. dazugehörigen Geräte ersteinmal ausfindig zu machen und auf diesen Geräten dann zu untersuchen WAS dort den SNMP Zugriff triggert.

DAS wäre je zuallererst einmal eine sinnvolle Vorgehensweise. Das irgendwelche Endgeräte SNMP Zugriffe starten ist eher ein gruseliges Szenario und de facto NICHT normal !!!

Die Fahrlässigkeit alle Infrastrukturgeräte nicht in ein gesichertes Management VLAN zu legen hat der Kollege @1915348599 schon angesprochen. Für einen Netzwerk Admin eher ein Armutszeignis.

Ja keine Ahnung was hier die SMTP-Zugriffe verursacht...

Das solltest du aber dringenst klären, denn das ist kein normales Verhalten !Im worst Case ist das eine Malware oder Trojaner die versuchen Netzwerk Infrastruktur entsprechend zu manipulieren.

Wenn das Winblows Rechner sind helfen die Microsoft Sysinternal Tools das herauszubekommen.

Bist du dir ganz sicher das wir hier vom gleichen Tool reden ?? 🤣