Hyper V 2012 R2 mit VM 2012 R2 - Bluescreen Stop 0X00000139 - Office2013 Update dran schuld ?

Hallo @ all,

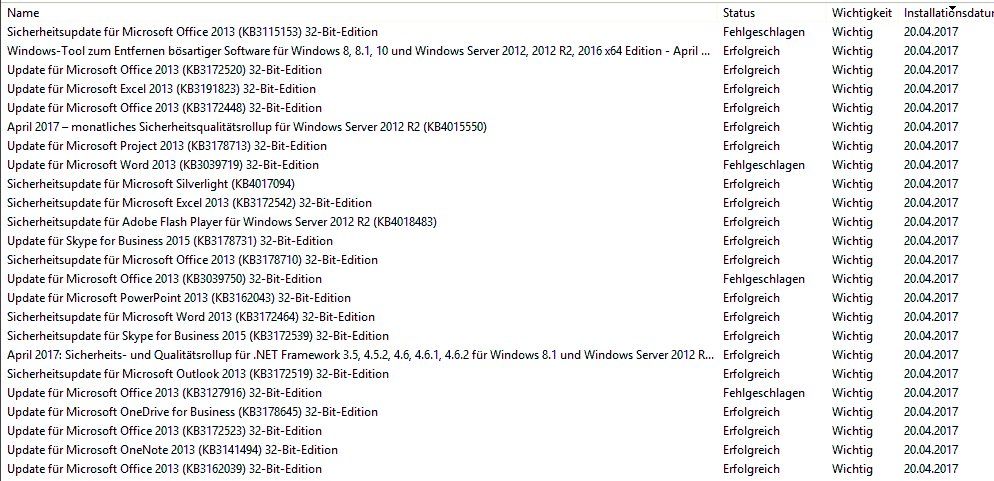

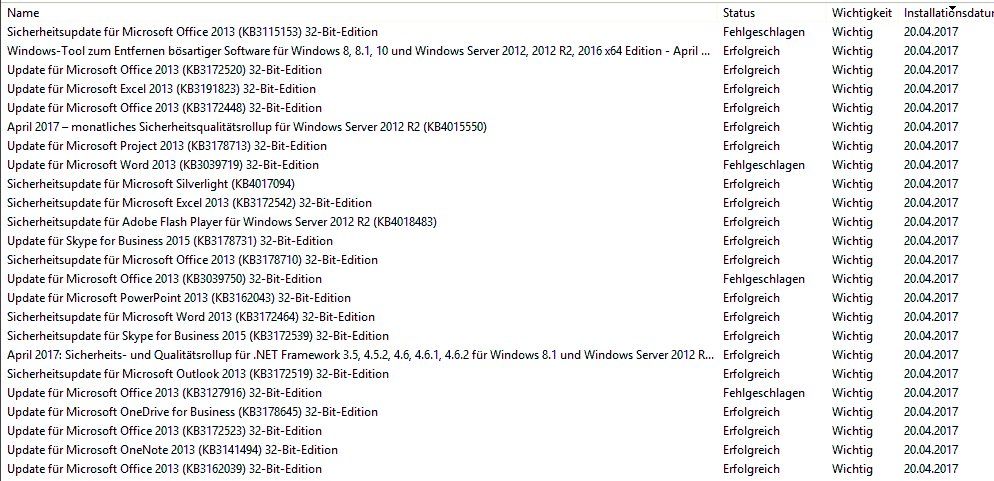

ich bräuchte kurz ein Tipp, da ich nicht weiß, ob ich da richtig liege. Ich hab ein Hyper V mit mehrere Vm´s. Einer davon ist ein Terminalserver 2012 R2. Am 20.04 hatte ich alle vorhanden Server aktualisiert, so auch den Terminalserver.

Der, aber auch nur der, macht nun seit gestern Probleme und zwar stürzt er einfach ab und bootet neu (Bluescreen). Ich hab dann den Dump File Analysiert und da sprang mir WinWord.exe entgegen (Auf dem Ts ist Office 2013 32bit installiert). Das bedeutet doch, das dieser evtl. der Verursacher ist, oder irre ich mich ? Der Dump File vom Vortag also 26.04 erwähnte auch die WinWord.exe

Ich hab dann versucht herausfinden, ob einer der installieren Updates der Verursacher ist, doch konnte nichts ergoogeln. Hat evtl. jemand das gleiche Problem, bevor ich jedes einzelne installierte Update deinstalliere und dann schaue ob der Fehler wieder hoch kommt ?

Vielen Dank für die Tipps.

Anbei Inhalt der Dump und die Installieren Updates:

Dump File Analyse

Instant Online Crash Analysis, brought to you by OSR Open Systems Resources, Inc.

Show DivPrimary Analysis

Crash Dump Analysis provided by OSR Open Systems Resources, Inc. (osr.com)

Online Crash Dump Analysis Service

See osronline.com for more information

Windows 8 Kernel Version 9600 MP (4 procs) Free x64

Product: Server, suite: TerminalServer

Built by: 9600.18589.amd64fre.winblue_ltsb.170204-0600

Machine Name:

Kernel base = 0xfffff802`acc03000 PsLoadedModuleList = 0xfffff802`aced6670

Debug session time: Thu Apr 27 05:49:34.223 2017 (UTC - 4:00)

System Uptime: 0 days 7:44:10.627

*

KERNEL_SECURITY_CHECK_FAILURE (139)

A kernel component has corrupted a critical data structure. The corruption

could potentially allow a malicious user to gain control of this machine.

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd00023327390, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd000233272e8, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

TRIAGER: Could not open triage file : e:\dump_analysis\program\triage\modclass.ini, error 2

CUSTOMER_CRASH_COUNT: 1

DEFAULT_BUCKET_ID: WIN8_DRIVER_FAULT_SERVER

BUGCHECK_STR: 0x139

PROCESS_NAME: WINWORD.EXE

CURRENT_IRQL: 1

LAST_CONTROL_TRANSFER: from fffff802acd5cde9 to fffff802acd512a0

STACK_TEXT:

ffffd000`23327068 fffff802`acd5cde9 : 00000000`00000139 00000000`00000003 ffffd000`23327390 ffffd000`233272e8 : nt!KeBugCheckEx

ffffd000`23327070 fffff802`acd5d110 : 00000000`00000000 ffffd000`23327260 ffffd000`23327200 fffff800`57799d3c : nt!KiBugCheckDispatch+0x69

ffffd000`233271b0 fffff802`acd5c334 : 00000000`00000000 ffffe000`8214ae0b 00000000`00000000 ffffd000`233274f0 : nt!KiFastFailDispatch+0xd0

ffffd000`23327390 fffff800`55d23547 : ffffe000`795f45a8 00000000`00000000 ffffe000`79160a68 ffffe000`80c07a00 : nt!KiRaiseSecurityCheckFailure+0xf4

ffffd000`23327520 fffff800`55d2062d : ffffe000`7fb4d370 ffffe000`7956ca20 ffffe000`7fb4d388 ffffe000`80c07a00 : fltmgr!TargetedIOCtrlAttachAsFoCtx+0x12b

ffffd000`23327560 fffff800`55cf7d8f : ffffe000`00000060 ffffe000`79160a18 ffffc001`9b1d10f0 ffffe000`7fb4d370 : fltmgr!FltpSetIoTargetInFileObject+0x95

ffffd000`233275a0 fffff800`55d20349 : ffffd000`23327680 ffffe000`7fb4d370 ffffe000`8214ac60 ffffe000`7956ca20 : fltmgr!FltpLegacyProcessingAfterPreCallbacksCompleted+0x53f

ffffd000`23327640 fffff802`acfa0809 : 00000000`00000001 00000000`000000a6 00000000`00000060 ffffe000`79160a18 : fltmgr!FltpCreate+0x339

ffffd000`233276f0 fffff802`ad0a16ce : 00000000`00000000 00000000`00000000 ffffe000`00000000 ffffe000`7952da00 : nt!IopParseDevice+0x6c9

ffffd000`233278e0 fffff802`acfa48e3 : 00000000`00000000 ffffd000`23327a98 00000000`00000240 ffffe000`77bb0f20 : nt!ObpLookupObjectName+0x7be

ffffd000`23327a20 fffff802`ad05c3bb : ffffe000`00000001 00000000`00000000 00000000`00000000 00000000`00000000 : nt!ObOpenObjectByName+0x1e3

ffffd000`23327b50 fffff802`ad05bf4b : ffffd000`233280d0 00000000`00100001 ffffd000`23328020 fffff800`55d232f5 : nt!IopCreateFile+0x36b

ffffd000`23327bf0 fffff800`55d236f6 : 00000000`00000000 00000000`00000000 ffffe000`7956eb00 ffffe000`7862e620 : nt!IoCreateFileEx+0x107

ffffd000`23327c80 fffff800`55d23914 : ffffe000`8075653c 00000000`00000000 ffffd000`233280d0 00000000`00000000 : fltmgr!FltpCreateFile+0x1a6

ffffd000`23327d80 fffff800`56e7e42e : ffffe000`795f4400 ffffe000`8075653c ffffd000`233280d0 00000000`00000000 : fltmgr!FltCreateFileEx2+0xd0

ffffd000`23327ea0 ffffe000`795f4400 : ffffe000`8075653c ffffd000`233280d0 00000000`00000000 00000000`00100001 : eamonm+0x1d42e

ffffd000`23327ea8 ffffe000`8075653c : ffffd000`233280d0 00000000`00000000 00000000`00100001 ffffd000`23328020 : 0xffffe000`795f4400

ffffd000`23327eb0 ffffd000`233280d0 : 00000000`00000000 00000000`00100001 ffffd000`23328020 ffffd000`23328010 : 0xffffe000`8075653c

ffffd000`23327eb8 00000000`00000000 : 00000000`00100001 ffffd000`23328020 ffffd000`23328010 00000000`00000000 : 0xffffd000`233280d0

STACK_COMMAND: kb

FOLLOWUP_IP:

eamonm+1d42e

fffff800`56e7e42e ?? ???

SYMBOL_STACK_INDEX: f

SYMBOL_NAME: eamonm+1d42e

FOLLOWUP_NAME: MachineOwner

MODULE_NAME: eamonm

IMAGE_NAME: eamonm.sys

DEBUG_FLR_IMAGE_TIMESTAMP: 53f5d90b

FAILURE_BUCKET_ID: X64_0x139_eamonm+1d42e

BUCKET_ID: X64_0x139_eamonm+1d42e

Followup: MachineOwner

This free analysis is provided by OSR Open Systems Resources, Inc.

Want a deeper understanding of crash dump analysis? Check out our Windows Kernel Debugging and Crash Dump Analysis Seminar (opens in new tab/window)

Hide DivCrash Code Links

Unknown Bugcheck Code

Hide DivLoaded Module List

start end module name

ffffe000`78678000 ffffe000`78680000 em015_64 em015_64.dat

ffffe000`7874a000 ffffe000`7878a000 em006_64 em006_64.dat

fffff800`55400000 fffff800`5540b000 cmimcext cmimcext.sys

fffff800`5540b000 fffff800`55493000 CI CI.dll

fffff800`554ce000 fffff800`5554b000 mcupdate_GenuineIntel mcupdate_GenuineIntel.dll

fffff800`5554b000 fffff800`55559000 werkernel werkernel.sys

fffff800`55559000 fffff800`555bb000 CLFS CLFS.SYS

fffff800`555bb000 fffff800`555dd000 tm tm.sys

fffff800`555dd000 fffff800`555f2000 PSHED PSHED.dll

fffff800`555f2000 fffff800`555fc000 BOOTVID BOOTVID.dll

fffff800`55652000 fffff800`556af000 msrpc msrpc.sys

fffff800`556af000 fffff800`5577e000 Wdf01000 Wdf01000.sys

fffff800`5577e000 fffff800`5578f000 WDFLDR WDFLDR.SYS

fffff800`5578f000 fffff800`557a7000 acpiex acpiex.sys

fffff800`557a7000 fffff800`557b2000 WppRecorder WppRecorder.sys

fffff800`55800000 fffff800`5586b000 spaceport spaceport.sys

fffff800`5586b000 fffff800`558a4000 fastfat fastfat.SYS

fffff800`558b4000 fffff800`5593c000 ACPI ACPI.sys

fffff800`5593c000 fffff800`55946000 WMILIB WMILIB.SYS

fffff800`55946000 fffff800`559d3000 cng cng.sys

fffff800`55a00000 fffff800`55a77000 NETIO NETIO.SYS

fffff800`55a79000 fffff800`55b90000 NDIS NDIS.SYS

fffff800`55b90000 fffff800`55b9d000 vdrvroot vdrvroot.sys

fffff800`55b9d000 fffff800`55bb9000 pdc pdc.sys

fffff800`55bb9000 fffff800`55bd1000 partmgr partmgr.sys

fffff800`55bd1000 fffff800`55be7000 volmgr volmgr.sys

fffff800`55c00000 fffff800`55c24000 luafv luafv.sys

fffff800`55c32000 fffff800`55c91000 volmgrx volmgrx.sys

fffff800`55c91000 fffff800`55cae000 vmbus vmbus.sys

fffff800`55cae000 fffff800`55cc5000 vmbkmcl vmbkmcl.sys

fffff800`55cc5000 fffff800`55cda000 winhv winhv.sys

fffff800`55cda000 fffff800`55cf5000 mountmgr mountmgr.sys

fffff800`55cf5000 fffff800`55d51000 fltmgr fltmgr.sys

fffff800`55d51000 fffff800`55d9c000 stcvsm stcvsm.sys

fffff800`55d9c000 fffff800`55dea000 ks ks.sys

fffff800`55dea000 fffff800`55df8000 monitor monitor.sys

fffff800`55e00000 fffff800`55e17000 NDProxy NDProxy.SYS

fffff800`55e17000 fffff800`55e24000 mouhid mouhid.sys

fffff800`55e24000 fffff800`55e34000 mouclass mouclass.sys

fffff800`55e34000 fffff800`55e40000 dump_storvsc dump_storvsc.sys

fffff800`55e49000 fffff800`56041000 Ntfs Ntfs.sys

fffff800`56041000 fffff800`5605d000 ksecdd ksecdd.sys

fffff800`5605d000 fffff800`56069000 storvsc storvsc.sys

fffff800`56069000 fffff800`560ca000 storport storport.sys

fffff800`560ca000 fffff800`560da000 pcw pcw.sys

fffff800`560da000 fffff800`560e5000 Fs_Rec Fs_Rec.sys

fffff800`560e5000 fffff800`56116000 ksecpkg ksecpkg.sys

fffff800`56116000 fffff800`5612d000 dump_vmbkmcl dump_vmbkmcl.sys

fffff800`56139000 fffff800`56167000 cdrom cdrom.sys

fffff800`56167000 fffff800`56170000 Null Null.SYS

fffff800`56170000 fffff800`56178000 Beep Beep.SYS

fffff800`56178000 fffff800`5619e000 ehdrv ehdrv.sys

fffff800`5619e000 fffff800`561ab000 dwvkbd64 dwvkbd64.sys

fffff800`561ab000 fffff800`561b9000 BasicRender BasicRender.sys

fffff800`561b9000 fffff800`561d9000 rasl2tp rasl2tp.sys

fffff800`561d9000 fffff800`561f4000 raspppoe raspppoe.sys

fffff800`56200000 fffff800`56220000 mup mup.sys

fffff800`56220000 fffff800`5622c000 dump_diskdump dump_diskdump.sys

fffff800`5622c000 fffff800`56248000 disk disk.sys

fffff800`56248000 fffff800`5629c000 CLASSPNP CLASSPNP.SYS

fffff800`5629d000 fffff800`56503000 tcpip tcpip.sys

fffff800`56503000 fffff800`5656f000 fwpkclnt fwpkclnt.sys

fffff800`5656f000 fffff800`56594000 wfplwfs wfplwfs.sys

fffff800`56594000 fffff800`565e5000 volsnap volsnap.sys

fffff800`565e5000 fffff800`565fa000 crashdmp crashdmp.sys

fffff800`56800000 fffff800`56890000 afd afd.sys

fffff800`56890000 fffff800`568ba000 pacer pacer.sys

fffff800`568ba000 fffff800`568cb000 netbios netbios.sys

fffff800`568cb000 fffff800`568d5000 hyperkbd hyperkbd.sys

fffff800`568d5000 fffff800`568e1000 HyperVideo HyperVideo.sys

fffff800`568e1000 fffff800`568ec000 rdpbus rdpbus.sys

fffff800`568f1000 fffff800`56a70000 dxgkrnl dxgkrnl.sys

fffff800`56a70000 fffff800`56a82000 watchdog watchdog.sys

fffff800`56a82000 fffff800`56ae5000 dxgmms1 dxgmms1.sys

fffff800`56ae5000 fffff800`56af7000 BasicDisplay BasicDisplay.sys

fffff800`56af7000 fffff800`56afe000 DamewareMini DamewareMini.sys

fffff800`56afe000 fffff800`56b11000 VIDEOPRT VIDEOPRT.SYS

fffff800`56b11000 fffff800`56b25000 Npfs Npfs.SYS

fffff800`56b25000 fffff800`56b31000 Msfs Msfs.SYS

fffff800`56b31000 fffff800`56b51000 tdx tdx.sys

fffff800`56b51000 fffff800`56b5f000 TDI TDI.SYS

fffff800`56b5f000 fffff800`56ba9000 netbt netbt.sys

fffff800`56ba9000 fffff800`56bc5000 netvsc63 netvsc63.sys

fffff800`56bc5000 fffff800`56bcf000 vmgencounter vmgencounter.sys

fffff800`56bcf000 fffff800`56bf0000 raspptp raspptp.sys

fffff800`56bf0000 fffff800`56bfb000 NdisVirtualBus NdisVirtualBus.sys

fffff800`56c00000 fffff800`56c1f000 AgileVpn AgileVpn.sys

fffff800`56c1f000 fffff800`56c31000 kbdclass kbdclass.sys

fffff800`56c31000 fffff800`56c40000 CompositeBus CompositeBus.sys

fffff800`56c40000 fffff800`56c4b000 kdnic kdnic.sys

fffff800`56c4b000 fffff800`56c5c000 umbus umbus.sys

fffff800`56c5c000 fffff800`56c7a000 intelppm intelppm.sys

fffff800`56c7a000 fffff800`56c7f500 VMBusHID VMBusHID.sys

fffff800`56c80000 fffff800`56c9f000 HIDCLASS HIDCLASS.SYS

fffff800`56c9f000 fffff800`56ca6f00 HIDPARSE HIDPARSE.SYS

fffff800`56ca7000 fffff800`56ca8600 swenum swenum.sys

fffff800`56caa000 fffff800`56d18000 rdbss rdbss.sys

fffff800`56d18000 fffff800`56d31000 wanarp wanarp.sys

fffff800`56d31000 fffff800`56d3f000 nsiproxy nsiproxy.sys

fffff800`56d3f000 fffff800`56d4b000 npsvctrig npsvctrig.sys

fffff800`56d4b000 fffff800`56d57000 mssmbios mssmbios.sys

fffff800`56d57000 fffff800`56d7e000 dfsc dfsc.sys

fffff800`56d7e000 fffff800`56d95000 ahcache ahcache.sys

fffff800`56d95000 fffff800`56da1000 ndistapi ndistapi.sys

fffff800`56da1000 fffff800`56dda000 ndiswan ndiswan.sys

fffff800`56dda000 fffff800`56df7000 rassstp rassstp.sys

fffff800`56e00000 fffff800`56e20000 bowser bowser.sys

fffff800`56e20000 fffff800`56e37000 mpsdrv mpsdrv.sys

fffff800`56e61000 fffff800`56f3b000 eamonm eamonm.sys

fffff800`56f3b000 fffff800`56f5c000 WudfPf WudfPf.sys

fffff800`56f5c000 fffff800`56f76000 appid appid.sys

fffff800`56f76000 fffff800`56f8a000 lltdio lltdio.sys

fffff800`56f8a000 fffff800`56fa2000 rspndr rspndr.sys

fffff800`56fa2000 fffff800`56fe5000 srvnet srvnet.sys

fffff800`57200000 fffff800`572ae000 srv2 srv2.sys

fffff800`572e9000 fffff800`57355000 mrxsmb mrxsmb.sys

fffff800`57355000 fffff800`5738c000 mrxsmb20 mrxsmb20.sys

fffff800`57400000 fffff800`5744c000 mrxsmb10 mrxsmb10.sys

fffff800`5744c000 fffff800`57480000 rdpdr rdpdr.sys

fffff800`57480000 fffff800`5748d000 terminpt terminpt.sys

fffff800`574c6000 fffff800`575c0000 HTTP HTTP.sys

fffff800`575c0000 fffff800`575d0000 condrv condrv.sys

fffff800`57600000 fffff800`5768f000 srv srv.sys

fffff800`5768f000 fffff800`576a1000 tcpipreg tcpipreg.sys

fffff800`576a1000 fffff800`576bc000 TSFairShare TSFairShare.sys

fffff800`576bc000 fffff800`576df000 tsusbhub tsusbhub.sys

fffff800`576e3000 fffff800`5778c000 peauth peauth.sys

fffff800`5778c000 fffff800`577c2000 vfsdrv vfsdrv.sys

fffff800`577c2000 fffff800`577ef000 tunnel tunnel.sys

fffff800`577ef000 fffff800`577fa000 rdpvideominiport rdpvideominiport.sys

fffff802`abaaa000 fffff802`abab3000 kd kd.dll

fffff802`acc03000 fffff802`ad38f000 nt ntkrnlmp.exe

fffff802`ad38f000 fffff802`ad3ff000 hal hal.dll

fffff960`00063000 fffff960`00478000 win32k win32k.sys

fffff960`007e1000 fffff960`007ea000 TSDDD TSDDD.dll

fffff960`00991000 fffff960`009cb000 cdd cdd.dll

fffff960`00b7c000 fffff960`00bdc000 ATMFD ATMFD.DLL

fffff960`00d00000 fffff960`00d26000 RDPUDD RDPUDD.dll

Unloaded modules:

fffff800`574a3000 fffff800`574ae000 WpdUpFltr.sy

fffff800`5738c000 fffff800`573c9000 WUDFRd.sys

fffff800`57498000 fffff800`574a3000 WpdUpFltr.sy

fffff800`5738c000 fffff800`573c9000 WUDFRd.sys

fffff800`5748d000 fffff800`57498000 WpdUpFltr.sy

fffff800`5738c000 fffff800`573c9000 WUDFRd.sys

fffff800`56220000 fffff800`5622c000 dump_storpor

fffff800`56122000 fffff800`56139000 dump_vmbkmcl

fffff800`56116000 fffff800`56122000 dump_storvsc

fffff800`56220000 fffff800`5622c000 hwpolicy.sys

fffff800`559d3000 fffff800`559ee000 sacdrv.sys

Show DivRaw Stack Contents

Hide DivDump Header Information

64 bit Kernel Mini Dump Analysis

DUMP_HEADER64:

MajorVersion 0000000f

MinorVersion 00002580

KdSecondaryVersion 00000000

DirectoryTableBase 00000005`d7955000

PfnDataBase fffff802`acf5f0f0

PsLoadedModuleList fffff802`aced6670

PsActiveProcessHead fffff802`acebc3e0

MachineImageType 00008664

NumberProcessors 00000004

BugCheckCode 00000139

BugCheckParameter1 00000000`00000003

BugCheckParameter2 ffffd000`23327390

BugCheckParameter3 ffffd000`233272e8

BugCheckParameter4 00000000`00000000

KdDebuggerDataBlock fffff802`acea3530

ProductType 00000003

SuiteMask 00000010

WriterStatus 00000000

MiniDumpFields 00000cff

TRIAGE_DUMP64:

ServicePackBuild 00000000

SizeOfDump 00040000

ValidOffset 0003fffc

ContextOffset 00000348

ExceptionOffset 00000f00

MmOffset 00002080

UnloadedDriversOffset 000020d0

PrcbOffset 00002340

ProcessOffset 000080c0

ThreadOffset 000087b0

CallStackOffset 00008f28

SizeOfCallStack 00001f98

DriverListOffset 0000b220

DriverCount 0000008a

StringPoolOffset 0000ffc0

StringPoolSize 00002ef0

BrokenDriverOffset 00000000

TriageOptions ffffffff

TopOfStack ffffd000`23327068

BStoreOffset 00000000

SizeOfBStore 00000000

LimitOfBStore 00000000`00000000

DebuggerDataOffset 0000aec0

DebuggerDataSize 00000360

DataBlocksOffset 00012eb0

DataBlocksCount 0000001e

fffff802`aced6a00 - fffff802`aced6a9b at offset 00013090

fffff802`acec3d20 - fffff802`acec3d23 at offset 0001312c

fffff802`acec3d24 - fffff802`acec3d27 at offset 00013130

fffff802`acc05530 - fffff802`acc0562f at offset 00013134

ffffd000`23327000 - ffffd000`23327fff at offset 00013234

fffff802`acee2258 - fffff802`acee225b at offset 00014234

fffff802`acee2260 - fffff802`acee239f at offset 00014238

fffff802`acebd1e0 - fffff802`acebd1ef at offset 00014378

fffff802`acf5f030 - fffff802`acf5f033 at offset 00014388

fffff802`acf5f36c - fffff802`acf5f36f at offset 0001438c

fffff802`aceb2d50 - fffff802`aceb2daf at offset 00014390

fffff6fb`40000000 - fffff6fb`40000007 at offset 000143f0

fffff6fb`7da00000 - fffff6fb`7da00007 at offset 000143f8

fffff6fb`7dbed000 - fffff6fb`7dbed007 at offset 00014400

fffff6e8`00119938 - fffff6e8`0011993f at offset 00014408

fffff6fb`740008c8 - fffff6fb`740008cf at offset 00014410

fffff6fb`7dba0000 - fffff6fb`7dba0007 at offset 00014418

fffff6fb`7dbedd00 - fffff6fb`7dbedd07 at offset 00014420

fffff6fb`78001e50 - fffff6fb`78001e57 at offset 00014428

fffff6fb`7dbc0008 - fffff6fb`7dbc000f at offset 00014430

fffff6fb`7dbede00 - fffff6fb`7dbede07 at offset 00014438

fffff6f0`003c8b00 - fffff6f0`003c8b07 at offset 00014440

fffff6fb`78001e40 - fffff6fb`78001e47 at offset 00014448

fffff6fb`7e00ab30 - fffff6fb`7e00ab37 at offset 00014450

fffff6fb`7dbf0050 - fffff6fb`7dbf0057 at offset 00014458

fffff6fb`7dbedf80 - fffff6fb`7dbedf87 at offset 00014460

fffff802`aced6520 - fffff802`aced6547 at offset 00014468

ffffe000`795f4000 - ffffe000`795f4fff at offset 00014490

ffffe000`79160000 - ffffe000`79160fff at offset 00015490

fffff802`acd51000 - fffff802`acd51fff at offset 00016490

Max offset 17490, 2cb88 from end of file

@microsoft HvHv#1

Microsoft Corporation

Hyper-V UEFI Release v1.0

11/26/2012

Microsoft Corporation

Virtual Machine

Hyper-V UEFI Release v1.0

Virtual Machine

Microsoft Corporation

Hyper-V UEFI Release v1.0

Microsoft Corporation

Virtual Machine

Hyper-V UEFI Release v1.0

Virtual Machine

[MS_VM_CERT/SHA1/9b80ca0d5dd061ec9da4e494f4c3fd1196270c22]

00000000000000000000000000000000

To be filled by OEM

Microsoft Corporation

Microsoft Corporation

Component Information

Configuration Data

Identifier

Intel64 Family 6 Model 63 Stepping 2

ProcessorNameString

Intel(R) Xeon(R) CPU E5-2620 v3 @ 2.40GHz

Update Status

VendorIdentifier

GenuineIntel

GenuntelineI

GenuntelineI

Intel(R) Xeon(R)Intel(R) Xeon(R)

CPU E5-2620 v3 CPU E5-2620 v3

@ 2.40GHz

@ 2.40GHz

mVRTUALMICROSFT

VRTUALMICROSFT

"VRTUALMICROSFT

(VRTUALMICROSFT

VRTUALMICROSFT

MSFTVMUARTS

TIANO

Installierte Updates:

ich bräuchte kurz ein Tipp, da ich nicht weiß, ob ich da richtig liege. Ich hab ein Hyper V mit mehrere Vm´s. Einer davon ist ein Terminalserver 2012 R2. Am 20.04 hatte ich alle vorhanden Server aktualisiert, so auch den Terminalserver.

Der, aber auch nur der, macht nun seit gestern Probleme und zwar stürzt er einfach ab und bootet neu (Bluescreen). Ich hab dann den Dump File Analysiert und da sprang mir WinWord.exe entgegen (Auf dem Ts ist Office 2013 32bit installiert). Das bedeutet doch, das dieser evtl. der Verursacher ist, oder irre ich mich ? Der Dump File vom Vortag also 26.04 erwähnte auch die WinWord.exe

Ich hab dann versucht herausfinden, ob einer der installieren Updates der Verursacher ist, doch konnte nichts ergoogeln. Hat evtl. jemand das gleiche Problem, bevor ich jedes einzelne installierte Update deinstalliere und dann schaue ob der Fehler wieder hoch kommt ?

Vielen Dank für die Tipps.

Anbei Inhalt der Dump und die Installieren Updates:

Dump File Analyse

Instant Online Crash Analysis, brought to you by OSR Open Systems Resources, Inc.

Show DivPrimary Analysis

Crash Dump Analysis provided by OSR Open Systems Resources, Inc. (osr.com)

Online Crash Dump Analysis Service

See osronline.com for more information

Windows 8 Kernel Version 9600 MP (4 procs) Free x64

Product: Server, suite: TerminalServer

Built by: 9600.18589.amd64fre.winblue_ltsb.170204-0600

Machine Name:

Kernel base = 0xfffff802`acc03000 PsLoadedModuleList = 0xfffff802`aced6670

Debug session time: Thu Apr 27 05:49:34.223 2017 (UTC - 4:00)

System Uptime: 0 days 7:44:10.627

*

- *

- Bugcheck Analysis *

- *

KERNEL_SECURITY_CHECK_FAILURE (139)

A kernel component has corrupted a critical data structure. The corruption

could potentially allow a malicious user to gain control of this machine.

Arguments:

Arg1: 0000000000000003, A LIST_ENTRY has been corrupted (i.e. double remove).

Arg2: ffffd00023327390, Address of the trap frame for the exception that caused the bugcheck

Arg3: ffffd000233272e8, Address of the exception record for the exception that caused the bugcheck

Arg4: 0000000000000000, Reserved

Debugging Details:

TRIAGER: Could not open triage file : e:\dump_analysis\program\triage\modclass.ini, error 2

CUSTOMER_CRASH_COUNT: 1

DEFAULT_BUCKET_ID: WIN8_DRIVER_FAULT_SERVER

BUGCHECK_STR: 0x139

PROCESS_NAME: WINWORD.EXE

CURRENT_IRQL: 1

LAST_CONTROL_TRANSFER: from fffff802acd5cde9 to fffff802acd512a0

STACK_TEXT:

ffffd000`23327068 fffff802`acd5cde9 : 00000000`00000139 00000000`00000003 ffffd000`23327390 ffffd000`233272e8 : nt!KeBugCheckEx

ffffd000`23327070 fffff802`acd5d110 : 00000000`00000000 ffffd000`23327260 ffffd000`23327200 fffff800`57799d3c : nt!KiBugCheckDispatch+0x69

ffffd000`233271b0 fffff802`acd5c334 : 00000000`00000000 ffffe000`8214ae0b 00000000`00000000 ffffd000`233274f0 : nt!KiFastFailDispatch+0xd0

ffffd000`23327390 fffff800`55d23547 : ffffe000`795f45a8 00000000`00000000 ffffe000`79160a68 ffffe000`80c07a00 : nt!KiRaiseSecurityCheckFailure+0xf4

ffffd000`23327520 fffff800`55d2062d : ffffe000`7fb4d370 ffffe000`7956ca20 ffffe000`7fb4d388 ffffe000`80c07a00 : fltmgr!TargetedIOCtrlAttachAsFoCtx+0x12b

ffffd000`23327560 fffff800`55cf7d8f : ffffe000`00000060 ffffe000`79160a18 ffffc001`9b1d10f0 ffffe000`7fb4d370 : fltmgr!FltpSetIoTargetInFileObject+0x95

ffffd000`233275a0 fffff800`55d20349 : ffffd000`23327680 ffffe000`7fb4d370 ffffe000`8214ac60 ffffe000`7956ca20 : fltmgr!FltpLegacyProcessingAfterPreCallbacksCompleted+0x53f

ffffd000`23327640 fffff802`acfa0809 : 00000000`00000001 00000000`000000a6 00000000`00000060 ffffe000`79160a18 : fltmgr!FltpCreate+0x339

ffffd000`233276f0 fffff802`ad0a16ce : 00000000`00000000 00000000`00000000 ffffe000`00000000 ffffe000`7952da00 : nt!IopParseDevice+0x6c9

ffffd000`233278e0 fffff802`acfa48e3 : 00000000`00000000 ffffd000`23327a98 00000000`00000240 ffffe000`77bb0f20 : nt!ObpLookupObjectName+0x7be

ffffd000`23327a20 fffff802`ad05c3bb : ffffe000`00000001 00000000`00000000 00000000`00000000 00000000`00000000 : nt!ObOpenObjectByName+0x1e3

ffffd000`23327b50 fffff802`ad05bf4b : ffffd000`233280d0 00000000`00100001 ffffd000`23328020 fffff800`55d232f5 : nt!IopCreateFile+0x36b

ffffd000`23327bf0 fffff800`55d236f6 : 00000000`00000000 00000000`00000000 ffffe000`7956eb00 ffffe000`7862e620 : nt!IoCreateFileEx+0x107

ffffd000`23327c80 fffff800`55d23914 : ffffe000`8075653c 00000000`00000000 ffffd000`233280d0 00000000`00000000 : fltmgr!FltpCreateFile+0x1a6

ffffd000`23327d80 fffff800`56e7e42e : ffffe000`795f4400 ffffe000`8075653c ffffd000`233280d0 00000000`00000000 : fltmgr!FltCreateFileEx2+0xd0

ffffd000`23327ea0 ffffe000`795f4400 : ffffe000`8075653c ffffd000`233280d0 00000000`00000000 00000000`00100001 : eamonm+0x1d42e

ffffd000`23327ea8 ffffe000`8075653c : ffffd000`233280d0 00000000`00000000 00000000`00100001 ffffd000`23328020 : 0xffffe000`795f4400

ffffd000`23327eb0 ffffd000`233280d0 : 00000000`00000000 00000000`00100001 ffffd000`23328020 ffffd000`23328010 : 0xffffe000`8075653c

ffffd000`23327eb8 00000000`00000000 : 00000000`00100001 ffffd000`23328020 ffffd000`23328010 00000000`00000000 : 0xffffd000`233280d0

STACK_COMMAND: kb

FOLLOWUP_IP:

eamonm+1d42e

fffff800`56e7e42e ?? ???

SYMBOL_STACK_INDEX: f

SYMBOL_NAME: eamonm+1d42e

FOLLOWUP_NAME: MachineOwner

MODULE_NAME: eamonm

IMAGE_NAME: eamonm.sys

DEBUG_FLR_IMAGE_TIMESTAMP: 53f5d90b

FAILURE_BUCKET_ID: X64_0x139_eamonm+1d42e

BUCKET_ID: X64_0x139_eamonm+1d42e

Followup: MachineOwner

This free analysis is provided by OSR Open Systems Resources, Inc.

Want a deeper understanding of crash dump analysis? Check out our Windows Kernel Debugging and Crash Dump Analysis Seminar (opens in new tab/window)

Hide DivCrash Code Links

Unknown Bugcheck Code

Hide DivLoaded Module List

start end module name

ffffe000`78678000 ffffe000`78680000 em015_64 em015_64.dat

ffffe000`7874a000 ffffe000`7878a000 em006_64 em006_64.dat

fffff800`55400000 fffff800`5540b000 cmimcext cmimcext.sys

fffff800`5540b000 fffff800`55493000 CI CI.dll

fffff800`554ce000 fffff800`5554b000 mcupdate_GenuineIntel mcupdate_GenuineIntel.dll

fffff800`5554b000 fffff800`55559000 werkernel werkernel.sys

fffff800`55559000 fffff800`555bb000 CLFS CLFS.SYS

fffff800`555bb000 fffff800`555dd000 tm tm.sys

fffff800`555dd000 fffff800`555f2000 PSHED PSHED.dll

fffff800`555f2000 fffff800`555fc000 BOOTVID BOOTVID.dll

fffff800`55652000 fffff800`556af000 msrpc msrpc.sys

fffff800`556af000 fffff800`5577e000 Wdf01000 Wdf01000.sys

fffff800`5577e000 fffff800`5578f000 WDFLDR WDFLDR.SYS

fffff800`5578f000 fffff800`557a7000 acpiex acpiex.sys

fffff800`557a7000 fffff800`557b2000 WppRecorder WppRecorder.sys

fffff800`55800000 fffff800`5586b000 spaceport spaceport.sys

fffff800`5586b000 fffff800`558a4000 fastfat fastfat.SYS

fffff800`558b4000 fffff800`5593c000 ACPI ACPI.sys

fffff800`5593c000 fffff800`55946000 WMILIB WMILIB.SYS

fffff800`55946000 fffff800`559d3000 cng cng.sys

fffff800`55a00000 fffff800`55a77000 NETIO NETIO.SYS

fffff800`55a79000 fffff800`55b90000 NDIS NDIS.SYS

fffff800`55b90000 fffff800`55b9d000 vdrvroot vdrvroot.sys

fffff800`55b9d000 fffff800`55bb9000 pdc pdc.sys

fffff800`55bb9000 fffff800`55bd1000 partmgr partmgr.sys

fffff800`55bd1000 fffff800`55be7000 volmgr volmgr.sys

fffff800`55c00000 fffff800`55c24000 luafv luafv.sys

fffff800`55c32000 fffff800`55c91000 volmgrx volmgrx.sys

fffff800`55c91000 fffff800`55cae000 vmbus vmbus.sys

fffff800`55cae000 fffff800`55cc5000 vmbkmcl vmbkmcl.sys

fffff800`55cc5000 fffff800`55cda000 winhv winhv.sys

fffff800`55cda000 fffff800`55cf5000 mountmgr mountmgr.sys

fffff800`55cf5000 fffff800`55d51000 fltmgr fltmgr.sys

fffff800`55d51000 fffff800`55d9c000 stcvsm stcvsm.sys

fffff800`55d9c000 fffff800`55dea000 ks ks.sys

fffff800`55dea000 fffff800`55df8000 monitor monitor.sys

fffff800`55e00000 fffff800`55e17000 NDProxy NDProxy.SYS

fffff800`55e17000 fffff800`55e24000 mouhid mouhid.sys

fffff800`55e24000 fffff800`55e34000 mouclass mouclass.sys

fffff800`55e34000 fffff800`55e40000 dump_storvsc dump_storvsc.sys

fffff800`55e49000 fffff800`56041000 Ntfs Ntfs.sys

fffff800`56041000 fffff800`5605d000 ksecdd ksecdd.sys

fffff800`5605d000 fffff800`56069000 storvsc storvsc.sys

fffff800`56069000 fffff800`560ca000 storport storport.sys

fffff800`560ca000 fffff800`560da000 pcw pcw.sys

fffff800`560da000 fffff800`560e5000 Fs_Rec Fs_Rec.sys

fffff800`560e5000 fffff800`56116000 ksecpkg ksecpkg.sys

fffff800`56116000 fffff800`5612d000 dump_vmbkmcl dump_vmbkmcl.sys

fffff800`56139000 fffff800`56167000 cdrom cdrom.sys

fffff800`56167000 fffff800`56170000 Null Null.SYS

fffff800`56170000 fffff800`56178000 Beep Beep.SYS

fffff800`56178000 fffff800`5619e000 ehdrv ehdrv.sys

fffff800`5619e000 fffff800`561ab000 dwvkbd64 dwvkbd64.sys

fffff800`561ab000 fffff800`561b9000 BasicRender BasicRender.sys

fffff800`561b9000 fffff800`561d9000 rasl2tp rasl2tp.sys

fffff800`561d9000 fffff800`561f4000 raspppoe raspppoe.sys

fffff800`56200000 fffff800`56220000 mup mup.sys

fffff800`56220000 fffff800`5622c000 dump_diskdump dump_diskdump.sys

fffff800`5622c000 fffff800`56248000 disk disk.sys

fffff800`56248000 fffff800`5629c000 CLASSPNP CLASSPNP.SYS

fffff800`5629d000 fffff800`56503000 tcpip tcpip.sys

fffff800`56503000 fffff800`5656f000 fwpkclnt fwpkclnt.sys

fffff800`5656f000 fffff800`56594000 wfplwfs wfplwfs.sys

fffff800`56594000 fffff800`565e5000 volsnap volsnap.sys

fffff800`565e5000 fffff800`565fa000 crashdmp crashdmp.sys

fffff800`56800000 fffff800`56890000 afd afd.sys

fffff800`56890000 fffff800`568ba000 pacer pacer.sys

fffff800`568ba000 fffff800`568cb000 netbios netbios.sys

fffff800`568cb000 fffff800`568d5000 hyperkbd hyperkbd.sys

fffff800`568d5000 fffff800`568e1000 HyperVideo HyperVideo.sys

fffff800`568e1000 fffff800`568ec000 rdpbus rdpbus.sys

fffff800`568f1000 fffff800`56a70000 dxgkrnl dxgkrnl.sys

fffff800`56a70000 fffff800`56a82000 watchdog watchdog.sys

fffff800`56a82000 fffff800`56ae5000 dxgmms1 dxgmms1.sys

fffff800`56ae5000 fffff800`56af7000 BasicDisplay BasicDisplay.sys

fffff800`56af7000 fffff800`56afe000 DamewareMini DamewareMini.sys

fffff800`56afe000 fffff800`56b11000 VIDEOPRT VIDEOPRT.SYS

fffff800`56b11000 fffff800`56b25000 Npfs Npfs.SYS

fffff800`56b25000 fffff800`56b31000 Msfs Msfs.SYS

fffff800`56b31000 fffff800`56b51000 tdx tdx.sys

fffff800`56b51000 fffff800`56b5f000 TDI TDI.SYS

fffff800`56b5f000 fffff800`56ba9000 netbt netbt.sys

fffff800`56ba9000 fffff800`56bc5000 netvsc63 netvsc63.sys

fffff800`56bc5000 fffff800`56bcf000 vmgencounter vmgencounter.sys

fffff800`56bcf000 fffff800`56bf0000 raspptp raspptp.sys

fffff800`56bf0000 fffff800`56bfb000 NdisVirtualBus NdisVirtualBus.sys

fffff800`56c00000 fffff800`56c1f000 AgileVpn AgileVpn.sys

fffff800`56c1f000 fffff800`56c31000 kbdclass kbdclass.sys

fffff800`56c31000 fffff800`56c40000 CompositeBus CompositeBus.sys

fffff800`56c40000 fffff800`56c4b000 kdnic kdnic.sys

fffff800`56c4b000 fffff800`56c5c000 umbus umbus.sys

fffff800`56c5c000 fffff800`56c7a000 intelppm intelppm.sys

fffff800`56c7a000 fffff800`56c7f500 VMBusHID VMBusHID.sys

fffff800`56c80000 fffff800`56c9f000 HIDCLASS HIDCLASS.SYS

fffff800`56c9f000 fffff800`56ca6f00 HIDPARSE HIDPARSE.SYS

fffff800`56ca7000 fffff800`56ca8600 swenum swenum.sys

fffff800`56caa000 fffff800`56d18000 rdbss rdbss.sys

fffff800`56d18000 fffff800`56d31000 wanarp wanarp.sys

fffff800`56d31000 fffff800`56d3f000 nsiproxy nsiproxy.sys

fffff800`56d3f000 fffff800`56d4b000 npsvctrig npsvctrig.sys

fffff800`56d4b000 fffff800`56d57000 mssmbios mssmbios.sys

fffff800`56d57000 fffff800`56d7e000 dfsc dfsc.sys

fffff800`56d7e000 fffff800`56d95000 ahcache ahcache.sys

fffff800`56d95000 fffff800`56da1000 ndistapi ndistapi.sys

fffff800`56da1000 fffff800`56dda000 ndiswan ndiswan.sys

fffff800`56dda000 fffff800`56df7000 rassstp rassstp.sys

fffff800`56e00000 fffff800`56e20000 bowser bowser.sys

fffff800`56e20000 fffff800`56e37000 mpsdrv mpsdrv.sys

fffff800`56e61000 fffff800`56f3b000 eamonm eamonm.sys

fffff800`56f3b000 fffff800`56f5c000 WudfPf WudfPf.sys

fffff800`56f5c000 fffff800`56f76000 appid appid.sys

fffff800`56f76000 fffff800`56f8a000 lltdio lltdio.sys

fffff800`56f8a000 fffff800`56fa2000 rspndr rspndr.sys

fffff800`56fa2000 fffff800`56fe5000 srvnet srvnet.sys

fffff800`57200000 fffff800`572ae000 srv2 srv2.sys

fffff800`572e9000 fffff800`57355000 mrxsmb mrxsmb.sys

fffff800`57355000 fffff800`5738c000 mrxsmb20 mrxsmb20.sys

fffff800`57400000 fffff800`5744c000 mrxsmb10 mrxsmb10.sys

fffff800`5744c000 fffff800`57480000 rdpdr rdpdr.sys

fffff800`57480000 fffff800`5748d000 terminpt terminpt.sys

fffff800`574c6000 fffff800`575c0000 HTTP HTTP.sys

fffff800`575c0000 fffff800`575d0000 condrv condrv.sys

fffff800`57600000 fffff800`5768f000 srv srv.sys

fffff800`5768f000 fffff800`576a1000 tcpipreg tcpipreg.sys

fffff800`576a1000 fffff800`576bc000 TSFairShare TSFairShare.sys

fffff800`576bc000 fffff800`576df000 tsusbhub tsusbhub.sys

fffff800`576e3000 fffff800`5778c000 peauth peauth.sys

fffff800`5778c000 fffff800`577c2000 vfsdrv vfsdrv.sys

fffff800`577c2000 fffff800`577ef000 tunnel tunnel.sys

fffff800`577ef000 fffff800`577fa000 rdpvideominiport rdpvideominiport.sys

fffff802`abaaa000 fffff802`abab3000 kd kd.dll

fffff802`acc03000 fffff802`ad38f000 nt ntkrnlmp.exe

fffff802`ad38f000 fffff802`ad3ff000 hal hal.dll

fffff960`00063000 fffff960`00478000 win32k win32k.sys

fffff960`007e1000 fffff960`007ea000 TSDDD TSDDD.dll

fffff960`00991000 fffff960`009cb000 cdd cdd.dll

fffff960`00b7c000 fffff960`00bdc000 ATMFD ATMFD.DLL

fffff960`00d00000 fffff960`00d26000 RDPUDD RDPUDD.dll

Unloaded modules:

fffff800`574a3000 fffff800`574ae000 WpdUpFltr.sy

fffff800`5738c000 fffff800`573c9000 WUDFRd.sys

fffff800`57498000 fffff800`574a3000 WpdUpFltr.sy

fffff800`5738c000 fffff800`573c9000 WUDFRd.sys

fffff800`5748d000 fffff800`57498000 WpdUpFltr.sy

fffff800`5738c000 fffff800`573c9000 WUDFRd.sys

fffff800`56220000 fffff800`5622c000 dump_storpor

fffff800`56122000 fffff800`56139000 dump_vmbkmcl

fffff800`56116000 fffff800`56122000 dump_storvsc

fffff800`56220000 fffff800`5622c000 hwpolicy.sys

fffff800`559d3000 fffff800`559ee000 sacdrv.sys

Show DivRaw Stack Contents

Hide DivDump Header Information

64 bit Kernel Mini Dump Analysis

DUMP_HEADER64:

MajorVersion 0000000f

MinorVersion 00002580

KdSecondaryVersion 00000000

DirectoryTableBase 00000005`d7955000

PfnDataBase fffff802`acf5f0f0

PsLoadedModuleList fffff802`aced6670

PsActiveProcessHead fffff802`acebc3e0

MachineImageType 00008664

NumberProcessors 00000004

BugCheckCode 00000139

BugCheckParameter1 00000000`00000003

BugCheckParameter2 ffffd000`23327390

BugCheckParameter3 ffffd000`233272e8

BugCheckParameter4 00000000`00000000

KdDebuggerDataBlock fffff802`acea3530

ProductType 00000003

SuiteMask 00000010

WriterStatus 00000000

MiniDumpFields 00000cff

TRIAGE_DUMP64:

ServicePackBuild 00000000

SizeOfDump 00040000

ValidOffset 0003fffc

ContextOffset 00000348

ExceptionOffset 00000f00

MmOffset 00002080

UnloadedDriversOffset 000020d0

PrcbOffset 00002340

ProcessOffset 000080c0

ThreadOffset 000087b0

CallStackOffset 00008f28

SizeOfCallStack 00001f98

DriverListOffset 0000b220

DriverCount 0000008a

StringPoolOffset 0000ffc0

StringPoolSize 00002ef0

BrokenDriverOffset 00000000

TriageOptions ffffffff

TopOfStack ffffd000`23327068

BStoreOffset 00000000

SizeOfBStore 00000000

LimitOfBStore 00000000`00000000

DebuggerDataOffset 0000aec0

DebuggerDataSize 00000360

DataBlocksOffset 00012eb0

DataBlocksCount 0000001e

fffff802`aced6a00 - fffff802`aced6a9b at offset 00013090

fffff802`acec3d20 - fffff802`acec3d23 at offset 0001312c

fffff802`acec3d24 - fffff802`acec3d27 at offset 00013130

fffff802`acc05530 - fffff802`acc0562f at offset 00013134

ffffd000`23327000 - ffffd000`23327fff at offset 00013234

fffff802`acee2258 - fffff802`acee225b at offset 00014234

fffff802`acee2260 - fffff802`acee239f at offset 00014238

fffff802`acebd1e0 - fffff802`acebd1ef at offset 00014378

fffff802`acf5f030 - fffff802`acf5f033 at offset 00014388

fffff802`acf5f36c - fffff802`acf5f36f at offset 0001438c

fffff802`aceb2d50 - fffff802`aceb2daf at offset 00014390

fffff6fb`40000000 - fffff6fb`40000007 at offset 000143f0

fffff6fb`7da00000 - fffff6fb`7da00007 at offset 000143f8

fffff6fb`7dbed000 - fffff6fb`7dbed007 at offset 00014400

fffff6e8`00119938 - fffff6e8`0011993f at offset 00014408

fffff6fb`740008c8 - fffff6fb`740008cf at offset 00014410

fffff6fb`7dba0000 - fffff6fb`7dba0007 at offset 00014418

fffff6fb`7dbedd00 - fffff6fb`7dbedd07 at offset 00014420

fffff6fb`78001e50 - fffff6fb`78001e57 at offset 00014428

fffff6fb`7dbc0008 - fffff6fb`7dbc000f at offset 00014430

fffff6fb`7dbede00 - fffff6fb`7dbede07 at offset 00014438

fffff6f0`003c8b00 - fffff6f0`003c8b07 at offset 00014440

fffff6fb`78001e40 - fffff6fb`78001e47 at offset 00014448

fffff6fb`7e00ab30 - fffff6fb`7e00ab37 at offset 00014450

fffff6fb`7dbf0050 - fffff6fb`7dbf0057 at offset 00014458

fffff6fb`7dbedf80 - fffff6fb`7dbedf87 at offset 00014460

fffff802`aced6520 - fffff802`aced6547 at offset 00014468

ffffe000`795f4000 - ffffe000`795f4fff at offset 00014490

ffffe000`79160000 - ffffe000`79160fff at offset 00015490

fffff802`acd51000 - fffff802`acd51fff at offset 00016490

Max offset 17490, 2cb88 from end of file

@microsoft HvHv#1

Microsoft Corporation

Hyper-V UEFI Release v1.0

11/26/2012

Microsoft Corporation

Virtual Machine

Hyper-V UEFI Release v1.0

Virtual Machine

Microsoft Corporation

Hyper-V UEFI Release v1.0

Microsoft Corporation

Virtual Machine

Hyper-V UEFI Release v1.0

Virtual Machine

[MS_VM_CERT/SHA1/9b80ca0d5dd061ec9da4e494f4c3fd1196270c22]

00000000000000000000000000000000

To be filled by OEM

Microsoft Corporation

Microsoft Corporation

Component Information

Configuration Data

Identifier

Intel64 Family 6 Model 63 Stepping 2

ProcessorNameString

Intel(R) Xeon(R) CPU E5-2620 v3 @ 2.40GHz

Update Status

VendorIdentifier

GenuineIntel

GenuntelineI

GenuntelineI

Intel(R) Xeon(R)Intel(R) Xeon(R)

CPU E5-2620 v3 CPU E5-2620 v3

@ 2.40GHz

@ 2.40GHz

mVRTUALMICROSFT

VRTUALMICROSFT

"VRTUALMICROSFT

(VRTUALMICROSFT

VRTUALMICROSFT

MSFTVMUARTS

TIANO

Installierte Updates:

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 336280

Url: https://administrator.de/forum/hyper-v-2012-r2-mit-vm-2012-r2-bluescreen-stop-0x00000139-office2013-update-dran-schuld-336280.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

6 Kommentare

Neuester Kommentar

Hallo,

Stop 0X00000139 wird dir angezeigt?

support.microsoft.com/de-de/help/2883658/-0x00000139-stop-error- ...

Gruß,

Peter

Stop 0X00000139 wird dir angezeigt?

support.microsoft.com/de-de/help/2883658/-0x00000139-stop-error- ...

Gruß,

Peter

Hallo,

Also immer noch ein STOP 0X00000139, oder?

Die Hardware kommt ebenso wie die Treiber dort nicht in Frage oder?

Was sagen denn die Experten von OSR dazu?

Auch mal alternative hiermit geschaut was dein BSOD sagt? nirsoft.net/utils/blue_screen_view.html

Vielleicht ist einfach ein Chip oder eine Erweiterungskarte oder RAM oder CPU oder Netzteil Fehlerhaft oder ein Treiber versaut dir den Tag oder die VM mit dein TS hat sich was eingefangen oder das Dateisystem innerhalb der VM ist leicht beschädigt oder gar das Dateisystem vom Host sorgt für ärger z.B. RAID Hardware usw. Auch eine VM selbst kann defekte an ihren NTFS haben - auch wenns nur ein Datei ist...

Eine Sicherung der TS VM von bevor du updates gemacht hast oder halt die TS VM neu aufgesetzt oder oder oder....

Gruß,

Peter

Also immer noch ein STOP 0X00000139, oder?

Die Hardware kommt ebenso wie die Treiber dort nicht in Frage oder?

DEFAULT_BUCKET_ID: WIN8_DRIVER_FAULT_SERVER

Was sagen denn die Experten von OSR dazu?

Auch mal alternative hiermit geschaut was dein BSOD sagt? nirsoft.net/utils/blue_screen_view.html

Vielleicht ist einfach ein Chip oder eine Erweiterungskarte oder RAM oder CPU oder Netzteil Fehlerhaft oder ein Treiber versaut dir den Tag oder die VM mit dein TS hat sich was eingefangen oder das Dateisystem innerhalb der VM ist leicht beschädigt oder gar das Dateisystem vom Host sorgt für ärger z.B. RAID Hardware usw. Auch eine VM selbst kann defekte an ihren NTFS haben - auch wenns nur ein Datei ist...

Eine Sicherung der TS VM von bevor du updates gemacht hast oder halt die TS VM neu aufgesetzt oder oder oder....

Gruß,

Peter