IKEv2 VPN hinter Fritzbox funktioniert nur mit einem Rechner

Hallo zusammen,

bin nach ewigem Rumprobieren mittlerweile am verzweifeln.

Ich betreibe hinter einer Fritzbox 7490 eine Zyxel Zywall USG 40. VPN auf IKEV2 eingerichtet (mit Zertifikat)

Firmennetz (USG 40): 192.168.0.0

Netz der Fritzbox: 192.168.88.0 (usg40: 192.168.88.253, fritzbox: 192.168.88.254)

Netz zu Hause: 192.168.1.0

per myfritz dyndns dann auf die Fritzbox.

Soweit habe ich einen Rechner zu Hause mit dem nativen Windows 10 Client und IKEV2 seit Jahren am Laufen.

Nun sollten zwei Notebooks dazu kommen und hier liegt das Problem: ich bekomme das auf den Notebooks (beide Windows 11, aber auch ein altes testweise mit Windows 10) ums verrecken nicht zum laufen!

Ich habe das Netz nach dem Fehler abgegrast und alles gemacht was angeraten ist: Registry Schlüssel erstellt. XBox Netzwerkservices deaktiviert. Virenscanner abgestellt. Firewall testweise deaktiviert. just name it!

Der USG Log gibt nichts aus, somit scheint wirklich nichts anzukommen und die Fritzbox hier die vermutete Problemstelle zu sein.

Wenn es nicht seit Jahren auf einem Rechner funktionieren würde, würde ich ja sagen: klar, kann sein da stimmt was grundlegend nicht.

Nichts hat geholfen und ich weiß wirklich nicht mehr weiter.

Ihr seid meine letzte Hoffnung!

bin nach ewigem Rumprobieren mittlerweile am verzweifeln.

Ich betreibe hinter einer Fritzbox 7490 eine Zyxel Zywall USG 40. VPN auf IKEV2 eingerichtet (mit Zertifikat)

Firmennetz (USG 40): 192.168.0.0

Netz der Fritzbox: 192.168.88.0 (usg40: 192.168.88.253, fritzbox: 192.168.88.254)

Netz zu Hause: 192.168.1.0

per myfritz dyndns dann auf die Fritzbox.

Soweit habe ich einen Rechner zu Hause mit dem nativen Windows 10 Client und IKEV2 seit Jahren am Laufen.

Nun sollten zwei Notebooks dazu kommen und hier liegt das Problem: ich bekomme das auf den Notebooks (beide Windows 11, aber auch ein altes testweise mit Windows 10) ums verrecken nicht zum laufen!

Ich habe das Netz nach dem Fehler abgegrast und alles gemacht was angeraten ist: Registry Schlüssel erstellt. XBox Netzwerkservices deaktiviert. Virenscanner abgestellt. Firewall testweise deaktiviert. just name it!

Der USG Log gibt nichts aus, somit scheint wirklich nichts anzukommen und die Fritzbox hier die vermutete Problemstelle zu sein.

Wenn es nicht seit Jahren auf einem Rechner funktionieren würde, würde ich ja sagen: klar, kann sein da stimmt was grundlegend nicht.

Nichts hat geholfen und ich weiß wirklich nicht mehr weiter.

Ihr seid meine letzte Hoffnung!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 668441

Url: https://administrator.de/forum/ikev2-vpn-hinter-fritzbox-funktioniert-nur-mit-einem-rechner-668441.html

Ausgedruckt am: 23.07.2025 um 09:07 Uhr

22 Kommentare

Neuester Kommentar

Die Port Forwarding Settings für IPsec auf der Fritzbox in einer Router Kaskade hast du beachtet und entsprechend umgesetzt? 🤔

Wichtig ist das bei der Fritzbox keinerlei VPN Funktion aktiv ist und auch keinerlei Benutzer gesetzt ist. Ansonsten "interpretiert" die FritzBox eingehenden IPsec Traffic immer für sich selber anstatt diesen per Port Forwarding weiterzusenden. An der kaskadierten Firewall kommt dann nichts an.

Man kann dieses Port Forwarding Verhalten leicht überprüfen ob es korrekt arbeitet indem man statt der Firewall einmal temporär einen Wireshark Rechner uns Netz hängt und nach UDP 500 und UDP 4500 Paketen sniffert wenn man von außen zugreift.

Diese sollten dort ALLE fehlerfrei ankommen. Ggf. hat auch deine Firewall im Diagnostics Menü eine Snifferfunktion mit der du das wasserdicht prüfen kannst.

Wichtig ist das bei der Fritzbox keinerlei VPN Funktion aktiv ist und auch keinerlei Benutzer gesetzt ist. Ansonsten "interpretiert" die FritzBox eingehenden IPsec Traffic immer für sich selber anstatt diesen per Port Forwarding weiterzusenden. An der kaskadierten Firewall kommt dann nichts an.

Man kann dieses Port Forwarding Verhalten leicht überprüfen ob es korrekt arbeitet indem man statt der Firewall einmal temporär einen Wireshark Rechner uns Netz hängt und nach UDP 500 und UDP 4500 Paketen sniffert wenn man von außen zugreift.

Diese sollten dort ALLE fehlerfrei ankommen. Ggf. hat auch deine Firewall im Diagnostics Menü eine Snifferfunktion mit der du das wasserdicht prüfen kannst.

Moin,

Warum machst Du kein site-to-site, wenn eh alle im gleichen Heimnetz sind?

Welchen Router hast Du Zuhause? Hast Du den überprüft, ob der mehrere IP-Sec-Verbindunfen natten kann?

lks

- IP-Netze disjunkt?

- Jeder Client eine eigene IP-Adresse im VPN?

- Jeder Client eigene Credentials?

- Genügend Lizenzen und auch die richtigen auf der Zyxel?

- Funktioniert das VPN auf den neuen, wenn derjenige der einzige ist der VPN aufbaut?

Warum machst Du kein site-to-site, wenn eh alle im gleichen Heimnetz sind?

Welchen Router hast Du Zuhause? Hast Du den überprüft, ob der mehrere IP-Sec-Verbindunfen natten kann?

lks

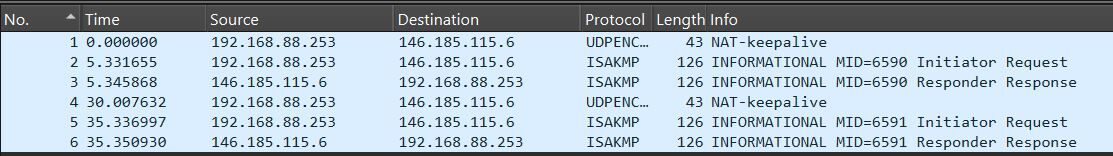

Hier das Ergebnis von PORT 4500 Auf PORT 500 kommt nichts

Das ist per se schlecht! Bedeutet dann das das Port Forwarding in deiner Fritzbox nicht oder nicht richtig funktioniert. Oder...das IKEv2 Traffic dieser Notebooks erst gar nicht bei der Fritzbox ankommt!

Ein schneller Test hier mit einer Fritzbox 7490 (Firmware 7.57) und einer OPNsense Firewall mit IKEv2 ergab das da erwartungsgemäß alles einwandfrei rennt mit 3 Clients und mehr. Per se macht die FB also alles richtig.

Was bedeutet das?

Na ja, eigentlich kann das auch ein Laie lesen wenn man einmal in Ruhe etwas nachdenkt: - Source = Absender IP Adresse, also der Sender von dem das Paket kommt

- Destination = Ziel IP Adresse, also das Ziel an das das Paket gesendet wird. Hier solltest du immer die WAN Port IP Adresse der Firewall im Koppelnetz zw. FritzBox und Firewall sehen. Wie du siehst stimmt das mit deiner USG auch überein. (usg40: 192.168.88.253). Die 146er IP (IKEv2 VPN Absender Client) kommt aus Berlin vom Provider Arvato ( ip-tracker.org/lookup.php?ip=146.185.115.6 )

- Protocol = Ist der UDP oder TCP Zielport an den das Paket geht. Sollte bei dir UDP 500 oder 4500 sein.

Im Wireshark solltest du erwartungsgemäß alle Absender IPs von allen Notebooks sehen die versuchen eine VPN Verbindung aufzubauen. Alle haben ja die WAN IP Adresse der Fritzbox als VPN Server Zieladresse konfiguriert oder deren (DynDNS) Hostnamen.

Folglich landen also alle IKEv2 Verbindungsanfragen an der Fritzbox die sie dann gemäß ihrem konfigurierten Port Forwarding Regeln (UDP 500, UDP 4500 und ESP Protokoll) an den WAN Port der USG weiterleitet.

Genau DAS solltest du dann auch im Wireshark sehen. Eigentlich doch eine sehr simple Logik.

Wenn lediglich nur geforwardeter Traffic von einem einzigen Notebook ankommt, dann hast du 3 Fehleroptionen:

- Die Ziel IP Adresse der neuen VPN Clients ist falsch konfiguriert! Nutzt du einen DynDNS Hostnamen solltest du auf diesen Notebook zuallererst prüfen ob diese die WAN IP der Fritzbox per DNS auflösen können. Das geht mit host <ddns.adresse> oder nslookup <ddns.adresse>. Die angezeigte IP Adresse MUSS zwingend mit der WAN Port IP der Fritzbox, die man im Dashboard sehen kann, übereinstimmen!

- IPsec Traffic aus den Absender IP Netzen werden nicht an die Fritzbox bzw. deren WAN Port gesendet

- Das Port Forwarding der Fritzbox ist fehlerhaft konfiguriert. Da es aber mit einem Notebook klappt kann man diesen Punkt eigentlich ausschliessen.

Sofern du auf einem oder beiden Rechneren einmal 2 IKEv2 Clients installiert hattest also onboard und einen Externen solltest du in jedem Falle den Externen vollständig deinstallieren. Es darf immer nur einen aktiven Client geben weil die sich sonst oftmals in die Quere kommen.

Kann das sein das deine Fritte an einem DS-Lite Anschluss mit CG-NAT hängt??

Das siehst du immer im Dashboard der Fritzbox wenn die WAN/Internet IPv4 Adresse eine RFC 1918 oder eine RFC 6598 IP Adresse ist. Das ist immer ein sicheres Indiz für einen DS-Lite Anschluss der keinerlei externen IPv4 Zugang zulässt.

Wenn dem so ist hast du keinerlei Chance von extern mit IPv4 zuzugreifen, egal ob MyFritz oder nicht. Das verhindert dann das CG-NAT Gateway (zentrales IP Adress Translation) auf der Providerseite. Ein externer Zugang klappt in dem Falle prinzipbedingt ausschliesslich nur per IPv6. (Siehe Topologieskizze im o.a. Link)

Das ist aber eine übliche Binsenweisheit bei DS-Lite Opfern bei exterem IPv4 Zugang. Guckst du dazu auch HIER.

Ein möglicher Workaround ist dann der o.a. Jumphost.

Alternativ bieten, gegen Einwurf von Münzen, einige der DS-Lite Provider eine öffentliche v4 IP. Andere nur über einen deutlich teureren Business Tarif andere wiederum gar nicht. Bei Letzteren hilft dann nur ein Jumphost oder...den Provider wechseln.

Normalerweise weiss man sowas aber auch vorher wenn man eine VPN Anforderung hat bevor man so einen unglücklichen DS-Lite Vertrag unterschreibt.

Das siehst du immer im Dashboard der Fritzbox wenn die WAN/Internet IPv4 Adresse eine RFC 1918 oder eine RFC 6598 IP Adresse ist. Das ist immer ein sicheres Indiz für einen DS-Lite Anschluss der keinerlei externen IPv4 Zugang zulässt.

Wenn dem so ist hast du keinerlei Chance von extern mit IPv4 zuzugreifen, egal ob MyFritz oder nicht. Das verhindert dann das CG-NAT Gateway (zentrales IP Adress Translation) auf der Providerseite. Ein externer Zugang klappt in dem Falle prinzipbedingt ausschliesslich nur per IPv6. (Siehe Topologieskizze im o.a. Link)

Das ist aber eine übliche Binsenweisheit bei DS-Lite Opfern bei exterem IPv4 Zugang. Guckst du dazu auch HIER.

Wie kann ich das beheben?

Wenn es DS-Lite ist nur mit Bordmitteln gar nicht, denn du kannst das interne CG-NAT Gateway beim Provider mit IPv4 nicht überwinden, das ist technisch nicht möglich. Zugang kann dann ausschliesslich nur per IPv6 passieren. Vermutlich befinden sich deine 2 neuen Rechner in IP Netzen die ausschliesslich nur IPv4 können. Damit ist ein Zugang dann im Falle von DS-Lite ausgeschlossen. Das erklärt dann auch warum schon überhaupt kein Traffic an deiner Fritzbox bzw. USG von diesen Clients ankommt!Ein möglicher Workaround ist dann der o.a. Jumphost.

Alternativ bieten, gegen Einwurf von Münzen, einige der DS-Lite Provider eine öffentliche v4 IP. Andere nur über einen deutlich teureren Business Tarif andere wiederum gar nicht. Bei Letzteren hilft dann nur ein Jumphost oder...den Provider wechseln.

Normalerweise weiss man sowas aber auch vorher wenn man eine VPN Anforderung hat bevor man so einen unglücklichen DS-Lite Vertrag unterschreibt.

Beim Pingen wird ja generell die IP Adresse angezeigt. Entscheidend ist WIE der Client den MyFritz Hostnamen auflöst?! Leider hast du es ja noch nicht geschafft hier einmal die Ergebnisse des dir oben geratenen DNS Checks mit host <ddns.adresse> oder nslookup <ddns.adresse> (Eingabeaufforderung) kundzutun!  Das würde ebenfalls das Rätsel lösen.

Das würde ebenfalls das Rätsel lösen.

Wie gesagt...ins Dashbord sehen und die WAN IP der FB checken.

IPv6 hat ja immer Vorang vor v4 und wenn du v6 Connectivity hast dann kommt der Tunnel nur via v6 zustande.

Hat das evtl. negative andere Konsequenzen?

Spricht dann vermutlich für einen DS-Lite Anschluss der Fritte und bedeutet das du das VPN nicht aus IPv4 only Netzen erreichen kannst. Wie gesagt...ins Dashbord sehen und die WAN IP der FB checken.

IPv6 hat ja immer Vorang vor v4 und wenn du v6 Connectivity hast dann kommt der Tunnel nur via v6 zustande.

Moin,

Ganz einfach.

Myfritz macht dyndns sowohl für die iov4- als auch für die iov6-Adresse der Fritzbox. Nun ist Ines aber so, das i.d.R. nur v4 gewartet wird und V6 geroutet. D.h.wenn Du von machen willst, must du als Gegenstelle die V4-Adresse der Fritzbox oder die v6-Adresse der zywall, nicht die v6-Adresse der Fritzbox nehmen. Wenn Du testweise die v6-Adessse der zywall als Gegenstelle nimmst, wirst Du feststellen, daß es funktioniert.

Du solltest mit Abschalten von v6 vorsichtig sein, weil dasmanchmal andere Probleme macht, die man nicht auf dem Schirm hat.

Am besten schaust Du. Das Du auf der zywall einen ddns-Client laufen lässt, der die v6-Adresse der zywall und die v4-Adresse der Fritte einträgt.

lks

Ganz einfach.

Myfritz macht dyndns sowohl für die iov4- als auch für die iov6-Adresse der Fritzbox. Nun ist Ines aber so, das i.d.R. nur v4 gewartet wird und V6 geroutet. D.h.wenn Du von machen willst, must du als Gegenstelle die V4-Adresse der Fritzbox oder die v6-Adresse der zywall, nicht die v6-Adresse der Fritzbox nehmen. Wenn Du testweise die v6-Adessse der zywall als Gegenstelle nimmst, wirst Du feststellen, daß es funktioniert.

Du solltest mit Abschalten von v6 vorsichtig sein, weil dasmanchmal andere Probleme macht, die man nicht auf dem Schirm hat.

Am besten schaust Du. Das Du auf der zywall einen ddns-Client laufen lässt, der die v6-Adresse der zywall und die v4-Adresse der Fritte einträgt.

lks

Zitat von @aqui:

Beim Pingen wird ja generell die IP Adresse angezeigt. Entscheidend ist WIE der Client den MyFritz Hostnamen auflöst?!

Beim Pingen wird ja generell die IP Adresse angezeigt. Entscheidend ist WIE der Client den MyFritz Hostnamen auflöst?!

Ganz einfach,

Wenn der Client nach V6 fragt, bekommt er die v6-Adresse der Fritte(!) und bei v4 die v4-Adresse der Fritte. Bei v4 ist NAT üblich und wird per portforwarding an die Zywall weitergeleitet. V6 bleibt an der Fritte "kleben", weil hier I.d.R nicht geforwarded wird, weil hinter der Fritte die Geräte eigene v6-Adressen haben. Man muß nur in der Fritte einstellen, das die aus dem Internet erreichbar sein sollen.

Es wird also bei V6 i.d.R. versucht mit der falschen Gegenstelle, d.h. der Fritte statt mit der Zywall, einen Tunnel aufzubauen. Da die Fritte aber nichts von diesem IPSEC-Tunnel weiß, ignoriert sie das einfach.

Das Problem ist aber nicht Frittenspezifisch, sondern besteht bei allen Dual-Stack-Routern, hinter denen der Tunnel Endpunkt betrieben wird. Deswegen terminiert man man ja die Tunnel i.d. R. ja auf dem Border-Gateway und nicht dahinter.

lks

Zitat von @morpheus2010:

Kam garde halbwegs in IPV4 Netzen zurecht und habe IPV6 bisher ignoriert. Muss mich damit beschäftigen...

Kam garde halbwegs in IPV4 Netzen zurecht und habe IPV6 bisher ignoriert. Muss mich damit beschäftigen...

Da kann ich den ipv6 Workshop von Dan Lüdtke empfehlen. Gibt es auch als gedrucktes Buch, wenn man lieber haptisch veranlagt ist.

Wenn ich das DDNS auf dem Zyxel USG mache, dann müsste ich die IPV6 in meinen Adaptern eigentlich wieder benutzen können?!

Ja.

Nochmals viel Dank an alle für die Erleuchtung!

Gern geschehen.

lks

Zitat von @morpheus2010:

Hier noch die schuldige Antwort aus nslookup:

Addresses: 2003:d4:afff:b58:3a10:d5ff:feb1:8555

79.210.255.106

Zitat von @aqui:

Beim Pingen wird ja generell die IP Adresse angezeigt. Entscheidend ist WIE der Client den MyFritz Hostnamen auflöst?! Leider hast du es ja noch nicht geschafft hier einmal die Ergebnisse des dir oben geratenen DNS Checks mit host <ddns.adresse> oder nslookup <ddns.adresse> (Eingabeaufforderung) kundzutun! Das würde ebenfalls das Rätsel lösen.

Das würde ebenfalls das Rätsel lösen.

Beim Pingen wird ja generell die IP Adresse angezeigt. Entscheidend ist WIE der Client den MyFritz Hostnamen auflöst?! Leider hast du es ja noch nicht geschafft hier einmal die Ergebnisse des dir oben geratenen DNS Checks mit host <ddns.adresse> oder nslookup <ddns.adresse> (Eingabeaufforderung) kundzutun!

Hier noch die schuldige Antwort aus nslookup:

Addresses: 2003:d4:afff:b58:3a10:d5ff:feb1:8555

79.210.255.106

79.210.255.106 alias p4fd2ff6a.dip0.t-ipconnect.de ist eine v4-Adresse der Telekom, siehe auch ipinfo.io/AS3320/79.192.0.0/10-79.210.252.0/22 . Die macht normalerweise ordentliches Dual-Stack und kein DS-Lite. Zumindest im Festnetz. Mobil ist wieder eine ganz andere Baustelle.

lks

MyFritz löst nach IPV6 auf

Das ist so pauschal gesagt nicht ganz richtig, denn MyFritz löst natürlich nach v4 und v6 auf. Wäre deine Aussage richtig würde MyFritz mit IPv4 generell nicht funktionieren was ja nicht der Praxis entspricht.Auf einem Dual Stack hat IPv6 bekanntlich immer Priorität, so das ein DNS Lookup folgerichtig dann auch primär IPv6 nutzt.

Immer lesenswert dazu:

danrl.com/ipv6/

danrl.com/ipv6/