IPBan in OpnSense mit CrowdSec einrichten?

Hallo! Ich bins mal wieder mit einer kleinen frage.

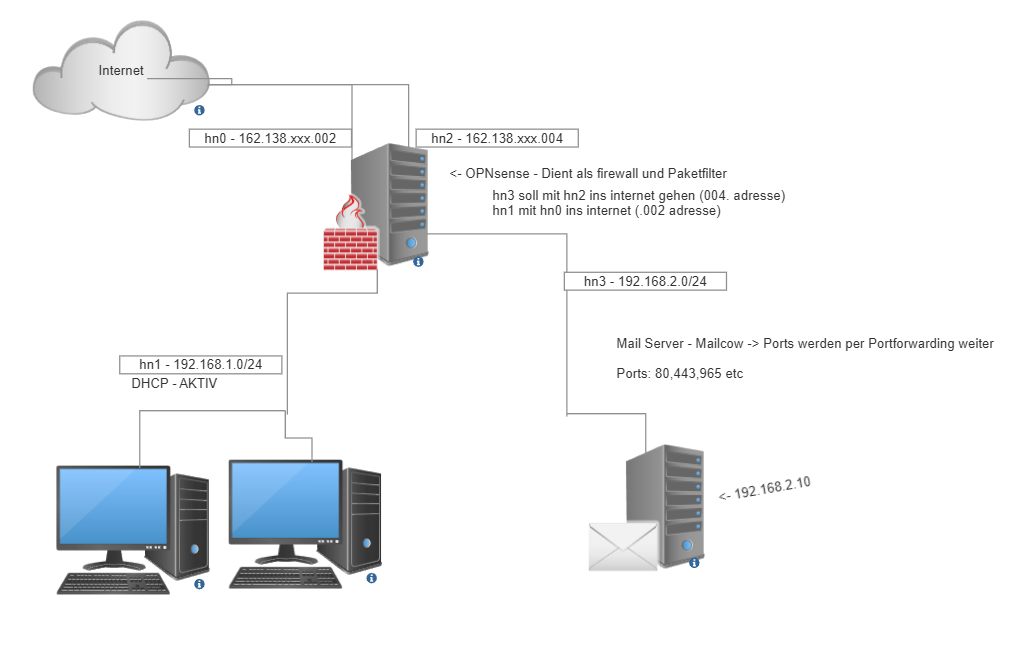

Ich bin aktuell dabei unseren Projektserver neu aufzusetzen.

Ich nutze als firewall eine OpnSense. Ich möchte gern das die config seite auf WAN erreichbar ist (Ich weiß, nicht die best practice), das geht auch soweit. Jetzt kommt der Punkt: Die oberfläche sitzt hinter einem reverse proxy (damit dies an eine subdomain kann und aus cert. gründen) Das klappt auch.

Aber dadurch klappt kein CroudSec oder andere fail2bans, da er nur die IP vom Reverseproxy bekommt. Header wird mitgeschickt (X-Forwarded-For) aber juckt die oberfläche nicht.

hat jemand damit erfahrung in die richtung?

Danke im vorraus

Ich bin aktuell dabei unseren Projektserver neu aufzusetzen.

Ich nutze als firewall eine OpnSense. Ich möchte gern das die config seite auf WAN erreichbar ist (Ich weiß, nicht die best practice), das geht auch soweit. Jetzt kommt der Punkt: Die oberfläche sitzt hinter einem reverse proxy (damit dies an eine subdomain kann und aus cert. gründen) Das klappt auch.

Aber dadurch klappt kein CroudSec oder andere fail2bans, da er nur die IP vom Reverseproxy bekommt. Header wird mitgeschickt (X-Forwarded-For) aber juckt die oberfläche nicht.

hat jemand damit erfahrung in die richtung?

Danke im vorraus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 82087576281

Url: https://administrator.de/forum/ipban-in-opnsense-mit-crowdsec-einrichten-82087576281.html

Ausgedruckt am: 16.07.2025 um 10:07 Uhr

6 Kommentare

Neuester Kommentar

Moin,

Gruß,

Dani

Aber dadurch klappt kein CroudSec oder andere fail2bans, da er nur die IP vom Reverseproxy bekommt. Header wird mitgeschickt (X-Forwarded-For) aber juckt die oberfläche nicht.

es gibt für die Thematik einen weiteren Paramter für die Crowdsec Lösung: use_forwarded_for_headers (docs.crowdsec.net/docs/configuration/crowdsec_configuration/#use ..). Damit sollte diese die richtige IP-Adresse aus den Logfiles auslesen und verwerten.Gruß,

Dani