IPSec (IKEv2) oder openVPN

Guten Tag zusammen,

eventuell gab es schon mal die eine oder andere Frage: "Was ist besser?"

Nun sitze ich hier und überlege, welches VPN Protokoll für Klienten im Firmen-, Heimnetzwerk aber auch einfach nur als Proxy besser geeignet.

Beides hat seine Vor- und Nachteile.

Welche Vor- und welche Nachteile habt ihr für euch entdeckt?

openVPN

Lässt sich mit Hilfe einer einzelnen Datei beim Klienten sehr einfach einbinden. Benötigt aber zumindest unter Windows ein separates Programm

Es können mehrere Server, zumindest unter pfSense, aufgesetzt werden.

IPSec

Aus meiner Sicht ist IPSec sehr übersichtlich. Und Dank der Vergabe der IP-Adressen kann man perfekt die Firewall Regeln für jeden Benutzer definieren. Greift jedoch nur bei Linux. Weder MAC OS noch Windows hält sich an die Zuweisung der IP Adressen.

Aus meiner Sich ist IPSec auch nicht stabil genug. Es gibt unter Linux selten bis keine Wiederherstellung der Verbindung.

Was sag Ihr?

Viele Grüße

Ich

eventuell gab es schon mal die eine oder andere Frage: "Was ist besser?"

Nun sitze ich hier und überlege, welches VPN Protokoll für Klienten im Firmen-, Heimnetzwerk aber auch einfach nur als Proxy besser geeignet.

Beides hat seine Vor- und Nachteile.

Welche Vor- und welche Nachteile habt ihr für euch entdeckt?

openVPN

Lässt sich mit Hilfe einer einzelnen Datei beim Klienten sehr einfach einbinden. Benötigt aber zumindest unter Windows ein separates Programm

Es können mehrere Server, zumindest unter pfSense, aufgesetzt werden.

IPSec

Aus meiner Sicht ist IPSec sehr übersichtlich. Und Dank der Vergabe der IP-Adressen kann man perfekt die Firewall Regeln für jeden Benutzer definieren. Greift jedoch nur bei Linux. Weder MAC OS noch Windows hält sich an die Zuweisung der IP Adressen.

Aus meiner Sich ist IPSec auch nicht stabil genug. Es gibt unter Linux selten bis keine Wiederherstellung der Verbindung.

Was sag Ihr?

Viele Grüße

Ich

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1022535634

Url: https://administrator.de/forum/ipsec-ikev2-oder-openvpn-1022535634.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

35 Kommentare

Neuester Kommentar

Benötigt aber zumindest unter Windows ein separates Programm

Nöö, nicht wirklich ! Klappt alles überall mit OS Bordmitteln. Guckst du HIER und auch HIER ! Aus meiner Sich ist IPSec auch nicht stabil genug

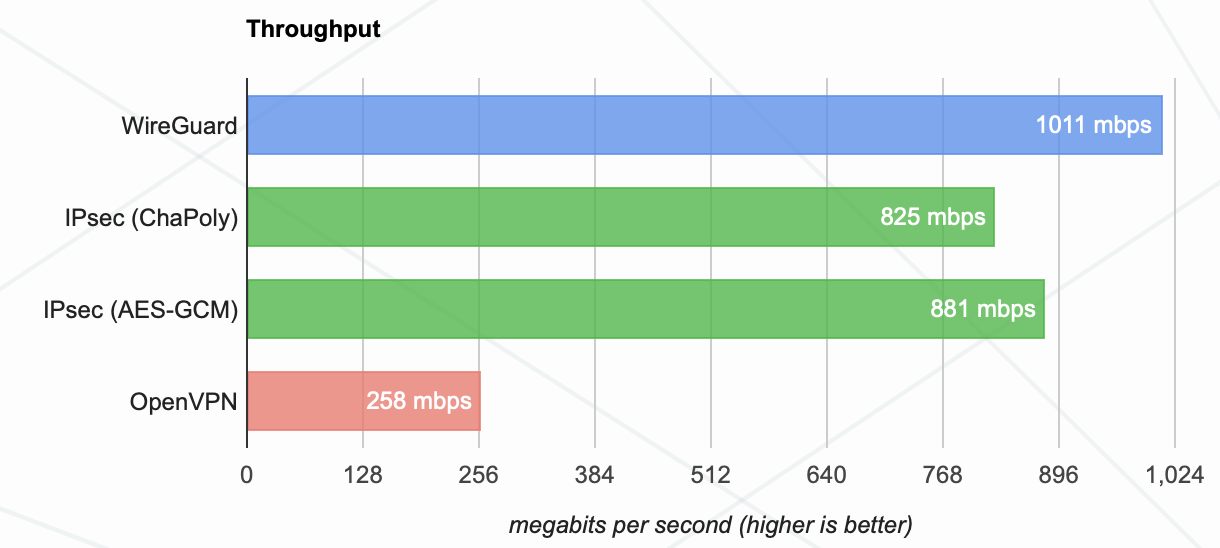

Ist auch technischer Unsinn (Thema DPD) ! Aber wo es schon kläglich bei der Winblows Recherche gescheitert ist...no comment. Na ja, ist ja auch Freitag.Performance spricht auch eher für IPsec.

Sorry, du hast natürlich Recht. Hab im Eifer des Gefechts die Überschrift übersehen. Shame on me ! 😔

Merkzettel: VPN Installation mit Wireguard

Guckst du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

und auch hier:

Ubtuntu 20.10 mit UdmPro L2tp VPN Server verbinden

Bzw. mit GUI hier.

Mal wirklich zuerst lesen und informieren...dann schreiben.

Was ist WireGuard?

Das gleiche wie OpenVPN nur etwas einfacher zu konfigurieren. Guckst du hier:Merkzettel: VPN Installation mit Wireguard

zum Beispiel jedoch OpenSuse 15.3 IPSec (IKEv2) der Zeit nicht unterstützt.

Das ist natürlich Unsinn und eher peinlich für ein Administrator Forum. StrongSwan ist dein bester Freund !Guckst du hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

und auch hier:

Ubtuntu 20.10 mit UdmPro L2tp VPN Server verbinden

Bzw. mit GUI hier.

Mal wirklich zuerst lesen und informieren...dann schreiben.

"Es ist kein offizielles Paket für openSUSE Leap 15.3 verfügbar"

Oha, was ist das denn für eine armselige Distro ? Das hat ja jedes poplige Armbian und auch der RasPi im Repository ?!Ich Rede von Mausschupsoption.

Kein Kommentar...Ich habe hier ein paar Seiten bei denen genau das anders herum steht:

Da hilft dann, wie immer, nur selber messen mit iPerf3 oder NetIO. Chip als Computer Blöd mit Bildern kann man wohl auch kaum ernstnehmen in einem Admin Forum, aber egal, andere Baustelle.

Fakt ist aber das OpenVPN kein Multithreading kann und gegenüber den anderen immer etwas im Hintertreffen ist.

Das es bei OpenVPN nicht von der Verschlüsselung abhängt hat ja der Kollege @LordGurke hier schon ausführlich erörtert:

Geschwindigkeitsunterschiede Verschlüsselung OpenVPN vs. HTTPS

wenn meine Frau meine Freizeit in meinem Urlaub nicht wieder durchgeplant hat

Oha, jetzt wirds aber wieder peinlich wenn es an der Eingabe von einer popeligen kurzen Kommandozeile scheitert. 🧐Eine Testseite: "iperf3 -s" Die andere Seite: "iperf3 -c <ip_adresse>" Fertisch...

Da braucht auch ein blutiger Laie maximal 5 Minuten für und kann dann den Rest des Tages mit der Trautholdesten in die Sonne gehen oder baden oder sie zum Essen einladen. 🤣

wenn ich die Verteilung der IP Adressen und somit den erlaubten Zugriff nicht selbst bestimmen kann?

Bahnhof, Ägypten..??? Du sprichst in Rätseln ?!kann ich das mit IPSec (IKEv2) nicht umsetzen, da nur ein Server eingerichtet werden kann.

So so...iptables hat dein SuSE nicht ?? Das geht doch auch nicht mit OpenVPN. Dafür nutzt man immer eine Firewall oder Router mit ACL die ja nun immer im Kielwasser von VPNs mit dabei ist.Da ist aber irgendwas mit deinem Grundverständnis von VPNs durcheinandergeraten ?!

Vielleicht sollte ich mir einfach mal gleich Wireguard ansehen.

Vielleicht solltest du das wirklich einmal machen ?! Versuch macht ja bekanntlich immer klug... ! 😉Auf einem 10 Euro RasPi Zero ist das ja in 15 Minuten aufgesetzt zum Testen, iptables ist auch gleich mit an Bord. O.a. Tutorial natürlich vorher lesen. Da bleibt dann noch der ganze restliche Tag für Aktivitäten mit Madame über, auch ohne Urlaub !

Naja, Wireguard ist "der heiße Scheiß" ... aber Du benötigst halt nen Client auf den Rechnern. Mittlerweile laufen die auch ohne Admin-Rechte ... und was mMn. wirklich fein ist:

Das schaltest Du einmal ein und dann läuft das (Neustart, Windows-Updates ... ) "geht durch alles durch", wie ein Bulldozer. Und wenn die Verbindung unterbrochen wird, ist es sofort wieder da. Habe hier nen MA-Rechner zurückbekommen (nach rund 4 Monaten) ... da war der Tunnel immer noch aktiv

Das ist mMn. wirklich beeindruckend. Allerdings weiß ich nicht ob das DHCP-Problem schon gelöst wurde?! Meine Setups laufen mit festen IPs.

Ich habe die letzten 1,5 Jahren damit einiges gebastelt. Beim neuen Setup versuche ich aber nur noch Wireguard für Site2Site und L2TP für Client/Server um mir die (Win-)Clients zu sparen. Finde ich einfach smarter.

Das schaltest Du einmal ein und dann läuft das (Neustart, Windows-Updates ... ) "geht durch alles durch", wie ein Bulldozer. Und wenn die Verbindung unterbrochen wird, ist es sofort wieder da. Habe hier nen MA-Rechner zurückbekommen (nach rund 4 Monaten) ... da war der Tunnel immer noch aktiv

Das ist mMn. wirklich beeindruckend. Allerdings weiß ich nicht ob das DHCP-Problem schon gelöst wurde?! Meine Setups laufen mit festen IPs.

Ich habe die letzten 1,5 Jahren damit einiges gebastelt. Beim neuen Setup versuche ich aber nur noch Wireguard für Site2Site und L2TP für Client/Server um mir die (Win-)Clients zu sparen. Finde ich einfach smarter.

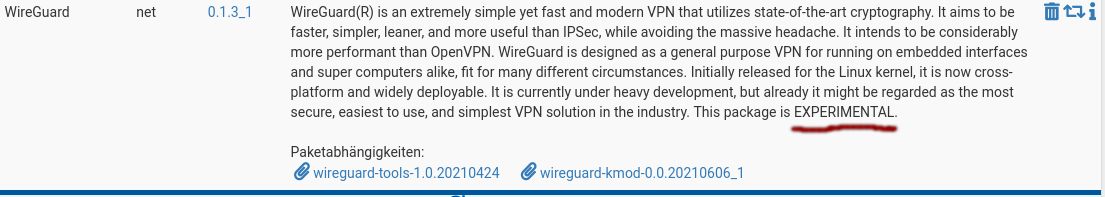

Wenn das Wireguard so toll ist, warum beschäftigen sich noch so viele mit openVPN oder IPSec? Warum ist das Paket auf pfSense noch immer nicht öffentlich, sondern nur in der Testphase?

Gewohnheit?Weils halt noch neu ist?

Weils nicht überall optimal ist?

Weil „bunt“ gut ist? 😁

Watt isn datt für ne doofe Frage?

Sage mir mal bitte wie man diese Problematik lösen kann?

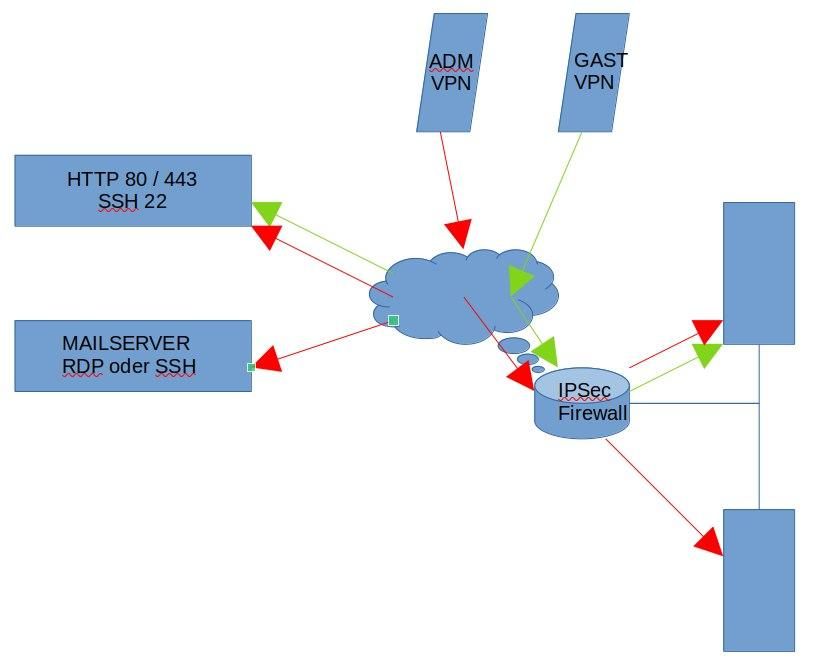

Ist doch alles mit egal welchem VPN Protokoll lösbar. Man weiss ja nicht genau was genau die Pfeile bedeuten sollen aber das ist (vermutlich) eine klassische Kombination aus Client VPN Dialin und Site-to-Site.welches nur eine einzige IP im lokalem Netzwerk erreichen soll und der Rest über seinen eigenen Router geroutet werden soll dann steigt die pfSense vollständig aus.

Sorry, aber das ist doch Unsinn und weisst du doch auch selber ! Dafür hat die pfSense/OPNsense wie jede andere Firewall auch doch ein dediziertes Regelwerk um das zu lösen.Es ist doch letztlich Wumpe welches VPN Protokoll du nutzt und welches "toll" oder weniger toll ist. (In OPNsense ist WG übrigens fest integriert da aktuellerer BSD Kernel)

Netzwerk Security machst du doch niemals über das VPN Protokoll an sich sondern immer über das Firewall Regelwerk !!! Oder hast du da etwas missverstanden ?!

versuchen erste mal openVPN mit IPSec zu testen

@Visucius Kannst du dir sparen. OpenVPN wird da verlieren wenn es um den Tunnel Durchsatz mit iPerf3 geht.Leider noch nicht ganz bei der pfSense integriert. Oder interpretiere ich das falsch?

Ja, etwas. Zumindestens bei pfSense. Es war mal integriert in der 2.5.1 wurde dann aber wieder entfernt in der 2.5.2.docs.netgate.com/pfsense/en/latest/vpn/wireguard/index.html

pfSense nutzt einen älteren BSD Kernel wo es nicht integriert ist und muss so als externes Packege wieder integriert werden. OK, aber eben nicht optimal. Im Gegensatz zu OPNsense die einen aktuellen BSD Kernel nutzt in dem WG fest integriert ist. Wenn du WG nutzen willst wäre OPNsense die bessere Wahl.

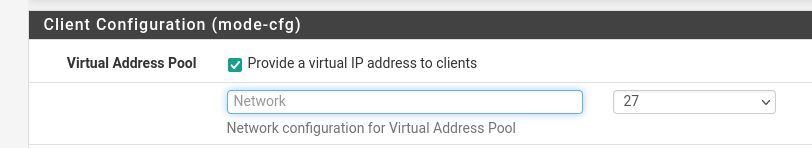

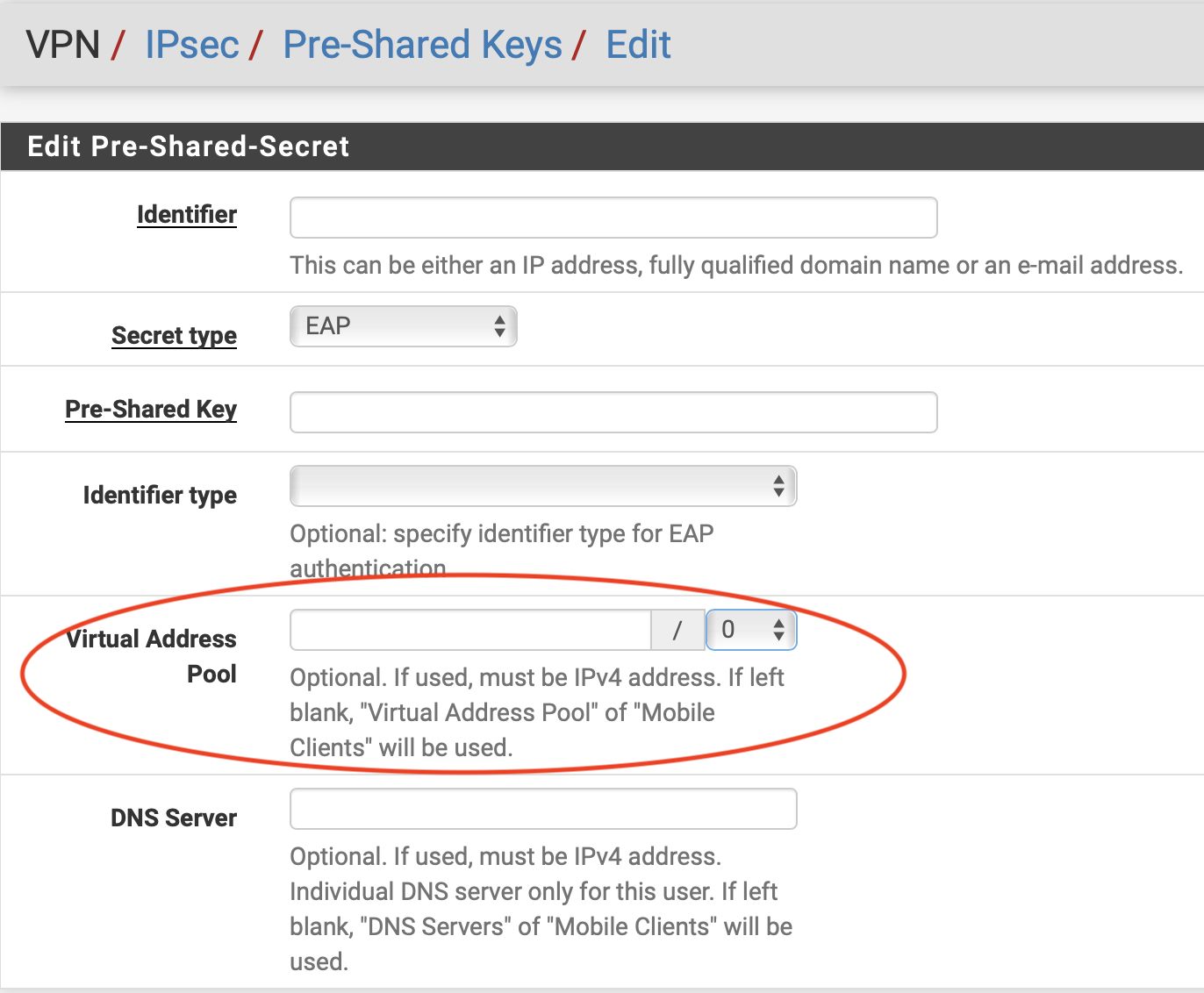

Dein Filterkonzept der VPN User ist etwas unverständlich. In der Userverwaltung der Dialin VPN Nutzer kannst du diesen doch immer feste IP Adressen je nach Usernamen zuweisen lassen. Bei Pool Usern lässt man das weg.

Damit hast du pro Benutzer immer eine feste VPN IP die man problermlos im Regelwerk customizen kann was der Nutzer darf und was nicht. Dabei ist es vollkommen egal welches Betriebssystem der User nutzt. Pool User haben dann eine globale Regel was sie dürfen und was nicht. Eigentlich doch so ganz einfach zu lösen...?!

Nur wird bei Windows, iOS und MAC OS Benutzern diese Zuweisung ignoriert.

Sorry, aber das ist Unsinn und stimmt auch so in der Praxis nicht. JEDER User bekommt ja ein Zertifikat mit einem dedizierten Common Name für diesen User. Anhand dieses Common Names sind diese Geräte eindeutig identifizierbar und der OVPN Server weist diesen dann anhand der dedizierten Common Name Konfig eine feste IP aus dem Pool zu.Das das angeblich bei den oben genannten OS nicht klappen soll ist de facto und auch nachweislich FALSCH ! Vermutlich hast du im Zertifikats Setup oder deinem Server Konfig Setup etwas falsch gemacht. Sowas sollte man dann auch besser nicht in einem Administrator Forum in dieser Form postulieren.

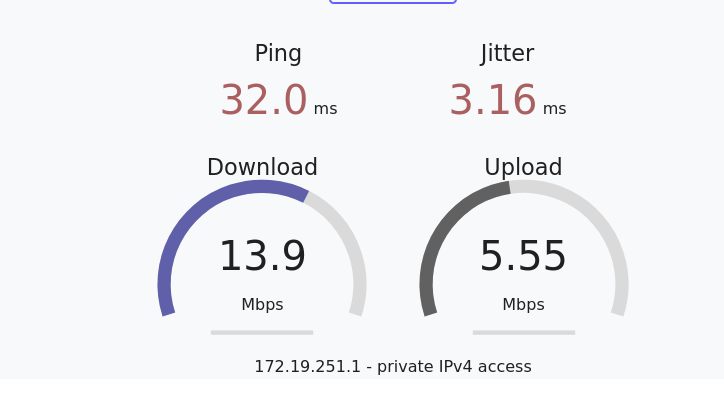

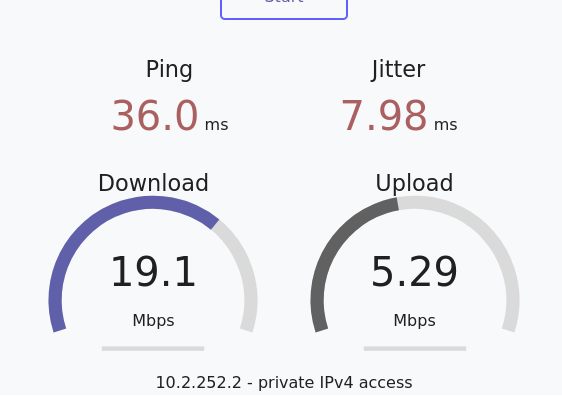

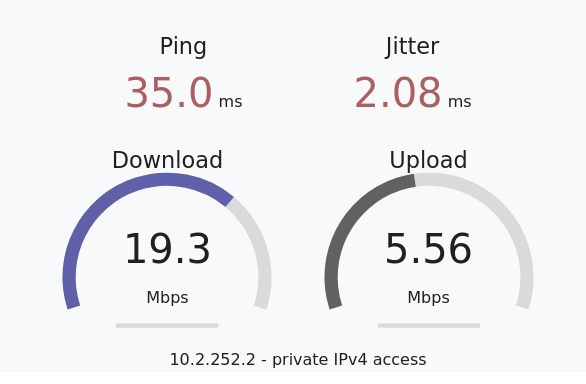

zeigen mir an, dass die openVPN Verbindung gegenüber IPSec deutlich schneller ist.

Die allgemeine Praxis und generell gemachte Durchsatzmessungen sprechen aber eine andere Sprache. (Siehe das Durchsatz Diagramm von oben)Das ist auch irgendwo verständlich denn bekanntermaßen ist OpenVPN nicht Multithreading fähig, kann also den Prozess nicht auf mehrere Kerne bei Mehrkern CPUs verteilen so das es zu diesen erwartbaren Resultaten kommt.

Gut, wenn es in deinem dedizierten Setup jetzt besser rennt dann lass es so ! Never touch a running System !! 😉

Zitat von @OIOOIOOIOIIOOOIIOIIOIOOO:

Benutzt habe ich dazu jeweils zwei asynchrone DSL Leitungen mit 100/40 ...

Benutzt habe ich dazu jeweils zwei asynchrone DSL Leitungen mit 100/40 ...

Asynchrone DSL-Leitungen kannst Du gar nicht nutzen. Das bedeutet nämlich, Du hättest keinen "sync" und müßtest den Support Deines Providers anrufen!

Unterschied zwischen (a)symmetrisch und (a)synchron

lks

Wo kommen diese her?

wireguard.com/performance/aber auch hier:

thomas-krenn.com/de/wiki/OPNsense_IPsec_Performance_Tests

(Zitat) "Deutlich höhere Performance als OpenVPN" Was auch den hiesigen iPerf3 Ergebnissen entspricht.

Wenn's das denn nun war bitte nicht vergessen den Thread dann auch zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Habe ganzen Tag gebraucht um das Prinzip zu erkenne.

Das hiesige WG_Tutorial hätte es auf 1 Stunde reduziert ! 😉dass ich einen einen Fühler aus der Anleitung...

🤔wie gut es verschlüsselt bei dieser Geschwindigkeit.

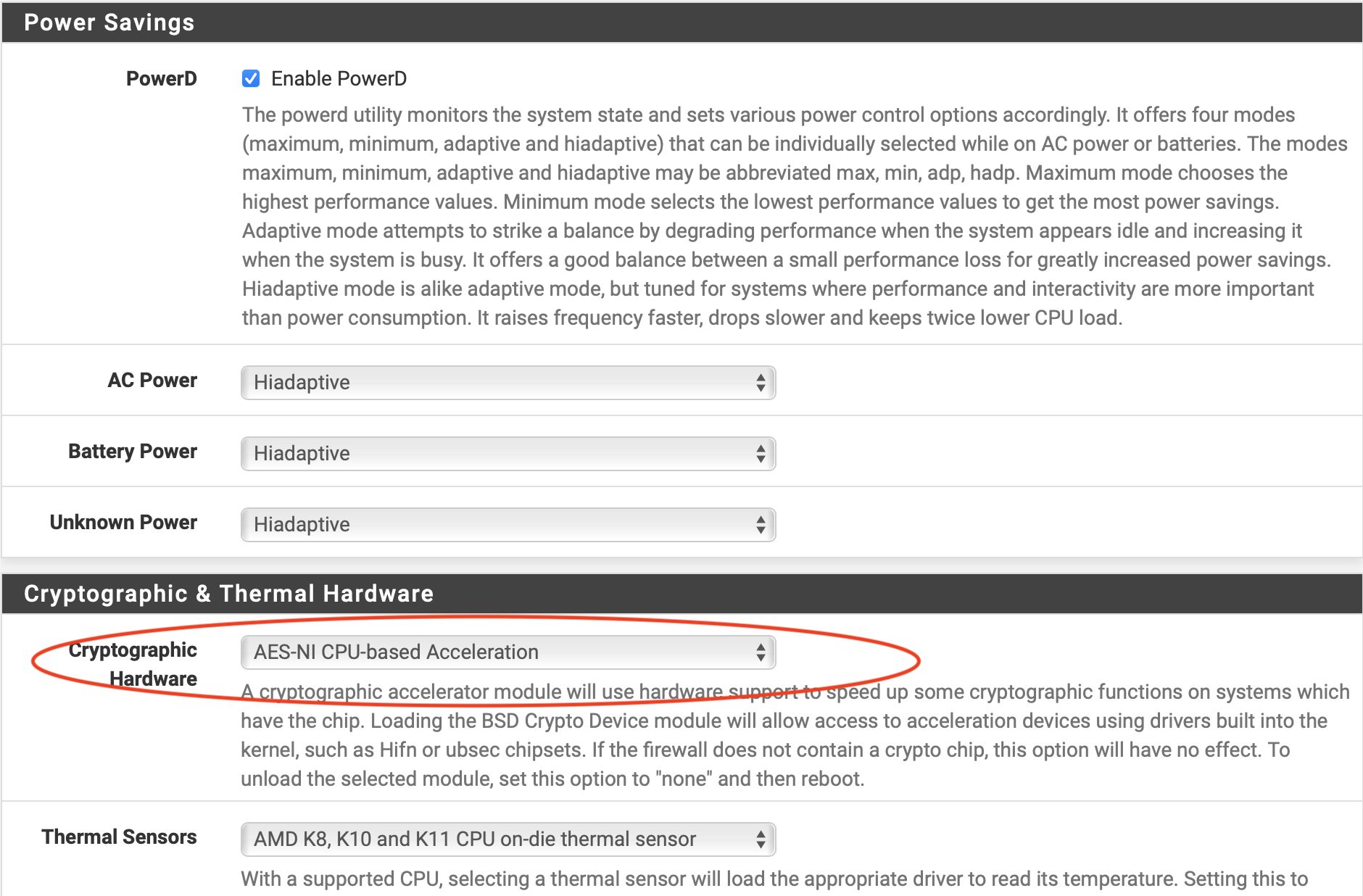

Kommt drauf an ob du AES NI im Setup aktiviert hast bzw. deine CPU das supportet...?!diese kann ich jedoch nicht unter Routings sehen.

Aber in der IP Forwarding Tabelle und Diagnostics. Warum nicht IPsec ?? Erspart dir die Frickelei mit Packages oder Plugins auf der Firewall und das Handling und Management von externen, Betriebssystem fremden VPN Clients.

Sowohl mit der IPsec Native- als auch mit der L2TP Variante benötigst du keinerlei externe Clients und kannst alles direkt aus dem OS machen. So musst du keinerlei Klienten, Firmen- oder Heimnetzwerk Nutzer zwingen externe Software zu installieren nur um dein VPN zu nutzen. Ein paar Setup Klicks im bordeigenen VPN Client und fertisch...

Einfacher gehts doch nun wirklich nicht:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Das hiesige WG_Tutorial hätte es auf 1 Stunde reduziert ! 😉

Das halte ich ja für ein Gerücht 😏Das Thema ist dann beim ersten Anlauf doch etwas unübersichtlich und das Fehlerpotenzial oder sagen wir eher die Verständnishürde bei den "allowed ips" beträchtlich.

Nur weiß ich wirklich nicht wie gut es verschlüsselt bei dieser Geschwindigkeit.

Dazu einfach mal "google" quälen. Dieses OpenSource-System ist dokumentiert und mittlerweile auch vielfach getestet und diversen "Fachmedien" besprochen worden. Sonst wäre es auch nicht im Linux-Kernel aufgenommen worden.Das halte ich ja für ein Gerücht

Stimmt, hast Recht. Normal wären es 30 Minuten ! 🤣Was am Thema allowed ips unübersichtlich ist ist unverständlich. "Erlaubte IPs", dort trägt man Host IP Adressen und IP Netze ein die über den Tunnel "erlaubt" werden. Der Name selber besagt es doch...

Ich Depp, hätte ich doch mal den Google-Translator genutzt ... 😉

Ich habe ewig nicht verstanden, warum man im Client die freigegebenen IP-Bereiche der Server-Seite eintragen soll. Und dazu anfangs im Betrieb auch noch admin-Rechte hatte.

In meinem Augen hätte man sich damit im Normalbertrieb problemlos "höhere Zugriffsrechte" geben können.

Zudem ist alles "spiegelbildlich" ... für Konzentrations-Genies wie mich ein Quell anhaltender Freude

VG

Ich habe ewig nicht verstanden, warum man im Client die freigegebenen IP-Bereiche der Server-Seite eintragen soll. Und dazu anfangs im Betrieb auch noch admin-Rechte hatte.

In meinem Augen hätte man sich damit im Normalbertrieb problemlos "höhere Zugriffsrechte" geben können.

Zudem ist alles "spiegelbildlich" ... für Konzentrations-Genies wie mich ein Quell anhaltender Freude

VG

bei dem Server um einen NixOS (voll der Hummer)

Krustentiere ? Bahnhof ? 🤔Ich kann dazu leider nichts finden.

System --> Advanced --> Miscellaneous

IP Forwarding?? I

Diagnostics -> Routes war schon richtig. Ich habe leider viel zu viele Konstellationen mit der Darf drauf der darf da drauf nicht.

Dafür hast du doch eine Firewall !!Mit einem entsprechenden Regelwerk im Tunnel ist das doch ein no brainer... Idealerweise lässt man externe User in einem separaten LAN Segment rauskommen und regelt von dort unabhängig über entsprechende Firewall Regeln den dedizierten Zugang.

Jedem IPsec VPN User kann man aus einem Pool je nach Login Credentials eine feste IP aus diesem Pool zuweisen und auf Basis dieser festen IP dann dedizierte Zugriffsrechte auf jedes einzelne Ziel explizit zuweisen.

Und das alles mit einfachen Bordmitteln ohne mit externen Clients rumfrickeln zu müssen. Auch wenn man also sehr viele "Konstellationen" mit wer darf und wer darf nicht ist das einfach und schnell mit sehr wenig Management Aufwand über Aliases der User IPs usw. zu lösen. Ganz besonders wenn man diese User in Gruppen zusammenfasst.

Einfacher und effizienter gehst doch wirklich nicht wenn man solche Anforderungen wie die deinigen hat die ja auch nicht ungewöhnlich sind sondern klassisch in der VPN User Verwaltung...

Aber OK, es gibt viele Wege nach Rom und wer eben dann trotz Beratung den rumpeligen Feldweg wählt statt den gepflasterten...nungut. Case closed...

Folglich ist AES-NI für WireGuard nicht nützlich.

Desjalb ja auch die Empfehlung IPsec. Windows und MacOS greift sich eine IP Adresse aus dem Virtual Address Pool

Mmmhhh... Klappt hier mit latest Win 10 und Big Sur ohne Probleme. Ggf. falsche Subnetzmaske eingegeben statt /32 eine /24 oder sowas ?mit Admin Rechten, ändern und somit auf für ihm nicht zu gängigen Bereiche

Technisch ja, das würde aber zu einem sofortigen Abbruch der Tunnel Session führen. Ist für Angreifer also nicht zielführend.Ich hoffe das möchte mir keiner untersagen.

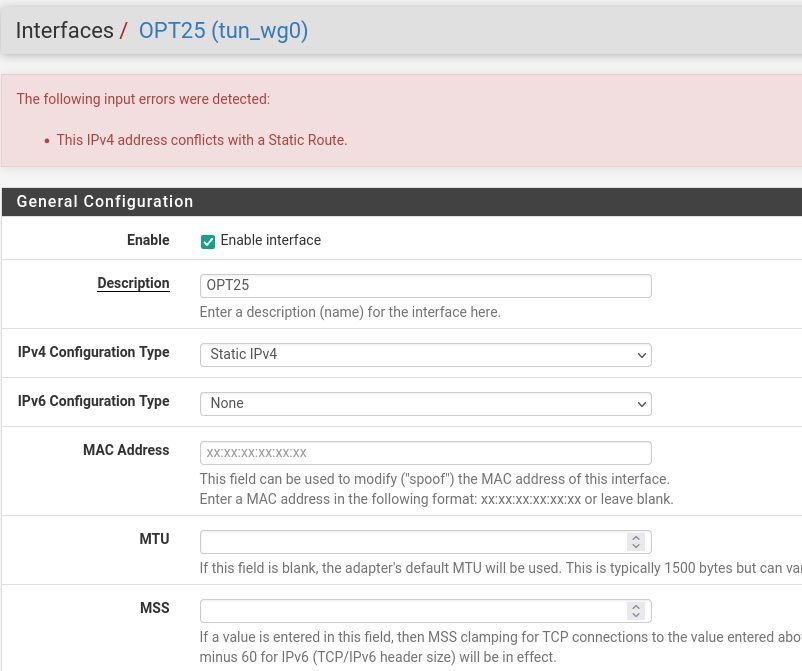

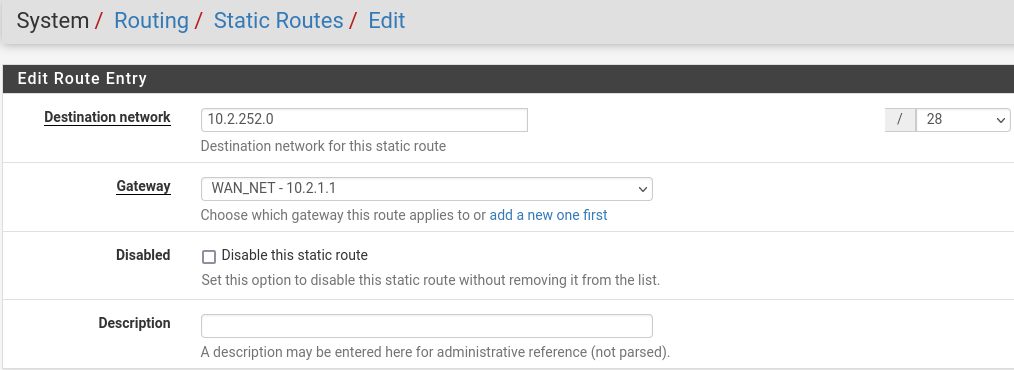

Niemals in einem freien Land mit freien Entscheidungen ! This IPv4 address conflicts with a Static Route."

Das es derzeit einen Bug in den pfSense und OPNsense Packages gibt der das Crypto Key Routing kaputt macht hast du gelesen ?:PfSense CE 2.5.2 oder 2.6.0 - Wireguard Package und das automatische Erstellen der Routen

Da musst du also etwas aufpassen derzeit. Unter normalen Umständen muss man nämlich keinerlei IPs auf den Tunnel Interfaces und Routen usw. konfigurieren bei WG. Das geht einzig und allein nur über das WG Setup GUI. Auch das virt. WG Interface muss nicht zwingend über das Assignement der Interface List zugefügt werden.

welche Verschlüsselung ist besser.

AES256 mit sha256 und Group14. AES aber immer mit GCM, siehe hier:m.heise.de/security/artikel/Kryptographie-in-der-IT-Empfehlungen ...

Also der Klient ist verbunden, kann jedoch nicht erreicht werden oder etwas erreichen.

Wenn du den Client selber erreichen willst scheitert das meist immer an dessen lokaler Firewall. Hier solltest du also ein Auge drauf haben.