Kaufberatung - Firewall pfsense - VLAN fähiger Switch (24Ports)

Hallo zusammen,

ich mache mir aktuell Gedanken über die Sicherheit meines zukünftigen Netzes im neuen Eigenheim.

Nach reiflicher Überlegung bin ich der Meinung, dass ich 3-5 VLANs benötige.

1 - Internal VLAN für alle PCs, Laptops, Drucker, NAS, Server, Spielekonsolen etc

2 - VLAN für PPPOE Kameras, deren Videostream an den QNAP - NAS (Surveillance Station) weitergeleitet werden soll. Da die Kameras außen zugänglich sind, möchte ich an dieser Stelle dringend vermeiden, dass alle anderen Geräte im Haus angefasst werden können.

3 - VLAN für WLAN Gästenetz - für den reinen Internetzugang

4 - Außerdem werden wir Homematic Wired im Einsatz haben. Man kann über den Browser die Hausautomation konfigurieren. Hier war mein Gedanke, dass dies zum Beispiel nur von einem Jumpserver (einer VM) möglich sein soll. Daher müsste der Homematic Gateway sicherlich in einem eigenen VLAN.

5 - IoT - Mittlerweile benötigen ja viele Media-Geräte, aber auch viele Haushaltsgeräte eine Internetverbindung. Diese würde ich sicherheitshalber ebenfalls über ein getrenntes Netz laufen lassen.

An dieser Stelle möchte ich die Frage stellen, ob es zu übertrieben ist, oder ob die Aufteilung schon Sinn macht. Wie würde eure Aufstellung aussehen? Bei mehr als 3 VLANs, würde mir die Firewall mit nur 4 EthernetPorts doch nicht mehr ausreichen, oder? Ich möchte hier nur ungern, die Bandbreite aufgrund einer geteilten Leitung limitieren.

Idealerweise kann ich einzelnen Geräten bzw. eine Gruppe von Geräten einen Zeitlimit setzen (z.B. 2h Surfen pro Tag)

Welchen Switch könnt ihr mir hier empfehlen? Idealerweise kann ich auch PPPOE für meine IP Kameras aktivieren.

Leider weiß ich noch nicht, ob ich die Fritzbox als reines Kabelmodem nutzen kann. Dahinter würde ich die Firewall setzen, welche auch die IP Adressierung vornehmen soll. Zwischen der Firewall und all den Endgeräten soll dann der 24Port-Switch zum Einsatz kommen.

Über Eure Anmerkungen / Ideen würde ich mich sehr freuen.

Ronso

ich mache mir aktuell Gedanken über die Sicherheit meines zukünftigen Netzes im neuen Eigenheim.

Nach reiflicher Überlegung bin ich der Meinung, dass ich 3-5 VLANs benötige.

1 - Internal VLAN für alle PCs, Laptops, Drucker, NAS, Server, Spielekonsolen etc

2 - VLAN für PPPOE Kameras, deren Videostream an den QNAP - NAS (Surveillance Station) weitergeleitet werden soll. Da die Kameras außen zugänglich sind, möchte ich an dieser Stelle dringend vermeiden, dass alle anderen Geräte im Haus angefasst werden können.

3 - VLAN für WLAN Gästenetz - für den reinen Internetzugang

4 - Außerdem werden wir Homematic Wired im Einsatz haben. Man kann über den Browser die Hausautomation konfigurieren. Hier war mein Gedanke, dass dies zum Beispiel nur von einem Jumpserver (einer VM) möglich sein soll. Daher müsste der Homematic Gateway sicherlich in einem eigenen VLAN.

5 - IoT - Mittlerweile benötigen ja viele Media-Geräte, aber auch viele Haushaltsgeräte eine Internetverbindung. Diese würde ich sicherheitshalber ebenfalls über ein getrenntes Netz laufen lassen.

An dieser Stelle möchte ich die Frage stellen, ob es zu übertrieben ist, oder ob die Aufteilung schon Sinn macht. Wie würde eure Aufstellung aussehen? Bei mehr als 3 VLANs, würde mir die Firewall mit nur 4 EthernetPorts doch nicht mehr ausreichen, oder? Ich möchte hier nur ungern, die Bandbreite aufgrund einer geteilten Leitung limitieren.

Idealerweise kann ich einzelnen Geräten bzw. eine Gruppe von Geräten einen Zeitlimit setzen (z.B. 2h Surfen pro Tag)

Welchen Switch könnt ihr mir hier empfehlen? Idealerweise kann ich auch PPPOE für meine IP Kameras aktivieren.

Leider weiß ich noch nicht, ob ich die Fritzbox als reines Kabelmodem nutzen kann. Dahinter würde ich die Firewall setzen, welche auch die IP Adressierung vornehmen soll. Zwischen der Firewall und all den Endgeräten soll dann der 24Port-Switch zum Einsatz kommen.

Über Eure Anmerkungen / Ideen würde ich mich sehr freuen.

Ronso

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 328718

Url: https://administrator.de/forum/kaufberatung-firewall-pfsense-vlan-faehiger-switch-24ports-328718.html

Ausgedruckt am: 17.07.2025 um 01:07 Uhr

8 Kommentare

Neuester Kommentar

Moin,

Bedenke außerdem, dass jeglicher Traffic zwischen deinen VLANs erstmal durch den (VLAN)Router muss.

Deshalb verursacht eine Verbindung mit 1Gbit schon eine massive Last auf dem Gerät. Sinnvoll wäre deshalb hier gleich ein L3 Switch wie z.B. Cisco SG300 welcher das in Wirespeed kann.

Die Abschottung der Netze untereinander machst du dann über VLAN ACLs auf dem Switch.

Switch:

geizhals.de/cisco-300-series-sg300-28p-srw2024p-k9-eu-a247158.ht ...

geizhals.de/ubiquiti-edgeswitch-poe-es-24-250w-a1186790.html?hlo ...

Anstelle von PfSense kannst du auch überlegen, ob du einen Mikrotik Router verwendest. Mit der dort enthtenen Firewall kannst du ebenfalls problemlos die Netze untereinander abschotten, jedoch ist hier die Lernkurve etwas steiler.

routerboard.com/RB750Gr3

routerboard.com/RB3011UiAS-RM

VG

Val

Bei mehr als 3 VLANs, würde mir die Firewall mit nur 4 EthernetPorts doch nicht mehr ausreichen, oder?

Der Vorteil von VLANs ist ja gerade, dass du mehrere auf einen Port legen kannst. Natürlich funktioniert auch ein einzelnes Kabel für jedes VLAN aber dann brauchst du bei 5 VLANs + WAN Port schon 6 Ports an der Firewall. Deine Homematic oder Gäste werden aktuell sowieso keinen dedizierten 1G Link benötigen.Idealerweise kann ich auch PPPOE für meine IP Kameras aktivieren.

Ich schätze du meinst PoE?Bedenke außerdem, dass jeglicher Traffic zwischen deinen VLANs erstmal durch den (VLAN)Router muss.

Deshalb verursacht eine Verbindung mit 1Gbit schon eine massive Last auf dem Gerät. Sinnvoll wäre deshalb hier gleich ein L3 Switch wie z.B. Cisco SG300 welcher das in Wirespeed kann.

Die Abschottung der Netze untereinander machst du dann über VLAN ACLs auf dem Switch.

Switch:

geizhals.de/cisco-300-series-sg300-28p-srw2024p-k9-eu-a247158.ht ...

geizhals.de/ubiquiti-edgeswitch-poe-es-24-250w-a1186790.html?hlo ...

Anstelle von PfSense kannst du auch überlegen, ob du einen Mikrotik Router verwendest. Mit der dort enthtenen Firewall kannst du ebenfalls problemlos die Netze untereinander abschotten, jedoch ist hier die Lernkurve etwas steiler.

routerboard.com/RB750Gr3

routerboard.com/RB3011UiAS-RM

VG

Val

Wie man die pfSense mit einem 802.1q tagged Port an eine VLAN Infrastruktur anflanscht erklärt dir dieses Forums Tutorial im Detail:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dafür reichen dann 3 Interfaces vollkommen aus.

Was du als VLAN Switch verwendest ist abhängig von deinen persönlichen Anforderungen und Portemonaie.

Mit einem Cisco SG-200 mit 20 Ports und ggf. PoE für Kameras etc. machst du nichts falsch und hat ein intuitives GUI den zu konfigurieren.

Zyxel, D-Link, TP-Link können das aber auch problemlos.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Dafür reichen dann 3 Interfaces vollkommen aus.

Was du als VLAN Switch verwendest ist abhängig von deinen persönlichen Anforderungen und Portemonaie.

Mit einem Cisco SG-200 mit 20 Ports und ggf. PoE für Kameras etc. machst du nichts falsch und hat ein intuitives GUI den zu konfigurieren.

Zyxel, D-Link, TP-Link können das aber auch problemlos.

Moin,

Soweit mir bekannt, brauchst du zur PfSense zumindest ein Modem. Einwahl darüber ist keine Thema.

Ich habe bisher kein Modem gefunden, welches sich integrieren ließe. Außer vielleicht eine urmel alte Fritzbox Karte XD.

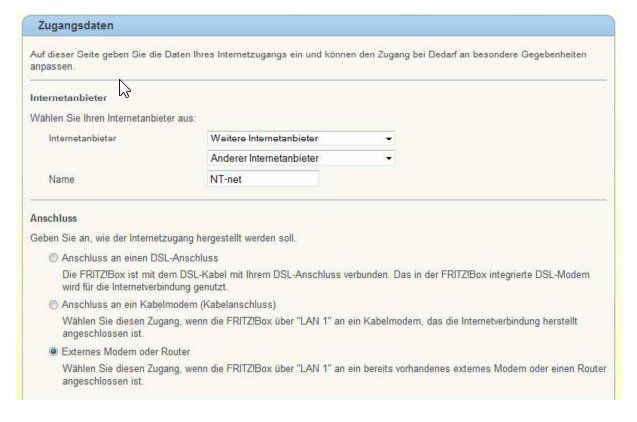

Musst die Fritzbox eben in den Bridge-Modem stellen. Das ist allerdings mittlerweile automatisch der Fall, wenn du bei blanker Konfig keine Einwahldaten in den Assistenten einträgst. Damit funktioniert dann auch die Einwahl durch die PfSense.

Habe gerade in nem anderen Beitrag genau dieses Thema erläutert: VPN an Routerkaskade FritzBox 7490 und pfsense

Gruß Spirit

Soweit mir bekannt, brauchst du zur PfSense zumindest ein Modem. Einwahl darüber ist keine Thema.

Ich habe bisher kein Modem gefunden, welches sich integrieren ließe. Außer vielleicht eine urmel alte Fritzbox Karte XD.

Musst die Fritzbox eben in den Bridge-Modem stellen. Das ist allerdings mittlerweile automatisch der Fall, wenn du bei blanker Konfig keine Einwahldaten in den Assistenten einträgst. Damit funktioniert dann auch die Einwahl durch die PfSense.

Habe gerade in nem anderen Beitrag genau dieses Thema erläutert: VPN an Routerkaskade FritzBox 7490 und pfsense

Gruß Spirit

Daher war meine Frage, ob ich nicht gänzlich auf die Fritzbox verzichten könnte

Ja, das kannst du dann natürlich. Eine Kaskade würde weniger Sinn machen. Es ist technisch besser das Modem direkt an der pfSense zu betreiben.Ein anderes Bild des Anbieters zeigt aber, dass die Fritzbox direkt hinterm LWL-TAE sitzt:

Ja das ist auch klar. Der LWL TAE ist nix weitere als ein simpler medienwandler der Glasfaser auf Kupfer Umsetzt.Die FB macht dann NAT (IP Adress Translation) und Firewalling zum Provider Netz.

Das geht natürlich auch direkt mit der pfSense die du dann direkt in den TAE steckst. Gleiches Prinzip.

dass über die TAE die Einwahldaten laufen und ich die pfsense direkt an die TAE anschließen kann,

Ja, ganz genau !