Kein Internet in VLAN

Hallo zusammen,

habe nun endlich meinen openvpn Server in pfsense am laufen, hatte davor probleme ihn zu erreichen, hatte nur ein häkchen vergessen

Ein Paar Infos vor ab:

Pfsense LAN: 192.168.4.1

OpenVPN Tunnel Network: 192.168.80.1

OpenVPN Destination LAN: 192.168.100.1 mit VLAN 8 und eigenem DHCP server

Was ich machen möchte ist folgendes: Ich verbinde mich mit meinem VPN über meinen PC damit ich in mein VLAN 8 komme, in dem VLAN hängt ein Windows Server welcher ein AD am laufen hat (ist DC), der PC ist logischer weiße an einem anderen Standort.

Was mein problem jetzt ist, wenn ich den Server in das VLAN in meiner PF Sense hänge geht er offline und bekommt keine Internet verbindung, das gleiche gillt für meinen PC wenn ich ihn an einen der Ports am Switch hänge die mit dem VLAN getagged sind.

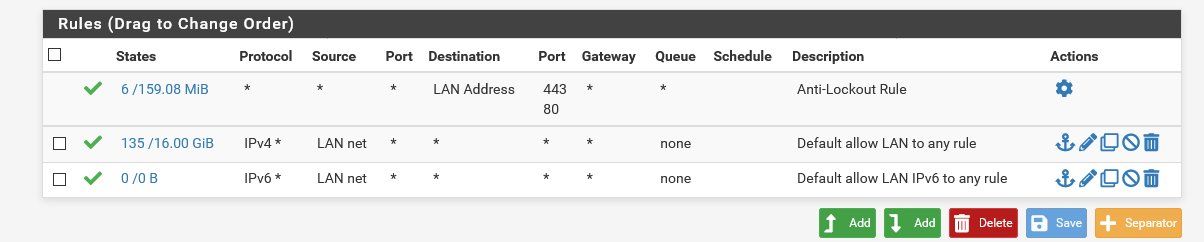

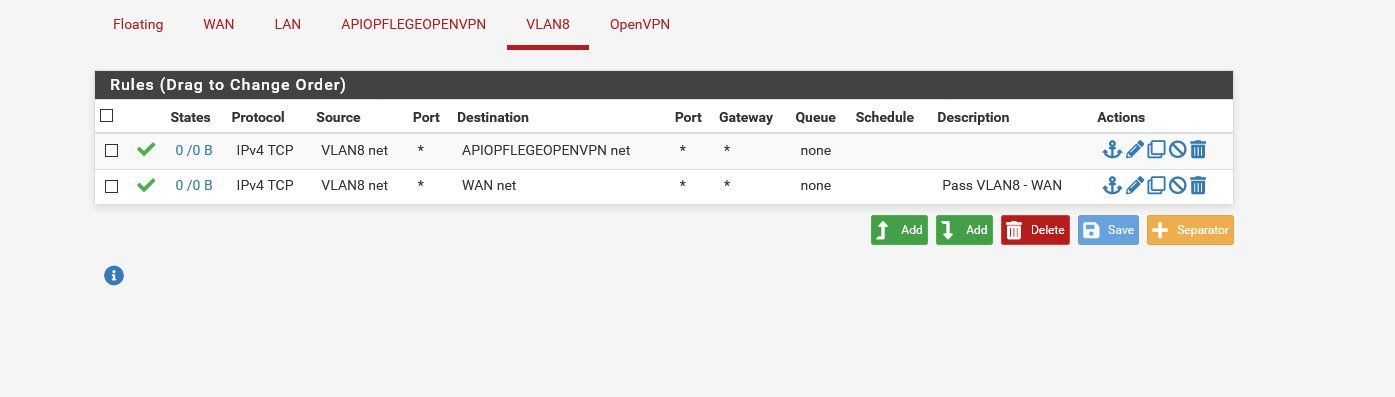

Mir fehlen hier glaube ich noch die Firerwall rules für das VLAN, welche regeln brauche ich hier noch und welche könnt ihr noch zusätlich empfehlen?

Und macht es sinn als DNS Server in den Open VPN einstellungen in der sense dann den Windows Server zu nehmen? Weil ansonten muss ich den ja bei allen clients einstellen...

Des weiteren, die Clients die mit dem VPN verbunden sind gehen nicht über diesen ins Internet, die nuten den nur um auf das AD zu kommen.

beste Grüße Leonard

habe nun endlich meinen openvpn Server in pfsense am laufen, hatte davor probleme ihn zu erreichen, hatte nur ein häkchen vergessen

Ein Paar Infos vor ab:

Pfsense LAN: 192.168.4.1

OpenVPN Tunnel Network: 192.168.80.1

OpenVPN Destination LAN: 192.168.100.1 mit VLAN 8 und eigenem DHCP server

Was ich machen möchte ist folgendes: Ich verbinde mich mit meinem VPN über meinen PC damit ich in mein VLAN 8 komme, in dem VLAN hängt ein Windows Server welcher ein AD am laufen hat (ist DC), der PC ist logischer weiße an einem anderen Standort.

Was mein problem jetzt ist, wenn ich den Server in das VLAN in meiner PF Sense hänge geht er offline und bekommt keine Internet verbindung, das gleiche gillt für meinen PC wenn ich ihn an einen der Ports am Switch hänge die mit dem VLAN getagged sind.

Mir fehlen hier glaube ich noch die Firerwall rules für das VLAN, welche regeln brauche ich hier noch und welche könnt ihr noch zusätlich empfehlen?

Und macht es sinn als DNS Server in den Open VPN einstellungen in der sense dann den Windows Server zu nehmen? Weil ansonten muss ich den ja bei allen clients einstellen...

Des weiteren, die Clients die mit dem VPN verbunden sind gehen nicht über diesen ins Internet, die nuten den nur um auf das AD zu kommen.

beste Grüße Leonard

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665053

Url: https://administrator.de/forum/kein-internet-in-vlan-665053.html

Ausgedruckt am: 08.07.2025 um 19:07 Uhr

15 Kommentare

Neuester Kommentar

Hallo,

welche IP-Adresse ist denn als Gateway eingetragen? Ist auf der PFsense alles korrekt geroutet bzw. die Routen eingetragen?

Wie sehen die Schnittstellen aus? Hat die FW ein Standbein und VLAN 8?

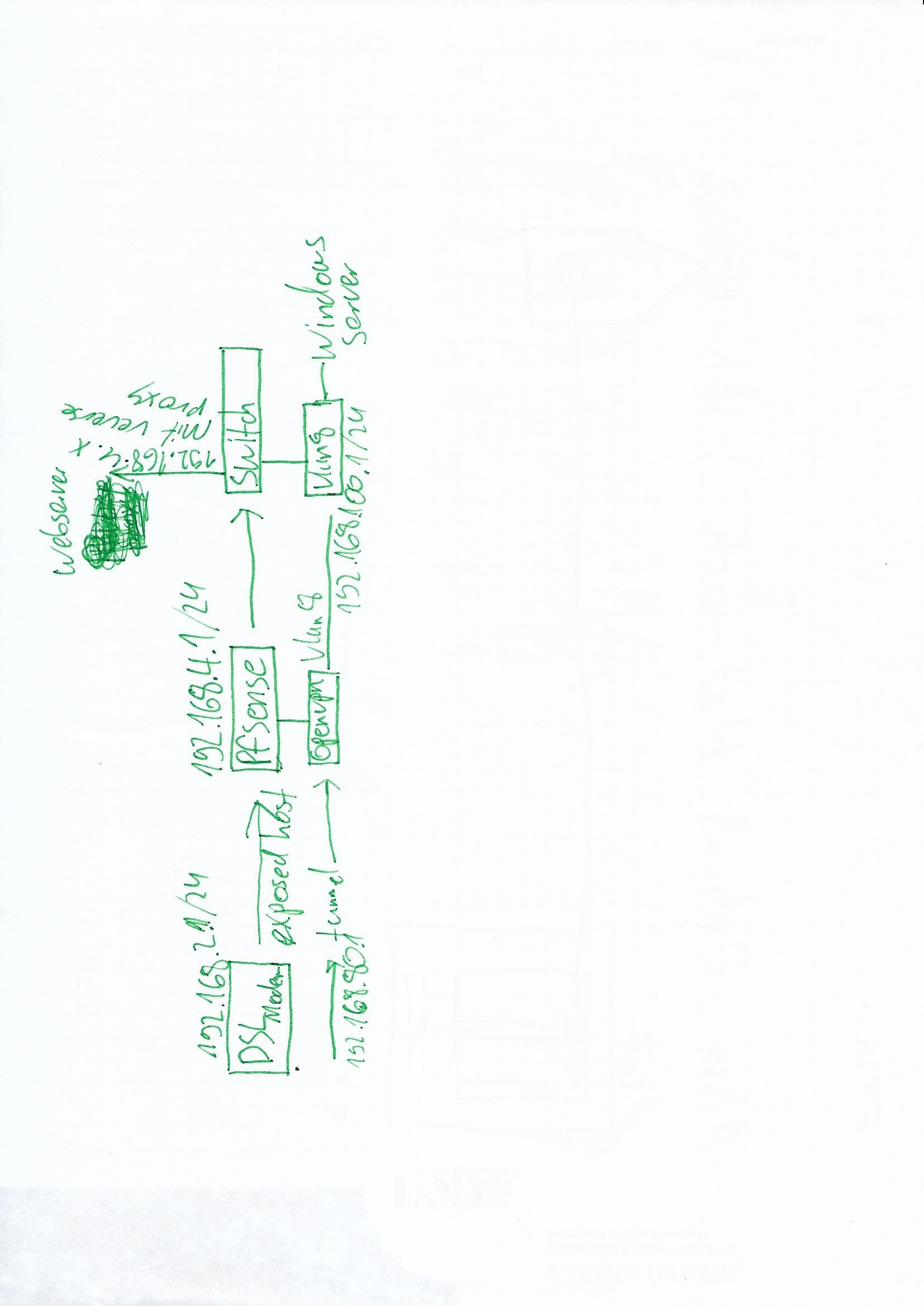

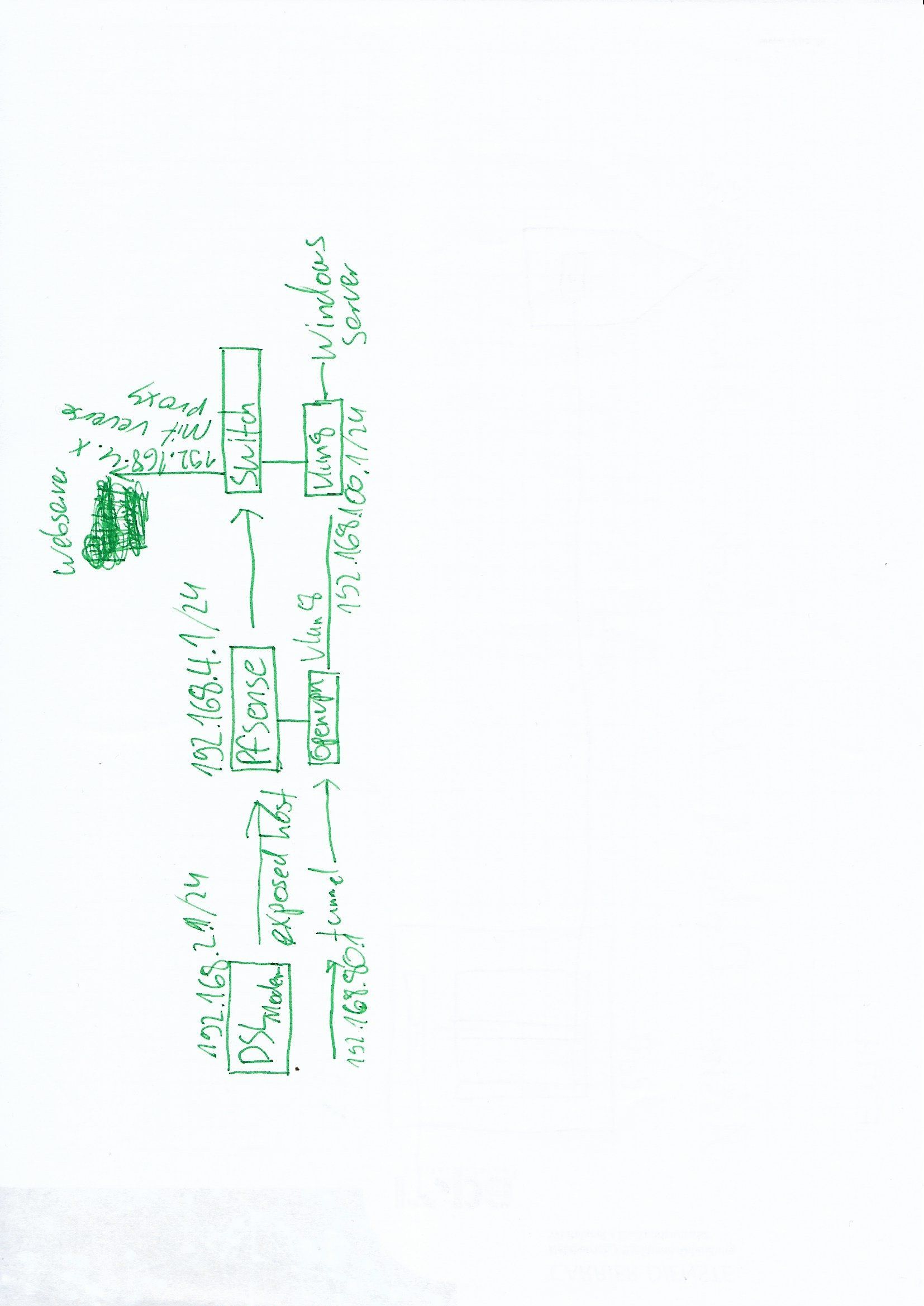

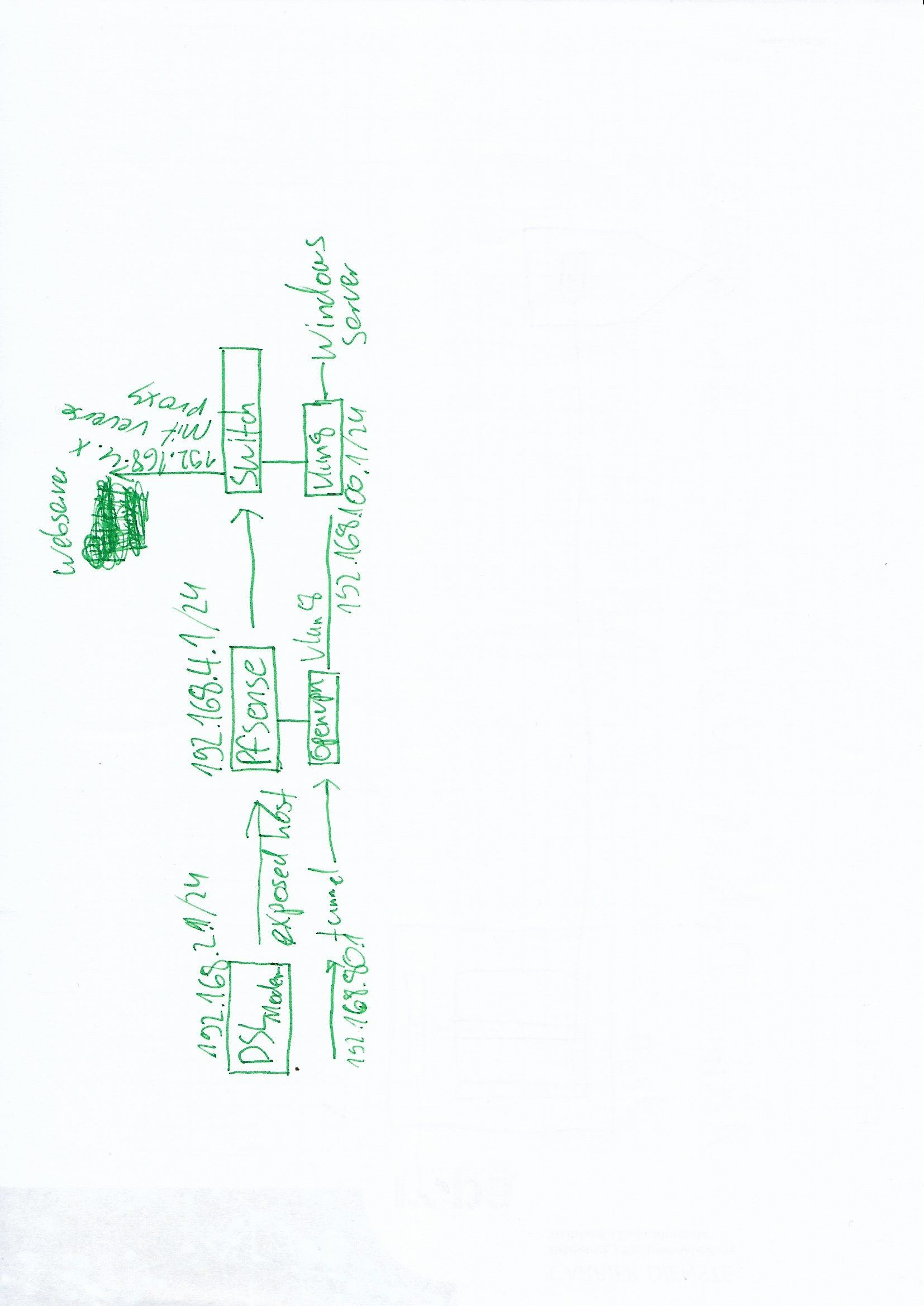

Eine Netzgrafik wäre hilfreich. Wenn auf der PFsense alles korrekt ist, kannst du jeden DNS Server nehmen und diesen per DHCP-Option pushen, damit die VPN Clients den korrekten DNS Server erhalten.

welche IP-Adresse ist denn als Gateway eingetragen? Ist auf der PFsense alles korrekt geroutet bzw. die Routen eingetragen?

Wie sehen die Schnittstellen aus? Hat die FW ein Standbein und VLAN 8?

Eine Netzgrafik wäre hilfreich. Wenn auf der PFsense alles korrekt ist, kannst du jeden DNS Server nehmen und diesen per DHCP-Option pushen, damit die VPN Clients den korrekten DNS Server erhalten.

Hallo,

Gruß,

Peter

Zitat von @ILeonard:

Was mein problem jetzt ist, wenn ich den Server in das VLAN in meiner PF Sense hänge geht er offline

Wer geht Offline und warum?, Kein Site-to-Site VPN sondern Client-to-Site?Was mein problem jetzt ist, wenn ich den Server in das VLAN in meiner PF Sense hänge geht er offline

und bekommt keine Internet verbindung, das gleiche gillt für meinen PC wenn ich ihn an einen der Ports am Switch hänge die mit dem VLAN getagged sind.

Au Backe...Mir fehlen hier glaube ich noch die Firerwall rules für das VLAN, welche regeln brauche ich hier noch und welche könnt ihr noch zusätlich empfehlen?

Wie ist deine Hardware zusammengeschaltet und Verkabelt? Da scheint einiges verkehrt zu sein.Und macht es sinn als DNS Server in den Open VPN einstellungen in der sense dann den Windows Server zu nehmen? Weil ansonten muss ich den ja bei allen clients einstellen...

UNd warum musst du alle Clients anfassen? Warum kein Site-to-Site VPN?Des weiteren, die Clients die mit dem VPN verbunden sind gehen nicht über diesen ins Internet, die nuten den nur um auf das AD zu kommen.

Und du meinst ein AD läuft ohne einen funktionierenden DNS? Du fragst deinen DNS, und was er nicht kennt fragt er beim Provider oder wo auch immer dann an. Routing ung korrektes DNS ist dein Freund.Gruß,

Peter

Moin,

ein wenig dürftig die Information. Eine Skizze des Netzes und ein paar Informationen wären hilfreich.

Bei einem Server stellt sich mir spontan die Frage: Hast Du die IP vom Server auf das VLAN angepasst? Ist der Server komplett offline oder bekommt er nur keine Internetverbindung mehr? Kommst Du auf den Server via VPN?

Da gehe ich mal davon aus, das der DHCP macht. Dann ist der logische Schluss, dass aus dem VLAN heraus keine Route ins Internet besteht. Warum und wieso, siehe Einleitung. Dazu müsste man schon wissen, was so in den configs steht.

Was willst Du denn erreichen?

Hä?

Auch da habe ich so Probleme mit dem Verständnis. Was willst Du uns damit sagen?

Liebe Grüße

Erik

ein wenig dürftig die Information. Eine Skizze des Netzes und ein paar Informationen wären hilfreich.

Zitat von @ILeonard:

Was mein problem jetzt ist, wenn ich den Server in das VLAN in meiner PF Sense hänge geht er offline und bekommt keine Internet verbindung,

Was mein problem jetzt ist, wenn ich den Server in das VLAN in meiner PF Sense hänge geht er offline und bekommt keine Internet verbindung,

Bei einem Server stellt sich mir spontan die Frage: Hast Du die IP vom Server auf das VLAN angepasst? Ist der Server komplett offline oder bekommt er nur keine Internetverbindung mehr? Kommst Du auf den Server via VPN?

das gleiche gillt für meinen PC wenn ich ihn an einen der Ports am Switch hänge die mit dem VLAN getagged sind.

Da gehe ich mal davon aus, das der DHCP macht. Dann ist der logische Schluss, dass aus dem VLAN heraus keine Route ins Internet besteht. Warum und wieso, siehe Einleitung. Dazu müsste man schon wissen, was so in den configs steht.

Mir fehlen hier glaube ich noch die Firerwall rules für das VLAN, welche regeln brauche ich hier noch und welche könnt ihr noch zusätlich empfehlen?

Was willst Du denn erreichen?

Und macht es sinn als DNS Server in den Open VPN einstellungen in der sense dann den Windows Server zu nehmen? Weil ansonten muss ich den ja bei allen clients einstellen...

Hä?

Des weiteren, die Clients die mit dem VPN verbunden sind gehen nicht über diesen ins Internet, die nuten den nur um auf das AD zu kommen.

Auch da habe ich so Probleme mit dem Verständnis. Was willst Du uns damit sagen?

Liebe Grüße

Erik

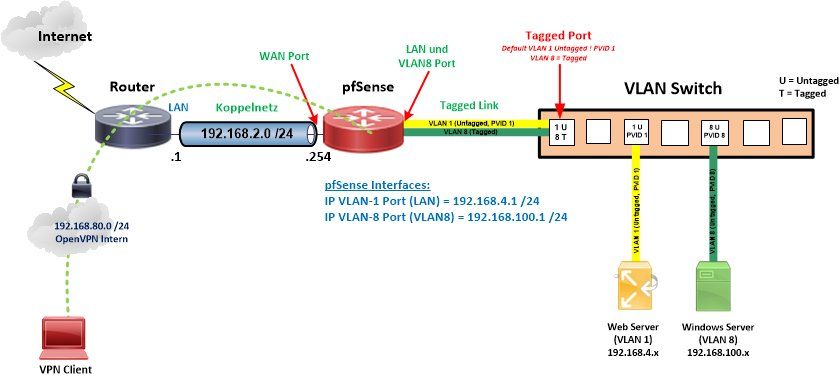

So richtig hat deine Skizze aber nichts mit einem korrekten Netzplan zu tun. Die Reverse Proxy Protection erstmal außen vor.

Was ich nun verstanden habe:

Du möchtest mit deinen Clients (Server, PC) über VLAN 8 ins Internet kommen.

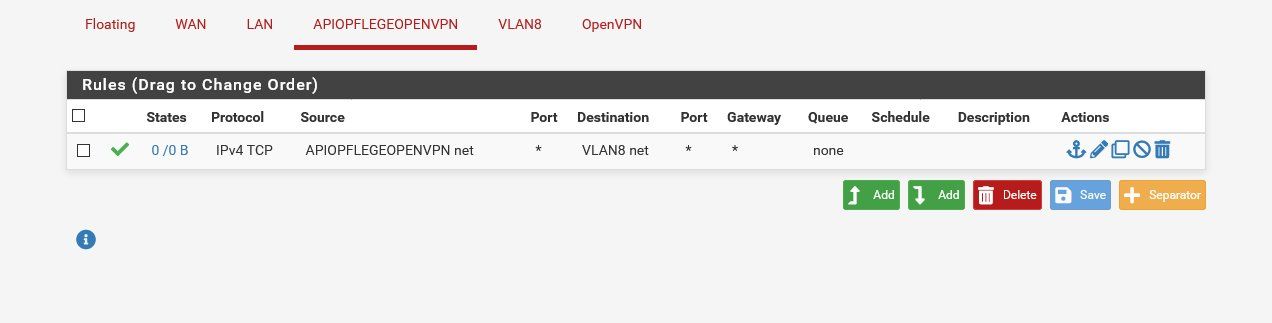

Zudem sollen deine VPN Clients ebenfalls die Geräte im VLAN 8 erreichen. Ebenfalls soll der DNS-Server (Windows) auch für OpenVPN genutzt werden.

Ist die Annahme so korrekt?

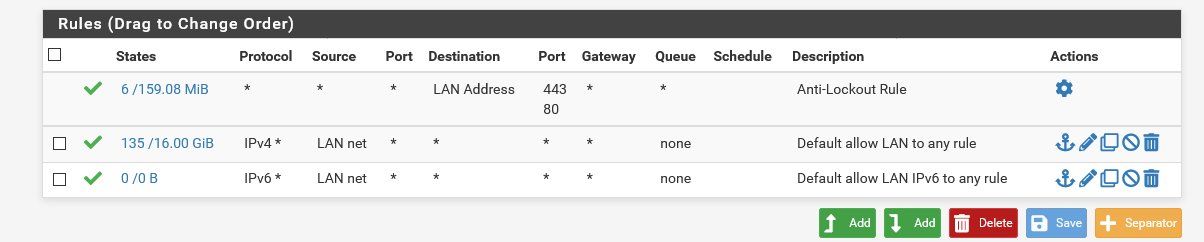

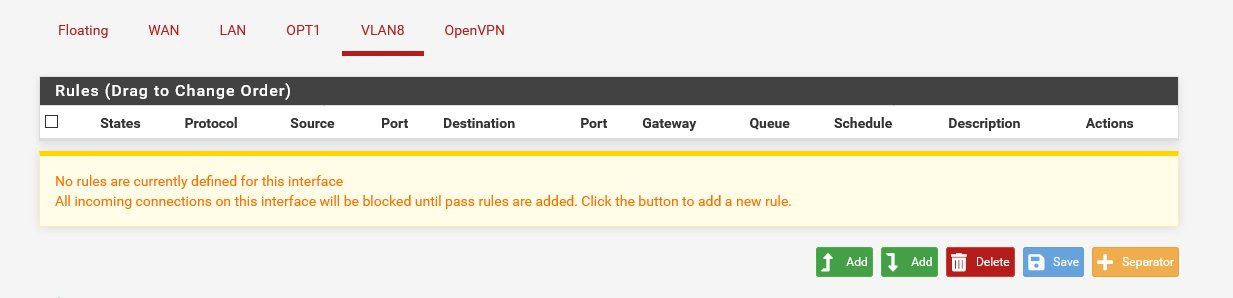

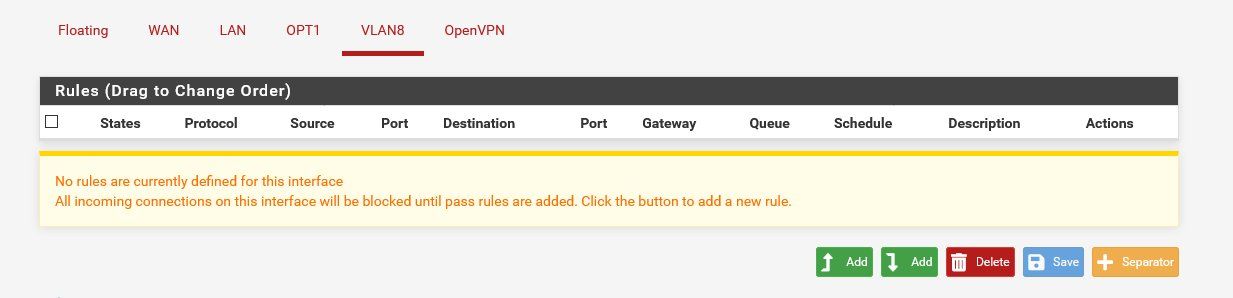

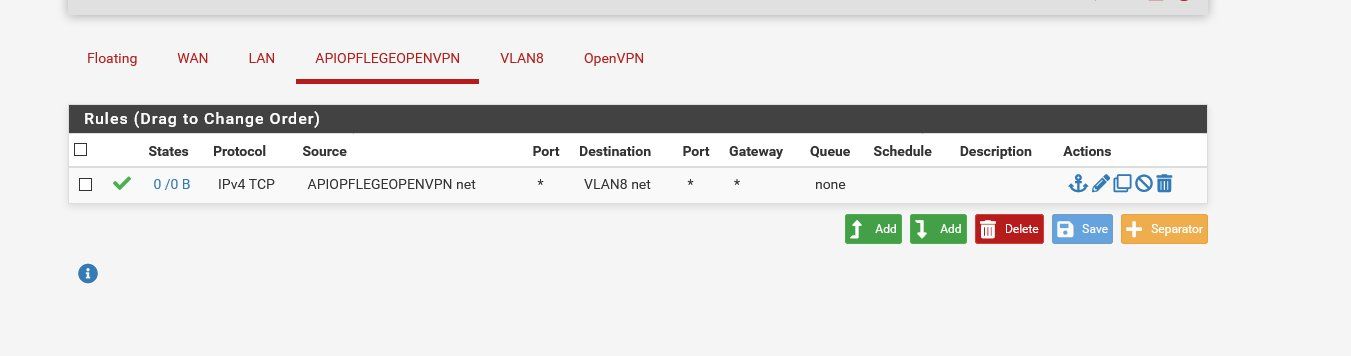

Wenn du nun eine FW-Regel im VL8 erstellst und dort jeden Datenverkehr ins Internet zulässt, klappt es dann?

Also VLAN8 - any - WAN

Wenn das klappt ist schonmal ein Stück erledigt. Die Route für OpenVPN sollte genügen, da VL8 als Schnittstelle deklariert ist und somit deine Firewall weiß wohin mit dem Paket.

Damit die VPN Clients Zugriff auf das VL8 Netz erhalten benötigst du auch hier eine FW Regel von VPN zu VL8 und umgekehrt, damit eine bidirektionale Verbindung stattfinden kann.

Als Tipp kann ich dir nur ans Herz legen mit Traceroute zu arbeiten um deine Routen nachzuvollziehen. Das macht sowas um einiges leichter und man sieht wo es hängt.

Was ich nun verstanden habe:

Du möchtest mit deinen Clients (Server, PC) über VLAN 8 ins Internet kommen.

Zudem sollen deine VPN Clients ebenfalls die Geräte im VLAN 8 erreichen. Ebenfalls soll der DNS-Server (Windows) auch für OpenVPN genutzt werden.

Ist die Annahme so korrekt?

Wenn du nun eine FW-Regel im VL8 erstellst und dort jeden Datenverkehr ins Internet zulässt, klappt es dann?

Also VLAN8 - any - WAN

Wenn das klappt ist schonmal ein Stück erledigt. Die Route für OpenVPN sollte genügen, da VL8 als Schnittstelle deklariert ist und somit deine Firewall weiß wohin mit dem Paket.

Damit die VPN Clients Zugriff auf das VL8 Netz erhalten benötigst du auch hier eine FW Regel von VPN zu VL8 und umgekehrt, damit eine bidirektionale Verbindung stattfinden kann.

Als Tipp kann ich dir nur ans Herz legen mit Traceroute zu arbeiten um deine Routen nachzuvollziehen. Das macht sowas um einiges leichter und man sieht wo es hängt.

wenn ich den Server in das VLAN in meiner PF Sense hänge geht er offline und bekommt keine Internet verbindung

Das hiesige VLAN Tutorial zu dem Thema hast du gelesen ???VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Stellt sich also die Frage WIE du die VLANs an deinen pfSense angebunden hast ? Bedient die pfSense dann mehrere VLAN Segmente wie im o.a. Tutorial beschrieben ??

Solltest du am Server Standort eh nur ein einziges VLAN haben benötigt man ggf. gar kein VLAN Setup auf der pfSense sondern es reicht ein UNtagged Port aus diesem VLAN auf den LAN Port der pfSense.

Zwingend ist aber das der Server das pfSense IP Interface pingen kann. Wenn du noch nicht einmal in der Lage bist vom Server das VLAN Interface auf der pfSense zu pingen dann hast du erstmal ein grundsätzliches Verbindungs Problem was mit dem OpenVPN so erstmal gar nichts zu tun hat. Das der OpenVPN Zugriff auf den Server dann nicht funktionieren kann, ist klar !

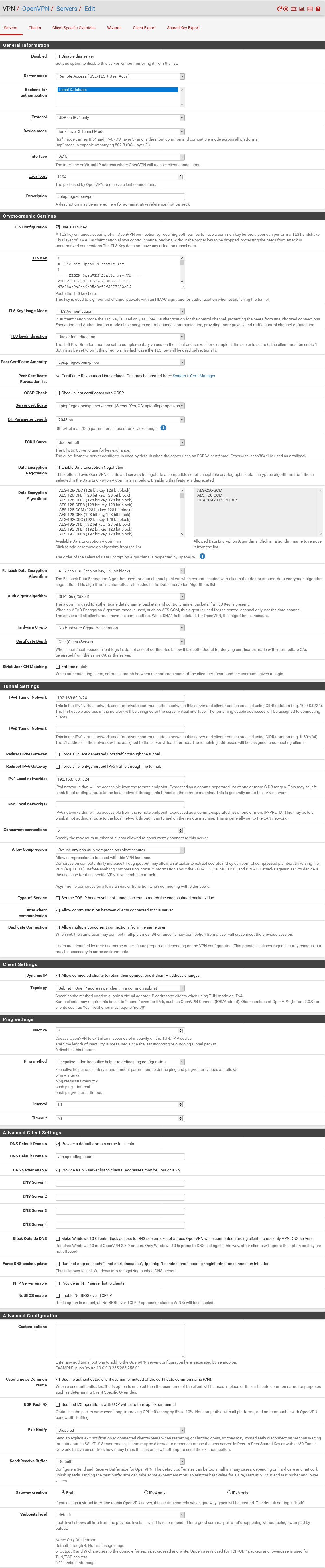

Kollege @techSmile hat schon recht das eine sauber Layer 3 Skizze hier wirklich allen helfen würde. Mit den etwas wirren, auf der Seite liegenden "Runen" da von oben und den endlosen OpenVPN Screenshots die wenig helfen kommen wir nicht so richtig weiter.

Ein "DSL Modem" z.B. kann niemals ein "exposed Host" zur Verfügung stellen. Hier hast du wieder laienhaft den Begriff Modem und Router verwechselt usw. usw. All diese Fehler erschweren eine zielführende Hilfestellung.

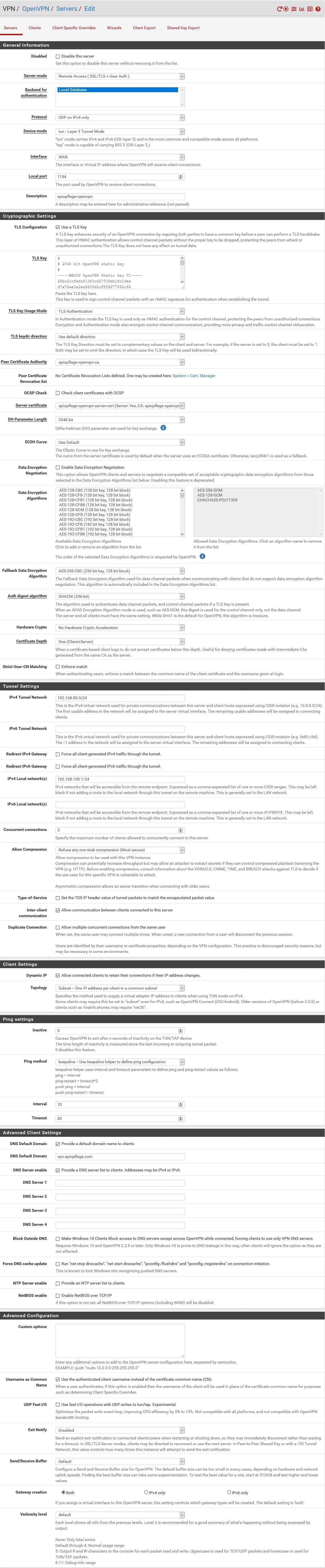

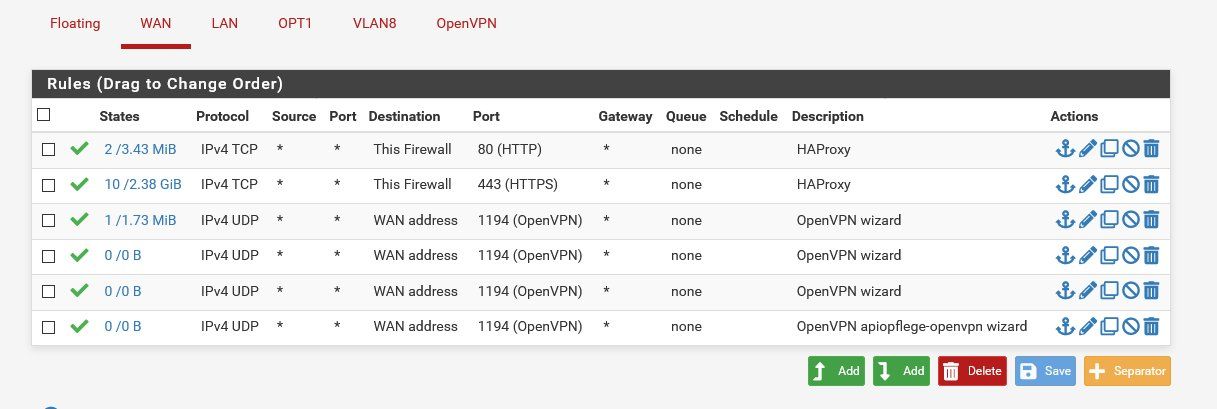

Warum man 4mal !! die gleiche OpenVPN Regel auf den WAN Port einträgt musst du auch erstmal erklären. Wozu macht man so einen Quatsch ? Solch einen Unsinn bzw. Konfig Fehler solltest du besser immer aus der FW Konfig entfernen.

Auch die VLAN 8 Regel am VLAN8 Inetrface ist vollkommen falsch. Wenn dort eine Scheunentor Regel sein soll musst die richtig lauten:

PASS, IPv4 Source: vlan8_net , Destination: any

und NICHT LAN_net !

Der LAN Port und der VLAN Port sind 2 völlig eigene Firewall Interfaces !!

Bitte lies dir das o.a. VLAN Tutorial nochmal wirklich "genau" und in Ruhe durch. Dann wirst du deinen Fehler auch erkennen !

Versteht man dein Netzwerk richtig von der o.a. "Gruselskizze" sollte es vermutlich so aussehen:

Du hast dann 3 Fehler die du korrigieren musst:

- VLAN Konfiguration richtig aufsetzen auf der pfSense, VLAN 8 am Switchport Taggen, VLAN 1 ist UNtagged PVID 1

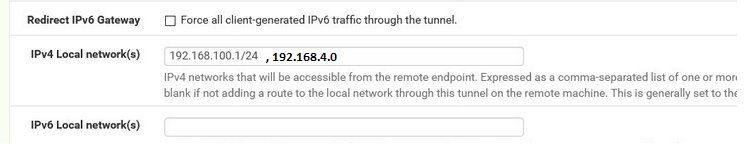

- OpenVPN Konfig korrigieren, denn dort gehört auch das VLAN in die Liste der lokalen Netze sonst bleibt das für die VPN Clients unerreichbar.

- Unsinnige und falsche Konfigs wie die 4fache WAN Port Regel usw. entfernen.

Ob die beiden lokalen IP Netze .4.0 und .100.0 richtig an den VPN Client propagiert werden kannst du sehen wenn der aktiv ist und du dir dort dann mit route print einmal seine Routing Tabelle ansiehst. die beden Netze sollten dann in den VPN Tunnel geroutet werden.

Steht auch alles haarklein im hiesigen OpenVPN_Tutorial !

Sehe ich das richtig, das VLAN1 am switch untagged sein muss?

Ja, das Default VLAN wird auf Tagged Links in der Regel immer UNtagged übertragen. Korrespondiert dann immer zum physischen LAN Port einer pfSense auf dem die VLAN Ports liegen.Übrigens:

Das oben angesprochene Traceroute macht man unter Winblows mit dem Kommando tracert und das zeigt dir alle einzelnen Routing Hops zum Ziel an. Dein bester Freund bei Layer 3 Troubleshooting.

bin erst 17 und mir fehlt noch ein wenig die Erfahrung und Routine die ihr habt.

Frei nach Meister Yoda: "Viel lernen du noch musst junger Padawan !" 😉Gut wenn's nun rennt wie es soll !

Und bitte dann auch nicht vergessen den Thread hier dann zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?