Konstenloser VPN IKEv2 VPN Client für Windows mit PSK Unterstützung gesucht

Hallo,

ich suche einen Windows Client für IKEv2, der sich via PSK verbinden soll.

Ist euch eine solche Software bekannt?

Der LANCOM Advanced VPN Client hat funktioniert, ist aber leider nicht kostenlos.

Den Shrew Soft VPN Client bekomme ich nicht zum laufen.

Unterstützt dieser überhaupt IKEv2?

Falls ja, hat jemand Hinweise zum einrichten?

ich suche einen Windows Client für IKEv2, der sich via PSK verbinden soll.

Ist euch eine solche Software bekannt?

Der LANCOM Advanced VPN Client hat funktioniert, ist aber leider nicht kostenlos.

Den Shrew Soft VPN Client bekomme ich nicht zum laufen.

Unterstützt dieser überhaupt IKEv2?

Falls ja, hat jemand Hinweise zum einrichten?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 394278

Url: https://administrator.de/forum/konstenloser-vpn-ikev2-vpn-client-fuer-windows-mit-psk-unterstuetzung-gesucht-394278.html

Ausgedruckt am: 27.07.2025 um 22:07 Uhr

22 Kommentare

Neuester Kommentar

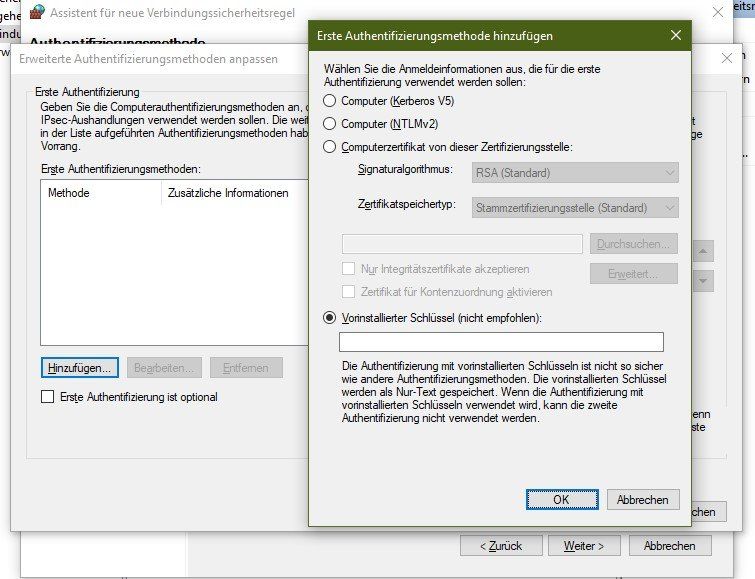

Windows Firewall. Nennt sich "Connection Security Rule" oder auf Deutsch "Verbindungssicherheitsregeln".

Du findest das ganze unter "wf.msc".

Ein blick auf docs.microsoft.com hätte geholfen.

docs.microsoft.com/en-us/windows/security/threat-protection/wind ...

Du findest das ganze unter "wf.msc".

Ein blick auf docs.microsoft.com hätte geholfen.

docs.microsoft.com/en-us/windows/security/threat-protection/wind ...

Ist euch eine solche Software bekannt?

Hat Winblows (und alle anderen OS auch) selber mit an Bord:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Shrew funktioniert fehlerlos mit Lancom wie man zigmal im Web lesen kann:

google.com/url?sa=t&rct=j&q=&esrc=s&source=web&a ...

alexanderschimpf.de/shrew-soft-vpn-client-lancom-vpn-router

Selbst im Lancom Forum:

lancom-forum.de/fragen-zum-thema-vpn-f14/einrichtung-shrew-soft- ...

Wie gesagt ist alles nicht nötig, denn Winblows hat das gleich an Bord wie du oben ja siehst.

Wie gesagt ist alles nicht nötig, denn Winblows hat das gleich an Bord wie du oben ja siehst.

Winblows kann kein PSK über IKEv2 !!!! Ist aber ohnehin Blödsinn das mit PSK am Router einzurichten, denn dann gehen die eigentlichen Vorteile von IKEv2 flöten, also besser gleich mit Zertifikaten einrichten.Warum man das nicht gleich macht ist mir unverständlich ... Vermutlich fehlen mal wieder die Zertifikatsgrundlagen, wie so oft.

Gruß A.

Zitat von @aqui:

Komischerweise gehts aber mit IKEv2 und PSKs an der pfSense (und diversen Cisco Routern usw. auch).

Das sind ja auch andere Kaliber als die Winblows Kisten.Komischerweise gehts aber mit IKEv2 und PSKs an der pfSense (und diversen Cisco Routern usw. auch).

Generell geht das mit IKEv2 und ist auch so spezifiziert.

Korrekt wurde ja auch nicht bestritten, nur die Windows Kisten können PSK eben nur über IKEv1, aber der TO wollte es ja über IKEv2 und da tut es das in Redmond nunmal nicht.Ob das sinnvoll ist oder nicht ist eine ganz andere Frage...

Jepp, meiner Meinung nach ist PSK überflüssig da einfach zu unsicher und wartungsintensiv, sollte eine Kiste abhanden kommen oder der Schlüssel in die falschen Hände.Zitat von @asdundab:

Ist weit überwiegend für den privaten Gebrauch gedacht, deswegen sollte es möglichst kostenlos sein, oder nicht allzu viel kosten (< 5 €).

Mach dein IKEv2 VPN einfach kompatibler und zugleich sicherer mit Zertifikaten dann musst du auch nicht Nach der Nadel im Heuhaufen suchen. Gibet so nämlich keinen für lau.Ist weit überwiegend für den privaten Gebrauch gedacht, deswegen sollte es möglichst kostenlos sein, oder nicht allzu viel kosten (< 5 €).

aber der TO wollte es ja über IKEv2 und da tut es das in Redmond nunmal nicht.

Aber der TO hat nicht gesagt das er den VPN Server auch mit Winblows realisieren will. Der Thread hört sich so an als ob es nur um den Client geht.Die pfSense und Cisco usw. machen ja de facto IKEv2 und der Windows 10 Client kann ja IKEv2 wie man am o.a. Tutorial dann auch in der Praxis sehen kann.

Einen IPsec VPN Server setzt ja eh kein normaler ITler mit einigermaßen Sicherheitsverantwortung auf einem Winblows Server auf !!

Zitat von @aqui:

Das steht nirgendwo, womit der Server/Router läuft. Er will nur einen Windows Client für IKEv2 mit PSK.aber der TO wollte es ja über IKEv2 und da tut es das in Redmond nunmal nicht.

Aber der TO hat nicht gesagt das er den VPN Server auch mit Winblows realisieren will.und der Windows 10 Client kann ja IKEv2 wie man am o.a. Tutorial dann auch in der Praxis sehen kann.

Ja, aber eben nicht in Kombination mit PSK, zum dritten jetzt, lese doch mal die Antworten genau, bitte! Danke.

Dann solltest du mal das Tutorial lesen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Sind für mich PSKs für die VPN User....aber egal.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Sind für mich PSKs für die VPN User....aber egal.

Zitat von @aqui:

Dann solltest du mal das Tutorial lesen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Sind für mich PSKs für die VPN User....aber egal.

Nö, deine tollen Anleitungenzur pfSense helfen hier leider nicht, das ist für die pfSense aber nicht für Windows!Dann solltest du mal das Tutorial lesen:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Sind für mich PSKs für die VPN User....aber egal.

Und das war hier die Frage, nichts anderes.

Sorry, aber das ist doch Quatsch. Gehe mal in dich ! Es wird doch mit Winblows 10 VPN Clients auf den VPN Server zugegriffen und das de facto mit IKEv2 !

Ja sicher, der VPN Server ist kein Windows aber der Client ist es ja nun mal wie die Praxis es auch zeigt. Und der Client kann de facto auf einen IKEv2 Server connecten.

Und genau das macht er und zwar MIT PSK. Ansonsten müsste man die User Passwort Kombination für den Zugriff ja gar nicht einrichten.

Das sehen andere übrigens auch so:

nordvpn.com/tutorials/windows-10/ikev2/

Man beachte die User und Passwort Eingabe am Ende...

Aber egal, wenn es für DICH eben nicht geht, dann ist das so und das akzeptieren wir. Für den Rest der Welt funktioniert es wenigstens mit dem Client (nur der ist gemeint) IKEv2 und PSKs auch wenn es ein (Weihnachts) Wunder sein sollte...

Ja sicher, der VPN Server ist kein Windows aber der Client ist es ja nun mal wie die Praxis es auch zeigt. Und der Client kann de facto auf einen IKEv2 Server connecten.

Und genau das macht er und zwar MIT PSK. Ansonsten müsste man die User Passwort Kombination für den Zugriff ja gar nicht einrichten.

Das sehen andere übrigens auch so:

nordvpn.com/tutorials/windows-10/ikev2/

Man beachte die User und Passwort Eingabe am Ende...

Aber egal, wenn es für DICH eben nicht geht, dann ist das so und das akzeptieren wir. Für den Rest der Welt funktioniert es wenigstens mit dem Client (nur der ist gemeint) IKEv2 und PSKs auch wenn es ein (Weihnachts) Wunder sein sollte...

Nein ist nicht, du musst nur mal ganz genau hinsehen.

Gehe mal in dich ! Es wird doch mit Winblows 10 VPN Clients auf den VPN Server zugegriffen und das de facto mit IKEv2 !

Ja, aber ob mit Zertifikaten oder PSK ist ein großer Unterschied! Auch EAP-MSCHAP ist kein PSK!Ja sicher, der VPN Server ist kein Windows aber der Client ist es ja nun mal wie die Praxis es auch zeigt. Und der Client kann de facto auf einen IKEv2 Server connecten.

Aber nicht mit PSK!Und genau das macht er und zwar MIT PSK

NEIN tut er nicht, Windows kann IKEv2 aber nicht mit PSK, nur per Smartcard, Zertifikaten, Und EAP-MSCHAP und das iist nunmal nicht PSK!. Ansonsten müsste man die User Passwort Kombination für den Zugriff ja gar nicht einrichten.

Das ist kein PSK sonder EAP-MSCHAPv2!Das sehen andere übrigens auch so:

nordvpn.com/tutorials/windows-10/ikev2/

Man beachte die User und Passwort Eingabe am Ende...

Das ist kein PSK Verfahren sonder EAP-MSCHAPv2, du hast wieder nicht richtig gelesen!nordvpn.com/tutorials/windows-10/ikev2/

Man beachte die User und Passwort Eingabe am Ende...

Authentication: Use Extensible Authentication Protocol(EAP) and EAP-MSCHAPv2Aber egal, wenn es für DICH eben nicht geht, dann ist das so und das akzeptieren wir. Für den Rest der Welt funktioniert es wenigstens mit dem Client (nur der ist gemeint) IKEv2 und PSKs auch wenn es ein (Weihnachts) Wunder sein sollte...

Nö, du verwechselst hier nur PSK mit EAP-MSCHAPv2, das sind zwei ganz verschiedene Schuhe, auch wenn du mir das nicht glauben willst, aber hier liegst du ausnahmsweise definitiv falsch.

Nein, du übersiehst da etwas essentielles, in den Verbindungsicherheits-Policies kannst du nicht angeben das bei Verwendung von des PSKs IKEv2 verwendet werden soll, denn wenn du dort PSK auswählst wird im Hintergrund automatisch auf IKEv1 geschwenkt, denn die Policies sind nicht immer automatisch IKEv2.

Versuch mal mit der Powershell so eine Verbindung einzurichten... Das wird mit Fehlermeldung fehl schlagen genau aus dem Grund!

Und Tunnel und Transport-Mode sind zusätzlich zwei verschiedene paar Schuhe.

Ich behaupte das doch nicht aus Spaß Leute, das ist FAKT!!.

Versuch mal mit der Powershell so eine Verbindung einzurichten... Das wird mit Fehlermeldung fehl schlagen genau aus dem Grund!

Und Tunnel und Transport-Mode sind zusätzlich zwei verschiedene paar Schuhe.

Ich behaupte das doch nicht aus Spaß Leute, das ist FAKT!!.

Jetzt aber doch noch mal blöd nachgefragt...

Man setzt in der Powershell ja exlizit IKEv2 als Tunnel Type mit:

Also erzwinge damit IKEv2.

Den Usernamen und das PSK richtet man ja dann statisch am VPN Server ein. (Im Beispiel die pfSense)

Und obwohl man das so fest konfiguriert springt der Win 10 Client dann doch heimlich wieder auf IKEv1 ?

Das wäre ja böse...

Ich glaube ich glühe doch mal den Wireshark vor und sehe mir das mal genau an...

Man setzt in der Powershell ja exlizit IKEv2 als Tunnel Type mit:

Add-VpnConnection -Name "MeinVPN" -ServerAddress "1.2.3.4" -TunnelType IKEv2 -EncryptionLevel Required -AuthenticationMethod EAP -SplitTunneling -AllUserConnection Den Usernamen und das PSK richtet man ja dann statisch am VPN Server ein. (Im Beispiel die pfSense)

Und obwohl man das so fest konfiguriert springt der Win 10 Client dann doch heimlich wieder auf IKEv1 ?

Das wäre ja böse...

Ich glaube ich glühe doch mal den Wireshark vor und sehe mir das mal genau an...

Zitat von @aqui:

Jetzt aber doch noch mal blöd nachgefragt...

Man setzt in der Powershell ja exlizit IKEv2 als Tunnel Type mit:

Also erzwinge damit IKEv2.

Ja aber AuthenticationMethod EAP ist nicht das reine PresharedKey(ing) sondern hier EAP-MSCHAPv2, wie ich jetzt oben schon x mal wiederholt habe, sieht man ja auch in der PfSense das das kein reines PSK ist sondern eben auf EAP aufsetzt.Jetzt aber doch noch mal blöd nachgefragt...

Man setzt in der Powershell ja exlizit IKEv2 als Tunnel Type mit:

> Add-VpnConnection -Name "MeinVPN" -ServerAddress "1.2.3.4" -TunnelType IKEv2 -EncryptionLevel Required -AuthenticationMethod EAP -SplitTunneling -AllUserConnection Den Usernamen und das PSK richtet man ja dann statisch am VPN Server ein. (Im Beispiel die pfSense)

MSCHAPv2 Verfahren ist eben nicht gleich dem reinen PSK Verfahren, wie oft muss ich das jetzt eigentlich noch wiederholen? Nervt langsam.das das kein reines PSK ist sondern eben auf EAP aufsetzt.

DAS war das Schlüsselwort ! Sorry, das hatte ich die ganze Zeit dummerweise überlesen Aber da Winblows ja eh immer etwas MSCHAP lastig war und ist, macht es ja durchaus Sinn das Verfahren einem reinen PSK Verfahren vorzuziehen. Zumal wenn man sichergehen kann das IKEv2 dann sicher rennt.

Zitat von @aqui:

Aber da Winblows ja eh immer etwas MSCHAP lastig war und ist, macht es ja durchaus Sinn das Verfahren einem reinen PSK Verfahren vorzuziehen. Zumal wenn man sichergehen kann das IKEv2 dann sicher rennt.

Sicher, besser geht im Fall von PSK immer, "sofern" einem der IPSec-Endpunkt das eben anbietet und man ihn unter seiner Kontrolle hat. Ob und was beim TO situationsbedingt möglich ist weiß ja nur er.Aber da Winblows ja eh immer etwas MSCHAP lastig war und ist, macht es ja durchaus Sinn das Verfahren einem reinen PSK Verfahren vorzuziehen. Zumal wenn man sichergehen kann das IKEv2 dann sicher rennt.

Nun ist er am Zug.