Kopiergeschwindigkeit über Trunk einfach zu langsam

Hallo in die Runde,

ich muss mich jetzt mal an Euch wenden weil ich schon einige Tage auf der Suche bin nach einer passenden Lösung.

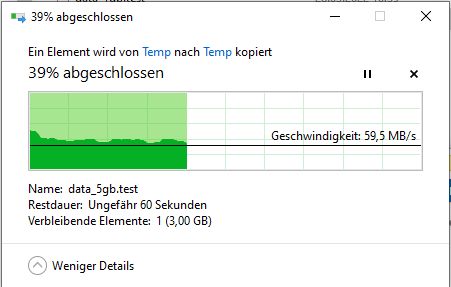

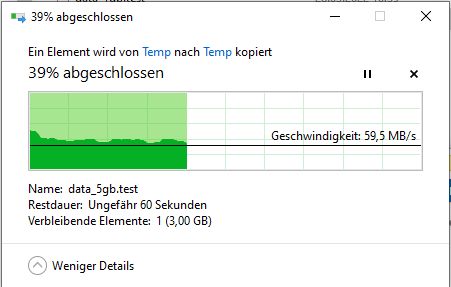

Mein Problem ist das ich beim Kopieren von einer z.B. 5GB großen Datei über einen Trunk, nur auf eine Datenrate von ca. 60 MB/s komme.

Ein Trunk sollte doch im Idealfall die Bandbreite sogar verdoppeln, aber das ist mir gar nicht so wichtig.

Ausfallsicher und die 100 MB/s würden mit bei meinem 1 Gibt Lan schon reichen.

Hier mal ein Bild vom Kopieren einer Datei über den Trunk.

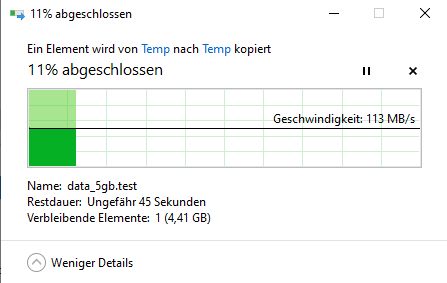

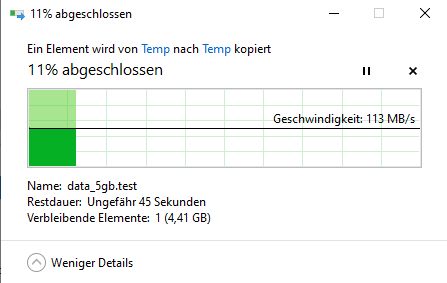

Auf diesem Bild sieht man die Kopiergeschwindigkeit,

wenn ich beide Rechner nur an einem Router betreibe. Hier komme ich dann auf die 113 MB/s.

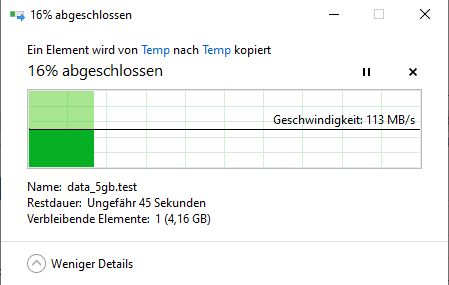

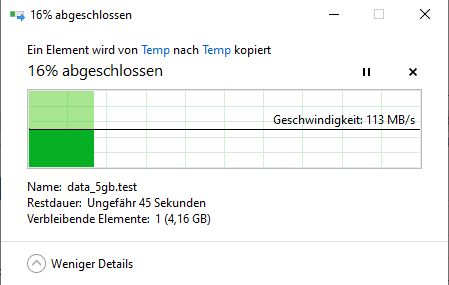

Als letztes habe ich dann die beiden Router in Reihe angeschlossen, ohne Trunk nur mit einem Kabel.

Auch hier bekomme ich dann die 113 MB/s.

Was ist in meiner "Config" für den Trunk bzw. Bonding nur falsch? Irgendetwas drosselt hier die Geschwindigkeit.

Hier meine Config der beiden Router:

Router1:

Router2:

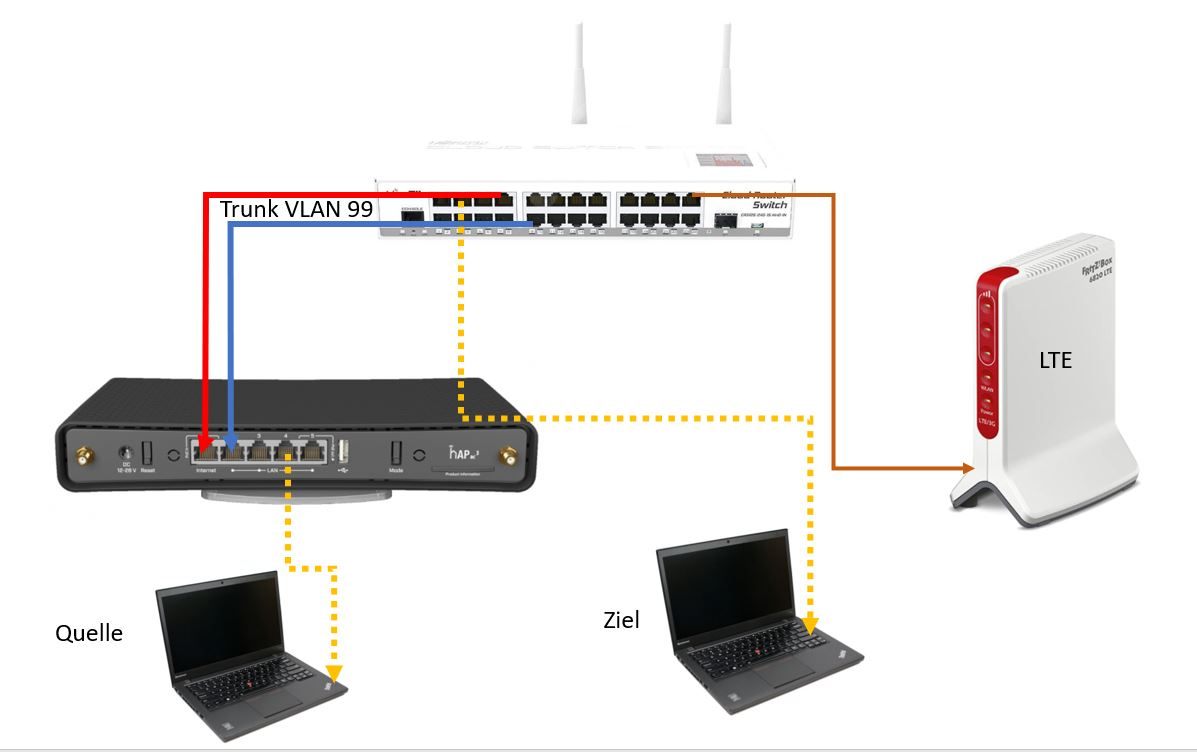

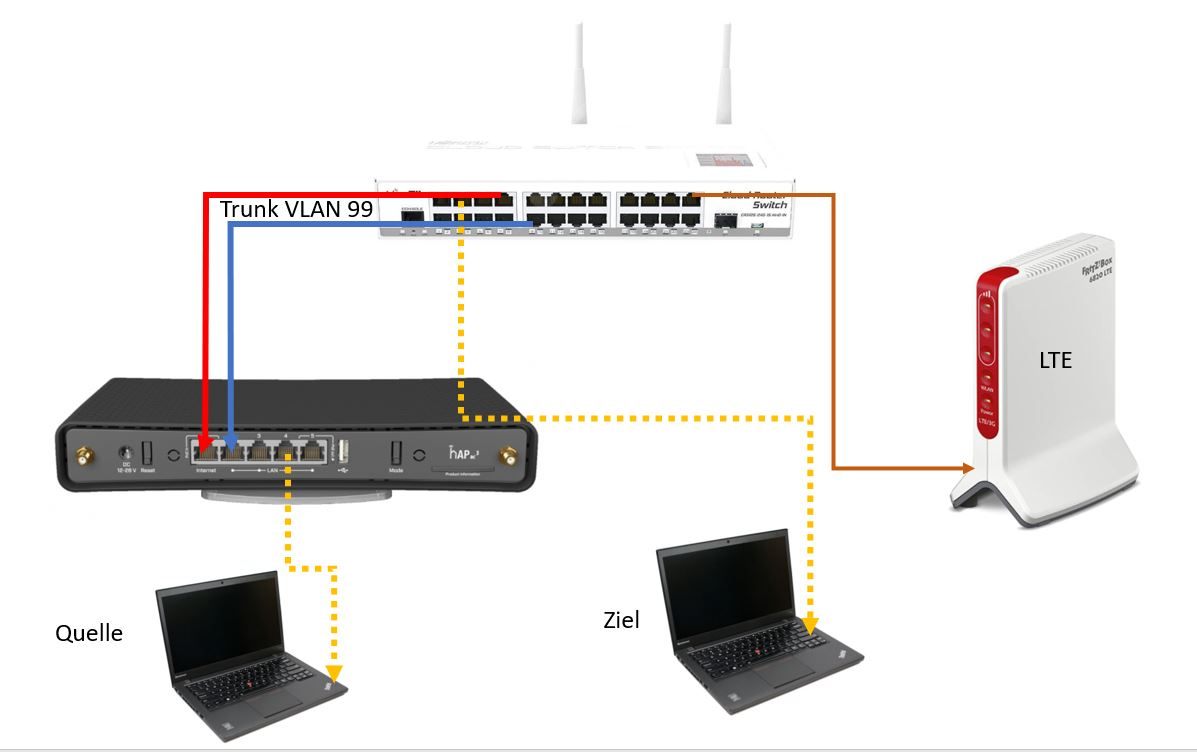

Aufbau:

Ich wäre Euch für jeden Tipp sehr dankbar.

Vielen Dank

Gruß

Tigger30926

ich muss mich jetzt mal an Euch wenden weil ich schon einige Tage auf der Suche bin nach einer passenden Lösung.

Mein Problem ist das ich beim Kopieren von einer z.B. 5GB großen Datei über einen Trunk, nur auf eine Datenrate von ca. 60 MB/s komme.

Ein Trunk sollte doch im Idealfall die Bandbreite sogar verdoppeln, aber das ist mir gar nicht so wichtig.

Ausfallsicher und die 100 MB/s würden mit bei meinem 1 Gibt Lan schon reichen.

Hier mal ein Bild vom Kopieren einer Datei über den Trunk.

Auf diesem Bild sieht man die Kopiergeschwindigkeit,

wenn ich beide Rechner nur an einem Router betreibe. Hier komme ich dann auf die 113 MB/s.

Als letztes habe ich dann die beiden Router in Reihe angeschlossen, ohne Trunk nur mit einem Kabel.

Auch hier bekomme ich dann die 113 MB/s.

Was ist in meiner "Config" für den Trunk bzw. Bonding nur falsch? Irgendetwas drosselt hier die Geschwindigkeit.

Hier meine Config der beiden Router:

Router1:

[admin@MikroTik] > export compact

# apr/05/2022 14:42:32 by RouterOS 7.1.5

# software id = N++++++++++

#

# model = CRS125-24G-1S-2HnD

# serial number = +++++++++++++++

/interface bridge

add name="bridge1 -Master-Netzwerk"

add name=bridge4-VLAN99

/interface ethernet

set [ find default-name=ether1 ] comment="LAN-Netzwerk 1-10" name=ether1-master-DHCP-192.168.1.0/24

set [ find default-name=ether8 ] advertise=1000M-full comment="Trunk Test" l2mtu=1598

set [ find default-name=ether9 ] advertise=1000M-full l2mtu=1598

set [ find default-name=ether10 ] comment=free

set [ find default-name=ether24 ] comment="INTERNET over LTE" name=ether24-master-10.10.10.0/24

set [ find default-name=sfp1 ] disabled=yes

/interface wireless

set [ find default-name=wlan1 ] antenna-gain=0 country=no_country_set frequency-mode=manual-txpower ssid=MikroTik station-roaming=enabled

/interface vlan

add interface=bridge4-VLAN99 name=VLAN99 vlan-id=99

/interface ethernet switch trunk

add member-ports=ether8,ether9 name=trunk-test

/interface lte apn

set [ find default=yes ] ip-type=ipv4 use-network-apn=no

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=192.168.1.0/24 ranges=192.168.1.100-192.168.1.200

add name=10.10.10.0/24 ranges=10.10.10.10-10.10.10.100

/ip dhcp-server

add address-pool=192.168.1.0/24 interface="bridge1 -Master-Netzwerk" name=192.168.1.0/24

add address-pool=10.10.10.0/24 interface=ether24-master-10.10.10.0/24 name=10.10.10.0/24

/port

set 0 name=serial0

/routing bgp template

set default as=65530 disabled=no name=default output.network=bgp-networks

/routing ospf instance

add name=default-v2

/routing ospf area

add disabled=yes instance=default-v2 name=backbone-v2

/user group

set full policy=local,telnet,ssh,ftp,reboot,read,write,policy,test,winbox,password,web,sniff,sensitive,api,romon,dude,tikapp,rest-api

/interface bridge port

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether1-master-DHCP-192.168.1.0/24

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether2

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether3

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether4

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether5

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether6

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether7

add bridge=bridge4-VLAN99 interface=ether8

add bridge=bridge4-VLAN99 interface=ether9

add bridge="bridge1 -Master-Netzwerk" interface=VLAN99

/ip neighbor discovery-settings

set discover-interface-list=!dynamic

/ip settings

set max-neighbor-entries=8192

/ipv6 settings

set disable-ipv6=yes max-neighbor-entries=8192

/ip address

add address=10.10.10.11/24 interface=ether24-master-10.10.10.0/24 network=10.10.10.0

add address=20.20.20.1/24 interface=bridge4-VLAN99 network=20.20.20.0

add address=192.168.1.1/24 interface="bridge1 -Master-Netzwerk" network=192.168.1.0

/ip dhcp-server network

add address=10.10.10.0/24 dns-server=10.10.10.20 gateway=10.10.10.20 netmask=24 ntp-server=10.10.10.20

add address=192.168.1.0/24 dns-server=192.168.100.2,192.168.1.1 gateway=192.168.1.1 netmask=24 ntp-server=192.168.1.1

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,1.0.0.1,8.8.8.8,192.168.2.1

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

add action=accept chain=input protocol=icmp

add action=accept chain=forward ipsec-policy=in,ipsec

add action=accept chain=forward ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward connection-state=established,related hw-offload=yes

add action=accept chain=forward connection-state=established,related,untracked

add action=drop chain=forward connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface="bridge1 -Master-Netzwerk"

add action=masquerade chain=srcnat out-interface=ether24-master-10.10.10.0/24

/ip route

add check-gateway=ping disabled=no dst-address=0.0.0.0/0 gateway=10.10.10.20

add disabled=no distance=1 dst-address=192.168.2.0/24 gateway=20.20.20.2 pref-src="" routing-table=main scope=30 suppress-hw-offload=no target-scope=10

/lcd interface pages

set 0 interfaces=wlan1

/system clock

set time-zone-name=Europe/Berlin

/system ntp client

set enabled=yes

/system ntp client servers

add address=de.pool.ntp.org

add address=ptbtime1.ptb.de

add address=ptbtime2.ptb.de

add address=ptbtime3.ptb.de

[admin@MikroTik] > Router2:

[admin@MikroTik] > export compact

# apr/05/2022 14:43:25 by RouterOS 7.1.5

# software id = *********

#

# model = RBD53iG-5HacD2HnD

# serial number = ***********

/interface bridge

add name="bridge1 -Master-Netzwerk"

/interface ethernet

set [ find default-name=ether1 ] advertise=1000M-full comment=Bonding

set [ find default-name=ether2 ] advertise=1000M-full

set [ find default-name=ether3 ] comment=Netzwerk

/interface wireless

set [ find default-name=wlan1 ] ssid=MikroTik

set [ find default-name=wlan2 ] ssid=MikroTik

/interface bonding

add mode=balance-xor name=bonding1 slaves=ether1,ether2 transmit-hash-policy=layer-2-and-3

/interface vlan

add interface=bonding1 name=vlan99 vlan-id=99

/interface lte apn

set [ find default=yes ] ip-type=ipv4 use-network-apn=no

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/interface bridge port

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether3

add bridge="bridge1 -Master-Netzwerk" ingress-filtering=no interface=ether4

add bridge="bridge1 -Master-Netzwerk" interface=vlan99

add bridge="bridge1 -Master-Netzwerk" interface=ether5

/ipv6 settings

set disable-ipv6=yes max-neighbor-entries=8192

/ip address

add address=20.20.20.2/24 interface=bonding1 network=20.20.20.0

add address=192.168.2.1/24 interface="bridge1 -Master-Netzwerk" network=192.168.2.0

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,1.0.0.1,8.8.8.8,192.168.1.1

/ip firewall filter

add action=accept chain=input connection-state=established,related,untracked

add action=drop chain=input connection-state=invalid

add action=accept chain=input protocol=icmp

add action=accept chain=forward ipsec-policy=in,ipsec

add action=accept chain=forward ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward connection-state=established,related hw-offload=yes

add action=accept chain=forward connection-state=established,related,untracked

add action=drop chain=forward connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface="bridge1 -Master-Netzwerk"

/ip route

add disabled=no dst-address=0.0.0.0/0 gateway=20.20.20.1 routing-table=main suppress-hw-offload=no

/system clock

set time-zone-name=Europe/Berlin

/system leds

set 0 interface=wlan1 leds=led1,led2,led3,led4,led5 type=wireless-signal-strength

set 1 leds=poe-led type=poe-out

/system ntp client

set enabled=yes

/system ntp client servers

add address=de.pool.ntp.org

add address=ptbtime1.ptb.de

add address=ptbtime2.ptb.de

add address=ptbtime3.ptb.de

/system routerboard settings

set cpu-frequency=auto

[admin@MikroTik] > Aufbau:

Ich wäre Euch für jeden Tipp sehr dankbar.

Vielen Dank

Gruß

Tigger30926

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2415285842

Url: https://administrator.de/forum/kopiergeschwindigkeit-ueber-trunk-einfach-zu-langsam-2415285842.html

Ausgedruckt am: 27.07.2025 um 09:07 Uhr

3 Kommentare

Neuester Kommentar

Dein Kardinalsfehler ist das du einen falschen und inkompatiblen LAG Mode am MT definiert hast !

Der Draytek kann einzig nur 802.3ad basiete LAG's wie fast alle Netzwerk Komponenten. Dein LAG ist also gar nicht aktiv was dir der LAG Status am MT und Draytek auch zeigen müsste.

Link Aggregation (LAG) im Netzwerk

Die Bandbreite verdoppeln tut ein LACP LAG generell nicht. Das kann er ja auch gar nicht weil er die physische Link Geschwindigkeit seiner Member Links nicht verändern kann !

802.3ad bzw. .ax ist immer ein Hashing Verfahren, das die Kapazität einer Leitung je nach Anzahl der LAG Memberlinks vervielfachen kann, das ist richtig.

Wenn du allerdings wenig Entropie deiner Mac- und IP Adressen im Netz hast kann es passieren, das der Hash beidesmal auf den gleichen physischen Link zeigt und es, Prinzip bedingt, zu keiner Verteilung kommt.

Es ist also essentiell möglichst viele Parameter in die Hash Berechnung einfliessen zu lassen wie Mac, IP, und Port um eine möglichst hohe Granularität des Hashes auf die Memberlinks zu bekommen. Siehe auch hier.

2 Partner in einem Netz nutzen bei LACP LAG's deshalb (je nach Hashing der Member) auch immer nur einen physischen Link.

Mit einem SNMP fähigen Switch wie z.B. deinem Mikrotik und einem kleinen grafischen SNMP Tool wie z.B. STG kannst du dir immer die Member Link Auslastung einfach und schnell grafisch ansehen. Siehe auch:

RX Dropped Pkts Problem

Der Draytek kann einzig nur 802.3ad basiete LAG's wie fast alle Netzwerk Komponenten. Dein LAG ist also gar nicht aktiv was dir der LAG Status am MT und Draytek auch zeigen müsste.

Ein Trunk sollte doch im Idealfall die Bandbreite sogar verdoppeln

Kann das sein das du hier "Trunk" mit dem korrekten Begriff "LACP LAG" (Link Aggregation) verwechselst ?!Link Aggregation (LAG) im Netzwerk

Die Bandbreite verdoppeln tut ein LACP LAG generell nicht. Das kann er ja auch gar nicht weil er die physische Link Geschwindigkeit seiner Member Links nicht verändern kann !

802.3ad bzw. .ax ist immer ein Hashing Verfahren, das die Kapazität einer Leitung je nach Anzahl der LAG Memberlinks vervielfachen kann, das ist richtig.

Wenn du allerdings wenig Entropie deiner Mac- und IP Adressen im Netz hast kann es passieren, das der Hash beidesmal auf den gleichen physischen Link zeigt und es, Prinzip bedingt, zu keiner Verteilung kommt.

Es ist also essentiell möglichst viele Parameter in die Hash Berechnung einfliessen zu lassen wie Mac, IP, und Port um eine möglichst hohe Granularität des Hashes auf die Memberlinks zu bekommen. Siehe auch hier.

2 Partner in einem Netz nutzen bei LACP LAG's deshalb (je nach Hashing der Member) auch immer nur einen physischen Link.

Mit einem SNMP fähigen Switch wie z.B. deinem Mikrotik und einem kleinen grafischen SNMP Tool wie z.B. STG kannst du dir immer die Member Link Auslastung einfach und schnell grafisch ansehen. Siehe auch:

RX Dropped Pkts Problem

Doch nutze ich keinen Drytek

Sorry, das Teil sah im Foto ein bischen wie ein Draytek aus das der Link über den Produktnamen führt... Die CRS1xxer und 2xxer supporten kein 802.3ad was schon sehr mehrkwürdig ist und mir auch neu war, sorry. Liegt vermutlich daran das die nur License Level 5 supporten und damit diese Einschränkungen haben.

forum.mikrotik.com/viewtopic.php?t=161293

wiki.mikrotik.com/wiki/Manual:License

Damit hat man dann 2 unterschiedliche Bonding Verfahren, was dann wilde Side Effects haben kann mit Spannig Tree sofern das aktiv ist was es im Default ja immer ist.

Da du damit ja dann keine Wahlmöglichkeit hast bleibt dir, um das zu vermeiden, dann tatsächlich nur das gleiche für die 1er und 2er vorgegebene Bonding Verfahren auch auf dem gegenüberliegenden Gerät zu verwenden und ggf. Spanning Tree einmal auf beiden Geräten zu deaktivieren.

Ist aber nicht ganz ungefährlich weil du dann keine Loop Protection mehr hast und Netze dann nicht mehr redundant auslegen kannst.