Site to Site mit einer Fritz!Box und Mikrotik als VPN Client

Hallo liebe Admins,

ich richtet gerade ein neues Netzwerk ein und stehe vor folgendem Problem

das ich einfach keine VPN Verbindung zwischen den Standorten aufbauen kann. Daher wollte ich Euch um Eure Mithilfe bitten.

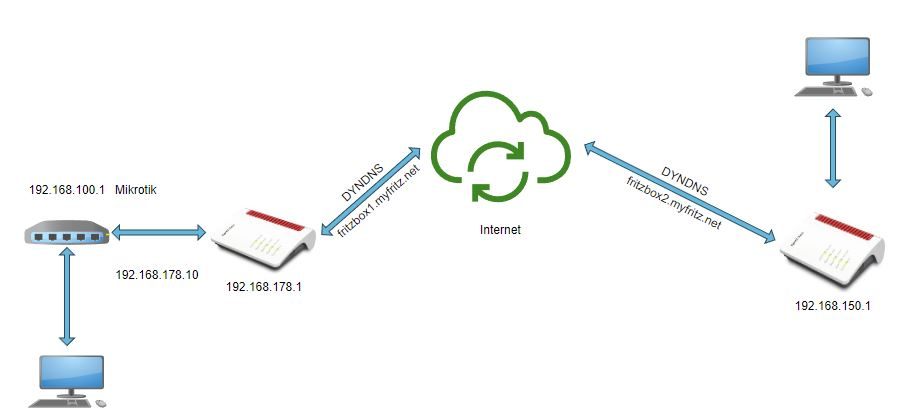

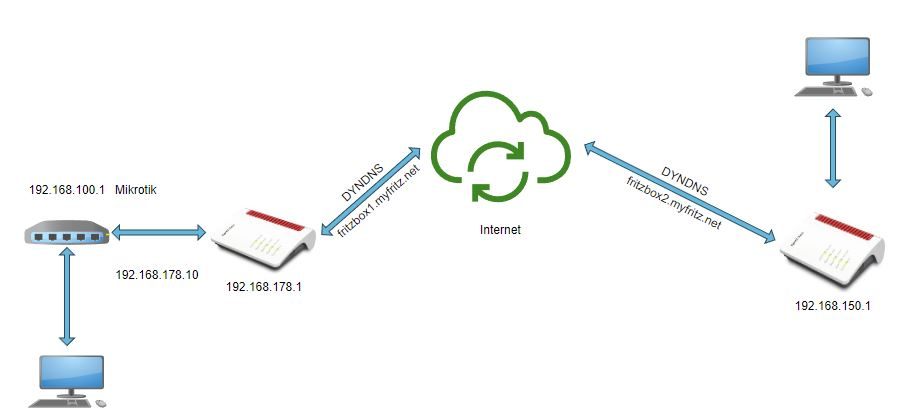

Beide Standorte nutzen eine Fritzbox für den Internetzugang.

An der Side-A befindet sich hinter der Fritzbox ein Mikrotik Routerboard was später noch einen weiteren Internetzugang als Fallbackup verwalten soll.

Die Side-B besteht nur aus einer Fritzbox und einem Windows Client, der zu einer Windows Domaine gehört.

Hier eine kleine Skizze:

Ich habe alles so wie hier beschrieben eingestellt : Fritz!Box VPN Mikrotik als VPN Client

Doch ich bekomme nur ein "no phase2" angezeigt. Ab und zu wird mir auch ein "ready to send" angezeigt. Aber leider mehr passiert hier nicht.

Die Nat Regeln habe ich auch gesetzt:

Die Standard Imput und Forward Firewall Regeln für IPSec habe ich auch gesetzt.

Im Active Peers bekomme ich aktuell immer einen Eintrag von der Side-B als responder angezeigt. Das heißt wohl der er die DynDNS Adresse richtig auflösen kann, aber

dennoch die andere Seite wohl nicht durchkommt.

Die Firewall der Fritzbox auf der Side-A habe ich für den VPN geöffnet (Ports 500,1701,4500 und ipsec.esp)

Auf der Side-B habe ich eine VPN Verbindung in Richtung Side-A auf der Fritzbox angelegt.

Ich denke es liegt an einem Verbindungsproblem, irgendwas wird auf der Side-A nicht durchgereicht oder geblockt.

Ein zusätzlicher Lösungsansatz wäre es nicht auch möglich das beide Fritzboxen den VPN selber aufbauen und ich dann irgendwie das Netzwerk 192.168.178.1 in das 192.168.100.0 Netzwerk route?

Diese VPN Lösung hat funktioniert, aber ich habe es dann nicht geschafft das der Client auf der Side-B in das Netzwerk 192.168.100.1 pingen konnte.

Ich wäre Euch unendlich Dankbar, wenn wir hier zusammen das Problem lösen könnten.

Vielen Dank

Gruß

Marcus

ich richtet gerade ein neues Netzwerk ein und stehe vor folgendem Problem

das ich einfach keine VPN Verbindung zwischen den Standorten aufbauen kann. Daher wollte ich Euch um Eure Mithilfe bitten.

Beide Standorte nutzen eine Fritzbox für den Internetzugang.

An der Side-A befindet sich hinter der Fritzbox ein Mikrotik Routerboard was später noch einen weiteren Internetzugang als Fallbackup verwalten soll.

Die Side-B besteht nur aus einer Fritzbox und einem Windows Client, der zu einer Windows Domaine gehört.

Hier eine kleine Skizze:

Ich habe alles so wie hier beschrieben eingestellt : Fritz!Box VPN Mikrotik als VPN Client

Doch ich bekomme nur ein "no phase2" angezeigt. Ab und zu wird mir auch ein "ready to send" angezeigt. Aber leider mehr passiert hier nicht.

Die Nat Regeln habe ich auch gesetzt:

Die Standard Imput und Forward Firewall Regeln für IPSec habe ich auch gesetzt.

Im Active Peers bekomme ich aktuell immer einen Eintrag von der Side-B als responder angezeigt. Das heißt wohl der er die DynDNS Adresse richtig auflösen kann, aber

dennoch die andere Seite wohl nicht durchkommt.

Die Firewall der Fritzbox auf der Side-A habe ich für den VPN geöffnet (Ports 500,1701,4500 und ipsec.esp)

Auf der Side-B habe ich eine VPN Verbindung in Richtung Side-A auf der Fritzbox angelegt.

Ich denke es liegt an einem Verbindungsproblem, irgendwas wird auf der Side-A nicht durchgereicht oder geblockt.

Ein zusätzlicher Lösungsansatz wäre es nicht auch möglich das beide Fritzboxen den VPN selber aufbauen und ich dann irgendwie das Netzwerk 192.168.178.1 in das 192.168.100.0 Netzwerk route?

Diese VPN Lösung hat funktioniert, aber ich habe es dann nicht geschafft das der Client auf der Side-B in das Netzwerk 192.168.100.1 pingen konnte.

Ich wäre Euch unendlich Dankbar, wenn wir hier zusammen das Problem lösen könnten.

Vielen Dank

Gruß

Marcus

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3459884174

Url: https://administrator.de/forum/site-to-site-mit-einer-fritzbox-und-mikrotik-als-vpn-client-3459884174.html

Ausgedruckt am: 20.06.2025 um 12:06 Uhr

9 Kommentare

Neuester Kommentar

Hallo,

also ich würde einfach die 2 Fritten die VPN Verbindung aufbauen lassen:

https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/5_VPN-zwische ....

Und danach kannst du ja statische Routen auf den Mikrotik legen wenn nötig.

Gruß

also ich würde einfach die 2 Fritten die VPN Verbindung aufbauen lassen:

https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7490/5_VPN-zwische ....

Und danach kannst du ja statische Routen auf den Mikrotik legen wenn nötig.

Gruß

Das macht doch so keinen Sinn!

Option a)

Das übliche Fritten-VPN S2S aufspannen (Fritzbox zu Fritzbox-VPN)

Option b)

Beta-SW auf die Fritten und beide mit Wireguard verbinden. S2S wird dort auch angeboten

Wenn a) schon nicht klappt, dann bitte dort nach dem Fehler suchen (z.B. lokale IP-Ranges?) und die Komplikation mit Mikrotik nicht auch noch vervielfachen! Kann es sein, dass der Mikrotik als Router (doppeltes NAT) arbeitet?! Ist das überhaupt notwendig/gewünscht?

Option a)

Das übliche Fritten-VPN S2S aufspannen (Fritzbox zu Fritzbox-VPN)

Option b)

Beta-SW auf die Fritten und beide mit Wireguard verbinden. S2S wird dort auch angeboten

Wenn a) schon nicht klappt, dann bitte dort nach dem Fehler suchen (z.B. lokale IP-Ranges?) und die Komplikation mit Mikrotik nicht auch noch vervielfachen! Kann es sein, dass der Mikrotik als Router (doppeltes NAT) arbeitet?! Ist das überhaupt notwendig/gewünscht?

Na, das liegt doch auf der Hand:

a) Was ist das für ein Mikrotik, warum muss der Firewall und NAT, Dhcp usw. aufspannen?! Lässt Du das weg und lässt ihn als Bridge arbeiten, klappt das auch mit dem Nachb... äh der Fritze. Dann muss die aber auch den DHCP-Bereich 100 verwalten.

b) Deine FW–Regeln: Die ipsec endet doch an der Fritze ... dann brauchst Du dafür keine FW-Freigabe am Mikrotik! Es geht aber trotzdem nix von außen rein, weil in der stateful-FW kein Bezug zu dem Packet besteht (kommt ja von außen). Sag ich jetzt mal so. Wie gesagt, spar dir das. Die FW vom Mikrotik ist im Grundsatz auch nicht "besser" als die der Fritze (stateful)

https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/57_Sicherheit ...

c) Willst Du das mit der FW aufrecht erhalten musst Du auf der "Eingangs-Fritze" erstmal das 100er-Netz auch irgendwie kundtun. Die kennt das ja nicht, weil das erst die VPN-Empfangs-Fritze hinterlegt hat. D.h. im lokalen Netz geht schon der Ping verloren, weil die Fritze nicht weiß, dass das durch die VPN soll, sie selber hat ja kein 100er Netz in der Vewaltung. Danach müsstest du der Firewall am MT klar machen, dass die Pakte aus dem ursprünglichen, dem VPN und dem 178er Netz erlaubt sind ... würde ich vermuten.

a) Was ist das für ein Mikrotik, warum muss der Firewall und NAT, Dhcp usw. aufspannen?! Lässt Du das weg und lässt ihn als Bridge arbeiten, klappt das auch mit dem Nachb... äh der Fritze. Dann muss die aber auch den DHCP-Bereich 100 verwalten.

b) Deine FW–Regeln: Die ipsec endet doch an der Fritze ... dann brauchst Du dafür keine FW-Freigabe am Mikrotik! Es geht aber trotzdem nix von außen rein, weil in der stateful-FW kein Bezug zu dem Packet besteht (kommt ja von außen). Sag ich jetzt mal so. Wie gesagt, spar dir das. Die FW vom Mikrotik ist im Grundsatz auch nicht "besser" als die der Fritze (stateful)

https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/57_Sicherheit ...

c) Willst Du das mit der FW aufrecht erhalten musst Du auf der "Eingangs-Fritze" erstmal das 100er-Netz auch irgendwie kundtun. Die kennt das ja nicht, weil das erst die VPN-Empfangs-Fritze hinterlegt hat. D.h. im lokalen Netz geht schon der Ping verloren, weil die Fritze nicht weiß, dass das durch die VPN soll, sie selber hat ja kein 100er Netz in der Vewaltung. Danach müsstest du der Firewall am MT klar machen, dass die Pakte aus dem ursprünglichen, dem VPN und dem 178er Netz erlaubt sind ... würde ich vermuten.