Winbox auf Mikrotik Router hinter Deutscher Glasfaser

Guten Tag,

ich habe folgendes Szenario:

Ein Mikrotik-Router ist über einen Anschluss der Deutschen Glasfaser mit dem Internet verbunden. Leider erhalte ich dort weder eine öffentliche IPv4- noch IPv6-Adresse.

Um den Router dennoch aus der Ferne administrieren zu können, habe ich folgende Konfiguration umgesetzt:

Setup:

`

Mikrotik-Router (Deutsche Glasfaser, keine öffentliche IP)

<-> WireGuard VPN-Server (mit öffentlicher IPv4-Adresse)

<-> Laptop (Client)

`

Der VPN-Tunnel ist mit WireGuard realisiert.

Status:

Firewall-Konfiguration am Mikrotik-Router:

Trotz dieser Konfiguration funktioniert Winbox nicht über die VPN-Verbindung.

Weitere Informationen:

Hat jemand eine Idee, woran es liegen könnte? Gibt es bekannte Probleme mit Winbox über WireGuard?

Vielen Dank im Voraus!

ich habe folgendes Szenario:

Ein Mikrotik-Router ist über einen Anschluss der Deutschen Glasfaser mit dem Internet verbunden. Leider erhalte ich dort weder eine öffentliche IPv4- noch IPv6-Adresse.

Um den Router dennoch aus der Ferne administrieren zu können, habe ich folgende Konfiguration umgesetzt:

Setup:

`

Mikrotik-Router (Deutsche Glasfaser, keine öffentliche IP)

<-> WireGuard VPN-Server (mit öffentlicher IPv4-Adresse)

<-> Laptop (Client)

`

Der VPN-Tunnel ist mit WireGuard realisiert.

Status:

- Ping auf den Router funktioniert

- SSH funktioniert

- WebFig funktioniert

- Winbox funktioniert nicht

Firewall-Konfiguration am Mikrotik-Router:

/ip firewall filter

add action=accept chain=input protocol=udp dst-port=37957 in-interface=ether1 comment="Accept WireGuard UDP"

# Erlaube WinBox/SSH/WebFig von WireGuard-Clients

add action=accept chain=input protocol=tcp dst-port=8291 in-interface=wg-vpn comment="Allow WinBox from WG"

add action=accept chain=input protocol=tcp dst-port=22 in-interface=wg-vpn comment="Allow SSH from WG"

add action=accept chain=input protocol=tcp dst-port=80,443 in-interface=wg0 comment="Allow WebFig from WG" Weitere Informationen:

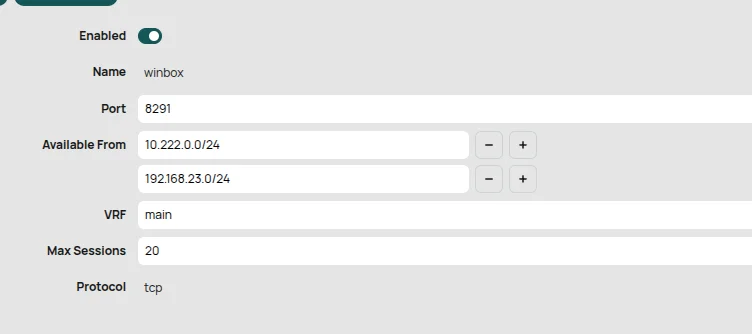

- Unter habe ich das WireGuard-Netzwerk eingetragen.

/ip services winbox - Auch ein Test mit `0.0.0.0/0` brachte keinen Erfolg.

Hat jemand eine Idee, woran es liegen könnte? Gibt es bekannte Probleme mit Winbox über WireGuard?

Vielen Dank im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673445

Url: https://administrator.de/forum/mikrotik-wireguard-vpn-router-zugriff-673445.html

Ausgedruckt am: 30.07.2025 um 17:07 Uhr

35 Kommentare

Neuester Kommentar

Das hast du hoffentlich zur DG Thematik gelesen?!

Mikrotik für Deutsche Glasfaser einrichten

Was den WinBox Zugriff via VPN anbetrifft musst du die Firewall dafür etwas anpassen. Guckst du HIER

Der Mikrotik supportet im Übrigen auch alle überall vorhandenen onboard VPN Clients (L2TP) Das erspart dir dir unnötige Frickelei mit (überflüssigen) VPN Clients auf den Endgeräten.

L2TP VPN Server mit Mikrotik für onboard VPN Clients

Mikrotik für Deutsche Glasfaser einrichten

Was den WinBox Zugriff via VPN anbetrifft musst du die Firewall dafür etwas anpassen. Guckst du HIER

Der Mikrotik supportet im Übrigen auch alle überall vorhandenen onboard VPN Clients (L2TP) Das erspart dir dir unnötige Frickelei mit (überflüssigen) VPN Clients auf den Endgeräten.

L2TP VPN Server mit Mikrotik für onboard VPN Clients

Eine Frage vorweg:

Arbeitest du mit der klassischen Internet Router Default Firewall Einstellung die üblicherweise an ether1 aktiv ist und die auch die üblichen Interface Listen "LAN" und "WAN" benutzt?

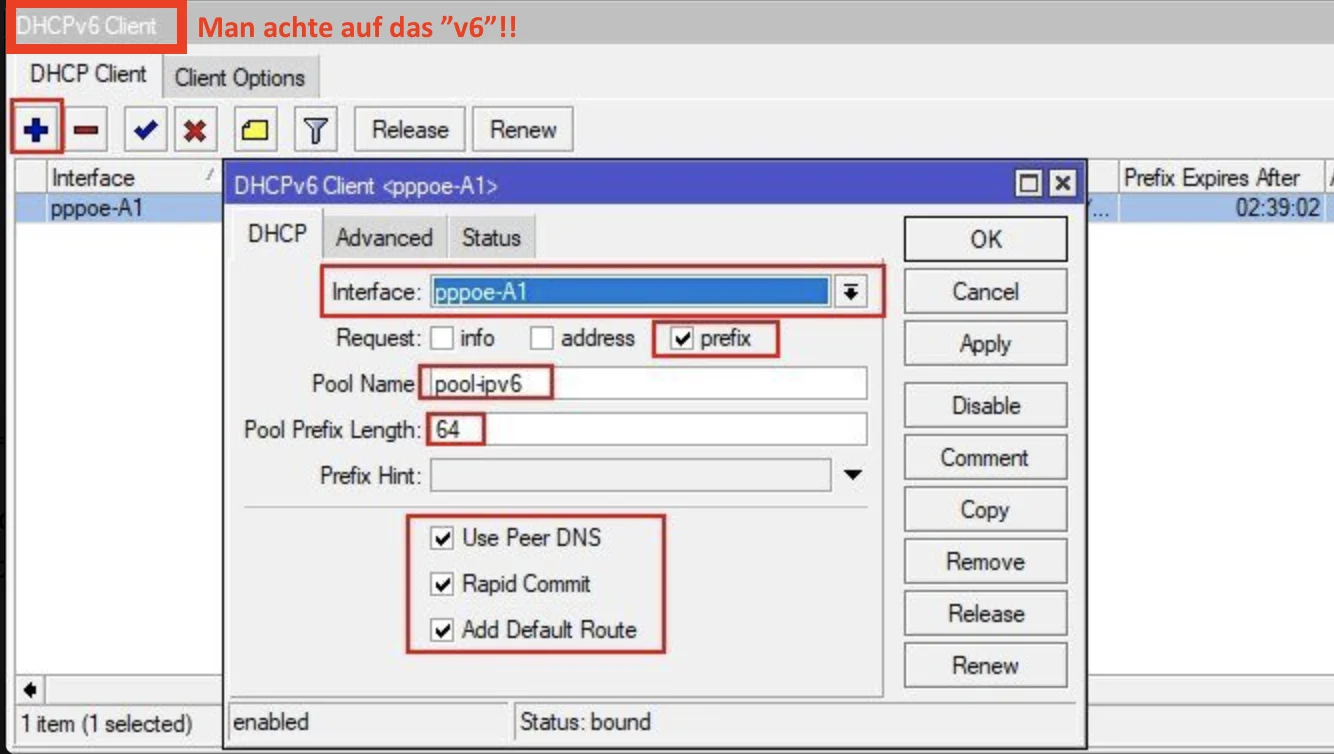

Nebenbei zum Thema v6:

Siehe auch hier und hier

Wenn du mit den o.a. Default Regeln arbeitest musst die wie auch für den WG Port dort eine Regel hinzufügen die inbound DHCPv6 (UDP 546) erlaubt auf den WAN Port. (Tutorial)

Arbeitest du mit der klassischen Internet Router Default Firewall Einstellung die üblicherweise an ether1 aktiv ist und die auch die üblichen Interface Listen "LAN" und "WAN" benutzt?

Nebenbei zum Thema v6:

gibt ausser dieser Sache keine Probleme mit dem Mikrotik

Das kann eigentlich nicht sein, denn eine öffentliche IPv6 Adresse bekommt man bei der DG als CG-NAT Provider immer. Kann es sein das du IPv6 nicht richtig konfiguriert hast und den DHCPv6 Client und die Prefix Delegation falsch eingerichtet hast? 🤔Siehe auch hier und hier

Wenn du mit den o.a. Default Regeln arbeitest musst die wie auch für den WG Port dort eine Regel hinzufügen die inbound DHCPv6 (UDP 546) erlaubt auf den WAN Port. (Tutorial)

Ich torche in solchen Fällen immer, wozu hat man den Mikrotik denn?

Ansonsten: Zugriff über IP/Services beschränkt? Vergisst man gern.

Viele Grüße, commodity

Ansonsten: Zugriff über IP/Services beschränkt? Vergisst man gern.

Viele Grüße, commodity

Zitat von @dirkschwarz:

/ip firewall filter

add action=accept chain=input protocol=udp dst-port=37957 in-interface=ether1 comment="Accept WireGuard UDP"

# Erlaube WinBox/SSH/WebFig von WireGuard-Clients

add action=accept chain=input protocol=tcp dst-port=8291 in-interface=wg-vpn comment="Allow WinBox from WG"

add action=accept chain=input protocol=tcp dst-port=22 in-interface=wg-vpn comment="Allow SSH from WG"

add action=accept chain=input protocol=tcp dst-port=80,443 in-interface=wg0 comment="Allow WebFig from WG"

> - Interface Namen verwechselt?! Einmal in-interface=wg-vpn und einmal in-interface=wg0

- Reihenfolge der Regeln in der INPUT Chain beachtet?!

Gibt es bekannte Probleme mit Winbox über WireGuard?

Nein, stink normales TCP... Klappt hier schon jahrelang einwandfrei! As always with Mikrotik PEBKAC.Leider erhalte ich dort weder eine öffentliche IPv4- noch IPv6-Adresse.

Blödsinn, eine öffentliche IPv6 bekommst du dort immer, nur die IPv4 ist dort aus dem CGNAT Bereich 100.64.0.0/10!

Das o.a. L2TP Tutorial hat eine Anleitung wie der WinBox Zugang einfach zu realisieren ist mit einer simplen Anpassung der Default Firewall Regel. Das sollte entsprechend auch für WG klappen.

WinBox Zugang per VPN freigeben

WinBox Zugang per VPN freigeben

Die 2 Klicks bringen nur nichts, wenn die Beschränkung bei IP/Services greift. Der TO hat das 2 Ranges gewhitelisted, er sagt im Ausgangspost, das WG-Netzwerk gehört dazu. Ob das wirklich so ist, wissen wir nicht. Er sieht das, wenn er die Beschränkung kurz mal komplett abschaltet.

Viele Grüße, commodity

Viele Grüße, commodity

Normal weil für die Interfaces in der LAN Liste in der Firewall eh so gut wie alles erlaubt ist.

First match wins und wenn deine Regel hinter der letzten Drop-Rule steht, wirkt sie nicht mehr .

Auch hier ist das ohne komplette FW Config im Klartext als Export wieder mal Rätselraten.

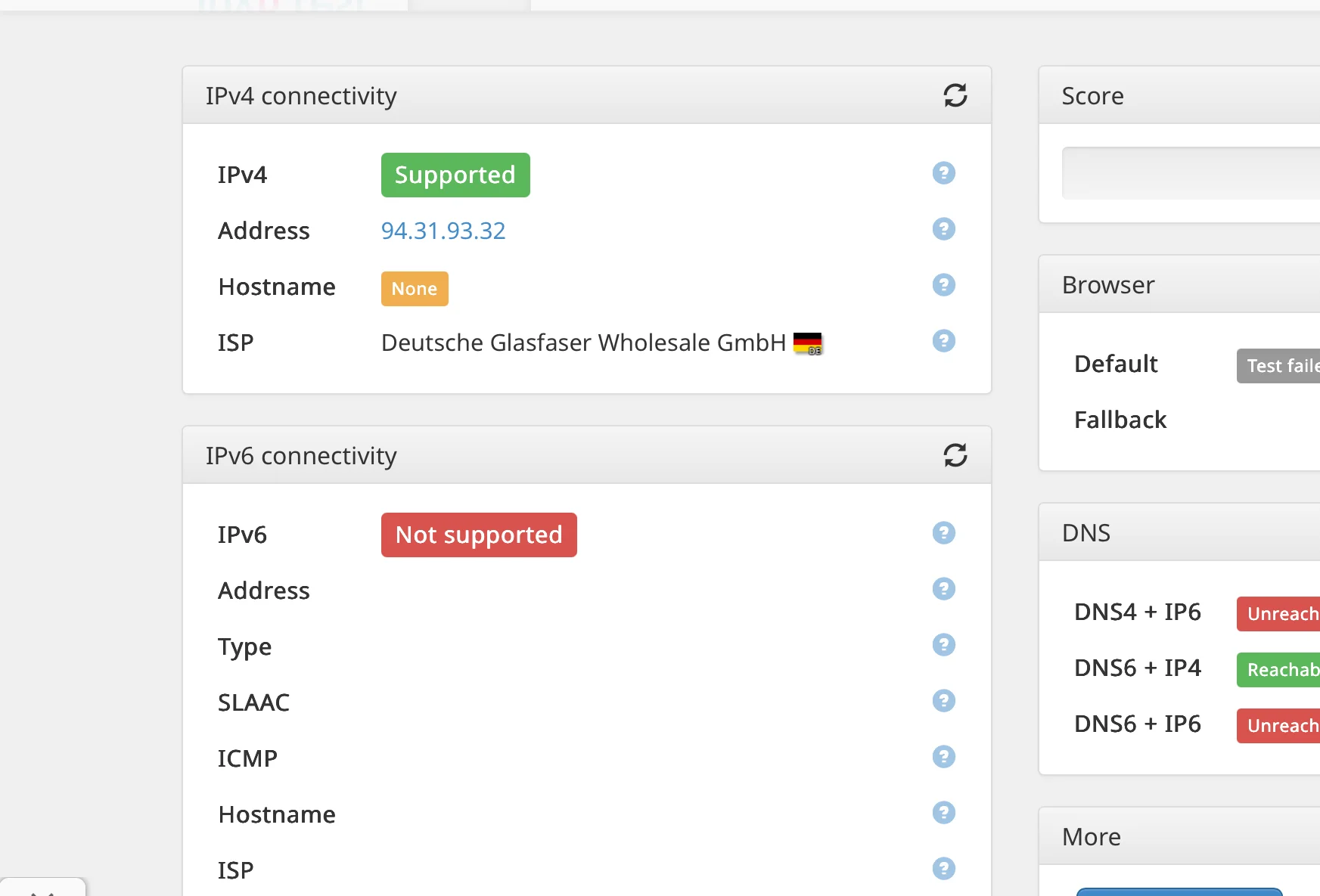

Bezüglich öffentliche IPv6-Adresse: habe die WAN Schnittstelle als DHCP-Klient konfiguriert - eine IPv6 Adresse wird NICHT zugeteilt.

IPv6 Test - siehe Anhang!

Tja, DHCP ist nicht DHCPv6!

Und ohne deine Config, rätselraten . Bin hier selbst bei der DG und das lüpt 200%ig einwandfrei seit Jahren man muss es halt nur richtig machen! Der Mikrotik ist keine Fritte die alles selbst macht.

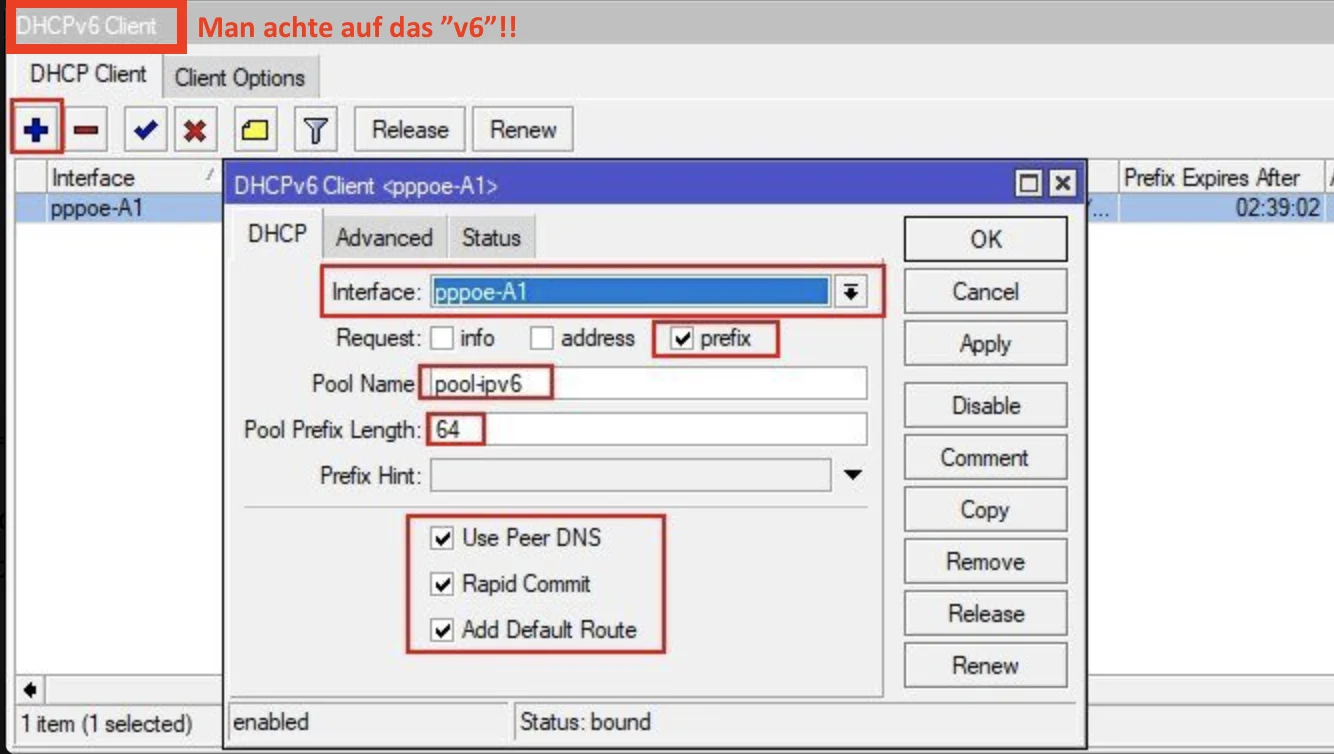

Wie man Prefix Delegation richtig einrichtet kannst du hier nachlesen

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Einfach das PPPoE IF weg denken und den DHCPv6-Client direkt auf das IF zum ONT setzen.

Du hast wohl vergessen das zugeteilte Prefix auf das LAN Interface zu announcen damit die Clients anhand des zugeteilten Prefixes sich eine globale IPv6 generieren können.

Verstehen tu ich es aber nicht. Warum klappt SSH und Webfig ohne Aufnahme der WG-Schnittstelle (auch TCP) aber Winbox nicht, bzw. nur nach Aufnahme in die LAN Liste?

Weil deine Firewall Regeln zu 99,999% nicht in der richtigen Reihenfolge stehen....First match wins und wenn deine Regel hinter der letzten Drop-Rule steht, wirkt sie nicht mehr .

Auch hier ist das ohne komplette FW Config im Klartext als Export wieder mal Rätselraten.

Bezüglich öffentliche IPv6-Adresse: habe die WAN Schnittstelle als DHCP-Klient konfiguriert - eine IPv6 Adresse wird NICHT zugeteilt.

IPv6 Test - siehe Anhang!

Tja, DHCP ist nicht DHCPv6!

Und ohne deine Config, rätselraten . Bin hier selbst bei der DG und das lüpt 200%ig einwandfrei seit Jahren man muss es halt nur richtig machen! Der Mikrotik ist keine Fritte die alles selbst macht.

Wie man Prefix Delegation richtig einrichtet kannst du hier nachlesen

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Einfach das PPPoE IF weg denken und den DHCPv6-Client direkt auf das IF zum ONT setzen.

Du hast wohl vergessen das zugeteilte Prefix auf das LAN Interface zu announcen damit die Clients anhand des zugeteilten Prefixes sich eine globale IPv6 generieren können.

Zudem ja auch auch die Aussage des TOs von oben (Zitat) "Leider erhalte ich dort weder eine öffentliche IPv4- noch IPv6-Adresse." auch gelogen ist denn wie man unschwer am obigen Screenshot erkennt ist dort eine öffentliche IP 94.31.93.32 (DG bei Düsseldorf) zu sehen.

Wird sich dann wohl auch wie die praxisfremde Aussage zur DG v6 Adressierung (DHCPv6) von oben verhalten...

Eigentlich ja kinderleicht zu ändern indem der den DHCPv4 Client wieder deaktiviert und dann den DHCPv6 Client am WAN Port aktiviert. Das schafft eigentlich auch ein MT Laie mit ein paar Mausklicks in der Winbox.

Mit der entsprechenden DHCPv6 Regel am WAN Port. Natürlich auch in der richtigen Reihenfolge!

Mit der entsprechenden DHCPv6 Regel am WAN Port. Natürlich auch in der richtigen Reihenfolge!

Ein paar WinBox Screenshots oder Export Auszüge des TOs wären in der Tat sehr hilfreich für ein zielführendes Troubleshooting bzw. Lösung um zu verstehen welches vermutlich falsche Regelwerk für die v6 Adressierung dort aktiv ist. v6 am DG Anschluss rennt, wie oben schon gesagt vollkommen unproblematisch und warum sollte man darauf verzichten wenn man es angeboten bekommt?!

Wird sich dann wohl auch wie die praxisfremde Aussage zur DG v6 Adressierung (DHCPv6) von oben verhalten...

Eigentlich ja kinderleicht zu ändern indem der den DHCPv4 Client wieder deaktiviert und dann den DHCPv6 Client am WAN Port aktiviert. Das schafft eigentlich auch ein MT Laie mit ein paar Mausklicks in der Winbox.

Ein paar WinBox Screenshots oder Export Auszüge des TOs wären in der Tat sehr hilfreich für ein zielführendes Troubleshooting bzw. Lösung um zu verstehen welches vermutlich falsche Regelwerk für die v6 Adressierung dort aktiv ist. v6 am DG Anschluss rennt, wie oben schon gesagt vollkommen unproblematisch und warum sollte man darauf verzichten wenn man es angeboten bekommt?!

....keine Adresszuteilung!

Was ja auch kein Wunder ist oder siehst du in deinem eigenen Regelwerk oben irgendeine Regel die UDP 546 (DHCPv6, da DG die v6 Adressen mit DHCPv6 zuteilt) auf die INPUT Chain am WAN Port erlaubt??? ☹️Wie hattest du denn gedacht sollen IPv6 Adressen und die Prefix Delegation jemals an deinem Router WAN Port (DG Anschluss) ankommen ohne diese Firewall Regel??? Das der MT sich dann einen Wolf "sucht" nach der v6 Adresse ist dann mehr als verständlich...

Mehr Silbertablett als dir das immer und immer zu sagen und entsprechende Screenshots zu zeigen kann man ja in einem Forum nicht machen... Zeigt das du das IPv6 Tutorial oben leider auch nicht richtig gelesen hast.

Was ja auch kein Wunder ist oder siehst du in deinem eigenen Regelwerk oben irgendeine Regel die UDP 546 (DHCPv6, da DG die v6 Adressen mit DHCPv6 zuteilt) auf die INPUT Chain am WAN Port erlaubt??? ☹️

Kann man hier nicht sehen denn das ist die Ausgabe der IPv4 Firewall, leider fehlt der IPv6 Firewall Export

/ipv6 firewall filter export sowie alles andere auch was fürs Debugging hilfreich wäre .Vom DHCPv6 Server kommen die Pakete ja stateless eingehend deswegen muss der Port extern auch offen sein .

Wasserdichte Firewalls wie immer hier nachzulesen,

help.mikrotik.com/docs/spaces/ROS/pages/328513/Building+Advanced ...

Btw., die Default-FW von Mikrotik enthält diese DHCPv6 Regel übrigens standardmäßig.

Kollege @BiberMan schlägt jede KI um Längen

Ich hatte anfangs auch den Port verglichen, aber im Verlauf hat der TO die Firewallregel unverständlicher Weise verändert. Im ersten Post hieß es noch, zumindest was den Port angeht, korrekt

Und wieder ein vermeintliches Mikrotik-Mysterium gelöst

Passiert aber jedem, Kopf hoch, jeder dieser Fälle schärft das Auge und man profitiert später davon.

Viele Grüße, commodity

Ich hatte anfangs auch den Port verglichen, aber im Verlauf hat der TO die Firewallregel unverständlicher Weise verändert. Im ersten Post hieß es noch, zumindest was den Port angeht, korrekt

add action=accept chain=input protocol=tcp dst-port=8291 in-interface=wg-vpn comment="Allow WinBox from WG" Und wieder ein vermeintliches Mikrotik-Mysterium gelöst

Gibt es bekannte Probleme mit Winbox über WireGuard?

Klares Nein, aber es gibt bekannte Probleme bei der Sorgfalt der Einrichtung dieser Router, die vor der Tastatur liegen Passiert aber jedem, Kopf hoch, jeder dieser Fälle schärft das Auge und man profitiert später davon.

Viele Grüße, commodity

Deine Todos für eine erfolgreiche Vergabe von IPv6 Adressen in deinem LAN,(außer der Firewall-Regel die ja schon passend gesetzt ist) sind folgende (ether1 als WAN und bridge-lan an deine Gegebenheiten anpassen)

Und schon generieren die Clients instant per SLAAC ihre globale IPv6 Adresse aus dem announcten prefix.

# add dhcp client to ether1 (wan-port)

/ipv6 dhcp-client add interface=ether1 request=prefix pool-name=global-prefix add-default-route=yes

# automatically assign ipv6 address to LAN-Bridge Interface from received prefix and advertise the prefix in router advertisements

/ipv6 address add interface=bridge-lan pool=global-prefix address=::1 advertise=yes

# enable neighbor discovery on LAN-Bridge

/ipv6 nd set [find default=yes] disabled=yes

/ipv6 nd add advertise-dns=no interface=bridge-lanZitat von @dirkschwarz:

@aqui @BiberMan

nach überwinden des "größten" Hindernisses - IPv6 war auf dem Router disabled , ich wusste gar nicht, dass einen Schalter gibt...

, ich wusste gar nicht, dass einen Schalter gibt...

Nachdem diese "Hürde" genommen war - habe ich eine IPv6 und ein Prefix zugeteilt bekommen. Verteilung an die Clients (Laptop,Handy, Tablett..) klappt auch und die Geräte erhalten eine öffentliche ipv6 mit dem entsprechenden Präfix.

👍@aqui @BiberMan

nach überwinden des "größten" Hindernisses - IPv6 war auf dem Router disabled

Nachdem diese "Hürde" genommen war - habe ich eine IPv6 und ein Prefix zugeteilt bekommen. Verteilung an die Clients (Laptop,Handy, Tablett..) klappt auch und die Geräte erhalten eine öffentliche ipv6 mit dem entsprechenden Präfix.

Was mich noch irritiert - die APs̀ angebunden über Capsman bekommen nur eine lokale ipv6 (fe80) auf Ihrer Bridge?!

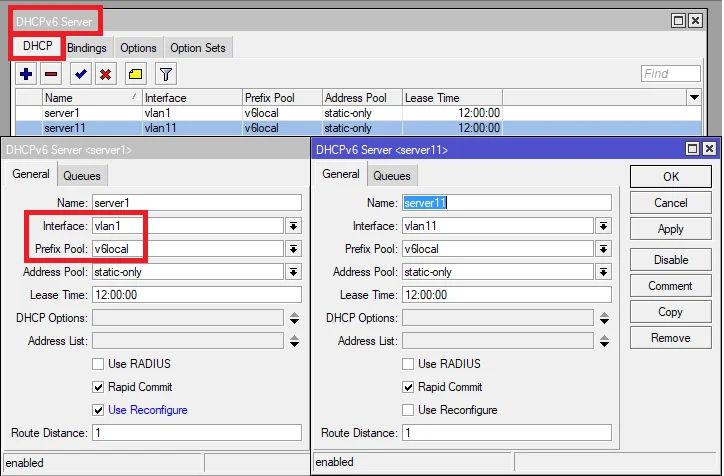

Das ist normal, denn die Mikrotiks selbst können kein SLAAC. Wenn du diesen auch eine globale v6 verpassen willst (warum auch immer) musst du einen DHCPv6-Server auf dem CAPsMan anlegen und dort den globalen Pool benutzen den du übers WAN bezogen hast. Auf den CAPs ist dann ein DHCPv6 Client zum beziehen eines eigenen prefixes (IAPD) nötig und das Zuweisen einer Adresse des Prefixes zu einer Schnittstelle des CAPs.Aber wozu möchtest du den CAPs ne globale IPv6 verpassen?? Das ist absolut nicht notwendig, außer du willst die von extern direkt via v6 erreichen oder vom CAP selbst eine externe v6 Adresse ansprechen können.

Für verregnete Tage etwas Lektüre

danrl.com/ipv6/

Keine Ursache 👋

danrl.com/ipv6/

Nun klappt`s auf jeden Fall.

Herzlichen Dank!

Herzlichen Dank!

Keine Ursache 👋

Bei Sonnenschein als Baggerseelektüre statt dem neuesten King geht es auch, mit Mobilfunk und VPN aufs Labornetz verbinden und schon kann man auch am Baggersee ipv6 lernen.

lks

Wenn du diesen auch eine globale v6 verpassen willst....

Früher reichte es auch wenn man in der Winbox unter IPv6->Settings den Haken bei “Accept Router Advertisements” mit “Yes, if forwarding disabled” aktiviert hat. K.A. ob das mit der aktuellen 7er Stable auch noch klappt.Siehe auch: forum.mikrotik.com/t/ipv6-slaac/140250

Ansonsten ist der DHCPv6 Server ebenso mit einer Handvoll Mausklicks unter Zuhilfenahme deines v6 Prefix Pools im Handumdrehen installiert.