RDP Zugriff auf Windows Server über VPN Wireguard

Guten Tag,

folgend Situation, ich möchte einen Windows-Server (2019) hinter einen MikroTik über VPN erreichen können. MikroTik ist direkt im RZ und über eine öffentliche IP zu erreichen.

VPN Verbindung (WireGuard) zu dem MikroTik klappt problemlos - Ping/ Winbox etc. alles kein Problem.

Ich kann aber NICHT von meinem PC auf den Windows Server zugreifen - weder RDP/ noch Ping - Ping zwischen MikroTik und Windows-Server klappt natürlich.

Wenn ich einen Torch auf das WireGuard-Interface des MikroTiks mache, sehe ich auch das die Pakete korrekt geroutet werden, bekomme aber KEINE Antwort vom Windows-Server.

Testweise eingerichtete Dest-Nat Verbindung per RDP über die öffentliche IP auf den Server klappen sofort.

Inzwischen vermute ich, dass der Windows-Server die Anfrage des PC`s über den VPN blockt. Kann das sein? Wie kann ich das feststellen/ beheben? Kenn mich da leider mit Windows nicht so aus.

Hier nochmal das Szenario:

---

identische Konfigurationen mit diversen Linux-Servern hinter dem MIkrotik klappen problemlos. Steh da gerade echt auf dem Schlauch.

Herzlichen Dank & Ruhige Weihnachtstage!

folgend Situation, ich möchte einen Windows-Server (2019) hinter einen MikroTik über VPN erreichen können. MikroTik ist direkt im RZ und über eine öffentliche IP zu erreichen.

VPN Verbindung (WireGuard) zu dem MikroTik klappt problemlos - Ping/ Winbox etc. alles kein Problem.

Ich kann aber NICHT von meinem PC auf den Windows Server zugreifen - weder RDP/ noch Ping - Ping zwischen MikroTik und Windows-Server klappt natürlich.

Wenn ich einen Torch auf das WireGuard-Interface des MikroTiks mache, sehe ich auch das die Pakete korrekt geroutet werden, bekomme aber KEINE Antwort vom Windows-Server.

Testweise eingerichtete Dest-Nat Verbindung per RDP über die öffentliche IP auf den Server klappen sofort.

Inzwischen vermute ich, dass der Windows-Server die Anfrage des PC`s über den VPN blockt. Kann das sein? Wie kann ich das feststellen/ beheben? Kenn mich da leider mit Windows nicht so aus.

Hier nochmal das Szenario:

Windows-Server (192.168.3.10) <-> MikroTik Router (192.168.3.1 | WG: 10.80.0.1 | 185.x.x.x) <-> PC (WG 10.80.0.2)---

identische Konfigurationen mit diversen Linux-Servern hinter dem MIkrotik klappen problemlos. Steh da gerade echt auf dem Schlauch.

Herzlichen Dank & Ruhige Weihnachtstage!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5454815216

Url: https://administrator.de/forum/rdp-zugriff-auf-windows-server-ueber-vpn-wireguard-5454815216.html

Ausgedruckt am: 23.07.2025 um 07:07 Uhr

16 Kommentare

Neuester Kommentar

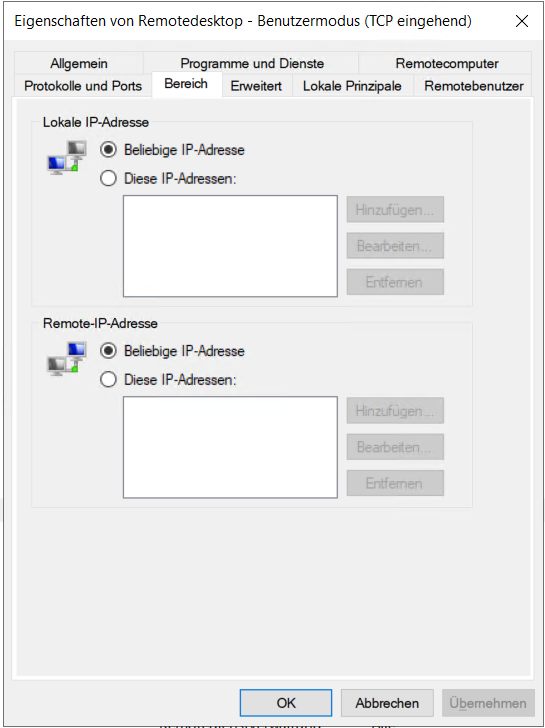

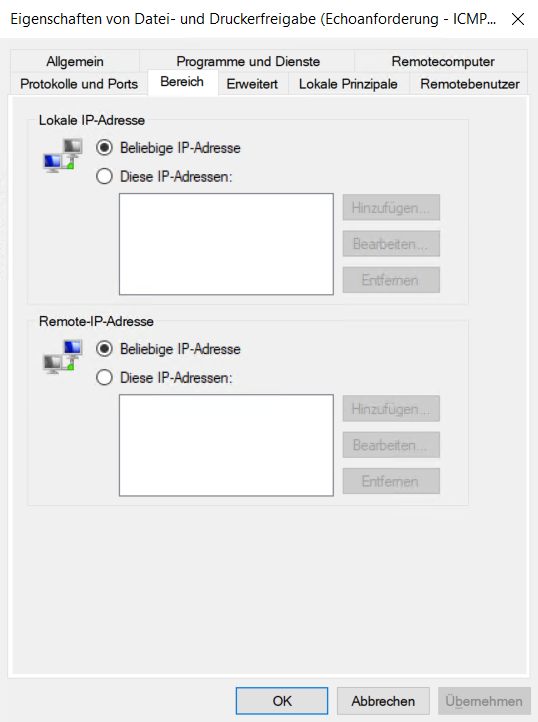

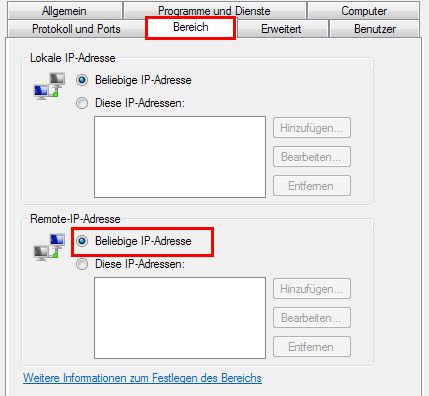

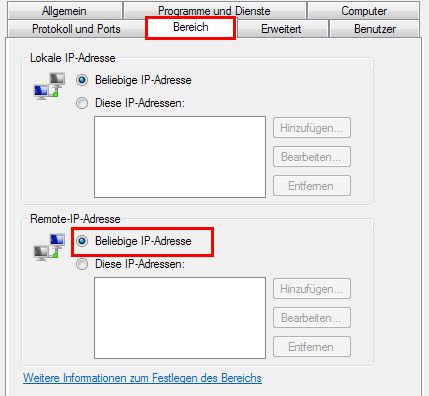

Windows Firewall blocktt per Default ICMP / SMB etc. für ihm fremde Subnetze ... In den Firewall-regeln des Winblows freischalten in der Regel unter "Bereich => Remote IP Address" "Any" oder das WG Subnetz zusätzlich eintragen ...

Pj.

# für ICMP und SMB kombiniert für alle Subnetze freischalten (AKA Datei- und Druckerfreigabe)

Get-NetFirewallRule -Group '@FirewallAPI.dll,-28502' -Direction Inbound | Get-NetFirewallAddressFilter | Set-NetFirewallAddressFilter -RemoteAddress Any

Pj.

Zitat von @dirkschwarz:

identische Konfigurationen mit diversen Linux-Servern hinter dem MIkrotik klappen problemlos. Steh da gerade echt auf dem Schlauch.

Wenn die Konfiguration wirklich identisch wäre würde es auch mit Windows funktionieren, ich tippe ebenfalls auf die Windows Firewall.identische Konfigurationen mit diversen Linux-Servern hinter dem MIkrotik klappen problemlos. Steh da gerade echt auf dem Schlauch.

/Thomas

🙈

Der Mikrotik sollte mit seiner Firewall primäre regeln wer wohin darf.

Noch eine Frage: muss ich das für jede Regel machen oder kann ich einen Netzwerkbereich (WG) grundsätzlich zum "internen" vertrauenswürdigen Netz hinzufügen?

Überall wo es eingeschränkt ist. Eigenes Subnetz ist nunmal eigenes Subnetz.Der Mikrotik sollte mit seiner Firewall primäre regeln wer wohin darf.

Zitat von @dirkschwarz:

wenn ich alles richtig verstanden habe - hier alle drei Remote Desktop Einstellungen für Domain, öffentlich aktivieren - richtig?

Natürlich nur für das Netzwerk-Profil was gerade aktiv ist für dein Netz!wenn ich alles richtig verstanden habe - hier alle drei Remote Desktop Einstellungen für Domain, öffentlich aktivieren - richtig?

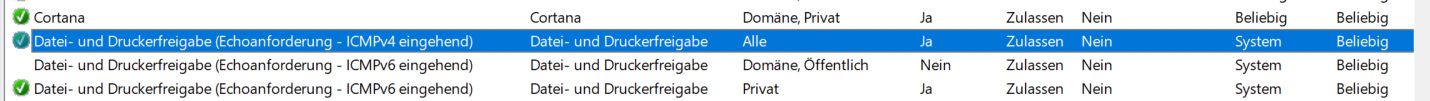

hier ist doch der ping ipv4 für alle, auch öffentlich, erlaubt....

Quatsch, das Alle ist das Netzwerk-Profil nicht das es von überall erlaubt ist, dazu musst du den Eintrag öffnen und unter Bereich anpassen!

Prüfe welches Profil du nutzt, dementsprechend muss auch die entsprechende Regel aktiv sein jede Regel hat ein zugeordnetes Profil ...

Im Zweifelsfall Firewall temp. ganz deakt. dann siehst du das es an der FW des Servers liegt wenn es dann klappt.

Im Zweifelsfall Firewall temp. ganz deakt. dann siehst du das es an der FW des Servers liegt wenn es dann klappt.

Ohne RD Gateway und 2FA machen das nur noch Dummies die sich ihr Netzwerk verseuchen und den Server unbrauchbar machen wollen...

Da meine Serverfarm (mittlerweile die 3te) seit 1995 einwandfrei läuft, nie kompromittiert wurde, mach ich doch was richtig. Es gibt verschiedenste Möglichkeiten Systeme zu schützen. Nebenbei läuft mein Gateway auf dem RDP Server.

Außerdem dachte ich er will mal die Funktionalität seines Terminalservers testen und wenn er mal erreichbar ist das System wieder abzuschotten.

Außerdem dachte ich er will mal die Funktionalität seines Terminalservers testen und wenn er mal erreichbar ist das System wieder abzuschotten.

Zitat von @A.Mehrl:

Außerdem dachte ich er will mal die Funktionalität seines Terminalservers testen und wenn er mal erreichbar ist das System wieder abzuschotten.

Außerdem dachte ich er will mal die Funktionalität seines Terminalservers testen und wenn er mal erreichbar ist das System wieder abzuschotten.

Das hatte er bereits, stand im Eingangspost:

Testweise eingerichtete Dest-Nat Verbindung per RDP über die öffentliche IP auf den Server klappen sofort.

Bitte dann auch nicht vergessen deinen Thread hier als erledigt zu markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?