Lancom Router nur für extra VPN-Tunnel in ein und das selbe Netz einbinden

Hallo,

ich sitze an einem Problem und denke mich glaube ich gerade in eine Sackgasse.

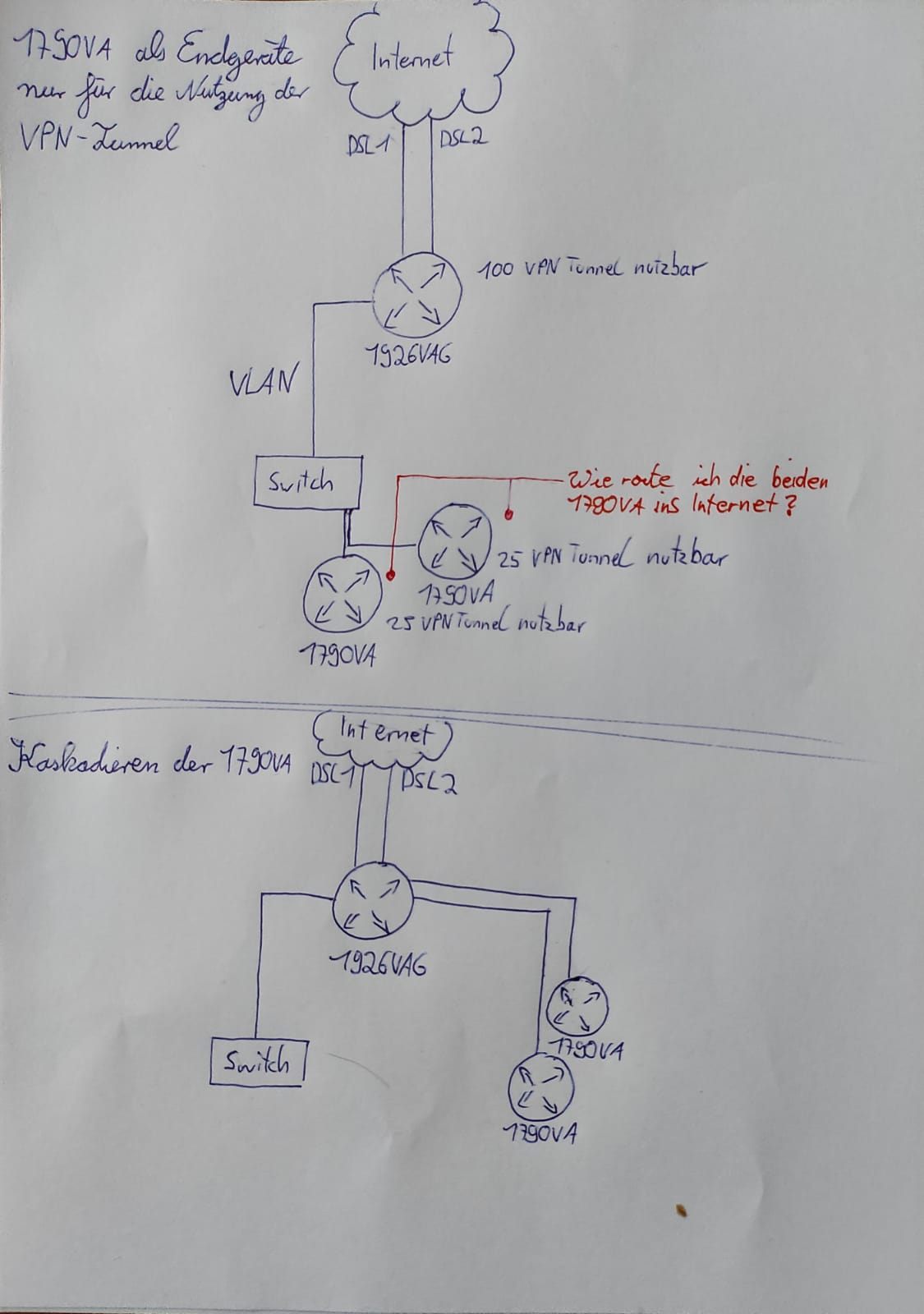

Das Problem ist, dass wir drei verschiedene Lancom Router haben (1926VAG; 2x 1790VA) die die VPN Option aktiviert haben (insgesamt 150 Tunnel).

Mein Ziel ist es jetzt diese drei zusammenzukoppeln, sodass alle VPN-Tunnel von einem Standort nutzbar sind.

Meine Überlegung war es einfach den 1926VAG an unsere beiden DSL Anschlüsse anzuschließen und und die beiden 1790VA als "Endgerät" zu nutzen, da ich sie ja nur für die VPN Tunnel brauche.

Die zwei DSL-Anschlüsse werden in dem 1926VAG mit Load-Balancing zusammengeführt und nun verfügt er auch über zwei öffentliche feste IP Adressen.

Ich dachte, dass ich bei den beiden 1790VA einfach den DHCP-Server ausschalte und ihnen eine freie IP-Adresse in dem Zielnetz (DHCP wird vom 1926VAG gemanaged) gebe.0

Aber die beiden 1790VA müssen ja ins Internet kommen um den Tunnel aufzubauen, oder?

Also dachte ich das ich die Default Internet Route einfach auf den 1926VAG route.

Aber das funktioniert nicht (wobei ich zum Testen einer funktionierenden Internetverbindung einfach versucht habe, auf dem 1790VA "auf Updates zu prüfen", was dann immer fehlgeschlagen ist.)

Ich habe gelesen, das man die Maskierung abschalten und die Route in der Firewall aktivieren muss, aber auch das war ohne Erfolg.

Es gibt bestimmt auch noch andere Möglichkeiten das zu realisieren. Habt ihr da vielleicht ein paar Ideen?

Grüße

ich sitze an einem Problem und denke mich glaube ich gerade in eine Sackgasse.

Das Problem ist, dass wir drei verschiedene Lancom Router haben (1926VAG; 2x 1790VA) die die VPN Option aktiviert haben (insgesamt 150 Tunnel).

Mein Ziel ist es jetzt diese drei zusammenzukoppeln, sodass alle VPN-Tunnel von einem Standort nutzbar sind.

Meine Überlegung war es einfach den 1926VAG an unsere beiden DSL Anschlüsse anzuschließen und und die beiden 1790VA als "Endgerät" zu nutzen, da ich sie ja nur für die VPN Tunnel brauche.

Die zwei DSL-Anschlüsse werden in dem 1926VAG mit Load-Balancing zusammengeführt und nun verfügt er auch über zwei öffentliche feste IP Adressen.

Ich dachte, dass ich bei den beiden 1790VA einfach den DHCP-Server ausschalte und ihnen eine freie IP-Adresse in dem Zielnetz (DHCP wird vom 1926VAG gemanaged) gebe.0

Aber die beiden 1790VA müssen ja ins Internet kommen um den Tunnel aufzubauen, oder?

Also dachte ich das ich die Default Internet Route einfach auf den 1926VAG route.

Aber das funktioniert nicht (wobei ich zum Testen einer funktionierenden Internetverbindung einfach versucht habe, auf dem 1790VA "auf Updates zu prüfen", was dann immer fehlgeschlagen ist.)

Ich habe gelesen, das man die Maskierung abschalten und die Route in der Firewall aktivieren muss, aber auch das war ohne Erfolg.

Es gibt bestimmt auch noch andere Möglichkeiten das zu realisieren. Habt ihr da vielleicht ein paar Ideen?

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1666245903

Url: https://administrator.de/forum/lancom-router-nur-fuer-extra-vpn-tunnel-in-ein-und-das-selbe-netz-einbinden-1666245903.html

Ausgedruckt am: 27.07.2025 um 00:07 Uhr

5 Kommentare

Neuester Kommentar

Du kannst den Routern zwar Internet über einen Eingriff in die Routingtabelle geben, aber damit erreichst du dein Ziel dennoch nicht.

Das Problem ist, dass du darüber IPSec laufen lassen willst, du kannst es aber nicht weiterleiten, da der 1926 ebenfalls IPSec aktiviert hat.

Es gibt jetzt fünf Möglichkeiten:

1. Du besorgst dir einen dritten Internetanschluss, damit jeder Router einen eigenen hat (macht 150 mögliche Tunnel)

2. Du nimmst dem 1926 einen Internetanschluss weg und gibst einem der 1790 diesen Anschluss (125 mögliche Tunnel)

3. Du kommst mit 100 Tunneln aus und schickst die beiden 1790 ins Cold Standby.

4. Du schaltest IPSec am 1926 ab und kannst es dann an die 1790 weiterleiten (50 Tunnel)

5. Du hast ein sehr gutes Verständnis von IPv6 und gibst den 1790 eine IPv6-only WAN-Anbindung, die dann auch wieder 150 Tunnel ermöglicht.

Das ist kein LANCOM-Problem, sondern ein grundsätzliches. Das hättest du ebenso mit Mikrotik, pfSense, Cisco, ...

Das Problem ist, dass du darüber IPSec laufen lassen willst, du kannst es aber nicht weiterleiten, da der 1926 ebenfalls IPSec aktiviert hat.

Es gibt jetzt fünf Möglichkeiten:

1. Du besorgst dir einen dritten Internetanschluss, damit jeder Router einen eigenen hat (macht 150 mögliche Tunnel)

2. Du nimmst dem 1926 einen Internetanschluss weg und gibst einem der 1790 diesen Anschluss (125 mögliche Tunnel)

3. Du kommst mit 100 Tunneln aus und schickst die beiden 1790 ins Cold Standby.

4. Du schaltest IPSec am 1926 ab und kannst es dann an die 1790 weiterleiten (50 Tunnel)

5. Du hast ein sehr gutes Verständnis von IPv6 und gibst den 1790 eine IPv6-only WAN-Anbindung, die dann auch wieder 150 Tunnel ermöglicht.

Das ist kein LANCOM-Problem, sondern ein grundsätzliches. Das hättest du ebenso mit Mikrotik, pfSense, Cisco, ...

Du kannst schon mehrere nutzen, aber dann müssen die unterschiedliche Techniken nutzen. LANCOM nutzt aber als einzige sichere Methode IPSec. Du könntest jetzt noch PPTP nutzen, aber das ist seit langer Zeit erfolgreich geknackt, also keine Sicherheit.

Wenn man noch andere Routerhersteller dazu nimmt, die andere Protokolle beherrschen, geht auch mehr. Neben IPSec und dem gebrochenen PPTP gibt es noch OpenVPN, Wireguard, sämtliche Arten von SSL-VPN.

Das kann man alles parallel betreiben, solange es da keine Sonderlocken gibt, die der weiterleitende Router nicht beherrscht (IPSec benötigt neben UDP/500 noch das IP-Protokoll ESP oder AH (je nach Konfiguration) und in manchen Fällen UDP/4500. ESP und AH sind nicht NAT-fähig und müssen dynamisch vom Router umgeleitet werden).

PPTP benötigt neben TCP/1723 noch das IP-Protokoll GRE, ebenfalls nicht NAT-fähig.

Wenn du die Richtungen drehst, KANN es auch klappen, sprich du hast drei Router, die die Verbindungen zu den Gegenstellen aufbauen, anstatt diese anzunehmen. Da kann es dank NAT-Traversal auch klappen.

Damit baust du dir andere lustige Probleme. Ein Failover beim Ausfall in der Zentrale wäre damit nur schwer möglich.

Man kann pro IP-Adresse nur einmal IPSec sauber betreiben. Da DSL-Anschlüsse aber grundsätzlich nur eine IPv4-Adresse bekommen (PPPoE sieht nicht mehr vor), gibt es diese Begrenzung von einem IPSec-Router pro DSL-Anschluss.

Bei Plain-IP-Anschlüssen (Kabelinternet, Business-Glasfaser und ähnliches) kann man zum Teil mehrere IP-Adressen bekommen und damit mehrere IPSec-Router betreiben.

Wenn man noch andere Routerhersteller dazu nimmt, die andere Protokolle beherrschen, geht auch mehr. Neben IPSec und dem gebrochenen PPTP gibt es noch OpenVPN, Wireguard, sämtliche Arten von SSL-VPN.

Das kann man alles parallel betreiben, solange es da keine Sonderlocken gibt, die der weiterleitende Router nicht beherrscht (IPSec benötigt neben UDP/500 noch das IP-Protokoll ESP oder AH (je nach Konfiguration) und in manchen Fällen UDP/4500. ESP und AH sind nicht NAT-fähig und müssen dynamisch vom Router umgeleitet werden).

PPTP benötigt neben TCP/1723 noch das IP-Protokoll GRE, ebenfalls nicht NAT-fähig.

Wenn du die Richtungen drehst, KANN es auch klappen, sprich du hast drei Router, die die Verbindungen zu den Gegenstellen aufbauen, anstatt diese anzunehmen. Da kann es dank NAT-Traversal auch klappen.

Damit baust du dir andere lustige Probleme. Ein Failover beim Ausfall in der Zentrale wäre damit nur schwer möglich.

Man kann pro IP-Adresse nur einmal IPSec sauber betreiben. Da DSL-Anschlüsse aber grundsätzlich nur eine IPv4-Adresse bekommen (PPPoE sieht nicht mehr vor), gibt es diese Begrenzung von einem IPSec-Router pro DSL-Anschluss.

Bei Plain-IP-Anschlüssen (Kabelinternet, Business-Glasfaser und ähnliches) kann man zum Teil mehrere IP-Adressen bekommen und damit mehrere IPSec-Router betreiben.