Lets encrypt Zertifikat Problem IOS

Hallo Admins

Ich haben mehrere Domains die ich mit Lets Encrypt Zertifiziert habe

kniep.eu

unser-malteser.de

joecker.eu

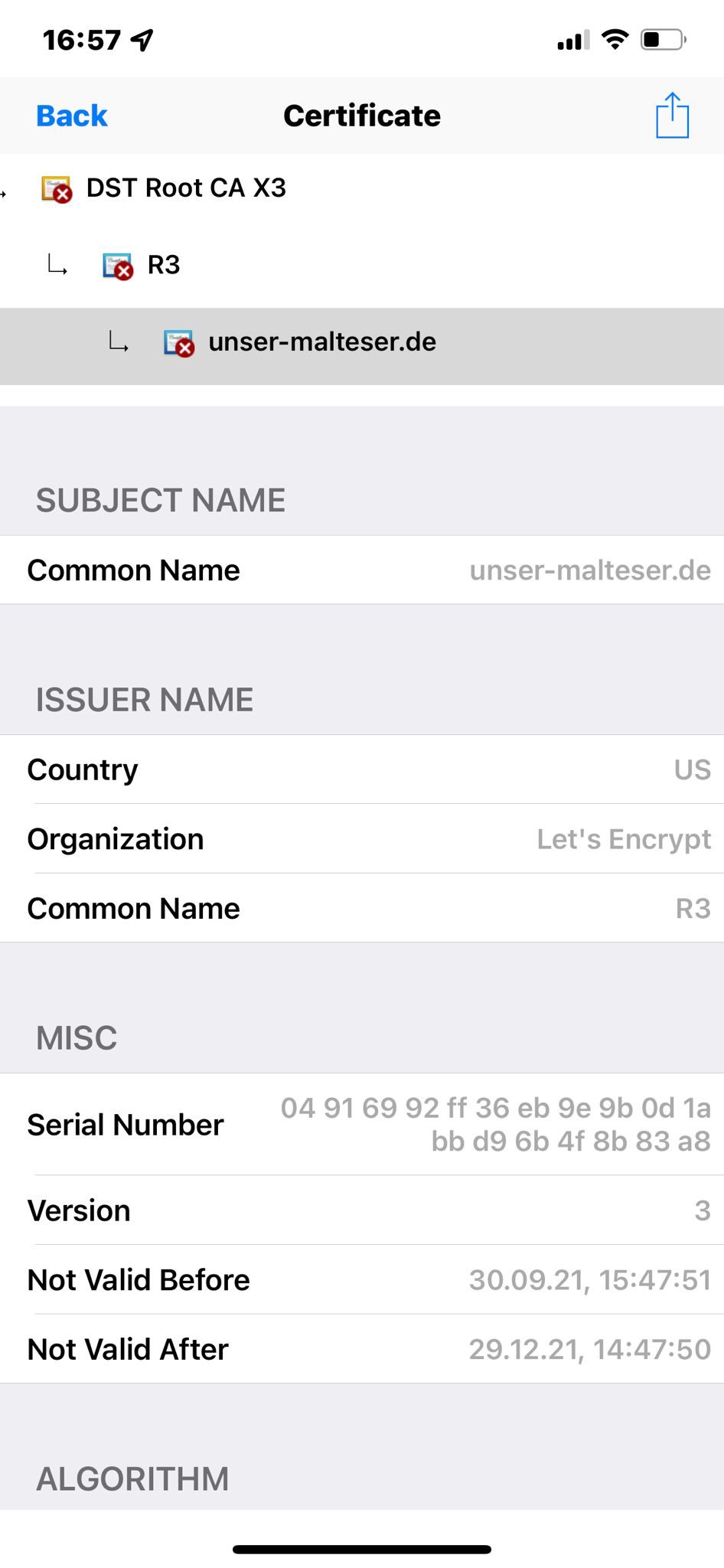

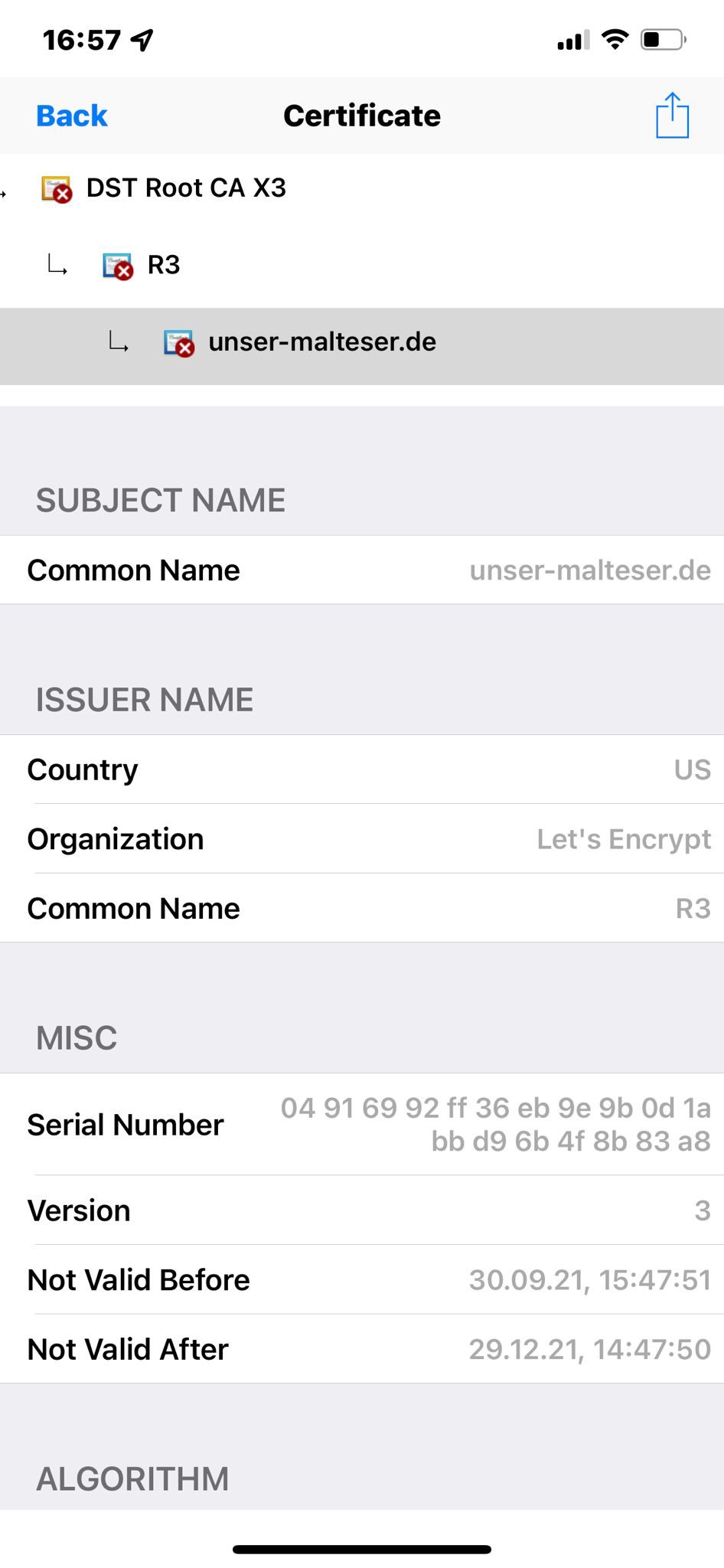

Seite heute Morgen werden in IOS 15 Browser (Firefox, Safari) die Zertifikate als nicht sicher angezeigt. mit der App inspect konnte ich den Zertifikat Pfad anschauen und dort noch das alte DST Root CA X3 gefunden.

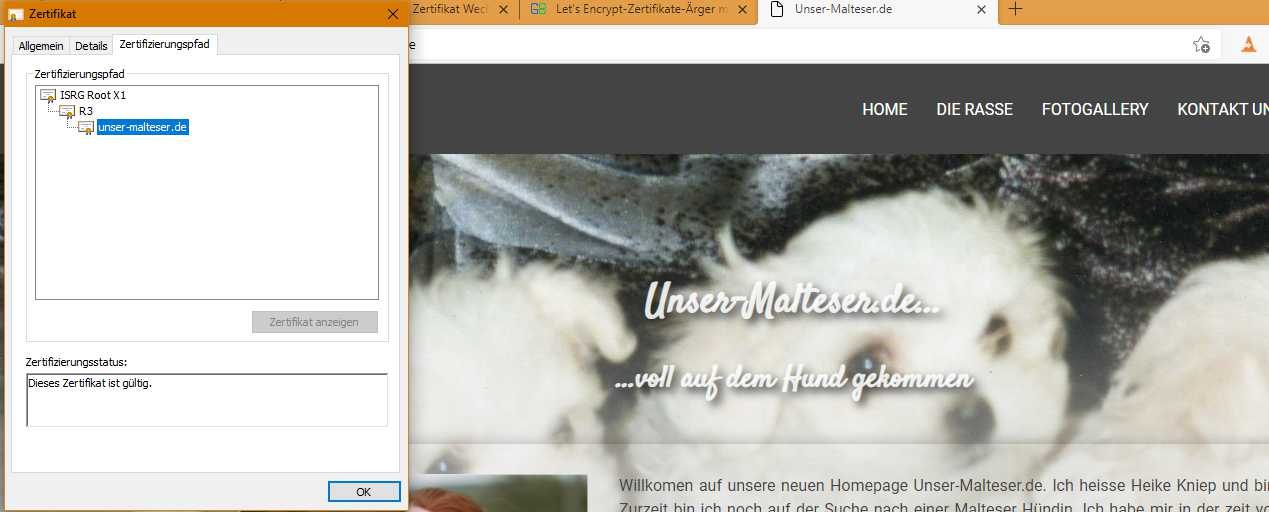

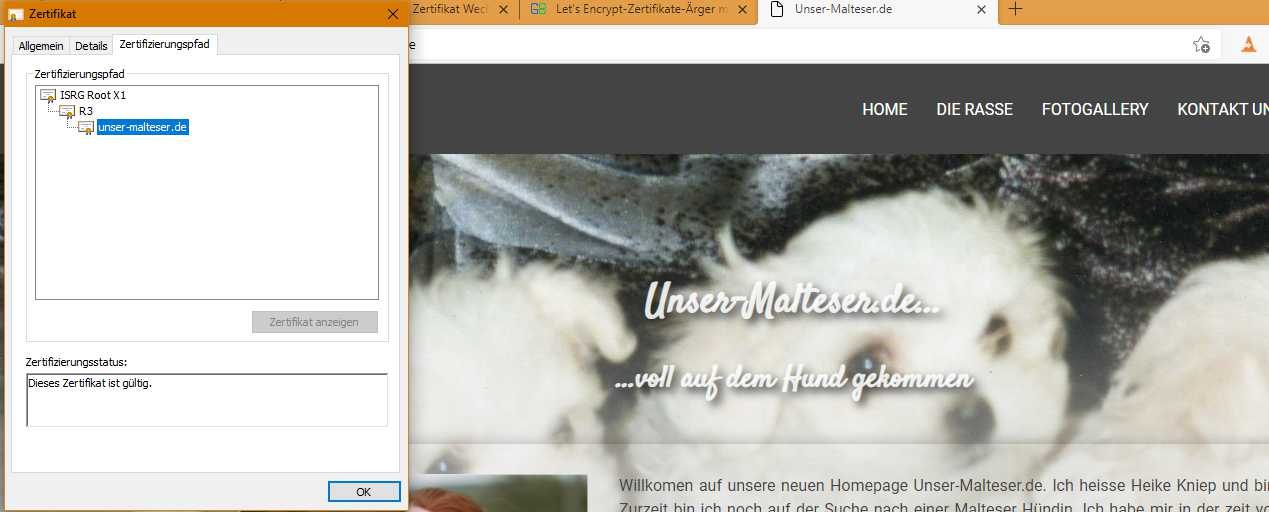

Auf den Windows 10 Geräten dagegen keine Probleme

Habe alle Tips befolgt. Habe vergessen zu sagen das ich die Zertifikate mit Certbot herstelle und Apache als Webserver auf einen Windows Server Betreibe.

Wäre für hilfe sehr Dankbar!

Gruss

Maik

Ich haben mehrere Domains die ich mit Lets Encrypt Zertifiziert habe

kniep.eu

unser-malteser.de

joecker.eu

Seite heute Morgen werden in IOS 15 Browser (Firefox, Safari) die Zertifikate als nicht sicher angezeigt. mit der App inspect konnte ich den Zertifikat Pfad anschauen und dort noch das alte DST Root CA X3 gefunden.

Auf den Windows 10 Geräten dagegen keine Probleme

Habe alle Tips befolgt. Habe vergessen zu sagen das ich die Zertifikate mit Certbot herstelle und Apache als Webserver auf einen Windows Server Betreibe.

Wäre für hilfe sehr Dankbar!

Gruss

Maik

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1328345083

Url: https://administrator.de/forum/lets-encrypt-zertifikat-problem-ios-1328345083.html

Ausgedruckt am: 10.07.2025 um 11:07 Uhr

12 Kommentare

Neuester Kommentar

Telefon mal neu starten, das hat wohl noch was im Cache.

golem.de/news/tls-zertifikate-altes-let-s-encrypt-root-laeuft-ab ...

Ein Root-Zertifikat der Firma Identrust ist heute abgelaufen. Das Zertifikat mit dem Namen DST Root CA X3 wurde von Let's Encrypt lange Zeit genutzt, um die Gültigkeit der ausgestellten Zertifikate auch in alten Browsern zu gewährleisten.

Ich würde nicht sagen, dass das ein iOS-Bug ist.

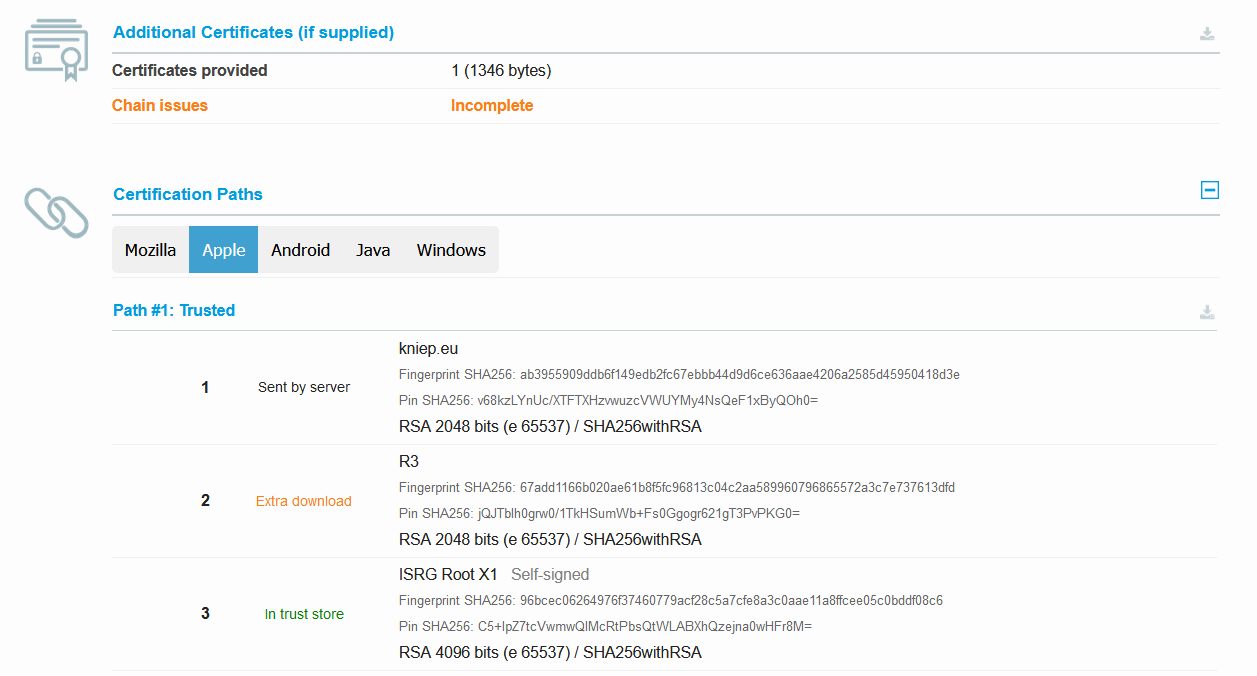

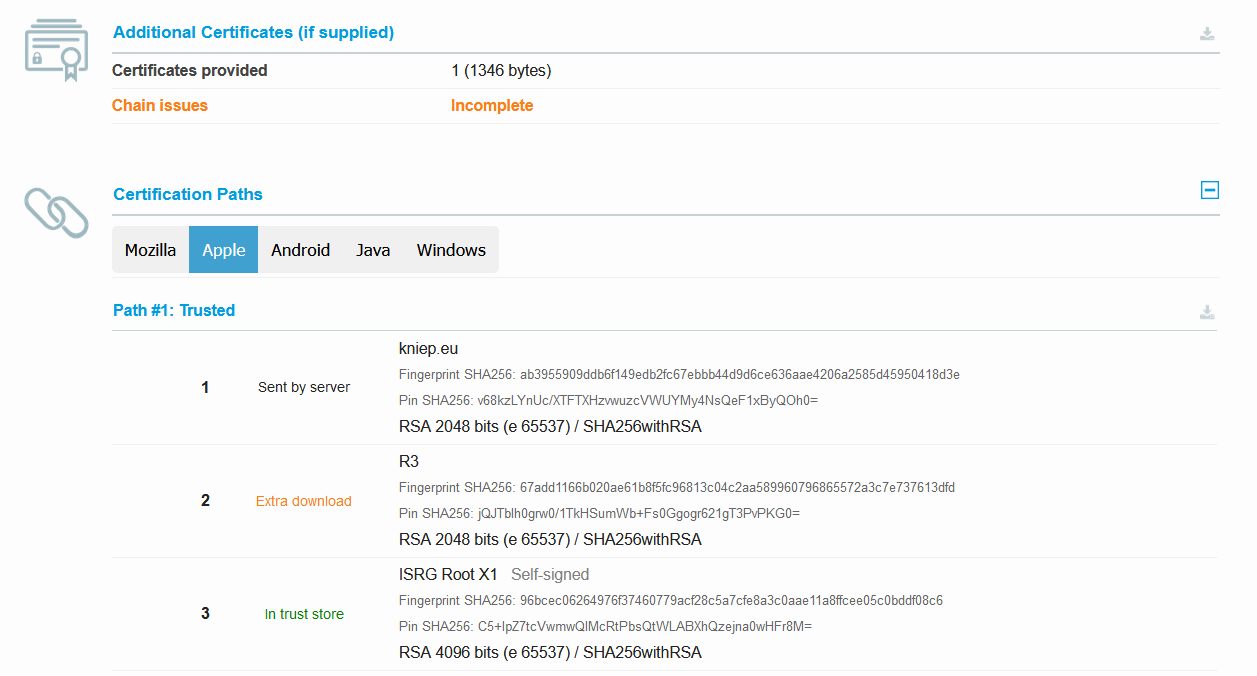

Auch hier ist, wie im verlinkten Thread, schlicht der Zertifikats-Chain fehlerhaft. In diesem Fall deshalb, weil überhaupt keiner mitgeliefert wird.

Nachdem du Apache benutzt, schau dir mal an, ob du neben Key und Zertifikat auch ein Chainfile definiert hast.

ssllabs.com/ssltest/analyze.html?d=www.kniep.eu&hideResults= ...

Auch hier ist, wie im verlinkten Thread, schlicht der Zertifikats-Chain fehlerhaft. In diesem Fall deshalb, weil überhaupt keiner mitgeliefert wird.

Nachdem du Apache benutzt, schau dir mal an, ob du neben Key und Zertifikat auch ein Chainfile definiert hast.

ssllabs.com/ssltest/analyze.html?d=www.kniep.eu&hideResults= ...

Hi,

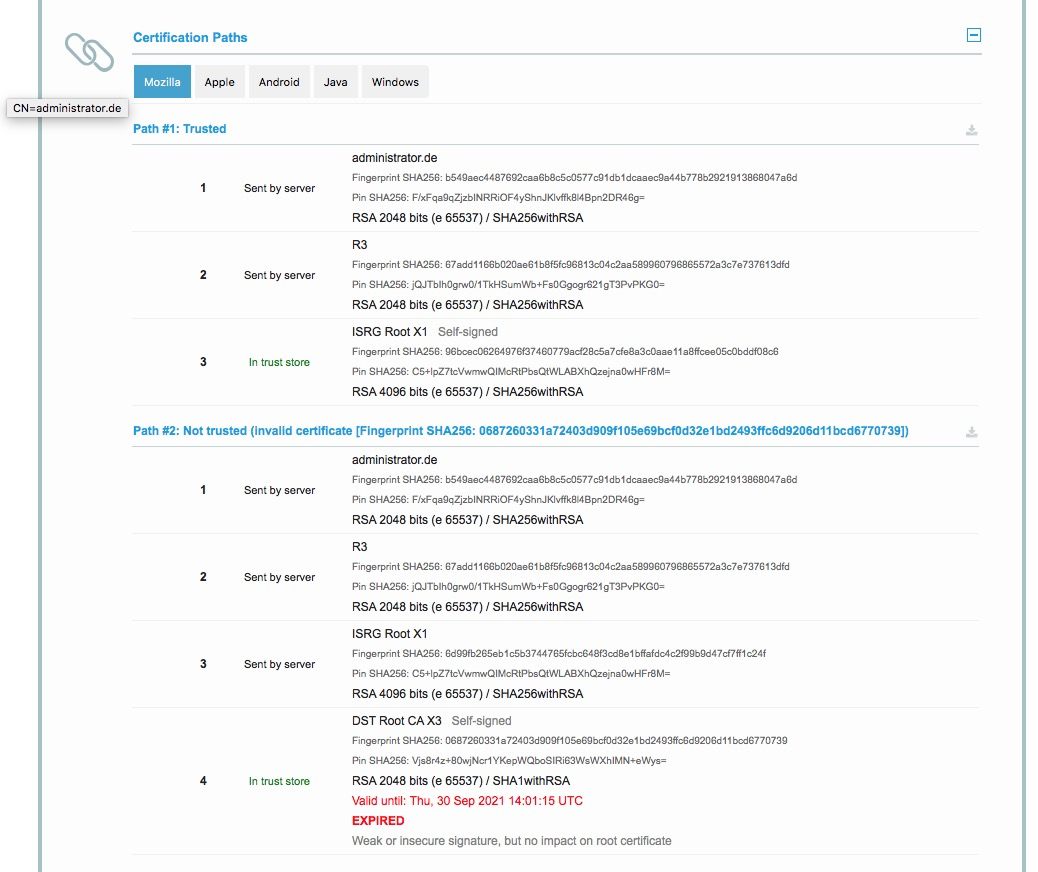

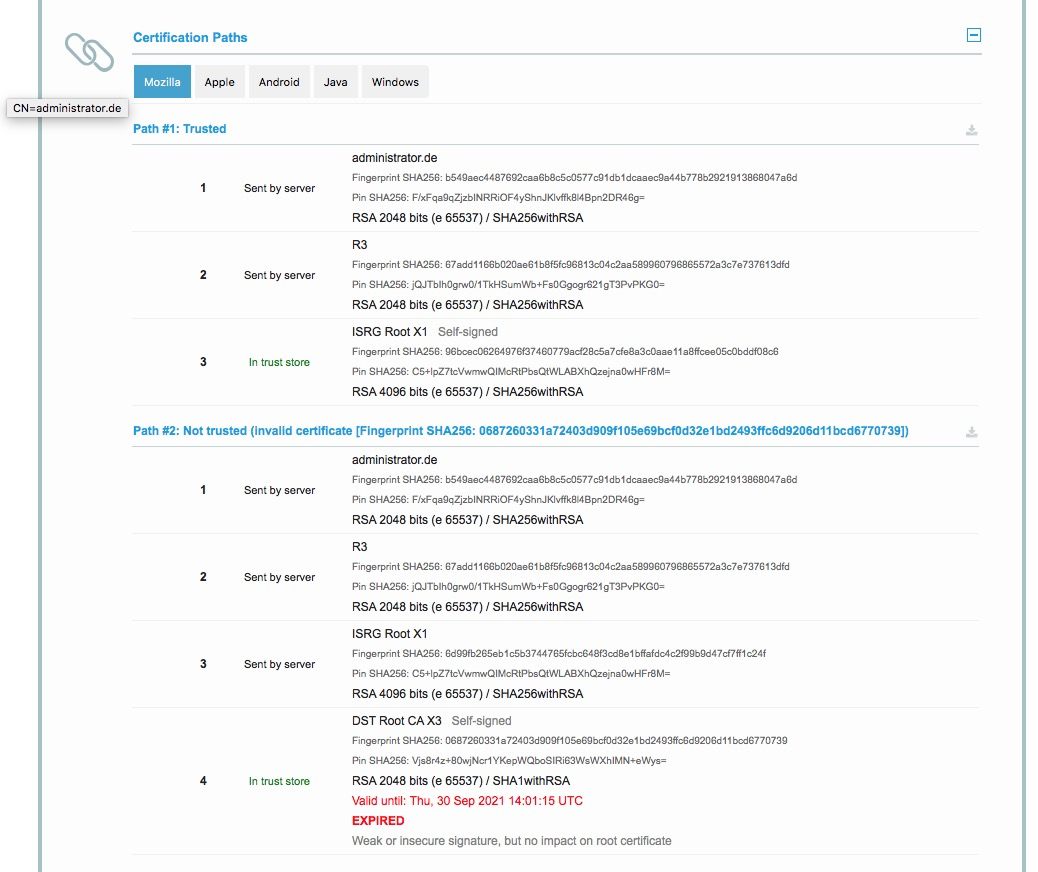

administrator.de liefert leider auch noch das alte Zertifikat aus , das mag meine Fortigate auch gerade nicht.

Mit freundlichen Grüßen

@Frank

administrator.de liefert leider auch noch das alte Zertifikat aus , das mag meine Fortigate auch gerade nicht.

Mit freundlichen Grüßen

@Frank

Das halte ich aber ehrlich gesagt für einen Fehler in Fortinet...

Das Zertifikat ist "cross-signed". Sinn dahinter ist, dass es reicht wenn ein Trust-Path vom Client validiert werden kann.

Es gehört also zum erwarteten Nutzungserlebnis, wenn einer dieser Pfade nicht verifiziert und genau das soll nicht zum Problem werden.

Sowas wird z.B. für Intermediate-Zertifikate gemacht — hier darf dann theoretisch sogar eines der Intermediates revoked werden.

Dass Fortigate daran zerschellt, ist aus meiner Sicht ein Fehler in deren Implementation der Zertifikatsprüfung — oder ein Hinweis darauf, dass der CA-Speicher deiner Fortigate so alt ist, dass der andere Trust-Path dort auch nicht validiert.

Das Zertifikat ist "cross-signed". Sinn dahinter ist, dass es reicht wenn ein Trust-Path vom Client validiert werden kann.

Es gehört also zum erwarteten Nutzungserlebnis, wenn einer dieser Pfade nicht verifiziert und genau das soll nicht zum Problem werden.

Sowas wird z.B. für Intermediate-Zertifikate gemacht — hier darf dann theoretisch sogar eines der Intermediates revoked werden.

Dass Fortigate daran zerschellt, ist aus meiner Sicht ein Fehler in deren Implementation der Zertifikatsprüfung — oder ein Hinweis darauf, dass der CA-Speicher deiner Fortigate so alt ist, dass der andere Trust-Path dort auch nicht validiert.

Zitat von @LordGurke:

Das halte ich aber ehrlich gesagt für einen Fehler in Fortinet...

Das Zertifikat ist "cross-signed". Sinn dahinter ist, dass es reicht wenn ein Trust-Path vom Client validiert werden kann.

Es gehört also zum erwarteten Nutzungserlebnis, wenn einer dieser Pfade nicht verifiziert und genau das soll nicht zum Problem werden.

Sowas wird z.B. für Intermediate-Zertifikate gemacht — hier darf dann theoretisch sogar eines der Intermediates revoked werden.

Dass Fortigate daran zerschellt, ist aus meiner Sicht ein Fehler in deren Implementation der Zertifikatsprüfung — oder ein Hinweis darauf, dass der CA-Speicher deiner Fortigate so alt ist, dass der andere Trust-Path dort auch nicht validiert.

Das halte ich aber ehrlich gesagt für einen Fehler in Fortinet...

Das Zertifikat ist "cross-signed". Sinn dahinter ist, dass es reicht wenn ein Trust-Path vom Client validiert werden kann.

Es gehört also zum erwarteten Nutzungserlebnis, wenn einer dieser Pfade nicht verifiziert und genau das soll nicht zum Problem werden.

Sowas wird z.B. für Intermediate-Zertifikate gemacht — hier darf dann theoretisch sogar eines der Intermediates revoked werden.

Dass Fortigate daran zerschellt, ist aus meiner Sicht ein Fehler in deren Implementation der Zertifikatsprüfung — oder ein Hinweis darauf, dass der CA-Speicher deiner Fortigate so alt ist, dass der andere Trust-Path dort auch nicht validiert.

Na nicht ganz, aber da scheiden sich wohl die Geister

fortinet.com/blog/psirt-blogs/fortinet-and-expiring-lets-encrypt ...