Linux - SSL Private Key absichern

Hallo zusammen,

folgendes Szenario: Ich habe einen Server mit Apache, Seafile, XMPP-Server usw. und ich aktualisiere gerade mein SSL-Zertifikat. Da bspw. der XMPP-Server ein Zertifikat benötigt in welchem Privatekey, Zertifikat und Intermediate als Chain hinterlegt sein müssen, frage ich mich wie ich das am Besten absichere. Was nutzt ihr für Dateisystemberechtigungen um eine solche Datei gegen Schindluder abzusichern und aber gleichzeitig zu garantieren, dass die Server am Laufen bleiben und die Datei lesen können um die Verschlüsselung anbieten zu können?

Folgende Überlegungen habe ich schon gemacht:

- Erstellen einer Gruppe sslAccess. Hier die ausführenden Benutzer der jeweiligen Prozesse in die Gruppe aufnehmen.

- chmod 755 auf das Zertifikat (oder doch nur 744?)

- chown root:sslAccess auf die Datei um root als Besitzer und die Gruppe sslAccess als lesend zu hinterlegen.

Ist das so in Ordnung? Wie betreibt ihr das? Ich würde die Zertifikate gerne "Zentral" im Server ablegen und dann nur noch auf das eine Verzeichnis zeigen (in den Configs). Ich bin auch offen für links mit Tipps =) Hauptsache da kommt mal ein System rein!

Vielen Dank für eure Hilfe vorab und einen schönen Abend

EDIT: Ich verwende Debian =)

Gruß Atomique

folgendes Szenario: Ich habe einen Server mit Apache, Seafile, XMPP-Server usw. und ich aktualisiere gerade mein SSL-Zertifikat. Da bspw. der XMPP-Server ein Zertifikat benötigt in welchem Privatekey, Zertifikat und Intermediate als Chain hinterlegt sein müssen, frage ich mich wie ich das am Besten absichere. Was nutzt ihr für Dateisystemberechtigungen um eine solche Datei gegen Schindluder abzusichern und aber gleichzeitig zu garantieren, dass die Server am Laufen bleiben und die Datei lesen können um die Verschlüsselung anbieten zu können?

Folgende Überlegungen habe ich schon gemacht:

- Erstellen einer Gruppe sslAccess. Hier die ausführenden Benutzer der jeweiligen Prozesse in die Gruppe aufnehmen.

- chmod 755 auf das Zertifikat (oder doch nur 744?)

- chown root:sslAccess auf die Datei um root als Besitzer und die Gruppe sslAccess als lesend zu hinterlegen.

Ist das so in Ordnung? Wie betreibt ihr das? Ich würde die Zertifikate gerne "Zentral" im Server ablegen und dann nur noch auf das eine Verzeichnis zeigen (in den Configs). Ich bin auch offen für links mit Tipps =) Hauptsache da kommt mal ein System rein!

Vielen Dank für eure Hilfe vorab und einen schönen Abend

EDIT: Ich verwende Debian =)

Gruß Atomique

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 338814

Url: https://administrator.de/forum/linux-ssl-private-key-absichern-338814.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

5 Kommentare

Neuester Kommentar

Hallo,

Und der ist ausm Internet erreichbar oder nur im internen LAN?

Gruß,

Peter

Und der ist ausm Internet erreichbar oder nur im internen LAN?

frage ich mich wie ich das am Besten absichere.

Da muss doch wirklich nicht alles drauf sein und ausm Internet erreichbar oder?Gruß,

Peter

Hallo atomique,

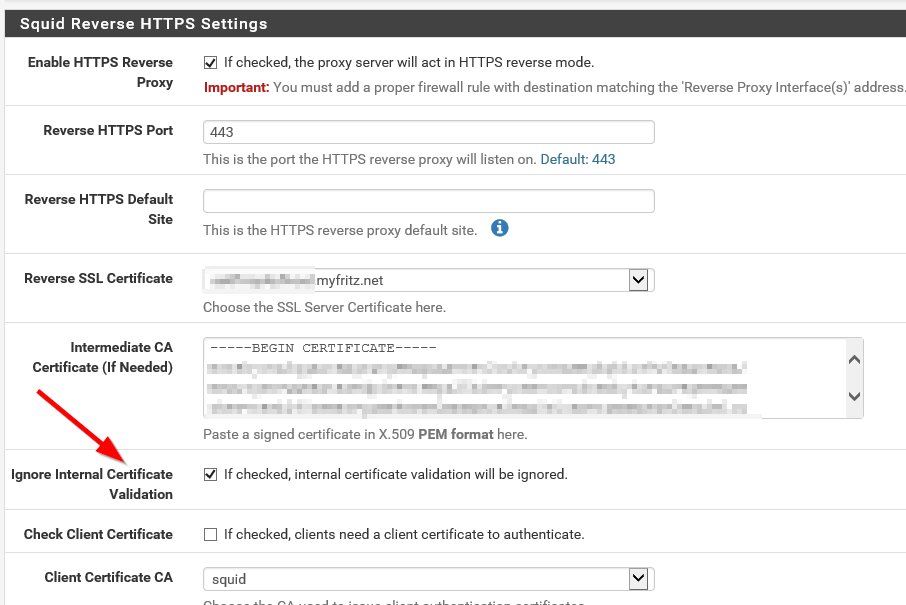

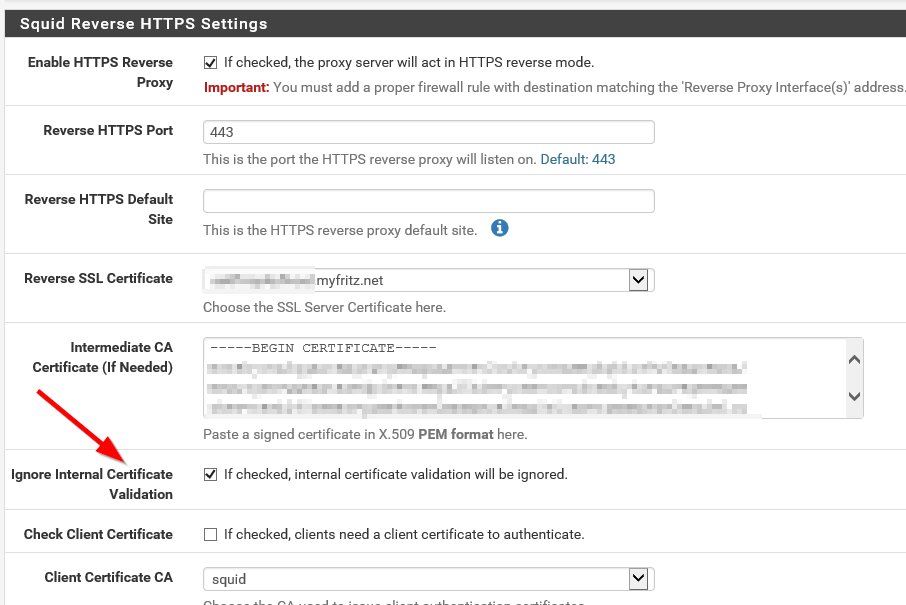

fürs Zertifikat Paket Acme Certificates auf der PFsense

Für meine Nextcloud und einen Apache Tomcat dann den Squid Reverse Proxy,

der Reverse Proxy stellt dann das let's encrypt Zertifikat zur Verfügung

Mein XMPP Ejabberd ist derzeit noch über NAT durchgereicht, da muss ich dann auch händisch das Zertifikat erzeugen. Mindestens den https Upload könnte/kann man bestimmt auch noch über den Reverse Proxy verwenden.

Zusätzlich ist der Reverse Proxy nur über ein entsprechendes Client Certificate CA erreichbar.

Über den pfBlockerNG ist nur Deutschland "zugelassen"

Um den Ejabberd muss ich mich noch kümmern.

Ich bin aber noch voll in der Lernphase.

Also ähnlich Fragestellungen haben/hatten wir.

der Horst

fürs Zertifikat Paket Acme Certificates auf der PFsense

Für meine Nextcloud und einen Apache Tomcat dann den Squid Reverse Proxy,

der Reverse Proxy stellt dann das let's encrypt Zertifikat zur Verfügung

Mein XMPP Ejabberd ist derzeit noch über NAT durchgereicht, da muss ich dann auch händisch das Zertifikat erzeugen. Mindestens den https Upload könnte/kann man bestimmt auch noch über den Reverse Proxy verwenden.

Zusätzlich ist der Reverse Proxy nur über ein entsprechendes Client Certificate CA erreichbar.

Über den pfBlockerNG ist nur Deutschland "zugelassen"

Um den Ejabberd muss ich mich noch kümmern.

Ich bin aber noch voll in der Lernphase.

Also ähnlich Fragestellungen haben/hatten wir.

der Horst

privatekey liegt? Oder wird das durch ACME abgedeckt?

{[{2}]}

Richtig, der ACME erzeugt ein Zertifikat und der Apache... Server kann ein selbst erzeugtes Zertifikat nutzen.

Ich wollte für die Einrichtung schon lange mal eine Anleitung schreiben, Bilder hatte ich schon fertig, dann leider dummerweise gelöscht.

Auszug aus dem Reverse Proxy Einstellungen. Nach außen hat man dann für diverse Webserver das "gültige" Zertifikat, der jeweilige Server kann dann sein eigenes "ungültiges" verwenden.

{[{2}]}

Richtig, der ACME erzeugt ein Zertifikat und der Apache... Server kann ein selbst erzeugtes Zertifikat nutzen.

Ich wollte für die Einrichtung schon lange mal eine Anleitung schreiben, Bilder hatte ich schon fertig, dann leider dummerweise gelöscht.

Auszug aus dem Reverse Proxy Einstellungen. Nach außen hat man dann für diverse Webserver das "gültige" Zertifikat, der jeweilige Server kann dann sein eigenes "ungültiges" verwenden.