SSL Zertifikate - Unklarheiten bei der Planung

Hallo zusammen,

ich habe da ein paar Fragen zur Nutzung von SSL-Zertifikaten. Ich habe bereits einen Server mit Apache und SSL am laufen, im Zuge der Neuinstallation möchte ich nun aber ein paar "Fehler" beseitigen und die Konfiguration optimieren.

Alte Umgebung:

- Debian 7

- Apache 2.2

- SSL Wildcard-Zertifikat das alle Subdomains absichert (*.domain.tld)

- Kein Intermediate-Zertifikat (Möchte ich in die neue Umgebung einbauen (Chain-of-Trust))

- Selbstsigniertes Zertifikat

Neue geplante Umgebung:

- Debian 8

- Apache 2.4

- SSL Wildcard-Zertifikat das alle Subdomains absichert (*.domain.tld)

- Intermediate Zertifikat

- Möglichst nicht Selbstsigniert -> Diesen Punkt würde ich aber eher kippen, wenn es zu teuer wird, da es hier "nur" um Dienste wie owncloud, tinyRSS, usw. geht, die mit 2-3 privat bekannten Freunden genutzt wird.

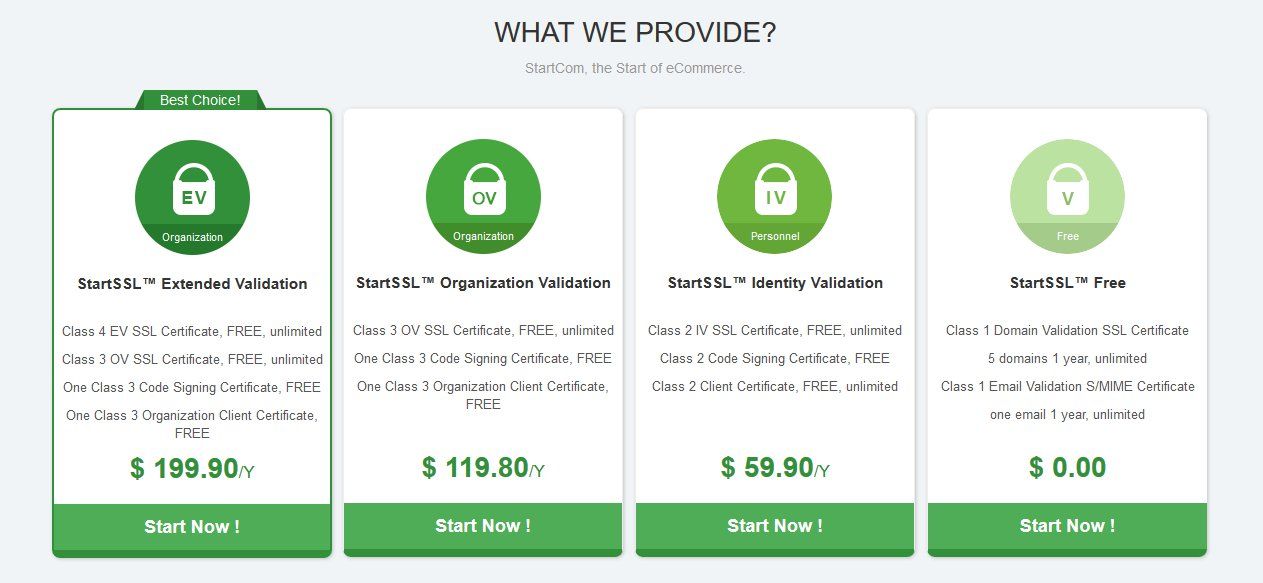

Ich habe mich jetzt etwas durch das Thema let's encrypt, StartSSL, usw. gelesen, da ich ungern 100€/Jahr ausgeben möchte "nur" um meinen privaten Server abzusichern. Bei StartSSL kann ich mir ein kostenloses Zertifikat besorgen, dass dann aber nur meine Hauptdomain absichern würde und keine Subdomains. Ebenso bei let's encrypt (mal abgesehen davon, dass mir unwohl dabei ist, wenn eine Software auf meinem mühsam abgesicherten Webserver läuft, die sich automatisch alle drei Monate zu einem Dienst anmeldet um Zertifikate zu erstellen), hier werden die Subdomains ja nur als SAN eingetragen. und dafür auch "nur" 10 Stück - was aber wahrscheinlich langen würde.

Nun zur eigentlichen Frage:

Fall 1 StartSSL - Vorgehensweise: Ich erstelle mir ein openSSL Root Zertifikat und ein Intermediate-Zertifikat auf meine Hauptdomain (domain.tld) und lasse diese beiden zusammen als Chain signieren. Ist es dann möglich meinetwegen mit diesem Intermediate CA / CERT weitere Zertifikate zu erstellen die meine Subdomains absichern, ohne das weitere Kosten auf mich zukommen? Ich meine die Vertrauenswürdigkeit wäre meiner Meinung nach noch gegeben, oder nicht?

Fall 2 let's encrypt - Vorgehensweise: Mal angenommen ich installiere let's encrypt und erstelle mir ein Zertifikat. Dann bekomme ich von let's encrypt ein Intermediate Zertifikat. Zumindest habe ich das so laut deren Dokumentation verstanden. Kann ich hier dann wie in Fall 1 beispielsweise meine eigene CA bauen die Vertrauenswürdig ist, weil dem Intermediate Root CA vertraut wurde?

Ich hoffe ich habe diese Frage nicht all zu verwirrt gestellt. Ich empfinde das Thema Zertifikate und SSL als zum Teil recht komplex, würde es aber dennoch gerne verstehen um mich ein bisschen "fortzubilden" in dieser Richtung, gerade um meine eigenen Services absichern zu können.

Lasst es mich wissen, wenn noch weitere Informationen benötigt werden um der Lösung auf den Grund zu gehen =)

Vielen Vielen Dank im Voraus!

Gruß Atomique

ich habe da ein paar Fragen zur Nutzung von SSL-Zertifikaten. Ich habe bereits einen Server mit Apache und SSL am laufen, im Zuge der Neuinstallation möchte ich nun aber ein paar "Fehler" beseitigen und die Konfiguration optimieren.

Alte Umgebung:

- Debian 7

- Apache 2.2

- SSL Wildcard-Zertifikat das alle Subdomains absichert (*.domain.tld)

- Kein Intermediate-Zertifikat (Möchte ich in die neue Umgebung einbauen (Chain-of-Trust))

- Selbstsigniertes Zertifikat

Neue geplante Umgebung:

- Debian 8

- Apache 2.4

- SSL Wildcard-Zertifikat das alle Subdomains absichert (*.domain.tld)

- Intermediate Zertifikat

- Möglichst nicht Selbstsigniert -> Diesen Punkt würde ich aber eher kippen, wenn es zu teuer wird, da es hier "nur" um Dienste wie owncloud, tinyRSS, usw. geht, die mit 2-3 privat bekannten Freunden genutzt wird.

Ich habe mich jetzt etwas durch das Thema let's encrypt, StartSSL, usw. gelesen, da ich ungern 100€/Jahr ausgeben möchte "nur" um meinen privaten Server abzusichern. Bei StartSSL kann ich mir ein kostenloses Zertifikat besorgen, dass dann aber nur meine Hauptdomain absichern würde und keine Subdomains. Ebenso bei let's encrypt (mal abgesehen davon, dass mir unwohl dabei ist, wenn eine Software auf meinem mühsam abgesicherten Webserver läuft, die sich automatisch alle drei Monate zu einem Dienst anmeldet um Zertifikate zu erstellen), hier werden die Subdomains ja nur als SAN eingetragen. und dafür auch "nur" 10 Stück - was aber wahrscheinlich langen würde.

Nun zur eigentlichen Frage:

Fall 1 StartSSL - Vorgehensweise: Ich erstelle mir ein openSSL Root Zertifikat und ein Intermediate-Zertifikat auf meine Hauptdomain (domain.tld) und lasse diese beiden zusammen als Chain signieren. Ist es dann möglich meinetwegen mit diesem Intermediate CA / CERT weitere Zertifikate zu erstellen die meine Subdomains absichern, ohne das weitere Kosten auf mich zukommen? Ich meine die Vertrauenswürdigkeit wäre meiner Meinung nach noch gegeben, oder nicht?

Fall 2 let's encrypt - Vorgehensweise: Mal angenommen ich installiere let's encrypt und erstelle mir ein Zertifikat. Dann bekomme ich von let's encrypt ein Intermediate Zertifikat. Zumindest habe ich das so laut deren Dokumentation verstanden. Kann ich hier dann wie in Fall 1 beispielsweise meine eigene CA bauen die Vertrauenswürdig ist, weil dem Intermediate Root CA vertraut wurde?

Ich hoffe ich habe diese Frage nicht all zu verwirrt gestellt. Ich empfinde das Thema Zertifikate und SSL als zum Teil recht komplex, würde es aber dennoch gerne verstehen um mich ein bisschen "fortzubilden" in dieser Richtung, gerade um meine eigenen Services absichern zu können.

Lasst es mich wissen, wenn noch weitere Informationen benötigt werden um der Lösung auf den Grund zu gehen =)

Vielen Vielen Dank im Voraus!

Gruß Atomique

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 303916

Url: https://administrator.de/forum/ssl-zertifikate-unklarheiten-bei-der-planung-303916.html

Ausgedruckt am: 02.08.2025 um 16:08 Uhr

11 Kommentare

Neuester Kommentar

Du bekommst weder bei Let's Encrypt noch bei StartSSL ein Zwischenzertifizierungsstellen-Zertifikat ausgestellt, mit dem du weitere Zertifikate ausstellen kannst. Du bekommst immer nur für den konkreten Domainnamen ein Zertifikat. Ab der Class2-Zertifizierung bei StartSSL (~ 80 EUR) kannst du auch Wildcard-Zertifikate ausstellen lassen.

Bei StartSSL brauchst du dafür eine Class4-Zertifizierung (macht schon mal ~ 200 EUR Kosten pro Jahr), dann kannst du die ein eigenes Zwischenzertifizierungszertifikat (StartPKI) ausstellen lassen.

Bei StartSSL brauchst du dafür eine Class4-Zertifizierung (macht schon mal ~ 200 EUR Kosten pro Jahr), dann kannst du die ein eigenes Zwischenzertifizierungszertifikat (StartPKI) ausstellen lassen.

Also, ich habe hier einige Server die nur Let's Encrypt Zertifikate nutzen. Das ganze ist per Cron-Job automatisiert und ein service apache2 reload dauert ~ 1 sekunde und tut nicht wirklich weh alle 3 Monate

Ich habe aktuell die Class2-Zertifizierung, da ich als Softwäreenwickler damit auch das Code-Signing-Zeritifkat nutzen kann. Ob ich noch die Class4 dranhänge weiss ich noch nicht. Muss erstmal mit StartSSL reden ob das auch für Einzelunternehmen oder sovie ich weiss nur für eingetragenen Gesellschaften (Handelsregister) möglich ist.

Ich habe aktuell die Class2-Zertifizierung, da ich als Softwäreenwickler damit auch das Code-Signing-Zeritifkat nutzen kann. Ob ich noch die Class4 dranhänge weiss ich noch nicht. Muss erstmal mit StartSSL reden ob das auch für Einzelunternehmen oder sovie ich weiss nur für eingetragenen Gesellschaften (Handelsregister) möglich ist.

Moin,

Den Traum von eigenen Intermediate tritt lieber mal in die Tonne.

Unabhängig davon brauchst du das aber auch nicht wirklich. Wie der vorredner schon sagte, reicht Let's encrypt völlig aus.

Was du möchtest sind Dienste per TLS bereitstellen. Also solltest du auch genau dies tun. Wenn es dir um "Trust" geht, dann kannst du einfach noch HPKP installieren. Das ist so gesehen sogar sicherer als ein eigenes intermediate Zertifikat und kostet dich keinen Cent. Nur etwas Zeit für die Infrastruktur und das verstehen der Technik.

Wenn du HPKP erstmal bei Seite lässt und dich nur auf Let's encrypt verlässt solltest du einfach dem "Getting Started"-Tutorial folgen. Wenn du auf Debian 8 Unterwegs bist, kannst du dann mein Renew-Tutorial nutzen um den Setup fertig zu machen. Geht eigentlich recht schnell.

Viel Erfolg ;)

Gruß

Chris

Den Traum von eigenen Intermediate tritt lieber mal in die Tonne.

Unabhängig davon brauchst du das aber auch nicht wirklich. Wie der vorredner schon sagte, reicht Let's encrypt völlig aus.

Was du möchtest sind Dienste per TLS bereitstellen. Also solltest du auch genau dies tun. Wenn es dir um "Trust" geht, dann kannst du einfach noch HPKP installieren. Das ist so gesehen sogar sicherer als ein eigenes intermediate Zertifikat und kostet dich keinen Cent. Nur etwas Zeit für die Infrastruktur und das verstehen der Technik.

Wenn du HPKP erstmal bei Seite lässt und dich nur auf Let's encrypt verlässt solltest du einfach dem "Getting Started"-Tutorial folgen. Wenn du auf Debian 8 Unterwegs bist, kannst du dann mein Renew-Tutorial nutzen um den Setup fertig zu machen. Geht eigentlich recht schnell.

Viel Erfolg ;)

Gruß

Chris

Moin,

Momentan sichere sich mit Let's encrypt zertifikalten meinen Mailserver, ein paar IRC Server, alle Dienste die über HTTP gehen und noch einiges mehr.

Für IPSec nutze ich aber auch ein selbstsigniertes Zertifikat. Hier macht es dir das Strongswan PKI tool leicht. Die Frage die sich da wieder stellt ist, ob man denn überhaupt VPN zum Webserver braucht. IPSec ist nicht wirklich sicherer als HTTPS oder eine andere TLS anwendung. Aber das musst du wissen, es gibt durchaus Use-Cases dafür.

Gruß

Chris

Momentan sichere sich mit Let's encrypt zertifikalten meinen Mailserver, ein paar IRC Server, alle Dienste die über HTTP gehen und noch einiges mehr.

Für IPSec nutze ich aber auch ein selbstsigniertes Zertifikat. Hier macht es dir das Strongswan PKI tool leicht. Die Frage die sich da wieder stellt ist, ob man denn überhaupt VPN zum Webserver braucht. IPSec ist nicht wirklich sicherer als HTTPS oder eine andere TLS anwendung. Aber das musst du wissen, es gibt durchaus Use-Cases dafür.

Gruß

Chris

Ich würde, wenn du dich für letsencrypt entschieden hast, diesen Linux Client hier empfehlen: github.com/lukas2511/letsencrypt.sh

Ist um einiges einfacher als der offizielle Client und läuft bei mir in Cronjobs schon seit mehreren Monaten (inkl. Renewals) völlig problemlos

Ist um einiges einfacher als der offizielle Client und läuft bei mir in Cronjobs schon seit mehreren Monaten (inkl. Renewals) völlig problemlos

Moin,

letsencrypt.sh ist für Leute die schon viel mit Zertifikaten, OpenSSL und Co gearbeitet haben wirklich ideal. Der Standard LE Client ist aber aus meiner Sicht einsteigerfreundlicher. Allein schon, wegen des Interaktiven Modus. Man spart sich mit letsencrypt.sh natürlich einiges an overhead. Außerdem ist es in sich Stabiler, da es keine selbstständigen Updates des Clients durchführt.

Sicherheitstechnisch muss man wohl auch eher letsencrypt.sh den Zuschlag geben, dass man diesen Cient auch als non-root laufen lassen kann. Man muss eben eine Abschätzung treffen. Zu beginn macht man in jedem Fall auch mit dem Standard Client nicht viel verkehrt.

Gruß

Chris

letsencrypt.sh ist für Leute die schon viel mit Zertifikaten, OpenSSL und Co gearbeitet haben wirklich ideal. Der Standard LE Client ist aber aus meiner Sicht einsteigerfreundlicher. Allein schon, wegen des Interaktiven Modus. Man spart sich mit letsencrypt.sh natürlich einiges an overhead. Außerdem ist es in sich Stabiler, da es keine selbstständigen Updates des Clients durchführt.

Sicherheitstechnisch muss man wohl auch eher letsencrypt.sh den Zuschlag geben, dass man diesen Cient auch als non-root laufen lassen kann. Man muss eben eine Abschätzung treffen. Zu beginn macht man in jedem Fall auch mit dem Standard Client nicht viel verkehrt.

Gruß

Chris